5/7/2012

3 lipca zostaliśmy dołączeni (jako ukryty adresat) do tajemniczego e-maila, który został wysłany do kilku pracowników Kancelarii Premera Rady Ministrów (kprm.gov.pl) i Centrum Usług Wspólnych (cuw.gov.pl). Z e-maila wynikało, iż dostęp uzyskano do strony internetowej KPRM, firewalli, systemów kadrowo-płacowych, serwera Exchange oraz Active Directory…

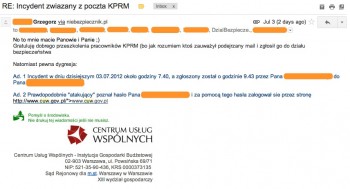

Włamanie było, ale zostało wykryte

Oto pierwszy z otrzymanych przez nas e-maili, wysłany ze skrzynki w domenie CUW.gov.pl, czyli instytucji powstałej z byłego Centrum Obsługi Kancelarii Prezesa Rady Ministrów. (CUW świadczy takie usługi na rzecz Kancelarii Prezesa Rady Ministrów).

No to mnie macie Panowie i Panie ;)

Gratuluję dobrego przeszkolenia pracowników KPRM (bo jak rozumiem ktoś zauważył podejrzany mail i zgłosił go do działu bezpieczeństwaNatomiast pewna dygresja:

Ad. 1 Incydent w dniu dzisiejszym 03.07.2012 około godziny 7.40, a zgłoszony został o godzinie 9.43 przez Pana XXX XXX do Pana YYY YYY.

Ad. 2 Prawdopodobnie “atakujący” poznał hasło Pana XXX XXX i za pomocą tego hasła załogował sie przez stronę

https://sslvpn.cuw.gov.pl

Jak widać, e-mail nie został zespoofowany, a jak się później okazało został wysłany z faktycznej skrzynki jednego z pracowników, co potwierdza, że atakujący rzeczywiście miał kontrolę przynajmniej nad kontem tego pracownika.

Z powyższego e-maila ciężko wnioskować na temat co dokładnie się stało i na czym polegał incydent bezpieczeństwa – na szczęście chwilę później, nadszedł drugi e-mail o treści, która zdradziła trochę więcej szczegółów włamania:

coś ten sslvpn sie wywala, wiec jeszcze raz:

1. Zrobiłem to tylko aby wykazać słabości bezpieczeństwa w CUW (zanim Chinole się Wam dobiorą do skóry).

2. XXX hasło [jednego z pracowników –dop. red.] nie zostało nigdzie przechwycone, tylko metodą brute force zostały odgadnięte hasła do sslvpn

3. Dostęp został uzyskany do AD, Exchange, Pliki na serwerach, systemy kadrowo-płacowe, systemy FW, strony www KPRM

4. Gratuluje pracownikom KPRM za podejrzliwość co do maili pomimo że były wysłane z skrzynki CUW :)

5. Natomiast system bezp. CUW nie zdał egzaminu :/

Szczegóły włamania na serwery CUW

Natychmiast po odebraniu powyższej korespondencji podjęliśmy próbę skontaktowania się z atakującym, odpisując na przesłanego przez niego e-maila (zakładając, że być może adres z którego pisze nie należy do żadnego pracownika, a został przez atakującego założony na przejętych serwerach). Zapytaliśmy o to kto, dlaczego, kiedy i jak. Na e-maila odpowiedział jednak nie atakujący, a jego faktyczny posiadacz, przyznając, że doszło do incydentu bezpieczeństwa i prosząc o chwilę czasu na zebranie szczegółowych informacji.

Okazuje się że to nie ja wysłałem wiadomość do Pana tylko nasz życzliwy “tester”.

Kilkanaście godzin później otrzymaliśmy z CUW poniższe oświadczenie:

Potwierdzam, że doszło do incydentu bezpieczeństwa. Dotyczył on wyłącznie systemów IT CUW, a nie KPRM. Zdarzenie polegało na nieuprawnionym dostępie do skrzynek pocztowych pracowników IT CUW za pośrednictwem systemu zdalnego dostępu sslvpn. Obecnie prowadzona jest analiza czy i w jaki sposób doszło do przełamania systemów zabezpieczeń CUW.

* Osoba która dokonała penetracji systemu i dostała nieuprawniony dostęp do poczty pracowników CUW nie jest znana, i później już się nie kontaktowała ani nie podejmowała dalszych prób dostępu.

* Analiza logów wykazała że prawdopodobnie były to tylko skrzynki pocztowe dwóch pracowników CUW. Ze skrzynek tych zostały rozesłane wiadomości w ich imieniu.

* O zdarzeniu poinformował pracownik WI CUW, który w swojej skrzynce odbiorczej znalazł podejrzaną wiadomość, nakłaniającą do instalowania poprawki systemowej, która znajdowała się w załączniku.Treść wiadomości przesłanej do pracowników KPRM:

“Szanowni Państwo,

Niedawno zainstalowane cykliczne aktualizacje systemu, mogą powodować błędne wyświetlanie obrazu na niektórych komputerach. W celu zapobiegnięcia problemów w przyszłości, prosimy uruchomić przygotowaną przez Nas poprawkę.

W celu instalacji aktualizacji, należy uruchomić plik z załącznika, instalacja wykona się automatycznie.

W razie problemów z wyświetlaniem obrazu, prosimy się skontaktować z Naszym wsparciem informatycznym “W załączeniu znajdował się plik Windows_update_fix.zip, szkodliwość pliku nie jest obecnie znana. Dotychczas nie jest znany sposób uzyskania loginów i haseł do kont pocztowych pracowników. Wykluczamy brute-force bo spowodowałoby to blokadę kont.

Grzegorz Michna

Kierownik Działu Informatyki Centrum

Administrator Bezpieczeństwa Systemów Informatycznych

Z powodu braku kontaktu z włamywaczem (jeśli nas czytasz, to może się odezwiesz?), nie jesteśmy w stanie ustalić, dlaczego w pierwszej wiadomości stwierdził on iż uzyskał dostęp nie tylko do skrzynek pocztowych pracowników CUW, ale także do strony internetowej oraz całego AD (nie jest jasne czy atakujący ma na myśli CUW czy KPRM). Pracownicy CUW w swoim oświadczeniu potwierdzają co prawda włamanie, ale według ich ustaleń atakujący uzyskał kontrolę nad skrzynkami jedynie 2 pracowników.

Niezależnie od głębokości penetracji sieci CUW warto podkreślić, że pracownicy CUW dzięki swojej czujności samodzielnie wykryli incydent bezpieczeństwa. Natomiast pierwszy z nadesłanych do nas e-maili wskazuje na to, że atakujący zauważył, że został zauważony (dzięki kontroli mailservera?) — wyciągnijcie wnioski z tego zdarzenia i pamiętajcie, że w przypadku wykrycia nieprawidłowości związanych z infrastrukturą teleinformatyczną, do zakomunikowania problemu lepiej wykorzystać inną metodę komunikacji (telefon — ale nie VoIP ;), bo kontrolowana przez atakującego sieć — no właśnie — może być kontrolowana…

Tym razem “Chinolom” się nie udało…

Aktualizacja 14:36

Wygląda na to, że atakujący przeczytał powyższy artykuł i skomentował oświadczenie CUW-u. Jego komentarz znajduje się tutaj.

Aktualizacja 19.00

Atakujący udzielił nam dodatkowych informacji odnośnie motywów ataku na sieć CUW:

Sądziłem, że stamtąd można się dostać do KPRM, który był głównym celem testów, jednak się pomyliłem. CUW i KPRM mają odseparowane sieci, tzn. jest kilka linków, ale to już zbyt szczegółowa informacja, a nie chodziło o to, żeby działać na szkodę Polskiego rządu. Ogólnie idea jest taka, aby przez takie “testy” wzmacniać zabezpieczenia polskich urzędów, bo po takim ataku na pewno zwrócą lepszą uwagę na zabezpieczenia i kasy im trochę sypną

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Może powtórzę się kolejny raz i do znudzenia – tak to jest, jak zatrudnia się w budżetówce informatyków wszelkiej maści za grosze…

Zastanawiam się tylko, co musi się stać, żeby ktoś poszedł po rozum do głowy i zatrudniał w końcu kompetentnych ludzi, a nie tych, co pochodzą z “kręgów” lub spodobali się pani z kadr, bo prawidłowo odpowiedzieli na pytanie “jakim zwierzęciem chciałbyś być w przyszłości?” ((C) Niebezpiecznik z artykułu o firmie zjem-mięso :)) tudzież inne, równie idiotyczne.

Hehe, patrząc na poprzednie incydenty tego typu, i tak jest już lepiej :D Chociaż oczywiście nie na poziomie, którego powinniśmy oczekiwać od ludzi pracujących przy *.gov

@krpablo

Odpowiedź jest prosta, wystarczy zrównać płace do tych z normalnego świata. Ciężko znależć dobrego bezpiecznika za 3k brutto, z szansą na 4k po 20 latach pracy. Ale jak byś takim płacił więcej, to od razu się znajdą miłośnicy teorii spiskowych i tropiciele koligacji rodzinnych, którzy sami zarabiają pensję minimalną i ich boli, że inni mają więcej.

@tezar: no zgadza się, do tego oferować dofinansowanie do szkoleń, ot choćby tych niebezpiecznikowych. Ja np. chętnie wziąłbym udział w takim szkoleniu, tylko po prostu nie pracując nie stać mnie na nie.

Dramatyzujesz :-) Jak to nazwano “incydent” został szybko wychwycony a pracownicy wykazali się bardzo dobrą czujnością i raportowaniem sytuacji – tu należą się brawa. A agresor włamał się brute-force i można domyślać się, czy po prostu wpisał hasło dupa123 czy leciał słownikiem po całości. I tylko wtedy można mówić o nieumiejętności informatyków, bo konto powinno dostać bana po kilku (~10) nieudanych próbach, a przynajmniej bana czasowego. I tyle.

@krpablo:

Zrównać płace do cywilizowanego świata ?

Masz na myśli np. płace tych od PlayStation Network, czy innych światowego formatu ofiarach opisywanych chociażby na Niebezpieczniku ?

Tego typu incydenty się zdarzają, nawet w miejscach gdzie pracują najlepiej opłacani ludzie. A samo włamanie zostało zauważone.

Co do samego ataku:

Hacker miły, może trochę łapki mu się trzęsły jak pisał wiadomość, no i jestem pewien – że hasła nie “dostał” metodą brute force.

Krpablo

Problem jest, ze w tym biednym kraju jest długa kolejka tych co uważają, ze place powinny być zrównane, przy okazji – do UK czy Niemieckiego poziomu!?

… hehe ciekawe ciekawe, a chinole wszystko tłumaczą na chiński i się ucza, ale i tak najlepsze jest ostatnie zdanie – bo kontrolowana przez atakującego sieć – no właśnie – może byc kontrolowana… hehe świetny mętlik rozbawiło mnie to :) obce mi te tematy ale przez wzgląd na RPG CP202, jestem zainteresowany tymi tematami bo jak nic ale mamy CP2020 (mam nadzieję że ktoś zna ten system RPG futurystycznej przyszłości) już w 2012 :D hehe Pozdrawiam !

Ciekawe jak długo łamał to hasło, i że nikt tego nie wykrył…

No i to znaczy, że sslvpn vs zwykły vpn 0:1

Fajnie było by znać szczegóły aktaku.

w “slabo” zabezpieczonych sieciach [ winda] czesto i gesto sie pomija taki glupi log jak security

zobaczcie sobie sami ile macie wpisow probujacych przebic wasza siec, w eventlogu

oszukac go tez nie jest trudno

A jak to jakiś pracownik zrobił dowcip bo mu nie dali podwyżki…

Kto wie może odpowiadał za wdrożenie nowego sytemu bezpieczeństwa…

I teraz dostanie premie motywacyjną, żeby to załatać na przyszłość…

Bo coś za dużo tych “może” i zbyt pozytywny obraz

( uważnych pracowników) nam tu kreują, oczywiście niczego im nie ujmując.

I jakoś nie widać tej buty i sztucznej paniki powodowanej irytacją.

(Choć może to zasługa Niebezpiecznika, ludzie wiedzą już że i tak wypłynie,

wiec lepiej odnieść się samemu nim zasugerują inni coś co nam zaszkodzi)

A włamać się do siebie i udawać, że to nie “ja” to można zawsze,

tym bardziej jak się tym zarządza tym i owym.

Albo gdy kolega trzyma hasło na karteczce przy monitorze.

Ogólnie ma to wydźwięk, iż ludzie przy *.gov pracują, czyli się nie lenią…

A że cicho było o nich przez chwile, to się nawzajem podpuszczają by mieć chwile sławy..

Na Niebezpieczniku.

ps.

Do redakcji może jakieś statuetki przepalonego bezpiecznika w formie wyróżnienia,

dla tego kto się przyzna po dobroci ;p i udokumentuje całość logami.

OOoooooo wlasnie, to jest dobry pomysl :D

Panie Piotrze, moze jakies nagrody [ symboliczne ], cos jak “Maliny” filmowe ?

i moze by to podpiac pod glowna strone i glosowanie caly rok / miesiac /kwartal /polrocze ?

statystyki by wam podskoczyly :P

poważnie, informatykom płacą 3k brutto? mogliby trochę bardziej sypnąć groszem – 22 latkom pełnięcym rolę doradców w gabinetach politycznych w poszczególnych ministerstwach płacą nawet 3 razy tyle

@heh: jak już płacą 3k brutto to jest dobrze. Zainteresowanym polecam burzliwą historię kilkumiesięcznej rekrutacji na stanowisko “informatyka” w Sądzie Rejonowym dla Krakowa Podgórza. Oferowali 2.6k brutto, wyłonili zwycięzcę chyba za 5 razem, mało tego: nikt nowy nie aplikował, na każdy konkurs spływały w większości te same oferty.

>Z powodu braku kontaktu z włamywaczem (jeśli nas czytasz, to może się odezwiesz?)

Czyta, czyta :)

Panowie niestety szybko zablokowali sslvpn, więc nie mogłem jeszcze z nimi pokorespondować, aby im wytłumaczyć gdzie popełnili błędy. Mam nadzieję , że dostęp przez sslvpn jest zablokowany dla wszystkich (lub została wymuszona globalna zmiana haseł dla całej domeny CUW), więc mogę trochę uchylić rąbka tajemnicy co do „niezamówionego testu penetracyjnego” ;)

>Wykluczamy brute-force bo spowodowałoby to blokadę kont.

Panie Grzegorzu:

Był to bruteforce, ale „inteligentny”, nie blokujący kont. Pomyślcie sobie ile pracowników w danym miesiącu ustawia sobie hasło typu: MiesiącRok (np. w tym miesiącu minimum kilka % pracowników w każdej firmie ma hasło Lipiec2012 – bo są spełnione 3 czynniki z 4).

> Analiza logów wykazała że prawdopodobnie były to tylko skrzynki pocztowe dwóch pracowników CUW.

Tu utrzymuję swoje zdanie, że została przejęta cała sieć jawna CUW i mam na to dowody.

Bo jeżeli daje się swoim pracownikom („biurwom”, nie pracownikom IT) dostęp do sslvpn i wymaga tylko uwierzytelnienia po loginie i haśle (a jak wspomniałem wyżej, hasło można łatwo odgadnąć) to już jest pierwszy błąd.

Drugi błąd, to umożliwienie dostępu przez sslvpn do komputerów w sieci LAN przez zdalny pulpit.

Trzeci błąd, to nadanie zwykłym „biurwom” praw admina lokalnego na tych komputerach.

Czwarty błąd, to lokalne hasło admina jest ustawione na innych komputerach/serwerach w LAN.

A z tego miejsca dostęp do konta admina domeny to już tylko kilka kroków.

A jeżeli pracownicy IT trzymają na pulpicie pliki tekstowe z hasłami do firewalli, do stron www KPRM-u na konto root’a (chociaż trzeba przyznać, iż mocne są te hasełka), itp. to lista fail-i się wydłuża. Że nie wspomnę o trzymaniu hashy LM na DC

Jakieś pytania?

Jak u nich z systemem backupu?

Witam

Alladynie, czy nie boisz się konsekwencji prawnych ? Chyba o tym myślałeś ? Może się okazać, że wg kogoś zagroziłeś bezpieczeństwu państwa, a zamiast usłyszeć ‘dziękuję’ , będziesz miał nieprzyjemności. Czego, oczywiście, nie życzę.

Osobiście rozumiem ideę, ale czy jak już miałeś hasło to nie należało napisać do CUW, opisać problem i możliwości ewentualnego dalszego ataku. Moim zdaniem Twój PoC to lekkie przegięcie no i jeszcze ta ‘poprawka’ w załączniku :-)

Oby jednak reakcja CUW była pozytywna, bo jak się krajowi miłośnicy niezamówionych testów penetracyjnych przestraszą to następne faktycznie przeprowadzą ‘chinole’ ;-)

To jakie było to odgadnięte hasło, i ile dni/tygodni/miesięcy mineło zanim trafiłeś?

@TuK

hint:

“np. w tym miesiącu minimum kilka % pracowników w każdej firmie ma hasło Lipiec2012 – bo są spełnione 3 czynniki z 4”

cały hack od zera do admina domeny to godzina roboty

@alladyn2 To może, aby pokazać wszem i wobec, że intencje miałeś dobre, warto by było skomponować jakieś wskazówki dla administratorów? Co i jak zmienić, żeby było lepiej, trudniej?

Zacznę od luźnej myśli: logowanie do vpn przez klucze.

@Piotr: Czy już jakies służby zgłaszały o adres alladyn2’a ?:)

Czy będzie to trwało jak to policja ma w zwyczaju z pół roku?

Nawet gdyby się zgłosiły, to AFAIR nie mogę o tym publicznie pisać, bo może to być podciągnięte pod jakiś kretyński paragraf sugerujący pomoc/współudział/utrudnianie śledztwa.

Co do innych spraw, w których zwracała się do nas policja, z reguły lag to ok 3mce od wydarzenia.

Natomiast uspokajam wszystkich którzy się z nami komunikują, bo ponieważ podlegamy pod prawo prasowe, możemy odmówić udzielenia informacji na temat tożsamości informatora (art. 15). Dodatkowo, udostępniamy klucz publiczny — można wysyłać nam zaszyfrowane wiadomości (a my, ponieważ rzadko z tego klucza korzystamy, często zapominamy do niego hasło…). Przypomnę także, że to co zbiera w logach nasz serwer to adres IP, z którego często ani my, ani policja nie ma żadnego pożytku, bo jest to końcówka TOR-a.

I na koniec zaznaczam, żeby to było 100% jasne: Niebezpiecznik.pl zdecydowanie potępia wszystkie przypadki łamania prawa (w tym ataki na sieci komputerowe, nawet w celach testowych i bez złej woli), dlatego na wszelkie prośby policji/prokuratury odpowiadamy z należytym szacunkiem i zawsze zgodnie z prawem będziemy dostarczali organom ścigania wszystkich informacji, które na mocy prawa dostarczać musimy, a które mogą posłużyć do identyfikacji przestępców.

@frd: Czy już jakies służby zgłaszały o adres alladyn2′a ?:)

jak mnie znajdą to znaczy, że TOR nie jest tak bezpieczny jak mówią ;)

@Piotr Konieczny: Co i jak zmienić, żeby było lepiej, trudniej?

Rzeczy, dzięki którym ten atak by się nie udał lub byłby znacznie utrudniony:

1. Wszelkie zdalne dostępy powinny składać się z podwójnego uwierzytelnienia (hasło + token/sms/certyfikat).

2. Wykrywanie błędnych prób logowania nie per konto, tylko globalnie (np. ilość błędnych logowań na rożne konta z różnych IP w zadanym przedziale czasu tworzy alert).

3. Brak uprawnień admina lokalnego dla wszystkich użytkowników (nawet adminów). I nie mówcie, że się nie da, bo się da, tylko trzeba chcieć coś takiego poprawnie skonfigurować.

4. Zablokowane konta lokalnych adminów na każdej stacji, w środowisku domenowym są one nie potrzebne. W razie problemów z siecią, można się zalogować w trybie awaryjnym na te zablokowane konto lokalnie, a przy działającej sieci są konta domenowe helpdesku.

5. Wykrywanie wyłączonych/odinstalowanych AV jako poważny incydent oraz poważne traktowanie logów z AV (nie na zasadzie przeglądania ich raz na pół roku).

6. Admini domeny pracujący na kontach zwykłego usera w domenie. Do prac administracyjnych posiadają oddzielne konto na wysokich prawach, które do zalogowania się wymaga podwójnego uwierzytelnienia.

7. Korzystanie z menadżerów haseł. Niedopuszczalne jest zapisywanie haseł w formie jawnej (w plikach na dysku, w poczcie email, itp.)

8. Separacja za pomocą FW sieci IT i serwerowych od zwykłych użytkowników. Bo czy „Pani Hania” z księgowości potrzebuje się logować przez RDP na kontroler domeny?

9. Dla kont serwisowych i administracyjnych hasło powinno być nie słownikowe i zawierać minimum 15 znaków (co automatycznie likwiduje hash LM, zresztą przechowywanie LM’ów powinno być wyłączone globalnie).

10. Zalogowane sesje na serwerach powinny być automatycznie wylogowywane (nie blokowane) po 10 minutach bezczynności, a użytkownicy nie powinni zostawiać włączonych komputerów po godzinach pracy.

Można to traktować jako podstawowe 10 zasad, chociaż na pewno macie inne pomysły, które można by jeszcze dopisać (np. stosowanie SIEM/IPS/HIPS).

Ja dodam od siebie. Głębokość analizy logów. Oceniając po odpowiedzi ABI brak adekwatnej oceny możliwej głębokości penetracji. Może trzeba popracować nad technicznym aspektem zabezpieczeń?

Agregacja i analiza logów/anomalii. Polecam:

https://niebezpiecznik.pl/post/artillery-ochrona-winlin/

http://www.ossec.net/

http://www.splunk.com/

SCOM/SCCM (http://joannasubik.pl/)

i inne oraz analogiczne.

Można też na przykład pomyśleć o http://www.snort.org/vrt/

Dodatkowo VLANY – NPS (Network Policy Server). Szczególnie dla użytkowników zdalnych i generalnie brak dostępu do zaufanej części sieci dla komputerów nie spełniających wymagań.

@Piotr: Domyslam się, że skoro alladyn2 wypowiada się publicznie to napewno nie klika z prywatnego DSLa. Ale sie tylko zastanawiam czy służby podjęły ten trop :)

@alladyn2: hehe, nie do mnie się nie zgłaszali – ale jak miałem jakieś incydenty z policą to przeważnie im schodziło pół roku aby sie zgłosić po logi, a potem i tak w sumie sprawy umierały.

Trzebało się przyczaić i wyciągnąć dane o miliardowych przekrętach a nie od razu ujawniać luki w systemie :P Niech złodzieje płacą a nie tylko doją. Tak wogóle tora da się złamać jeżeli ma się fundusze i formy nacisku na operatorów

“…Tym razem “Chinolom” się nie udało…” – za to nie dałbym nawet małego palca u nogi sąsiada

Kolejny analfabeta, ktory polskiego nie zna i pozuje na intelektualiste.

Nie zamyka nawiasow, naduzywa slowa natomiast, niewlasciwie stosuje slowo “dygresja”, pisze o “dniu dzisiejszym” [jakby nie mozna bylo napisac “dzisiaj”].

Nie traktuje powaznie ludzi, ktorzy nie potrafia pisac we wlasnym jezyku.

Nie musisz ich traktować poważnie. Ale pamiętaj, że oni mogą mieć Twoje hasła ;)

@Henry

A ty w jakim języku napisałeś? Bynajmniej znaków diakrycznych nie używasz lub niespójnie czasami zaczynasz używać. A innym wytykasz błędy. Wstyd.

Panie Henry (jak rozumiem pracownik CUW lub grammar-nazi?) ;)

Tekst do którego się przyczepiłeś jest tekstem pracownika CUW, a nie moim (chodzi o ten zaczynający się od Ad.1, Ad.2).

A ten drugi tekst, no to cóż, spróbuj pisać tekst wiedząc, że jesteś już wykryty i za chwilę Cię odetną. Ręce się trzęsą od andrenaliny, a Ty wymagasz poprawnej stylistyki i gramatyki? Wyluzuj.

Starry to jest IT nie wykład z polskiego. Liczą się fakty, a nie ile kto stosuje nawiasów i przecinków.

Poczuj podniecenie na myśl o zbliżającej się podróży.

@Henry:

Ach, spóźnionym żem o prawie dwa lata, ale nie mogę się powstrzymać… Takie czepianie się szczegółów i dbanie o poprawną polszczyznę jest ok, ale: nie tym tonem, nie publicznie, nie w tym miejscu i nie w takiej dyskusji.

Ach… Jeszcze jedno. Widzisz drzazgę w czyimś oku, a dwóch srok za ogon w garści już nie. Popracuj nad interpunkcją, bo źle użyłeś i nawiasów kwadratowych, i cudzysłowia — tego drugiego albo nie ma wcale, albo jest w stylu brytyjskim (fińskim?), albo zapisany za pomocą znaku oznaczającego cal (jednostkę długości).

Newfags cannot into „»«”.

“4. Gratuluje pracownikom KPRM za podejrzliwość co do maili pomimo że były wysłane z skrzynki CUW :)

5. Natomiast system bezp. CUW nie zdał egzaminu :/”

Gratuluje za bezpieczenstwo? Kali obrac banana?

A co do egzaminow to wyglada na to, ze pan zyczliwy sam mial problem z wieloma egzaminami … na poziomie podstawowym.

Jak wszyscy zostaniemy profesorami polonistyki to na pewno PKB będzie szybciej rosło.

@Henry, następnym razem nie trzymaj haseł w pliku na pulpicie i nie denerwuj się tyle, tylko ciesz że “penterster” był tak miły i powiedział co masz załatać… ;)

Rozumiem, że skończyłeś polonistykę i jesteś erudytą, ale przestań trolować, tylko wykaż się wiedzą w temacie.

PS. A póki co, wykazujesz się większym “analfabetyzmem” pisząc po polsku angielszczyzną. Prawy Alt przestał Ci działać? ;-D

Panowie szanowni, ktorzy odnosza sie do mnie personalnie, miast atakowac problem:

drzewiej, gdyscie byli mlodzi i mniej gniewni, doroslych ludzi poznawalo sie po jezyku jakim sie poslugiwali. Dzis dorosli odeszli, zostali wielcy chlopcy. Tacy ludzie nie moga byc traktowani powaznie, bo braki w jezyku przekladaja sie na wszystkie inne sfery zycia i pokazuja brak solidnosci w przyswajaniu wiedzy i umiejetnosci.

Na domiar zlego emotikony odslaniaja niedojrzalosc … ale coz, glupota sama sie znakuje.

***

W kwestii braku polskich “ogonkow” – to celowe dzialanie, spowodowane lenistwem, nie brakiem znajomosci jezyka. Pomijam juz fakt, ze przygode z IT zaczynalem wtedy, gdy o polskich krzaczorach w internecie nikt nie slyszal i do dzis poruszam sie raczej po “szerszej” scenie internetowej, nie zas wylacznie polskiej.

Nie jestem polonista. Jestem czlowiekiem, ktory interesuje sie rzeczywistoscia i zglebia rozne dziedziny wiedzy, takze jezyk, ktory sluzy w koncu komunikacji interpersonalnej [sic!].

Henry: Parędziesiąt lat temu ogonki nie były wspierane, tja. Parędziesiąt lat temu to i czekolada na kartki była. Kwestia tego, że obecnie nawet czajniki wspierają UTF-8. Skoro nie piszesz ogonków z lenistwa to równie dobrze możesz olewać sprawdzanie ortografii i interpunkcji. Z lenistwa, czyli pokazujesz, że masz typowego adresata głęboko w d… I kto tu mówi o kulturze…

Skończ panie dorosły bo się kompromitujesz. Nie piszesz polskich znaków z lenistwa? To ja może z lenistwa przestanę wstawiać znaki interpunkcyjne? Czekam teraz aż wyjedziesz z argumentem, że łatwiej jest postawić znak interpunkcyjny niż polską literkę.

“Na domiar zlego emotikony odslaniaja niedojrzalosc … ale coz, glupota sama sie znakuje.” To zdanie sobie zapiszę i kiedy będę miał zły dzień poprawie sobie nim humor, że moja buzia będzie wyglądała właśnie tak :D

Weź chłopie, kup sobie piwo i się zrelaksuj, a nie się niepotrzebnie spinasz. Może za stary już jesteś (chociaż ja też nie jestem pierwszej swieżości), żeby “bawić się internet”?

you are just a moron, and the things that you saying r so big bollix, that i cant even think about it

stop looking at yourself, you piece of scumbag, and look sometimes at people around you – and you will be surprised how many more people have bigger and better knowledge and dont say so much bullshit like just have said

have nice day, go trolling somewhere else

regards

Angelus

Witam Henryku,

Pańskie lenistwo niestosowania polskich znaków diakrytycznych ukazuje jedynie lekceważenie czytelników. Uważam, że nawyk z zamierzchłej przeszłości w opuszczaniu ww. „ogonków” należy porzucić. Obecnie większość oprogramowania, także poza Polską, obsługuje system kodowania zawierający znaki spoza alfabetu łacińskiego. Jeśli jest możliwość ich stosowania, to definitywnie należy ich używać.

Chciałbym także zwrócić uwagę, iż dbałość o poprawność językową jest równie ważna, jak stosowania zasad interpunkcyjnych i typograficznych.

Wyszczególnię niedociągnięcia w powyższym poście:

1. „Na domiar zlego emotikony odslaniaja niedojrzalosc … ale coz, glupota sama sie znakuje.”

Przed znakami interpunkcyjnymi, takimi jak np. przecinek, kropka lub wielokropek nie umieszczamy spacji, jednak po nim już tak. Pozostawienie odstępu przed wielokropkiem, jest jak pogwałcenie zasad wypracowanych przez lata (czyż możecie sobie wyobrazić, że przejście do nowej linii nastąpi właśnie przed tym znakiem?!).

2. „W kwestii braku polskich “ogonkow” – to celowe dzialanie”

Nasza polska tradycja typograficzna nakazuje stosowanie odpowiednich cudzysłowów. Nie można wstawiać np. anglosaskich w polskich tekstach. Jest to niedopuszczalne!

Jednocześnie chciałbym nadmienić, że zbytnie zwracanie uwagi na błędy, przy tak ważnym momencie dla polskiego bezpieczeństwa informatycznego nie jest wskazane. A także każdemu może zdarzyć się niedociągnięcie, nawet nie z niewiedzy, ale też przeoczenia. Cieszę się, że są jeszcze osoby dbające o język i jego poprawność. Jednak wtykanie błędów z arogancją i odnoszenie się bez szacunku, też nie świadczy o dobrym wychowaniu, na co zwracał Pan w swoim wpisie. A to nie tylko pogarda dla nas, ale także języka polskiego, o który podobno Pan dba.

Nie odnoszę się do merytorycznej zawartości Pańskiego postu, ponieważ uważam, iż nie ma to większego sensu, a także jest bez pożytku dla czytelników tego bloga.

Pozdrawiam,

Typo-Nazi ~„Uratujmy ąści!”

@Henry: nie dziw się, ze nie jesteś traktowany poważnie, skoro wytykasz innym błędy i braki w erudycji, sam pisząc że jesteś człowiekiem który “zglebia rozne dziedziny wiedzy”.

Pierwsze słyszę aby ktoś traktował wiedzę rożnem a potem rzucał dziedzinami o glebę.

Zglebiłeś mnie hasłem o emotkach doszczętnie :-)

Zazdrośnik czepia się gramatyki bo sam nie potrafi hakierować?

Informatycy znają tyle języków programowania, że każdemu możne się semantyka, semiotyka, w ojczystym poplątać… ale jak widzę mamy wspaniałe kompilatory języka naturalnego, ojczystego, które wyłapią wszystkie błędy językowe…

Dobra robota…

Jak będę pisał wiersz, książkę zgłoszę się…

Ale.

Tylko czy my tu gadamy o pisaniu wierszy, prozy czy raczej o szybkiej ripoście.

Czyli mającej znamiona emocjonalnego podniecenia, a co za tym idzie, błędy są wykładnią zaangażowania i chęci szybkiej polemiki… tu niema opcji poprawiania swoich komentarzy post factum, pragnę zauważyć, wiec uwagi do komentujących proszę sobie wypisać na czole.

“To” jest o IT (Sparta!), tu ludzie swoich szanują nie za oratorstwo i piękne słówka,

a za umiejętności algorytmiczne…

A taka dygresja a propos traktowania ludzi poważnie nawet w sferach językowych.

Dadaiści i surrealiści językowi odegrali znaczącą role w postrzeganiu świata współczesnego, a zgodnie z tą logiką błędów powinni się schować, bo widać nie przechodzą testu “kompilatorów językowych online”…

Niektóre błędy są celowe również.

Ale cóż, kompilator to kompilator, łyka tylko stereotyp, który ktoś inny mu wtłoczył…

Pomijając exploity myślowe… Erickson w grobie się przewraca…

Tak to jest jak automatyzm zabiera przyjemność logicznego myślenia…

Ps. Błędy i rusycyzmy celowe… żeby się wam bufor zapchał…

głu^Wjasne

Co do tematu – liczy się wynik. Co do komentarzy – podniecanie się działami semiotyki w kontekście j.p. było dobre w szkole. W Sieci informacje filtruje zarówno z brudnego wall’a jak i z dok. rfc – masz czas jeden z drugim na wiersze czy popowane historie IT – no problem – piszcie je sobie w innym miejscu i szanujcie oczy innych czytaczy niebezpiecznika.

Będzie wywód, ale mam nadzieje, że ostatni już dzisiaj, bo to kolejny oftop niestety.

Coś czuje, że buta rośnie wprost proporcjonalnie do ego u co nie których.

W tym u mnie ;->

Może skończmy te dyskusje o języku, to nie miejsce i czas na nie.

Tu mamy się cieszyć jak dzieci wiedza o nowinkach, a nie siedzieć jak na szpilkach,

bojąc się, że nauczyciel nam wytknie nielogiczność i niespójność.

Fakt, degrengolada języka jest dostrzegalna wszędzie, ale na litość boską, to nie uczelnia.

Nie płacą nikomu za wytykanie błędów, a jeśli to robi to albo to kwestia… albo…

Wole nie pisać wprost, bo daleko mi do wytyków osobowych i ataków na ludzi.

Skądinąd mających racje bytu.

Też mi przeszkadzają czasem błędy, ale jesteśmy wszyscy jesteśmy ludźmi omylnymi, a zatem hipokrytami również…

Tylko niektórzy są krypto.

I puki więcej jest takich, którzy przedkładają rozmytą informacje nad lukier składniowy, świat się jakoś kręci, a nie zawiesza się co kilka minut by znaleźć wspaniałe i podniosłe słowa by opisać robienie loooooda…

Życie nie kończy się na symbolach, a poza tym niema takiej wiedzy czy nauki która pozwala się wywyższać nad innymi… to podchodzi pod rasizm (językowy chociażby).

Wielu naukowców było dyslektykami, jakby się przejmowali tym, że ich opluwają,

to matma i fizyka były by w wielkich opałach…

Bo wyobraźcie sobie istnieje świat poza symboliką języka, jest on szeroki i głęboki…

A słów by go opisać i tak nie znajdziesz.

Wymowna jest tylko cisza.

Wiec zamilknijmy już. My pseudo nauczyciele i moralizatorzy.

I dajmy władze ludziom, którzy odczuwają świat sobą (robią coś,hakują…),

a nie tylko innych poprawiają ( w domyśle by cokolwiek powiedzieć w temacie, ale jednak nie na temat, a jak wiadomo najłatwiej obrazić bliźniego, sam też nie wytrzymuje i to robię od czasu do czasu, ale nie wypieram się tego przynajmniej)

Na polemikę na ten temat zapraszam do mnie kiedyś… na wóódeczkę, bo niema to jak “dobry” przerost formy nad treść.

Ps. Błędy nadal celowe ;->

Redakcjo Niebezpiecznika mam pomysł, wprowadźcie jakiś poddział oftop w tych komentarzach.

Na górze normalne a w zakładce gdzieś obok takie dyrdymały jak ja pisze albo naziki.

Fakt można dać to do spamu, ale traci się kontekst walki.

emporialista ma racje trzeba szanować ludzi z branży, o czym zapominam w ferworze walki z grammarsami i za co przepraszam.

Ja mam osobiście nadzieję, że znajdą gościa i zatrudnią.

To było przyzwoite włamanie.

Jako że rozwinęła się dziecinna wręcz, OTdyskusja, proponuję równie dziecinną zabawę. Kto pierwszy od teraz wytknie jakąś literówkę ten baran. Zogda?;)

<>??

Nowa metoda poszukiwania pracodawcy :), dobre. Wątpię jednak, by go[-ścia] “testera” namierzyli i znaleźli, może sam się zgłosi, jeśli poproszą, ale do tego trzeba jaj. Nie posądzacie chyba o to bmw.

Gdyby mieli odwagę i trochę więcej przyzwoitości, napisaliby np.- gościu dzięki, pokazałeś nam słabe strony, pracujemy już nad tym.

Pamiętacie Baksika – też mu nikt nie podziękował, musiał uciekać do Izraela, …:)> To żart, oczywiście, ale metoda w jakimś sensie podobna – banki mogły podziękować za wskazanie luk w systemie i w konsekwencji jego usprawnienie.

Fakt Watykan tak zrobił, wiec może nasi też będą zatrudniać za umiejętności, a nie za niskie wymagania płacowe tylko…

Oczywiste że jak ludzie mają pensje głodowe to im się nawet myśleć nie chce, wiec co tu się dziwić.

czy was nie poje**** ? Trafil sie gosc ktory ocenia po interpunkcji a wy biblie piszecie.

Ja takze patrze na interpunkcje i po tym w zasadzie odrozniam dzieci od starszych, ale mniejsza o to.

Artykul dobry, hacker ciekawy, chociaz ciekawsza jednak odpowiedz CUW-a.

@Alladyn2

Ciekawie mowisz jednak twoj bruteforce jak zrozumialem opieral sie na posiadaniu loginow odpowiednio duzej liczby pracownikow. Zakladam, ze skads wiedziales jak te loginy wygladaja. Chodzi mi o budowe samego loginu no i jakie loginy sa prawidlowe. Te czesc tajemnicy mozesz zdradzic? Zakladam, ze na zwyklej socjoechnice typu zaniesc pizze jako dostawca i wyniesc te dane odpada.

@ciekawski

hint: OSINT/Maltego/Social networking

Jak dobrze poczytać ciekawe komentarze na temat. Panowie marnujecie ludziom czas bzdurami o ortografii.

Prawda. Typowe polityczne metody ;-)

Myślę, że mógł trochę poziom tego Social Enginering podciągnąć.

Ciekawe czy nie wiedzieli, że zdobył wszystko czy się po prostu nie przyznawali?

Niech wszyscy poloniści wyjdą!

Piszczcie po polsku ! Jest różnica czy zrobisz komuś “Łaskę”, czy “Laske” – prof. Bralczyk

Gdzie? moderacja ?! kasować bałwanów, co, piszą, poza tematem, bo, czytać Niebezpiecznika, przestaniemy!

@alladyn2

Ile nocek zawaliłeś, przyznaj się?;)

Wykład na temat pisowni i jezyka polskiego na niebezpieczniku? Tego jeszcze nie grali ;)

najgorsze jest to, ze ci ludzie bez pojecia, nie po raz pierwszy tu sie udzielaja…

OFFTOP: Dlaczego niebezpiecznik kasuje komentarze? Jeżeli dlatego, że nie wnoszą żadnej treści merytorycznej (w tym wątku akurat wywody na temat ortografii, interpunkcji itp), to dlaczego w ogóle przeszły przez moderację?

Bzdura. Żaden komentarz z tego wątku nie został skasowany. Ale właśnie siedzimy i zastanawiamy się jak zmienić politykę komentarzy, żeby nie dopuszczać do dyskusji na temat literówek (i innych offtopiców).

Zgoda, już zostały przywrócone :)

Nic nie było przywracane, bo nic nie było kasowane.

(teraz jednak pasowałoby skasować twoje oskarżenia ;p)

Najlepiej zrobić tak jak na Youtube.

Plusy i minusy – po odpowiedniej ilości minusów komentarz się zwija. Można w sumie wyrzucić te plusy i zostawić sam guzik “zgłoś spam”. Po odpowiedniej ilości komentarz się zwija z możliwością rozwinięcia.

Panie Piotrze faktycznie sprawa wymknęła się spod kontroli i niestety też przeze mnie.

Ale nerwy mi puściły jak ktoś obraża posłujących tylko po to żeby pokazać co to on nie jest, to trollowałem go jego własną retoryką… dałem się podpuścić przyznaje…

Faktycznie może jakieś zawijane te komentarze zrobić i z oznaczeniem, że n% oftop to zawinięty domyślnie, to nie będzie ludzi irytować takie gadanie od rzeczy jak moje, gdy puszczają mi nerwy. albo chociaż filtrowanie po jakimś wskaźniku, parametrze określającym merytoryczność ustawianym przez moderatora i przez ludzi którzy to czytają pośrednio.

Bo trudno ocenić na ile coś ma wartość merytoryczną, a ile w tym hipokryzji..

A moderatorzy nie mogą czytać wszystkiego jak leci i oceniać przydatności, bo oci…ją.

Niech grono szanownych kolegów informatyków, będzie pośrednim cenzorem.

A jak przekroczy wartość krytyczną n% z głosów czytających to wywalać permanentnie plus twarda merytoryczność nadana przez moderatora, żeby ludzie nie usuwali się nawzajem z nudów.

Dobra przemyślałem sprawę, Niebezpiecznik to miejsce dla IT, a nie grafomanii.

Proszę o moderatora o wywalenie moich wywodów na temat języka.

Ten komentarz zostawcie, żeby znowu ktoś cenzury nie wywlekł.

A może wprowadzić przy każdym komentarzu przycisk “Zgłoś OT” i przy odpowiedniej liczbie zgłoszeń (z różnych IP) taki post trafiałby “pod lupę” moderatora (i on decydowałby, czy to jest prawda i czy go wtedy usunąć/jakoś oznaczyć)?

Jestem przeciw

Wolność słowa niesie za sobą pewne konsekwencje. Ale dopuściłbym możliwość “ukrywania” komentarzy, które po kliknięciu można rozwinąć i przeczytać.

STOP! CISPA, UCA, ACTA, SOPA, PIPA etc…

nie martw się nawet bez licznika głos rzadu liczy się za 40 mln

w budzetowce informatyk zarabia okolo 1800 na reke i koniec, wiem bo tyle chcieli dac w niejednym miejscu a nawet mniej

Co do niezamówionego pentestu @alladyn2

Jak najbardziej popieram to co zrobił. Nikomu krzywda się nie stała, (jeżeli news został opublikowany z lekkim lagiem umożliwiającym załataniem dziur).

Co więcej nazwałbym go współczesnym Patriotą.

“wspolczesnym patriota”

rofl, dobrze ze to nie ja wyciagnalem to baze, bo wtedy bys mnie obrazil

tą*

[…] Tego typu sytuację mieliśmy niedawno w Polsce — atakujący, który włamał się do polskiej instytucji rządowej CUW ściśle współpracującej z Kancelarią Premie…… […]

[…] Nie jest jasne, dlaczego takie dane znajdowały się na laptopie agenta FBI. Być może agent analizował jakieś poprzednie włamanie/wyciek z serwerów Apple i plik był materiałem dowodowym śledztwa? [teoria_spiskowa_mode_on] A być może nie… [/teoria_spiskowa_mode_off] Szokujące jest natomiast to, że plik nie był szyfrowany i spokojnie leżał sobie na pulpicie… (podobnie jak hasła do strony WWW premiera Donalda Tuska) […]

[…] że w lipcu 2012 niejaki alladyn2 włamał się do CUW (Centrum Usług Wspólnych), czyli jednostki logicznie wydzielonej z KPRM, ale…. Alladyn2 dostał sie do sieci przez złamanie hasła do SSL VPN (jak się okazało, niektórzy z […]

[…] artykułem dotyczącym włamania na serwery KPRM odezwał się Alladyn2 — osoba, która włamała się rok temu na serwery CUW (jednostki świadczącej usługi na rzecz KPRM). Alladyn2 przyznał, że to on stoi za obecnym […]

[…] przekonać się kilka miesięcy temu dzięki jegomościowi o nicku Alladyn2, który najpierw przejął kontrolę nad Centrum Usług Wspólnych powiązanych z KPRM a następnie, po kilku miesiącach powtórzył swój atak i spenetrował sieć Kancelarii Prezesa […]

[…] Polskie serwery rządowe były w przeszłości skutecznie atakowane; Alladyn2 najpierw, w 2012 roku przejął kontrolę nad Centrum Usług Wspólnych powiązanych z KPRM a następnie, po kilku miesiącach powtórzył swój atak i spenetrował sieć Kancelarii Prezesa […]

[…] Alladyn2. Tak, to ten sam Alladyn2, który 2 lata z rzędu włamywał się do sieci wewnętrznych najpierw kancelarii premiera, a potem takich instytucji jak kancelaria prezydenta, MSZ czy MON-u. Tym razem jednak Alladyn2 nie […]