6/3/2013

4 marca otrzymaliśmy informację, jakoby w Kancelarii Premiera wystąpił poważny incydent bezpieczeństwa. Nasz informator twierdzi, że zawartość skrzynek pocztowych “najważniejszych osób w Państwie” została przejęta. Fakt włamania do sieci KPRM potwierdziliśmy w kilku niezależnych źródłach.

KPRM hacked?

4 marca odbieramy następującego e-maila wysłanego przez sieć TOR:

Piszę bo mamy poważny problem w Kancelarii Premiera.

Internet od kilku dni jest zablokowany dla nas, czyli wszystkich użytkowników.

Podobno ktoś wszedł w posiadanie maili naszego ścisłego kierownictwa, czyli najważniejszych osób w tym Państwie. Ciekawe czy się ktoś do tego przyzna….

Informacja brzmi niewiarygodnie — dlatego próbujemy ją potwierdzić w kilku niezależnych źródłach. Po rozmowach z pracownikami obraz nie przedstawia się najlepiej. Rzeczywiście był incydent bezpieczeństwa, rzeczywiście było odcięcie od internetu. Pracownicy nie chcą się jednak oficjalnie wypowiadać, odsyłają do rzecznika prasowego.

Poprosiliśmy zatem o komentarz rzeczników KPRM i rządowego CERT-u, zakładając, że incydent jest przez nich obsługiwany (KPRM korzysta z domeny .gov.pl). W nocy z 4 na 5 marca zadaliśmy im następujące pytania:

- 1. Czy prawdą jest, że nieuprawniona osoba uzyskała dostęp do poczty elektronicznej pracowników KPRM?

- 2. Jeśli tak, to w jaki sposób intruzowi udało się przełamać zabezpieczenia teleinformatyczne KPRM?

- 3. Jak trafiono na ślad intruza? (Kto go wykrył?)

- 4. Czyje skrzynki pocztowe/e-maile zostały wykradzione? Czy intruzi

uzyskali dostęp do skrzynki premiera Donalda Tuska? - 5. Czy e-maile/szkrzynki pocztowe KPRM były szyfrowane?

- 6. Co intruz może zyskać zapoznając się z wewnętrzną i zewnętrzną

komunikacją elektroniczną KRPM? - 7. Czy wiadomo kim jest intruz? Czy było to wrogie działanie obcego Państwa?

…prosząc o pilną odpowiedź i wyznaczając termin publikacji naszego artykułu na 12:00 wczoraj. KPRM poprosiło o więcej czasu na przygotowanie odpowiedzi — zgodziliśmy się — i dziś rano otrzymaliśmy następujące oświadczenie:

W związku ze specyfiką urzędu jakim jest Kancelaria Prezesa Rady Ministrów, jej system informatyczny jest pod bieżącą i systematyczną ochroną. Pod koniec lutego KPRM pozyskała informację o możliwości nietypowej aktywności w systemie. Standardowo, zaistniałą sytuację wyjaśniają funkcjonariusze CERT ABW. Zaistniała sytuacja wiąże się z czasowym ograniczeniem dostępu do internetu, który w części został zapewniony innym, niezależnym łączem. Nikt poza osobami uprawnionymi nie miał dostępu do skrzynek e – mailowych Prezesa Rady Ministrów i sekretariatu Prezesa Rady Ministrów. Serwery pocztowe KPRM mają włączone szyfrowanie połączeń.

W dość skąpym w detale oświadczeniu KPRM w oczy rzucają się trzy rzeczy…

- odcięcie sieci biurowej od internetu — choć nie znamy dokładnego powodu, z reguły tego typu środek zapobiegawczy stosuje się w momencie, kiedy w sieci wewnętrznej grasuje złośliwe oprogramowanie wykradające i “wyciekające” dane na zewnątrz. Kwarantanne zdejmuje się dopiero po szczegółowej analizie forensicowej i upewnieniu się, że żaden z hostów nie jest już zainfekowany.

- dementi dostępu do skrzynek e-mailowych Premiera i jego sekretariatu – ale jednocześnie wygodne ominięcie pierwszej części pytania (Czyje skrzynki pocztowe/e-maile zostały wykradzione?) i brak dementi dot. dostępu do skrzynek innych pracowników KPRM. Instytucja ta składa się zapewne z wielu departamentów. Warto więc zauważyć, że KPRM nie potwierdziło ani nie zaprzeczyło, że uzyskano dostęp do danych tychże pracowników — odniosło się tylko do Premiera i jego sekretariatu.

- szyfrowanie połączeń mailserverów — ale brak informacji o szyfrowaniu samych wiadomości, co wydaje się być ważniejszą informacją…

Ciągle czekamy na odpowiedzi rzecznika ABW (rządowy CERT nie posiada własnego biura prasowego, podlega pod ABW) — zostaliśmy zapewnieni, że biuro prasowe pracuje nad odpowiedziami. W naszej korespondencji poprosiliśmy o maksymalnie techniczny opis sytuacji. Jak tylko go otrzymamy, opublikujemy go tutaj. Aktualizacja: O godz. 14:46 otrzymaliśmy następującą wiadomość:

Agencja Bezpieczeństwa Wewnętrznego otrzymała informację o możliwości nietypowej aktywności w systemie w KPRM. W tej chwili zaistniałą sytuację wyjaśniają funkcjonariusze CERT ABW.

— Rzecznik Prasowy ABW, ppłk Maciej Karczyński

Jak widać, ABW również nie zdradza szczegółów incydentu, dobrze jednak wiedzieć, że rządowy CERT intensywnie pracuje nad analizą tego incydentu. Jak można wyczytać w Wikipedii:

Kancelaria zapewnia obsługę merytoryczną, prawną, organizacyjną, techniczną i kancelaryjno-biurową Rady Ministrów, Prezesa Rady Ministrów, wiceprezesów Rady Ministrów, Kolegium do Spraw Służb Specjalnych oraz Rady Legislacyjnej. Kancelaria zapewnia również obsługę pełnomocników rządu, komitetów, komisji wspólnych, rad, zespołów oraz innych kolegialnych organów pomocniczych, doradczych i opiniodawczo-doradczych, jeżeli tak stanowią przepisy o ich utworzeniu.

Biorąc pod uwagę wagę powyższych kompetencji, przejęcie kontroli nad siecią KPRM przez nieupoważnioną osobę może stanowić poważne zagrożenie.

Nie pierwszy taki incydent?

Przypomnijmy, że w lipcu 2012 niejaki alladyn2 włamał się do CUW (Centrum Usług Wspólnych), czyli jednostki logicznie wydzielonej z KPRM, ale dalej świadczącej usługi głównie na rzecz KPRM. Alladyn2 dostał sie do sieci przez złamanie hasła do SSL VPN (jak się okazało, niektórzy z użytowników, ze względu na wymóg comiesięcznej zmiany haseł układali je według wzoru MiesiącRok, czyli “Lipiec2012“). Następnie poprzez spoofing wiadomości e-mail i socjotechnikę alladyn2 próbował przeniknąć w głąb sieci wewnętrznej. Udało mu się — jak twierdził — dostać na komputer w kórym znajdowały się zapisane w pliku txt na pulpicie (sic!) nowe, silne hasła do logowania się m.in. na stronę premier.gov.pl (wcześniejszym hasłem było “admin1”).

Czyżby i tym razem wektor ataku był podobny? Być może atakujący przejęli skrzynkę jednego z pracowników KPRM lub korzystając ze spoofingu nakłaniali innych pracowników KPRM do instalacji złośliwego oprogramowania (por. Jak włamano się do RSA)?

Jak sie zabezpieczyć przed takimi atakami?

Na wszelki wypadek, wszystkim pracownikom administracji publicznej, którzy mają możliwość logowania się spoza swojej instytucji do swojego konta pocztowego sugerujemy upewnienie się, że hasło z którego korzystają jest silne i regularnie zmieniane. Z kolei administratorom tego typu placówek sugerujemy rozważenie wdrożenia dwuskładnikowego uwierzytelnienia.

Dobrym pomysłem są także szkolenia dla nietechnicznych pracowników i Zarządu, uświadamiające im zagrożenia płynące z pracy przy komputerze. Od kilku lat Niebezpiecznik z powodzeniem uczy zarówno przysłowiowe panie Halinki jak i managerów jak bezpiecznie korzystać z firmowego laptopa czy smartphone’u, aby nie dać się “zhackować”.

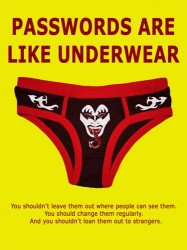

Hasła są jak majtki. Zmieniaj je często, nie zostawiaj na widoku i nie pożyczaj obcym — jeden z polecanych na naszych szkoleniach plakatów podnoszących świadomość bezpieczeństwa :-)

Nasze 3 godzinne zajęcia pokazują w przystępny sposób jak wykrywać phishing, jak bezpiecznie uruchamiać załączniki i co robić w przypadku zidentyfikowania zagrożenia. Podczas szkolenia uczymy także odporności na ataki socjotechniczne i bezpiecznego przesyłania danych w podróży. To wiedza, którą naszym zdaniem w dzisiejszym świecie powinien posiadać każdy pracujący przy komputerze pracownik biurowy…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

bardziej prawdopodobne że wewnątrz ktoś próbuje zbierać nowe haki by szantażować, na własną rękę, być może ktoś ze służb wewnętrznych, kogo z zewnątrz by interesowały brudne interesy w kancelarii?

no jak rządowy cert siedzi nad sprawą juz tydzien to nie jest to blahostka raczej

tak drastycznych metod jak wyciecie ruchu z internal do external nie stosuje sie bez powodu …

Pytanie nr 6…matko bosko…

To teraz czekam aż bombe podłożą

“silne i regularnie zmieniane”

Niby tak, ale… wymuszanie częstej zmiany kończy się zwykle (zwykle – to jest *norma*) albo hasłami typu miesiąc-rok albo tradycyjnym post-item pod klawiaturą (głebokie ukrycie) lub na monitorze (default mode).

Niestety trzeba raczej pokombinować z budżetem i iść w jakieś tokeny albo hasła jednorazowe. To koszty, ale przynajmniej gwarantuje, że nie będzie łatwych do zapamiętania i zgadnięcia albo zapisywania na karteczkach.

Nie rozumiem. Skoro po katastrofie smoleńskiej władze w Polsce przejęli Rosjanie to kto się włamuje na nasze skrzynki pocztowe? Czesi? Odwet za koninę?

http://youtu.be/VlZGBK288sM

i sól drogową.

I za spirytus

i bardzo dobrze. czekam na dumpa z pastebin! :D:D:D:D:D

polak ma byc madry przed szkoda debile.

srert pof pe el.

slabiaki czekajace az cos pieprznie zeby dopiero zajac sie robota.

orac wczesniej, ZANIM sie stanie zonk.

caluski

A teraz jak w piosence Kazika wszyscy dowiedzą

się jakie miały być podatki :D

Zdaje się ,że instytucje rządowe używają Lotus Notes – a on

domyślnie szyfruje maile (w tym składowane na serwerze). Ale głowy

nie dam…

“Lotus Notes […] domyślnie szyfruje maile” – skąd Ci to przyszło do głowy? http://goo.gl/LGLIG

http://wiadomosci.onet.pl/kraj/hakerzy-zaatakowali-kancelarie-premiera-co-mogli-w,1,5437975,wiadomosc.html

nawet na onecie o tym piszą – i na kogo się powołują :)

Na znajdzksiege.pl napisali, że ” Zaindeksowano 16.355.663 ksiąg wieczystych. Zebrano dane 26727349 działek, 1403039 budynków, 6296820 lokali “.

Ministerstwo Sprawiedliwości albo Główny Geodeta Kraju pewnie nawet jeszcze nie wiedzą że Im księgi wieczyste do internetu wyciekły.

Morales może nie wiesz ale księgi wieczyste od pewnego czasu są już oficjalnie dostępne w necie i każdy może sobie je sprawdzić, wystarczy tylko znać jej numer i to całkiem za free.

Strona którą podałeś jak dla mnie to zwykłe wyłudzanie kasy od nieświadomych osób, bo jak widziałem to każą sobie płacić za korzystanie z ich usług.

ten internet to z pewnością przestał działać z powodu dużego zainteresowania stronami rządowymi ;)

Kiedy czytam niektore komentarze, to dochodze do wniosku ze nikt nie zaklada szpiegostwa ze strony panstw trzecich. Jezeli spojrzy sie teraz na stany zjednoczone oraz wszelkich podwykonawcow zbrojeniowych,instytucje finansowe to tego typu ataku sa tam na porzadku dziennym. Oczywiscie nie wszystkie sie udaja jednak ze owe instytucje sa gotowe na odpieranie tego typu atakow aktywnie i posiadaja dedykowane dzialy bezpieczenstwa np Lockheed Martin.

U nas oczywiscie nic takiego nie ma, jedyna rzecza z jaka kojarza sie hakerzy jest podmiana (deface) strony glownej pewnej instytucji i to tyle. Nikt nawet nie rozwaza faktu ze ktos moglby wlamac sie do sieci WEWNETRZNEJ i wykrasc dane – nie informujac kogokolwiek o tym fakcie (aka pastebin czy inny show off). Prawdopodobnie z takim przypadkiem mamy do czynienia teraz.

Fala atakow ukierunkowanych dotarla do nas co bylo naturalnym nastepstwem czasu, i bardzo dobrze ze tak sie stalo. Moze wreszcie instytucje jak KPRM zrozumieja ze nalezy inwestowac w bezpieczenstwo, gdyby zostaly wykradzione dokumenty pana Wladka z jakiegos malego urzedu administracji publicznej to nikt nawet by sie tym nie przejal.

Jezeli chodzi o osoby ktorym zalezalo na ataku to wystarczy rozejrzec sie wokol naszej granicy. Oczywiscie nie posiadam wiedzy ktora moglaby jednoznacznie stwierdzic ze jest to ‘state sponsored attack’ ale nalezy sie z tym liczyc.

Bardziej interesujacy moze byc fakt czy do uzyskania dostepu do sieci zostal uzyty 0-day, chociaz patrzac na edukacje pracownikow w zakresie social-enginneringu mozliwe ze nie byl on nawet potrzebny :)

Dziwi mnie rowniez fakt ze kazdy przejmuje sie poczta pracownikow kancelarii a nikt nie mowi o DOKUMENTACH ktorych znajduja sie tysiace i ktore mogly byc glownym celem atakujacych.

Generalnie – sprawa otwarta. Jestem rowniez ciekawy ile informacji udostepni cert abw. :)

Każde obce mocarstwo widzi, że mamy korupcyjny rząd zależny od Niemiec, Rosji i zachodnich finansjer i że sami nie podejmą się żadnej decyzji. Po prostu wiedzą że nie ma sensu się włamywać bo nic przydatnego nie będzie. Co innego walka wewnątrz partyjna oraz zbieranie haków jednej partii na drugą, by później szantażować.

“v 2013.03.06 15:06 | # | Reply

Zdaje się ,że instytucje rządowe używają Lotus Notes – a on

domyślnie szyfruje maile (w tym składowane na serwerze). Ale głowy

nie dam…”

to nie daj, bo ten lotus ktorego uzywaja govy jest z 2008 i ’11 roku.

wiec CHYBA JUZ DAWNO SA NA TO SEXPLOITY

Sexploity może i są, ale patche też.

obstawiam, że to Ci ze Szczecina co to podmieniają rachunki w skrzynkach ;))

1. szyfrowanie połączeń do mail servera to jedno, zgoda

2. w jaki sposób wyobrażacie sobie szyfrowanie emaili na serwerze?

2.1. szyfrowanie dysku. Ale to nic nie da jeśli dysk już jest zamontowany =)

2.2. szyfrowanie emaili kluczem każdego użytkownika, który wynika z hasła. Czyli jeśli zna się hasło użytkownika, można uzyskać dostęp do emaili wskazanego użytkownika. Jeśli zdobyło się “roota” to potencjalnie nie ma się dostępu do emaili…. dopóki się nie zna hasła do klucza użytkownika.

Ale wtedy MDA musiałby znać hasło/klucz użytkownika, żeby zaszyfrować takiego maila. Co oznacza, że w przypadku uzyskania roota, atakujący również by go poznał.

2.3. PGP. Ale wtedy nadawca musiałby szyfrować emaila.

2.4. Coś innego?

Jasnym jest, że dodatkowo 2.2 i 2.3 uniemożliwiają indeksowanie emaili po stronie serwera. Dodatkowo, znajomość hasła użytkownika w obu przypadkach pozwala na dostęp do jego maili.

Więc się pytam: jak zaszyfrować maile na serwerze, tak, by w przypadku kompromitacji (uzyskania roota przez włamywacza) włamujący nie miał dostępu do emaili?

Ad 2.2.

Najpierw napisał a potem pomyślał . Oczywiście mogłoby być szyfrowanie asymetryczne. MDA mógłby szyfrować, a deszyfrowałby user kluczem prywatnym.

Czyli w sumie, pytanie jest nadal w mocy: jaki serwer to wspiera?

Premier się niepokoi bo za niedługo ktoś może ujawnić jego zdięcia z ferii ;)

Wszystko tam powinno być jawne. Jeżeli im płacimy co miesiąc to mamy prawo wiedzieć co robią nasi pracownicy i w razie wpadek ich wypierniczyć ze stanowiska.

Nie chcę bronić stanowiska ABW, ale jawność w tym przypadku jest dość problematyczna — incydent (załóżmy najgorsze – kradzież danych ze skrzynek KPRM) dotyczy pracowników KPRM a nie Ciebie, czy mnie personalnie. Być może oni (pracownicy KPRM) zostali już powiadomieni (tego nie wiemy, ale po wiadomości od informatora możemy przypuszczać, że w ten czy w inny sposób sprawa incydentu jest w KPRM tajemnicą Poliszynela). Jeśli tak, to obsługa incydentu pod kątem prawa “ofiary” do informacji została spełniona. Czy rzeczywiście zachodzi tu potrzeba informowania opinii publicznej?

No ale stało się, wyciek o incydencie wypłynął poza KPRM — teraz tak naprawdę sprawa jest “wizerunkowa” i należałoby prowadzić rozsądną politykę informowania (por. piękne post-mortem CloudFlare’a po postatnim clusterfucku). Rozsądek oznacza wyważenie komunikatu pomiędzy wiarygodnością przekazu, wyjaśnianiem niejasności, ale także oszczędnością w “bajkopisaniu” — bo załóżmy, że ktoś powie, że ataku nie było – a jutro na WikiLeaks pojawią się treści e-maili… ;) Dla mnie oświadczenie KPRM jest mistrzowskie pod tym kątem.

Kropel, Piotrze:

Stoję na stanowisku, że praca organów prawodawczych i wykonawczych Państwa (w tym prezydenta, rządu i ich kanceklarii) oraz administracji, a także wszystkie dokumenty przez nie wytworzone, powinny być jawne, z dwoma wyjątkami:

– dyplomacja – do czasu wypracowania uzgodnionych z partnerami projektów umów i traktatów, od tego czasu tekst jawnie procedowany;

– wojsko – oprócz budżetu ogółem i publicznych informacji organizacyjnych typu zasady zaciągu i uprawnienia wojska na styku z cywilami takie jak zarządzanie przestrzenią powietrzną, używanie przez wojsko dróg publicznych itp.

Reszta powinna być na publicznie dostępnym (read-only) SVNie, GITcie czy innym systemie kontroli wersji z łatwym w użyciu webowym interfejsem. Rząd, który kryje się ze swymi zamiarami przed obywatelami, to banda rozbójników.

No dobra, napisałem, co napisałem, a teraz łykam niebieską pigułkę…

CIekawe kiedy naczelny hackier RP – ministra Miszel Juan Boni włączy się w analizę incydentu…

jaki Pan taki kram :-)

Koniec świata. Wielkie mi poszkodowane i oburzone społeczeństwo się znalazło…cała sprawa powinna być tajna. Koniec kropka.

Hmm zacznijmy od elementarnych podstaw zachowania bezpieczeństwa. Chciałbym by Ci, którzy wydają oświadczenia dla opinii publicznej mówili prawdę, bo czasami trzeba umieć się przyznać i to w cale nie procedury panów z cert są ważne, ale mówienie ludziom prawdy. Bo jak widać procedury Cert jakoś nie powstrzymały przed atakiem, a ten cert taki rzekomo idealny. Tak jak ja nie dawno padłem ofiarą trojana w systemie, w którym był oryginalny i aktualny produkt Internet Security i moje dane poszły w eter na jakiejś wyspy, to trzeba wiedzieć, że oryginalność danych i oprogramowania plus całe szyfrowania i super filtrujące bramy nie dadzą rady jak szkodnik nie jest rozpoznawalny. Trzeba liczyć się z tym, że są szkodniki przez jedne oprogramowanie rozpoznawalne, a przez inne nie. Wniosek? Nawet grono najlepszych speców nic nie da z tytułem doktora informatyki i inżyniera, magistra, czy nawet technika, jak zainstalowane oprogramowanie nie będzie obsługiwać złośliwej sygnatury. A te całe systemy behawioralne oparte na heurystyce to kamień w wodę, bo aplikacja szkodliwa jak zostanie uznana za zaufaną i będzie szła w zaufanym svcost kanałem 443 to dopiero zostanie zauważona jak będzie w sygnaturach wirusów. Ja dwa dni miałem tego trojana i dopiero po dwóch dniach specjaliści z tej firmy to znaleźli, jak im to wysłałem ten plik i powiedziałem, że coś mi nie pasuje w zachowaniu przeglądarki i komputera, moje przewidywania się sprawdziły i dostałem od firmy nagrodę za wykrycie nowego trojana. Ale konkludując reakcja na nowe zagrożenia jest słaba, bo dwa dni wystarczy, by wyprowadzić wiele danych, czyż nie? A aplikacja av najlepsza w rankingach, a jaka tajemnica obowiązują mnie między firmą.

generalnie popularny soft nie ma szans być bezpiecznym rządowe placówki powinny mieć swój autorski soft począwszy od systemu po pakiet biurowy mailowy itd. i odpowiednich ludzi stanowiskach nie bandę niedouczonych imbecyli po znajomości.

Bezpieczeństwo informatyczne z roku na rok stanie się najważniejszą kwestią bezpieczeństwa w ogóle. Ludzie którzy nie wykształcą się w tym zakresie staną się królikami doświadczalnymi powiedziala to znajoma mi osoba i zgadzam sie z tym, bo tu nie chodzi o ujawnianie procederu tyle o ile poprawne wyedukowanie uzytkownikow korzystajacych z komputera np tworzenie silnych hasel a nie marzec2012 albo admnin1 jak kiedys bylo bo to jest niepowazne i lekkomyslne bo po co ci wszyscy specjalisci jak uzytkownik koncowy spala wszystko i przynosi wgrywa nieswiadomie wirusa na pendrivie albo w pracy uzywa komunikatorow z ktorych wyciekaja dane lub publikuje sam jakies dane prywatne w sieci. moglo to byc to: http://www.viruslist.pl/analysis.html?newsid=744 albo mogla to byc lekkomyslnosc osob odpowiedzialnosc za bezpieczenstwo bo zainstalowac to za malo trzeba umiejetnie administrowac i aktualizowac wtyczki w przegladarkach java flash zamiast bazowac na aplikacji endpoint security whatever.

Włamali się do FBI, Google, Apple, Microsoftu, Facebooka, RSA, elektrowni atomowych, firm antywirusowych – ale oczywiście większość z komentujących zrobiłaby security w rządzie lepiej ;] Kto ma być lepiej zabezpieczony jeśli nie firmy tworzące nowe technologie?

Następny cel – CKE z dziurą od kilku lat ;)

Ehh te serwery rządu i organizacji

Dzieciaczku, strona CKE nie jest połączona z ich LANem, a w tym przypadku chyba mowa o LANie… No, ale patrząc na Twój blog sądzę, że nie wiele o tym wiesz. Dzieci DT rzadko poznają coś poza DMZ-em

Lor error jakis piszesz nie zrozumiales jeszcze raz, chodzi o to, ze lepiej powinno sie poinformowac uzytkownikow systemow o zagrozeniach i tym w jaki sprosob moga dane wypuscic w eter jak beda korzystali z gg w pracy i tlenu podobnych albo jak beda wkladac pendrivy z domu do pracy i sieci firmowej zaloze sie ze nie zawinili specjaliscie ale ktorys z uzytkownikow cos wpuscil a nie uczyc specjalistow bo specjalisci duzo wiedza ale najwiecej zagrozen wpuszczaja uzytkownicy

A wszystko pewnie prowokacja jedna za drugą by przepchać restrykcyjne prawo cenzurujące internet

Jedna fajna kwestia: “maile” (w rozumieniu ‘cze baska przychodz na kawunie’) to troche inne maile. Mowimy o ‘mailach rządowych’, gdzie są załączniki… decyzje… pytania… przetargi… ceny… kwoty… dane osobowe… :)

naprawde urocza sprawa.

Wygrywa nie ten kto ma najlepszych speców od telekomunikacji, ale ten, kto ma najwięcej wartościowych informacji.

Póki wiele rzeczy będzie po znajomości, to znaczy na stanowiskach będą ludzie się dopiero uczyć wykonywanej profesji, to procedery włamań i niezadowolonych ludzi będą trwały, bo nikt nie włamuje się dla fun-u, tylko w konkretnym celu, a tylko w filmach opowiadają, że robią to spontanicznie, a tak naprawdę za każdym działaniem stoi jakiś cel. Z drugiej strony internet trzeba cenzurować, ale tylko przed debilami i zboczeńcami, no chyba, że okaże się, że większość społeczeństwa to właśnie debile i zboczeńcy, to trudno, sami tego chcieli, bo jak tak popatrzeć na te czaty, to sami degeneraci, sponsorzy jacyś, zajmijmy się nimi, a nie cenzurowaniem normalnych internautów.

Bo jak na to patrzę, to aż mnie mdli, kiedyś jak wchodziło się na czat można było z kimś normalnych pogadać, a teraz nie pogadasz, bo musisz przebić się przez tuzin napaleńców, którzy w życiu nic dobrego raczej nie zrobią.

Wiesz , że trzeba Ciebie i wszystkich normalnych

internautów ocenzurować, bo a nuż jesteś debilem albo zboczeńcą. A

gdyby było zbyt mało argumentów rzad wyda pieniądze z Twoich

podatków na kilku zboczeńców i pedofili by było o tym głośno i by

można było przepchać ustawę inwigilacyjną …

Czytając komentarze zastanawiam się nad czymś takim: Na

stronie podajecie numer konta lub jakieś oświadczenia, że wplace

tyle a tyle za zhakowanie premiera, prezydenta, ministra finansów.

Cokolwiek. Warunkiem otrzymania nagrody jest NIEUPUBLICZNIENIE

danych do czasu przyznania nagrody. Po 2-3 takich konkursach mam

nadzieję, że Polskie sieci były by najbezpieczniejsze na świecie.

Chcesz miec bezpieczne witryny rządowe i fachowcow w sieci? Zapłac

za test penetracyjny. Mysle, ze czytając komentarze, ktore tu sie

pojawiaja wielu z komentujacych byla by zachwycona. A ja nie jestem

już taki pewien. Jednak jeśli proponujemy innym krajom (np. Gruzji)

swoje serwery to musimy sie liczyc z tym, ze i Polska stanie sie

celem.

Zgodnie z Ustawą o ochronie informacji niejawnych, wszelkie

informacje niejawne (a więc m.in. poufne i tajne) jeśli są w

postaci dokumentów elektronicznych, muszą być przetwarzane przy

użyciu specjalnie do tego przeznaczonych komputerów (tempestowych),

akredytowanych przez ABW (z uwzględnieniem m.in. ochrony

elektromagnetycznej) i oczywiście nie podłączonych do publicznych

sieci teleinformatycznych. W związku z powyższym są 2 możliwości,

albo całe zamieszanie nie ma sensu, bo w tych emailach nie powinno

być nic wrażliwego (jak ktoś wcześniej napisał, powinien być do

nich wręcz swobodny dostęp – zgodnie z Ustawą o dostępie do

informacji publicznej), albo pracownicy KPRM łamią prawo w

zakresie, dość newralgicznej z punktu widzenia obronności Państwa,

Ustawy o ochronie informacji niejawnych.

Pragnąc uspokoić CERT oraz inne instytucje rządowe, uprzejmię informuję, że nie był to “state sponsored attack”. Więc nie były to “chinole” i ich APT1 :)

Rok temu się nie udało, tym razem KPRM zdobyty (inne ministerstwa też się załapały na niezamówiony test penetracyjny).

Na razie trwa zacieranie śladów, ale za kilka dni pojawi się dowód, że nie był to tylko dostęp do poczty kilku pracowników :)

Alladyn2 – czyli sugerujesz, że to znowu Ty? Możesz szepnąć (może być na prv) jakie inne ministerstwa padły ofiarą Twoich działań? I oczywiście podesłać jakiś dowód… (chyba też lepiej na prv).

Naszemu MACowi żadne włamy nie straszne:

http://deser.pl/deser/51,111858,11081777.html?i=6

Tusk: ukradles moj nick :<

Alladyn2: kocham Cie:*:*:* ;]

To tylko poczatek, bo po drodze ktos sluchal co sie dzieje i pozyczyl troche bajtow do analizy.

Hmmm… USA i Rosja jak sadze wiedza o wszystkim co sie dzieje w Polsce, wlacznie z tym jakie waciki sa uzywane przez te pseudo-elyty. Wiec co… Chiny? Pewnie Chiny. Ostatnio sa bardzo aktywni w Polsce. Albo jakes haki wewnetrzne, ale to malo raczej prawdopdoobne – sprzelanie do much z armaty. Obstawiam Chiny.

Ciekawe, czy ten znaleziony malware wysłały chociażby do analizy takim firmow jak na przykład kasperskiemu, esetowi, symantecowi to by juz sygnatury przygotowali dla innych userów by ich nie wycinali, bo na pewno poszło to jakimś nowym niewykrywalnym przez ich filtrujące zapory malwerem, ale na pewno już wiedzą jakie pliki to są, tlyko mogli by je wysłać do analizy i o tym poinformować społeczeństwo i pochwalić się po analizie za kilka dni, że wyeliminowali nowe zagrożenie czychające na każdego nawet innego uzytkownika, a nie ze usunac zagrozenie i co tam niech innych malware wycina my juz go nie mamy

ZA TRZY TYOGODNIE POJAWI SIE OFERTA SPRZEDAZY TYCH INFORMCACJI.

sluchaj stary. moimi zdaniami:

poczekajmy na to co powiedza osoby najblizsze temu tematowi, czyli w moim mniemaniu osoby zajmujace sie teraz tym tematem, bezposrednio.

mozemy gadac i pienic siebie wzajemnie spostrzezeniami, ale to bezsens.

w tym przypadku ze wzgledu na wielo-plaszczyznowosc tematu, jest to temat,

ze tak to ujme… ;] nie-do-opis(yw)ania w komenciach na blogasku. mysle, ze zrozumiesz. milego wieczoru.

Alladyn 2 sprawdziłem Twoje działania, tylko się chwalisz że masz dowody a tymczasem nic nie pokazałeś, każdy mały misiu tylko się chwali a nic nie ma.

Jak coś dokonałeś to się pochwal jak ten KPRM złamałeś

jasne zrozumiałem :) mam zamilknąć hm to poczekajmy za tym co nie nadejdzie a ja spekulowałem, bo oczekiwałem na fachową rozmowę a tu same gadulim bo nic nie wim :D i chciałem sprowokować do tak zwanej merytorycznej skonkretyzowanej rozmowy na temat zabezpieczeń :)

hmm w sumie tak sobie pomyślałem głębsza rozmowa na temat zabezpieczeń chyba nie ma sensu, bo tu nikt się chyba na tym nie zna, bo pisze same malo madre i wysublimowane komentarze a wszyscy kompetentni siedza cicho i obserwuja zamiast wprowadzic poziom techniczny do rozmowy

Bo na razie za wcześnie aby coś jednoznacznie stwierdzić.

Każdy w coś gra ale brak dowodów. Na tym etapie wszelkie oświadczenia są przedwczesne i nie muszą nawet zakładać zbliżenia się do prawdy.

Alladyn2 czy mógłbyś podać skróty innych ministerstw, które nawinęły się na Twoje działania? Jestem bardzo ciekawy, gdzie jeszcze poleci kadra informatyczna. Napisz proszę czy wykorzystałeś błąd ludzki czy jakiś exploit? Czy pojechałeś tylko po lotusowych systemach?

ethical: zacznij! xD

ostatnio na seclist[dot]org tez byl jeden ethical.

włamcie się do mnie kozaki 127.0.0.1

Witam Wszystkich,

tak się zastanawiałem i czytałem KPRM pisze że budynek jest odcięty od Internetu, cytuje “ograniczony dostęp do internetu”

Z drugiej strony Alladyn2 chwali się zaciera ślady, cytuje “Na razie trwa zacieranie śladów…”

to kurcze jak może on działać tam w sieci…?

Chyba że nas kantuje, albo działa od środka…?

hehe ja bardziej działam od strony pomogę i zarobię na tym, niż zespuję wytrę i pójdę, bo wtedy nic nie zarobię, a sporo już udało mi się wyniuchać :) ja jestem bardziej do zaprzyjaźniania niż bim bam i z taką jedną firmą av współpracuje i im sporo pomagam, a ostatnio miałem tą firmę w szachu, ale na tyle się opamiętałem, by nie sprzedawać tych informacji o ich słabości i zarobiłem od nich za to trochę i bardziej opłaca się pomagać więc nie mam zamiaru być psujkiem :xd Przepraszam za zduplikowany post, tamten proszę jak coś usunąć i dziękuję

hakerom i nie, dedykuje piosenkje: amnezja kultu czy kazika. interpretacja jest jedna. za to mam nadzieje, ze moody rator nie wywali linka ;)

http://www.youtube.com/watch?v=vHP9WbhndWw

co i nie nie rozumiem, człowieku potrafisz pisać po polsku>? P.S swoje zgadywanki zostaw dla siebie, bo tutaj wszyscy jawne się wypowiadają, a jak chcesz swoje chore ambicje o niespełnionej służbie tu wpisywać i tworzyć jakieś szyfry to nie pisz w ogóle. Pozdrawiam

[…] Cieszy nas to, że w KPRM w końcu ktoś zareagował tak jak należy. Kancelaria Premiera zaczęła wysyłać ostrzeżenia do innych instytucji rządowych o nieotwieraniu przesyłek wysyłanych z adresu e-mail Tomasza Arabskiego — informuje RMF. To efekt włamania Alladyna2, które opisywaliśmy niedawno na naszym serwisie. […]

“media” się dowiedziały

http://www.rmf24.pl/fakty/polska/news-do-rzadowej-poczty-wlamali-sie-hakerzy,nId,941575

ale ciekawe – Niebiezpieczenik się (chyba?) nie doprosił takiej informacji

“…Pragniemy podkreślić, że poczta elektroniczna służy do przesyłania informacji jawnych, a serwery pocztowe KPRM mają włączone szyfrowanie połączeń – napisano w komunikacie.”

pozdrawiam

Niech media wiedzą, bo może to skłoni ich do spojrzenia przez pryzmat, że dyplom informatyka na stanowisku to za mało, bo i albo przede wszystkim własna wiedza panowie i panie służy do obrony komputera, a informatycy z dyplomem nie są tacy świetni.

[…] zeszłym tygodniu jako pierwsi w Polsce opublikowaliśmy informację o włamaniu do sieci KPRM. Rzecznik prasowy KPRM wydał wtedy lakoniczne oświadczenie o “możliwości nietypowej […]

[…] Atak, którego ofiarą padły strony prezydenta i Giełdy Papierów Wartościowych nie jest z gatunku tych, które powodują wycieki danych czy kradzieże informacji. To zwykły DDoS, jaki za kilka dolarów przeprowadzić może byle gimnazjalista. Nie potrzeba do niego ani finezji ani kunsztu, a z pewnością wielkich “hackerskich” zdolności. Nazywanie atakujących hackerami czy nawet włamywaczami to poważne semantyczne nadużycie. Gdzie im do Alladyna2, którzy przez 2 lata z rzędu włamywał się do sieci wewnętrznych polskich ministerstw, w tym Kancelarii…. […]

[…] Atak, którego ofiarą padły strony prezydenta i Giełdy Papierów Wartościowych nie jest z gatunku tych, które powodują wycieki danych czy kradzieże informacji. To zwykły DDoS, jaki za kilka dolarów przeprowadzić może byle gimnazjalista. Nie potrzeba do niego ani finezji ani kunsztu, a z pewnością wielkich “hackerskich” zdolności. Nazywanie atakujących hackerami czy nawet włamywaczami to poważne semantyczne nadużycie. Gdzie im do Alladyna2, którzy przez 2 lata z rzędu włamywał się do sieci wewnętrznych polskich ministerstw, w tym Kancelarii…. […]