14/9/2013

Znów mamy smutną wiadomość dla użytkowników SzpiegoAndroida ;) Wczoraj Computerworld opublikował artykuł, w którym postawiono tezę, że Google zna hasła do praktycznie wszystkich sieci Wi-Fi na świecie… bo użytkownicy Androida automatycznie backupują je do chmury Google, a użytkowników Androida jest tak dużo (ok. 750 milionów telefonów sprzedawanych rocznie), że na pewno przynajmniej raz każdy, niestety, wpuścił Androida do swojej sieci Wi-Fi…

SKANDAL!!!111 HAŃBA!!11omg!

Temat szybko podchwyciły niespecjalistyczne, mainstreamowe serwisy, wplatając w swoje artykuły takie wstawki:

Problem w tym, że Google przechowuje hasła do Wi-Fi w taki sposób, że wystarczy tylko adres Gmail i hasło, żeby je odcyfrować. Czy użytkownicy powinni się czuć komfortowo z takimi zabezpieczeniami? Raczej nie.

A ja się pytam, czym w takim razie backup danych miałby być zabezpieczony, jeśli nie hasłem? Czy oprócz hasła należałoby jeszcze odtańczyć makarenę na jednej nodze albo odprawić inne gusła? Mając czyjeś hasło do GMaila większość internetowych przestępców będzie bardziej zainteresowana innymi działaniami, niż namierzaniem naszego adresu i włamywaniem się do sieci Wi-Fi w celu uzyskania hasła do …GMaila… oh wait! Loop detected!

Gdzie naprawdę leży problem?

Problem nie leży w tym, że dane są backupowane ani w tym, że chroni do nich dostępu takie albo inne zabezpieczenie (tzw. sekret). Problemem jest to, jak obsługa “sekretu” została zaimplementowana. W większości przypadków (i Google nie jest wyjątkiem) implementacja posiada “backdoora” (możliwość rozszyfrowania bez znajomości oryginalnego hasła), z czego niewiele osób zdaje sobie sprawę. Dzięki temu “backdoorowi” informacje umieszczone w chmurze nie są tylko ich informacjami (o ile nie zostały zaszyfrowane przez ich właściciela przed wysłaniem).

Oto 3 przykłady na to, że dostawcy chmury są w stanie odczytać wasze dane (chociaż, co zrozumiałem, o tym głośno nie mówią).

- Dropboksa, który przez długi czas wprost kłamał, że ich pracownicy nie mają dostępu do danych użytkowników

- Apple, które może podglądać komunikaty iMessage.

- Google — dowód na to poniżej

Ale jest jeszcze jeden problem… Bo nie tylko właściciel chmury może mieć dostęp do naszych danych. Dzięki Snowdenowi wiemy, że NSA nie tylko sama aktywnie próbuje zbierać dane w nielegalny sposób, ale zwraca się także, tym razem w majestacie prawa, do dostawców usług internetowych z prośbąnakazem przekazania danych na temat ich użytkowników.

Co Android faktycznie robi z hasłami do Wi-Fi?

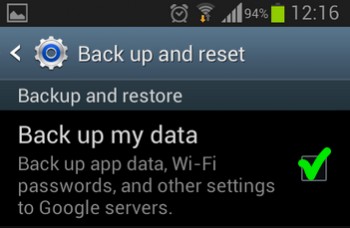

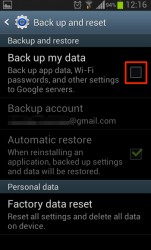

To prawda, że ustawienia sieci Wi-Fi można z poziomu Androida backupować do chmury Google (podobno jest to ustawienie domyślne od wersji 2.2). Za tę opcję odpowiadają następujące ustawienia:

Android 2.3.4: Settings -> Privacy -> Backup my settings/data

Android 4.2: Settings -> Backup and rest -> Backup my data

Zarówno w podręczniku do Androida 2.3.4 jak i podręczniku do Androida 4.0 znajdują się opisy mówiące o backupie haseł Wi-Fi do chmury, a i sama opcja ma dość jasny opis co widać na powyższym screenshocie. Google nie ukrywa, że backupuje hasła do Wi-Fi, po prostu niezbyt jasno komunikuje, że istnieje możliwość dostania się do tych danych bez znajomości hasła użytkownika.

Eksperyment – dowód na to, że Google ma dostęp do danych

Wszystko wskazuje na to, że Google potrafi rozszyfrować te dane bez konieczności znajomości hasła. Wystarczy przeprowadzić prosty eksperyment.

1. Zbackupować dane z sieci Wi-Fi do chmury, następnie wyłączyć telefon

2. Zresetować hasło do GMaila przez przeglądarkę WWW na komputerze wykorzystując do tego procedurę “zapomniałem hasła”.

3. Kupić nowy telefon i zalogować się na nim nowym hasłem

Telefon będzie w stanie rozszyfrować backup i podłączać się do sieci Wi-Fi. Ten eksperyment udowadnia, że dane nie są szyfrowane hasłem ani niczym co jest związane z oryginalnym urządzeniem na którym stworzono backup.

Odpowiedź Google

Ponieważ temat nie jest nowy (pisano o nim wielokrotnie), Google już raz odpowiadało na zarzuty:

Our optional ‘Backup my data’ feature makes it easier to switch to a new Android device by using your Google Account and password to restore some of your previous settings. This helps you avoid the hassle of setting up a new device from scratch. At any point, you can disable this feature, which will cause data to be erased. This data is encrypted in transit, accessible only when the user has an authenticated connection to Google and stored at Google data centers, which have strong protections against digital and physical attacks

…ale jak widać, nie zdementowało tego, że potrafi rozszyfrować dane, czyli uzyskać dostęp m.in. do haseł Wi-Fi danego użytkownika.

Rozwiązanie problemu

Ponieważ Google zapewne nie będzie chciało zmienić sposobu, w jaki przechowuje prywatne dane swoich użytkowników na swoich serwerach, rozwiązaniem problemu jest nie wpuszczanie ludzi korzystających z Androida do swojej sieci Wi-Fi — można to łatwo wprowadzić w życie poprzez tworzenie gościnnych sieci Wi-Fi dla waszych znajomych z Androidami (większość nowych routerów domowych to potrafi).

A jeśli sami korzystacie z Androida… to już wiecie, jaka funkcję należy wyłączyć (co jednak pozbawi was backupów). A jeśli mieliście ją włączoną, to po jej wyłączeni dodatkowo zmieńcie hasło do swojej sieci Wi-Fi …i przy okazji dopiszcie do niej suffix _nomap, np. Linksys_nomap, co pozwoli Wam od razu wypisać się z inwigilowania waszej sieci Wi-Fi przez przejeżdżające obok samochody Google Car a także telefony z Androidem zbierające dane dla projektu Google StreetView.

Nowy sposób na włamania do sieci Wi-Fi?

Wniosek — teraz w trakcie wykonywania testów penetracyjnych nie trzeba już będzie atakować sieci Wi-Fi, do których nie znamy hasła np. przez słabości w WPS czy standardowe ataki na algorytmy — wystarczy włamać się na skrzynkę GMail któregoś z użytkowników tej sieci (sprawdźcie tylko wcześniej, czy umowa pozwala na atakowanie użytkowników). Ciężko powiedzieć, co będzie łatwiejsze, ale niebawem — miejmy nadzieję — podzielimy się z Wami statystykami… ;-)

PS. Aha, i jeszcze jedno. Powyższy problem Androida świetnie ilustruje wojnę przeciw BYOD (ang. Bring Your Own Device) — teraz doszedł kolejny argument dla działów bezpieczeństwa, które walczą z personelem podpinającym do firmowej sieci prywatny sprzęt.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Przecież ta rewelacja jest wiadoma dla każdego kto chociaż raz używał Androida.

Po zalogowaniu się do swojego konta Google na dowolnym Androidzie wczytują się nam wszystkie sieci WiFi z chmury, więc logiczne że i hasła do nich.

Mój Samsung zawsze przy pierwszej konfiguracji pyta czy chcę mieć backup w Google czy nie, więc nie jest to domyślnie włączone.

Tak, ale ty patrzysz na to w skali lokalnej i to z punktu widzenia power usera.

*1* Normalny kowalski nie wie, że Google może mu odczytać hasło do Wi-Fi (myśli, że jest ono składowane bezpiecznie, a nie jesT)

*2* W skali globalnej, nagle jedna firma ma wjazd do większości sieci (i danymi tymi może dzielić się z NSA/FBI/cokolwiek)

*3* Ja nie używam Androida i nie wiedziałem o tym, a niestety wpuszczam patałachów z Androidem do mojej sieci (teraz wiem, że nie tylko oni znają do niej hasło)

Warto o tym głośno mówić. Warto wymóc na Google zmianę sposobu przechowywania backupu. Zapominasz hasła, nie masz danych. Proste.

Wiktor,

1* szary Kowalski nie zastanawia się czy te hasło jest bezpieczne czy nie bo ma to gdzieś.

Uznają zasade że co takiemu szarakowi jak on można wykraść.

2* jak któreś ze służb będzie chciało wjechać do firmy to i tak wjedzie.

3* Jeśli wpuszczałeś PATAŁACHÓW z androidem do firmy to trzeba było wziąć pod uwage niebezpieczeństwo ze strony ich telefonów( bo który PATAŁACH używa na telefonie antyvirusa/firewalla lub ogólnie patrzy co instaluje ??

No ale przecież w androidzie 2.3.4. jak byk jest napisane pod opcją kopii zapasowej, że dane, w tym hasła do wifi, lecą na serwery Googla.

Ja to wiem, Ty to wiesz ale nie każdy zdaje sobie sprawę co to w rzeczywistości oznacza :)

@Rafał Niewiński A co wg Ciebie oznacza: „Utwórz kopię danych aplikacji, haseł Wi-Fi i innych ustawień na serwerach Google” (tak ta opcja jest opisana w polskiej wersji Androida)?

Bo wg mnie nie ma tutaj absolutnie żadnych podstaw do założenia, że te hasła są na serwerze zapisane w sposób uniemożliwiający ich odczytanie przez osoby postronne.

@up – szkoda , że tak uważasz, bo powinno to być rozumiane w przypadku takiej firmy, a nie firmy krzak, samo przez się. A jeśli nie jest i tak nie robią, to jakoś dziwnie mi to M$ przypomina w działaniach w stosunku do klienta…

Generalnie rzecz biorąc to nie jest żadna rewelacja, jest to wygoda 98% uzytkowników androida. A wifi w firmie powinno być oddzielone od zasobów firmy udostepniając tylko połączenie do internetu…

A nie wystarczy zamiast hasła mieć filter adresów mac? Przecież dla potencjalnego włamywacza zabezpieczenia w postaci hasła to żaden problem tylko kwestia czasu..

Adres MAC można w każdej chwili bardzo łatwo zmienić.

wydaje mi sie, czy wystarczy przeskanowac okolice pod punktem adresow MAC i poczekac az ktorys sie rozlaczy, a potem zmienic swoj na taki?

Zmiana adresu MAC karty sieciowej to kwestia 15 sekund, srsly. Może pod Windowsem trochę dłużej.

… zmiana MACa pod Windows, Linux, MacOSX lub BSD dla

średnio przytomnego usera to jest jakieś 10sekund (dałem zapas na

Windę, bo tam się to zwykle klika, a konsolą jeszcze tego nie

robiłem, to nie wiem czy by poszło szybciej), więc filtrowanie MAC

to było fajne jakieś 10 lat temu, jak zdecydowana większość luserów

nie wiedziała jak się owe MACe zmienia, teraz to w zasadzie jest

już tylko strata czasu i złudne ustawienie, które tak na prawdę

usypia czujność admina, zamiast poprawiać bezpieczeństwo. – przy

okazji, tak się mnie nasunęła obserwacja, że wielu dostawców

internetu kablowego (i nie tylko w Polsce) do dziś właśnie

przypisuje możliwość korzystania z usługi do konkretnego adresu MAC

komputera/routera klienta nawet opcji kabel-only, co jest w mojej

ocenie kompletną bzdurą i powoduje tylko i wyłącznie utrudnienia

dla normalnych klientów, którzy jak czasem zmienią kompa albo

router i nie wiedzą o co kaman, to muszą za każdym razem dzwonić do

operatora, żeby sobie ponownie uruchomić łączność z siecią, ot

widać, że filtrowanie MACów do dziś pokutuje w głowach wielu

adminów, w tym również tych dobrze opłacanych w kablówkach i jakość

nie chcą oni spojrzeć obiektywnie na rzeczywistość, a szkoda bo to

by podniosło satysfakcję klientów, zupełnie w niczym nie szkodząc

usługom kablówek. Pozdrawiam, PJ.

@Pan Jan

Czemu po

dwóch wyrazach

zaczynasz nowy

wers?

@Jacek: Bo dla każdej linii formularza dawał CRLF pisząc posta?

Wasz eksperyment udowadniający to, że backup nie jest szyfrowany hasłem ma jedną dziurę logiczną.

Przy zmianie hasła trzeba podać hasło stare oraz nowe. Nie byłoby niczym niezwykłym, gdyby w momencie zmiany hasła backup był odszyfrowywany starym hasłem i szyfrowany ponownie nowym.

Nie widzę nic dziwnego w takiej implementacji. Ktoś wytłumaczy mi, dlaczego by tak być nie mogło? ;)

Bo nie podajesz starego hasła, bo “zapomniałeś” je przecież.

Koniczynek: nie zmianie hasła a resetu hasła. Przy resecie (“zapomniałem hasła”) nie ma obowiązku podania starego.

Możesz odzyskać dostęp do gmaila przez pomocniczy adres e-mail oraz przez podany numer telefonu – wtedy nie wpisujesz nigdzie starego hasła.

Racja, to ja idę dalej spać, bo widać za mało jeszcze spałem ;)

A jeszcze tak mi się przypomniał – jak kiedyś robiłem backup z Andka przy pomocy jakiejś magicznej komendy to pytał mnie o hasło i ten backup był potem plikiem .apk z hasłem – nie działa to podobnie w przypadku backupowania na chmurę Google, tylko domyślnie hasło jest puste i trzeba je gdzieś tam na siłę wpisać? Czy tylko ta procedura backup/restore wywoływana ręcznie ma takie zabezpieczenia?

A może po prostu przydałyby się bardziej szczegółowe ustawienia backupu a nie “wszystko albo nic”?

Same informacje o nazwie sieci i przy pierwszej próbie połączenia pytanie o hasło zapisywane tylko w telefonie byłoby już jakimś rozwiązaniem. Dodatkowe ustawienie, czy chcę by hasło do danej sieci WiFi było zawarte w kopii zapasowej, czy nie to kolejna opcja – w końcu hasło do jakiegoś publicznego WiFi mogłoby być zapisywane, ale niekoniecznie do domowej czy firmowej sieci.

Inne, ale gorsze, rozwiązanie to dodatkowe hasło do samego backupu (ale tym bardziej łatwo je zapomnieć, skoro mogłoby być używane raz na długi czas).

Dodatkowo te zabezpieczenia nie zabezpieczą przed “znajomymi z Androidem”, dla których trzeba byłoby tworzyć osobne sieci/hasła.

Ja dalej uważam, że to szukanie problemu na siłę.

Przy pierwszej konfiguracji(przynajmniej w przypadku Samsunga) jest pytanie czy chcemy włączyć tą funkcję.

Po drugie napisane jest wprost, że wysyła hasła do WiFi na serwery Google’a.

Oto mój screenshot z ustawionym językiem polskim: http://i40.tinypic.com/2cntjpu.png

Moim zdaniem nie ma tu niedomówień.

Myślę, że nikt nie zarzuca Google kłamstwa w kwestii tego co jest zbierane i gdzie umieszczane. Chodzi raczej o brak granularności ustawień (chcę backupować to, to i to, ale nie to i tamto) i brak deklaracji jak jest to przechowywane (sporo osób może zakładać, że nikt poza nimi nie jest wstanie dostać się do ich backupów, a wszystko wskazuje na to, że nie jest to prawda).

ja od niedawna po prostu korzystam z Androida w moim HTC bez połaczenia z kontem Google.. potrzebne aplikacje ściągnąłem przez APK-downloader i nie dość że jestem odcięty od centrali kontroli nad światem to jeszcze unikam “przyjemnych” aktualizacji oprogramowania oraz bateria dłużej trzyma bo telefon nie odpytuje nieustannie do Wielkiego Brata.. polecam innym choć nie ukrywam że z pobraniem plikow .APK jest trochę zabawy no i nie do końca jest to zgodne z polityką / regulaminem Uncle Google

Polecam wejsc na f-droid.org, jest tam Marketplace tylko z otwartymi programami.

A do usuniecia aplikacji Google polecam skrypt:

http://cidofficial.neocities.org/003.html

Ja polecam zainteresować się projektem MicroG ( https://microg.org ). To wolna implementacja aplikacji Google, wciąż rozwijana i nie w pełni funkcjonalna, ale wielu powinna wystarczyć. Wymaga to signature spoofing, czego nie ma każdy custom ROM i stwarza kolejne, “małe” (przy rozsądnym użytkowniku) zagrożenie bezpieczeństwa… Albo kompilacji custom ROMu z wbudowanymi aplikacjami MicroG – wtedy one i tylko one będą miały dostęp do signature spoofing. Dzięki temu MicroG może udawać prawdziwe aplikacje Google i pozwalać na działanie aplikacjom, które ich wymagają. Aplikacje z Google Play można pob

Ups, napracowałem się nad poprzednim komentarzem, a przez przypadket kliknąłem “Post Comment” w trakcie pisania. W skrócie – polecam MicroG, wolną implementację aplikacji Google. Korzysta z signature spoofing, dzięki czemu skutecznie udaje prawdziwe aplikacje Google. Obsługa signature spoofing w naszym ROMie to kolejne pomniejszenie bezpieczeństwa – najlepiej skompilować custom ROM z wbudowanym MicroG, wtedy tylko te aplikacje będą miały dostęp do signature spoofing, lub pobrać gotowy Lineage OS for MicroG. Kolejna zaleta płynie z samego LOS – wolne oprogramowanie, w którym głodny danych producent nie mógł wbudować backdoorów (w przeciwieństwie do stocka). Jak szukacie maksymalnego bezpieczeństwa, to nie rootujcie do tego :) Aplikacje z Google Play z MicroG można pobierać używając np. wolnego YalpStore (obsługuje też płatne apki po loginie na własne konto), a jak nie ma innego wyjścia – da się zainstalować prawdziwy Google Play (trzeba trochę pogooglować). Parę linków: https://microg.org, https://lineage.microg.org, https://github.com/yeriomin/YalpStore, https://shadow53.com/android/no-gapps/setup-guide/

Pozdrawiam :P

Nie muszą znać haseł (ale pewnie jest inaczej). Plik z hasłami do wifi może być zaszyfrowany kluczem, który się nie zmienia w czasie… ale sam klucz może być zaszyfrowany za pomocą naszego hasła. Zmiana hasła na koncie będzie oznaczała przeszyfrowanie klucza szyfrującego dane… no bo w końcu łatwiej ponownie zaszyfrować jeden klucz niż całą naszą chmurę.

Be ze de ura! “Zmiana hasła na koncie będzie oznaczała przeszyfrowanie klucza”.

Zadaj sobie pytanie kto może zmienić hasło i jak wygląda procedura? Jeśli nie wymaga podania starego hasła, to znaczy że ma backdoora. Jesli ma backdoora, to znaczy, ze programista Google lub agent NSA może wywołać backoora udając, że poprawnie przeszedł przez pytania resetujące hasło. A ma backdoora bo po resecie hasła da się odzyskać dane czyli można przeszyfrować klucz do backupu bez konieczności podania hasła starego.

Jeśli ktoś nie ma do czynienia z kryptografią niech lepiej zamilnie ;]

A wy ciągle z uparciem maniaka wrzucacie wszystkie usługi i rozwiązania techniczne do jednego wora zwanego “chmurą”.W tym momencie działa to samo jak przez was przedstawiane “nietechniczne serwisy”.

ja tam widze 3 przyklady chmury podane w tekscie, dropboksa, evernotea i google. obytrzy dzialaja tak samo udostepniajac dojscie do danych usera bez koniecznosci znajomosci jego hasla. nie do konca czaje co miales na mysli piszac ze wrzucaja wszystkei uslugi i rozwiazania do jednego wora zwanego chmura.

@Orko, jak sam zaznaczyłeś, wszystkie działają tak samo. I to co te usługi oferują nie ma nic do rzeczy jaka chmura za tym stoi, czy jest to PaaS, SaaS czy IaaS, chmura zewnętrzna czy wewnętrzna oraz publiczna czy prywatna. W tych przypadkach jest to SaaS (Google backup) i PaaS (w przypadku Evernote oraz Dropboxa), a to wszystko jest usługą publiczną zewnętrzną gdzie nie masz kontroli nad danymi (tak jak częściowo jest to rozwiązane w Amazon EC2 czy Windows Azure). Po za tym, te usługi tutaj przedstawione są takiej konstrukcji ,że równie dobrze mogłyby być przetrzymywane na wirtualkach bez chmury jako podstawa i nadal problem byłby ten sam, z racji konstrukcji usługi a nie tego gdzie przetrzymywana jest ta usługa.

qaz: no dobrze, ale przecezież i na SaaS i na PaaS, które są przywołane w artykule można zrobic bezpieczne rozwiązanie. Dane są szyfrowane client-side, klucze są trzymane client-side. Nie ma znaczenia, czy konstrukcja chmury to SaaS, PaaS czy inna, zasada szyfruję zanim wysyłam rozwiązuje problem.

A na marginesie, to nie sądzę, że w kontekście tego artykułu Niebezpiecznik powinien dywagować czy pod spodem jest Saas czy PaaS, czy hasło służy do generowania klucza, a jeśli tak to ile bitów ma algorytm. To są szczegóły techniczne nie mające wpływu na sens przekazywanej informacji, która jest moim zdaniem prosta. Mało który dostawca chmury przyzna się przed użytkownikiem, że może mu zaglądać w dane bo tak jest dla wszystkich wygodniej.

@Orko, właśnie wciąż mylisz. Nie na “chmurze” samej w sobie

czyli SaaS i PaaS a usługach zawartych w tym modelu. Te usługi

tutaj zawarte mogłyby równie dobrze być gdzie indziej wrzucone i

problem byłby ten sam. To tak jakbyś miał pretensje do swojego

hostingu o to ,że twoja strona ma dziury pozwalająca na taki czy

inny włam.

Baza danych haseł wifi może być wykorzystywana do ataków słownikowych. Ludzie często używają podobnych lub tych samych haseł do różnych serwisów.

Komentarze na niespecjalistycznym mainstreamowym serwisie miażdżą :D.

Ehhh..

Nie wiem co to za moda trzymania wszystkiego w chmurze-telefonowi brakuje ramu lub miejsca na karcie SD czy jak ?

Polityka Googla juz dawno wyszla poza ramy przyzwoitosci, chodz przy obecnym rynku, gdzie reklamodawcy i inni kontrahenci placa grube pieniadze za odpowiednie informacje…

Czas chyba odkurzyc z symbianem telefon ;)

Pozdrawiam.

Ludzie martwią się hasłami do wi-fi, a co z synchronizacją chrome z kontem google? Wszystkie hasła w plaintext są wysyłane do ich chmury?

Do haseł w google chrome możesz sobie ustawić osobne hasełko, po zapomnieniu którego tracisz wszystkie zsynchronizowane hasła. Widać, że tej funkcji nie używasz.

Masz rację, nie korzystam… z synchronizacji z kontem google. Nawet więcej, nie używam zapamiętywania haseł w chrome. Ale wielu ludzi bezgranicznie pokłada w tym zaufanie i to mnie niepokoi.

Szyfrować, szyfrować, szyfrować, wszystko szyfrować, nawet dyski na których trzymamy sobie lokalne repo Debiana czy Fedory. DLA ZASADY. BO TAK. BO MOŻNA. Do funkcjonowania z wszystkimi hd zaszyfrowanymi truecryptem można się przyzwyczaić, pomimo że to trochę więcej roboty – na przykład przy backupie dysku clonezillą najpierw trzeba go odszyfrować. Przeczytałem wczoraj o tym jak to CBŚ trzepie kancelarię znanego szczecińskiego adwokata. Oczywiście wywieźli mu z kancelarii ciężarówkę papiórków ale domyślam się że komputery również mu przetrzepują. No a w komputerze kancelaryjnym jest więcej rzeczy niż w papiórkach, np. sprawy osobiste jakieś. Szyfrować truecryptem można nawet DVD-R jak się uprzeć, szkoda że truecrypt narzuca sztywno wielkość kontenera – nie można wybrać 4.2 GB by w pełni wykorzystać powierzchnię płyty a jedynie 4.0 trochę więc to nieekonomiczne na większą skalę jest, ale pewne rzeczy które backupujemy na płytach, np. jeśli ktoś backupuje foldery z profilem Thunderbirda czy przeglądarek Mozilli to jednak i to warto zaszyfrować. I pokazać środkowy palec wielkiemu bratu w krytycznym momencie.

Google odszyfrowuje dane backupu? A kto Wam powiedział, że te dane są w ogóle szyfrowane?

“At any point, you can disable this feature, which will cause data to be erased. This data is encrypted in transit.” – kluczem jest tu “in transit” tzn. że dane wysyłane są na serwer szyfrowanym kanałem, a nie że są szyfrowane. Tania sensacja.

Mam do was prośbę. Czy moglibyście tłumaczyć anglojęzyczne listy oraz pozycje w menu? Myślę, że większość użytkowników komputerów w Polsce ma ustawiony język Androida na polski właśnie (tak samo facebooka). Wasz blog czyta na pewno wiele osób i wiele z nich nie tylko nie jest specjalistami w dziale zabezpieczeń, ale pewnie nawet nie zna języka angielskiego (bo np. mieszka w Niemczech i inny język poza miejscowym nie jest im do szczęścia potrzebny). Google translator zwykle nie jest w tej sytuacji pomocny.

Jak chcecie to możecie mnie wziąć za nieuka, który żali się, że nie potrafi rozszyfrować zdania po angielsku. W każdym razie takie jest moje zdanie, że na polskim blogu przeznaczonym dla Polaków powinno się pisać po polsku.

ucz się języków chłopcze, informatyka jest dziedziną

opanowaną przez j. angielski i nikt tego nie zmieni. I nikt nie

powiedział, że to jest portal tylko dla Polaków, raczej dla osób

znających język polski (i angielski, bo to portal

specjalistyczny)

Ludzie robią się coraz większymi paranoikami… Od zawsze

rząd i wielkie korporację, mogły wiedzieć o przeciętnym użytkowniku

co tylko chciały, pozostaje tylko pytanie, czy moje informacje

dadzą im coś, albo sprawią, że coś stracę? Przy milionach ludzi,

pojedynczy użytkownik to mały pliczek na serwerze, z danymi, te

dane są wykorzystywane jedynie przy atakach terrorystycznych,

porwaniach i tak dalej. Reszta to jedynie dane statystyczne, które

są przeprowadzane w ten czy inny sposób niezależnie czy tego chcemy

czy nie, więc obawiać o swoją prywatność powinny się jedynie osoby,

które mają coś na sumieniu. Przeciętny proboszcz w parafii ma o Was

więcej danych niż NSA i CBŚ razem wzięte.

Na serwerze nie jest szyfrowane i tego nikt nie ukrywa.

Jest szyfrowane “in transit”. A co do tego co jest opisane w

“eksperymencie”: myślę że całe szczęście że tak jest, przecież

jeśli ktoś utraci urządzenie w wyniku np. kradzieży, będzie chciał

zmienić hasło do Googla, żeby złodziej m.in. nie czytał jego maili.

Potem sobie kupi nowe urządzenie i na plaster byłby mu backup,

którego nie może pobrać na nowe urządzenie, bo w międzyczasie

zmienił hasło do konta.

Fachowiec tak ma albo ma problemy z przetłumaczeniem na

język ojczysty techniczny slang!

Glenn Greenwald, Laura Poitras and Ewen MacAskill The

Guardian, Wednesday 11 September 2013 15.40 BST The agreement for

the US to provide raw intelligence data to Israel was reached in

principle in March 2009! To już jest niedopuszczalne – wyobraźmy

sobie sytuacje z jakimkolwiek krajem który na taka skale zbiera

nasze dane! USA jako pierwsze zaczęłyby krzyczeć o łamaniu praw

człowieka, etc. Dlatego Snowdon, Manning, powinni być przez nas

traktowani jako współczesni bohaterowie!

Jeszcze jedna rzecz – wyłączenie backupu nie usuwa tego co

już do wujka poleciało. Ja długo długo miałem to włączone,

nagromadziło się sporo sieci zapamiętanych. Później wyłączyłem na

dłuższy czas a ostatnio przy resecie telefonu dla wygody włączyłem

– no i przywróciły mi się wszystkie sieci zapamiętane od początku,

wiem na 100% bo do niektórych sieci (np. na lotniskach) podłączałem

się tylko raz w życiu.

Wygląda na to, że moje przeczucie by dawać bana na

korzystanie z mojego wi-fi miało jakiś sens… :D

A co jeśli ktoś używa Androida i NIE MA konta na

googlu?

Polski blog tylko dla Polaków !!!

@Wiktor

> *3* Ja nie używam Androida i nie wiedziałem o tym, a niestety

> wpuszczam patałachów z Androidem do mojej sieci

Jakiego telefonu i OS na komputerze używasz?

Radek

A ja miałem tą opcje wyłączoną :) niestety nie wiem jak inni. Ale co jakiś czas muszę zmieniać hasło do WiFi bo się niekiedy ponauczali i stali pod moim domem żeby z WiFi skorzystać.. a wiadomo, internet limitowany, to tak trochę…

Wygląda na to, że jedyne praktyczne rozwiązanie to RADIUS i wymuszona, częsta zmiana haseł…

A czy bezpieczne jest korzystanie z wifi z telefonu z… windows mobile 5? Co o tym sądzicie? Przestarzały system jest bezpieczniejszy niż np android?

po 1. Moi znajomi to sami hakerzy i każdy chce mi włamać się do wifi.

po 2. Przejmujecie się hasłami do wifi gdzie zmiana to 5 sec a nie martwicie się m.i o kontakty? nie mówię już o aplikacjach typu notatnik gdzie możemy wiec ważniejsze rzeczy niż hasło do wifi …

po 3. Pewno mało osób zastanawiało się nad tym, ale publikując taki post otwieracie oczy hakerom którzy o tym by nie pomysleli

Hakerzy? Serio?

http://pl.wikipedia.org/wiki/Haker_%28slang_komputerowy%29

W iOS jest podobnie. Po wykonaniu restore iPhone automatycznie pobiera ustawienia sieci wifi z chmury, a za pomocą programu WiFiPass (Cydia) można odczytać hasło w plain text.

a ja się pytam czy to że nie jest napisane u innych że robią backup haseł oznacza że tych haseł nie znają?

eksperyment miał udowodnić postawioną tezę, ale jak już powiedziano, na grzyba backup kiedy nie możesz go odzyskać?

A co do haseł Wi-Fi przecież tajemnicą nie jest, że na urządzeniach z androidem(a przynajmniej ich części), są przechowywane w plaintekscie.

W pliku /data/wifi/bcm_supp.conf

Wszędzie są one w ten sposób przechowywane. Nawet jak nie plaintekstem, to są szyfrowane symetrycznie, więc wychodzi na jedno. Po prostu system musi je jakoś odczytać przecież, żeby połączyć się z siecią, prawda?

Eeee.. U…. O.. Niemozliwe.

A na powaznie: chmura od samego poczatku miala taki zamysl, po to zostala wymyslona, dlatego byla tak szeroko reklamowana. Przeciez to oczywiste jak 2+2=4. Kto o zdrowych zmyslach przechowuje takie dane gdziesz w sieciach wrogich koproracji. Ej, frajerzy?

Już widzę, jak wszyscy lecą używać mojej sieci wi-fi…

A nie może być tak, że podczas zmiany hasła do konta Gmail rzeczone dane zostają rozszyfrowane i zaszyfrowane nowym hasłem?

Android nie jest taki najgorszy. U mnie opcja domyślnie wyłączona (na Androidzie 4.0.4 tak jak i na 4.2.2). Nigdy tego nie włączałem. Nie wyobrażam sobie jak normalny człowiek może włączać cokolwiek w chmurze, a co dopiero jakieś backupy danych.

Ja rozumiem, że ludzie zbydlęceli i zachowują się jak stado baranów, ale jeśli ktoś szanuje swoją prywatność, to nigdy nawet nie sięgnie po rozwiązanie typu “chmura”. Nie obchodzi mnie, czy będzie to hasło do WiFi zmieniane raz na miesiąc, czy co innego – nic nie ma prawa wyjść poza sieć – choć oczywiście NIC w niej tajnego nie chowam – ot tak nauczyłem się przez lata zainteresowań sprawami bezpieczeństwa i sieci.

Na paru skrzynkach gmail trzymam śmieci, parę forów, tyle. Normalne kontakty na prywatnych adresach mail wykupionych u zaufanych dostawców hostingowych.

A hasło WiFi i tak zmieniam raz w miesiącu. Losowe, 64 znaki. Powodzenia jedany szpiegu Google ;p

A może po prostu zacznijmy robić swoją sieć? Zupełnie niezależny, bezpieczny Internet? A syf od Google i NSA wycinać na każdym routerze brzegowym i banować gdzie się da?

“A hasło WiFi i tak zmieniam raz w miesiącu. Losowe, 64 znaki. Powodzenia jedany szpiegu Google ;p”

I co z tego…

jak je/ktoś masz/ma wpisane w telefonie z Andkiem.

Jestem ciekawy ile kosztowałby “golden account” googla,

który mógłby zalogować się do każdej wifi na świecie :D

Dzięki, nie wiedziałem o tym!

Najgorsze jest to, że backup można wyłączyć, więc wyłączam,

dostaję informację, że dane zostaną skasowane. Myślę sobie ufff…

I dalsza część historii. Przywracam w telefonie ustawienia

fabryczne. Konfiguruję słuchawkę od nowa. Włączam opcje backupu

i… booom. Klucze do sieci wi-fi wróciły. Wniosek? Dane w chmurze

wcale nie zostały skasowane. I jak nad tym zapanować? Test

przeprowadzałem 2 dni temu. Był to dzień w którym nie działał na

moich 2 telefonach google play ([RPC:S-5:AEC-0] naprawiło się samo

na 2 dzień), więc może to były jakieś przejściowe

anomalie.

Dlatego też w domowej sieci trzeba mieć filtrowanie maców i statyczny dhcp.

[…] tym, na ile sposobów jako społeczeństwo jesteśmy inwigilowani pisaliśmy już wiele razy. Naprawdę wiele. Ale kto by przypuszczał, że do […]

[…] zabezpieczenia. Dzięki synchronizacji smartphona z naszym kontem, przykładowa lista kontaktów (i nie tylko :>) przechowywana jest na zdalnych serwerach i w każdej chwili możemy ją odzyskać przy pomocy […]

A ja się pytam, czym w takim razie backup danych miałby być zabezpieczony, jeśli nie hasłem? Czy oprócz hasła należałoby jeszcze odtańczyć makarenę na jednej nodze albo odprawić inne gusła?

Tańczenie makareny jest wysoce niebezpieczne, ponieważ można się niefortunnie potknąć i przypadkowo wypaść przez okno !

ps. wystarczy być “grzecznym” i mozna mieć wyje.bane …. jak oglądasz pedofilskie pornole to niech cie śledzą,szpiegują, ścigają i zgnoją , mi tam pasuje ! ;p

[…] Być może część z Was myśli sobie teraz — na szczęście mam zamkniętą sieć Wi-Fi, Google car nie zna przecież mojego hasła, więc nie może jej podsniffować. Znów błąd. Jeśli kiedykolwiek, ktokolwiek podpiął się do waszego domowego Wi-Fi telefonem z Androidem, to Google zna i przechowuje na swoich serwerach wasze hasło. […]

Mnie się po prostu zdaje, że Google szyfruje dane w chmurze silnym algorytmem symetrycznym, a samo hasło jest szyfrowane tzw. naszym hasłem.

Czego najlepszym dowodem może być to, że zmiana hasła nie pociąga za sobą dłuższego procesu przepakowania danych.

W ten sposób dane wysyłane do chmury Google są w niej zaszyfrowane i nieczytelne dla osób postronnych, co nie zmienia faktu, że główne klucze są gdzieś tam dobrze schowane i po spełnieniu określonych procedur, można się dostać do tychże danych.

Byłoby zresztą G-głupotą gdyby nie mieli dostępu do danych, które, zgodnie z licencją stają się ich własnością w momencie, gdy pojawiają się w ich chmurze.

Co do mnie i tak trzymam swoje hasła w bazie KeePass znajdującej się w upublicznionym folderze GDysk’u. W ten sposób mogę się zawsze do niej dorwać, a zapisany na papierku klucz trzymam w bezpiecznym miejscu.

Dane wrażliwe możnaa najpierw zaszyfrować lokalnie, a potem już zaszyfrowane przesyłać do chmury.

A wystarczyło by, żeby google zrobiło kilka checkboksów:

– czy robić backup?

– haseł wifi

– danych aplikacji

– kontaktów

– etc

Tak jest w Windows 10, gdzie do synchronizacji haseł jest osobny przełącznik.