1/8/2013

Snowden, który właśnie dostał azyl w Rosji, pomimo ostrzeżeń Putina nie przestaje “wyciekać” informacji na temat tajnych projektów NSA. I co ciekawe nowe dokumenty ujawnia jakby na złość szefowi NSA, tuż przed jego honorową prezentacją na konferencji BlackHat. Jest o tyle niecna zagrywka ze strony Snowdena, że Keith Alexander swojej prelekcji postawił jeden cel — upokoić Amerykanów poprzez zapewnienie, że NSA nie jest wrogiem dla ich prywatności…

XKEYSCORE — inwigilacja w czasie rzeczywistym na masową skalę

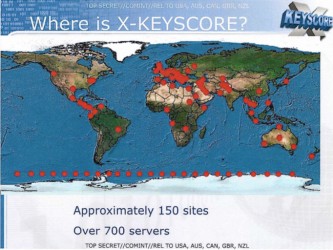

Z ujawnionej przez Snowdena ściśle tajnej prezentacji o XKEYSCORE wynika, że jest to narzędzie analityczne — interfejsem typu wyszukiwarka, przeszukujące ogromne pokłady danych na bieżąco zbieranych z ponad 700 serwerów rozlokowanych w ok. 150 lokalizacjach na całym świecie (tech-pr0n: rozwiązanie korzysta z linuksowego klastra).

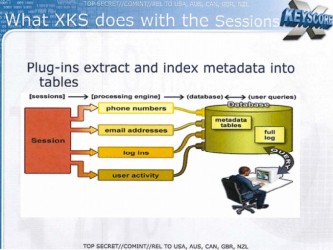

Wśród danych znajdują się e-maile, czaty (np. z Facebooka), frazy wyszukiwania oraz ruch internetowy do popularnych serwerów. XKEYSCORE analizuje i automatycznie sortuje ww. dane, umieszczając w indeksowanej bazie danych, którą później można wygodnie odpytywać o różne kryteria.

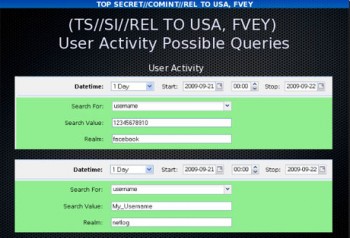

Co ciekawe, indeksowane są także nagłówki żądań, dzięki czemu bazę można odpytywać o wszystkich ludzi, których przeglądarka ma ustawiony język X, a znajdują się w rejonie geograficznym Y, w którym nie mówi się w języku X. Ale to drobnostka w porównaniu do sugerowanych w prezentacji przykładów zapytań:

- Pokaż mi wszystkie zaszyfrowane pliki Worda lub komunikację PGP z Iranu

- Pokaż mi wszystkie start-upy VPN z kraju X i daj mi dane, które pozwolą mi rozszyfrować/odkryć ich użytkowników

- Pokaż mi wszystkie dziurawe komputery z kraju X (!!!)

XKEYSCORE posiada także funkcję inwigilacji w czasie rzeczywistym, kiedy system na bieżąco śledzi ruchy danego celu w internecie i prezentuje je analitykowi.

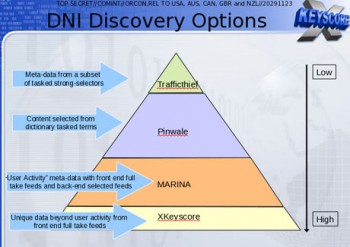

NSA nie daje rady — za dużo danych

Co ciekawe nawet NSA przyznaje, że skala zbieranych danych ich przerasta. Pozyskiwanych informacji jest tak dużo, że pełen ich zapis trzymany jest tylko przez maksymalnie 5 dni (niektóre serwisy generujące 20+ terabajtów danych są zapisywane jedynie na 24 godziny). Następnie, przez 30 dni trzymane są jedynie metadane związane z tym ruchem. A w planach jest jeszcze rozszerzenie XKESCORE’a o analizę ruchu VoIP. Oficjalnie codziennie do bazy XKEYSCORE’a dodawanych jest ok. 2 miliardy rekordów. Z tego powodu, istotne dane z XKEYSCORE’a migruje się do innych baz danych (tam mogą one leżeć nawet do 5 lat).

Jak efektywny jest XKEYSCORE? Prezentacja zawiera informację, że na podstawie danych uzyskanych z XKEYSCORE złapano ok. 300 terrorystów. Jak na tak szeroko zakrojone działania, liczba wydaje się być stosunkowo niska. Niestety dokładnych szczegółów brak. Brak też informacji, ile kosztuje utrzymanie tego projektu.

NSA prostuje rewelacje Snowdena

Wyciek informacji na temat XKEYSCORE spowodował, że NSA po raz kolejny wydała stonowane i uspokajające oświadczenie, w którym jeszcze raz tłumaczą, że ich działania są w pełni legalne, wnikliwie kontrolowane i nadzorowane, oraz, że robią wszystko by nie naruszać prywatności obywateli USA. Dodatkowo NSA zdradza, że do XKEYSCORE’a ma dostęp jedynie przeszkolony personel, a każde zapytanie jest logowane co umożliwia kontrolę ewentualnych nadużyć. Snowden miał mieć ponoć dostęp do XKEYSCORE w trakcie swojej pracy w Booz Allenie.

Keith Alexander wyjaśnił w trakcie swojej prelekcji, dlaczego powstały takie systemy jak PRISM czy XKEYSCORE. Z bezsilności NSA, które nie było w stanie zapobiec atakom z 11 września. Mieli dane, ale nie byli w stanie ich odpowiednio zidentyfikować i zanalizować. Potrzeba było narzędzi do tego celu. I w ten oto sposób, NSA swoją porażkę (i największą przywarę) przekuło w swój sukces i główny powód robienia tego, co robi…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

HTTPS Everywhere i podobne wtyczki daja pewna ‘anonimowosc” ?

Siri^H^H^H^H XKEYSCORE, pokaż mi wszystkich korzystających z serwisów po HTTPS, jeśli serwisy te nie używają domyślnie tego protokołu.

@Piotr Konieczny

Co do serwisów oferujących https – kiedy do tego grona dołączy niebezpiecznik :) ?

na nic Ci się zda https jesli wpięci są na głównych węzłach i realizują atak MiTM serwując od siebie prawdziwy certyfikat serwisu docelowego (zapewne pozyskanie takich rzeczy jak najbardziej lezy w zakresie ich mozliwosci).

Dodatkowo mozesz czuc sie bezpieczny googlując przez https, majac swiadomosc ze ISP nie widzi co piszesz, to równiez nsa nie widzi. Błąd – a co jesli google przekazuje im takie dane? W wielu przypadkach nie musza polegac jedynie na sniffingu.

@hmm

Każdy kto podsłuchuje sieć zobaczy co wyszukujesz w Google.

A to przez to, że twoje słowa kluczowe znajdują się w URLu

Ciekawe kto jeszcze i w jaki sposób nas inflirtuje

Nie wiem, ze mną nikt nie flirtuje.

indect,trapwire,prosm,xcośtam,pracodawca,żona,perverted

sąsiad, kto wie jeszcze kto

Ja inflirtuje kobiety. Czasami nawet

organoleptycznie.

to raczej w odwrotna stronę, to że nie wiedzieli to była ściema dająca pretekst ku temu by inwigilować każdego, 9/11 było jak podpalenie Reichstagu przez hitlera, usa dzięki temu zamienia się wielkimi krokami w nazistate, niedługo zobaczymy jak amerykanom będą zabierane kolejne prawa (co już się rozpoczęło (patriot act)) wielu wtedy “obudzi się” ale niestety za późno

Ja myślę, że już jest za późno. Zwłaszcza, że stosowanie aktualnych systemów daje wymierne korzyści. O tym co leci na lewo się nie mówi bo się to robi na lewo :-)

Masz rację :) Wystarczy przeczytać o projekcje paper clip (projekt spinacz) podczas drugiej wojny światowej. Gdzie to ameryka przygarnęła nazistów z otwartymi ramionami ;D

“tech-pr0n: rozwiązanie korzysta z linuksowego klastra” bo na windzie jeszcze ktoś by ich podsłuchiwał, czy podkradł dane ;]

Lubię to :)

@Ahaaa – jeśli jakiś system NSA jest w stanie podsłuchać całą transmisję (jak mają dostęp do światłowodów na drodze użytkownik-serwis) to HTTPS przed niczym nie chroni.

Na początku komunikacji ustalany jest klucz kryptografii asymetrycznej na czas sesji, ale żeby go ustalić przeglądarka dogaduje się z serwerem używając klucza symetrycznego, który muszą jakoś znać. A skoro tak, to i NSA zna.

Sprowadza się to do słuchania od początku i dostania klucza do rozszyfrowania reszty od serwera.

Zupełnie nie tak… http://www.ietf.org/proceedings/32/sec/cat.elgamal.slides.html

Jest dokładnie odwrotnie z tymi kluczami, choć oczywiście wiadomo, że cała kryptografia asymetryczna opiera się na założeniu, że trudno jest faktoryzować duże liczby. Założeniu, które jakiś cwany matematyk bądź technika obliczeniowa (np. komputery kwantowe) w końcu obali lub już obalił.

Jesli maja komputer kwantowy realizujacy algorytm Shore’a to cala komunikacja jest jakby plaintextem..

Oprócz tego, że na odwrót, to jeszcze jest Perfect Forward Secrecy, więc podsłuchiwać (np. snifferem) nie zawsze da radę.

Jak ktoś jest totalnym paranoikiem to może sobie np. w Firefox powyłączać wszystkie algorytmy TLS(SSL), które nie używają DH (tzn. nie zaczynające się od dh*, ecdh* lub ecdhe*) wyszukując je w about:config wyszukując security.ssl . Niestety niewiele stron używa tych algorytmów, bo zżerają o wiele więcej procka.

Za to PFS można pokonać robiąc MitM, ale obrona przed powyższymi metodami jest zapewniona.

Poprawki dhe*, nie dh* ; ecdh* (ale nie ecdhe*) też

musiałoby być wyłączone.

http://stackoverflow.com/questions/14034508/dh-vs-dhe-and-ecdhe-and-perfect-forward-secrecy

Piszcie co chcecie, ale tak naprawdę nie ma się czego bać. Dlaczego? Póki nie robi się nic niezgodnego z prawem to i nic nikomu nie grozi. Chyba nie myślicie, że kogokolwiek w USA interesują Wasze fotki z kotami na fejzbugu?

Jeśli ktokolwiek tu czegokolwiek się boi, to oznacza, że ma coś na sumieniu, albo jakąś schizę (tak jak w związku z niedawnym rzekomym wybuchem reaktora na Ukrainie, to aż niesamowite, że w dobie Internetu i możliwości łatwego sprawdzenia poziomu radiacji są ludzie, którzy w takie brednie uwierzyli). Normalny człowiek może spać spokojnie.

Jasne, “możliwości łatwego sprawdzenia poziomu radiacji”. Wiadomo że każda gospodyni domowa ma obok słoika z kaszą i kilograma cukru atestowany licznik Geigera. No, chyba że bezgranicznie wierzy temu co piszą w Internecie :-)

A co do “nic do ukrycia”… Spoko, nie ma terrorystów, działamy zgodnie z prawem, kto by się mną interesował. Ale podejrzewam że 99% internautów byłoby skłonne zapłacić nawet sporą sumkę nieujawnienie swojej bazy nagłówków TCP/UDP ;-)

Polscy politycy też tak mówili, Ty im wierzysz?

Wyczuwam prowokację… ale odpowiem… linkiem:

http://www.theatlanticwire.com/national/2013/08/government-knocking-doors-because-google-searches/67864/

[a po polsku tu: https://niebezpiecznik.pl/post/googlali-plecak-i-samowar-odwiedzila-ich-policja/ — dop. red. ;]

Masz rację, ale tylko przy założeniu, że rząd przestrzega prawa, ma na celu dobro obywateli itp. itd. Spróbuj się tylko przypadkowo dowiedzieć o jakieś aferze, w mgnieniu oka znajdziesz się po drugiej stronie barykady i zmienisz zdanie.

“Jeśli ktokolwiek tu czegokolwiek się boi, to oznacza, że ma coś na sumieniu, albo jakąś schizę” – ja chyba mam tę ‘schizę’, bo czasem przy oglądaniu filmów dokumentalnych lub sci-fi zdarza mi się dwa razy pomyśleć czy warto szukać czegoś w G. a później czytać odnośniki. Wiesz, wpisanie ‘A-bomb + neptunium 237 ‘ czy ‘H-bomb speficication’ raczej nie spowoduje żadnych problemów ale było kilka takich fraz przy których wolałem być głupszy i czegoś nie wiedzieć, niż trafić np. na listę osób, które za inną podobną bzdurę mogą np. wpaść już na jakąś no fly list.

To sobie przeczytaj o zagrożeniach w 1984.

zmechu: są strony gromadzące odczyty z kilkudziesięciu

punktów pomiarowych w Europie, oczywiście można założyć, że ktoś

wszystkie te strony oraz wszystkie te punkty pomiarowe przejął, ale

jeśli ktoś stawia takie założenie, to jest na granicy choroby

psychicznej i czas zgłosić się do stosownego specjalisty. !: co do

tego mają Polscy politycy? W Polsce nie licząc Pawlaka z trudem

przychodzi naszym politykom uruchamianie Internet Explorera 6

:> I to by było na tyle polskiego tropu PRISM xD Jan

Bartnik: większą prowokacją to jest ten link – gdyby to była

prawda, to by wpadali na tyle często, że niemal codziennie takie

sprawy wychodziłyby na światło dzienne. Takich sytuacji nie da się

zatuszować przy obecnym poziomie informatyzacji, tymczasem jakoś o

nich nie słychać. Media w USA szukają sensacji, wystarczy podstawić

bohaterów aktorów i już jest news, który łykają wszyscy jak

pelikany na całym świecie :D bezpiecznik: chyba za dużo filmów?

oczywiście każdy z nas już wkrótce dowie się o mega aferze

tworzonej zapewne przez masonów, iluminati albo Korwina-Mikke i

znajdzie się po drugiej stronie :D Normalnym ludziom w normalnym

świecie, tym nietelewizyjnym, to się nie zdarza. A nawet gdybyś

wykrył aferę, to znajdziesz się po drugiej stronie niezależnie, czy

jakieś tam Prismy będą istnieć, czy nie i też Cię dojadą :>

W. – paranoja jest uleczalna, ja tam wpisuję co chcę w Google, no i

kurczę nikt do mnie nie wpada, herbatka czeka na FBI, CIA, XYZ, WC,

a tu nic… Może więc tu napiszę iż czekam Panowie :D Wpadajcie! :D

Piotrek: WAT? Co to ma do rzeczy? Liczą się bieżące zagrożenia, a

tych prawdziwych (tj, nie wytworów ludzkich paranoi jak ten

wspomniany przeze mnie wybuch) przy obecnym stopniu informatyzacji

NIE UDA się ukryć i nie pomogą ani Prismy, ani Xkeye, ani nadzór

państw. Co więcej – ich faktyczną obecność i skalę będzie można

zawsze łatwo sprawdzić, bo po prostu całego Internetu przejąć się

nie da, mogą co najwyżej odłączyć xD Wszelkie dyskusje o Prismach,

Xkeyach itp. tak naprawdę nas (ludzi uczciwych, zakładam

optymistycznie, że nie jestem tu sam z tej grupy) nie dotyczą.

Niestety nie wykryjemy nigdy żadnej afery, nie mamy w palach

wysadzanie niczego i nikogo, nie planujemy morderstw, kradzieży,

nie współpracujemy z terrorystami. Szukanie w Google o bombach (dla

co po niektórych – niestety) nie spowoduje, że wpadnie do nas FBI,

CIA albo chociaż jakieś polskie CBA. Już większa jest szansa, że

ktoś tu trafi 6 w Lotto. Życie to nie film, a jutro na 6 trzeba

wstać do roboty ;) Zastanawiam się skąd w ludziach takie tendencje

do paranoizowania.

“Póki nie robi się nic niezgodnego z prawem to i nic nikomu

nie grozi.” Hmm… Po prostu nie wiesz, czy coś co Cię

zainteresowało nie jest na celowniku tajniaków, a tajne służby są

tajne i nie publikują listy trefnych haseł. Zdarzyć się może, że

tajniacy odkryją, że “sałatka śledziowa” to kryptonim szrapnela

domowej roboty używany przez islamskich oszołomów, a Ty będziesz

przez Szajsbuka gorączkowo konwersował o tym z kimś, żeby pomóc w

przygotowywaniu świątecznej kolacji. Ale to jeszcze nic. Praktyka

tajnych służb bywa w niektórych środkowoeuropejskich krajach nieco

żenująca w takich sytuacjach. Dość przypomnieć kilka sytuacji,

kiedy wchodzili z drzwiami do mieszkań, glanowali mieszkańców,

strzelali do psów, niszczyli wyposażenie, a potem okazywało się że

pomylili adres.

idąc Twoim tokiem rozumowania daj złodziejowi dostęp do

wszystkich kont bankowych , bo Ty jesteś bezpieczny bo nie masz tam

milionów

> Piszcie co chcecie, ale tak naprawdę nie ma się czego bać. Dlaczego? Póki nie robi się nic niezgodnego z prawem to i nic nikomu nie grozi. Chyba nie myślicie, że kogokolwiek w USA interesują Wasze fotki z kotami na fejzbugu?

Masz firmę i nie robisz niczego nielegalnego? Możliwości jest całe mnóstwo. Mogą uprawiać swoisty “insider trading”. Mogą sprzedać dane konkurencji. Mogą podkupić pracowników. Mogą wcześniej złożyć wnioski patentowe. Mogą w zasadzie zniszczyć firmę i puścić Cię w skarpetkach.

Co do osób prywatnych… niezerowa część społeczeństwa, nie mając niczego do ukrycia, nie paraduje jednak nago publicznie i zakłada zasłony w oknach. Ogarniasz analogię?

Bawią mnie te dyskusje “jestem uczciwy nie mam nic do ukrycia”, “jak postępuje się zgodnie z prawem to…”. Prawo można zawsze zmienić. Twój wpływ na kierunek tych zmian jest iluzoryczny. Wszystko idzie w kierunku przewidywania “zagrożeń” tych aktualnych i tych przyszłych (w realiach przyszłego stanu prawnego). Zagrożenia rodzą się w głowach ludzi, to są myśli. Póki jeszcze nie ma możliwości monitorowania myśli poprzez implanty mózgowe wysyłające je do centralnej bazy danych drogą radiową trzeba sobie radzić.

– A co robi człowiek, w którego głowie zrodzi się jakaś idea?

– Chce dowiedzieć się więcej.

– A gdzie szuka tych informacji?

– W Internecie na Googlach.

Nie trzeba być paranoikiem żeby wyobrazić sobie, że na podstawie naszych myśli/zainteresowań można zbudować nasz profil psychologiczny. Mając do tego jeszcze historię blogów, czatów etc analityk będzie w raju. Ta wiedza dzisiaj może ale nie musi być bezużyteczna, ale za kilkadziesiąt lat gdy o losach tego świata decydować będą nasze dzieci, wnuki i prawnuki, wiedza o tym kim byliśmy, jacy byliśmy i czego uczyliśmy może być niezwykle niebezpieczna dla naszych potomków. Tyle od paranoika o przyszłości.

A teraz o przeszłości. Gdybyśmy się spotkali w sierpniu 1939 roku nad morzem na wakacjach i opowiedziałbym Tobie, że za parę tygodni Niemcy i Ruscy napadną na Polskę, że przez 5 lat wojny zginą miliony ludzi, że część z nich zostanie zagazowana i spalona w obozach koncentracyjnych, że naród niemiecki da się otumanić garstce fanatyków i pozwoli im na to wszystko, że uczciwi ludzie będą musieli uciekać albo ginąć często z powodu swojej naiwności, to oczywiście stwierdziłbyś, że jestem paranoikiem.

Szok i niedowierzanie.

Pokaż mi wszystkie dziurawe komputery z kraju X (!!!)

I nagle NSA przenika przez nat i exploituje pc w lokalnej sieci (sic!) hehe :)

Raczej “wszystkie do których mamy dostęp” …a szokujące w tym zdaniu jest nie słowo “wszystkie”, ale “mamy dostęp”, co zdradza, że ktoś robi (masowy?) fingerprinting.

W kwestii masowego fingerprintowania i skanowania wystarczy przypomnieć opublikowane w grudniu dane projektu Internet Census 2012

A najgorsze, że można po prostu wyeksloitować błąd w karcie

sieciowej i już możesz hulać na komputerze ofiary, bo karta

sieciowa ma bezpośredni dostęp do pamięci RAM poprzez DMA. Podobnie

można zaatakować Intel Active Management Technology, też do

implementacji tej technologii jest niezależny CPU na płycie głównej

z własną pamięcią RAM i dostępem do pamięci systemowej (gdzie jest

system operacyjny) RAM. Nie ważne jaki masz system operacyjny i

zabezpieczenia wewnątrz niego i tak jesteś podatny. Tylko sprzętowo

można się przed tym zabezpieczyć. Więcej np. tu:

http://theinvisiblethings.blogspot.com/2009/03/trusting-hardware.html

http://theinvisiblethings.blogspot.com/2010/04/remotely-attacking-network-cards-or-why.html

http://theinvisiblethings.blogspot.com/2010/05/on-formally-verified-microkernels-and.html

http://invisiblethingslab.com/resources/bh09usa/Ring%20-3%20Rootkits.pdf

http://www.ssi.gouv.fr/IMG/pdf/csw-trustnetworkcard.pdf

a83r, bez przesady. Nie każdy pc jest widoczny z “internetu” :)

Piotr Konieczny co do fingerprintingu nie widzę w tym nic złego.

Wiadomo coś gdzie w Polsce są zlokalizowane serwery NSA? :)

a83r chrzanisz jest co takiego jak iommu. Co pozwala

zabronic takiej karcie dostep do calego RAMu. Pozatym widzi ona

swoja wirtualna przestrzen i tylko tyle!

“zapis trzymany jest tylko przez maksymalnie 5 dni” – Warto tylko dodać że dokument na którego podstawie napisany jest ten tekst został opublikowany w 2008 roku.

القنبلة النووية President PGP bomb TOR USA “Allah akbar” jihad “masło orzechowe” Osama رئيس WTC nuclear Obama الولايات المتحدة الأمريكية security test VOiP jail attack غارة جوية

No i i komuś z “jedynie przeszkolonego personelu” powinna się zapalić czerwona lampka nad monitorem a rakiety automatycznie ustawiały się na Kraków. Spokojnych snów czytelnicy :-D

A to “masło orzechowe” to żeby ich zaintrygować.

to ja mam podobną stopkę :)

[…] małżeństwa (oboje są obywatelami USA) nie mogły wszakże wyskoczyć na radarze PRISM-u lub XKEYSCORE’a. No chyba że… któreś z małżonków jest powiązane z co najmniej dwoma terrorystami i w […]

zanim otworzycie link do prezentacji przeczytajcie ten post ;-)

http://www.schneier.com/blog/archives/2013/07/dhs_puts_its_he.html

Właśnie przeczytałem następną partię nowości z której

wynika, że NSA ze swoich funduszy przekazało 100 milionów funtów w

przeciągu trzech lat dla swojego odpowiednika w Wielkiej Brytanii

czyli GCHQ. Jak piszą w Guardianie GCHQ pochwaliło się w jednym ze

swych dokumentów, że pomogło w śledztwie dotyczącym zamachów

bombowych na Times Square w Nowym Jorku w 2010 r. poprzez

inwigilację jednego z zamachowców z czego wynikało by, że może

szpiegować amerykanów (czego NSA bez zgody sądu robić nie może) a

następnie przekazało te dane NSA. Można domniemywać, że NSA na tej

samej zasadzie przekazuje pożyteczne dane brytyjskiej służbie

dzięki czemu zarówno NSA jak i GCHQ nie łamią prawa w swych krajach

a jedynie je omijają informując jedynie, że pozyskali te informacje

od zaprzyjaźnionej służby i tyle. Po raz kolejny służby pokazały

jak bardzo są niezależne od legislatorów i jak bardzo kpią sobie z

prawa. Dzięki czemu zarówno jedni jak i drudzy powtarzają w kółko

że nikt tu przecież nie złamał prawa, to nie oni podsłuchiwali,

dane tylko dostali od innych. Interesująca jest również informacja,

że NSA dała 15,5 miliona funtów na przebudowę części GCHQ

odpowiadającej za przechwytywanie komunikacji internetowej

odbywającej się transatlantyckimi kablami. Czyli służby

amerykańskiej korzystają z tego, że większość internetu przechodzi

przez USA, a Brytyjczycy mający nieco gorzej podpinają się

bezpośrednio do kabli. Witamy w nowym, wspaniałym świecie. Było by

super, gdyby zebrał się jakiś sztab specjalistów z różnych dziedzin

informatyki i telekomunikacji i wyjaśnił Polakom jak to jest

technicznie wszystko możliwe, ale tego polskie władze raczej nie

poprą, bo po co straszyć/uświadamiać obywateli.

Praca jest:

http://www.washingtonpost.com/blogs/worldviews/files/2013/08/saic.png

Chyba wypadało by sprostować, że Snowden te dokumenty

przekazał już dawno temu, i to nie on tylko Glen Greenwald decyduje

już teraz o tym co kiedy wypływa. Greenwald już od jakiegoś czasu

zapowiadał ten artykuł.

“czyżby spora ich część była na Antarktydzie?” albo na

orbicie geostacjonarnej

Ciekaw jestem, jak kończy się wydajność takiego systemu…

Wystarczy, żeby nagle 90% internautów “4lulz” zaczęło sobie

wpisywać wszędzie po kolei różne głupoty… Ciekawe, czy ten system

by to wytrzymał ;) miliardy maili, zapytań, postów itp…

;)

A po co np.dane polskich użytkowników USA co chcą zapanować

na światem jak Stalin,Musollini czy Hitler??Niech naślą AT na mnie

chętnie poczekam sobie w domciu.Najchętniej bym sobie znalazł

bezludną wyspę i tam zamieszkał bo ja już nie wiem co dzieje sie ze

swiatem

“robią wszystko by nie naruszać prywatności obywateli USA”

– serio jest to możliwe, swoim nie muszą zaglądać do ogródka.

Przecież celem tych działań jest atak na prywatność nie-obywateli

USA. Pytanie tylko, jaka podstawa prawna upoważnia ich twierdzić,

że te “działania są w pełni legalne”. A hasło że to działania

“wnikliwie kontrolowane i nadzorowane” zakrawa o żart. To samo

mogłaby powiedzieć korea północna usprawiedliwiając obozy

pracy.

jak narazie złapano 300 terrorystów (tu czyt. złapano 300

kluczowych organizatorów protestów przeciw skorumpowanemu

rządowi)

System powstał “Z bezsilności NSA, które nie było w stanie

zapobiec atakom z 11 września”, które to było przygotowane przez

CIA działające z NSA …. Oni to potrafią znaleźć motywy dla

przepchania każdego restrykcyjnego prawa , a nie jak u nas próbują

pod stołem a i tak wychodzi na światło …

mają takie narzedzia inwigilacyjne a rząd dalej

skorumpowany, chyba że te narzedzia tylko by zatuszować

korupcję

Prawdziwym zagrożeniem nie jest inwigilacja tylko to, że

mogą wsadzić nas do aresztu bezterminowo vide Guantanamo.

Ej, do mogę przestać archiwizować niektóre dane – NSA robi to za mnie. Jak mogę zapytać miłych panów o moje dane kiedy będą mi potrzebne?

A ja mam firewall i antywirusa to chyba mnie chroni nie hehehe żart oczywiście..

Zauważcie ze na 14 stronie prezentacji w przykładzie metadanych jest zapytanie o islamabad do polskiego google :-)

raczej pakistańskiego…

NSA ma klucze HTTPS. To jest najwiekszy problem. Nikt nie może uzywać zabezpieczonych stron (np. banku) i mieć nadzieje, ze NSA go nie wyśledzi.

Po tym jak przeprowadzono atak z 2008 roku na systemy bankowe USA a skala wyplat byla tak ogromna, ze grozila destrukcja systemu monetarnego (rewelacje amerykanskiego polityka o polskim rodowodzie) musza sie zabezpieczyc i przed czyms takim. Dlatego po prostu maja wszystkie klucze SSL. I o to tu chodzi.

Mają kluczę “zaufanych urzędów certyfikacji”, jak sobie wygenerujesz “nie zaufany”, to możesz ufać, że nikt Ci komunikacji nie podsłucha :)

W pary miejscach brakuje sliajdów. Są na ich miejscu czarne tła.

Ktoś przed udostępnieniem tego dokumentu ocenzurował do ?

Z uwagi na masowy proceder wydawania fałszywych oświadczeń

przez instytucje publiczne, z uwagi na szkodliwość takiego

procederu i sprzeczność z interesem społecznym należałoby

wprowadzić prawo do zażądania przez obywateli powtórzenia przez

instytucję oświadczenia pod przysięgą oraz poprzeć tę zasadę

wprowadzeniem do kodeksu karnego zasadę odpowiedzialności karnej

odpowiedniego dyrektora danej instytucji za złożenie niezgodnego z

prawdą oświadczenie publicznie.

11 wrzesnia.. atak spreparowany przez usa… aby miec mozliwosc inwigilacji calego swiata, napadania na kraje bogate w zloza naturalne – oczywiscie wszystko legalnie pod pretekstem walki z terroryzmem…

[…] jeśli nie miliardy kombinacji haseł na sekundę. GCHQ przyznaje, że dąży do rozszyfrowywania ruchu przechwytywanego z globalnych punktów wymiany ruchu w czasie […]

[…] mieć dostęp do naszych danych. Dzięki Snowdenowi wiemy, że NSA nie tylko sama aktywnie próbuje zbierać dane w nielegalny sposób, ale zwraca się także, tym razem w majestacie prawa, do dostawców usług internetowych z […]

[…] do konkretnych serwisów przekierowując połączenie wychodzące z exit-node’a (NSA w końcu sniffuje ruch w różnych punktach na świecie i równie dobrze może tam wstrzykiwać w połączeni…, ang. packet-injection). Na pewno pomoże odwiedzanie stron po HTTPS i zwracanie uwagi na wszelkie […]

[…] Każdego dnia NSA ma zbierać ok. 500 000 książek kontaktowych. Są one wyciągane podczas podsłuchiwania synchronizacji telefonów z chmura lub nasłuchu komunikacji IM, która jak się okazuje nie zawsze jest szyfrowana. Programy do chatowania współdzielą tzw. “roster” z książką kontaktową użytkownika w webmailu. Podsłuch następuje poza granicami USA, w punktach wymiany ruchu. […]

[…] tym, na ile sposobów jako społeczeństwo jesteśmy inwigilowani pisaliśmy już wiele razy. Naprawdę wiele. Ale kto by przypuszczał, że do zbierania informacji na temat obywateli […]

Patrząc na to z innej strony. Przypuśćmy, że ktoś korzysta z internetu w normalny sposób; wysyła e-maile rozmawia na czacie o prywatnych sprawach, wpisuje w google’a prywatne zapytania… a następnie ta osoba zostaje głową jakiegoś państwa. Przecież amerykanie mają tego kogoś cały “portret psychologiczny”; znają jego problemy z przeszłości, wiedzą o nim wszystko, wiedzą czym się interesuje, znają jego prywatne życie, na czym mu zależy i w końcu… wiedzą jak nim manipulować. Co o tym sądzicie?

Cóż @mateusz :)

BINGO :)

[…] TAO zacznie monitorować cel, podając jego “namiary” do baz takich jak XKEYSCORE czy PRISM, to zaczyna być informowana o wszystkich aktywnościach celu w internecie, włączając […]

[…] w tej samej sieci co ofiara, bądź kontroluje jakieś serwery operatorów (dostawców internetu), nie tylko NSA ;-) Wystarczy wykonać zwykły arp spoofing np. w firmowej sieci ethernetowej lub otwartej sieci […]

tłumaczą że systemy powstały z bezsilności zapobieżenia wydarzeniom 11 września, które sami zorganizowali …