5/11/2015

“Gdyby nie to, że jestem prawniczką, pewnie by mi się nie udało” pomyślała Kasia i otworzyła butelkę whiskey. Należało jej się. To był ciężki dzień, pełen porażek, ale i sukcesów. Zamykając swoją kancelarię i przechodząc na etat do firmy Mordor Sp. z o.o. myślała, że w końcu zazna spokoju i rutyny… Nic bardziej mylnego.

* * *

[Tego samego dnia, 12 godzin wcześniej]

Jak co rano, lekko spóźniona wsiadła do swojego białego BMW i ruszyła przez miasto w kierunku firmy. W korku zdążyła zrobić makijaż i poprzesuwać kilka fotografii facetów na Tinderze. “Muszę chyba dodać zdjęcie ze skoku na spadochronie i dopisać swój wzrost” pomyślała “Mój profil jest za grzeczny, za bardzo odstaje od reszty… Ale już niedługo…” — uśmiechnęła się w myślach do siebie. Kilka dni temu zamówiła sobie nowy spadochron. Prezent z okazji 50-tego skoku. Był czerwony i pięknie komponował się z jej blond włosami. “Niestety, mężczyźni na Tinderze będą musieli jeszcze trochę poczekać na fotkę ze spadochronem” — poczta jak zwykle spóźniała się z dostarczeniem paczki…

Pierwsze godziny w pracy upłynęły jej tak jak zwykle. Najpierw weryfikacja zaległych umów i dodawanie komentarzy do losowo wybranych zdań. Jej złota zasada: co najmniej jedna uwaga na stronę. “Jeśli prawnik niczego nie dopisze, pomyślą, że to stanowisko jest zbędne“. Potem pisanie wniosków. To lubiła najbardziej. Szło jej błyskawicznie, bo miała kilka gotowych szablonów jeszcze z czasów studiów i kolejne pisma tworzyła na zasadzie copy & paste. Przed stworzeniem pliku cofała systemowy zegar o godzinę. Robiła to odkąd jej były chłopak, informatyk, powiedział jej że w metadanych dokumentu widać, że nad 10 stronnicowym pismem pracowała tylko 5 minut, a każdy klient może to zweryfikować za pomocą narzędzia exiftool.

Wpisała ostatnie zdanie do dokumentu i sięgnęła myszą do zegarka, aby przywrócić aktualny czas przed zapisem pliku. W tym momencie rozległ się dźwięk informujący o nowej wiadomości e-mail.

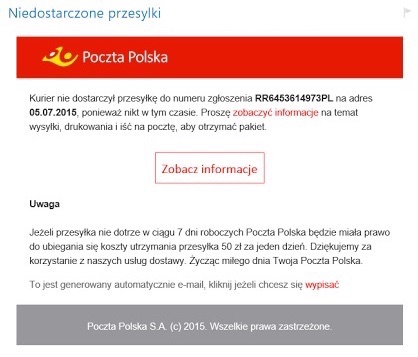

FROM: awizo@poczta-polska.pl

TO: kasia.uczciwa@mordor-spzoo.pl

SUBJECT: Poczta Polska S.A. Akt twojego zamówieniuTwoja paczka nie została doręczona pod adres wysyłki w dn. 3.11.2015, ponieważ nikogo nie było w domu. W celu otrzymania informacji dotyczącej twojej przesyłki kliknij link. Odebrać przesyłkę możesz w dowolnej najbliższej placówce Poczty Polskiej pod warunkiem okazania wydrukowanego AWIZO:

UWAGA! Jeśli paczka nie zostanie odebrana w okresie 7 dni, zostanie naliczona opłata przechowania. W przypadku braku odbioru paczki przez kolejne 7 dni, paczka zostanie przesłana do magazynu w Koluszkach i komisyjnie zniszczona lub zlicytowana.

Z poważaniem,

Poczta Polska.

Szlag. “Trzeba było zamówić ten spadochron do paczkomatu“, pomyślała. Ale po chwili przypomniała sobie, że przecież od kilku dni firma zatrudniła jej asystentkę. “Cudownie. Ktoś inny postoi w kolejce“. Sforwardowała więc wiadomość do asystentki, dopisując zdanie nadające sprawie odpowiedni priorytet:

Iwonko, nikt nie będzie miał do Ciebie pretensji, jeśli nie uda ci się tego dziś odebrać, ale mam nadzieję, że jesteś w stanie podskoczyć na pocztę ASAPem.

Aha, i powiedz tym paniusiom w okienku, żeby może poprawili sobie robota do wysyłania maili??? Co to w ogóle ma znaczyć “Akt twojego zamówienia”??? Mamy XXI wiek, niech nauczą się pisać po polsku!

Cóż zrobić miała Iwona… Rzuciła opłacanie faktur wykonywane w zastępstwie za chorą księgową i zgodnie z poleceniem bezpośredniej przełożonej, po odebraniu wiadomości kliknęła na link aby pobrać awizo. Na stronie, która ukazała się jej oczom, błyskawicznie (bo ASAP to ASAP) odnalazła wyróżniający się przycisk “Zobacz Informacje” i pobrała plik opisany jako awizo.pdf.

Po zapisaniu pliku na dysku, kliknęła na niego dwa razy i wydrukowała awizo. Zablokowała ekran swojego komputera, tak jak pokazywali jej wczoraj na szkoleniu z bezpieczeństwa dziwnie zarośnięci panowie z działu IT Security i pobiegła do windy.

Zbliżała się godzina lunchu. Iwona, aby jak najszybciej dotrzeć na pocztę musiała uniknąć zatrzymywania się windy na każdym z 20 poniższych pięter, gdzie czekało stado wygłodniałych pracowników chcących zjechać do stołówki na parterze. Dlatego jednocześnie z przyciskiem “parter” nacisnęła przycisk “zamknij drzwi” i oba trzymała przez 3 sekundy. Ten trik włączał “tryb szybkiej jazdy“, często wykorzystywany przez służby porządkowe, aby bez przystanków dotrzeć na wybrane piętro. Numer działał tylko na windach marki OTIS, ale szczęśliwie, dokładnie taka winda znajdowała się w ich biurowcu…

Zanim winda zdążyła dojechać na parter, na komputerze Iwony zainstalował się VBKlip. Jego działanie było banalnie proste. Jeśli w schowku zainfekowanego komputera pojawił się numer rachunku bankowego, np. został skopiowany z faktury, VBKlip podmieniał go na inny. W ten sposób ofiara nieświadoma podmienionego w trakcie operacji przeklejania rachunku w zasadzie okradała się sama.

* * *

“Tłumaczę Pani po raz enty, że nie mamy takiej paczki ani nie wysyłamy petentom takich wiadomości. To jest Poczta Polska! My operujemy tu stemplem a nie jakimiś majlami. Pieczątka i datownik to sacrum! Awizo jest ważne tylko z pieczątką i podpisem listonosza. To wszystko? Polecam płyn do mycia naczyń i gazetkę Poradnik Egzorcysty. W promocji mamy też znicze.”

Iwona, która wystała się w kolejce do okienka 30 minut nie wyglądała na zachwyconą. Ale cóż miała zrobić. Wróciła do firmy i dokończyła płatności za faktury. Godzinę później w firmie zgasło światło.

* * *

— Otrzymała Pani bardzo proste zadanie. Opłacić faktury. To chyba nie jest trudne, Pani Iwonko — prezes w nieoświetlonym pokoju wyglądał groźniej niż zwykle. — Zwłaszcza ta faktura za najem lokalu była istotna. Widzi Pani, Pani Iwonko, bez prądu ciężko się pracuje.

— Ale… — zaczęła Iwona, ale prezes nie dał jej dojść do słowa

— Dlatego zejdzie teraz Pani do biura budynku i przekona Pani dyrektora Nowaka, że nie zamierzamy go znów oszukiwać i tym razem chcieliśmy zapłacić w terminie. Tylko szybciutko proszę, UPS-y będą pracowały jeszcze tylko przez 15 minut.

— Ale ja opłaciłam wszystkie faktury… Tu mam przecież potwierdzenia! — Iwona chciała zalogować się do banku, ale po wprowadzeniu loginu i hasła zobaczyła komunikat, że jej komputer jest najprawdopodobniej zainfekowany. Bank ze względów bezpieczeństwa odciął jej dostęp do konta. Zapewne jeden z podmienionych rachunków, na który Iwona nieświadomie przelała gotówkę opłacając fakturę kontrahenta figurował już w systemie badania reptuacji banku jako “podejrzany”.

Wezwani przez prezesa informatycy bardzo szybko potwierdzili infekcję, a telefon do banku rozwiał wątpliwości. Pieniądze już “wyszły” i nie da się ich odzyskać. Na domiar złego, IT odkryło na komputerze także innego niż VBKlip trojana. Jego celem były karty kredytowe. Iwona dla wygody zapisała dane firmowej karty kredytowej w pliku tekstowym, aby łatwiej jej się przeklejało numer do systemu rezerwacji biletów. Okazało się, że trojan zlokalizował plik z danymi karty i numer został błyskawicznie wystawiony na sprzedaż na carderskim forum. Jak wykazała historia transakcji, cały limit kredytowy (20 000 PLN) został wyczerpany na zakupy elektroniki w zaledwie godzinę…

Iwona była załamana. Bała się, że całą stratę, która opiewała łącznie na 75 tysięcy złotych będzie musiała oddać z własnej kieszeni. W łzach zaczęła szukać w internecie historii podobnie okradzionych osób i żałowała, że na artykuł ostrzegający przed takimi atakami i tłumaczący jak bezpiecznie wykonywać przelewy natknęła się dopiero teraz, kiedy było za późno.

* * *

Kasia była prawniczką, więc nie za bardzo przejmowała się losem innych osób. Iwona nic dla niej nie znaczyła. Ale nawet prawnikom czasem robi się kogoś żal. Kasia po części czuła się odpowiedzialna za kłopoty Iwony. W końcu to ona “kazała” jej wydrukować awizo, które tak naprawdę awizem nie było…

Postanowiła więc zrobić to, co prawnicy robią najlepiej… Po wielu telefonach do banku udało się jej pozyskać informacje na jakie rachunki i do jakich banków rozprowadzona została gotówka. Kolejne telefony zagwarantowały zabezpieczenie środków na kontach słupów. Kwestią czasu było ich zwrócenie na rachunek firmy Mordor.

Z odzyskaniem środków z karty kredytowej też nie było problemów. Kasia postanowiła skorzystać ze skutecznej, choć mało znanej procedury CHARGEBACK oferowanej przez banki przy współpracy z organizacjami płatniczymi. Wystarczyło poprosić konsultanta o przesłanie odpowiedniego formularza, w którym opisywało się okoliczności zdarzenia i wskazywało fałszywe transakcje na wyciągu. Po kilku dniach środki wracały na konto.

Kiedy Kasia czekała na połączenie z konsultantem banku zaczęła z nudów przeglądać katalog ze spamem. Zauważyła tam porannego e-maila od Agaty z działu marketingu. Ponoć ktoś oczerniał firmę na jakimś internetowym forum. W słuchawce odezwał się głos konsultanta banku. “Trudno” pomyślała. “Oczernianie będzie musiało poczekać do jutra“. Jedyne co zdążyła zrobić z e-mailem od Agaty, to otworzyć linka do rzekomego forum. Zajęta rozmową z konsultantem nie zauważyła, że na chwilę mignęła dioda w jej kamerce…

Komentarz eksperta

Autorem wypowiedzi jest Michał Iwan, dyrektor zarządzający F-Secure w Polsce:

Obecnie w sieci funkcjonuje blisko 3,5 miliona wirusów, a każdego dnia w Polsce przeprowadzanych jest ponad 280 tysięcy ataków hakerskich na komputery i urządzenia mobilne. Liczba incydentów tego typu sukcesywnie rośnie.

Szkolenia oraz tworzenie procedury z zakresu ochrony IT to ważny element systemu bezpieczeństwa, ale często niewystarczający, aby w pełni wyeliminować ryzyka związane z korzystaniem z Internetu. Dlatego tak istotne jest, aby w możliwie najlepszy sposób chronić sprzęt, a tym samym przechowywane na nim dane, często bezcenne dla użytkowników oraz samej organizacji.

Wydatki związane z bezpieczeństwem IT powinny być zatem traktowane jako inwestycja w rozwój, a nie dodatkowy koszt. Pozorne oszczędności, jakie uda się wygenerować np. nie kupując programu antywirusowego lub nie odnawiając licencji mogą z czasem narazić na poważne straty, zarówno finansowe, jak i wizerunkowe.

Jeżeli zależy nam na bezpieczeństwie, instalacja oprogramowania ochronnego opracowanego przez renomowanego producenta, powinna być jednym z pierwszych działań, które należy wykonać po zakupie nowego komputera czy urządzenia mobilnego.

PS. To opowiadanie jest 3 z cyklu “CSI Stories”, które przygotowaliśmy na zamówienie firmy F-Secure. Poprzednie odcinki możecie przeczytać tutaj — z racji prostego i obrazowego języka, zachęcamy do przesyłania ich mniej technicznym znajomym. Wszystkie historie zawierają elementy wydarzeń, które zdarzyły się naprawdę.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Dziwny ten url do awizo ;)

Przyjemnie się czyta, artykuł ciekawy.

Jest jakaś sztuczka np. w rejestrze windows, która umożliwi wyświetlanie WSZYSTKICH rozszerzeń plików?

Serio?! Panel Sterowania-> Opcje folderów, tam gdzieś poszukaj

Robert: http://windows.microsoft.com/pl-pl/windows/show-hide-file-name-extensions#show-hide-file-name-extensions=windows-7

W xp-AntiSpy jest taka opcja.

Tak, jest. W HKEY_LOCAL_MACHINE\SOFTWARE\Classes\ masz listę wszystkich typów plików. Dla typów, które mają rozszerzenia na stałe ukryte musisz usunąć NeverShowExt

Całkiem fajny tekst, czyta się nieźle, gdyby nie ostatni ustęp, który całkowicie burzy nastrój.

PS. Wiem, że to felieton reklamowy, ale mimo to, albo jest cały, albo pozostaje niesmak…

Który konkretnie ustęp?

Przeca pisze jak byk, że nie podoba mu się komentarz eksperta na końcu :P Pewnie go boli, że pojawiła się nazwa firmy robiącej antywirusy XD

Swoją drogą, drogi imienniku – jakiś artykuł dla totalnych noobów odnośnie oprogramowania zabezpieczającego przed tym, przed czym zdrowy rozsądek nie zabezpieczy?

Może być nawet sponsorowany :P

Akurat reklamowany tutaj produkt (aktualny i dzialajacy) nie zabezpieczyl nas przed Cryptolockerem… A nasza historia byla troszke zblizona do tu opisanej.

Jezus Maryja! Mamy u siebie Otisy i jak wrócę z L4 to muszę zhackować windy! :D

He he, myśmy ‘hackowali’ windy ‘zremb’ w latach 80-tych. Na pewnym warszawskim osiedlu tak dobrze je zainstalowali, że lekkie pociągnięcie drzwi powodowało otworzenie zwory służącej do wykrywania czy drzwi są zamknięte. Winda w tym momencie nie chciała jechać, co więcej jadąca zatrzymywała się. ;-) Można było ‘przytrzymać’ nielubianego sąsiada w windzie :lol:, i posłuchać jak panicznie wali w drzwi żeby ktoś go wypuścił. No ale mieliśmy wtedy po jakieś 10 lat. :-)

Ja też hackowałem windy ZREMBu :)

Fajny ten sponsorowany przez F-Secure case scenario ;) a wystarczyloby posiadac system linux ..

No tak. Bo to wina używanego systemu, że problem wystąpił między krzesłem a klawiaturą.

Właśnie, dlaczego w biurach nie korzystają z linuksa jako systemu operacyjnego.. gier natywnych ze steama jest wystarczająco :P, a interfejs nie jest znów taki wymagający (powiedzmy Gnome 3)..?

Dokładnie. Swojemu prezesowi też mówiłem, że powinniśmy zmienić system na linux bo gier na steamie jest już sporo.

Skończcie z tym rokiem Linuxa…

Dawno linucha nie używałem jako systemu użytkowego (jako serwer to inna bajka) i tutaj moje pytanie, czy MS office działa na linuksie? Jak nie to macie odpowiedź czemu się go w biurach nie używa.

@elathir

Jest LibreOffice i OpenOffice, które wystarczą 95% użytkowników. Tylko ikonki inne, więc użyszkodniki nie kumają :-(

Wystarczają… szczególnie, gdy dostaniesz dokument z MS Office 2013. Owszem, LibO w ostatnich wersjach już wspiera, ale to stosunkowo nowa możliwość. Nie masz też szans na pracę z bazami Accessa. Nie masz czytnika PDF dobrze wspierającego najnowsze ficzery Acrobata — nawet z prostymi formularzami jest kłopot. Oprogramowanie księgowe jest tylko pod Windowsa i jeśli w ogóle działa pod Wine, to w razie kłopotów od producenta usłyszysz “nie wspieramy Linuksa”. Dla nas to może nie są problemy, ale dla przeciętnego Kowalskiego to naprawdę są istotne kwestie.

W całej swojej miłości do Pingwinka nie jestem w stanie pominąć faktu, że nadal nie jest to najtrafniejszy wybór do biura dla zwykłego, szarego człowieka. Nie dlatego, że z Linuksem jest coś nie tak — po prostu rynek oprogramowania trawi choroba na literkę “M” i efektem jest brak wolności wyboru narzędzi.

95% domowych, tak. W biurze? Za nic. Używałeś kiedyś OO z dużymi, ponad stustronnicowymi dokumentami? Ja miałem ta przyjemność i czekanie 3 minuty aż pojawią się wpisane litery…. Do tego różnice w funkcjonalności, wyższe wymagania sprzętowe wymagające silniejszych komputerów itd.

Niestety ale do zastosowań biurowych w większości wypadków nie ma alternatywy na MS Office, i to jest główny powód dominacji Windy w biurach moim zdaniem. A nie niechęć szefostwa, bo akurat dla nich linuch ma olbrzymią zaletę, jest darmowy.

@Robert Jest, usuń NeverShowExt z rozszerzeń. http://www.askvg.com/tip-how-to-show-file-extensions-of-shortcuts-lnk-url-pif-in-windows-explorer/

“To jest Poczta Polska! My operujemy tu stemplem a nie jakimiś majlami.Pieczątka i datownik to sacrum! Awizo jest ważne tylko z pieczątką i podpisem listonosza.” Autorzy artykułu zupełnie NIE PRZYGOTOWALI się merytorycznie. Awizo nie jest i nigdy nie było niezbedne do odbioru przesyłki ! Niezbedny jest jedynie dokument tozsamosci. Oprócz tego PP udostepnia mnostwo usług elektronicznych. Zupełnie nie rozumiem dlaczego przez nierzetelnosci autora PP stawiana jest w sredniowieczu.

@Michał do tego, jeżeli odbierasz za kogoś to musisz się okazać swoim dowodem a nie osoby której jest paczka. Według Prawa pocztowego przesyłkę pocztową lub kwotę określoną w przekazie pocztowym wydaje się adresatowi, ale też – jeśli nie złożył on w placówce pocztowej stosownego zastrzeżenia – zamieszkałej z nim pełnoletniej osobie (może Panie miały wspólny adres…).

Poza tym pomysł z “Odebrać przesyłkę możesz w dowolnej najbliższej placówce Poczty Polskiej pod warunkiem okazania wydrukowanego AWIZO” jest genialny :D i raczej świadczy, że PP nie jest w średniowieczu, ale co najmniej w XXII wieku skoro opracowali teleportację paczki do dowolnej najbliższej placówki. ;)

To co cytujesz, to tak na marginesie jest prawdziwy (1:1) fragment oryginalnego maila wysyłanego w jednej z kampanii malwareowych z lewymi awizo :)

świetny tekst, swoją drogą ciekawsze może byłoby dalsze rozwinięcie wątka braku programu antywirusowego , braku aktualizacji systemu oraz np braku firewalla ?

I tak winna będzie Iwona, która dzięki pomocy Kasi nie wpadła w naprawdę duże tarapaty.

Podoba mi sie Ludlumowy klimat :D

Hehe, a w Mordorze Sp. z o.o. nawet się nie spodziewali, że w chwilę później wyciekną im jeszcze raporty sprzedażowe, dane klientów i historie wybranych projektów.

Pozdrwiam :)

“Polecam płyn do mycia naczyń i gazetkę Poradnik Egzorcysty. W promocji mamy też znicze.”

boskie :D

W historii jest jeden błąd merytoryczny. Poczta w całej swej skamieniałości akurat usługę awizowania przez maila ma ;).

Potwierdzam – sam korzystam z usługi mailowej Poczty. Zawiadamiają mnie że polecony jest do odebrania, a że mam to na poczcie ze skrytka pocztową to nawet awizo nie drukują – ja w okienku mówię że chcę odebrać polecony i pani obsługująca skrytki wyciąga go z szafy.

Co do przestawiania zegara i zmiany czasu w celu zafałszowania metadanych to jest to nieaktualne pewnie w wielu firmach, ponieważ:

1) brak uprawnień do zmiany czasu przez użytkownika

2) oddając dokument worda można i wg mnie należy wyczyścić metadane.

A co do samych paczek istnieje też opcja otrzymania SMS z informacją kiedy paczka ma zostać doręczona. SMS wychodzi z PP w momencie wydania paczki kurierowi w centrum ekspedycyjno-rozdzielczym.

A mnie ciekawi fragment emiała który mówi że paczkę można odebrać w dowolnym punkcie. Niby jak? Redundancja / replikacja / klonowanie paczki do wszystkich punktów Poczty? Braku myślenia nie nadrobi żaden antywirus.

Postanowiła więc zrobić to, co prawnicy robią najlepiej… Po wielu telefonach do banku udało się jej pozyskać informacje na jakie rachunki i do jakich banków rozprowadzona została gotówka jak porawniczka zna prawo bankowe ktore zabrania dania danych bez wniosku sadu

Do 72 godzin bank może zablokować środki na koncie, co do których ma podejrzenie że pochodzą z przestępstwa. Niezwłocznie musi też powiadomić prokuraturę o takim podejrzeniu. Prokuratura składa wniosek do sądu i potem to już zależy.

Bardzo ciekawą prezentację na ten temat miał Michał Kluska na tegorocznym Secure. Opowiadał jak jego kancelaria “odzyskuje” pieniądze z rachunków, na które klient (na skutek działania malware) nieświadomie przelał środki. Skuteczność mają wysoką, a więc prawnik może, sąd nie jest potrzebny. Ale po szczegóły zapraszam na prv albo do Michała.

Niezła szydera z prawników :)

Swoją drogą skoro w mailu był tekst “Odebrać przesyłkę możesz w dowolnej najbliższej placówce Poczty Polskiej” to od razu zapala się czerwona lampka. W dowolnej czy w najbliższej? Która jest najbliższa? Paczka to nie plik, leży w jednym miejscu i nie można jej przesłać w ciągu sekundy między placówkami.

Nikt niestety nie analizuje treści maila tak skrupulatnie. Zwłaszcza jak czeka na przesyłkę (bo tak się zdarzyło) albo ma polecenie służbowe (real case). I dlatego nawet tak kiepskie “pretexty” działają…

Mail jest krótki, a do tego błąd o którym wspomniałem pojawia się na początku i trzeba go przeczytać żeby wiedzieć o co chodzi. Chociaż może ludzie faktycznie nie potrafią czytać uważnie i zwracają uwagę tylko na słowa-klucze, które przyćmiewają im całą resztę. Nie wiem, bo ja tak nie mam, ale to też i lata praktyki w IT i interesowanie się bezpieczeństwem.

A co do polecenia służbowego to faktycznie u wielu może ono uśpić czujność, natomiast nie zwalnia od samodzielnego myślenia. Gdybym dostał polecenie służbowe by szybko zrobić coś co jest podejrzane i może narobić kłopotów to bym porozmawiał o tym z szefem i upewnił się o co biega, zamiast jak ostatni głupek zacząć działać w stresie i pośpiechu.

@Piotr Konieczny

A mnie ciekawi Piotrze, DLACZEGO tak naprawdę te treści są zawsze z takimi głupkowatymi błędami?

1. Odsianie psychologiczne, czynnik psychologiczny?

2. Chcą być oryginalni.

3. W razie złapania mają wytłumaczenie, że oni dali inną treść niż PP (różnica 2 wyrazów i 3 literek), więc się nie podszywają pod PP.

???

@s

Już niejeden za upewnienie się lub działanie w dobrej wierze lub spóźnienie o 5 minut wyskoczył z roboty lub wypłaty nagrody. A każdy chce mieć więcej kasy i uznania szefa, niż mniej, prawda? Pani nie jest od myślenia i rządzenia, tylko od wyrabiania poleconej roboty…

Powiedz mi @s, czy NAPRAWDĘ czytasz KAŻDY e-mail z automatycznie wygenerowaną pierdołą od deski do deski?

@Adam były teorie, że e-maile z błędami trafiają do tych najbardziej naiwnych (reszta od razu zauważy, że to scam). A ponoć naiwnych przestępcy łatwiej “doją”. Być może jest to więc filtr.

My jednak na testach penetracyjnych z wykorzystaniem socjotechniki stosujemy poprawną polszczyznę, mocno dostosowane i spersonalizowane e-maile i takie odnoszą najlepsze rezultaty (nasza prywatna statystyka). No ale my nie atakujemy “masowo” wszystkich obywateli, a konkretną firmę, więc skala trochę inna.

@Piotr Konieczny

Bardzo dziękuję za szybką i rzeczową odpowiedź.

Najlepiej używać wyłącznie otwartego oprogramowania. Antywirusy closed-source mogą być w rzeczywistości złośliwym oprogramowaniem, inwigilującym użytkowników (w tym wypadku doszłoby do kradzieży tajemnic firmy), usuwającym dane, zakłócającym pracę komputera itd. Tego nie wiemy, a próby zdobycia takiej wiedzy są zwykle nielegalne. Na czym zarabiają autorzy antywirusów? Na istnieniu wirusów. Dlatego w ich interesie jest, aby wirusy wciąż się rozwijały. Prawdopodobnie posiadają doświadczenie w ich tworzeniu, a na pewno znają zasady działania tych istniejących, dlatego implementacja złośliwych algorytmów nie stanowi dla nich problemu. Podobny problem dotyczy systemu Window$. Tutaj widzimy, że ukrywa on rozszerzenie .pif, a przez to dopuszcza działanie wirusów. Linux jest znacznie bezpieczniejszym systemem, a w dodatku darmowym, ale niestety nie wszyscy potrafią go obsługiwać, więc trzeba byłoby ponieść koszty szkolenia pracowników.

Tylko, że 90%* fajnego oprogramowania użytkowego jest na Win, a 80%* oprogramowania do fakturowania na MS DOS (bo czasem czytelna konsola wystarczy).

Linux jest jak jeden wielki bałagan, którego nikt do końca nie posprzątał i możesz sobie to zrobić sam, jeśli:

1) umiesz,

2) masz czas,

3) wiesz, że kolejny update nie zniszczy tego, co zrobiłeś.

A i tak nie masz gwarancji, że pisany X godzin w tym nieintuicyjnym czymś dokument się wydrukuje…

Windows: nie wolno otwierać PDF, DOC*, XLS*, PIF

Linux: czasem drukuje po swojemu…

* – dane liczbowe z palca

1) Poczta po 2 tygodniach wysyła awizo powtórne.

2) przy podobnym phishingu na VB virustotal dawał 3/52 trafienia. Więc jest jakieś 5% szans że antywirus coś pomoże…

@vanitas niezupełnie. Po 14 dniach PP odsyła paczkę/przekaz do nadawcy a awizo powtórne wystawia 7 dni po wystawieniu pierwszego awiza.

PS Pierwsze awizo jest wypisywane ręcznie na blankiecie, a drugie jest drukowane z systemu poczty (wtedy np widać, że nadawca pomylił się w nazwisku/adresie – raz tak miałem, że po pierwszym monicie pani w okienku mi wmawiała że takiej paczki nie ma, bo znaleźć nie mogła… Dopiero jak poszedłem z wydrukiem tydzień później to odebrałem).

Jak się zabezpieczyć przed tego typu plikami? Tzn wiem: “nie klikać”. Chodzi mi o windows. Jak uruchomić widoczność tych rozszerzeń? W rejestrze nie mam wartości “ukrytej” – “NeverShowExt” np przy rozszerzeniu .pif. Mimo braku tj opcji windows dalej nie pokazuje rozszerzenia.

Panowie, literówka się wkradła !

“Komentarz esksperta”

Doskonały materiał, dziękuję i czekam na następne!

fix tutaj:

http://ss64.com/nt/superhidden.html

+1

A dla mnie to jest dowód tylko i wyłącznie na żałosną wręcz kiepskOść obecnych systemów.

Bo CAŁKOWICIE zrozumiem:

– wirusa w pliku exe, scr;

– makro w doc, xls, itp.

– przejęcie konta poprzez podejrzenie hasła.

Ale za jasną ch###ę nie jestem w stanie zrozumieć, jakim cudem można zrobić system, na którym nie wolno otworzyć już nawet PDFa!

A to ukrywanie rozszerzeń i za każdym razem domyślnie udostępnianie wszystkich zasobów w sieć i słabe opisanie opcji to jest już prawdziwy “geniusz” MS. Inna sprawa, że komputerów używają nieogary, którym posortowanie ikon na pulpicie niszczy światopogląd…

A odnośnie antywirusów, to mnie nie rozśmieszajcie, że one coś zrobią oprócz wykrycia wirusa z poprzedniej epoki lub zeżarcia czasu CPU i HDD…

@Adam:

1. Innych wyzywasz od nieogar, a sam nie czytasz ze zrozumieniem. Mowa jest właśnie o pliku wykonywalnym, a nie PDFie.

2. Skoro rozumiesz, że makro w pliku Excela albo Worda może stanowić zagrożenie, to czemu inaczej traktujesz PDF? PDF też może zawierać wykonywalny kod. Teoretycznie powinien być ograniczony przez środowisko wykonawcze, ale błędy popełnia każdy, a akurat Adobe — będący producentem najpopularniejszego czytnika PDF — ma szczególnie złą opinię pod tym względem.

3. Co temat ma wspólnego z systemem? Nawet gdyby kwestia dotyczyła PDF-a (nie dotyczy — vide pkt 1), to jest to wina oprogramowania nie będącego częścią systemu operacyjnego.

3b. Do czego ten system operacyjny porównujesz? Bo jeśli do Linuksów, to podpowiem, że domyślne konfiguracje DE na niejednej desktopowej dystrybucji jako podstawową akcję dla skryptów shellowych czy archiwów JAR mają… uruchomienie. Nie cierpię Microsoftu, ale w tym przypadku uprawiasz już bezsensowne, ślepe opluwanie, a nie krytykę.

4. Pragnę poinformować, że większość użytkowników komputerów to właśnie owe “nieogary”. Nikt ich nigdy nie uczył, jak komputer działa, jak go sensownie użyać, jak go zrozumieć — zostały nagle wrzucone w świat, w którym *muszą* działać i radzą sobie, jak potrafią.

5. W przypadku przeciętnego użytkownika jak najbardziej pozwalają ograniczyć zagrożenie. Owszem, w pierwszym dniu trochę osób zostanie zainfekowanych, ale potem reszta się uchroni. Także w innych sytuacjach mają zastosowanie: np. na serwerach pocztowych.

Może głupi jestem, ale w kwestii odbioru przesyłki informacja gdzie mam się po nią zgłosić nie jest *pierdołą*. To jest raczej kluczowa sprawa… chyba każdy żyjący jeszcze trochę w realu zwróciłby na to uwagę. No chyba że ktoś już całkowicie wyeksportował swoje życie do cyberprzestrzeni a odległości mierzy ilością hopów między routerami to faktycznie fizyczne adresy np. Poczty przestają mieć znaczenie (o ile nie są to MAC adresy).

Z tego co pamiętam, to w Windows przy plikach wykonywalnych pochodzących z “niebezpiecznych źródeł” można ustawić jakaś flagę w metadanych, która przy próbie odpalenia takiego pliku spowoduje wyskoczenie okienka “Ten program może być niebezpieczny, czy wiesz co czynisz człowiecze?” Na pewno taki mechanizm jest przy plikach ściąganych przez współczesne przeglądarki – czy klient pocztowy nie ustawia tej flagi na załącznikach?

Czy w tym przypadku takie okienko potwierdzające nie wyskoczyło, czy po prostu zostało olane? Czy to okno wyskakuje przy wszystkich takich “niebezpiecznych sytuacjach”, czy są znane metody obejścia tego?

(…) przeprowadzanych jest ponad 280 tysięcy ataków hakerskich na komputery i urządzenia mobilne.(…)

hakerskich? sirjusli? ekspercie? naprawdę ekspert sądzi, że hakerzy nie mają nic lepszego do roboty, tylko bawić się w crackerów?

….dobra, dopiero pisząc okmentarz doczytałem, że “ekspertem” jest “dyrektor zarządzający”. Masakra.

E-maile o paczkach są łatwe do sprawdzenia. Nawet nie trzeba ich dokładnie czytać, bo w każdym prawdziwym musi być numer do śledzenia. Nie ma numeru -> śmietnik. Jest nr -> kopiuj/wklej do śledzenia (z linków, załączników nie korzystamy).

Choć raczej lepiej brać nr paczek od sprzedawców i wrzucać sobie na listę (którą mały skrypt na bieżąco sprawdzi), a dodatkowo używać aliasów e-mail.

Life hack: MacBook dla każdego w biurze wyjdzie sporo taniej niż ew. straty finansowe ;)

PS/BTW:

http://www.macworld.co.uk/feature/mac/mac-or-pc-ten-reasons-why-macs-are-better-pcs-2015-3493363/

Zawsze baby przyczyną nieszczęścia… :(

Za ukradzioną 1 zł =10000 zł kary ciekawi mnie ile wtedy by się decydowało kraść ,

kara wiezienia nie powinna być długa np 6 miesięcy pod warunkiem ze spłaci kare jak nie spłaci to siedzi do momentu spłaty.

kradli by dalej, o to chodzi że się liczy na to że go nie złapią. A jak skutecznie łapią to sam widzisz. Wbrew Korwinowskim bajkom kara nie jest w 100% odstraszająca.

W WindowsXP ukrycie PIF nie przejdzie.

“(…) ale mam nadzieję, że jesteś w stanie podskoczyć na pocztę ASAPem. (…) Mamy XXI wiek, niech nauczą się pisać po polsku!”

:)

Ps. dajcie już spokój z wymaganym polem email

Heh i akurat na waszej stronie pojawia mi się reklama, “twój telefon jest zainfekowany przez 11wirusów”

czy wy musicie to tak upiekszac? “W korku zdążyła zrobić makijaż”. Kogo to obchodzi? Jak w telewizji

gdy jest program o tym jak wbic gwozdz do sciany, to najpierw 15 minut o tym jak facet kupuje gwozdzia w sklepie a w miedzyczasie idzie na kawe.

Czy ty czytales kiedys cos innego niz komentarze do kodu zrodlowego? ;)

W tle strzela piorun, a kot przeciaga sie ospale.

No niestety, nie do końca jest tak różowo jak w opisanej historii. Jak mi ukradziono kasę z konta (bynajmniej nie przez email z awizo i wirusa tylko dane mojej karty (wraz z kodem CVV) wysłane przez jeden z portali (gdzie można rezerwować noclegi w hotelach) do hotelu gdzie miałem razerwację) to mimo iż niektóre z tych transakcji były widoczne jako już zaksięgowane/rozliczone to kilka z nich widniało jeszcze jako blokady i bank _nie zrobił absolutnie nic_ aby je zablokować aby ta kasa z konta nie wyszła. Kazał czekać aż się zaksięgują bo twierdził, że dopiero wtedy może się zwrócić do akceptanta w tej sprawie. Na rozpatrzenie mojej reklamacji czekałem 30 dni (sprawa była też zgłoszona na policję), kasę mi zwrócono, sprawcy nie wykryto, sprawę umorzono. Fragment o uzyskaniu informacji od banku o kontach na jakie wyprowadzono kasę, “zabezpieczeniu kasy na kontach słupów” i zwrocie kasy po _kilku_ dniach uważam raczej za mało prawdopodobny.

Ostatnio coraz częściej podsyłają faktury bądź zawiadomienia w pif. Dodatkowo pięknie spakowane i zabezpieczone hasłem