1/4/2015

Wczoraj informowaliśmy o odkryciu polskiego wirusa wykorzystywanego najprawdopodobniej przez polską armię do infekowania komputerów co najmniej Rosjan i Polaków (por. Polski wirus wojskowy autorstwa MON został ukończony — atakuje Rosjan i Polaków). Prosiliśmy też o pomoc w zebraniu plików konfiguracyjnych z zainfekowanych maszyn i nie zawiedliście! Otrzymaliśmy od czytelników łącznie 14 konfigów wirusa, co pozwoliło na lepsze zrozumienie jego modus operandi. Oto wyniki naszej analizy, z której dowiecie się co dokładnie robi ID29 i jak sprawdzić, czy jesteście nim zainfekowani.

ID29 infekuje nie tylko systemy Windows!!!

Pierwsze (pozytywne) zaskoczenie, to fakt, że nasza armia stworzyła oprogramowanie, które infekuje nie tylko Windowsy! ID29 jest w stanie infekować także Mac OS X oraz Linuksa (w przypadku tego ostatniego, użytkownik musi jednak bardzo “pomóc” w instalacji trojana).

Niezależnie od systemu operacyjnego ofiary, dropper ID29 jest zawsze taki sam (MD5: c1aa955e57409bcacf3d5b68abd46945 ale po uruchomieniu zaciaga dodatkowe moduły, które w zależności od pliku konfiguracyjnego wykonują następujące czynności:

- aktywują keyloggera

- wykradają ciasteczka, historię odwiedzanych stron oraz zapamiętane hasła z przeglądarek Firefox, IE i Chrome (nie rusza Safari i Opery).

Warto zauważyć, że dzięki przechwyceniu ciasteczek, wojskowi mogą BEZ znajomości hasła użytkownika i drugiego składnika (jeśli dany serwis jest chroniony dwuskładnikowym uwierzytelnieniem) uzyskiwać dostęp do kont w serwisach internetowych ofiary — bardzo sprytne! - wykradają prywatne klucze SSH i SSL oraz bazy KeePass i 1Password, jeśli znajdzie je na dysku ofiary

- wykradają pliki z historią komend (tylko na Linuksie i Mac OS X)

- odczytują historię podpinanych do komputera urządzeń USB i pendrive’ów.

To też bardzo sprytne zachowanie — każdy dysk USB ma unikatowy identyfikator, a po jego składowej można określić np. jaki telefon lub typ dysku USB albo klawiatury ma ofiara. Być może wojsko wykorzystuje tę wiedzę do stworzenia “zbackdoorowanej kopii” sprzętu i podmiany — w końcu NSA już tak robi. - mają możliwość podpinania się pod kamerkę i mikrofon

- jeśli na komputerze jest zainstalowany klient TOR-a, ID29 czasami zmienia plik konfiguracyjny tak, aby użytkownik łącząc się przez TOR-a zawsze wychodził przez tzw. private bridge (Bardzo sprytne!)

***

W ramach reverse engineeringu i analizy dynamicznej pozyskanych próbek udało nam się też zidentyfikować charakterystyczne cechy, jakie wykazują systemy, które są zainfekowane przez ID29. Dzięki temu możecie łatwo sprawdzić, czy padliście ofiarą ID29.

Jak sprawdzić, czy jestem zainfekowany?

Wirus regularnie łączy się ze swoim serwerem-matką (tzw. serwerem C&C). Domen, pod którymi MON wystawia serwery kontrolne jest wiele, wszystkie jednak (co akurat uważamy za duży błąd twórców wirusa) są generowane za pomocą algorytmu …zaszytego w kodzie wirusa. Poszczególne instancje wirusa łączą się z URL-em zbudowanym w ten sposób:

<numer_ofiary>.<domena_na_dany_tydzień>.pl

Domeną na ten tydzień jest

f14950b970bc87ca183072dcdc40.pl

a to oznacza, że wirusa można bardzo łatwo namierzyć sprawdzając na swoim komputerze cache zapytań DNS. Zainfekowane osoby ujrzą w nim bowiem zapytanie dot. powyższej domeny. Poniżej prezentujemy instrukcje sprawdzenia cache DNS dla każdego z systemów operacyjnych atakowanych przez ID29.

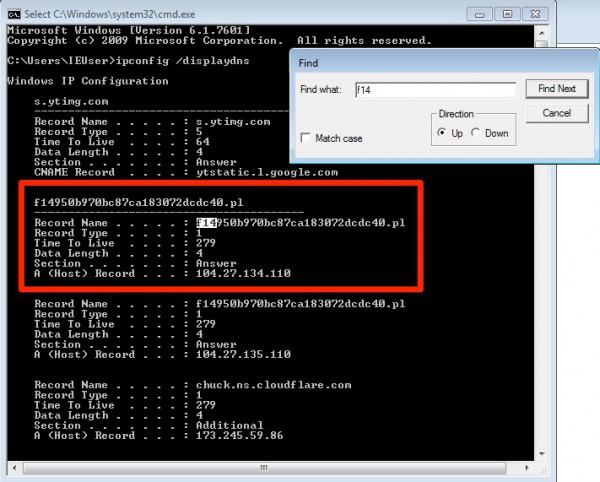

Mam Windows — jak sprawdzić czy jestem zainfekowany?

Sprawdzenie cache zapytań DNS na Windows wykonuje się poprzez uruchomienie wiersza poleceń i wykonanie w wierszu poleceń komendy:

ipconfig /displaydns

(lub jak sugeruje nasz czytelnik Adam, ipconfig /displaydns | findstr “f14”)

Kiedy wyświetli Wam się lista domen, kliknij na oknie wiersza poleceń prawym przyciskiem myszy i z menu wybierz “Szukaj” a następnie wpisz “f14”, czyli początek domeny używanej przez trojana. Jeśli zauważysz tę domenę na liście — niestety — twój komputer jest zainfekowany. Przejdź do instrukcji usunięcia wirusa poniżej.

NIE ZAPOMNIJ PRZEKAZAĆ TEJ INSTRUKCJI SWOIM ZNAJOMYM albo sam sprawdź ich komputery.

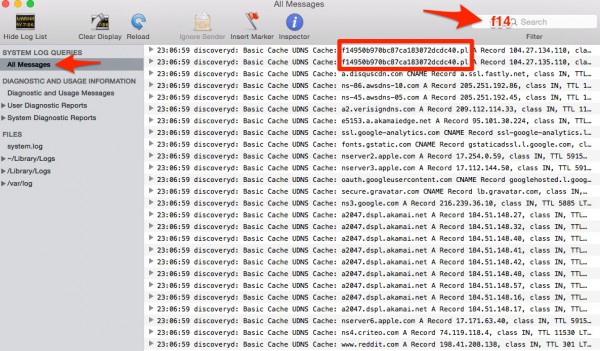

Mam Mac OS X — jak sprawdzić czy jestem zainfekowany

Sprawdzenie cache zapytań DNS na Mac OS X wykonuje się poprzez wpisanie w Terminalu:

sudo discoveryutil udnscachecontents

a następnie otwórz aplikację “Console.app” (Applications –> Utilities –> Console.app). Klikając po lewej na “All messages” zobaczysz wpisy z systemowego logu, z których ostatnie będą cachem nazw DNS. Aby namierzyć domenę trojana, wpisz w polu wyszukiwarki (prawy górny róg okna Console.app) “f14”:

Jeśli zauważycie wynik jak na screenshocie powyżej — wasz komputer jest zainfekowany. Przejdźcie do instrukcji usunięcia wirusa poniżej.

Mam Linuksa — jak sprawdzić czy jestem zainfekowany?

Sprawdzenie cache zapytań DNS w Linuksie nie jest z reguły możliwe (wszystkie są wysyłane do serwera DNS bezpośrednio). Jeśli jednak ktoś z Was ma zainstalowane “nscd” może wydać następującą komendę aby zobaczyć pewne statystyki.

nscd -g

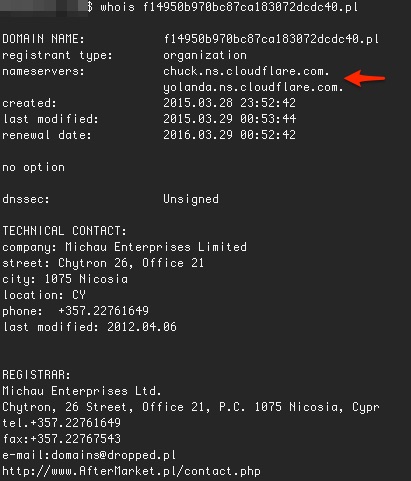

Techniczna analiza aktualnej domeny ID29

Szczegółowa analiza obecnej domeny nie pozostawia złudzeń, że analizowana przez nas próbka jest polskiego autorstwa.

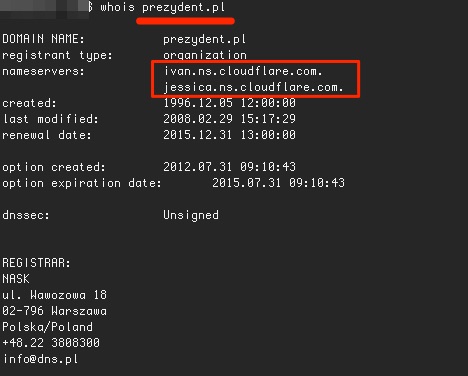

WHOIS dla domeny co prawda nie pokazuje żadnych interesujących danych (plus dla armii) ale domena została osadzona na serwerach Cloduflare — a jak wiemy, z tego serwisu chętnie korzystają polskie instytucje rządowe — robi to np. strona Prezydenta RP:

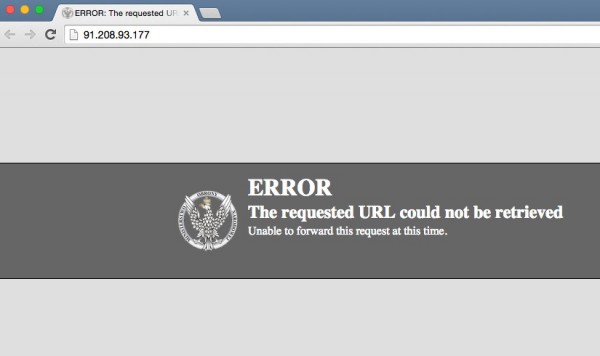

O ile wojsko skasowało domyślną subdomenę zdradzającą bezpośredni adres IP serwera kryjącego się za Cloudflarem, to prosta enumeracja popularnych subdomen pokazuje, że niektóre przekierowują na serwer z adresem IP:

$ host admin.f14950b970bc87ca183072dcdc40.pl

admin.f14950b970bc87ca183072dcdc40.pl has address 91.208.93.177

A ten należy do wojska — oto wynik WHOIS:

$whois 91.208.93.177

inetnum: 91.208.93.0 - 91.208.93.255

netname: INTERMON

descr: Centrum Wsparcia Teleinformatycznego Sil Zbrojnych

country: PL

org: ORG-MON1-RIPE

admin-c: RJ3540-RIPE

tech-c: JJ3917-RIPE

status: ASSIGNED PI

mnt-by: RIPE-NCC-END-MNT

mnt-by: TPNET

…a gdyby ktokolwiek miał wątpliwości, oto co widać na porcie 80:

Najwyraźniej ćwiczenia z kamuflażu nie zostały zaliczone… ;-)

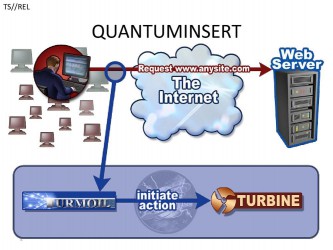

W jaki sposób polska armia infekuje wirusem id29?

Na koniec zostawiliśmy najlepsze. Wydaje nam się, że wiemy w jaki sposób id29 ląduje na dyskach poszczególnych ofiar. I tutaj czapki z głów dla MON-u. Polska armia dorównała Amerykanom — mamy infrastrukturę porównywalną z projektem QUANTUMINSERT autorstwa NSA.

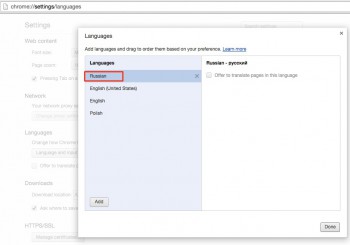

W ostatnich godzinach próbowaliśmy wchodzić na strony związane z tematyką wojskową w domenie .gov.pl, zakładając, że to właśnie takimi osobami może być zainteresowana armia. Niestety, nie zaobserwowaliśmy niczego spektakularnego — do momentu, kiedy nie zmieniliśmy ustawień językowych przeglądarki na rosyjskie.

Wtedy, do kodu jednej ze stron dodany został iframe tej postaci:

<iframe src=http://188.166.10.6/jeiEciTz.js>

Jeśli popatrzymy na revDNS hosta serwującego złośliwy kod, to naszym oczom ukaże się:

$host 188.166.10.6

6.10.166.188.in-addr.arpa domain name pointer testcc.mon.gov.pl

Host ten ma kilka ciekawych otwartych portów… ale to już temat na osobny artykuł.

Jestem zainfekowany — co robić, jak żyć?

Dobra wiadomość jest taka, że ID29 można stosunkowo łatwo usunąć z systemu. Zła — że wykradane przez niego dane różnią się w zależności od ofiary, więc nie dowiecie się co dokładnie zostało wykradzione z Waszego komputera. Dlatego też najlepiej zastosować się do poniższych kroków:

- Wyloguj się ze wszystkich serwisów internetowych.

Ponieważ id29 wykrada ciasteczka sesyjne przeglądarek, sugerujemy aby natychmiast wylogować się ze wszystkich serwisów internetowych. To unieważni aktywne sesje, a zatem wykradzione przez wirusa ciasteczka zawierające tokeny sesyjne na nic się zdadzą wojskowym. - Zmień hasła.

Ponieważ id29 wykrada też loginy i hasła, rozpocznij procedurę zmiany haseł do wszystkich kont internetowych i innych usług — np. BitLockera, TrueCrypta, Windowsa, serwerów FTP, itp. - Rozważ reinstalację całego systemu operacyjnego.

ID29 wprowadza zmiany na poziomie jądra systemu. Wierzymy, że nasz patch usuwa go w całości, ale nie dajemy 100% gwarancji. Gwarancją bezpieczeństwa będzie więc reinstalacja systemu z czystego nośnika. - Usuń wirusa ID29 eksperymentalną szczepionką.

Jeśli masz Windows, przygotowaliśmy odpowiednią “szczepionkę“. Niebawem ją udostępnimy — kończymy testy kompatybilności z różnymi wersjami Windows.

ID29: wirus na miarę naszych możliwości?

Nie jest tajemnicą, że oficjalne, rządowe złośliwe oprogramowanie posiada obecnie prawie każdy z krajów (Niemcy, Włochy). Szczerze mówiąc, cieszymy się, że Polska jest jednym z nich. Niestety, jak widać powyżej, pierwsza wersja ID29 ma jeszcze sporo słabych punktów. Wirus nie zawsze poprawnie się inicjuje (co skutkuje pozostawieniem łatwych do interpretacji plików na dysku) oraz posiada zbyt wiele cech identyfikujących jego twórcę…

Mamy jednak nadzieję, że w kolejnych iteracjach malware’u, zostanie od lepiej dopracowany …a przede wszystkim, że nie będzie on używany do infekowania komputerów Polaków.

Aktualizacja 12:20

Uwaga! Niektórzy z czytelników, którzy korzystają z łącz UPC informują nas, że są przekierowywani na dziwną stronę po wejściu na nasz artykuł. Czyżby obronny mechanizm wirusa? W kodzie jest procedura redirect(), która poprzez webinjecty jest wykorzystywana do podmiany zawartości oglądanych w internecie treści. Zalecamy czytać nas przez https:// — wtedy wirus nie powinien reagować. Brawo dla twórców za szybką reakcję — zastanawia nas jednak czemu tylko sytuacja a miejsce u jednego dostawcy łącz internetowych?

Aktualizacja: Podobne zachowanie występuje także w sieci Vectra.

Aktualizacja 14:14

Eksperymentalna szczepionka dla użytkowników Windows jest już gotowa. Możecie pobrać ją stad. Po ściągnięciu należy uruchomić plik i zastosować się do wyświetlanych na ekranie instrukcji. Niestety szczepionka działa tylko na Windowsie. Użytkownikom Mac OS X pozostaje przeinstalować system z czystego nośnika i odtworzyć dane z z backupu, co z TimeMachine nie powinno to stanowić wielkiego problemu.

Aktualizacja 2.04.2015

Ten post był elementem naszego tegorocznego żartu primaaprilisowego. Niebwem (bo mamy do przeanalizowania 3000+ komentarzy, 1700+ maili) zrobimy małe podsumowanie i opis przygotowań do tego żartu w osobnym poście.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Jestem zainfekowany, co robić, jak żyć?

Wycięcie domeny na routerze (zmiana na localhost albo jakiś swój serwer) wystarczy?

Wasz żart był nieodpowiedzialny, jestem młodym czytelnikiem niebezpiecznika.pl i dałem się nabrać, reinstalacja systemu na komputerach kosztowała moich rodziców 300 zł.

@marcin masz rację. Powinni Ci oddać pieniądze. Przecież to oni podjęli za Ciebie tą decyzję.

Dlatego wyciąłem domeny i czekałem ;). W takich sytuacjach warto poczekać, przeczytać o tym samym z różnych źródeł (dziwne było to, że tylko niebezpiecznik.pl był w wynikach googla szukając wspomnianej domeny – dokładnie 1 wynik).

@Paweł,Krzysiek mój komentarz to prowokacja:) w poście popełniłem kilka celowych błędów:), a wy się nie zorientowaliście.

@marcin – nabrać, nie nabrać – taka sytuacja mogła się zdarzyć. To, że dla Ciebie to żart to dobrze, jesteś 600zł do przodu ;)

Morał z artykułu jest taki ,że nie należy nikomu wierzyć -nawet jeżeli to zaufane żródło.

Niebezpiecznik swoim artykułem stworzył kolejne zagrożenie.

Wyobraźmy sobie że Polskie służby specjalne, hakerzy, przejmują domenę niebezpiecznik oraz kilka innych poczytalnych portali w tym samym czasie.

Umieszczają artykuł i szczepionkę na stronie ,efekt tysiące zainfekowanych komputerów.

Ja jestem za takimi akcjami i pochwalam działania niebezpiecznika, bo nie należy wierzyć w wszystko kto coś pisze.

Nie marudź.

“tak! Polska armia ma 0day’e!” – backdoory, backdoory, a nie jakes wydumane 0deye. Caly FF, Chrom, IE to jeden wielki backdoor i ten fakt (!) jest potwierdzany przy kazdej mozliwej okazji.

No dobra, przyznam szczerze, że rano po przeczytaniu pierwszego posta w tej sprawie myślałęm że robicie sobie jaja na prima aprilis. Ale teraz sprawdziłem swój cache na Windowsie i na domowym routerze i kur… widzę tę domenę!! o_O

Jak sprawdzić co mi wykradziono? da się to jakoś wywalić bez reinstalla?

Tak naprawdę dzięki wam nasze 6,6 mln zł poszło w piach.

To nie nasza wina tylko MONu, bo najprościej wypadli z tym słabo.

W tej kwestii najlepiej wydane pieniądze to te o których nie wiemy.

Dobrze i źle… Może dzięki temu stworzą bardziej udolną, mniej wykrywalna wersję…

Tylko szkoda ze za pieniądze podatników..

Dobra łaski bez, sam doszedłem..

are-hands-i-used-to-hold

the-leafless-timber-roars

and-earths-foundations-will-depar

at-ease-on-my-mattress-of-loam

moping-melancholy-mad

they-mow-the-field-of-man-in-season

To jest tylko 6,6 mln

Porównaj sobie to z tym ile przez te wszystkie lata zmarnowali politycy

Wytykanie błędów w tym projekcie to akt w sumie nawet patriotyczny :P Będą go ulepszać. Ale już widać, że projekt zyskał niesamowitą skuteczność.

Też odnoszę wrażenie, że artykuł robi więcej złego niż dobrego. I w sumie komu tak na prawdę pomaga? Chyba ktoś tu z chęci sławy, popisał się naiwnością i przysłużył się “braciom” zza wschodu. Za dużo szczegółów poszło w świat.

kolejne studenckie gadki o zmarnowanych pieniadzach i pseudo-patrio gledzenie …. korwiny i kuce nic nie piszcie lepiej.

i jakie “nasze” , nie nasze tylko instytucji panstwa , to panstwo by wydalo kase z wlasnych oszczednosci ktore zabrala od spoleczenstwa w postaci podatku. ty nie masz na to wplywu …

No pięknie. Możecie rozwinąć temat, do czego może zostać użyty materiał zebrany przez wirusa? Mam wrażenie że jest kwestią dni aż zostanę obudzony o 6 przez smutnych panów.

Mieliśmy ostatnio okazję poznać panów z CERT ABW. Technicznie o nie wojsko jest autorem tego trojana tylko właśnie Agencja Bezpieczeństwa Wewnętrznego. Panowie przyznawali, że są atakowani i sami też atakują. Trudno się dziwić, w końcu atak to często najlepsza forma obrony ;)

Dobre, aż się posikałem ze śmiechu.

Przed sprawdzeniem cahce DNS, najpier wyczyściłem sobie cały. Po 15 minutach pojawiła się niestety ta domena :( Wiec i ja jestem zainfekowny :(

System: Windows 10 Technical Preview build 10041.

Niestety pliku conf u mnie brak.

Plik conf zawsze znika po uruchomieniu wirusa. Dlatego, jak go nie masz, to albo nie jesteś zainfekowany, albo jesteś (jeśli w cache DNS widzisz tę domenę co w poście).

Pozostaje Ci format , no i zmiana wszystkich haseł

” niż pożytku,” bogu ducha winny gosc juz cos zlapal .. i to jest pozytek?

“Albo jesteś, albo nie jesteś” :D

[…] Aktualizacja 11:04 Opublikowaliśmy wyniki analizy wirusa oraz szczegółowe instrukcje jak sprawdzić, czy twój komputer jest zainfekowany wirusem ID29 -> Jak sprawdzić czy jesteś zainfekowany Projektem 29, czyli polskim wirusem wojskowym. […]

Brawo! już nawet telewizja o was mówi. Tylko dziwne że piszecie o tym w TEN dzień. :D

Polecam dev tools w przeglądarce i wyszukanie “f14” w zakładce “Network”.

Dobre, dałem się nabrać :)

Haha, najlepsze prima aprilis jak dotąd ;). Szacun za ilość pracy włożonej w całą historię – znam bardzo dobrze naszą branżę od kuchni i prawda jest taka, że gdyby jakakolwiek duża polska firma pisała na zlecenie MON malware, to przy obecnym cyklu rozwoju oprogramowania najnowszym 0-day’em byłby buffer overflow na Windowsa 98 ;).

Jak ktoś ma dużą liczbę domen to wyszukiwanie z okna nie wchodzi w grę. Część wyników zostaje ucięta. W tym przypadku polecam ipconfig /displaydns | findstr “f14”

A czy nie powinno być

ipconfig /displaydns | findstr f14

zamiast

ipconfig /displaydns | findstr “f14″

?

dzieki za swietny artykul!

Dobry troll niebezpieczniku. Prawie dałem sie nabrac :D podkładka z wczoraj też dobra. Ile czasu, żeście nad tym myśleli ?

Mam w swoich DNS taki wpis:

9319.f14950b970bc87ca183072dcdc40.pl

jeżeli to jest ten trojan, to napiszcie do mnie na priv jak mógłbym wam pomóc :)

Ciekawy resolv:

sgc:~$ host primaaprilis.f14950b970bc87ca183072dcdc40.pl

primaaprilis.f14950b970bc87ca183072dcdc40.pl has address 127.0.0.1

sgc:~$

Kurcze, domena jest.

Czy ma to jakieś znaczenie, że przed nią jest ciąg liczb “****.domena” ?

Przeczytaj artykuł dokładnie…

Piotrze wkręt wszechczasów :D

Jedna z lepszych wkręt na Prima Aprilis, udało się Wam. Gdyby nie jeden mały szczegół. Tyle zachodu, ale było to dobre ;)

Porządny artykuł, dzięki za szczegółowe informacje!

Szkoda Panowie (?), że ktoś was wyprzedził ze szczepionką na ID29:

http://goo.gl/M6JQgU

Aż serce mi stanęło, gdy zobaczyłem domenę w liście DNS… na moje szczęście szybka analiza kodu źródłowego strony wyjaśniła sprawę – dowcipnisie ;)

Jakoś się z tego wcale nie ciesze :(

Kontrolują systemy pośrednie bo są z ub to im nawet 0-daye nie potrzebne mogą się dopisywać do pobieranych execów w locie, wtedy nie wycelują pewnie w tych co chcą

ale botnet zbudują jak się paCZy, a te 0-dayie to już przegięcie

co ja teraz będę sprawdzał sumy kontrolne całego dysku przed przejściem do pracy

Zainfekowany. Dajcie tą szczepionkę, nawet jeśli może uszkodzić (90GB programów ewentualnie się wywali :)).

Dlaczego kiedy pierwszy raz wydałem polecenie ipconfig /displaydns

zobaczyłem:

Konfiguracja IP systemu Windows

[wyciąłem].f14950b970bc87ca183072dcdc40.pl

—————————————-

Nazwa rekordu . . . . . . . .: [wyciąłem].f14950b970bc87ca183072dcdc40.pl

Typ rekordu . . . . . . . . .: 1

Czas wygaśnięcia (licznik TTL): 125

Długość danych . . . . . . . .: 4

Sekcja. . . . . . . . : Odpowiedź

Rekord A (hosta). . . : 188.166.10.6

[wyciąłem, ale to inny numer niż wyżej].f14950b970bc87ca183072dcdc40.pl

—————————————-

Nazwa rekordu . . . . . . . .: [wyciąłem].f14950b970bc87ca183072dcdc40.pl

Typ rekordu . . . . . . . . .: 1

Czas wygaśnięcia (licznik TTL): 121

Długość danych . . . . . . . .: 4

Sekcja. . . . . . . . : Odpowiedź

Rekord A (hosta). . . : 188.166.10.6

oraz kilkanaście innych wpisów, a 10 minut później ta sama komenda, w tym samym oknie dała tylko dwa lokalne, nieznaczące wpisy.

Czy to automatyczne czyszczenie starych wpisów DNS w Windows, czy to też objaw działania wirusa?

Bez względu na to dlaczego, ten sposób wykrycia obecności wirusa już nie działa po takim czyszczeniu. Czyżby wirus posiadał funkcję aktualizacji i adaptował się do treści pisanych tu artykułów?

gratulacje dla twórcy tego wirusa, bardzo sprytnie to zrobione :)

Dalej nie qmam jak to sprawdzić na linux.

tcpdump, wireshark i sniffujesz ruch ze swojego kompa

Wow, chciałem bardziej rozwiązanie zaproponowane przez autora postu. To że mogę sobie cały ruch tcpdumpem zrzucić i analizować ruch, to ja wiem.

Pytanie co dalej z tym nscd -g

Dżizas! Jedna komenda w stylu:

tcpdump -vvv -s 0 -l -n port 53 -i eth0 | tee -a dnsdump.log

I masz czarno na białym. Swoją drogą niech ktoś, kto ma Linuksa i to pświństwo da znać.

Możesz użyć Wiresharka i wpisać w pole Filter: dns.qry.name contains “f14950b970bc87ca183072dcdc40.pl”

Mozna też użuć tcpdumpa: tcpdump -l port 53 | grep “f14950b970bc87ca183072dcdc40”

Bardzo ale to bardzo dobrze przemyslany zart prima-aprilisowy Czapki z głów :)

Jakie sa instrukcje dla OSX mavericks? dnscacheutil wydaje sie nie dzialac tak jak powinien…

spróbuj tak:

sudo discoveryutil udnsrestartquestions

i dopiero potem:

sudo discoveryutil udnscachecontents

niestety discoveryutil czasem potrafi się zawiesić – pierwsza komenda go restartuje, potem dopiero pokazanie cache (reszta przez Console jak w artykule)

Piotrek discoveryutil istnieje tylko w Yosemite (10.10.x) , w Mavericks (10.9.x) tej komendy nie ma i najblizszy jej odpowiednik to dnscacheutil, ktora wydaje sie cos kuleje, dlatego zadalem to pytanie.

U mnie (10.9.5) brakuje polecenia:

sudo: discoveryutil: command not found

Na Mavericksie uruchomienie komendy: sudo killall -INFO mDNSResponder powoduje wyczyszczenie cache’u ale najpierw loguje go do konsoli

a jak to usunąć na os x?

Chyba musisz kupić nowego maca :(

*****.f14950b970bc87ca183072dcdc40.pl u mnie to samo najpierw sie pojawiło z innym numerem na starcie późnien dnsy sie wyczyscily i po 15 minutach znów z innym numerem.

Świetna analiza i artykuł, jestem zaskoczony tym, że nasze wojsko potrafi się wykazać w takiej dziedzinie. Szkoda, że fragment dot. wykrywania infekcji na Linuksie nie mówi praktycznie nic. Naprawdę nie ma jakiegoś łatwego sposobu? Pewnie można uruchomić jakiś sniffer i patrzeć na połączenia, ale to ponad moje umiejętności.

Miło nie jest. Mam dodatkową domenę w cache:

28588.f14950b970bc87ca183072dcdc40.pl

—————————————-

Nazwa rekordu . . . . . . . .: 28588.f14950b970bc87ca183072dcdc40.pl

Typ rekordu . . . . . . . . .: 1

Czas wygaśnięcia (licznik TTL): 183

Długość danych . . . . . . . .: 4

Sekcja. . . . . . . . : Odpowiedź

Rekord A (hosta). . . : 188.166.10.6

1584.f14950b970bc87ca183072dcdc40.pl

—————————————-

Nazwa rekordu . . . . . . . .: 1584.f14950b970bc87ca183072dcdc40.pl

Typ rekordu . . . . . . . . .: 1

Czas wygaśnięcia (licznik TTL): 184

Długość danych . . . . . . . .: 4

Sekcja. . . . . . . . : Odpowiedź

Rekord A (hosta). . . : 188.166.10.6

@Piotr Konieczny możesz trochę przybliżyć w jaki sposób trzeba się postarać aby się zainfekować na linuksie?

Ja na miejscu MONu bym nie miał nic za złe i przysłałbym do niebezpiecznika jakiś kontrakcik w celu udoskonalenia owego wirusa zamiast seryjnego samobójcy :P. Jestem ciekaw jakbyście na taką propozycje zareagowali, ale nie pytam żebyście nie czuli się zobowiązani odpowiedzieć. Z wami to mógłby być całkiem porządny wirus :) i najlepiej taki nie infekujący polaków.

Dla mnie bezsensu. Mam niby to coś ale nie używam ani firefoxa ani nigdy nie zmieniałem języka na rosyjski, więc musi być jeszcze jakiś sposób ?

U mnie siedzi coś takiego:

24938.f14950b970bc87ca183072dcdc40.pl

coś mi się wydaje, że wkrótce niebezpiecznik zaliczy “problemy techniczne”

Ile kosztuje Id29 na Mac OS X ?

a f14950b970bc87ca183072dcdc40f738 = MD5(id29) to tyle jeśli chodzi o losowość :P

Sprawdziłem ten .js – udało mi się go częściowo zdekodować i jestem przerażony tym, co tam zobaczyłem.

Permanentna inwigilacja!

Tylko na jednym kompie nie miałem tego wpisu w DNS – redakcja “Niebezpiecznika” zapewne wie dlaczego, ale nie będę dzielić się publicznie tą informacją, żeby nie ujawnić za dużo.

nie pokazuje się mój komentarz ale z doświadczenia wiem że pomoc nadejdzie jutro :)

zwróccie uwage na właściciela domeny – “Michau Enterprises”. kiedyś sie już pojawił

Też myślałem że to żart pryma aprylis.

Pytanie: jeśli na windowsie nie wychodzi mi podana domena na ten świąteczny tydzień; to możliwe jest że ID 29 w przeszłości panoszył się na moim komputerze komunikując się z inną domeną dajmy na ten przykład na tydzień sylwestrowo noworoczny ;)?

Dajcie tego js’a pieprzyc prośby monu… 6 baniek w błoto… ciekawe ile już naciagneli info. Badał ktoś androida?

na linuksie można skorzystać z programu iptraf, który pokazuje połączenia na wszystkich interfejsach. Z włączonym logowaniem po kilku godzinach powinien wpis z połączeniem się pojawić (sam nie testowałem, nie wiem jak często połączenie jest wykonywane)

Sprawdźcie http://www.monitis.com/traceroute dla 188.166.10.6 :)

Wszystko wygląda na wyrafinowany żart :)

Rozwiązane nazwy niektórych hopów

Here with one balm for many

To warm the winters cold ae

Now hollow fires burn out t

Now hollow fires burn out

They scour about the world

They scour about the world

There on thoughts that once

Oh who would not sleep with

The sunny mounds lie thick

For the nameless and abomin

Laws for themselves and not

Czego to jest fragment??????

A co z urządzeniami mobilnymi działającymi pod Androidem? Czy tam również dochodzi do zainfekowania poprzez Firefox?

Dwa pytania:

1. Co jeszcze pisał Wam MON? Podejrzewam że sugerowali rezygnację z publikacji artykułu, grozili czymś?

2. Analiza w artykule dość jednoznacznie wskazuje na MON, poza tym sami się przyznali prosząc o nie publikowanie 0day’a. Jak wygląda sprawa od strony prawnej? Czy statystyczny Kowalski może teraz pozwać MON o nieuprawniony dostęp do danych, złamanie zabezpieczeń czy coś podobnego?

Jezus Maria. Mój komputer w pracy jest zainfekowany! Reinstalowałem już system na nowo i po chwili znowu pojawił mi się ten adres w DNS. Pewnie ukrywają wirusa na niższym poziomie.

Sprawdzałem przed chwilą wpisy rekordów na innych komputerach w sieci i kilka osób też ma ten adres w DNS’ach. Wyłączam zaraz serwery i odcinam całą sieć! Firma od bezpieczeństwa zaraz będzie. Dzwoniłem już do domu że dzisiaj chyba nie przyjadę, a szkoda bo akurat pierwsze urodziny syna :/

Po wyczyszczeniu DNS, teraz tylko zmieniają numery “klienta” domena zostaje ta sama. Ale teraz mam juz dwa połączenia :)

dajcie próbkę kto ma.

no się wkurwiłem płace im podatki a oni mnie zainfekowali.

Co to K___W za pies co kąsa rękę która go karmi.

dajcie próbkę i najlepiej razem z dodatkowymi modułami pobieranymi na żądanie.

incognito88898@interia.pl

“Warto zauważyć, że dzięki przechwyceniu ciasteczek, wojskowi mogą BEZ znajomości hasła użytkownika i drugiego składnika (jeśli dany serwis jest chroniony dwuskładnikowym uwierzytelnieniem) uzyskiwać dostęp do kont w serwisach internetowych ofiary — bardzo sprytne!”

Dziwi mnie jeszcze, że w większości serwisów sesja nie jest powiązana z fingerprintem komputera… W tym momencie uzycie wykradzionego ciasteczka powiedzie sie jedynie w momencie gdy konfiguracja komputera / lokalizacji bedzie identyczna, jesli fingerprint bedzie inny sesja zostaje usunieta wraz z informacja dla admina / usera i tyle… a w koncu fingerprinta mozna zrobic z dowolnych danych, wiec stopien zabezpieczen bedzie zalezal tylko i wylacznie od woli tworcy serwisu…

Hahahahaha, dobre, dobre!! http://11550.f14950b970bc87ca183072dcdc40.pl/pa.gif

Dałem się nabrać! Dopiero potem przemyślałem!

Znalazłem u siebie f14950b970bc87ca183072dcdc40.pl. Po reinstalacji systemu znów mam ten rekord w swoich dnsach :-/ Może to gówno siedzi w routerze i podmienia dnsy?

Przyczynę omawianej infekcji można niestety łatwo wykryć. Do tego celu wystarczy cat, grep, tail i wget użyte we właściwej kolejności i z właściwymi parametrami. Myślę, że po dokładnej analizie Niebezpiecznik przedstawi także o wiele prostsze rozwiązanie problemu ;)

Ja już odpowiedź znalazłem, dziękuję!

Nie tylko rosyjski język. Mam dwa wpisy w DNS, Firefox aktualny, ustawiony język angielski. NIGDY nie wchodziłem na strony z domeny *.gov.pl

hahahaaaa !!!!

Żarty żartami, ale kurcze, ktoś może właśnie teraz robić reinstalacje kompa, nerwowo stukając palcami w stół …

Mam wrażenie że to jakiś gif jest twórcą całego zamieszania :P

Tym niemniej jestem pod wrażeniem pracy jaką włożył żartowniś w stworzenie tego artykułu !

Czyli nie da się sprawdzić na linuxie czy jest się zainfekowanym?

Wyżej macie komendę do tego, tylko to jest skan na żywo, trzeba to odpalić i poczekać. Jak sobie np wpiszecie onet zamiast f14 i na niego wejdziecie to wam się wyświetli

tcpdump -l port 53 | grep f14

Znalazłem adres przez ‘ipconfig /displaydns | findstr “f14″’, ale zniknął jak chciałem wyszukać po raz drugi. Możliwe to jest?

Trochę pracy i pieniędzy musieliście w ten primaaprilisowy żart włożyć, ale odzyskacie to z nawiązką dzięki wyświetleniom strony;)

Dołączam do prośby webstera, nie ma conf na linux ani nscd w mojej wersji. Jak sprawdzić inaczej jeśli nie mam tych dns-ów? Zakładając, że użytkownik linuxa nie odpowiada na dziwne żądania hasła root a wpisuje to hasło jedynie kiedy sam wywołuje polecenie, do którego niezbędne są prawa roota czy jest się bezpiecznym, czy może keylogger może się “podpiąć” pod inne polecenie i uaktywnić w chwili wpisywania hasła? Jestem blondynką.. ;)

Mam mieszane uczucia.

Z jednej strony odkryciem należy się podzielić, bo to jednak wirus.

Z drugiej wysyłanie go Kasperskiemu, czyli de facto władzom Rosji, przeciw którym jest potencjalnie wymierzony jest niweczeniem wysiłków własnego wywiadu.

Jednak, skoro się opisuje się całą sprawę, Kasperski i tak może zrobić dokładnie to samo na własną rękę. A dostarcza też oprogramowanie antywirusowe innym, “cywilnym” osobom, więc przyspieszenie reakcji może być pożądane.

I jedno pytanie, które wynika z tego, że jestem lakiem. Czy opisanie jak się zarazić wirusem nie spowoduje, że zainteresowani i tak dotrą do zawartości hxxp://188.166.10.6/jeiEciTz.js powtarzając Wasze działania, w efekcie czego poznają 0day’a, którego zdecydowaliście się nie ujawniać?

jak atakują tym syfem swoich to nie zasługują na takie zabawki

Ty chyba nie rozumiesz,że dla wszechwładzy władzy obywatel jest wrogiem. Jakoś nie ufam z zasady władzom,sam kilka razy będąc aż nazbyt uczciwy miałem tylko problemy które trzeba było odkręcać tak,żeby nie iść na pełną konfrontację – bo urzędnicy potrafią tak naginać prawo jak im się spodoba.A jak ktoś wierzy,że “marnotrawstwo naszych pieniędzy” to niech przemyśli ile marnują tak poza tym. Jak atakują krajowe komputery to sami są sobie winni. “Nieskazitelna postawa moralna”,właśnie widać. To,że tak szybko Niebezpiecznik zdekodował co i jak – to że nie brakowało próbek ! – świadczy,że chyba STANOWCZO przesadzili z dystrybucją szpiegowskiego trojana za 6 baniek. Nie strzela się do much z armaty,a tylko ktoś pokroju afgańczyków czy ruskich pijaków używa RPG-7 do złowienia jednej ryby ! Tego typu narzędzi po prostu NIE WOLNO używać byle gdzie.

MON się uczy.Mam nadzieje,że nie wpadną na pomysł,by jakoś karać redakcje czy nas ,tylko uznają to za koszt niezbędnej lekcji używania narzędzi,z którymi widocznie mają za małe doświadczenie.

No nie do końca, mechanizmy “przetargów” w MON/ABW nie są do końca jasne. Realizację można było powierzyć bez problemu zaprzyjaźnionej firmie, która spartaczyła robotę i to właśnie jest obnażane, tak samo jak w przypadku programu do zliczania głosów dla PKW.

Jaką masz pewność, że ta firma, albo córka firma ciebie też nie śledzi?

@Jan +1. Dopisuję się rękami i nogami (póki jeszcze mogę coś pisać…)

@kez87

Dyskusja trochę akademicka, skoro wszystko okazało się żartem. Nie masz wrażenia, że gdyby nie ta “wszechwładza”, to z powodu ogólnego bezprawia po bułki do sklepU musiałbyś iść z maczetą? Jasne, pewna szczypta paranoi się przydaje: tak w sam raz, żeby najpierw się zastanowić, a później działać, albo żeby dostrzegać pewne próby wyłudzenia. Ale przerabianie domu na klatkę Faraday’a się już leczy.

Jasne, pojawiają się “kwiatki” które należy zwalczać i piętnować, ale podejście “Ty chyba nie rozumiesz,że dla wszechwładzy władzy obywatel jest wrogiem. Jakoś nie ufam z zasady władzom” jest jedynie krytykanctwem i anarchistycznym podejściem. Natomiast znacznie lepsze (i dające potencjalnie pozytywne efekty) jest podejście “przejmujemy władzę”, czyli nie rządzą “oni”, tylko MY. Nie tylko mówimy co jest złe ale oferujemy konstruktywną krytykę. Ale to działanie trudne, długofalowe i mało efektowne. Taka praca u podstaw.

http://prawo.vagla.pl/node/7834

http://prawo.vagla.pl/node/9640

Biorąc pod uwagę, że “ci źli” prowadzą “wojnę informatyczną” oczekiwałbym, że to moje Państwo, które mimo wszystko ma mnie chronić, coś zrobi, będzie działać systemowo i z namysłem. A nie, że będziemy wszyscy liczyć na to, że siedmiu gości z nudów czy hobbistycznie zajmie się wydłubywaniem z komputerów Rosji planów natarcia. Kiedyś wystarczyło złamać wojskowe szyfry i transmisje i to było oddzielone od spraw cywilnych. Dziś dużo sprzętu będącego w zainteresowaniu wojskowych jest używanych też w celach prywatnych (bo na pierwszy rzut oka nie określisz, czy pecet podłączony do internetu ma zdjęcia Twojej cioci Asi, czy kod źródłowy oprogramowania sterującego uzbrojonym dronem).

Więc o ile nie podoba mi się myśl, że ktoś ma dłubać w moim komputerze, to nie uważam, że skoro wszyscy się na wzajem szpiegują nasi powinni usiąść i się temu przyglądać pozostając chłopcem do bicia.

Swoją drogą: przedni żart. Rozpoczęcie go dzień wcześniej mnie zmyliło. Zaświtało mi coś dopiero przy: “rainy1 2015.04.01 12:35: Zaraziło mi Apple Watcha! Jak żyć?”

Wtedy zobaczyłem, że na stronie jest obrazek z tej domeny.

Wcześniej się zorientowałem, że po wyczyszczeniu pamięci podręcznej wpisy nie ponawiały się przez jakiś czas, ale nie skorelowałem tego z nieotwieraniem Niebezpiecznika. Bardziej z niedłubaniem za informacjami z tej domeny. Potem odświeżyłem Waszą stronę i zamiast dojść do tego, że ona jest winna uznałem, że mój wirus właśnie się jednak uaktywnił.

Całe szczęście żart.No to trochę honoru agentom zwracam – jednak nie są aż tak beznadziejni.Przez jakiś czas myślałem,że naprawdę dostali nową zabawkę i rzucili się testować ją na wszystkim co jest bardziej zaawansowane od kalkulatora,albo że wykonują idiotyczne polecenie które zdekonspirowało narzędzie za 6 baniek.Było nie było, był taki agent CBA co teraz jest Posłem,co miał trochę ładnych fotek… Nadal nie wierzę jak to typkom powiązanym z urzędami,ale… Tyle dobrego (dla kraju,niekoniecznie dla nas ;) ).

A Niebezpiecznik ? Nieładnie: 31 marca moi państwo to trochę po bandzie. “Porady” pod linuxa może się nadają pod serwer, pod stację roboczą pomysł,by posiadać nscd trochę ssie bo kilka apek by mi poleciało przez zależności. Darowałem sobie,dia jest mi prywatnie niezbędna i basta.

I przeproście tych od loxetu,że robili za kamuflaż,bo chyba ten news z 1.04 może być prawdziwszy niż przypuszczałem. Przynajmniej na tyle zasługują,bo czy ich system obroni autko przed wszystkimi chętnymi.

@Koovert: Może aglomeracje i stolica rządzą się innymi prawami. Ja chcąc nie chcąc przebywam trochę za długo w województwie będącym odpowiednikiem Botswany i strefą tranzytową z Ukrainą,może to dlatego ;) Co do maczety po bułki – na razie aż takiej potrzeby jeszcze nie ma – ale do anarchii to blisko – z takich ciekawszych regionalnych przypadków na wyższym szczeblu: http://www.rzeszow4u.pl/aktualnosci/ustalenia-w-sprawie-uprowadzen.html ;) Tak mało informatycznie: co sądzisz o przypadku,że listonosz po czasie przynosi papierek – potwierdzenie że doręczono kilka miesięcy wcześniej urzędowy papierek.Bo niby w urzędzie zagubili potwierdzenie… Dodajmy,że sygnatura przesyłki i data nie za bardzo zgodne.Na szczęście mam świetną pamięć i jestem z natury paranoiczny.Oczywiście – mowy nie było.Jak tak bez kopii treści pisma.

I ufaj takim… Przy takim zagęszczeniu wałków i kombinatorów na kilometr kwadratowy trudno jest być “zbyt” paranoicznym… ;) Może w reszcie kraju jest trochę inaczej ale o ile dobrze czytam w sieci czy grzebie w newsach raczej nie),ja widzę co widzę niestety…

@Kez87

Myślę, że kulturalnie z listonoszem należy pójść na policję czy do prokuratury i złożyć zawiadomienie o popełnieniu przestępstwa – fałszowanie dokumentów (w tym wypadku potwierdzenie doręczenia).

I ja jakoś na takie zagęszczenie wałków nie trafiam, A jak już na pojedynczego trafię, to takiego, że nawet ja widzę, że pachnie szwindlem na kilometr.

Ale ja wciąż młody jestem, idealista, mnie życie nie przemieliło między żarnami losu, no i z “aglomeracji” właśnie. U nas jeszcze poniemiecki Ordnung. 8-D

Mam wrażenie, że wszelkie serwisy informacyjne pokazują właśnie głównie negatywne informacje sprawiając wrażenie, że jest gorzej niż w rzeczywistości. Bo jak Ci w sklepie załatwią reklamację tak jak powinni, to o tym nie napiszesz na forum, a jak rżną głupa (z pozdrowieniami dla Moreli!) to napiszesz wszędzie. Jak urzędnik wziął w łapę to jest afera na cały kraj, a jak kazał iść w diabły, to nikt poza “oferentem” o tym nie wie.

Więc jak prowadzisz pewną higienę informacyjną (bo nie chodzi o to, żeby być tumanem i nie wiedzieć, co się dzieje na świecie) to świat w cale nie wydaje się taki zły.

A czy aby dziś nie jest 1.04 ?

W dniu dzisiejszym bardzo ostrożnie podchodzę do wszelkich “rewelacji”.

Aczkolwiek nie wykluczam, że coś tAkiego faktycznie może mieć miejsce.

Ja cie… powiało wielkim światem. Poczułem się małym kundlem.

u mnie ping pokazuje ip 188.166.10.6 a to jest Resolve Host testcc.mon.gov.pl

A ja szperałem już we wszystkich js… a to było takie proste :-) Dzięki :-)

REKOMENDACJE NIE SA DO KONCA PELNE:

“wykradają ciasteczka, historię odwiedzanych stron oraz zapamiętane hasła z przeglądarek Firefox, IE i Chrome (nie rusza Safari i Opery)” – trzeba wyczyscic pliki cookie, historie i inne pliki z dysku przy kazdym zamknieciu przegladarki. Do tego uzywac pluginow ‘do not track me’

“wykradają prywatne klucze SSH i SSL oraz bazy KeePass i 1Password, jeśli znajdzie je na dysku ofiary” – TU BRAKUJE REKOMENDACJI!

“wykradają pliki z historią komend (tylko na Linuksie i Mac OS X)” – czyscimy historie komenda ‘history -c’ co 3minuty uzywajac ‘crona’

“odczytują historię podpinanych do komputera urządzeń USB i pendrive’ów” – blokujemy wszystkie uzadzenia zewnetrzne podpinane przez USB.

“mają możliwość podpinania się pod kamerkę i mikrofon” – kamera musi byc zawsze zaklejona, najlepiej gruba tasma, na mikrofon nie ma bata :/

Swoja droga – GOOD JOB GUYS!! za chwile to bedzie w TVNie ONET’cie i innych servisach :)

To ciekawe co piszecie o błędach w Firefoxie, bo ja nie korzystam z tej przeglądarki (nawet nie mam jej zainstalowanej na dysku) ale mimo to w DNS’ach znalazłem adres podany powyżej… Używam na tym komputerze tylko Chrome.

Niezły żart, ale że Wam się chciało. Dużo czasu w niebezpieczniku macie. Podziwiam i pozdrawiam :)

Czyli co mają zrobić użytkownicy Linuxa, żeby sprawdzić, czy są zainfekowani?

no się wkurwiłem płace im podatki a oni mnie zainfekowali.

Co to K___W za pies co kąsa rękę która go karmi.

Inne źródło podaje że trojan może być zaszyty w pliku graficznym pa.gif

Hahahaha, dawno się tak nie ubawiłem, przyznam że po znalezieniu wpisu w keszu DNS sam dałem się nabrać.

Ale wystarczyło odpalić w chromie konsolę i włączyć śledzenie połączeń sieciowych przy ładowaniu obecnej strony i oczom moim ukazał się piękny request do gifa:

http://13959.f14950b970bc87ca183072dcdc40.pl/pa.gif

stąd wpis w DNSach… żart przedni chłopaki ;)

a w source stronki widać jak byk (powinniście chociaż w JS dynamicznie dodawać obrazek i go potem kasować, ale nie chciało wam się aż tak kombinować)

E, myślałem, że to będzie lepiej ukryte. Rok temu postaraliście się bardziej ;)

Sprawdźcie też, czy po wpisaniu w linii komend: cls w windows lub clear w linuksie nie znikają Wam literki na ekranie. Jak tak, to na 100% macie watykańskiego trojana wielkanocnego.

Po krótkiej analizie tej strony stawiam tezę, że zainfekowane są wszystkie sprawdzane komputery. Jeżeli nie wykryłeś u siebie infekcji, to znaczy, ze źle sprawdziłeś.

Szacun dla MON :-)

Czekam na szczepionkę. Myślę, że będzie po południu a najpóźniej wieczorem, jeśli nie to odłączam sieć.

To może być poważna sprawa.

U mnie rano najpierw VPN się wysypał a gdy spojrzałem na listę połączeń (szczęśliwie miałem otwarty Wireshark przy okazji debugowania swojej aplikacji) to zobaczyłem ten właśnie podawany wyżej IP. Trochę zajęło mi rozgryzienie tego, bo zamiast szesnastkowo tym razem adres był zapisany siódemkowo, ale ma się te lata praktyki w programowaniu. Zastanawiam się chyba nad reinstalacją systemu, bo z doświadczenia wiem że słabo idzie usuwanie takiego softu a jestem zbyt zapracowaną osobą żeby sobie pozwolić na posiadanie wirusów…

Pozdrawiam i doceniam waszą pracę nad tym artykułem.

Wojtek

Od dajcie spokój, czujcie się bezpiecznie, zawsze ciekaw bylem jak to jest mieć starszego, większego brata.

sprawdziłem u siebie…patrzę i JEST

już sprawdzałem na innych kompach….

już miałem zacząć zmieniać hasła….

….i….nagle mnie olśniło :)

GRATULUJĘ pomysłowości – nice one this year…nice one :) !!!!

Ok, zabawić można się samemu. Właśnie loguje, co robi wirus i jaki kod wstrzykuje.

Wystarczy odpalić Wireshark`a i ustawić filtr na adres IP (“host 188.166.10.6”). Zobaczycie ładnie komunikację wirusa :)

Pięknie Panie Konieczny, tak sabotować możliwości wywiadowcze ojczyzny za 5 minut fejmu i kilku PLN z klików?

Czy istnieje jakiś dokładniejszy sposób sprawdzenia infekcji na Linuksie?

same statystyki nscd nie dają pewności czy komputer jest czy nie jest zainfekowany.

Gratulacje! Jakżeście to zrobili?

Czy dodanie felernej “domeny_na_dany_tydzień”, bez “numeru_ofiary” jako localhost

do windowsowego hosts, załatwia sprawę na ten tydzień?

Nieźle, nieźle niebezpiecznik

PA pa pa :)

Gratuluje, sporo sie napracowaliście nad tym żartem :)

Jeżeli dostajemy coś takiego w Windows:

Windows IP Configuration

Could not display the DNS Resolver Cache.

Należy włączyć serwis dns klient (kesz dns), i trochę odczekać.

O jej, a jak trzeba temu wirusu pomóc na Ubuntu? Czy jestem bezpieczny? CZY LINUX JEST BEZPIECzNY?!!?!

Nie wiem czy nakłanianie ludzi dla żartu do reinstalacji systemu to dobry pomysł.

Nie wiem, czy pokazywnie pornografii nie jest nakłanianiem do seksu, a to, jak wiadomo, może prowadzić do dzieci. Po prostu nie wiem.

O wy!

Przeprowadziłem mały rekonesans i potwierdzam ze 100% pewnością: podane przez niebezpiecznika systemy są powiązane z byłym Premierem!!! Co więcej, zebrałem dowody, że część systemu znajduje się w USA — teraz to na pewno NSA wie o nas wszystko :( Może jednak wyślą mi mój backup?

Tym razem to przesadziliście…

http://www.tvp.info/19489654/internauci-wpadli-na-trop-wirusa-zamowionego-przez-polskie-wojsko-znalezli-go-na-rosyjskim-komputerze

Dobry fake – prawie zawalu dostalem.

pa.gif + fiddler uratowal mnie od zmiany wszystkich hasel.

Pomoglo tez sprawdzanie kompow osob ktore na niebezpiecznika nie wchodza.

Sprawdzając dwa komputery. Firmowy i prywatny. Na jednym z komputerów problem występował. Na innym nie. Do czasu aż otworzyłem stronę niebezpiecznika ;)

Wyrafinowany żart milordzie. Winszuje http://i1.memy.pl/mini/1080/milordzieee.jpg

Ciekawe czy ma to coś wspólnego z planami uruchomienia rządowego centrum analiz telekomunikacyjnych.

Oczywiście! Na zapleczu każdej Biedrony jest taki dział. Ściśle tajne.

Takze mam 3 domeny chociaż co uśpienie kompa usuwam dns.

Zastanwaia mnie teraz cała kwestia bezpieczeństwa:

używam peerblocka, snorta, najnowszą opere (fakt że mam sporo pluginów – ghostery, https eve.. , do not track me, ublocker), netlimitera, nortona, aktualizuje system non stop, nie wchodze i nie pobieram niczego dziwnego, usuwam cookies co zamkniecie przegladarki, mam keepass (baza zabezpieczona plikiem kluczem – niby uff, ale co jeśli keyloger wysyła printy? ) itd itd itd. a mimo to mam to świnstwo u siebie. Jaki jestw takim razie sens tego wszystkiego? Skoro tak to wygląda :/ faktycznie chyba przejdę i to na legalny program do whitelistingu exe (bit9 nie znalazłem info dla pojedyńczego klienta indywidualnego -coś adekwatnego ?)

Zapomniałeś dodać, że klawiatury dotykasz tylko w rękawiczkach.

Super!

przez was zrobiłem z siebie głupka w pracy. Buuu… :/

Jeden z obrazków na waszej stronie jest z tamtej domeny.

Najlepszy żart prima aprilisowy ever…

Nie, głupka nie zrobiłeś z siebie przez niebezpiecznik, tylko z powodu własnej wiedzy i inteligencji.

Spooko. Ja kiedyś poszedłem do sushi bar i zamówiłem pizze.

Też niby to mam:

17330.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 17330.f14950b970bc87ca183072dcdc40.pl

7274.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 7274.f14950b970bc87ca183072dcdc40.pl

26393.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 26393.f14950b970bc87ca183072dcdc40.pl

ale mimo wszystko wyczuwam tu jakiś PRIMA APRILIS…

Tak czy owak, mam takie pytanie – jak to możliwe, że domeny są losowe. Armia zarezerwowała w DNS jakąś olbrzymią liczbę domen???

Bo jeżeli to jest tylko kilka czy nawet kilkadziesiąt domen (może tyle ile tygodni w roku?) to przecież łatwo by to było zablokować na firewallu…

Rejestracja domen na podstawie pewnego algorytmu to typowy mechanizm projektantow botnetow, ktory pozwala na odzyskiwanie kontroli nad botnetem w przypadku przejecia kontroli nad czescia serwerow C&C.

Nic nowego akurat.

Muszę przyznać droga redakcjo, że świetny merytorycznie artykuł – Sarogatorp byłby dumny.

Informatycy reinstalowacze maja dzis używanie :D – normalnie jak serwis opon po pierwszym sniegu :D – minus za -24h start

Coraz lepsze Koledzy te żarty prima aprilisowe. Gratuluję pomysłowości :-)

Czy ta pierwsza liczba w domenie *****.f14950b970bc87ca183072dcdc40.pl oznacza ilość zainfekowanych osób? ;-)

Nie – to liczba w totka. Wojskowy wywiad w ten sposób zdobywa pln!

Ciekaw jestem ilu czytelnikow niebezpiecznika zacznie zmieniac swoje hasla po znalezieniu tego wpisu u siebie w DNS cache : )

…pa.gif…

W OSX Mavericks nie ma komendy discoveryutil. Znacie sposób jak wylistować cache w Mavericksie? Google podpowiada tylko jak go wyczyścić

Znalazłem sam:

komenda: sudo killall -INFO mDNSResponder – loguje cache’a do konsoli i go czyści

Mam rozwiązanie na linuxa! Trzeba instalować Gentoo, ale to łatwizna – tylko on pokazuje liczbę trojanów/wirusów w nowym jego narzędziu. Ikona na pulpicie i jesteś chroniony!

zasmialem sie

19225.f14950b970bc87ca183072dcdc40.pl

—————————————-

Nazwa rekordu . . . . . . . .: 19225.f14950b970bc87ca183072dcdc40.pl

Typ rekordu . . . . . . . . .: 1

Czas wygaśnięcia (licznik TTL): 85749

Długość danych . . . . . . . .: 4

Sekcja. . . . . . . . : Odpowiedź

Rekord (hosta). . . . . . . . : 188.166.10.6

Tak to wygląda na staruszku XP. We wcześniejszym artykule pisaliście, że to ustrojstwo nie dotyka się Opery, niestety ale to nie prawda, mam zarówno starą Operę 12 jak i najnowszą dev 30 i z obu korzystam na przemian.

P.S. Mój bracki czołgiem sobie po poligonie pomyka.

na początku spanikowałem :) ale niestety jak zaczęły się tworzyć kolejne wpisy dns z różnymi id użyłem firebuga… Jak w poprzednich latach nie dałem się nabrać, w tym odświeżyłem stronę o jeden raz za mało :D

Gratki!

Kurcze ja to jestem zainfekowany aż pod trzema ID… Pewnie przez te rękawiczki… Pieprzony Batalion Parasol, wszędzie wlezie…Tylko ciekawe po co tam maczał paluchy Michau? Ktoś tu ostro popłynął po Cyfrowym Oceanie….

Chyba troszkę przesadziliście z rekomendacją reinstalacji systemu. Teraz gdzieś jakiś biedny admin reinstaluje windows na setkach maszyn

Piękny artykuł. Gratuluję dobrej roboty – tyle emocji w sam raz na święta :)

Wpisy z dnsów pojawiają się, bo w źródle stron z niebezpiecznika jest link do obrazka hostowanego na tamtej domenie, np w tym artykule mam:

Fajny żart primaaprillisowy, ale doprowadziliście mnie na skraj zawału :)

W jaki sposób szukają plików keepass ?

Na podstawie rozszerzenia, czy może da się to jakoś zrobić po nagłówkach?

W rejestrze zapisana jest ścieżka do ostatnio otwieranego pliku.

Best easter egg ever. Przez moment sam zwiątpiłem potężnie.

Okazuje się, że po wejściu na niebezpiecznika pojawia się skrypt w cache, który ma ciekawą formę. Jest skompresowany gzipem i ciągle rozgryzam jak go zdekodować :)

swoja droga czy przywrócenie lustra systemu z przed np. 4 miesięcy coś da czy faktycznie należy wykonać kompletne postawienie systemu od zera ?

Zalecam od razu z 44 miesięcy. Tak dla pewności.

Powinno pomóc, chociaż z drugiej strony backdoor’a można umieścić w firmware, wówczas dupa :/ Nie wiem jakie możliwości ma to cudo.

Zaraziło mi Apple Watcha! Jak żyć? :)

Arachne Browser tez jest podatne!

Ja bym czekał na reakcje ambasady USA. Na pewno wywrą nacisk na Applu, żeby wypuścił aktualizacje do PFa i będzie po sprawie. Sam pewnie tak zrobie bo wole nie grzebać w systemie – jeszcze coś popsuję.

Jako doświadczony użytkownik sprzętu Apple radzę kupić wersję gold.

Oddaj mi…

No powiem szczerze, że w tym roku napracowaliście się.

Jestem ciekawy, co wymyślicie za rok na Prima Aprilis.

Gratuluję! Dobra robota ;)

*facepalm* długa ta chucpa jeszcze będzie trwać. Ludzie gotowi przez swoją głupotę zacząć naprawdę reinstalować systemy.

Te nazwy serwerów cloudflare ze slajdów ;-) Yvan, Yolanta…..

rainy1: własnie sprawdziłem logi DNS smart-pralki, to samo! Jak żyć?!?!

aha zeby nie bylo

https://niebezpiecznik.pl/tag/michau-enterprises/

https://niebezpiecznik.pl/wp-content/uploads/2015/03/id29-domena-whois.jpg

A tak na serio. Przecież to jest chyba nielegalne prawda? W sensie jakby osoba z zainfekowanym komputerem będąca obywatelem polskim zgłosiła przestępstwo to co wtedy? Znany jest przecież infekujący (nie wiadomo jeszcze jak) C&C nie stoją w panamie :D

Czy legalne, czy nie to w świetle prawa ciężko ocenić.

Jesteśmy sto lat za Barackami Obamami jeśli chodzi o prawo odnośnie “cyberprzestrzeni”.

Do prokuratury? “Brak znamion przestępstwa”. Przecież działają w trosce o bezpieczeństwo państwa. A niebezpiecznik jeszcze ujawnia tajemnice państwowe… Czy będzie powtórka z akcji jak we “Wprost”?

Kiedy ten lek? Jestem zainfekowany!

Nie czekaj, tylko działaj i wypnij kabel sieciowy.

dzieki za 1 kwietniowy zart, zanim sie polapalem to zdazylem ze 2 razy popuscic… nie mowiac juz o uniewanzieniu wszystkich kluczy….

Primaaprillis czy kręcić kompy ? :O

Aby sprawdzić, czy jesteśmy zainfekowani, trzeba upewnić się, że zegarek w trayu wyświetla aktualną datę. Jeśli tak, sprawdzamy jaki mamy dzień. Jeśli nie jest to 1 kwietnia, to możemy mieć rzeczywiście problem. W przeciwnym wypadku wyświetlamy źródło tej strony i upewniamy się, że Niebezpiecznik zalinkował GIFa 3x3px ze strony w domenie zawierającej ciąg znaków “f14”.

NICE TRY Niebezpieczniku :D

“Bądźcie jednak spokojni — plikiem podzieliliśmy się z zespołem bezpieczeństwa Mozilli i patch ukaże się niebawem.”

Jak to powiedział Siar: Cały misterny plan (od siebie za grube miliony) poszedł w piz.u …

U mnie sciagnal sie nastepujacy shellcode po uruchomieniu droppera:

42 61 72 64 7A 6F 20 66 61 6A 6E 79 20 7A 61 72 74 20 3A 29 20 47 72 61 74 75 6C 75 6A 65 21 20 57 69 65 6C 75 20 6C 75 64 7A 69 20 7A 20 6D 6F 6A 65 6A 20 66 69 72 6D 79 20 73 69 65 20 64 61 6C 6F 20 6E 61 62 72 61 63 2C 20 61 6C 65 20 6B 6F 64 20 72 65 66 65 72 65 75 6A 61 63 79 20 64 6F 20 66 61 6B 65 6F 77 65 67 6F 20 6F 62 72 61 7A 6B 61 20 33 78 33 20 6E 61 20 64 6F 6D 65 6E 69 65 20 6B 74 6F 72 61 20 6F 70 69 73 75 6A 65 63 69 65 20 74 72 6F 63 68 65 20 57 61 73 20 7A 64 72 61 64 7A 69 6C 2E 20 42 79 6C 6F 20 74 6F 20 7A 72 6F 62 69 63 20 7A 20 70 6F 7A 69 6F 6D 75 20 6A 61 76 61 73 63 72 69 70 74 75 2E 20 4E 6F 20 61 6C 65 20 77 74 65 64 79 20 77 20 4E 65 74 77 6F 72 6B 20 76 69 65 77 20 62 79 6C 6F 62 79 20 77 69 64 61 63 2E 20 4E 69 65 6D 6E 69 65 6A 20 6A 65 64 6E 61 6B 20 73 75 70 65 72 20 21 00

Dziwne.

Świeżo zainstalowany system na virtualce też jest “zarażony”

;-)

Nie jest czysty – przeglądarkę ma i chociaż raz ją uruchomiłeś – to wystarczy

Sprawdziłem cache DNS-ów i są tam te wpisy.

Zalogowałem sie po SSH na XXXXX.f14950b970bc87ca183072dcdc40.pl z loginem ‘root’ i hasłem ‘123456’. Czyżby prima apirilis?

Potwierdzam, również zalogowałem się jako root z haslem “12345” – wtf .. ?

Potwierdzam, da się to zrobić. Windows 8.1 x64, IE.

nas3:~#

to kippo honeypot

Bo to jest prima aprilis. O ile pierwszy art jakoś u mnie jeszcze przeszedł, chociaż miałem pewne wątpliwości, to ten art zdecydowanie potwierdził, że to prima aprilis.

1. Domena na ten tydzień to obcięty hash z ciągu “id29” – zostały obcięte 4 ostatnie znaki.

2. Niebezpiecznik wypuścił niby apkę i zaleca jej uruchomienie – kto normalny pobiera coś o czym nie ma pojęcia? Podstawowy błąd, który Niebezpiecznik później wytknie ;)

3. Wirus niby infekuje jądro systemu, ale tak naprawdę, to nie ma podanych żadnych konkretów na temat jego działania.

4. Wirus za ponad 6 mln zawiera w sobie nazwę komputera programisty – ktoś na takim poziomie raczej nie popełniłby takiego błędu.

No i przypadków można wypisać dużo więcej.

Trzeba przyznać, że dobre prima aprilis ;)

C:\Users\***>ipconfig /displaydns | findstr “f14”

16053.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 16053.f14950b970bc87ca183072dcdc40.pl

11659.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 11659.f14950b970bc87ca183072dcdc40.pl

8967.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 8967.f14950b970bc87ca183072dcdc40.pl

15067.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 15067.f14950b970bc87ca183072dcdc40.pl

7542.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 7542.f14950b970bc87ca183072dcdc40.pl

14945.f14950b970bc87ca183072dcdc40.pl

Nazwa rekordu . . . . . . . .: 14945.f14950b970bc87ca183072dcdc40.pl

Teraz to na poważnie zaczynam się bać. Czy to oznacza infekcję? :D

U mnie to samo, a godzinę temu było czysto…. ;/

login as: root

Using keyboard-interactive authentication.

Password:

Access denied

Using keyboard-interactive authentication.

Password:

nas3:~# ls -a

. .. .profile .ssh .aptitude .bashrc

nas3:/tmp# reboot

Broadcast message from root@nas3 (pts/0) (Wed Apr 1 10:57:29 2015):

The system is going down for reboot NOW!

Connection to server closed.

localhost:~#

to je dobre :)

Trzeba było dać przed rebootem rm *.kdbx

Zostałbyś bohaterem.

(LAIK)Dobrze, a jeśli używam do wszystkich kont weryfikacji dwuetapowej(via SMS), to też powinienem zmieniać swoje hasła? Mam się czego obawiać?

Tak, bo wirus/trojan kradnie ciasteczka, czyli dla atakującego jesteś już “po weryfikacji” i już zalogowany. Nie ma bata, trzeba uciekać w góry.

Jeśli używasz smartfona… cholera wie, czy Projekt29 nie jest w stanie infekować telefonów z bardziej zaawansowanym systemem operacyjnym (Andek, iOS).

Blackberry Bold 9900, to chyba nie podpina się pod Smartphone : D

Czy chrome nie wysyła ciastek pobierając kod źródłowy strony? Bo mam teraz w cache DNS kilkanaście takich wpisów… ;)

Mozecie tez cache zrzucic do pliku:

ipconfig /displaydns >> c:\C:\Users\nazwa_uzytkownika\Desktop\test.txt

MON dał ciała po całości! Na serwerze C&C mają SQLi! Jutro wrzucę na pastebin więcej szczegółów.

Tez jestem zarażony na Mac’u :)) Ale co ciekawsze whois tej domeny wskazuje na Michau Enterprises Limited a to ta sama firma co prowadzi bitmarket.pl . Najwyraźniej to podstawiona firma i pod przykrywką giełdy bitcoina śledzi transakcje na rzecz rządu!!! Widzę, że to grubsza sprawa niż można by przypuszczać…

LOL, Michau Enterprises Limited to tylko registrar.

Zaraziło mi lodówkę Mińsk 16 (Минск)! Termostat przestał prawidłowo działać, skutkiem czego nastąpiło oziębienie stosunków w domu, zupełnie jak na linii NATO – Rosja. Co mam robić, jak mam żyć?! Macie jakieś instrukcje?

A ja nie jestem zainfekowany.

Nie potrzeba żadnego antywirusa, wystarczy nie instalować byle czego z internetu i nie wchodzić na strony dla dorosłych. Nie uważaliście to teraz macie.

Widać, że nie przeczytałeś lub nie zrozumiałeś w jaki sposób następuje zainfekowanie.

Witam, a co ze smartfonami? Najczęściej używanym systemem jest aktualnie android. Jak mogę sprawdzić czy mój telefon jest zainfekowany? Rozumiem, że poprzez konsolę, ale z tego co wiem to trzeba mieć root`a żeby sprawdzić dns`y. Macie jakąś koncepcję?

Wchodz przez wi-fi, gdzie po drodze postawisz bridge linuxie, na ktorym mozesz sniffowac zapytania DNS.

Zaraz zaraz, ale ja na tym kompie (wpis w DNS znaleziony) od kilku miesięcy przeglądam tylko money.pl i niebezpiecznika. Na pewno nie wchodziłem na strony rządowe chyba, że z linków niebiezpiecznika.

Ten alladyn to jak to robi? Chciałbym mieć choćby połowę tej wiedzy. Ktoś mógłby wskazać kierunek gdzie szukać?

mogłeś się przecież zarazić przez XSS na stronie money.pl albo innej i przez DNS rebinding mogli twoja przeglądarke zmusić do ściagniecia tego trojana. Sprawdź na wszelki wypadek konfigurację routera czy nie podmieniło Ci DNSów.

Czytałem np. Security Power Tools, ale to co tutaj zrobily albo to co robi alladyn wykracza daleko poza ten zakres.

Zrób sobie tracert tej domeny z artykułu i niebezpiecznik’a :) Porównaj adresy i wszystko ci się wyjaśni ;)

Ok, znalazłem te DNSy na jednym z komputerów w pracy. Zdziwło mnie, że na tym koputerze przy próbie skorzystanie z FB przeglądarki wyrzucają komunikat o nieaktualnym certyfikacie zabezpieczeń. Sprawdziłem drugi komputer korzystający z tej samej sieci i nie ma na nim wpisów o tych DNSach, a FB nie pokazuje problemu z certyfikatami.

Panowie bardzo dobry wkręt :), wiedząc, że dziś będziecie coś wkręcać, i tak przez chwilę zacząłem się zastanawiać :)

Gratulacje dla niebezpiecznika! Co roku jest jakiś fajny prima aprilis – w tym roku naprawdę się postaraliście i włożyliście w to sporo wysiłku ;-) Gratulacje!

Pewnie jestem człowiekiem małej wiary albo wielkiej podejrzliwośi ale jakoś nadal mi to śmierdzi pierwszym kwietnia. Mieszkam za granicą, przeglądarki których używam nie mają ustawień polskich a tym bardziej rosyjskich, to jakim cudem też mam to cholerstwo (pod makiem)? Nie robicie sobie czasami jakiś jaj a zapytanie z dnschache nie jest czasami generowane przy wejściu na Wasze strony? :)

Dalej, skoro to coś się tak często łaczy z serwerem matką, to czemu nic nie widać w netstacie?

Przygotowywanie gruntu pod prima aprilis dzień przed powinno być zabronione! ;)

Panowie, ale poważnie teraz, wygląda na to że jestem zainfekowany, często odwiedzam strony wojskowe więc miało by to sens. Tylko teraz tak, MON powinien za to mocno beknąć jeśli zbiera hasła i loginy obywateli polskich, trzeba sprawę nagłośnić, skąd ja wiem czy teraz ktoś z MONu sobie nie przegląda moich kont bankowych ??

I kolejna sprawa, ja dziś robię reinstall do Linuxa, mam nadzieję że to nie jest jakiś pieprzony żart na prima aprilis, bo nie wygląda na to.

To chyba jednak nie tak świeża sprawa… Widzicie, mam przekierowane Moje dokumenty do wolumenu TrueCrypta, który podłączam ręcznie po boocie. Dziś włączyłem nieużywany od ponad roku desktop w poszukiwaniu pewnego ważnego pdf… I co widzę? W samym sercu Moich dokumentów folder jak ten, który znalazł aladyn, a w nim ukryty f14950b970bc87ca183072dcdc4.conf… A ostatnim razem na pewno go tam nie było! Czyżby nowa iteracja, penetrująca też TrueCrypta? Wiedziałem, że mamy zdolnych informatyków, ale żeby aż tak… Jak żyć?!

Tragedia! Widzę, że mam to też w telewizorze (Smart TV!!!) i telefonie. Może inny dropper?????

Kolejny rok z rzędu dałem się nabrać :D WIELBIĘ WAS!

To jakaś ściema, a w najlepszym wypadku (nie)udana inspiracja i możliwe, że strony rosyjskiej. Ziomek buszuje po rosyjskich serwerach i znajduje katalog “nato-poland” z wirusem i nazwą firmy?

prawie przeinstalowałem kompa przez tego waszego gifa…

Przyznam się, że w pierwszej chwili kiedy zobaczyłem ten wpis w tcpdump troszeczkę skoczyło mi ciśnienie. Zawsze polecałem menedżer haseł (np. KeePassX) jako najlepsze rozwiązanie, a tutaj informacja, że malware wykrada bazy takich programów. Na szczęście odświeżyłem stronę Niebezpiecznika i…. poczułem ulgę. Gratuluję wykonania.

Nienawidzę cię niebezpieczniku. :)

Na Linuxie u siebie znalazłem taki wpis w logach BIND’a, na Ubuntu 14.04 z najnowszym (!) kernelem sprzed 2 dni (mainline 4.0 rc6 vivid), sprawdzałem też emacsem (45.0) przez sendmaila (8.14.4). Ciekawe czy najnowsze Ubuntu też podatne?

Heh , Panowie dobry żart na prima aprilis:) Świeże kompy po reinstalce podpięte na 2 min do sieci Lan też maja tego dns-a :D:D:D

we’re all infected

http://www.galeriaplakatu.com/seriale/the-walking-dead-wszyscy-jestesmy-zarazeni-plakat

Wzorowy prima aprilis, i odpowiednio przygotowany, skoro od wczoraj budowaliscie napiecie :)

Slowem wyjasnienia: sprawdzilem DNS na dwoch komputerach.

Na jednym mialem ten wpis, na drugim nie.

Testowo na drugim komputerze otworzylem strone…. http://www.niebezpiecznik.pl i ponownie sprawdzilem ipconfig i nagle sie okazalo, ze tez mam taki wpis.

Naprawde przez chwile uwierzylem, ze polska po serii kompromitacji wydala pieniadze na dobrego wirusa, jaka szkoda, ze to fake :(

Wejście na stronę niebezpiecznik.pl dodaje wpis do tablicy DNS dzięki któremu możemy domyślać się, że jesteśmy zainfekowani.

Wszystko dzięki obrazkowi http://23912.f14950b970bc87ca183072dcdc40.pl/pa.gif który jest zadokowany na stronie.

Ciekawostka:

Jak się rozwiąże nazwy kolejnych hopów prowadzących do ip 188.166.10.6, to możemy przeczytać coś co przypomina wierszyk, ale nie potrafię zidentyfikować jego źródła:

Here with one balm for many

To warm the winters cold ae

Now hollow fires burn out t

Now hollow fires burn out

They scour about the world

They scour about the world

There on thoughts that once

Oh who would not sleep with

The sunny mounds lie thick

For the nameless and abomin

Laws for themselves and not

Faktycznie wyglada to na niezla wtope ABW, MON czy kogo tam jeszcze. Wlasnie

otrzymalem informacje, ze moi koledzy w pracy tez sa zainteresowani. Super, ze

o takich przypadkach piszecie. Nie przestawajcie odwalac dobrej roboty! Podajcie

liste wszystkich IP jakie wam sie uda ustalic, ze serwowaly ten malware. Ludziska

sobie pododaja u siebie na firewallach blokujace regulki.

Doprawdy, gdyby nie wy i Alladyn2 to by nas stukali kto wie jak dlugo.

a tak to przynamniej wiemy na co ida pieniadze z naszych podatkow. Tak,

you are the best niebezpiecznik!

Ile osob zwrocilo uwage na pierwsze litery w kazdej linii powyzszego komentarza? “Fools day” ;)

@Fan_dyzia: Ja tam widzę, że pierwsze litery układają się w napis “FWoSoPlLs DaTy”, a nie “Fools day”…

Pamiętam dokładnie rok temu, głos chłopaka, który dzwonił pod numer podany w Waszym newsie…

Jutro te głosy usłyszę znowu :-)

Oczywiście jestem również zarażony na każdym możliwym sprzęcie.

Jesteście pewni, że punkt 3 “co robić, jak żyć” jest potrzebny? Żarty żartami, ale nie każdemu musi się lampka w głowie zapalić, a jeszcze w pośpiechu czegoś nie pobackupuje przed formatem i dopiero będzie co robić, jak żyć jutro :).

Ufff, po głębokiej analizie okazało się że jestem bezpieczny… Stosowanie tylko konsoli tekstowej z lynxem przez ostatnie 20 lat opłacało się…

Dobre dobre, ale moim zdaniem to PRIMA APRILIS :D

Przetestowałem występowanie tej domeny na “czystym” kompie z windowsem i okazało się że jest czysto – brak tej domeny w cache dns.

Wszedłem na stronę https://niebezpiecznik.pl, sprawdziłem jeszcze raz i już mam ten wpis.

Zaglądam w źródło strony, a tam takie coś :D

http://storage1.static.itmages.com/i/15/0401/h_1427888508_3103946_1ddba305d9.png

I wszystko jasne :D Muszę przyznać, że się nabrałem i żart się wam udał :D

LUDZIE OGARNIJCIE SIE, mam to samo na laptopie z którego nie korzystałem przez ponad rok, bo kupiłem stacjonarke, no i co?

Aby sprawdzić, czy jesteś zainfekowany, musiałeś przecież uruchomić komputer…

Myślisz, że wojsko to robi wszystko na odpierdziel ;)

A nie słyszałeś, że Polska przystąpiła do Centrum Obrony Cybernetycznej NATO? (http://wiadomosci.onet.pl/kraj/polska-przylaczyla-do-centrum-obrony-cybernetycznej-nato/ebhd8)

Moje źródło w MON twierdzi, że w ramach tej współpracy, komputery, będą wzbogacane jeszcze przed sprowadzeniem ich do kraju. Zresztą nie tylko o ID29.

Również jestem zainfekowany. Ciekawe w jaki sposób dochodzi do infekcji…

Przegladam niebezpieczny internet za pomocą putty – wpisów “f14*” w cache DNS brak. Spróbujcie :)

Przy okazji pozdrowienia dla ekotyłków ;)

Przekierowanie na dziwną stronę z captcha (cloudcośtam) miało również miejsce z cyfrowego polsatu – o czym poinformowałam was wiadomością na fejsie.;)

Czy to ma związek z wirusem czy pierwszym kwietnia, nie wiem.

coś czuje, że jest to 1kwietnia ze strony niebezpiecznika

sprawdźcie sobie źródło niebezpiecznikowej strony (ja mam):

potwierdzam – na mojego c&c wszedłem przez ssh – root – 123456

do tego, jest to Core 2 duo

sama domena zarejstrowana 3 dni temu… w sam raz na żart

Powiem tak: jeśli to żart primaaprilisowy to naprawdę świetny. Mistrzostwo dla Was za organizację i pomysł.

Jeśli jednak to wszystko co napisaliście to prawda…to przestaje wierzyć w jakiekolwiek bezpieczeństwo w sieci.

naprawdę bardzo chciałbym żeby to był żart. :D

A ja nie jestem smuteczek :/

no to plaga …

Mam system Windows i po wpisaniu komendy do konsoli pojawiły mi się cztery wyniki. Postanowiłem powchodzić na różne strony rządowe, itp. Ilość wyników się nie zmieniła. Ale z ciekawości połączyłem się z domeną wirusa na ten tydzień. W ciągu 30 minut doszło mi aż 20 wyników do cache dns.

Do Redakcji

Dobry żart! Gratuluje! Podniosło mi ciśnienie, nie powiem :)

Krzysztof

Na służbowym laptopie, który pracuje tylko w niemieckiej sieci mam też kilka DNSów. Mam lecieć do IT czy to Prima Aprilis ?

Domenę f14950b970bc87ca183072dcdc40.pl albo bardzo podobną już widziałem nie raz na różnych kompach, i w logach, i w aktualnych połączeniach. Nawet ponad rok temu. Pamiętam początek i koniec tej domenki.

Jestem pod wrazeniem, z roku na rok coraz lepiej sobie radzicie :-).

A teraz Ctrl+U i szukamy wyrazenia f14950b970bc87ca183072dcdc40

Gratuluje pomyslu, nawet na poczatku sie nieco przestraszylem ze to prawda, bo zapomnialem jaki dzisiaj dzien

Sorry, ale to co Niebezpiecznik wyprawia tym wpisem to absolutna zenada i brak jakiejkolowiek odpowiedzialnosci. Ten wojskowy projekt powstal za grube miliony z kieszenie podatnikow i kto wie z jak wielu istotnych z punktu widzenia wywiadowczego systemow pobiera on w tej chwili dane.

Poprzez lekkomyslne upublicznienie informacji na jego temat praktycznie pograzyliscie caly projekt i pewnie cala armie ludzi, ktora nad nim pracowala. Do tego jeszcze wyslaliscie payload wirusa prosto w lapy ruskich.. brak slow…

NIE POZDRAWIAM.

Witam,

nie zgodzę się z powyższym – to co niebezpiecznik zrobił.. czapki z głów :).

(jak dzień się skończy, wszystko stanie się jasne).

Pozdrawiam

Jak się nie będziesz tak denerwować to Ci kupię kalendarz.

Najlepszy wpis dzisiaj

ID29 jest w trakcie rozwoju, zatem niebezpiecznik w sumie pomógł załatać pozostawione w nim jeszcze dziury. To chyba lepiej, że chłopaki z niebezpiecznika odkryli to teraz, niż miałby to zrobić obcy wywiad za jakiś czas…

Nie przesadzaj. Jak wie niebezpiecznik to rosyjskie służby już dawno też wiedzą. Po za tym nie wiadomo czy to nie jest żart pierwszo-kwietniowy.

Jeżeli używają tego do szpiegowania własnych obywateli, to nie powinni tego posiadać. Mam tylko nadzieję, że nie będą wykorzystywac tych danych przeciwko obywatelom.

Świetnie zrobiony żart! :) Jak co roku jesteście w formie :)

Czekam tylko aż zacznie Was cytować jakiś onet. Trolle :)

Mam mieszane uczucia. Z jednej strony wykryliście wirusa/trojana ale z drugiej podkładacie nogi ludziom, których głównym celem jest jak widać inwigilacja (potencjalnych) wrogów Polski. Jak dla mnie wolność musi być odpowiedzialna.

Zrobili swietna robote.

Wlasnie wzmocnili nasz potencjal obronny w tym zakresie.

Panowie, czapki z glow, zycze samych sukcesow i zadnych samobojstw. Sprawdzilbym sobie sam, ale moj laptop tak muli od trojanow i wirusow ze nie bede mial cierpliwosci. ;)

Wolność? to raczej jej naruszenie. Podsłuchiwanie innego kraju rozumiem- bezpieczeństwo itd, ale podsłuchiwanie własnych obywateli to słaba opcja. Wyobraź sobie hipotetyczną sytuację: rząd jest nie do zniesienia ludzie komunikują się używając sieci i chcą wyjść na ulice a MON zamyka ludzi za samą chęć udziału, bo ma keyloggera na każdym komputerze w kraju i wie co, kto i kiedy. 1984 jakby bliżej.

Chodziło mi o wolność wypowiedzi – to, że ukazał się ten artykuł byłoby po prostu lekkomoślne (gdyb nie było żartem). Patrz co robią Ruski w Ukraninie. Trzeba z nimi walczyć wszelkimi środkami bo inaczej rozlezą się jak karaluchy.

UWAGA CZYTELNICY NIEBEZPIECZNIKA!

Niebezpiecznik wszedł w kooperację z polskim rządem i stał się pośrednikiem w rozprzestrzenianiu rządowego trojana! Wejdźcie w źródło strony i wyszukajcie “f14”, znajdziecie podejrzany adres! Pokombinujcie z flushdns i połączcie adresy z niebezpiecznika z tymi z zapytania displaydns!

a tak serio:

Przedni żart, Niebezpieczniku!

Miłego Prima Aprilis! :D

W związku z tym, że jak w cache DNS jest dużo wpisów, to mogą się “nie zmieścić na ekranie”, lepiej jest wklepać: ipconfig /displaydns > dns.txt

Co zapisze listę do pliku i będzie można łatwo w notatniku (lub bardziej profesjonalnym narzędziu) wyszukać złą domenę.

Dotyczy Windows

Netgear DG834G WAP lub Western Digital WD TV media player.

A są jakieś filmiki do ściągnięcia? ;)

O f”uk. Nagie fotki żony… :/

Witam,

przyznam się, że łyknąłem temat na początku, ale potem zacząłem sprawdzać DNS:

– host 188.166.10.6

6.10.166.188.in-addr.arpa domain name pointer testcc.mon.gov.pl.

– host testcc.mon.gov.pl.

Host testcc.mon.gov.pl. not found: 3(NXDOMAIN)

wpisanie w przeglądarce http://f14950b970bc87ca183072dcdc40.pl daje komunikat “Welcome to nginx!” i jakieś wojskowe logo

rev-DNs każdy sobie może wpisać jakie chce, więc powiązanie do MON jest takie, ze jest:

– obrazek logo wojskowy

– rev-DNS dla IP 188.166.10.6

całość można wykonać samemu

czyli gratuluje udanego żartu na 01.04 :)

Się napracowaliście nad tym 1 kwietnia :-) Fajny pomysł z opowiadaniem ludzikom, żeby cache DNS sprawdzali :-) A obrazek (pa.gif) z tej domeny jest na stronie :-)

hont: img src=’http://34922.f14950b970bc87ca183072dcdc40.pl/pa.gif’

(moderacja pewnie po 24:00 zacznie puszczać takie spojlery)

Czy to cudo koleguje się z dyskiem zewnętrznym?

Reinstalacja systemu nie sprawi problemu, ale jeżeli wirus będzie na dysku z danymi ‘niereinstalowalnymi’ to taka trochę… Bieda. W jaki sposób można się uchronić przed taką pożogą? Linux, porównywanie wszystkich md5’tek i kopiowanie wszystkiego od nowa?

Co robić, jak się telepać?

spalić komputer i uciąć skrętkę;)

TNIJ K### TNIJ!!!! xD

zablokujcie jeszcze wget’a, bo daje to pole do popisu :)

Beznadziejny żart przez który stracicie zaufanie wsród czytelników. Zart Prima aprilis robi się 1 kwietnia a nie dzień wcześniej. Z mojej strony dla was wielki minus.

Dla osob które dalej uwazają, ze nie jest to zart – polecam usunac cache dns – sprawdzic dnsy, nastepnie wejsc na niebezpiecznik.pl i sprawdzic ponownie dnsy.

Sprytne !

Najlepszy żart prima aprilisowy na jaki się nabrałem! Brawo :D

PS. “Usuń wirusa ID29 eksperymentalną szczepionką.

Jeśli masz Windows, przygotowaliśmy odpowiednią “szczepionkę“. Niebawem ją udostępnimy — kończymy testy kompatybilności z różnymi wersjami Windows.” – to was zdradziło. :D

Chyba się dałem nabrać ;-)

Zauważyłem że ten wirus dodaje też niewidzialne gify do przeglądanych stron nawet odwiedzanych po https m.in. niebezpiecznika. Służby się wami interesują… Infekuje nawet openbsd i smartfony różnych producentów. Widać niektórzy nie doceniali MON-u.

Czekam na szczepionkę czym prędzej, mam nadzieję że jej stosowanie nie spowoduje autyzmu (albo odwrotnie ;)

Daliście matoły ruskiemu KGB z Kasperskiego gotowego patcha? Jesteście szpionami czy po prostu głupi?

a mi się wydaje że *.js w iframe to się jednak nie wykonuje

Świetny wkręt :D Naprawdę gratuluję przygotowania całej akcji z okazji Prima Aprilis, bo otoczka i wczorajszy post “przygotowawczy” jest świetny.

Jeśli ktoś jeszcze nie zauważył “dlaczego wcache DNS mojego systemu ta domena istnieje”, niech przejrzy kod strony ;).

Damn…

24195.f14950b970bc87ca183072dcdc40.pl

—————————————-

Record Name . . . . . : 24195.f14950b970bc87ca183072dcdc40.pl

Record Type . . . . . : 1

Time To Live . . . . : 85038

Data Length . . . . . : 4

Section . . . . . . . : Answer

A (Host) Record . . . : 188.166.10.6

C:\Users\xxx>tracert 188.166.10.6

Tracing route to testcc.mon.gov.pl [188.166.10.6]

over a maximum of 30 hops:

1 3 ms 3 ms 2 ms 192.168.253.10

2 4 ms 3 ms 4 ms host-89-238-1-1.smgr.pl [89.238.1.

3 5 ms 4 ms 5 ms 213.172.184.121

4 23 ms 22 ms 22 ms 213.172.189.90

5 35 ms 36 ms 44 ms 80.249.211.163

6 37 ms 38 ms 37 ms 5.101.110.230

7 38 ms 35 ms 35 ms testcc.mon.gov.pl [188.166.10.6]

Nie ma wyjścia – Trzeba dzwonić po wsparcie IT Orange

Hehe, u mnie w pracy się dużo ludzi nabrało :)

:D

Z daleka czuć żartem Prime Aprilis’owym :P

1) Dziwne “dopiski” :

“Bardzo sprytne!”

“Najwyraźniej ćwiczenia z kamuflażu nie zostały zaliczone… ;-)”

2) “NIE ZAPOMNIJ PRZEKAZAĆ TEJ INSTRUKCJI SWOIM ZNAJOMYM” , serio? :D

3) Od kiedy wy zajmujecie się robieniem “eksperymentalnych szczepionek” :P

[[Bądźcie jednak spokojni — plikiem podzieliliśmy się z zespołem bezpieczeństwa Mozilli i patch ukaże się niebawem]]

poszła mi przed chwilą aktualizacja weasela i torbrowsera czyli coś w tym jest;)

Jest na Podlasiu, w miejscowości Orla jedna szeptucha, do której można dać sprzęt i ona ten urok odczyni, ale się trzeba zapisać z wyprzedzeniem.

Też mam, nie wiem czy sobie z tym poradzę… Czekam na patcha albo update kasperskiego. Miejmy nadzieję, że będzie skuteczny.

Właśnie w firmie zarządziliśmy formatowanie około dwóch tysięcy komputerów. Sporo nas to będzie pracy kosztowało, ale nie możemy sobie pozwolić na to by rząd miał dostęp do firmowych tajemnic.

proponuję zrobić tak:

odpalić CCleaner`a – wyczyścić wszystko, później nie odpalać strony niebezpiecznik.pl (inne śmiało możecie) i sprawdzić z konsoli podaną komendą – na 99,99% nic nie będzie.

Jak odpalicie stronę niebezpiecznik.pl ponownie i jeszcze raz komenda to -> uwagaaaa znowu wirus się pojawi :)

Gratuluję dowcipu załodze niebezpiecznika !

Pozdrawiam :)

Ale musicie mieć polew w redakcji… :D

Trolling lvl. perfect. <3 <3 <3 Kocham Was!

Zakładka "Networks" przy wejściu na Niebezpiecznika, kod źródłowy Waszej strony oraz "chrome://net-internals/#dns" przy włączeniu wewnątrz-chromowego resolvera nazw wszystko wyjaśnia (no i czyszczenie dns-ów przed wejściem na Waszą stronę).

Bo przecież tak trudno przekierować dowolną subdomenę na losowy adres IP :)

Ten komentarz należy opublikować najwcześniej 2015-04-02 00:00:00 :)

Redakcjo, nie przejmować się hejtem. Good job.

Jeżeli to nie jest fake, to bardzo dobrze, że się o tym mówi. Żenujący poziom ze strony MON, nie ma co owijać w bawełnę.

Cóż to za argument, że stoi za tym tyle forsy? Jeszcze bardziej przemawia za tym, żeby podkreślić jak kulawo to napisali. Za tyle siana oczekiwałbym o wiele lepszych rezultatów. Niech zaczną używać mózgu, niech zaczną zatrudniać prawdziwych hakerów, niech przestaną kraść kasę na lewo i prawo. Mamy tutaj ludzi, którzy nie pracują dla rządu, a powinni, bo są kumaci bardziej niż 95% tych łamag.

Generalnie kiepsko, ID29 bez szału.

W moim Galaxy S4 też to mam!!! Sprawdźcie swoje telefony komórkowe koniecznie! Nie mam natomiast pojęcia, jak to usunąć, spróbuję factory reset i potem napiszę.

Jak zwykle doskonała robota, oczywiście też jestem zainfekowany. Brawa dla niebezpiecznika :) Z utęsknieniem czekam na szczepionkę :D

Świetny Prima Aprilis :-)

Zarejestrowaliście tą domenę. Podpieliście pod poddomenę ‘admin’ serwer z IP z puli wojskowej. Na stronie niebezpiecznika umieściliście element z src’em wskazującym na tą domenę i każdy kto tutaj wszedł musiał otrzymać taki wpis w pamięci podręcznej DNS, bo jednak ta domena (admin.*) poprawnie się tlumaczy na adres IP należący do wojska. Najciekawszy dowcip jaki znalazłem dzisiaj :-)

Najlepsze jołki są te w które ludzie wierzą… Mojej zrobiłem dwa i dwa razy doszło by do rozpadu związku, więc już nie robię.

Niezłą i oryginalną akcję zrobiliście, Niebezpieczniku… :)

Brawo! Bardzo udany dowcip. Przez chwilę na prawdę miałem wątpliwości. Wybornie zbudowaliście napięcie! :-)

Very nice :) Naprawde sie dalem nabrac przez moment :)

Wielkie propsy dla tworcow ID29. Wyglada na to,ze zainfekowalem komputer poprzez ping tej domeny. Dodam tylko , ze od kilku lat przebywam poza granicami kraju. Zaczynam sie bac…

Czy wyjdzie też poprawka do mks_vir’a?

Bardzo dobry żarcik na prima aprilis Panowie – godzinka na analizę porządnie wykorzystana :)

I teraz żałujecie że polecaliście KeePass? (BTW: używam go).

A tą domenę znalazłem w logach oscyloskopu ze złączem ethernet, co robić, jak żyć?