11/3/2013

Cieszy nas to, że w KPRM w końcu ktoś zareagował tak jak należy. Kancelaria Premiera zaczęła wysyłać ostrzeżenia do innych instytucji rządowych o nieotwieraniu przesyłek wysyłanych z adresu e-mail Tomasza Arabskiego — informuje RMF. To efekt włamania Alladyna2, które opisywaliśmy niedawno na naszym serwisie.

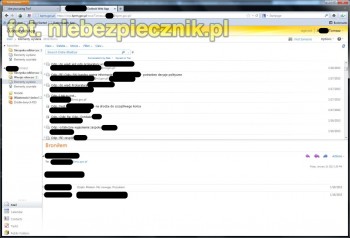

Alladyn2, który przyznał się do włamania w komentarzach pod naszym artykułem dot. incydentu bezpieczeństwa w KPRM, podesłał nam screenshot skrzynki pocztowej jednego z przejętych przez niego kont w domenie KPRM:

Screenshot podesłany przez Alladyna2 prezentujący skrzynkę pocztową jednego z wysokich rangą urzędników KPRM

Potwierdzamy resztę informacji przekazanych nam przez Alladyna2 i kontaktujemy się z rzecznikami innych niż KPRM instytucji. Już teraz wiemy, że najprawdopodobniej Alladynowi2 udało się włamać do sieci aż 3 innych ministerstw… Niebawem opublikujemy więcej informacji na ten temat.

P.S. A w międzyczasie, Computerworld informuje o wycieku danych finansowych z polskich placówek dyplomatycznych… Czyżby działania Alladyna2 zainspirowały kolejne osoby?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czy to włamanie nie było czasem powodem odejścia Tomasza Arabskiego z Kancelaria Premiera? :>

Wyrzucili go za rozsyłanie złośliwego oprogramowania ;-)

Hmmm…Spójrzmy na screenshot https://niebezpiecznik.pl/wp-content/uploads/2013/03/alladyn-kprm-owa.jpg . Jakiego Tomasza (prawy, górny róg) może to być skrzynka? ;)

No Arabskiego, tylko pewno napisane jest jak u każdego araba bez samogłosek i masz Arbskg… czy jakoś tak…

Może powinni pomyśleć o 2factor? Po Yubikeyu im! :)

Ha myślałem, że to taki tylko żart, bo w internecie panuje przeświadczenie, że polski underground to same dzieciaki, a tu jednak coś jakby większego. Ja od razu wiedziałem, że trzymanie poczty na dysku zamiast na serwerze jest złym pomysłem, bo wszyscy wiedzą (albo powinni wiedzieć, bo są różne szkoły)nawet ci, którzy są pełnomocnikami ds niejawnych to chwalą się, że dane przecież nie zapisuje się na dysku, bo ontrackiem można przejechać dysk, albo innym softwarem do informatyki śledczej , tylko na pendrive się przekierowuje zapisywane dane do przeglądarki, bo cała aktywnośc nawet nadpisana losowe zero jedynkami może zostać przywrócona. Więc bez względu na to, czy alladyn użył fałszywego certyfikatu, czy korzystał z wirusa podpisanego cyfrowo i wszedł do sieci, to i tak wszystko jest do przywrócenia, jak ktoś zamiast dane na serwerze trzymać, to wszystko wali na dysk, no to ludzie… , nie używa się klientów poczty, bez wzgledu, czy to najnowszy ms office czy sprawdzony thunderbird. Wyobraźcie sobie taki komputer i te dyski, które nie są nszczone a formatowane i sprzedawane, to dopiero tykająca mobma zegarowa, Mam rację?

Za dużo czasu masz na polskim, że wypisujesz takie pierdoły?

Włamanie sie do skrzynki pocztowej metoda fishingu to nie jest trudne Winę ponoszą właściciele kont pocztowych. Po drugie to nie jest włam do sieci premiera tylko na skrzynkę pocztowa users czy ten portal jest dla małych dzieci ? opisać nie umiecie a ludzie myślą ze to taka poważna sprawa.

Serwery pocztowe sa narażone na błędy swoich użytkowników a nie na błędy w systemie. Jesli się włamał używając własnych paluszków w co nie wierzę to niech pokaże screen logowania do danego serwera pocztowego. PROSTA PIŁKA TYLKO I WYŁĄCZNIE Screen POPROSZE :) TAKA SIEMA JAK Z TYM CO KIEDYS NIBY WYKRADLI 250 GB tajnych danych podczas DDOSowania KRAKERY Z SOMALII allllllll

Nie masz racji. Nadpisanych danych nie da się odczytać ze współczesnych dysków twardych. To mit pochodzący z połowy lat 90.

Moim zdaniem marna prowokacja. mam racje?

Sam nie wiem, jak nadpiszesz ‘losowymi’ zerami i jedynkami w kilku przebiegach to chyba nie da się za bardzo odzyskać?

> nie używa się klientów poczty, bez wzgledu, czy to najnowszy ms office czy sprawdzony thunderbird.

Ja osobiście na screenie widzę Outlook WebApp…

Heloł? Przecież to jest screenshot z OWA a nie dysku.

O, czyżby Polcom dał w d… z zabezpieczeniami systemów? A może już poszli po rozum do głowy i mają własną infrastrukturę?

Przez debila właściciele węzłów wyjściowych TOR-a znowu będą mieli problemy.

Z tego, co wyczytałem tutaj sprawą już zajmuje się Abw. ( http://www.rmf24.pl/fakty/polska/news-do-rzadowej-poczty-wlamali-sie-hakerzy,nId,941575 ) Ze zrzutu ekranu widać, że atakujący nie posługuje się żadną siecią szyfrowaną vpnem, ani nie siedzi w rosji, gdzie prawo dotyczące hakerstwa czarnych kapeluszy -> złych hakerów, w przeciwieństwe do tzw white hat-ów etycznych hakerów jest nieuregulowane, więc abuse do dostawcy jest tylko kwestią czasu, ale widać, że alladyn posiłkuje się torem. Sory alladyn, ale nie jestem hakerem w ujęciu medialnym, czyli tym złymblack hatem, ale white hatem , bo mnie wkurzasz. Ja jestem etycznym hakerem i współpracuje z największa firmą av. W związku z tym podpowiem, w jaki sposób można cie namierzyć, bez względu, czy bawiłeś się w spofing, czy torem. Dalej jak wiadomo tor jest bezpieczny, ale tylko w pewnym sensie, gdy uzywa się tora we współpracy z htppsem, a ty na pewno używałeś tora w http a ten błąd widać tutaj: https://niebezpiecznik.pl/post/ciekawa-analiza-exit-nodeow-sieci-tor/:)

cziiiizas… ma ktoś pomysł jak zrobić filtr w adblocku na komentarz w wordpresie zależnie od uzytego nicka? dość juz mam tego pseudo specjalisty “ethical hacker”.

Dłuższe jego komentarze od treści posta .. żeby jeszcze coś wartościowego wnosiły.

jw. litości. :)

No nie ma co – prawdziwy “ekspert” się nam trafił.

Czekamy na polskie wikileaks, gorzej jeżeli to ktoś “obcy”.

Alladyn2 jest znany – https://niebezpiecznik.pl/tag/alladyn2/

http://polandleaks.org/

Szanowna redakcjo, proszę o zbanowanie komentatora ‘@ethical hacker’ z przyczyn wszystkim nie laikom dobrze znanych. Prosze o utrzymanie jednak jakiegokolwiek minimalnego poziomu tego miejsca

podpiszę się rękami i nogami pod tą inicjatywą :)

Macie też mój miecz:)

GreaseMonkey i zaskryptować…

Widoczne na pierwszy rzut oka różnice pomiędzy tym rzekomym screenshotem a tym, jak naprawdę wyglądają (wyglądały) skrzynki mailowe KPRMu w OWA – pokazuje, ile warte jest to całe “przyznanie się” tego Alladyna.

Twoje kwestionowanie screena nie poparte własnym dowodem jest znacznie mniej warte od screena którego jednak mamy w artykule

OWA mniej więcej tak wygląda – zauważ, że na lisie odpalić się da tylko wersje light. Do pełnej funkcjonalności trzeba używać IE.

@Up – OWA w Exchange 2010 działa bez problemu w wersji Full. Od Exchange 2010 Firefox jest oficjalnie wspieraną przeglądarką, nie trzeba włączać uproszczonej wersji interfejsu. A screen jest właśnie z OWA w 2010.

Włamanie na konto Arabskiego może być bardziej wartościowe (z punktu pozyskania ciekawych informacji) niż Pana Pierwszego. Jestem skłonny dorzucić kopę btc dla Alladyna2 za zrzut całego konta (bo mam nadzieje że taki zrzut został wykonany, a screen z owa jest tylko w celach poglądowych). Mam przeczucie ze jest tam coś lepszego niż “lub czasopism” i “innych roślin” :) Zatem – kto się dorzuca?

@ethical hacker, twoje kompetencje i głupoty które wypisujesz na tym biednym portalu powodują drżenie moich kończyn, FU. won do piekła; “nie wiem ocb, ale się wypowiem” – strzał między oczy dla flamerów bez mózgu.

haha primo panowie nie siedze na polskim mam wyzsze wykszt po drugie mamy wolnosc slowa o ktora tak zarliwie walczycie kreujac protest przekiwko acta wiec dajcie sie wypowiedziec poza tym nie widzialem byscie wy napisali cos konstruktywnego nt informatyki tutaj tylko albo jakas glooryfikacja albo negacja i zanim kogos ocenicie lepiej poznajcie bo nie wolno Oceniac nie znajac czlowieka po trzecie sami pewnie niektorzy ddosujecie uzywajac gotowych aplikacji w botujacym systemie na pendrive w ktorym jest mase tzw hakerskich Gotowych narzedzi a po ostatnie panowie zaden z was nie ma takiego wsparcia i zaufania ze strony av jak ja popartego certyfikatami wiec prosze o wyrozumialosc bo ja tu sie wypowiadam a wy tlyko ciagle negujecie zamiast sami cos napisac madrego w jezyku komputerowym bo nic madrego tu jjszcze nie widzialem by ktos napisal tak wiec konkuludujac prosze sie odczepic bo niektorzy tylko potrafia krytykowac i banowac a wiecie hacking polega na mysleniu kretywnym a wy co jestescie kreatywni piszzecie cos mardego tu lub innowacyjnego? nie tylko nacechowane pejoratywnie odzywki chlopcow z ferajny –> zwrot do tych ktorzy po mnie pojechali spece hihi ps ja wiecej osiagnalem przez ten rok niz wy przez stulecia haha i koniec objezdzania :) wrocmy do merytorycznych wypowiedzi, pokazcie co potraficie madrego w jezyku void napisac jesli wiecie fachowcy o co chodzi :) tylko nie wpisujcie tego void w wikipedie bo wstyd :) rozmawiajmy jak koledzy a nie kto tu sie zna a nie bo mnie szanuje srodowisko av a wy tylko krytykujecie :( sad ..

TL;DR

Oto jest kropka: .

Oto jest przecinek: ,

Naucz się ich używać, to może ktoś da radę czytać twoje wypociny.

Zdemaskowałeś ich. A teraz sio.

uu… ajfonik sie przycina po ostatnim upgrade?

czy niebezpiecznik nie boi się fali “samobójstw”

bo tak wsyłają wam dane z poczt rządowych itd itp

Panowie hackig to ja rozumiem w imię wolnosci i poszanowania do informacji fajnie jest taki nawet manifest w sieci i dllatego powstaje m in rouch open source itp ale jak taki alladyn jedzie po jakiejs poczcie i sie chwali to czemu to ma sluzyc? chyba obrazie prawdziwego wizerunku hakera, bo po co on to zrobil to da jakas rewolucje w prawie zatrzyma cenzure sprzeciwi sie acta? nie to tylko glupi wybryk i ja tego nie bede tolerowal i nawet nazywal hackingiem tylko crackingiem albo script kiddies. tak samo jak wy tu sie zbieracie bo nie macie chyba pojecia o hackingu i rajcujecie sie tym ze ktos cos wykradl hacking polega na wolnsoci slowa a nie bezmyslnemu wykradania bez celu zadnego informacji… tyle odlyslam do http://web.archive.org/web/20080422080612/http://www.jtz.org.pl/Inne/hacker-howto-pl.html i wycignijcie wnioski czy wy do tego pasujecie, bo jak nie to nie krytykujcie kogos kto sie zna i pomaga i pozdro dla wszystkich ktorzy sie znaja a ta pseudo grupke krytykujacych mnie odsylam na terapie antystresowa

a kto uzywa av? a kysz szanowana maro… :-)

a co sami unixiarze? hehe , P.S szkoda tylko, że możemy o takich sytuacjach poczytać tylko w internecie, zamiast obejrzeć w telewizji. Cenzura jest w telewizji, zakaz reklam piwa po godzinach, zakaz reklamy tytoniu, zakaz propagowania treści nieodpowiednich dla kultury masowej na przykład przemoc itp dla uwaga dobra obywatela, ale i tak wszystko przedostaje się do internetu, a grono odbiorców tzw sieciaków jest większe i wciąż rośnie…

Bo jeżeli ma to nie być ogłaszane dla bezpieczeństwa państwa, to i tak już nie pełni swojej roli, bo informacja już dawno krąży po sieci, więc dlaczego na łamach gazet i tv tego nie pokazać, co nie/?

panie hacker jeśli nie masz nic sensownego do powiedzenia tylko floodujesz napiszę ci coś po hackersku 01110011011100000110100101100101011100100110010001100001011011000110000101101010

Etical: Qkurzasz ludzi. Nue przeginaj bo bedzie pkacz..

“W związku z tym podpowiem, w jaki sposób można cie namierzyć, bez względu, czy bawiłeś się w spofing, czy torem.”

A wiesz ty co to jest wardriving? z używanym notebookiem, nie swoim, kupionym na zadupiu w lombardzie?

baj baj maszkaro

A czym ethical hacker jest wg Ciebie cracking? Bo coś mi się wydaje, że nie do końca zdajesz sobie sprawę z tego co piszesz. “Tylko nie sprawdzaj w wikipedii..” A kysz trolu.

Aladyn (arab. Ala ad-Din) – to męskie imię pochodzenia arabskiego – a włamano się na skrzynkę: Tomasza “Arabskiego”… hmm… to daje do myślenia ;-)

Tomasz Arabski = Alladyn2?

hehe nie wiadomo jakich metod używał alladyn, mógł dobrze kupić starter do telefonu za 30 zł, aktywować pakiet internetowy, a tel podłączyć pod usb i tamtym pakietem powysyłać wirusy w xlsie, a potem nową kare sim wyrzucić, sposobów jest wiele. Możemy sobie tylko spekulować :^^

nic nie da zmiana karty sim, jak używa się ciągle tego samego telefonu. Nie stanowi problemu powiązanie większej ilości kart sim wkładanych, i używanych z jednego aparatu telefonicznego.

Powiązanie lokalizacji przy różnych telefonach też nie jest takie trudne. Są jeszcze różne kamery np monitoringu miejskiego. Porównanie parametrów komputera przy odwiedzinach innych stron, na których mógł się mniej maskować itd.

Nie odzywaj się już więcej, proszę cię, bo nie masz pojęcia o czym mówisz i przez swoją głupotę, której nie jesteś świadom, irytujesz innych. Nowy starter aktywuje się wysyłając ID telefonu…

no tak nie napisałem tez o tym ale miałem to na myśli, wybaczcie, że o tym nie powiedziałem, a za to zostałem pojechany, bo to moim zdaniem logiczne nowy sim inny tel myślałem, że skojarzycie to jako jedność, ale nie tu zaraz mohery objeżdżają haha i gdzie tu chęć niesienia pomocy innym, nieszczęśliwcy, którym kryzys zagląda do garnka, jakbyście byli tacy świetni, to nie bylibyście tacy sfrustrowani i nie dalibyście się tak łatwo sprowokować, bo ja widzicie kryzysu nie mam i jestem chyba lepszy od was, ja nie wiem co z was za ludzie zamiast każdy dopisywać coś ciekawego to znajdzie się grupka orłów co tylko czekają by coś skrytykować, ludzie jakiś error tu generujecie, weźcie wyluzujcie i piszcie co wiecie, a nie jak proboszcz z mównicy jedziecie po wiernych ;D wstyd i nie będę tego więcej komentował ;)

Dla umiejących szukać, to można już znaleźć zrzuty z domeny na pastebin :)

btw. czy nie można tego “ethical hacker” faktycznie zbanować?

sadzisz, ze taki haker jak on nie znajdzie obejscia przez furtke w dns by ominac bana i dalej szerzyc etyczna katecheze?

Ja znalazłem coś takiego: https://pastebin.com/KQuZntdS

lol jest nawet ***ald_Tusk: ;)

Czy mi się wydaje, czy dużo z tych haseł jest niezgodnych z ustawą o ochronie danych osobowych. Na przykład hasło premiera?

“Lalunia234”, “Tygrysek55”, “Nowehaslo7″…lol

“Ropucha53” – to chyba Pawłowicz ;p

Jeszcze inne cenne informacje zostały pobrane z komputera

pana A.

Witam,

wklejam skrypt, który ukrywa wypowiedzi “pana etycznego”

http://pastebin.com/raw.php?i=U9efRWkC

Enjoy o/

Czytam sobie komentarze pana “ethical hacker” i padam… Mam cichą nadzieję, że jesteś zwykłym trollem, a to co piszesz to dziecinna prowokacja. Jeśli nie to, staaaaaary… Za moich czasów takich jak ty zwano “lamerami”.

Domyślam się jednak, że to ktoś z konkurencyjnej strony lub/i osoba próbująca ośmieszyć PK i Niebezpiecznik. Ostatnio ich się sporo namnożyło…

[…] o “możliwości nietypowej aktywności“. Wczoraj nareszcie KPRM przyznała, że atakujący przejął skrzynkę Tomasza Arabskiego i wysyłał z niej zainfekowane wiadomości do innych instytucji rządowych. Dziś natomiast wiemy […]

czy mógłby ktoś w końcu zbanować to gimłajno podpisujące się nickiem ethical hacker?

[…] instytucji jak kancelaria prezydenta, MSZ czy MON-u. Tym razem jednak Alladyn2 nie podesłał kalendarzy ani e-maili ministrów. Podesłał coś lepszego — próbkę złośliwego oprogramowania, które jak udało nam się […]