21/2/2024

Lockbit to grupa przestępcza, która zaatakowała tysiące firm i wyłudziła ponad 120 mln dolarów okupów. Została rozbita, a do jednego aresztowania w związku z tą sprawą doszło także w Polsce.

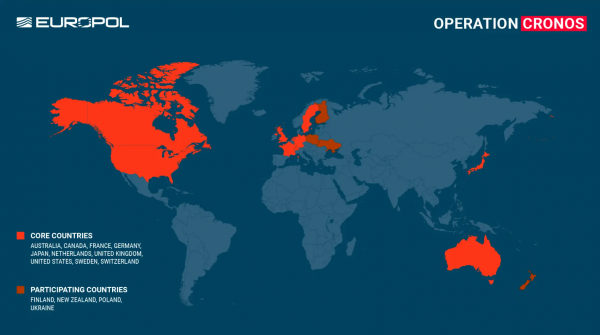

Grupa Lockbit miała kilka stron w darknecie. Teraz część z nich albo nie działa, albo prezentują one poniższą wiadomość o przejęciu kontroli przez organy ścigania. Choć w środkowym wianuszku flag nie widzicie naszego biało-czerwonego prostokącika to jednak – co warto odnotować – Polska była jednym z krajów uczestniczących w tych zaszczytnych działaniach.

Jak poinformował Europol, rozbicie Lockbita było efektem bardzo złożonego śledztwa prowadzonego przez brytyjską National Crime Agency (NCA) z udziałem międzynarodowej grupy roboczej pn. Operation Cronos. Na szczeblu europejskim działania zespołu koordynowały Europol i Eurojust. Mapkę wszystkich krajów biorących udział w akcji widzicie poniżej i nasz kraj już tam jest. W sprawie dokonano dwóch aresztowań, jednego właśnie w Polsce, choć na wniosek władz Francji. Druga osoba została zatrzymana na Ukrainie, a dodatkowo wydano trzy międzynarodowe nakazy aresztowania. Władze USA i Francji przygotowały już trzy akty oskarżenia.

Amerykański Departament Sprawiedliwości poinformował o odtajnieniu dwóch aktach oskarżenia. Są wydane przeciwko Rosjanom – Arturowi Sungatowowi oraz Iwanowi Kondratiewowi. Sungatow ma być winien udziału w atakach na firmy z branży produkcyjnej, logistycznej i ubezpieczeniowej zlokalizowane m.in. w Minesocie, Indianie i Puerto Rico. Kondratiew, znany też jako “Bassterlord”, miał atakować prywatne firmy w Oregonie i Nowym Yorku, ale także w Singapurze, Libanie i na Tajwanie. Obaj mogli współpracować z innymi Rosjanami, którzy już wcześniej byli wskazani przez amerykańskie władze (Mikhaił Wasiliew, Rusłan Astamirow, Mikhaił Matwjejew).

Coś więcej niż “złośliwy program”

Lockbit nie był tylko “programem ransomware”. To była cała platforma “biznesowa”, która w latach 2019-2022 rozrosła się do imponujących rozmiarów. Grupa sama siebie początkowo określała jako “ransomware ABCD”, ale może więcej powie wam termin ransomware-as-a-service (RaaS). Tego typu grupy nie prowadzą ataków, ale “licencjonują” oprogramowanie. Za właściwymi atakami stoją partnerzy (tzw. affiliates), którzy korzystają z narzędzi i infrastruktury opracowanych przez “deweloperów” otrzymując swoją prowizję od wpłaconych okupów (w przypadku Lockbita zwykle ok. 3/4 przychodów). Taka struktura – jakkolwiek źle to zabrzmi – optymalizuje cały biznes. Europol stwierdził w komunikacie, że partnerów Lockbita były “setki”.

Istnieje dziś więcej grup działających w modelu RaaS, ale Lockbit był jednym z pionierów.

Zadaniami partnerów było namierzanie wrażliwych systemów. Czasami robili to stosując techniki hackowania, a czasami po prostu kupowali dane uwierzytelniające z wycieków, które krążyły po czarnym rynku. Zdarzało się też przekupywanie insiderów (zagrożenia wewnętrzne są często niedoceniane w firmach). Partnerzy mieli dostęp do specjalnego “panelu kontrolnego”, który ułatwiał im korzystanie z udostępnionych przez “deweloperów” narzędzi. Według władz amerykańskich Lockbit uderzył w ponad 2 tys. przedsiębiorstw i zebrał z okupów ok. 120 mln dolarów. Dla porównania innej aktywnej grupie – Conti – przypisuje się ponad 800 ataków (źródło: The Record).

Lockbit atakował szpitale i choć potem przepraszał i nawet oferował darmowy dekryptor to jednak szkód nie mógł cofnąć. Grupa jest powiązana także z atakiem na meksykańską frabrykę Foxconna oraz na Port w Lizbonie. Znaczących ofiar można wymienić więcej, ale było też sporo ofiar pomniejszych, także w naszym kraju.

To właśnie Lockbit był jedną z tych grup przestępczych, które sięgały po technikę wielokrotnego wymuszenia (double extortion, triple extortion). Jeśli ofiara nie zapłaciła to groził jej wyciek danych. W tym momencie ofiarą przestępstwa była już nie tylko zaatakowana firma, ale jej kontrahenci oraz klienci. Jeśli pierwotna ofiara nadal nie płaciła to mógł nastąpić atak DDoS.

NCA, FBI i Europol pozdrawiają partnerów

Efektem działań służb było przejęcie nie tylko strony LockBita w darknecie, ale również infrastruktury do prowadzenia działalności. Zajęto 34 serwery położone w Holandi, Niemczech, Finlandii, Francji, Szwajcarii, Australii, USA i UK. Zablokowano ponad 200 kont kryptowalutowych, które uznano za powiązane z organizacją przestępczą. To jednak nie tylko przejęte aktywa. Organy ścigania dostały w swoje ręce masę informacji o działaniu grupy, jej liderów, deweloperów, współpracowników itd. Europol wspomina o przejęciu “ponad 14 tys. kont wykorzystywanych do eksfiltracji”. Jak podaje brytyjska NCA wśród przechwyconych narzędzi znalazł się Stealbit, malware używany przez “partnerów” do wykradania danych.

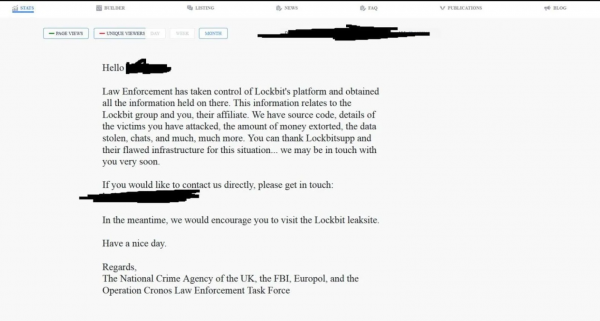

Organy ścigania będą teraz wiedzieć kto zapłacił okup, kto był na celowniku, ale również… kto był partnerem. Serwis Vx-Underground poinformował na Twitterze, że obecnie partnerzy LockBit logujący się na swój panel mogą zobaczyć poniższą notkę. Mówi ona, że organy ścigania mają kod źródłowy, szczegółowe informacje o wyłudzeniach, wykradzione dane, zapisy rozmów i wiele, wiele więcej. W notce jest zachęta do odwiedzenia wyciekowej strony LockBit, zapewne w celu przekonania się na własne oczy, że to już koniec i można się spodziewać wizyty kulturalnych, acz stanowczych panów.

Ciekawe informacje o rozbiciu grupy podaje Malware News. Wynika z nich, że FBI mogło się włamać na serwery LockBit dzięki wykorzystaniu podatności w PHP (prawdopodobnie CVE-2023-3824), dlatego serwery bez PHP miały być nietknięte. Oczywiście wy już wiecie, że cała ta operacja to nie tylko włamania na serwery, ale również namierzenie osób odpowiedzialnych i aresztowania.

Śledztwo ruszyło w kwietniu 2022 r. na wniosek władz Francji. Potrzebna była współpraca z organami sądowymi, co oznaczało niełatwe w organizacji spotkania koordynacyjne. EC3 (centrum Europolu ds. cyberprzestępczości) zorganizowało 27 zebrań operacyjnych i cztery techniczne tygodniowe”sprinty”. Przy pomocy bezpiecznej sieci SIENA wymieniono ponad 1000 wiadomości, co czyni to śledztwo jednym z najbardziej aktywnych w historii organizacji. Ze strony Polskiej w działaniach uczestniczyło Centralne Biuro Zwalczania Cyberprzestępczości (CBZC) Zarząd w Krakowie. Fanfary!

Sprzątanie po Lockbicie

To, że śledztwo będzie trwało dalej to jedno, ale po rozbiciu tej grupy przestępczej można jeszcze posprzątać. Brytyjska NCA poinformowała o przejęciu 1000 kluczy deszyfrujących, które niebawem zostaną przekazane ofiarom w celu odszyfrowania ich danych. FBI i Europol zapowiadają udzielenie pomocy kolejnym firmom. Uruchomiono specjalny formularz kontaktowy dla ofiar, które mogą się zgłaszać w celu uzyskania informacji o możliwym odzyskaniu swoich zasobów.

Narzędzia, które mogą pomóc w przypadku niektórych ataków udostępniano również na portalu No More Ransom, uruchomionym w ramach współpracy pomiędzy organami ścigania i firmami z branży bezpieczeństwa. Należy się spodziewać, że informacje zebrane w ramach tego śledztwa zostaną wykorzystane do rozwijania narzędzi przeciwdziałającym skutkom ataków ransomware.

Aktualizacja 22.02.2024, 10:23

Twórcy serwisu Vx-Underground twierdzą, że rozmawiali z administratorami LockBita. Ci mieli im powiedzieć, że aresztowano niewinne osoby, służby wcale nie zdobyły informacji LockBita, a sukces operacji Cronos był jedynie skutkiem “lenistwa administratorów” LockBita. Trudno powiedzieć na ile te twierdzenia są wiarygodne. Skąd LockBit wie kogo aresztowano? Jakby nie patrzeć policji udało się poważnie zakłócić działanie grupy, a twórcy Lockbita mają interes w uspokojeniu swoich partnerów. Teraz każdy współpracownik może sam zgłosić się do służb mając nadzieję na łagodniejsze traktowanie.

Również na darknetowym rosyjskim forum XSS pojawił wpis jednego z liderów LockBita, który powtarza informację o wykorzystaniu luki w PHP i stara się marginalizować to osiągnięcie. Tutaj wyjaśnijmy, że już wcześniej administrator LockBita oferował 10 mln dolarów każdemu, kto ustali jego dane (taki program Bug Bounty). Teraz nagroda została podniesiona z 10 do 20 mln dolarów. Wygląda to buńczucznie, ale nawet na forum XSS pytano, dlaczego w takim razie Lockbit przegapił błąd w PHP? I czy przypadkiem podwyższenie nagrody nie wynika ze strachu?

Pojawiają się też informacje z innych stron np. firma Prodaft ogłosiła, że pomagała służbom w operacji Cronos, namierzyła 28 partnerów Lockbita i zdobyła klucze deszyfrujące ofiar tych partnerów. Przy okazji zdobyła więcej informacji o infrastrukturze i przejęła kod źródłowy narzędzi. W zdobytych materiałach mają być informacje o powiązaniu Lockbita z innymi grupami przestępczymi. Służby będą miały co analizować.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Wszystko super, tylko co to jest “Holandi”?

;)

Województwo Niderlantóf

Brawo! Na pohybel szkodnikom szyfrującym np szpitale. Mam nadzieję, że z pierdla wyjdą dopiero gdy wszystkie dziury w sofcie zostaną załatane.

Ja mam nadzieję, że uda się od nich ściągnąć porządne odszkodowania.

Skoro Polska uczestniczyła w działaniach, to dlaczego jej flagi nie ma na stronach informujących o rozwaleniu grupy?

Może dlatego, że była krajem wspomagającym, podobnie jak Finlandia i Ukraina, których flagteż nie ma na stronie.

@Izydor: akurat flaga Finlandii stanowczo tam jest. Mniej więcej na godzinie dziewiątej.

Może po prostu twórcy PHP mogą współpracowac ze służbami? Oczywiście – naruszając wiarygodność języka i jego developerów, i to znacznie.

Kto nam zagwarantuje, że tak nie jest? Jak niby takie grupy miałyby kontrolowoać takie rzeczy?

Słuszna uwaga, być może najważniejsze służby na świecie wymusiły na dostawcach implementacje backorów do zadań specjalnych…

2)… Co mi przypomina przypadek gdy służby poprosiły Apple o odblokowanie zaszyfrowanego telefonu zamachowca które to szyfrowanie uchodziło za nie do rozszyfrowania nawet przez producenta – i producent oficjalnie odmówił ale pewnie po cichu telefon odblokował ♂️

Słuszna uwaga, być może najważniejsze służby na świecie wymusiły na dostawcach implementacje backorów do zadań specjalnych…

2)… Co mi przypomina przypadek gdy służby poprosiły Apple o odblokowanie zaszyfrowanego telefonu zamachowca które to szyfrowanie uchodziło za nie do rozszyfrowania nawet przez producenta – i producent oficjalnie odmówił ale pewnie po cichu telefon odblokował ♂️

“Lockbit to grupa przestępcza, która zaatakowała tysiące FILM”