26/3/2020

“Zaszyfrowano nam dane i musimy zapłacić”. Kiedyś taki problem traktowano jako wewnętrzną sprawę firmy lub instytucji. Niestety coraz częściej ransomware nie tylko żąda okupu, ale też grozi wyciekiem, a poza tym “naruszenie ochrony danych” to nie tylko “wyciek”.

Coraz więcej mówi się o tym, że o wyciekach danych osobowych należy powiadomić albo Urząd Ochrony Danych Osobowych (art. 33 RODO) albo nawet osoby, których dane dotyczą (art. 34 RODO). Niestety w tak podanej informacji czai się mała nieścisłość. Tak naprawdę istnieje obowiązek informowana nie tylko o wyciekach, ale o naruszeniach ochrony danych, a do takich naruszeń zaliczymy również modyfikację danych albo ich zniszczenie, nawet jeśli nie skutkowało ono wyciekiem.

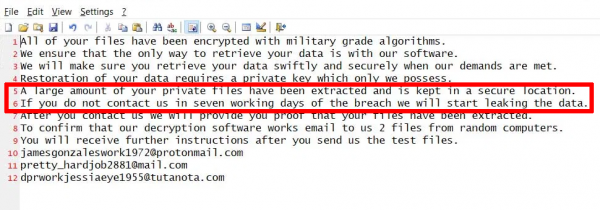

To oznacza, że atak ransomware’u na firmę lub instytucję jest nie tylko incydentem bezpieczeństwa, ale także naruszeniem ochrony danych, które może podlegać “samodonosowi” do UODO. Na tym jednak nie koniec bo twórcy oprogramowania ransomware coraz częściej grożą ujawnieniem przejętych danych i chwalą się dostępem do nich. To oznacza, że atak ransomware’u staje się de facto wyciekiem, a więc tym bardziej podlega zgłoszeniu.

Jak nie zapłacisz to ujawniamy

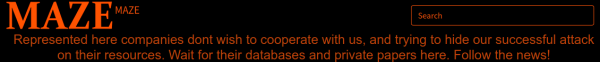

Już w ubiegłym roku twórcy ransomware’u o nazwie Maze wpadli na to, że można wzmocnić żądanie okupu zapowiedzią ujawnienia danych. Stworzyli oni stronę internetową do wytykania wycieków i ujawnili na niej listę ośmiu ofiar, które odmówiły płacenia okupu. Brian Krebs potwierdził, że przynajmniej jedna z tych firm rzeczywiście padła ofiarą ransomware’u choć informacja o tym nie przedostała się do mediów.

Fragment strony, na której twórcy Maze publikowali informacje o ofiarach (źródło: Krebs On Security)

O determinacji twórców Maze może świadczyć fakt, że kontaktowali się oni z dziennikarzami (m.in. z serwisem Bleeping Computer) i pokazywali im informacje mające dowodzić skutecznej eksfiltracji danych. Dziennikarze przekornie pytali jaka jest gwarancja, że dane ofiary nie zostaną ujawnione pomimo wpłacenia okupu? Przestępcy przekonywali, że zależy im na pieniądzach a nie na danych, co nie jest do końca przekonujące.

Już przy okazji Maze mówiono o tym, że ataki ransomware’u należy traktować jak wycieki danych. Ponadto z informacji pojawiających się na forach darknetowych wyraźnie wynikało, że twórcy złośliwych programów nie stronią od przeglądania tego, co później zostało zaszyfrowane, a zresztą czemu mieliby tego nie robić?

Strategia nabrała popularności

Wkrótce tę samą strategię podchwyciły inne rodziny ransomware’u. Operatorzy złośliwego oprogramowania Sodinokibi, którzy z powodzeniem atakowali m.in. urzędy i dentystów, w grudniu 2019 roku ogłosili zamiar wykorzystywania wykradzionych danych ofiar by skłaniać je do wpłaty okupu. Groźby były spełniane np. w lutym 2020 roku opublikowano pliki należące rzekomo do dużej nowojorskiej firmy z branży mody. Przestępcy twierdzili, że weszli w posiadanie 60 tys. rekordów z danymi osobowymi oraz 70 tys. dokumentów finansowych.

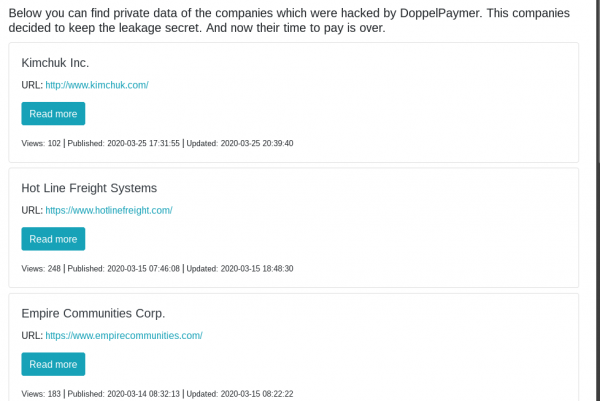

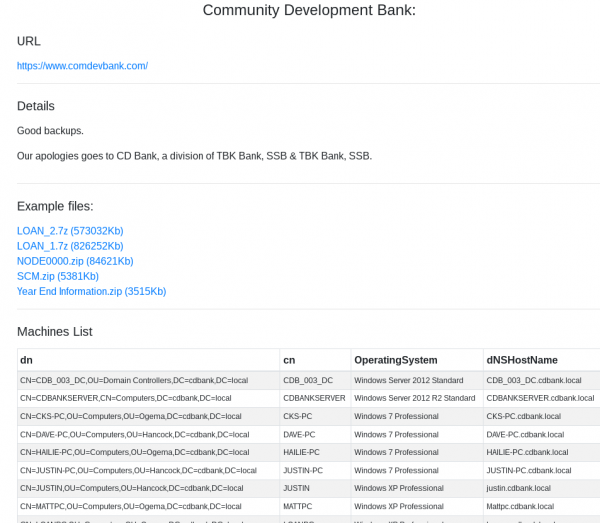

Operatorzy Nemty oraz DoppelPaymer byli następni. Ci pierwsi opublikowali m.in. plik o objętości 3,5 GB, który zawierał dane na temat pewnej zaatakowanej firmy. Operatorzy DopplePaymera posunęli się do uruchomienia strony o nazwie Dopple Leaks, na której w chwili obecnej widnieją dane 11 firm. Strona jest dostępna w sieci Tor.

Wymieniona na stronie firma Pemex (Petróleos Mexicanos – meksykańskie przedsiębiorstwo naftowe) nie kryła się specjalnie z atakiem i komunikowała swoje problemy. Atak na tę firmę porównywano z atakiem na Norsk Hydro. W tym przypadku przestępcy żądali okupu w wysokości przekraczającej 4,8 mln USD i można śmiało powiedzieć, że zaatakowanie tej firmy jest jednym z czołowych osiągnięć tej grupy przestępczej.

Inną firmą “ukaraną” publikacją na Dopple Leaks jest Bretagne Télécom, francuskie przedsiębiorstwo z branży usług chmurowych i telekomunikacji. Ta firma okupu nie zapłaciła gdyż udało jej się odszyfrować pliki. Można by powiedzieć, że historia dobrze się skończyła, ale wcale tak nie było bo wyciek i tak może zaboleć. Przecież kary za RODO grożą także firmom będącym ofiarami ataków (zob. przypadek Morele oraz British Airways).

Nowi gracze

Nefilim to kolejny ransomware, który od niedawna zaczął informować o przejęciu danych i grozi ich opublikowaniem. Przynajmniej taka groźba znajduje się w żądaniu okupu.

Dwie inne rodziny ransomware’u CLOP i Sekhmet– zdecydowały się na utworzenie stron wyciekowych o nazwach (odpowiednio) CL0P^_- LEAKS oraz Leaks leaks and leaks. Informował o tym Bleeping Computer, który pokazał również zrzuty wyciekowych stron. O ile CLOP jest dość dobrze znany o tyle Sekhmet to dość nowy gracz, który najwyraźniej od razu chce pojechać na fali grożenia wyciekiem.

UODO: Około 100 zgłoszeń dotyczących ransomware

Pytaliśmy UODO czy polscy administratorzy danych zgłaszają do niego ataki ransomware. Rzecznik prasowy Adam Sanocki powiedział nam, że “do UDOO są zgłaszane naruszenia związane z działaniem złośliwego oprogramowania typu ransomware”. Urząd nie prowadzi dla nich odrębnych statystyk lecz szacuje, że od początku 2020 roku było ok. 100 takich zgłoszeń.

Tu jeszcze raz chcemy podkreślić, że ataki ransomware nie od dziś powinny być traktowane także jako naruszenia ochrony danych. Teraz jednak mamy powody aby traktować je jako wycieki a nie tylko naruszenia, a więc tym bardziej firmy dotknięte tym problemem powinny rozważyć podjęcie kroków przewidzianych w art. 33 i 34 RODO. No i niestety to oznacza, że robienie backupów nie jest wystarczającą odpowiedzą na problem ransomware’u.

Jeśli porównamy dane wyciekowe krążące po darknecie oraz podawane do publicznej wiadomości informacje o wyciekach to szybko możemy dojść do wniosku, że wciąż wiele firm wybiera przemilczenie ataku “oprogramowania szyfrującego dane”. To może się lada dzień okazać próbą “kiszenia wycieku”, co niekoniecznie będzie najlepszym pomysłem.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

kolejny przykład debilizmu RODO

@gut7777

> kolejny przykład debilizmu RODO

@Dominik

> Dlatego należy rejestrować firmy tam gdzie nie ma RODO. Klucz USA Delaware ;)

Ludzie (i to slowo jest uzyte tutaj w bardzo szerokim znaczeniu) tacy jak wy sa swietnym przykladem tego dlaczego RODO jest potrzebne.

GLOWNYM POSZKODOWANYM wycieku jest osoba/instutucja jest osoba do KTOREJ NALEZALY DANE KTORE ZOSTALY UJAWNIONE/WYKRADZIONE/ZNISZCZONE, a nie podmiot u ktorego doszlo do wycieku i jesli nie bylo w tym winy tego drugiego albo niebedzie konsekwencji albo pojawia sie mozliwosc rekompensaty. Gdzie tu problem?

Jak bardzo zryty beret trzeba miec zeby burzyc sie bo ktos nagle musi odpowiadac za WLASNE ZANIEDBANIA, ktore bez RODO trwaly by i do konca swiata bo to jak bardzo w du* takie elementy maja to ze moga zniszczyc komus zycie jest absolutnie niedopomyslenia (i czesto wlasnie tak sie dzialo, ludziom niszczono zycie i pojawila sie presja na aktualizacje prawa, bo tego typu obostrzenia wprowadza sie WLASNIE w reakcji na naduzycia (tu olewanie bezpieczenstwa, skutkujace wyciekami/falszowaniem danych)).

> No i niestety to oznacza, że robienie backupów nie jest wystarczającą odpowiedzą na problem ransomware’u

Nie jest i nigdy nie było. Naruszenie to naruszenie, nigdy nie wiadomo dokąd dane trafiły.

Dlatego trzeba się zabezpieczać przez fizyczną izolację systemów, bo kopia zapasowa nie zabezpiecza przed włamaniem. A tak w ogóle – zbierać jak najmniej danych, czego ani rządy, ani podmioty prywatne jeszcze nie zrozumiały.

Dlatego należy rejestrować firmy tam gdzie nie ma RODO. Klucz USA Delaware ;)

Miejsce rejestracji firmy nie ma żadnego zaczenia.

Posiadasz, przetwarzasz, przesyłasz dane kogokolwiek kto znajduje się na terytorium Europejskiego Obszaru Gospodarczego = obowiązuje Cię RODO.

jak zarejstrjesz w delaware to dalej gdpr rodo cie dotyczy jesli obslugujesz ludzi w lub z UE

Nie dotyczy to podmiotów ,które są osobami prawnymi czyli firmami. Wiec działalność szyfrowania danych oraz deszyfracji można prowadzić. Poza tym mając firmę w USA możesz olać RODO. Już widzę ściąganie tej kary, z anonimowej spółki ze Stanów przez Polski urząd. Tak samo SPAM wysyłany jest z Rosji i też nic się nie będzie działo. Urząd się tym nie zajmie, możesz spróbować zgłosić. Wiec RODO to kolejny bubel i problem dla zwykłych firm, kto chce się stosuje kto nie chce olewa …

Trudności ze ściągnięciem kary nie zmieniają faktu, że w razie przetwarzania danych osób z UE, RODO taką spółkę obowiązuje.

Powoli będziemy zmierzać ku fundamentalnej zmianie w koncepcji przechowywania wrażliwych danych. Tak by ataki na dane ukierunkowane na zidentyfikowanie użytkownika lub podszycie się pod niego, przestały mieć sens. Zanonimizowane dane, tylko klucz publiczny użytkownika. Gdy wrażliwe dane będą potrzebne to taka firma będzie musiała odpytać serwis który będzie każdy z nas posiadał. Koncepcja wymaga dalszego opracowania :)

W dzisiejszych czasach nawet księgowa mysi się znać na zagadnieniach bezpieczeństwa informatycznego.

Ze screenów wynika, że WinXP nadal jest na celowniku (podobno nie ma już na niego wirusów ale stare dziury mogą być niezałatane), a WinServer 2012 nie taki bezpieczny jak go malują, a na nim siedzi wiele RDP’sów.

Ciekawy jestem czy można by użyć Winę+Linux dla zmniejszenia ryzyka wycieku.

Z tego co kojarze odnosnie Windowsa XP, to nie jest dokladnie tak ze nie ma naniego wirusow (chociaz propagacja robakow jest wciaz hamowana patchami wydawanymi lata po ukonczeniu wsparcia czy odpornoscia innych systemow) tylko z tego co kojarze chociaz duza ilosc malware moze zarazic i funkcjonowac na windowsie XP, po zakonczeniu wsparcia byl on notorycznie wykorzystywany do testowania bezpieczenstwa oprogramowania (wirtualne maszyny jednokrotnego uzytku) wiec wirusy traktuja XP jak czerwona flage podobnie jak niektore rodzaje oprogramowania antywirusowego, oprogramowanie monitorujace (zwlaszcza siec), nawet glupia deflautowa tapeta i kompozycja pulpitu traktowane sa jak oznaka niebezpieczenstwa i wirus nie rozrabia :)

W koncu kto zaryzykuje botnet na Windowsa 7/10 dla szansy na zainfekowanie Windowsa XP pani Jagody gdzie do zdobycia jest dial-up i kilka zdjec kota w 320p, a i to tylko jesli trafi sie na pania Jagode a nie jedena z tysiecy pulapek…

Zapomnialbym – mozna probowac jeszcze kopac bitcoiny, tyle ze nawet Win7 nie ruszy na wiekszosci nowego sprzetu, nawet takiego technicznie wspieranego – trzeba byc specem zeby odpalic go nawet na ostatniej wspieranej generacji (a nawet tam nie bylo porywajacej wydajnosci)

To pokazuje absurd kolejnego przepisu, niby jest ale go nie ma. Nawet u nas to widać dane sobie wyciekły i co ? Zgłoszenie i problem z głowy tylko się napisze ładne oświadczenie PR i sieci zabezpieczenia po włamaniu. Ludzie już się przyzwyczajają. Gdyby kara była duża, to się przeciągnie w czasie postępowanie wiadomo jak u nas sąd działa (spróbuj zareklamować uszkodzone buty po tygodniu w niektórych sklepach, tylko sąd uznają … rok zabawy zwykle a to prosta sprawa) i zlikwiduje spółkę w najgorszym wypadku. I z jakiej racji kasa zapłacona trafia do urzędu ,a nie do obywatela ? Urząd dostaje ją za co przepraszam. Może jeszcze premia dla urzędnika. Oczywiście RODO obowiązuje tak jak jeżdżenie 50 km w terenie zabudowanym…

Kasa zapłacona do urzędu trafia do obywatela w postaci 500+, bezpłatnego testu na koronawirusa, autostrady, dotacji to TVP (przepraszam, zaglopowałem się, przecież 500+ podobno jest z pieniędzy rządu a nie tych płaconych w podatkach).

Nie rozumiem taj mody na psioczenie na UE z powodu narzucanych przez nią regulacji. Wymuszenie ochrony danych to chyba dobrze? Zmuszenie do płacenia podatków firmy zarabiające miliardy na obrocie naszymi danymi to zły pomysł? A jednolite złącze do ładowarki? (może nie, wtedy, euroszydercy, głoście również prawo państwa narodowego do posiadania własnego wzoru gniazdka elektrycznego, napięcia w sieci i częstotliwości). A że marchewka jest owocem a ślimak rybą – mamy w końcu wolność słowa, tak samo jak do głoszenia przekonania o śmiertelności szczepionek, ogłupianiu chemtrailsami, świętowania 20 kwietnia przez członków narodu zakwalifikowanego do podludzi.

[…] 14 marca rozpoczął się atak na brytyjską firmę Hammersmith Medicines Research prowadzącą badania medyczne m. in. nad szczepionką na koronawirusa . Według brytyjskich mediów, stoi za nim właśnie operator Maze, który wcześniej obiecał wstrzymać swoją „działalność” w czasie pandemii. Maze grozi nie tylko zaszyfrowaniem, ale też ujawnieniem danych, co jest coraz częściej spotykane. […]

Wystarczy w firmie skorzystać z neostrady. Nie ma szans na jakikolwiek wyciek danych, prędzej hacker puści pawia przez słomkę. 0,4 Mb/s jest wystarczającym zabezpieczeniem, zwłaszcza jak po chwili zrywa łącze.

Dodałbym jeszcze do tego co pisze autor, że operatorzy ransomware nie muszą grozić wyciekiem danych aby zaszło naruszenie ochrony danych. Sam fakt braku dostępu do swoich danych (czyli ich utrata w przypadku braku możliwości odszyfrowania) kwalifikuje taką sytuację jako naruszenie.

Definicja w art. 4 ust. 12 RODO:

„naruszenie ochrony danych osobowych oznacza naruszenie bezpieczeństwa prowadzące do przypadkowego lub niezgodnego z prawem zniszczenia, utracenia, zmodyfikowania, nieuprawnionego ujawnienia lub nieuprawnionego dostępu do danych osobowych przesyłanych, przechowywanych lub w inny sposób przetwarzanych;”

Co do nieobowiązywania RODO na terenie USA to podaje artykuł fajnie wyjaśniający kiedy Rozporządzenie faktycznie obowiązuje amerykańskie firmy a kiedy nie:

https://termly.io/resources/articles/gdpr-in-the-us/

@Dominik

>Nie dotyczy to podmiotów ,które są osobami prawnymi czyli firmami.

Przepraszam ale nie do końca Cię rozumie, co nie obowiązuje firm? RODO? RODO podaje wyraźne kogo nie obowiązuje i osoby prawne jak najbardziej pod nie podlegają.

[…] nie tylko domagają się okupu, ale również przejmują dane i grożą ich ujawnieniem (por. Atak ransomware == wyciek danych. Dlaczego tak trzeba o tym myśleć?). Zapewne jeszcze będziemy do tej sprawy […]

[…] takiego oprogramowania nie tylko szyfrują dane, ale też kradną je grożą ich ujawnieniem (por. Atak ransomware == wyciek danych. Dlaczego tak trzeba o tym myśleć?). Stadler skorzystał z pomocy zewnętrznych ekspertów oraz – jak twierdzi – dysponuje […]

[…] atakujący mogli — przed zaszyfrowaniem danych — skopiować je, czyli wykraść; por. Ransomware to także kradzież danych. Wszystko oczywiście zależy od tego, do których systemów dostęp uzyskali atakujący (to że […]

[…] ransomware’u wystarczyło szyfrowanie danych i czekanie na okup. Potem modne zrobiło się grożenie wyciekiem. Teraz trafił się przypadek jednoczesnego atakowania strony internetowej ofiary i obawiamy się, […]

[…] No nie do końca. Dziś o atakach ransomware trzeba myśleć jak o kradzieży danych — ofiary są szantażowane, że jeśli nie zapłacą okupu, wykradzione dane zostaną opublikowane. A dane te zawierają nie tylko “przemysłowe sekrety” i dokumentację, ale także […]

[…] od dawna piszemy o tym, że ataki ransomware należy traktować jak wycieki danych. Z drugiej strony o tym zdarzeniu wciąż wiemy mało. Właściwie jedynym pewnikiem jest to, że […]

[…] wielokrotnego wymuszenia (double extortion, triple extortion). Jeśli ofiara nie zapłaciła to groził jej wyciek danych. W tym momencie ofiarą przestępstwa była już nie tylko zaatakowana firma, ale jej kontrahenci […]