2/10/2020

Niegdyś operatorom ransomware’u wystarczyło szyfrowanie danych i czekanie na okup. Potem modne zrobiło się grożenie wyciekiem. Teraz trafił się przypadek jednoczesnego atakowania strony internetowej ofiary i obawiamy się, że może to wyznaczyć nowy kierunek w rozwoju “modelu biznesowego” ransomware’u.

DDoS-owa motywacja

Pierwszy przypadek ransomware’u sprzężonego z atakiem DDoS (albo może pierwszy szerzej opisany?) został odnotowany przez Malware Hunter Team. Dotyczył małej organizacji, która padła ofiarą SunCrypta (nawiasem mówiąc twórców SunCrypta uważa się za część grupy przestępczej stojącej za ransomware’m Maze, który był jednym z pionierów grożenia wyciekami).

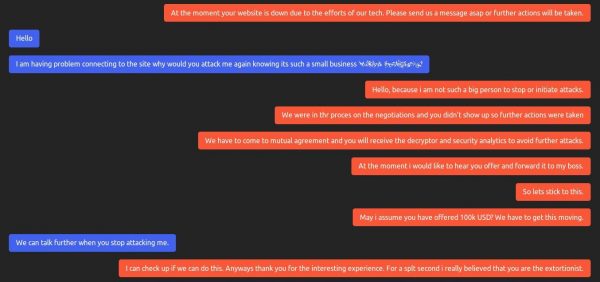

Wspomniana niewielka firma negocjowała kwestię okupu, ale gdy negocjacje stanęły w miejscu ktoś zaczął atakować jej stronę internetową. To powodowało kolejne straty. Gdy przedstawiciele firmy podjęli negocjacje na nowo, dowiedzieli się iż atak DDoS nie był przypadkowy. Przedstawiciel przestępców napisał.

We were in thr process on the negotiations and you didn’t show up so further actions were taken (pisownia oryginalna)

Wiadomości wymieniane pomiędzy atakujacymi i ofiarą SunCrypta (źródło: BleepingComputer za Malware Hunter Team).

Zwróćcie uwagę na to, że kimkolwiek była osoba rozmawiajaca z ofiarą, przedstawiła się jako “ktoś nie tak duży, aby powstrzymać lub zainicjować atak”. W odpowiedzi ofiara podkreślała iż reprezentuje mała organizację i naciskała na przerwanie ataku zanim rozmowy o zapłaceniu okupu będą kontynuowane. Ostatecznie przestępcy zgodzili się przerwać atak, ale też udało im się wyłudzić okup.

Cóż… z operatorami ransomware’u da się negocjować, nierzadko w bardzo kulturalny sposób (por. Jak negocjować okup w przypadku zaszyfrowania danych?).

Stare polskie powiedzenie mówi, że “za darmo nawet w ryj nie można dostać” i w pewnym sensie to samo dotyczy ransomware’u. Przestępcy starają się ustalać politykę cenową, która uczyni odszyfrowanie zawsze bardziej opłacalnym niż przywracanie systemu od zera lub z kopii. Niestety trudniej jest negocjować z władzami, a te nie chcą ułatwiać płacenia okupów.

Płacenie okupu może naruszać sankcje

Do niepłacenia okupów od dawna namawiają władze Stanów Zjednoczonych oraz wiele organizacji policyjnych (w tym FBI i także polska policja). To proste – czyniąc biznes nieopłacalnym zniechęcimy do niego przestępców. Niestety to dobre dla ogółu założenie nie wytrzymuje zderzenia z rachunkiem ekonomicznym pojedynczego przypadku. Firmy chcą płacić bo to tańsze.

Departament Skarbu USA niedawno wydał oficjalną poradę, w której ostrzegł, że firmom płacącym okupy grożą kary za naruszenie sankcji gospodarczych nakładanych na podmioty zagraniczne. Teoretycznie takie kary mogą sięgnąć 20 mln dolarów. Departament Skarbu przypomniał, że m.in. grupy stojące za atakami WannaCry są objęte amerykańskimi sankcjami. Tu przypomnijmy, że również Unia Europejska odpowiedziała sankcjami na WannaCry, choć na szczęście władze unijne jeszcze nie wydały podobnych ostrzeżeń.

Stanowisko władz w ogólności nie zaskakuje, ale można je odczytać jako swojego rodzaju sygnał ostrzegawczy. Nie tylko dla pojedynczych ofiar, ale zwłaszcza dla firm zajmujących się doradztwem, negocjacjami z przestępcami oraz ubezpieczeniami od ataków ransomware’u (por. Oferowali odszyfrowanie plików, ale tak naprawdę płacili okup i doliczali sobie marżę za usługę).

Teoretycznie firmy doradcze powinny monitorować kiedy negocjują z osobami objętymi sankcjami i powinny mieć przewidziane procedury na takie wypadki. Jak pisze Departament Skarbu:

As a general matter, OFAC (Office of Foreign Assets Control – przyp. red.) encourages financial institutions and other companies to implement a risk-based compliance program to mitigate exposure to sanctions-related violations. This also applies to companies that engage with victims of ransomware attacks, such as those involved in providing cyber insurance, digital forensics and incident response, and financial services that may involve processing ransom payments (including depository institutions and money services businesses). In particular, the sanctions compliance programs of these companies should account for the risk that a ransomware payment may involve an SDN or blocked person, or a comprehensively embargoed jurisdiction. Companies involved in facilitating ransomware payments on behalf of victims should also consider whether they have regulatory obligations under Financial Crimes Enforcement Network (FinCEN) regulations.

Nie oznacza to, że firmy w ogóle nie mogą zapłacić okupu. Powinny jednak zgłosić sprawę organom ścigania, współpracować z nimi poprzez udzielanie wszelkich informacji. Powinny też wystąpić do OFAC o licencję pozwalającą zapłacić okup bez ponoszenia konsekwencji prawnych. OFAC zapewnia, że rozpatrzy każdą sprawę indywidualnie.

To jest ciągle groźne (i zabić też potrafi)

Ransomware to problem ciągle aktualny. Paradoksalnie można o tym zapomnieć z powodu jego powszechności. Kiedyś słyszeliśmy o wielkich atakach i słynnych nazwach. To sprzyjało budowaniu świadomości problemu. Dziś mamy wiele rodzin i wariantów oprogramowania. Ofiarami są nierzadko małe organizacje. Ciągle też obserwujemy rozwój technologiczny tych szkodników np. ostatnio idą one w stronę szyfrowania dysku z poziomu maszyny wirtualnej, co może wykrycie ataku.

Dobrym dowodem na aktualność problemu może być wrześniowy atak na szpital Düsseldorfie. Według mediów mógł się on przyczynić do śmierci kobiety, która z tego powodu musiała być przewieziona do innego szpitala (podjęcie leczenia opóźniło się o godzinę). Choć przypadek zyskał medialny rozgłos to należy podkreślić, że szpitale nie raz były ofiarami ransomware’u i już w czasach WannaCry ostrzegano, że część pacjentów umrze z powodu ataków. Zdarzyło się również, że niektóre ze szpitali otwarcie przyznały się do zapłacenia okupu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Ciągle też obserwujemy rozwój technologiczny tych szkodników np. ostatnio idą one w stronę szyfrowania dysku z poziomu maszyny wirtualnej, co może wykrycie ataku.”

uciekło wam słowo w przedostatnim akapicie, nie dodawajcie tego komentarza na stronę

Ciągle też obserwujemy rozwój technologiczny tych szkodników np. ostatnio idą one w stronę szyfrowania dysku z poziomu maszyny wirtualnej, co może wykrycie ataku.

Zakładam, że utrudnić ;)

podobnie “może być wrześniowy atak na szpital Düsseldorfie. “

Jak ktoś nie robi migawek to jego problem :)

Ochrona przed złośliwymi oprogramowaniami to wyzwanie stojące przed firmami i użytkownikami indywidualnymi. Komputery, różne urządzenia przenośne, urządzenia do obsługi domu inteligentnego to produkty które niestety są narażone na rozmaite ataki.

Mysle ze ludzie mogliby nieco mniej uzywac windowsa. Z tego co widze to wiekszosc ofiar to userzy windowsa

Windows jest najczęściej atakowany bo jest najpopularniejszym i przez to najłatwiejszym celem.

Przestępcy nie mają niograniczonych środków żeby przygotowywać ataki na wszystkie używane systemy. Prosty rachunek ekonomiczny i wychodzi że najbardziej opłaca się przeprowadzić ataki na systemy Windows.

Gdyby Linux był najpowszechniej używany to jestem pzrekonany że byłby celem ataków najczęściej.

“Przestępcy starają się ustalać politykę cenową, która uczyni odszyfrowanie zawsze bardziej opłacalnym niż przywracanie systemu od zera lub z kopii.” Ale o jakiej opłacalności autor mówi, skoro już po ptokach. Trzeba poznać dokładny wektor ataku, dalej wszystko do rezania i stawianie od zera.

A gdzieś w tym śmiesznym teatrze stoją święci strażnicy smrodo i zacierają ręce… ofiarę łatwo znaleźć, widać ją, można doić ile wlezie i uzasadniać tak długimi tekstami ile tylko klawiatury starczy, eh

…jak masz zaszyfrowane migawki zaszyfrowanych dysków to dużo Ci pomogą… To naprawdę nie są proste ataki, a 100% pewne zabezpieczenie przeciw nim po prostu nie istnieje – wiara w to że kopie migawkowe pomogą przeciw temu procederowi jest… naiwna. Nie takie zabezpieczenia twórcy ransomwaru obchodzą bez problemu.

Migawek nie robi się tylko w momencie infekcji. To jest stały cykl.

Jedna migawka backupu nie czyni. Mnóstwo migawek również. Jak bandyci wyłączą ci migawki, to żadna się nie przyda, choćbyś wcześniej zrobił ich miliony.

Solidny backup to nie jest prosty proces i niestety w wielu firmach (zwłaszcza mniejszych) leży i kwiczy.

crisserious

Nie ma narzędzi 100% bezpiecznych, ale zawsze możemy się dodatkowo zabezpieczyć by zniwelować te ryzyko. Taką formą są migaki, backupy sprzętowe czy trzymanie danych na wielu dyskach, lokalizacjach w serwerach.

małą organizację

[…] Ransomware jest ciągle czołowym zagrożeniem wśród malware’u i pozostaje na pierwszym miejscu wśród tych problemów, które powodują duże straty finansowe. Europol odnotował też, że przestępcy mocniej naciskają na płacenie okupów (por. Operatorzy ransomware DDoS-ują stronę ofiary. Czy to będzie nowy trend?) […]

[…] To właśnie Lockbit był jedną z tych grup przestępczych, które sięgały po technikę wielokrotnego wymuszenia (double extortion, triple extortion). Jeśli ofiara nie zapłaciła to groził jej wyciek danych. W tym momencie ofiarą przestępstwa była już nie tylko zaatakowana firma, ale jej kontrahenci oraz klienci. Jeśli pierwotna ofiara nadal nie płaciła to mógł nastąpić atak DDoS. […]