10/7/2020

Złośliwy kod przechwytujący dane kart płatniczych znalazł się na stronach 8 amerykańskich miast. Przechwycono dane osobowe obywateli, numery kart i numery CVV, a mogłoby się wydawać, że na stronie urzędów można płacić bezpiecznie.

Znowu Magecart…

O całej sprawie informuje Graham Cluley, powołując się na dane udostępnione przez ekspertów z TrendMicro. Atak prawdopodobnie rozpoczął się 10 kwietnia bieżącego roku jednakże nie podano konkretnie miast, których strony zostały skompromitowane. Cechą wspólną wszystkich ośmiu było korzystanie z platformy Click2Gov. Jest to platforma webowa dla urzędów miast lub lokalnych samorządów w USA, która pozwala na załatwienie spraw urzędowych przez obywateli. Warto podkreślić, że niestety strony korzystające z Click2Gov były atakowane w 2018 i 2019 roku.

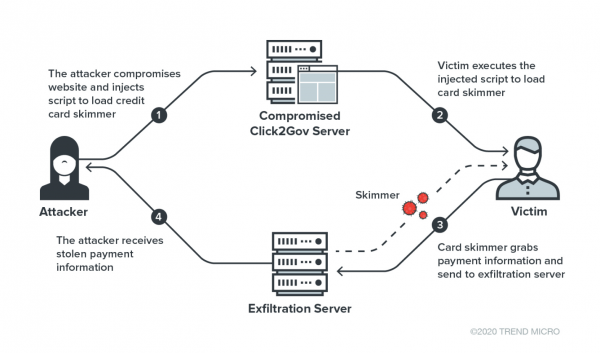

Do przeprowadzenia ataku wykorzystano Magecart, czyli złośliwy kod JavaScript, który wstrzyknięty na stronie płatności internetowej pozwalał na przechwycenie danych kredytowych i osobowych obywateli.

O Magecarcie pisaliśmy w Niebezpieczniku w kontekście wycieków danych z TicketMaster i British Airways, a ostatnio przy okazji publikacji listy ponad 1000 sklepów zainfekowanych Magecartem. To dosłownie “webowy skimmer”, dość prosty i skuteczny. W momencie gdy użytkownik akceptuje płatność, już po wprowadzeniu danych karty (numer, CVV, data ważności karty) następuje przechwycenie wprowadzonych danych przez złośliwy JavaScript.

Na poniższym zrzucie ekranu możecie zaobserwować miejsce w którym złośliwy JS został umieszczony. Niektórzy z Was zapewne zwrócą uwagę jak sprytnie atakujący umieszczają przesyłane wartości w parametrze o nazwie OWASP_CSRFTOKEN, który złudnie może imitować zaimplementowaną w aplikacji ochronę przed atakami typu CSRF…

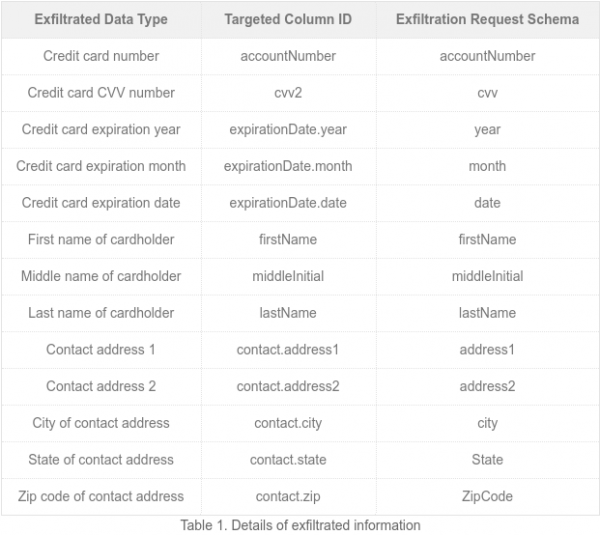

Specjalistom z Trend Micro udało się także dotrzeć do dwóch serwerów nasłuchujących na wysyłane dane ze skompromitowanych instancji platformy Click2Gov. Pierwszy odpowiadał za odbiór danych z trzech stron, drugi z pięciu. A tak wyglądał przykładowy, przechwycony request do serwera zbierającego dane:

Zapewne jak sami zwróciliście uwagę, atak nie jest specjalnie wyrafinowany natomiast bardzo skuteczny. Nie podano jednak jak dużo danych zostało w ten sposób wykradzionych. Pewne jest, że to kolejny przypadek, który bardzo negatywnie wpływa na opinię platformy Click2Gov.

Więcej o Magecart możecie przeczytać w tym artykule od TrendMicro, a także na blogu Max Kersten’a.

Czy to by się udało w Polsce?

W Polsce płacenie online za usługi publiczne nie jest bardzo powszechne, a do tego płatności kartą nie należą do najpopularniejszych. Niemniej faktem jest, że w Polsce nie obowiązuje żaden standard wytycznych bezpieczeństwa w zakresie doboru platformy. Nie jest wykluczone wdrażanie autorskich webaplikacji tworzonych na podstawie ogłoszonego przetargu albo stosowanie znanych, otwartoźródłowych platform.

Brak standardu to nie tylko udręka w zakresie utrudnionego, centralnego utrzymania jednolitych polityk bezpieczeństwa dla urzędowych stron. Otwiera on przestępcom różne możliwości ataków, zwłaszcza jeśli aplikacje oraz serwery webowe nie są regularnie aktualizowane, kod pamięta epokę PHP4, a warning SQL-a pojawia się na co trzeciej stronie. Warto również zwrócić uwagę, że w Polsce nie każda instytucja korzysta z domeny gov.pl, choć szczerze mówiąc nawet strona w domenie rządowej potrafi zaskoczyć.

Zdarza się nawet, że strony instytucji nadzorujących bezpieczeństwo jakiegoś obszaru nie są bezpieczne od strony technicznej. W tym kontekście warto przypomnieć atak na KNF sprzed dwóch lat.

Co robić jak żyć?

Zasadniczo temat bezpieczeństwa sektora publicznego na wielu płaszczyznach to temat rzeka. Powstają kolejne strategie bezpieczeństwa narodowego czy Krajowy System Cyberbezpieczeństwa, a na pieczy cyberprzestrzeni stoją także zespoły CERT Polska czy CSIRT-GOV, które starają się aktywnie i proaktywnie reagować na trendy i bieżące zagrożenia dla bezpieczeństwa polskiej cyberprzestrzeni. Jednak jest to kropla w morzu zagadnień, które stoją jeszcze przed nami w zakresie ochrony przed cyberatakami różnego kalibru. Pokazała to ostatnio chociażby Poczta Polska w trakcie przygotowań do niedoszłych, majowych wyborów prezydenckich, prosząc urzędy gminne o przesyłanie danych osobowych wyborców w nie do końca przemyślany sposób.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Najlepsza metoda zapewnienia bezpieczeństwa, to ograniczenie powierzchni ataku.

Chcemy jednak, by państwo było jak najbardziej przyjazne obywatelom.

Czyli: trzeba ograniczyć ilość dziedzin, którymi zajmuje się państwo, to i łatwiej będzie zapanować nad koniecznymi do utrzymania usługami.

Powiedzmy sobie szczerze: problemy z bezpieczeństwem wynikają z tego, że usług publicznych (realizowanych przez instytucje państwowe) jest zatrzęsienie i choćby z tego powodu ciężko zatrudnić prawdziwych ekspertów do pracy na każdą z nich (o kosztach nawet nie wspomnę). Tego żadna legislacja nie zmieni.

Oczywiście można pójść też w drugą stronę: centralne zarządzanie, centralne planowanie, centralna weryfikacja i tym podobne centralizowanie (zdaje się w tym kierunku zmierza cała UE). Można by nawet wykorzystać przetestowane w praktyce schematy działania z czasów PRL. Tylko ta centralizacja chyba się nie sprawdzi. Znowu… :-P

Czyli Magecart działa po stronie przeglądarki? W takim wypadku, czy przeglądarka klienta (po implementacji takich funkcji) byłaby w stanie wykryć tego typu zagrożenie?

Oczywiście rozumiem, że byłoby to rozwiązanie doraźne(do czasu ulepszenia metody), ale na pewien czas wydaje się skuteczne

Magecart to JS podpinający się pod normalny JS używany po stronie klienta przez Magento. Problem polega na tym, że to raczej nie jest “wpięcie złego pliku” (co dałoby się łatwo namierzyć, antywirusy często skanują pobierania po sumie kontrolnej, tylko modyfikacja kodu samego serwisu. Tu już checksumy nie pomogą, bo oryginalne JSy często są modyfikowane też przez same serwisy, choćby przy instalacji pluginów.

Niestety ale https://csirt.gov.pl/ to juz przedawniona instytucja. Do tego, oprócz dodania ustawy z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa, strona nie jest aktualizaowana od Maja 2017

https://www.cert.pl/ już lepiej ale najwyraźniej COVID-19 dał im popalić bo od Marca 2020 podobnie bez aktualizacji.