15/10/2013

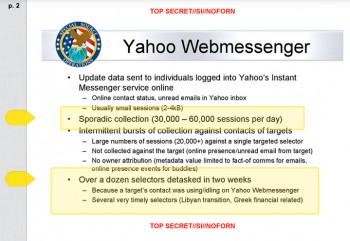

Washington Post ujawnia kolejne techniki działania NSA na podstawie dokumentów wykradzionych z amerykańskiego wywiadu przez Snowdena. Agencja kolekcjonuje książki adresowe z webmaili oraz listy kontaktowe z komunikatorów GMaila, Facebooka oraz Yahoo i Hotmaila. Po co?

Powiedz z kim rozmawiasz, powiem Ci kim jesteś

Wiedząc kto z kim koresponduje, można nakreślić siatkę znajomości. Z kolei na globalnym grafie “znajomości” bardzo ładnie widać punkty centralne i relacje pomiędzy wybranymi osobami.

Każdego dnia NSA ma zbierać ok. 500 000 książek kontaktowych. Są one wyciągane podczas podsłuchiwania synchronizacji telefonów z chmura lub nasłuchu komunikacji IM, która jak się okazuje nie zawsze jest szyfrowana. Programy do chatowania współdzielą tzw. “roster” z książką kontaktową użytkownika w webmailu. Podsłuch następuje poza granicami USA, w punktach wymiany ruchu.

Nie tylko adresy e-mail są zbierane…

Warto podkreślić, że w książkach kontaktowych znajdują się nie tylko adresy e-mail. Niektórzy internauci umieszczają tam numery telefonów, a nawet fizyczne adresy swoich kontaktów. Dane te są więc cenniejsze niż zwykłe billingi, od których zaczęła się afera Snowdena.

Ta sytuacja pokazuje, że nawet jeśli dbasz o swoją prywatność w sieci i nie ujawniasz informacji o sobie, jest szansa, że twoje dane “ujawnił” jeden z twoich znajomych…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A to gnojki – załatwiny ich spamem ?? :)

Książka adresowa na dysku, skrzynka email w żadnym z wymienionych serwisów. Feels good man.

Jedyne wyjście to szumieć, szumieć na taką potęgę, że komputery nie dadzą rady wyłuskać pożytecznej informacji, zasypać agregatory połową internetu.

Nie takie GG złe jak je malują…;)

AFAIR, w przypadku GG współczynnik siatki połączeń pomiędzy kontaktami obliczono kiedyś na 4 z kawałkiem (nie 6)

gTalk = NSA ma Twoje rozmowy.

GG = k20 losowych script kiddies ma Twoje rozmowy…

Mimo wszystko, wolę NSA. (A Pidgin ma opcję szyfrowania połączeń, ciekawe, jak mocnego?)

Do Pidgina jest OTR. Póki co chyba nie został jeszcze złamany.

A mógłby mi ktoś obeznany powiedzieć, czy w tym wypadku bezpieczeństwo jest zależne od klienta, czy od protokołu? A może jedno i drugie ma znaczenie?

Tak mi się to skojarzyło z dokumentem który oglądałem już dawno temu, można znaleźć na YT “The True Story of the Internet- People Power” Szczególnie odnośnie artykułu polecam fragment mniej więcej 35:00-36:30

No właśnie. Można mieć pocztę przez program pocztowy łączący się z własnym serwerem, telefon monochromatyczny, gołębia pocztowego, ale wystarczy jeden nieuświadomiony (tzn głupi) znajomy i cały misterny plan w …

po co ci ten email i telefon jak nikomu ich dać podać nie możesz w obawie że nie daj boże zapiszą sobie w kontaktach?

nie zapoomnij o foliowej czapeczce żeby obce rządy nie mogły ci mikrofalami mózgu sczytywać :)

W tym kontekście na poważnie:

http://www.fastcompany.com/3019847/think-you-can-live-offline-without-being-tracked-heres-what-it-takes

Jak rozumiem Twoja siostrzenica/babcia/teściowa/etc, która dostała mailem zdjęcia z ostatniego spotkania rodzinnego, jest także ekspertem z dziedziny bezpieczeństwa informacji? ;-)

A co tam takiego trzymacie na tych majlach ze sie tak boicie? Dopoki kasy z konta nie zabieraja to niech czytaja ten spam co tam przychodzi ;)

@p.man wyobraz sobie, ze niektorzy:

1) ponad kase stawiaja wolnosc

2) sznauja swoja prywatnosc

3) maja wiecej do ukrycia, niz oceny z klasowki jakiegos gimbusa.

God dammit! thrash, to chyba pierwsza twoja wypowiedź z ktorą się w pełni zgadzam :)

@TrashO2 wlasnie o to pytam, kto, kto ceni swoja prywatnosc trzyma to na majlach? To nie jest wystawiane publicznie ze kazdy moze to czytac. Przegladaja to slozby ktore dbaja o twoje dup*ko zeby nie wylecialo pewniego dnia w powietrze jak bedziesz popijal kawke. Bylem w usa i tam na widok policemana kazdy drzy, saznuje sie go a nie tak jak u nas.

PS. zanim kogos wyzwiesz od gimbusa pomysl czasem ze moze byc starszy od Ciebie. Chyba ze sam jestes z gimbozji albo co lepsze z podstawowki to masz pelne prawo pisac tak do innych.

Wiem że trochę stare ale do @p.man

“Dopoki kasy z konta nie zabieraja to niech czytaja ten spam co tam przychodzi ;)”

Problem w tym, że w ten sposób dajesz przyzwolenie na zmniejszenie obszaru prywatności i tak krok po kroku …

Ciekawe czy najnowsze informacje o zakupie przez NASA w Calliforni quantum komputerow o niewiarygodnej mocy przeliczeniowej maja z ta cos wspolnego? podobno ten komputer jest wstanie przeliczac dane i wyciadac z nich wnioski w niesamowity sposob.

Bo żre Gumijagody.

Panie Konieczny! “Czy wiesz, że wedle eksperymentu Stanley’a Milgram, każdego człowieka z innym łączy maksymalnie 6 uścisków ręki (pomiędzy ich znajomymi).” Można to poprawić, np.: “Czy wiesz, że wedle eksperymentu Stanleya(!) Milgrama(!), każdego człowieka z jakimkolwiek innym, łączyć maksymalnie 6 uścisków ręki (ewentualnie kręgów znajomych).

Mnie z papieżem łączy 4 krąg. A was? :P

z papieżem w odległości 4 kręgow? Musisz być masonem albo satanistą

http://www.msza.com.pl/jorge-mario-bergoglio-jako-papiez-franciszek

rotfl

GG miało tylko 4 bo to mimo wszystko tylko specyficzna grupa osób o podobnych zainteresowaniach / predyspozycjach, a nie siatka całego społeczeństwa :)

[…] tym, na ile sposobów jako społeczeństwo jesteśmy inwigilowani pisaliśmy już wiele razy. Naprawdę wiele. Ale kto by przypuszczał, że […]