18/1/2010

Właśnie trwa phishing wycelowany w klientów PKO. Poniżej zamieszczamy treść fałszywego e-maila.

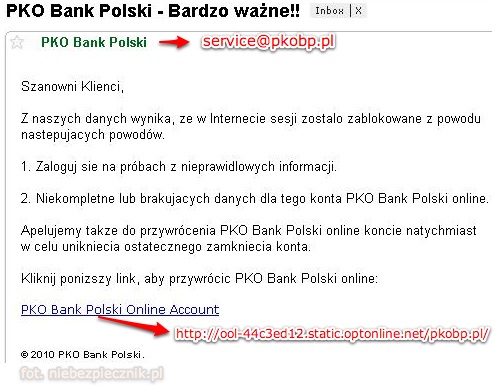

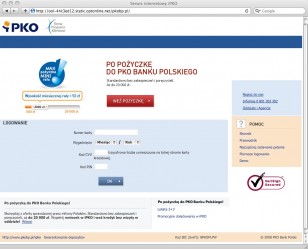

Fałszywy komunikat wysyłany jest z “podrobionego” adresu service@pkobp.pl a link w wiadomości prowadzi do strony: hxxp://ool-44c3ed12.static.optonline.net/pkobp.pl/, gdzie ofiara pytana jest o numer karty kredytowej, jej kod CVV i PIN:

Dajcie znać znajomym, którzy mają konta w PKO.

Jeśli chcesz sprawdzić, czy potrafisz rozróżnić prawdziwe e-maile od phishingu, zapraszamy do quizu. A jeśli padłeś ofiarą phishingu, możesz zemścić się na phisherze — o tym jak to zrobić pisaliśmy w poście zatytułowanym “Okradnij Phishera“.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czytając treść tego maila zastanawiam się kto się da na to nabrać. Ciekaw jestem jakiego translatora użyli, bo google w swoim ma chociaż polskie znaki;p

A z innej mańki mnie przed chwilą południowokoreańskie wyjście tora 222.106.131.46 próbowało zMan-In-The-Middlować na ipko.pl – jak wnioskuję z nieważności certyfikatu normalnym kanałem ważnego. O tempora, o mores.

hej Jacenty ,

a jak zauważyłeś taki atak ??

—

Pozdrawiam,

Lutek

Firefox już blokuje tą stronkę. Wiecie, “zgłoszono przypadek oszustwa” i takie tam ;)

Gdyby kogoś interesowały nagłówki tej wiadomości (podesłał D.K.):

Return-Path: >service@pkobp.pl>

Received: from trap102@*

by * (CommuniGate Pro GROUP 5.3.1)

with GROUP id 940367; Mon, 18 Jan 2010 10:16:29 +0100

X-Autogenerated: group

X-Junk-Score: 0 []

X-Cloudmark-Score: 0 []

Received: from mail.topcheer.com ([218.83.152.171] verified)

Received: from User ([66.222.25.67] RDNS failed) by mail.topcheer.com

with Microsoft SMTPSVC(6.0.3790.3959);

Mon, 18 Jan 2010 17:23:09 +0800

From: “PKO Bank Polski”>service@pkobp.pl>

Subject: PKO Bank Polski – Bardzo ważne!!

Date: Mon, 18 Jan 2010 03:16:22 -0600

MIME-Version: 1.0

Content-Type: text/html;

charset=”Windows-1250″

Content-Transfer-Encoding: 7bit

X-Priority: 1

X-MSMail-Priority: High

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2600.0000

Bcc:

Return-Path: service@pkobp.pl

Message-ID:

X-OriginalArrivalTime: 18 Jan 2010 09:23:10.0234 (UTC)

FILETIME=[DA0047A0:01CA981F]

“Fałszywy komunikat wysyłany jest z adresu service@pkobp.pl” – nieprawda, jest to raczej fałszywy adres nadawcy wstawiany do wiadomości.

HCSL: Ja bym powiedział, że zarówno adres jest zespoofowany jak i komunikat fałszywy ;-) Doprecyzowałem artykuł.

Co mnie śmieszy wielce, to fakt, że ktoś zadał sobie tyle trudu, i nie pomyślał

o sprawdzeniu pisowni. Mail wygląda jakby go pisał gimnazjalista pijący przeraźliwie słodką oranżade, unikający wf-u, i wymigujący sie dyslekcją, dysgrafią, i dys-wszystkim :P

Zabawne bo dostałem też takiego @ ale w spamie :) Najciekawsze że tez mam konto na gmail’u czyżby konto pocztowe były zagrożone :>

@Lutek: Tak domniemam, bo mi przeglądarka zgłosiła (głośno i wyraźnie), że certyfikat jest nieważny. Pobieżnie jestem zaledwie zapoznany z X.509, PKI czy ogólnie certyfikatami, że gapiąc się tyle, nie rozpoznałem, co dokładnie mogło być podmienione, czy jak dokładnie wygląda oryginalny certyfikat dla iPKO wystawiony przez Verisign. Wiem, że rozłączywszy się z siecią Tor przeglądarka zastrzeżeń nie miała (na pewno nie zaakceptowałem żadnego wyjątku bezpieczeństwa). No a oczywiście [czy nieoczywiście w sieci anonimizacji ;)] ze szczegółami technicznymi takiego ataku MITM się nie zapoznawałem.

Warto przeczytać np. taki artykuł http://www.smh.com.au/news/security/police-swoop-on-hacker-of-the-year/2007/11/15/1194766821481.html oceniając własne bezpieczeństwo czy anonimowość w sieci Tor. O i jeszcze to http://derangedsecurity.wjo.pl/ jako notatki do wykładu.

@Pawał:

Mój SPAM na Gmail :

http://i48.tinypic.com/amtwd2.png

Grats, jesteście na Wykopie :-) http://www.wykop.pl/link/286868/uwaga-na-falszywe-e-maile-z-pko +1 ode mnie, za całokształt bloga, należy się wam!

I już po phishingu: “The page cannot be found”

dziś rano też dostałem maila. Nie jestem klientem banku ale z natury jednak wiem że znalazły by się osoby, które mogłyby się na to nabrać. Napisałem więc w tej sprawie do PKO jeśli otrzymam odpowiedź na pewno się podzielę … pozdrawiam przezornych ;]