22/2/2020

Każdy ma prawo do prywatności. A tym bardziej osoby starające się o urząd prezydenta. Dziennikarz RMF, Krzysztof Berenda, który sam korzysta z Signala zauważył, że ostatnio pojawiają się na nim masowo politycy, w tym sztabowcy kandydatów na prezydenta, m.in. Andrzeja Dudy. W opublikowanym dziś artykule zastanawia się, jakie ryzyka płyną z tego faktu i czy mogą one stanowić “zagrożenie dla bezpieczeństwa państwa”. Naszym zdaniem nie. Co nie oznacza, że korzystanie z szyfrowanych komunikatorów gwarantuje ich użytkownikom 100% poufności. To nie takie proste… I warto to ponownie przypomnieć.

To prawda, że Signal jest najbezpieczniejszy

Zacznijmy od tego, że jeden szyfrowany komunikator typu “end to end” nie jest równy innemu szyfrowanemu komunikatorowi “end to end”. Diabeł tkwi w szczegółach, których zwykli użytkownicy często nie są w stanie zrozumieć. A wiec w uproszczeniu:

- Signal — to najbezpieczniejszy komunikator. Jego kod źródłowy (zarówno serwera jak i klienta) jest otwarty, co oznacza, że każdy może go przeanalizować pod kątem “tylnich furtek” i (nie)poprawnego użycia kryptografii. To co dodatkowo odróżnia Signala od reszty komunikatorów, to paranoiczne wręcz dbanie o prywatność użytkownika — serwery Signala zbierają minimalną ilość informacji potrzebnych do świadczenia usługi. Twórcy nie mają dostępu do kontaktów, które użytkownik ma telefonie i metadanych konwersacji, co w uproszczeniu powoduje, że nie wiedzą nie tylko o tym o czym użytkownik A rozmawia z użytkownikiem B, ale że w ogóle użytkownik A rozmawia z użytkownikiem B. Magia dobrze wdrożonej kryptografii. Tu możecie zobaczyć jak Signal odpowiada na pisma od organów ścigania i ile informacji im ujawnia (czyli do jakich danych użytkowników ma dostęp).

- WhatsApp — to najpopularniejszy komunikator. Jego protokół bazuje na Signalu i to jest super. Ale za WhatsAppem stoi Facebook, a to oznacza, że o ile twórcy nie mają wglądu w treść rozmów, to zbierają metadane, czyli wiedzą kto, z kim i jak często oraz kiedy rozmawia. Nic dziwnego. Facebook zarabia na danych. Ale prywatność to nie poufność. Więc jeśli bardziej zależy Ci na tym drugim, to WhatsApp będzie bardzo OK.

- Telegram — to komunikator autorstwa kontrowersyjnego Rosjanina, który zbiegł z kraju. Można wierzyć, że uciekł bo nie chciał pójść na współpracę z służbami, jak twierdzi, a można też sądzić, że taka sytuacja została celowo wykreowana przez rosyjskie służby, aby przekonać ludzi do korzystania z usługi tego “niby zbuntowanego” a więc “godnego zaufania” Rosjanina. Jak pokazał przypadek operacji Crypto AG, służby od lat są zdolne do tworzenia firm dostarczających “bezpieczne oprogramowanie”. Ale zostawmy teorie spiskowe, bo dowodów na świadomą współpracę Telegrama z służbami rosyjskimi brak. Telegram zresztą jest najmniej godny zaufania spośród prezentowanej przez nas trójki komunikatorów z innego powodu. Przede wszystkim dlatego, że tworzy “własną kryptografię”, a jak każdy specjalista od IT wie, jest to droga skazana na porażkę. W dodatku kod źródłowy Telegrama nie jest w pełni otwarty, a model bezpieczeństwa został wielokrotnie “podziurawiony” i jest szeroko krytykowany przez ekspertów. Telegram przekazuje służbom sporo informacji na temat użytkowników, jeśli te poproszą, a niewiele osób ma też świadomość, że nie wszystkie typy konwersacji prowadzonych przez ten komunikator są faktycznie szyfrowane “end to end” i to chyba jest najgorsze, bo Telegrama nie powinno się w ogóle nazywać komunikatorem “end to end”.

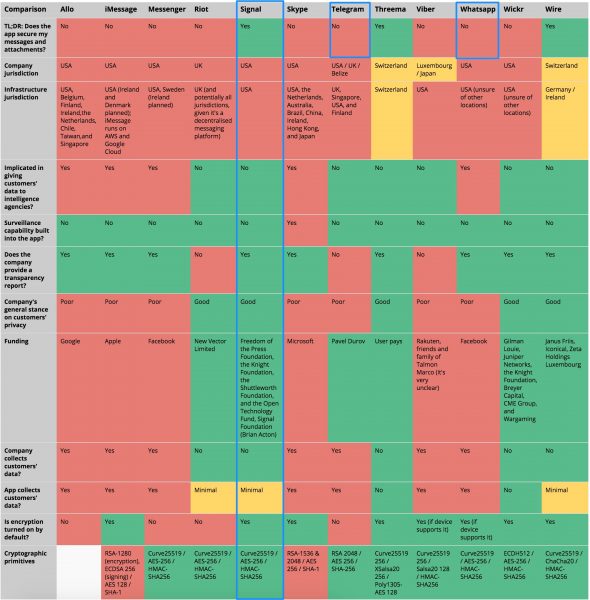

Gdyby ktoś potrzebował głębszej analizy różnych (nie tylko tych trzech, najpopularniejszych w Polsce) komunikatorów E2EE, to w naszym poprzednim artykule dot. komunikatorów szyfrujących ją znajdzie:

Podsumowując, najbezpieczniejszym z tych trzech najmocniej rozpoznawanych w Polsce komunikatorów jest Signal i jeśli komuś zależy na maksymalnej możliwej do osiągnięcia poufności w komunikacji internetowej, to powinien właśnie z Signala korzystać. Jego architektura utrudnia popełnienie błędów, które mogą narazić poufność rozmów na szwank. Ale pomimo tego, potknięcia i “wycieki” wciąż są możliwe, bo nie wszystko zależy od samego “szyfrowania w komuniaktorze”. Kilka przykładów “ataków” poniżej.

Wciąż wiele rzeczy może pójść źle, nawet jeśli korzysta się z szyfrowanego komunikatora

Bez zwrócenia uwagi na poniższe aspekty, samo korzystanie z komunikatora end-to-end może się okazać równie niebezpieczne jak korzystanie z e-maili czy SMS-ów — a nawet jeszcze groźniejsze — bo niezdający sobie sprawy z tych dodatkowych kwestii użytkownik może poczuć większą chęć do dzielenia się sekretami, gdyż wydaje mu się że korzysta ze 100% bezpiecznego kanału komunikacji.

Brak szyfrowania.

Jeśli wybierzecie Telegrama, to część komunikacji (ta dotycząca grup) w ogóle nie będzie szyfrowana “end to end”, chociaż wydawało się Wam, że korzystacie z “bezpiecznego komunikatora”. Signal i WhatsApp nie mają takich pułapek.

Kopia do chmury.

Niektóre z komunikatorów pozwalają na sporządzenie kopii bezpieczeństwa (zawierającej historię rozmów) i wysłanie jej do chmury producenta (komunikatora lub smartfona). Boleśnie przekonał się o tym kumpel Donalda Trumpa, Roger Stone. Skorzystał z WhatsAppa do prowadzenia rozmów dot. współpracy z Rosjanami, FBI przejęło jego telefon, ale choć niczego na nim nie znaleziono (został wyczyszczony), to śledczy pozyskali skasowane treści “szyfrowanych rozmów” — bo sięgnęli do chmury. Kopia w chmurze jest wygodna, bo jak zgubimy telefon, to na nowym po zainstalowaniu komunikatora będziemy mieli dostęp do historii rozmów. Ale jak rozmawia się z Rosjanami na temat manipulacji wyborczych, to niewyłączenie tego typu backupowania nie jest zbyt rozsądne. Signal nie świadczy w ogóle takiej funkcji, więc nawet “przypadkiem” nie można popełnić tego błędu.

Długi język rozmówcy.

Nawet korzystając z szyfrowanych “end to end” komunikatorów trzeba mieć zaufanie do osoby z którą się rozmawia. Co z tego, że wiadomości bezpiecznie przeszły przez Internet, skoro jeden z rozmówców może wykonać screeny i wysłać je prasie? Tego typu sytuacja miała miejsce kilka miesięcy temu w Polsce i ujawnił ją Onet w wyniku czego jeden z wiceministrów pożegnał się ze stanowiskiem.

Zhackowanie telefonu któregokolwiek z rozmówców.

Jeśli ktoś dostanie się do telefonu na którym jest szyfrowany komunikator (czyt. zainfekuje go złośliwym oprogramowaniem) to będzie w stanie podglądać to co się na nim dzieje, czyli także to, co jest wyświetlane na ekranie kiedy poufnie rozmawia się przez szyfrowany komunikator. Uodpornienie się na podsłuch telefonu to nie jest łatwa sprawa (por. 3 sposoby na podsłuch telefonu) a uodpornienie się na wszystkie możliwe ataki na smartfony to w zasadzie mission impossible. Niektórych modeli w ogóle nie da się zabezpieczyć w pełni. Innym trzeba odpowiednio skonfigurować system operacyjny, aby uczynić je mniej podatnymi na ataki, a nie każdy wie jak to zrobić. Wreszcie, nawet maksymalnie zabezpieczony telefon odpowiednio przygotowany atakujący jest w stanie zainfekować przy pomocy 0day’a i specjalistycznego oprogramowania (np. sławnego w Polsce Pegasusa — por. Jak wyglada i działa Pegasus). Generalnie korzystając ze smartfona należy założyć, że informacje na nim przechowywane mogą za chwile być publicznie dostępne.

Warto też pamiętać, że instalacja komunikatora w formie “desktopowej” to z reguły mocne obniżenie bezpieczeństwa i narażenie się na kilka dodatkowych ryzyk i większą powierzchnię ataku, por. Nie korzystaj z komunikatorów szyfrowanych na komputerze, jeśli cenisz sobie wysokie bezpieczeństwo.

Dla Kowalskiego pocieszające może być tylko to, że tego typu narzędzia jak Pegasus — z racji wykorzystywanych przez nie bardzo drogich naboi — nie są “spalane” na byle kim, a obrywają nimi VIP-y (Szef Amazonu Jeff Bezos, dziennikarze śledczy, aktywiści, zorganizowane grupy przestępcze). Zresztą, normalnych ludzi i tak “hackuje się” łatwiej. Czasem wystarczy nagranie z kamery CCTV (np. z lotniska) na którym widać jak wpisują kod blokady ekranu, a potem zwykłe zarekwirowanie telefonu i poddanie go procesowi ekstracji danych za pomocą specjalistycznego oprogramowania forensicowego.

Należy jednak pamiętać, że model bezpieczeństwa kandydata na prezydenta to nie to samo co model bezpieczeństwa zwykłego Kowalskiego. Od kandydatów na prezydenta powinno się wymagać mocniejszej gardy, bo i zagrożenia i stawka są znacznie wyższe. Jednym słowem kandydat na prezydenta musi się zmierzyć z większą liczbą lepiej wykwalifikowanych atakujących, a niektórzy faktycznie mogą dysponować “bronią” taką jak ataki implementowane m.in. przez Pegasusa.

Kandyduję na prezydenta — co robić, jak żyć?

Korzystaj z Signala. Niczego lepszego nie ma obecnie na rynku. SMS-y i standardowe rozmowy telefoniczne są podatne na podsłuch (przechwycenie w tranzycie). Spotykanie się twarzą w twarz nie zawsze jest możliwe, nie mówiąc juz o wygodzie. Pamiętaj aby odpowiednio dobrać smartfona i umiejętnie go zabezpieczyć. Dopóki nikt nie przejmie fizycznie Twojego urządzenia lub go nie zhackuje, albo w zespole nie będziesz mieć kreta, poufność Twoich rozmów będzie chroniona na tyle, na ile jest to dziś możliwe w dzisiejszym świecie przy użyciu technologii i urządzeń podpiętych do internetu.

W skrócie — korzystaj z Signala, ale rób to z głową, pamiętając o ryzykach i konieczności przeszkolenia swoich “współpracowników” oraz odpowiedniej konfiguracji swoich urządzeń. Pełny instruktaż wykracza poza ramy tego artykułu (więc zaintersowanych zapraszamy na indywidualne konsultacje)

Nie kandyduję na prezydenta a chce bezpiecznie rozmawiać w internecie — co robić, jak życ?

Też korzystaj z Signala. Albo WhatsAppa, jeśli prywatność ma dla Ciebie mniejsze znaczenie niż poufność, a nie masz takiej siły przebicia, aby przekonać znajomych z którymi się komunikujesz do zmiany komunikatora na Signala.

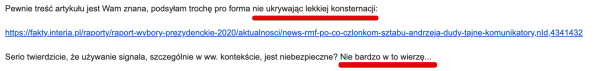

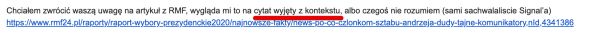

PS. Autor przywoływanego artykułu dot. komunikatorów end-to-end, który dziś został opublikowany na RMF FM kontaktował się ze mną przed publikacją. Rozmawialiśmy o różnych komunikatorach 17 minut. Jak to bywa w branży newsowej, z tych 17 minut rozmowy, do artykułu trafiła jedna moja wypowiedź — w mojej opinii niepełna i w dodatku dość niefortunnie umieszczona pod akapitem sugerującym że Signal “daje złudzenie bezpieczeństwa”. Poprosiłem o sprostowanie i błyskawicznie, za co dziękuję autorowi, w artykule na RMF pojawiła się rzetelniejsza wersja mojej wypowiedzi. Wygląda jednak na to, że na podstawie pierwszej wersji materiału z RMF swoje artykuły puściły Interia i Gazeta.pl. Dlatego słusznie dziwicie się i podsyłacie je nam na redakcyjną skrzynkę z takimi komentarzami:

Cieszy nas w redakcji Wasza czujność i to, że nawet jak przez przypadek i nieumyślnie dziennikarze coś “przekręcą”, reagujecie i nie dowierzacie.

W kontekście tego jak czasami błędne mogą być treści w prasie dot. komunikatorów end to end proponujemy lekturę naszego artykułu sprzed 2 lat, pt. Prostujemy bzdury o komunikatorach Signal i WhatsApp opisane w Rzeczpospolitej.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A co z Wickr? Uzywalem Signala ale denerwowało mnie słabe działanie połączeń audio, na Wickr jest lepsze, pod względem bezpieczeństwa chyba podobnie jak Signal?

Też się zastawiam.

Wickr w tabelce ma więcej zielonych pól niż Signal, prócz głównego pytania z tldr, który jest tylko podsumowaniem.

A mimo to wygrał Signal.

Albo ktoś promuje na siłę Signal, albo ktoś się pomylił.

Czyli rozumiem ,że można sobie samemu postawić serwer z komunikatorem signal i do tego klient na urządzeniu?

Ostatnio widziałem program który wydobywa z telefonu całą nie zaszyfrowaną korespondencje z IOSa więc nie wydaje mi się żeby to było prawdą ;)

Co konkretnie miałoby nie być prawdą, gdyby taki program istniał? I podaj z łaski swojej jakiś “namiar” na ten program, albo to nagranie, które widziałeś. Bez tego Twój komentarz to zwykły FUD.

Czyli żeby ktoś odszyfrował komunikacje signalem prawdopodobnie spróbuje włamać się na telefon.Jeśli jestem np. dziennikarzem to czy aktualne jest że najnowszy Iphone jest bezpieczniejszy niż najnowszy Android (tzn. Pixel 4 )? Często czyta się że Iphony są bezpieczniejsze ale zawsze mówi się o wirusach w sklepie play albo że nie ma aktualizacji.Lecz jak to jest w przypadku jeśli chodzi o bezpieczeństwo samego Androida, nie chodzi mi o prywatność bo wiadomo że z tą jest słabo.

A jak wyglada sprawa z iMessage? Podobnie jak z Whatsapp? Czy można wyłączyć całkowicie wysyłanie kopii do chmury iCloud?

https://niebezpiecznik.pl/post/apple-szyfrowanie-backupow-icloud/

Rozumiem,że nie jest darmowy,ale w innym artykule mimo wszystko pojawił się w zestawieniu,a mowa o płatnej aplikacji Threema

Komunikatorów E2EE jest bardzo dużo. W tym artykule celowo skupiłem się tylko na 3, które są w Polsce najbardziej popularne/rozpoznawane.

A są szanse na opis innych metod,plikacji ( włącznie z płatnymi ) ?

Wciąż nie rozumiem w jaki sposób Signal łączy rozmówców. Ostatnio dostałem powiadomienie “Zenek jest już w Signal”, gdzie Zenek to numer zapisany w moich kontaktach z którym raz w życiu się kontaktowałem.

Czyli że klient Signala wysyła na serwer wszystkie moje kontakty i tam je zestawia?

Sam ostatnio postanowiłem wypróbować signala i też mnie to zastanawiało. Na ich stronie jest taka oto informacja:

Skąd Signal wie, że mój kontakt również używa Signal?

Signal okresowo wysyła skrócone, kryptograficznie haszowane numery telefonów, by wykryć kontakty. Nazwiska nigdy nie są przesyłane, a dane nie są przechowywane na serwerach. Serwer odpowiada na kontakty, które są użytkownikami Signal, a następnie natychmiast odrzuca te informacje. Twój telefon wie teraz, który z Twoich kontaktów jest użytkownikiem Signal i powiadamia Cię, jeśli Twój kontakt zaczął właśnie korzystać z Signal.

https://support.signal.org/hc/pl/articles/360007061452-Czy-Signal-wysy%C5%82a-m%C3%B3j-numer-telefonu-do-moich-kontakt%C3%B3w-

O ile im wierzysz, to nie przechowują nic. Ale przecież nie ma pewności czy kod źródłowy Signala to jest dokładnie ten sam kod co jest skomplikowany i wdrożony.

https://signal.org/blog/reproducible-android/

Jesteś w stanie sprawdzić czy kod w Twoim telefonie z playstore zgadza się z tym w repozytorium. To pozwala na weryfikacje czy komunikacja jest e2ee i jak dużo pobocznych danych dostaje serwer. Nie możesz za to zweryfikować aplikacji po stronie serwera, tutaj trzeba mieć pewną dawkę zaufania, z uwzględnieniem tego ile informacji dostają.

Tym tokiem rozumowania lepiej wybrać wire pozdro

Przy czym Wire (już) nie jest (będzie) darmowy i kwestie finansowania budzą niepokój: https://techcrunch.com/2019/11/13/messaging-app-wire-confirms-8-2m-raise-responds-to-privacy-concerns-after-moving-holding-company-to-the-us/

Tym tokiem rozumowania lepiej wybrać grypsy szyfrowane na wyższym poziomie… Ale to oczywiście zależy jak daleko chcesz się posunąć, żeby utrudnić sobie komunikację

A co powiecie o keybase?

@Piotr Konieczny

Bazując na tej stronie z tabelki, wychodzi na to że Threema jest bardziej bezpieczna niż Signal. Zgadza się?

W czym Signal jest lepszy od Wire, skoro w tabelce są prawie identyczne?

>Przy czym Wire (już) nie jest (będzie) darmowy

Nadal jest darmowy, zależy od licencji.

Jednak aplikacja wire pod windows jest bardzo kiepska, signala nie instalowałem.

Tabelka ma więcej wierszy

A co myślicie o Status.im?

Nie rozumiem czemu telegram jest tak bardzo źle postawiony w świetle w stosunku do whatsapp.

Ile było ostatnio backdoorów na whatsapp?

Co dało szyfrowanie end to end jak poprzez ten komunikator włamywacze dostają dostęp do całego telefonu ŁĄCZNIE z rozmowami na whatsapp?

Ile ostatnio było informacji na temat luk whatsapp?

Po pierwsze, to nie były backdoory, po drugie, ataki na dowolne aplikacje (w tym komunikatory) są i będą zawsze możliwe. Na te najpopularniejsze częściej.

A jak tam Briar?

Signal nic nie da ,jeżeli system operacyjny windows 10 (telemetria) lub android przesyła wszystko co wpiszemy w klawiaturę na serwery MS czy google. Domyślnie MS i android ma tą funkcję włączoną pod pretekstem “poprawy usług” czy jakoś tak.

Pytanie ww. Wickr info z mediów, że komunikator dystrybuowany jako zamknięte oprogramowanie, pozwala na wymianę samo niszczących się i zabezpieczonych szyfrowaniem typu end-to-end wiadomości, włączając w to zdjęcia i załączniki plików. Prawda to?

W tabelce powyżej przy Wickr jest – że “NO”.

Ostatnio Signal i Wickr były polecane przez Pentagon do używania przez żołnierzy USArmy będących na misjach…

No wlasnie, a nie zastanawialo Cie dlaczego? Moze wlasnie dlatego ze maja w nie wglad.

Jeśli żołnierz jest na misji, to Pentagonowi będzie prawdopodobnie bardziej zależeć, żeby nie podsłuchał go wróg, niż na możliwości własnoręcznego podsłuchiwania.

Co sądzicie o aplikacji CoverMe?

Ta tabelka jest bodajże z 2014 i nigdzie nie udało mi się znaleźć jakiegoś bardziej szczegółowego wyjaśnienia 1 kryterium (“TL;DR…”), a brzmi interesująco, szczególnie w kontekście WIckr :)

Bezpieczny bo amerykański sygnalista tak powiedział? Signal jest wyprodukowany w (prawdopodobnie) w Rosji co już stawia znak zapytania. Do tego nie masz możliwości kontroli klucza szyfrowania. Wymagają od ciebie numeru telefonu. Nie wiadomo czy klucz szyfrowania nie jest wysyłany do centralnego serwera, tam odszyfrowywany, a następnie admini mają dostęp do całości konwersacji.

Przepusciłem ten komentarz przez moderację tylko po to aby zrobić. ciebie przykład i pokazać ile osób zamiast na faktach, danych i kodzie, swoje domysły snuje na niczym nie popartych teoriach spiskowych…

“Nie wiadomo czy klucz szyfrowania nie jest wysyłany do centralnego serwera, tam odszyfrowywany, a następnie admini mają dostęp do całości konwersacji.”

to można akurat łatwo sprawdzić czy ten klucz jest wysyłany…

Piotr Konieczny

Skąd wiadomo ,że oprogramowanie na serwerach signala zawiera ten sam kod źródłowy co udostępniony publicznie? Jaką mamy pewność ,że te oprogramowanie nie zostało dostosowane do wersji klienta?

NIE jest prawdą, że “Twórcy nie mają dostępu do kontaktów”. Aplikacja signal’a wysyła co jakiś czas listę zahashowanych numerów telefonów z listy kontaktów użytkownika (by móc poinformować komu można wysłać zaszyfrowaną informację). Teoretycznie rzecz biorąc funkcje hashujące są bezpieczne, ale pod warunkiem, że baza możliwych wartości jest wystarczająco duża. Ilość numerów telefonów w Pl czy na świecie nie jest duży, co powoduje, że wyszukanie numeru telefonu na podstawie takiego hash’a jest trywialnie proste (dla specjalisty).

M.in. ten fakt powoduje, że zarządzający serwerami mogą odtworzyć sieć powiązań. Jeśli do tych danych mają dostęp służby (NSA itp.), to z łatwością mogą tę bazę powiązać z innymi danymi. Twórcy signal twierdzą, że nie udostępniają danych itd., ale to tylko twierdzenie. Nie wiemy, czy to prawda, a jeśli prawda, to nie wiemy, czy jakieś służby w inny sposób nie potrafią wydobywać tych danych z serwerów signal’a.

Centralizacja i brak przynajmniej federacyjności to podstawowa wada tego rozwiązania.

Poza tym niewielki (chyba) promil osób szyfruje wiadomości, więc informacja kto to robi też jest ważną informacją.

“Spotykanie się twarzą w twarz nie zawsze jest możliwe, nie mówiąc już o wygodzie.”

Może “analogowe” metody operacyjne nie są najwydajniejsze, ale spróbujcie upchnąć gdzieś podsłuch podczas spotkania oko w oko na plaży nudystów. :)

Zakładając że chodzi o służby, to:

1. Jeśli jeden z rozmówców jest “kretem”, to może mieć wszczepiony implant z mikrofonikiem i nadajniczkiem. Stosowne technologie już są przecież;

2. Mikrofon kierunkowy schowany gdzieś na wydmie;

3. Słodki mały pieseczek jakiejś laski, który przebiegając obok przypadkowo upuści patyczek z mikrofonikiem;

Pewnie dałoby się wymyślić więcej takich scenariuszy :D

Każdy ma prawo do prywatności. A tym bardziej osoby starające się o urząd prezydenta. ” – zabawna teza. Jak ktoś chce prywatności, to niech nie pcha się na stanowiska.

A przy okazji, to on chętnie WAM tę prywatność ogranicza.

Ciekawe, czy fakt używania komunikatora przez sztab prezydenta wpłynie na pomysły, aby komunikatory miały obowiązkowe backdoory.

ja mam z tymi komunikatorami taki problem, że wszystkie są uwiązane do numeru telefonu, a niektóre go wręcz ujawniają

to nie jest zbyt komfortowe

Signal pracuje nad tym, żeby zastąpić numery telefonów, tak żeby można było komunikować się poprzez nazwy użytkowników. Myślę, że za jakiś czas będą o tym informować. Pierwsze zmiany już są widoczne w kodzie na Githubie

To kup inny nr tel, np czeski, belgijski, litewski i na niego zainstaluj Signala, Whatsapp-a. Komunikatory instalujesz na aparacie w którym masz normalny numer, ale sms-y do ich instalacji odbierasz na drugim aparacie w którym masz nr tylko do Signala ( ten np czeski ) Wtedy nie widać że na twoim polskim nr którego używasz na codzień jest Signal, Telegram itd. A numer na który masz zainstalowane komunikatory podajesz tym którym chcesz.

Albo lepiej. Użyj voip

> Albo lepiej. Użyj voip

Czy ktoś zna jakieś dobre, niezbyt drogie usługi voip którymi da się aktywować Signala? I to takie, które nie żądają skanów paszportu/dowodu?

Zupełnia się na voip nie znam. Czy są takie które bez problemu obsługują także odieranie i wysyłanie esemesów?

Czy tabelka jest aktualna?

W pierwszym wierszy “Does the app secure my messages and attachments” Przy WhatsApp jest NO, a przecież jest tam od jakiegoś czasu end to end encryption. Proszę o wyjaśnienie.

Tutaj mnie martwi coś zupełnie innego. skoro w kampanii wyszło że używają najlepszych ogólnie dostępnych rozwiązań do szyfrowania, to ja się zastanawiam co tak bardzo tym razem chcą ukryć?

a co powiecie o antox?

Ten Wire coś wygląda na bezpieczniejszy – te same ficzery szyfrujące co Signal a jednak USA nie może kazać NSA wymusić backdoora bez powiadamiania użytkowników bo to produkt szwajcarski/niemiecki.

Co z tego, że to produkt szwajcarski/niemiecki? Crypto AG też było “szwajcarskie”.

Chociaż przyznaję, czułbym się jeszcze pewniej, gdyby Signal był spoza USA i kręgu ich najbliższych sojuszników.

W temacie https://www.politico.eu/pro/eu-commission-to-staff-switch-to-signal-messaging-app/

I dyskusja na HackerNews https://news.ycombinator.com/item?id=22402707

ToxChat jest dużo bezpieczniejszy od jakiegoś Signala, jest to open source protokół komunikatora, działający na podobie sieci bitcoina czy torrentowych, nie ma żadnego centralnego serwera ani nie jest ograniczony konkretną aplikacją czy systemem, są różne klienty tego protokołu na różne systemy.

Czy działają Wam rozmowy telefoniczne przez Signal? Mam w telefonie dwie karty różnych operatorów. Kiedy dane mobilne dostarcza “pomarańczowy operator” wówczas nie mogę prowadzić rozmów przez Signal. Kiedy łączę się z netem przez polskiego zielonego operatora lub przez Wifi , wtedy mogę rozmawiać normalnie.

Czy to możliwe że pomarańczowy operator coś blokuje? Czy może trzeba pozmieniać ustawienia w telefonie?

Pomarańczowy operator (Orange) przydziela adresy IPv6 i Signal ma z tym trudność. Pozostali Polscy operatorzy korzystają z IPv4 i tam wszystko działa ok. Niestety problem z IPv6 jest nierozwiązany już dłuży czas :/

Signal naprawdę spoko, używam od dawna. Nie jestem jednak w stanie ogarnąć istoty funkcji “ukryty nadawca”. Mogę prosić o wyjaśnienie, jak dla prostego, nietechnicznego człowieka?

Proszę bardzo, wyjaśnienie dla nietechnicznego:

Załóżmy, że usługa Signal to poczta polska, a wiadomość to list w kopercie.

Jeśli chcesz wysłać list, tradycyjnie podajesz na kopercie adres odbiorcy, ale też swój własny adres nadawcy. Poczta potrzebuje adresu odbiorcy, żeby wiedzieć, komu dostarczyć list, ale tak naprawdę nie potrzebuje adresu nadawcy. Tylko odbiorca musi wiedzieć, kto przysłał mu list, a tego może dowiedzieć się z podpisu w liście, a nie publicznie widocznego adresu na kopercie.

Tak działa ukryty nadawca. Serwer nie otrzymuje informacji, kto wysłał wiadomość, tylko gdzie ją dostarczyć. Dane nadawcy są zaszyfrowane razem z wiadomością i tylko odbiorca uzyskuje do nich dostęp (żeby móc odpowiedzieć na wiadomość).

Fajnie, gdybyście dali jakiś większy opis tego skoroszytu;) Wydaje się, ze ograniczyliście dyskusje tylko do tych trzech Dużych, chyba, ze gdzieś mi umknęło. Mnie natomiast interesuje, patrząc właśnie na zestawienie, jak duży wpływ na ogólna ocenę bezpieczeństwa ma sama jurysdykcja USA. Chodzi mi konkretnie o Wickr – gdzie wszędzie jest zielono, a mimo to niebezpieczna.

Z tą otwartością Signala bym nnie przesadzał – spróbujcie sobie postawić własną implementację korzystającą z protokołu – bez udziału serwera głównego – to możecie się srodze zawieść.

W każdym razie, lektura historii projektu(ów) chcących wprowadzić wersje Libre i podejścia twórców Signala daje sporo do myślenia. Polecam wyszukać.

Jak dobrze pamiętam, to w wielkim skrócie chodziło tam o to, że Libre chciał korzystać z serwerów Signala, a Moxie (Signal) nie chciał się na to zgodzić. Nie za bardzo rozumiem tu, zarzut o otwartość Signala. Chyba, że chodzi o otwartość jako gościnność (?) W takim przypadku, to Libre może korzystać z kodu Signala. Natomiast infrastruktura (serwery), to koszty, które Signal nie chciał ponosić za Libre. I nic w tym dziwnego.

Telegram został przedstawiony w artykule jako najgorszy między innymi ze względu na “własną kryptografię” mimo że nie było dowodów na jej wady. I to mimo tego że średnio co kilka miesięcy któryś z backdorów w whatsapp jest wykorzystywany przez hakerów. Whatsapp jeszcze w styczniu zeszłego roku trzymał hasła w niezaszyfrowanych plikach tekstowych. Nie wiem jak możliwe że ten komunikator nadal można czasem znaleźć w pobliżu słowa “bezpieczny”.

Jeśli chodzi o dane udostępniane przez telegrama to niestety nie mieli za bardzo sposobu na walkę z tym. Usunięcie ze sklepu play i app store całkowicie zabiłoby aplikację a tak by się skończyło sprzeciwienie się rządowi USA.

Szyfrowanie end to end jest mniej wygodne do codziennej komunikacji. To właśnie najbardziej lubię w telegramie – na co dzień używam jak messengera facebooka a jak chcę to zawsze mogę zwiększyć poziom bezpieczeństwa.

Nie było dowodów?

Przede wszystkim, kiedy ostatnio sprawdzałem jak wygląda protokół szyfrowania e2e w Telegramie, opierał się mocno na SHA-1 (nie wiem, być może coś się od tamtego czasu zmieniło), który nie jest już dłużej uznawany za wystarczająco bezpieczny. To od razu rzuca się w oczy takiemu laikowi jak ja, więc specjalista pewnie znajdzie tam jeszcze więcej dyskusyjnych rozwiązań.

Czytałem też kiedyś, że mają nagrodę dla tego, kto złamie ich szyfrowanie e2e, ale obwarowaną tyloma zastrzeżeniami i warunkami, co kwalifikuje się, jako złamanie, że nikt jej jeszcze nie zdobył. Tylko, że ktoś, kto nie będzie próbował łamać szyfrowania dla nagrody, ale dla możliwości inwigilacji, nie będzie się przejmował przestrzeganiem narzuconych reguł. I w takich warunkach najwyraźniej szyfrowanie Telegrama nie jest już wystarczająco bezpieczne.

I nie bardzo rozumiem, co masz na myśli, mówiąc, że szyfrowanie end-to-end jest najmniej wygodne. Tradycyjnie może tak było, ale naprawdę nie widzę wielkich różnic w wygodzie korzystania z Signala i Telegrama, mimo, że Signal szyfruje wszystko e2e, a Telegram tylko secret chat. Jedyny “brak wygody” Signala, to konieczność namówienia ludzi, żeby zaczęli z niego korzystać.

Robił ktoś może audyt komunikatora Silence?

a co powiedzie o tym?

blog.elcomsoft[.]com/2019/08/how-to-extract-and-decrypt-signal-conversation-history-from-the-iphone/

Ze najpierw musisz miec dostep fizyczny do urzadzenia, zlamac jego zabezpieczenie (m.in. obejsc blokade ekranu), a potem ekstrakcja to cos prostego, o ile dane nie sa zaszyfrowane osobnym kluczem lub sksowane po minucie funcja automatycznego kasowania po rozmowie.

Słuchałem tej audycji w radio (w samochodzie). Widać było, że teza pod artykuł (czy news dnia) był ustawiony z góry: tak były dobierane wypowiedzi czy to Piotra czy osób ze sztabu wyborczego, aby podpierały z góry postawioną tezę.

Mogę powiedzieć jedno: piękna propaganda jak za “dobrych”, minionych czasów :-) eeech

A czy ktoś zetknął się z komunikatorem Session? Tutaj link do oficjalnej strony https://getsession.org/

Z tego co piszą w necie jest to fork Signala, który nie potrzebuje numeru telefonu.

iMessage:

„ Funkcja Wiadomości w usłudze iCloud również stosuje szyfrowanie kompleksowe. Jeśli masz włączoną opcję Backup w iCloud, kopia klucza zabezpieczającego aplikację Wiadomości jest uwzględniana w backupie. Dzięki temu masz pewność odzyskania wiadomości, jeśli utracisz dostęp do pęku kluczy iCloud i zaufanych urządzeń. Po wyłączeniu opcji Backup w iCloud na urządzeniu generowany jest nowy klucz, który chroni przyszłe wiadomości i nie jest przechowywany przez Apple.”

A Session ? Dlaczego pominięty ? Bo wygląda ciekawie…

[…] funkcje służące prywatności np. znikające wiadomości. Pisaliśmy już w Niebezpieczniku, że to dobrze, iż politycy używają Signala. Publikowaliśmy też porównanie Signala z innymi komunikatorami, w którym zwracaliśmy uwagę na […]

Wszystko pięknie ładnie, ale nie można w Signalu prowadzić grupowych wideokonferencji… albo ja czegoś nie widzę w tym komunikatorze…

Grupowy czat nawet się sprawdza (tak jak i w innych komunikatorach), ale już zdzwanianie się grupy razem to już nie ma możliwości… pod tym kątem Signal rozczarowuje.

Wszystko pięknie ładnie, ale nie można w Signalu prowadzić grupowych wideokonferencji… albo ja czegoś nie widzę w tym komunikatorze…

Grupowy czat nawet się sprawdza (tak jak i w innych komunikatorach), ale już zdzwanianie się grupy razem to już nie ma możliwości… pod tym kątem Signal rozczarowuje.

Czy w kwestii grupowej wideokonferencji jest coś lepszego od Google Duo/WhatsApp/Skype?

Tak, by można było w kilka osób połączyć się i rozmawiać widząc siebie nawzajem?

A co myślicie o komunikatorze RAW ?

[…] też od zawsze zwracamy uwagę tym, którzy cenią sobie najwyższe bezpieczeństwo, aby nie korzystali z Signala na komputerze a jeśli wygoda jest dla nich tak istotna, to aby przynajmniej włączyli znikające wiadomości, […]

[…] w posiadanie rozmów prowadzonych przez te komunikatory? Jak już wielokrotnie pisaliśmy (por. Politycy używają Signala i bardzo dobrze), rozmowy przez szyfrowane komunikatory to najbezpieczniejsza forma komunikacji, ale treści tych […]