12/5/2020

W tym roku 2020 ransomware ciągle jest dużym problemem, choć może to umykać opinii publicznej. Nie ma bowiem ogromnych, wywołujących panikę ataków takich jak WannaCry czy Petya, ale coraz częstsze są ataki wycelowane w konkretne organizacje i połączone z wyciekami danych.

W raporcie MalwareBytes z lutego br. odnotowano ogólny spadek liczby wykrywanych infekcji ransomware o 6% rok do roku. W kategoriach skali ransomware nie wydaje się tak dużym problemem Trojany czy Spyware, ale skala infekcji to jedno, a jej skutki finansowe to drugie. Poza tym aktywność ransomware’u skierowanego przeciwko organizacjom jest wysoka jak nigdy, a widać to także w pojedynczych doniesieniach o tym, kogo ostatnio zaatakowano. Oto krótki przegląd ostatnich przypadków.

Diebold Nixdorf

O ataku na Diebold Nixdorf, znanego na całym świecie producenta bankomatów, mówi się od wczoraj. Jak ustalił Brian Krebs, już w sobotę 25 kwietnia zespół bezpieczeństwa Diebolda wykrył anomalie w jednej z sieci i zaczął odłączać od niej systemy mając na uwadze, że może chodzić o atak ransomware’u. Zdaniem źródeł Krebsa mogło to wpłynąć na system automatyzujący proces wzywania techników, ale prawdopodobnie nie wpłynęło na sieci klientów ani na usługi świadczone publicznie.

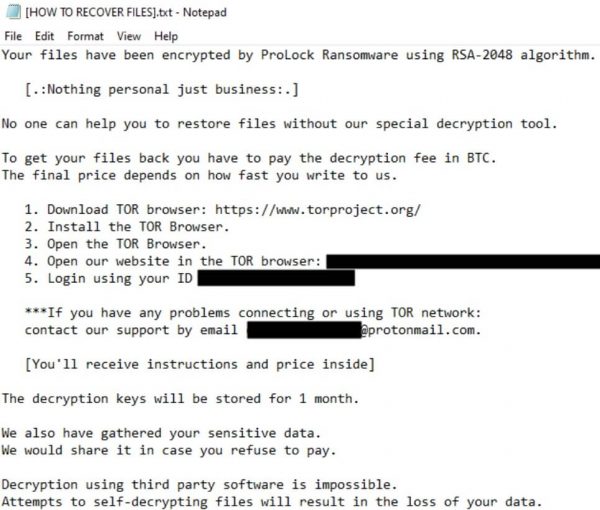

Przykładowe żądanie okupu od ProLocka (niekoniecznie takie musieli zobaczyć lubie w Diebold Nixdorf)

Diebolda zaatakował ransomware znany jako ProLock lub PwndLocker. Udało się już wcześniej opracowywać narzędzia do odzyskiwania plików zaszyfrowanych przez tego szkodnika więc może szkody nie będą duże. Diebold najprawdopodobniej nie zapłaci okupu, który w przypadku tego ransomware’u zwykle wynosi kilkaset tysięcy dolarów.

Dokonanie ataku w sobotę nie musiało być przypadkowe. Coraz więcej gangów ransomware’owych odpala swoje ataki właśnie w tym momencie, gdy reakcja może być późniejsza niż zazwyczaj. Warto jeszcze dodać, że gang stojący za ProLock ogranicza się do szyfrowania danych i żądania okupu, ale w niektórych notkach z żądaniami okupu znajdowały się sugestie, że dane mogą być wykradzione i ujawnione publicznie.

Stadler

Stadler jest kolejną firmą na liście ostatnich interesujących celów ransomware’u. Jeśli nie wiecie, jest to szwajcarska spółka zajmująca się produkcją pojazdów szynowych (mająca również spółkę zależną w Polsce). Zespoły trakcjyjne KISS i FLIRT to właśnie produkty Stadlera.

Stadler sam poinformował o ataku w dniu 7 maja. W oświadczeniu nie padło słowo “ransomware”, ale znalazła się wzmianka o wycieku danych i szantażu.

Stadler internal surveillance services found out that the company’s IT network has been attacked by malware which has most likely led to a data leak. The scale of this leak has to be further analyzed. Stadler assumes that this incident was caused by a professional attack from unknown offenders. The offenders try to extort a large amount of money from Stadler and threaten the company with a potential publication of data to harm Stadler and thereby also its employees.

Wbrew pozorom takie oświadczenie może dotyczyć ransomware’u. Coraz częściej operatorzy takiego oprogramowania nie tylko szyfrują dane, ale też kradną je grożą ich ujawnieniem (por. Atak ransomware == wyciek danych. Dlaczego tak trzeba o tym myśleć?). Stadler skorzystał z pomocy zewnętrznych ekspertów oraz – jak twierdzi – dysponuje kompletnymi i działającymi danymi zapasowymi, co zdaje się potwierdzać, że chodziło właśnie o ransomware.

Dotknięte atakiem systemy uruchomiono na nowo a produkcja i świadczenie usług są kontynuowane. Szwajcarski Tagblatt wspomina, że ten atak mógł dotknąć różnych placówek Stadlera, również tych za granicą.

Fresenius

Firmy Fresenius możecie nie znać, ale jest to działający globalnie dostawca produktów i usług związanych z dializami, działalnością szpitali oraz leczeniem ambulatoryjnym. Firma zatrudnia 290 tys. ludzi i działa w ponad 100 krajach. Niejedna stacja dializ w Polsce jest związana z tą firmą.

Fot. Karsten11 (domena publiczna)

O ataku na Fresenius Group również doniósł Brian Krebs., który najpierw dowiedział się o nim ze swojego źródła. Później atak został potwierdzony u rzecznika prasowego firmy. Wiadomo, że podjęto kroki ograniczające rozprzestrzenianie się zagrożenia i poinformowano organy ścigania. Doszło do ograniczenia niektórych działań w firmie, ale pacjenci mieli ciągle zapewnioną opiekę.

BleepingComputer ustalił, że Freseniusa mógł zaatakować ransomware Snake, który zanotował gwałtowny wzrost aktywności po 4 maja br. We wiadomościach od operatorów tego ransomware’u pojawiały się sugestie, że wrażliwe dane i dokumenty mogą zostać opublikowane. Na razie nie ma 100% pewności czy coś takiego faktycznie nastąpi.

Ten atak wpisuje się w szerszy problem, jakim jest atakowanie firm z branży zdrowotnej w czasie pandemii COVID-19.

Pitney Bowes

Jeśli już mowa o ransomware grożącym wyciekiem danych to do tej grupy z pewnością zaliczymy Maze. To zagrożenie uderzyło ostatnio w firmę Pitney Bowes, dostawcę produktów i usług związanych m.in. z masowymi wysyłkami korespondencji (to dobra okazja by się dowiedzieć czym jest frankownica).

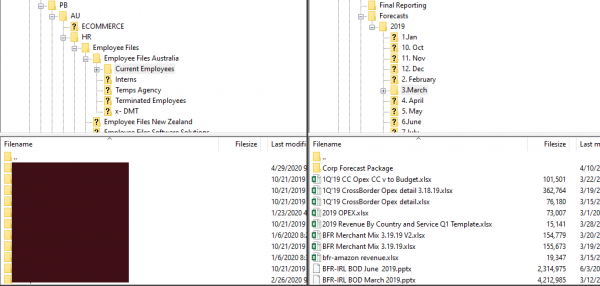

Operatorzy oprogramowania Maze opublikowali zrzuty z ekranu pokazujące, że istotnie dostali się do zasobów firmy.

Zrzuty opublikowane przez operatorów Maze (źródło: ZDNet)

W tym ostatnim przypadku zdarzenie jest o tyle ciekawe, że to już drugi atak ransomware’u w historii tej firmy. Za pierwszym razem w Pitney Bowes uderzył Ryuk. Obydwa zagrożenia łączy to, że ich operatorzy starają się głębiej spenetrować systemy firmy zanim dojdzie do ostatecznego ataku.

Będzie tego więcej

Wspomniany na początku tego tekstu raport Malwarebytes mówi, że ostatnio szczególnie często dają się we znaki takie rodziny ransomware’u jak Ryuk, Phobos i Sodinokibi. Uderzają nie tylko w firmy, ale w lokalne władze i szpitale. Infekcje Ryukiem zanotowały wzrost o 543% w stosunku do IV kwartału 2018 r. Infekcje Sodinokibi zanotowały 820% wzrostu od maja 2019 r., kiedy to zagrożenie wykryto. Sodinokibi to również jeden z tych szkodników, który oprócz groźby utraty danych niesie ze sobą groźbę ich ujawnienia.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Mam paru znajomych pracujących w Stadlerze i jakby to powiedzieć, to bullshit co tu piszą. Serwery dalej stoją :p

działają a mają wszystkie dane z momentu ataku to dwie różne rzeczy ;)

jakoś się nie dziwię że zhakowano diebold-nixdorf (dawny wincor-nixdorf). Firma od zawsze działała jak najmniejszym kosztem a traktowanie pracowników woła o pomstę do nieba. Nie bez powodu na rynku jest tylu ludzi IT którzy byli w tej firmie, rotacja jest ogromna

potwierdzam

dodatkowo serwery nie działały prawie 2 tygodnie

W dwa tygodnie postawili nowe usługi, a brakiem backupu danych obwinili pracowników. Tylko lamusy robią backupy ;)

Fresenius także został już wcześniej zaatakowany o czym pisze Krebs. Wtedy zapłacili.

[…] Dokładnie te same trendy dają o sobie znać w obszarze ransomware. Europol i organizacje policyjne państw członkowskich stale obserwują wzrost liczby ataków celowanych, zaczynających się zwykle od spenetrowania sieci danej instytucji przez grupę przestępczą. Następnie “dostęp” sprzedawany jest innej grupie, która mapuje infrastrukturę, dokonuje podniesienia uprawnień czy eksfiltracji danych w celu sfinalizowania ataku. Rekonesans przed właściwym atakiem może trwać miesiącami (por. Producent bankomatów, operator szpitali… komu ostatnio zaszkodził ransomware?). […]