17/7/2011

THC opublikowało informację, jak przekształcić domową femtokomórkę Vodafone “Sure Signal” tak, aby można było przychwytywać za jej pomocą sygnał 3G / UMTS / WCDMA. Co to oznacza? Podsłuch innych abonentów i dzwonienie na ich koszt.

Jak podsłuchać telefon komórkowy?

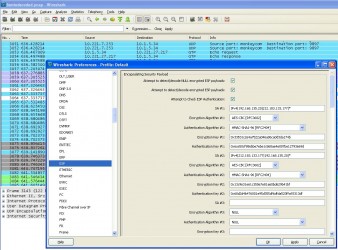

Oto przepis The Hacker’s Choice na podsłuch telefonów komórkowych. Na początek, należy uzyskać dostęp do konsoli femtokomórki (ang. femtocell), czyli urządzenia będącego “domowym” BTS-em, komunikującym się z siecią operatora poprzez internet. Wystarczy odrobina zabawy z lutownicą i zalogowanie się po ssh jako primuser (hasło administratora to newsys). Potem rekonfiguracjia dystrybucji Linuksa, pod kontrolą której pracuje urządzenie Vodafone i przekształcenie go w IMSI catchera. Modyfikacja umożliwia przechwytywanie i dekodowanie sygnału 3G poprzez pobranie kluczy kryptograficznych dowolnego użytkownika sieci Vodafone — dzięki temu grupa THC mogła podsłuchiwać rozmowy i dzwonić na czyjś koszt. Na koniec instrukcja, jak usunąć moduł służący do lokalizacji urządzenia, tak aby operator Vodafone nie zauważył, że urządzenie zmieniło lokalizację (i właściciela) :>

Problem w tym, że grupa THC przestała “rozwijać” projekt w lipcu 2010 roku. Vodafone twierdzi, że od tamtego czasu wszystkie wykorzystane w projekcie podatności zostały załatane, a urządzenia, które nie korzystają z najnowszego firmware’u zostały odcięte od jej sieci. Ponadto operator zaprzecza, że do jego sieci uzyskano nieuprawniony dostęp. THC przewrotnie pyta, czy wyciągnięcie kluczy kryptograficznych dla dowolnego numeru, to nieuprawniony dostęp, czy nie?

THC zapowiada dalsze badania w tym zakresie. O przejmowaniu rozmów w telefonii GSM, dzwonieniu na czyjś koszt i budowie IMSI catchera grupa opowie na sierpniowej konferencji BlackHat.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A jeśli się nie mylę, to po internecie nadal działają brami sms z “własnym polem nadawcy”, co jako tako pokazuje, że gsm jest dziurawe i za bardzo nikt nic z tym nie robi. Troche przykre patrząc na to, że ilość aktywnych telefonów komórkowych jest cholernie wielka.

Akurat bramki z fałszywym polem nadawcy to nie dziura GSM-u ;)

One “podrabiają” jedynie pole nadawcy, którego TELEFON używa do rozpoznania numeru. W żadnym miejscu sieci szkieletowej operatora numer ten nie jest traktowany jako “znaczący”. Ba, nawet w logach OPERATORA ten numer nie będzie występował jako prawdziwy nadawca.

Działa to tak samo ja w wypadku email, że każdy serwer może do internetu wpuścić wiadomość o dowolnej wartości w polu from. Tak samo jest z SMS’mi.

@zwierzak masz rację, ale w przypadku e-maili istnieje jeszcze coś takiego jak SPF czyli domena nadawcy może mieć rekord określający z jakiego IP powinny być wysłane wiadomości które teoretycznie wychodzą z niej.

@Sopel

W sieciach komórkowych istnieje rozwiązanie analogiczne do SPF, ale jest ono całkowicie transparentne dla użytkownika – nie jest to jednak żaden antyspam, a jedynie rozwiązanie zapewniające poprawność billingów.

Także nawet jeśli ktoś wyśle do Ciebie SMS-a z fałszywego numeru, np. 112, to i tak nie uda mu się podrobić rekordu w billing – tam zawsze będzie rzeczywisty nadawca.

“rozszyfrowywany IPSEC” – jak w najczarniejszym śnie Administratora :-)

Kiedy rozum śpi, budzą się upiory …

Jak nie chronisz/zmieniasz kluczy/haseł to nie dziwię się Twoim koszmarom.

tylko co z tego, że chronię/zmieniam skoro jest metoda by je przechwycić/rozszyfrować? Nie znam na tyle szczegółowo technicznych rozwiązań ani femtokomórek Vodafone ani IPSEC, ale jeżeli ktoś potrafi odkodować latające hasła i klucze kryptograficzne – to “lajtowo” to nie wygląda…

@zmechu: Problem w tym, że trochę skrewili z firmwarem i hasło wykorzystywane też do szyfrowania komunikacji innych użytkowników zaszyli w urządzeniu. Broken by design. Jeśli stosujesz IPSEC’a z rozsądnymi algorytmami (http://events.ccc.de/camp/2011/Fahrplan/attachments/1834_CCC_PCI-Crypto_A.pdf) to _raczej_ nie powinieneś mieć tego typu problemów.

Palce szybsze od głowy. Właściwy link [NIST.GOV]: http://csrc.nist.gov/publications/nistpubs/800-131A/sp800-131A.pdf

Grupa “THC”, jakoś tak “ciekawie” się mi to kojarzy :D

Nasz Orange zaczyna pilotaż femtokomóre (sprzęt NEC http://gsmonline.pl/portal/news/news.jsp?s0n_id=29115&link=Polski,Orange,rozpoczyna,testy,femtokomórek,NEC,-,wszystko,o,projekcie,pilotażowym. Mnie ciekawi jedno, mianowicie w jaki sposób to urządzenie wykrywa czy przypadkiem nie jest używane za granicą. W Internecie doczytałem, że femtocell Vodafone sprawdza czy adres IP ISP z którym się łączy pochodzi z UK. Co najmniej jedna oferta na ebay.co.uk jest z wysyłką do Polski. Poza tym są dwa urządzenia: starsze (pionowe z kilkoma diodami z boku, na oko mniej więcej wielkości modemów kablowych Motorola z serii SurfBoard) i nowsze w postaci małej kostki z panelem LED przypominającym wyświetlacz (mniejsze od typowego rutera, na oko mniej więcej wielkości urządzenia PLC). Pewnie to nowsze urządzenie jest załatane a opisane luki wyszły zapewne w tym starszym modelu.

PS 1

Moim zdaniem takie sprzęty nie powinny mieć możliwości wyłączenia aktualizacji softu. Inaczej mogą zostać zhakowane. Poza tym jest parę osób zainteresowanych oszukaniem lokalizacji i uruchomieniem swojego BTS Vodafone w domu lub biurze za granicą (karta z UK bez roamingu jest przecież kusząca dla kogoś z UK, kto przebywa w innym kraju). Niektórzy pewnie myślą też, w jaki sposób wygenerować w tym urządzeniu BTS innej sieci lub nawet stworzyć własną sieć, z tym że to oczywiście nie jest proste i najpewniej wręcz niemożliwe. Tak przy okazji wychodzi problem aktualizacji softów w tego typu urządzeniach (rutery, switche, modemy kablowe, xDSL 3G, femtocele itp.). Jak wiadomo zwykle w ruterach i nie tylko soft trzeba aktualizować samemu, ale po pierwsze nie każdy zdaje sobie z tego sprawę (zwykle trzeba to zrobić już po zakupie, bywa nawet że ruter mający opinię wieszającego się po aktualizacji softu pracuje lepiej, tak miałem kiedyś z D-Link DI 604), nie każdy umie (trzeba w końcu wejść do panelu WWW lub przez oprogramowanie, wystarczyłoby wyjechać i rodzice tego nie zrobią) a wielu boi się zepsuć sprzęt (ten problem załatwia podłączenie do UPS, wtedy przerwa w zasilaniu akurat podczas update firmware niestraszna, ale postraszenie że uaktualnia się soft na własne ryzyko wielu powstrzymuje i nie każdy wpadnie na to, by podłączyć ruter do UPS bo w instrukcji o tym nie piszą). Poza tym zwykle trzeba samemu zaglądać na witrynę suportu producenta i szukać nowego softu, ale do tego trzeba znać numer wersji aktualnie posiadanego softu, numer modelu a często także rewizję (wersję) danego modelu. Tak się dziwnie składa, że wiele tunerów satelitarnych czy dekoderów płatnej telewizji sama ściąga soft i proponuje aktualizację (założono, że użytkownik nie umiałby i bałby się ściągać soft z komputera więc ściągany jest ze specjalnego kanału na satelicie lub przez sieć) natomiast sprzęt sieciowy nie aktualizuje się sam, przez co wiele osób może nie wiedzieć, że soft w ich sprzęcie jest przestarzały i przez to może mieć niezałatane luki. Ten sam problem jest zresztą z biosem i większością sterowników. Jak user sam się o to nie zatroszczy, to nawet nie wie jakie wersje ma. Tyle ze nie każdy użytkownik komputera i innego sprzętu jest świadomy tych kwestii i tym bardziej nie każdy się tym interesuje. Może więc warto by producenci zdecydowali się na mechanizmy samouaktualniające sprzęty. Tym bardziej, że ma wtedy kontrolę nad oprogramowaniem co w urządzeniach takich jak femtokomórki jest niezwykle ważne, natomiast z drugiej strony część użytkowników takich urządzeń jak rutery, ale także m.in. smartfony chce mieć możliwość samodzielnej modyfikacji softu.

PS 2

Czytając o projekcie Orange dowiedziałem się, ze na przesyłanie rozmowy 3G wystarczy 100 kb/s. Ciekaw jestem jednak czy rozmowa jest w jakiś sposób kodowana przed wysłaniem do sieci (wiadomo, ze sygnał wychodzi w postaci pakietów IP, bo femtocell jest podłączany do ruyera). Podobno z typowych nadajników BTS idzie sygnał jawny (niekodowany) po kablu. Dodam, ze istnieją jeszcze pikokomórki, czyli małe BTS-y wielkości mniej więcej czujnika dymu (widziałem takie na fotkach z UK na stronie BTSearch).

Zabiłeś temat, nikomu się nie chce tego czytać :P

A ja przeczytałem z zainteresowaniem. ;)

Z aktualizacjami softu jest jeden problem – utrzymywanie wsparcia dla starszych urządzeń to dodatkowe koszty dla producenta (przygotowanie i przetestowanie softu). Aktualizacje pojawiają się więc rzadko i przez krótki okres czasu. Szkoda, bo powinny wychodzić często (zwłaszcza dla smartfonów), przynajmniej te łatające luki bezpieczeństwa. A z drugiej strony użytkownik prędzej czy później kupi nowy, fajniejszy telefon czy bardziej funkcjonalny i stabilny ruter.

Najlepszym przykładem problemów z aktualizacjami softu są wg mnie telefony z Androidem. Ile z nich nie miało aktualizacji od roku, ile z nich jest jeszcze sprzedawanych nawet z Androidem 2.1? Rok temu kupiłem HTC Desire, przez pół roku pojawiły się 3 aktualizacje, a potem cisza. Pozostaje CyanogenMod czy inne CustomROMy, ale to zabawa dla niewielkiego procenta użytkowników. Pozostali zostają z niebezpiecznym telefonem ze starym softem i pewnie nawet nie zdają sobie sprawy z zagrożeń.

@Adam

Może przydługo się rozpisałem, jednak chciałem pokazać kwestię aktualizacji softu w różnych sprzętach sieciowych. Przy okazji Vodafone Sure Signal wyszło jakie mogą być skutki wyłączenia automatycznej aktualizacji oprogramowania. W wielu innych urządzeniach takowej nie ma.

[…] które przeszedł. Stacje nie widzą numerów telefonów klientów i w przeciwieństwie do tzw. IMSI Catcherów stosowanych przez służby bezpieczeństwa, nie potrafią przechwytywać SMS-ów. Jak twierdzi producent, nie ma więc zagrożenia dla […]

[…] o podsłuchiwanie sieci GSM, to przypominamy, że w niektórych przypadkach możliwe jest nie tylko podsłuchiwanie rozmów, ale także mobilnego […]

[…] oscylują w okolicy miliona dolarów a ich sprzedaż jest limitowana do służb) albo zrobić samemu, m.in. przy pomocy USRP i […]