18/1/2015

Rewelacje Edwarda Snowdena już swoje zrobiły. O uciekinierze z NSA słychać coraz mniej. Jednak dokumentów, które prasie przekazał Snowden, jest jeszcze całkiem sporo. Wczoraj, na podstawie części z nich, do tej pory nieujawnionych, Spiegel opublikował ciekawą analizę. Jej myślą przewodnią jest to, że masowa inwigilacja w wykonaniu NSA to nie cel sam w sobie, a element dużo poważniejszego planu…

Projekt Politerain (“grzeczny deszcz”)

Spiegel zaczyna swój artykuł od analizy ogłoszenia o pracę wystawionego przez NSA. Agencja, a dokładnie jej departament o nazwie TAO, szuka praktykantów. Jest jeden warunkek — musą to być osoby, które “chcą psuć rzeczy“. Chętni są jednak lojalnie ostrzegani, że praca może być “małoetyczna” i polegać na

zdalnym niszczeniu komputerów, sieci i routerów przeciwnika.

Jedną z metod siania spustoszenia, z jakiej mogą korzystać praktykanci, jest wykorzystanie programu o swojskiej nazwie Passionatepolka (ang. Namiętna polka (taniec)), którego zadaniem jest unieruchamianie kart sieciowych. W arsenale NSA znajduje się też program o nazwie Barnfire, który służy do “kasowania BIOS-u w serwerach wykorzystywanych przez wrogie kraje” oraz narzędzie Berserkr, które umożliwia wstrzykiwanie trwałych backdoorów i pasożytniczych sterowników do atakowanego systemu.

Generalnie celem praktyk, na które pierwsze ogłoszenie pojawiło się już 8 lat temu, jest “rozwój myślenia w stylu atakującego“…

Internet ma grać kluczową rolę w przyszłych konfliktach zbrojnych

Praktyki organizowane przez NSA nie są sztuką dla sztuki. Agencja, jak ujawniają nowe dokumenty wykradzione przez Snowdena, całkiem realne plany wykorzystania internetu jako broni w najnowszych konfliktach zbrojnych. Rząd USA szkoli ludzi nie tylko do paraliżowania sieci wroga, ale także do przejmowania kontroli nad elektrowniami (por. Stuxnet), oczyszczalniami wody, fabrykami, lotniskami i innymi elementami infrastruktury krytycznej.

W końcu dziś wszystko kontrolują komputery, nad którymi przecież można, nomen omen, przejąć kontrolę. Trzeba tylko wiedzieć jak… NSA w swoich dokumentach ujawnia 4 fazowy plan kontroli nad światem.

Faza 0-4

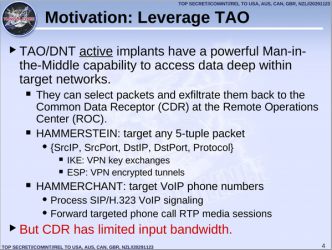

Masowa inwigilacja sieci ma być jedynie pierwszym krokiem. Celem inwigilacji jest w zasadzie rekonesans — dowiedzieć się z jakich systemów korzystają wrogie kraje (faza 1) oraz zawczasu dobrać odpowiednie wektory ataków, wykryć podatności (faza 2) i zainstalować “implanty”, czyli backdoory (faza 3), aby w przyszłości, w razie potrzeby (np. podczas nagłej eskalacji konfliktu) nie tracić już czasu na przełamywanie zabezpieczeń, tylko móc łatwo przejąć kontrolę (faza 4).

Tu warto nadmienić, że celem inwigilacji są nie tylko systemy komputerowe, ale także ludzie — zwłaszcza Ci przy władzy, czyli politycy (por. Reign, czyli jak podsłuchiwano prezydentów, Angelę Merkel i członków komisji europejskiej).

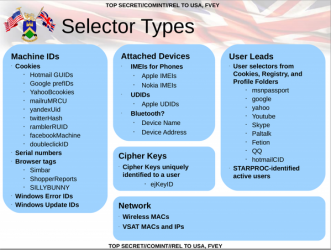

Oto selektory po których NSA może śledzić (namierzać i w sposób ukierunkowany atakować) konkretne osoby:

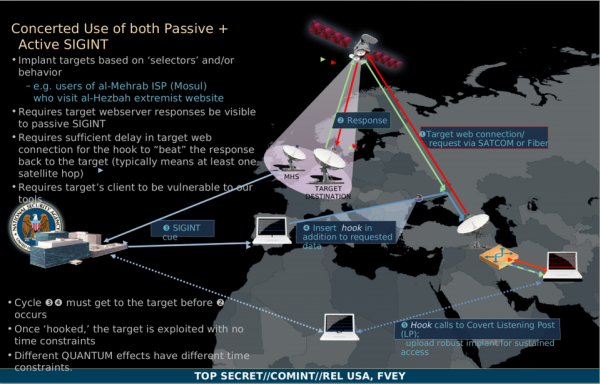

QUANTUMINSERT i atak na Facebooka

Z najnowszych dokumentów Snowdena możemy także poszerzyć swoją wiedzę na temat projektu NSA polegającego na przekierowywaniu ruchu internetowego na podstawione serwery w celu wykradania danych — opisywaliśmy go w artykule pt. Tor jest bezpieczny, NSA nie daje mu rady).

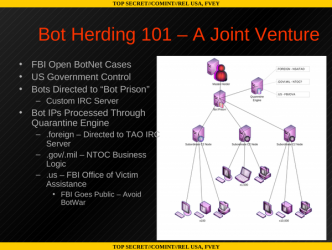

Okazuje się, że QUANTUMINSERT miał w rzeczywistości małą skuteczność i …został zastąpiony bardziej stabilnymi metodami ataku (projekt QUANTUMDIRK), które polegają na wstrzykiwaniu złośliwego kodu w usługi czatów m.in. Facebooka. Co ciekawe, przejęte w ten sposób hosty niewinnych obywateli były elementem botnetu NSA i wykorzystywano je jako stacje przesiadkowe w ataku na inne cele.

Pozostałe ujawnione przez Spiegel projekty NSA

Poniżej prezentujemy skrót projektów, których opisy znajdują się w dokumentach opublikowanych przez Spiegel:

- Backdoor w OpenSSH. Opis jednego z pracowników NSA dotyczący przerobionej binarki.

- Keylogger Querty – sam w sobie mało interesujący, ale jego kod źródłowy zdradza, że jest to element większego projektu o nazwie WARRIORPRIDE, który z kolei ma wchodzić w skład pakietu ESPIERATNO, używanego przez państwa “Pięciu Oczu” m.im. do włamań na iPhony

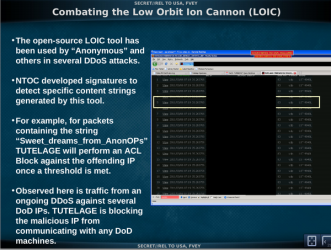

- Blokada LOIC. Low Orbit Ion Cannon to popularne wśród sympatyków Anonimowych narzędzie do DDoSu. NSA ma sposób na jego neutralizację

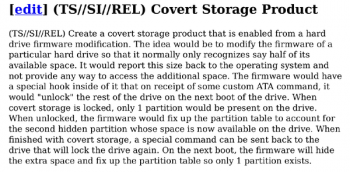

- Tworzenie ukrytych partycji na dyskach:

- Hammerchant. Czyli ataki na VoIP

- C.D.N (ta lista jest rozwijana w miarę naszej postępującej analizy 36 PDF-ów, czyli wszystkich źródłowych materiałów, jakie wczoraj ujawnił Spiegel)

Cyberarmie buduje każdy kraj

Zbroi się zresztą nie tylko NSA. Przy okazji ataków na Sony dowiedzieliśmy się o północnokoreańskiej armii komputerowych włamywaczy. Swoje jednostki mają też Chiny i Rosja, chociaż na temat rosyjskiej, wojskowej jednostki komputerowej zbyt wiele szczegółów nie ma w sieci — być może dlatego, że poza żołnierzami rosyjski rząd korzysta także z usług swoich cywilnych grup “hackerskich”. Taki model współpracy zresztą wykorzystuje też NSA. Dokumenty Snowdena ujawniają, że w budynku NSA w Fort Meade, na trzecim piętrze znajduje się pokój jednostki o nazwie S321, którą potocznie nazywano “bandą zwykłych hackerów”, których hasłem przewodnim było:

“Twoje dane to nasze dane, a twój sprzęt to nasz sprzęt”

Grupa ta nie była sformaliozowana – miała z slużbami współpracować na zasadzie ad hoc.

Swoją “cyberarmię” budują także Polacy (por. Projekt 29 — polski wirus wojskowy na zamówienie MON).

Four Party Collection

Co ciekawe, oprócz aktywnych “włamywaczy”, NSA ma też zespół analityków (grupa o nazwie S31177), których celem jest analizowanie cyberataków w wykonaniu innych państw i czerpanie z nich wiedzy, która może pomóc w ulepszeniu własnych operacji. Cel poboczny: kradzież narzędzi i oprogramowania wykorzystywanego przez inne wywiady.

Grupa ta miała być na tyle skuteczna, że po namierzeniu źródła jednego z ataków do Chin, udało się “założyć podsłuch” Chińczykom i śledzić ich kolejne operacje, m.in. na serwery UN. Wielokrotnie też przyglądano się (oczywiście od środka) operacjom Rosjan, a w kolejnych operacjach “odwrócono kota ogonem” i przejęto komputer Chińczyka, na którym znaleziono zarówno listę celów jak i kod źródlowy chińskiego trojana.

Ten sposób pozyskiwania danych NSA pieszczotliwie określa mianem “Fourth Party Collection”.

Duże wydatki na ataki i spore koszty ataków

Przy czym to budżet NSA jest chyba największy na świecie — w 2013 roku, jak ujawniają dokumenty, w ramach tzw. “tajnego budżetu wywiadowczego” agencja otrzymała 1 miliard dolarów, z którego na same “niekonwencjonalne techniki” przeznaczono 32 miliony.

Spiegel ujawnia, że z danych zebranych przez Snowdena wynika, że kilka lat temu ministerstwo obrony USA odnotowywało ok. 30 000 ataków na swoją infrastrukturę i potwierdzono, że 1 600 komputerów zostało “zhackowanych”. Koszt obsługi incydentu wedle dokumentów? Więcej niż 100 milionów dolarów.

Problem regulacji

Spiegel porusza też dość ważny problem, z którym niebawem będziemy się musieli zmierzyć. Broń biologiczna, chemiczna i atomowa jest regulowana — broń komputerowa nie. Jeszcze. W zasadzie to nawet póki co nie ma precyzyjnej definicji tego czym jest broń komputerowa (przez niektórych nazywana “cyberbronią”).

Wniosek z powyższych rewelacji jest jeden. Internet to już teraz pole walki, a my wszyscy, jesteśmy żołnierzami. Czy tego chcemy, czy nie…

PS. Artykuł Spiegla zawiera odnośniki do kilkudziesięciu PDF-ów z prezentacjami i dokumentami, które wykradł Snowden (świetne archiwum wszystkich dokumentów, z podziałem na to kto je publikował, znajdziecie tutaj). Pomału je analizujemy (jest tego multum!) i będziemy aktualizowali ten artykuł o dodatkowe informacje i grafiki. Jeśli sami wcześniej dotrzecie do ciekawych slajdów, wklejajcie linki do komentarzy pod artykułem.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

> Internet to już teraz pole walki,

> a my wszyscy, jesteśmy żołnierzami

Nie jesteśmy żołnierzami, co najwyżej mięsem armatnim.

“Twoje dane to nasze dane, a twój sprzęt to nasz sprzęt”

~ Tylko musicie nauczyć się z tego korzystać, pozdrawiam NSA.

Zastanawia mnie to, że oni muszą się produkować, żeby np. złamać czat fejsbuka.

Przecierz mając takie rządowe zaplecze, mogli by po prostu “poprosić” facebook o dodanie tego i owego.

Stawia to te wycieki w trochę podejrzanym świetle.

Taka prośba trwałaby zbyt długo. Facebook może odmówić i będziemy musieli się ciągać z nimi po sądach.

Po co to robić, skoro możemy Was wszystkich inwigilować 24/7?

Pozdrawiamy,

NSA Polska, sp. z.o.o.

Facebook był zastraszany prawem i musiał się zgodzić, mamy na bieżąco dostęp do wszystkich czatów facebooka

NSA USA

@ pracownik

O ile pamiętam chodziło o kradzież przez Zuckerberga zdjęć iluś tam dziewczyn z uczelni (jak wiadomo od tego zaczęła się idea Facebooka i stąd jego nazwa). Wyciągnęli mu takie niewygodne sprawy i postraszyli Facebooka. Poza tym Facebook ma siedzibę w USA i odpowiednio mocne żądanie władz zwyczajnie byłby zmuszony spełnić, co zresztą znamy też w innych krajach.

Coś mi przyszło do głowy: jedno to: Sp. z o.o. , czyli spółka ZOO, a drugie to znak @ w emailu, który jako chyba jedyni interpretujemy jako małpa. Czyż to nie zabawne (?), ale kto wie może to nie przypadek i za tym kryje się spiskowa teoria dziejów. Jak podajesz email to jest Jan Kowalski małpa hehehe, a spółka ZOO za nic nie odpowiada, więc może kraść i oszukiwać ile wlezie w dodatku to spółka ZOO. Ludzie to nie aniołki, więc teorie spiskowe mogą jak najbardziej być realne. Takie spostrzeżenie heh.

Chciałbym kiedyś zobaczyć raport finansowy NSA i jemu pokrewnych, założę się, że mają osobny zespół od wymyślania superbrzmiących ksywek dla aktualnych operacji i narzedzi:

Nie oszukujmy się – Hammerchant? Berserkr? Barnfire? To wszystko nie jest dziełem przypadku, tylko minimum tygodniowej burzy mózgów w otoczeniu serowych chrópków i mountain dew. A to kosztuje.

Może nie jest to odpowiedź stricte o NSA i nazwach operacji, ale o nazwach błędów jak najbardziej, a to coś podobnego:

http://www.zdnet.com/article/the-branded-bug-meet-the-people-who-name-vulnerabilities/

Pełnego raportu finansowego tajnych jednostek typu NSA nie zobaczysz i co istotne opinia publiczna ze względu na bezpieczeństwo państwa nawet nie może zobaczyć pełnych danych finansowych tego typu agencji.

Dla infrastruktury kluczowej rozwiązaniem jest stosowanie dedykowanej automatyki — wąsko wyspecjalizowanej i niepodatnej na zbyt wiele z zewnątrz (jeśli w ogóle już musi taka łączność pozostawać). Najlepiej proste komponenty własnej produkcji lub z zaufanych źródeł.

Generalnie, z tego, co widzę z perspektywy technikum mechatronicznego to automatyka opiera się o sterowniki PLC i ew. “komputery z kartą rozszerzeń”. Od Arduino różni się to [CENĄ!], podobno niezawodnością, ceną i naciskiem na window$a.

Ciekawi mnie kiedy na światło dzienne wyjdzie informacja, że procesory Intela i AMD mają furtki dla NSA. Byłbym srogo zawiedziony gdyby NSA nie wykorzystała dominacji tych firm do własnych celów.

Przecież to już od dawna wiadomo. Intel od dawna ma furtkę w kodzie liczby losowej. Poza tym jak by chcieli to zblokują ci kompa poprze Intel ME.

Przecież zawsze tak było, dorabiasz klucze i ślusarz ma “backdoora” do twojego domu, a producent zamka ma to niejako z urzędu. Skąd pewność, że producent czy ślusarz nie współpracują z jakąś agencją?

???

Ślusarz pojęcia nie ma gdzie mieszkam (no chyba, że zażądam faktury) – stąd nie próbuje kopiować kluczy “dla siebie” – bo to tylko marnowanie “surówek”. Do tego klucze się kopiuje – niemal na oczach klienta…

@???

W Austrowęgrzech przed I Wojną Światową, wszyscy dozorcy domów mieli klucze do wszystkich mieszkań w swoich klatkach/kamienicach a każdy dozorca z urzędu był informatorem Tajnej Policji. Tak samo ślusarze. Producenci zamków dostarczali kopie swoich kluczy do Tajnej Policji. Po wojnie m.in. Polska przejęła wszystkich informatorów po Austro-Węgierskiej Tajnej Policji. I robiła dokładnie to samo…

“- Co będziemy dzisiaj robić, Móżdżku?

– To samo co zawsze, Pinky. Spróbujemy przejąć władzę nad światem!”

;)

Ciekawe rzeczy można znaleźć n.p. na Yt pod hasłem satellite terrorism albo Bryan Tew i jego przygody z CIA/NSA , jak mu psują drivery w kompach by nie mógł łączyć się z interkiem, albo jak go wyprażają za pomocą direct energy weapon. Znalazłem go w internecie bo mi się zdarzają podobne sprawy. To gówno syjonistyczne chce władać światem za pomocą bardzo brudnej gry.

Po tym jak po moich postach i komentarzach politycznych padały mi twardziele pod windą i przeszedłem na netbooka z linuxami to mogę powiedzieć, że flash Adobe jest uniwersalnym nośnikiem trojanów. Często padał mi sam system operacyjny, padło Ubuntu po którejś samowolnej “aktualizacji”, przy restarcie systemu okazywało się, że brak strategicznych plików. Z Mintem też historia się powtarza tylko na szczęście sam się naprawia, jak do tej pory i nie aktualizuje skrycie. Jednakże pod Operą muli i siada właśnie flash A. i często są problemy z wpisywaniem tekstu i nie przez słowniki. Jak wyłączam internet i używam oddzielnego notatnika do edycji tekstu to jakby ręką odjął… Problemów z interkiem nie mam nad ranem jak w Ameryce jest noc.

http://ih3.redbubble.net/image.15452841.0954/sticker,375×360.u3.png

Coś jest na rzeczy z tymi niepoprawnymi politycznie komentarzami i zaglądaniem na nieprawomyślne strony. Jeden z moich komputerów systematycznie psuje nowe dyski twarde – pojawiają się bad sectory a po kilku tygodniach pracy kasują się pliki rozruchowe. Czysta instalacja Linuxa z CD też miała podobne problemy. Coś jak wirus sprzętowy który się nie całkiem dobrze zainstalował.

Dziwne – mi ani debian, ani ubuntu nie aktualizuje się bez aptitude [full-]upgrade…

Tu potrzebny jest psychiatra, nie informatyk.

Dla ścisłości, ta “swojska” polka to jest CZESKI taniec narodowy.

Poprosic moga ale np fb nie ma obowiazku pomagac nsa w hackowaniu swego kodu. Maja obowiazek prawny wspolpracowac z nsa. Yahoo zalozylo sprawe przeciw nsa. Przegrali. Twitter np ciegle przeszkadza nsa instalujac nowe serwery lub zmieniajac szyfrowanie. Polecam ksiazke Glenna Greenwalda Nigdzie sie nie ukryjesz.

31177 to liczba pierwsza

S31177 to raczej jest transkrybowany zapis słowa “Seize” (ang. zdobyć, zająć) ;)

a nie raczej LLIIE ?

To już nie obowiązuje reguła, że nie hackujemy legalnie nawet jeśli cel jest szczytny? Ten czyn nadal jest prawnie karany? Nie wygląda na to.

W USA agencje rządowe mogą wszystko powołując się na Patriot Act. “Walka z terroryzmem” usprawiedliwa wszystko.

nie wierze ze uzywaja l33t. to musi byc bajka

I co międzynarodowy rząd mający pełnię władzy nad całym światem będzie robił? Będzie się nudzić i naciśnie czerwony guzik…

https://www.facebook.com/photo.php?fbid=648748465172350&set=o.192913257396536&type=3&theater

A tu mam własnego chomika i folder gdzie trzymam zdjęcia jak zostałem ostrzelany w sierpniu ub. roku. Poparzenia nóg jakby od linijki, ślady przytopień na roletach okiennych, przestrzelone owoce, wyprażone rośliny i drzewa w moim ogrodzie: http://chomikuj.pl/joker_king/Galeria/grafiki+i+zdj*c4*99cia/fotki+r*c3*b3*c5*bcne/2014/zwalczanie+opozycji+laserem,2

To co robi NSA to jest część globalnego systemu inwigilacji i dozoru niewolniczego. Ale ważna jest świadomość narodów. Jak się wszyscy zbierzemy do kupy to możemy zmieść to całe gówno syjonistyczne terroryzujące cały świat w tym również internet.

Żeby to było takie proste… Na początek trzeba by się całkowicie odciąć od amerykańskich firm, które muszą współpracować w rządem (jeśli ich klient jest podejrzany jest o terroryzm), co jest prawie niemożliwe.

Ciekawi mnie, czy mają tam specjalną komórkę zajmującą się wymyślaniem takich ładnie brzmiących nazw? :-)

Niebezpiezniku. Powiedz jak żyć?

A tak poważnie, chciałem się jeszcze zapytać czy bezpieczne jest dodanie konta karty kredytowej do lastpass?