25/11/2014

Wczoraj na monitorach pracowników Sony Pictures pojawił się dość niecodzienny komunikat. Niejaki #GOP napisał, że ma pliki z tajemnicami firmy i chce …w zasadzie nie wiadomo czego, ale jeśli żądania te nie zostaną spełnione, to prywatne dane Sony pojawią się w internecie. Firma zwolniła pracowników do domów i walczy z atakiem, który sparaliżował pracę w biurach na całym świecie.

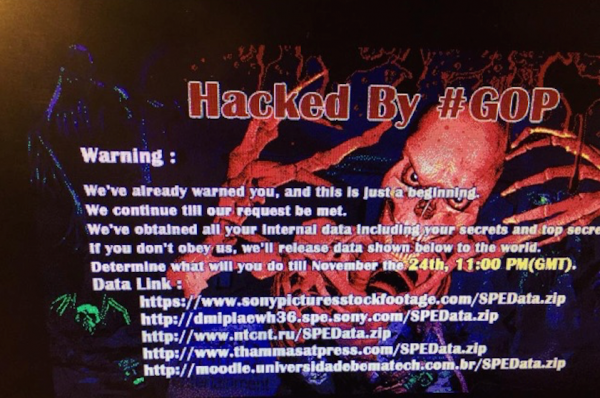

Zablokowane komputery pracowników Sony Pictures

Sony, jak pamiętacie, ma za sobą serię poważnych wpadek i jeden z najdłuższych publicznych pentestów w historii. Prawie przez pół roku, dzień w dzień, firma ta była (z niemałym sukcesem — wykradziono 77 milionów kont) atakowana przez intruzów wszelkiej maści, których łączyło jedno — zemsta za to, jak firma potraktowała Georga Hotza (geohota), hackera, który złamał zabezpieczenia PlayStation 3.

Teraz, po kilku miesiącach od zakończenia procesu członków grupy LulzSec, która najmocniej atakowała Sony, firma znów ma problemy. Na ekranach komputerów pracówników pojawiła się następująca plansza:

Hacked By #GOP

Warning:

We’ve already wasned you, and this is just a beggining.

We continue till our request be met.

We’ve obtained all your Internal data, Including your secrets and top secrets.

If you don’t obey us, we’ll release data shown below to the world.

Determine what will you do till November the 24th, 11:00 PM (GMT).Post an email address and the following sentence on your twitter and facebook, and we’ll contact the email address. “Thanks a lot to God’sApstls contributing your great effort to peace of the world.”

And even if you just try to seek out who we are, all of your data will be released at once.

Informacja o ataku pojawiła się najpierw na Reddicie. Internauci szybko pobrali podlinkowane w komunikacie 200MB archiwum, zawierające 2 pliki (LIST1 i LIST2), które okazały się być listami plików wykradzionych przez włamywacza (włamywaczy?), oraz wiadomość od włamywacza:

These two files are the lists of secret data we have acquired from SPE. Anyone who needs the data, send an email titled “To the Guardians of Peace” to the following email addresses.

marc.parker-8t52ebo@yopmail.com

emma.murphy-0ohbp3m1@yopmail.com

lisa.harris-cxkjch3@yopmail.com

john.murphy-7o2h3uh3@yopmail.com

axel.turner-ffqbv9c@yopmail.com

lisa.harris-ezd6e1j@yopmail.com

mike.morris-f2iyqki@yopmail.com

abc@spambog.com

lena@spambog.com

john@spambog.com

Pliki zawierające listę wykradzionych plików są dość spore…

638 359 749 list1.txt

397 802 180 list2.txt

I najprawdopodobniej są listą plików pobranych z komputerów pracowników i firmowych fileserwerów. Oto przykładowe, ciekawe nazwy:

list2.txt:Sony - Workday sFTP 20130606 private key.ppk

list2.txt:Sony - Workday sFTP private key.ppk

list1.txt:OS.ppk2.5.5.pdf

list2.txt:id_dsa.ppk

list2.txt:audible_magic_sftp_private_key.ppk

list2.txt:private_key.ppk

list2.txt:ADP SSH Private Key.ppk

list1.txt:oneworld passwords.doc

list1.txt:FTP passwords malaysia.xls

list1.txt:passwords.doc

list1.txt:All NT passwords.xls

list1.txt:Publication usernames and passwords.xls

list1.txt:IDs and passwords.doc

list2.txt:Password History - past 11 passwords.txt

list2.txt:passwords.zip

list2.txt:Extranet Oracle & SQL passwords 4.3.06.txt

list2.txt:passwords.rtf

1Password 2014-09-30 104629 (124 items).agilekeychain_zip

Computer Passwords.xls

XXX 3 ACCOUNTING PASSWORDS.doc

Yahoo login and password.doc

Internauci już ruszyli do akcji i wyłuskują co ciekawsze nazwy plików. A ponieważ Sony Pictures to zwłaszcza filmy, wśród wykradizonych plików znajdować mają się także skany paszportów gwiazd, m.in. Cameron Diaz czy Angeliny Jolie:

list1.txt:Angelina Jolie passport.pdf

list1.txt:Diaz, Cameron - Passport.pdf

oraz treści umów, m.in zawartych z kompozytorem, Krzysztofem Pendereckim:

oraz paradoksalnie (teraz zapewne bardzo przydatne) pliki z ubezpieczeniem i instrukcjami na wypadek “naruszeń bezpieczeństwa”:

list1.txt:INSURANCE for security breaches.doc

list2.txt:Security Breach Course Of Action.v1.txt

Wyłączajcie Wi-Fi i idźcie do domów!

Sony miało też, wedle pół-oficjalnych doniesień, ciekawie zareagować na włamanie. Oddział w Los Angeles kazał swoim pracownikom iść do domu …i wyłączyć Wi-Fi. Problem rzekomo dotyczy także polskich pracowników w gdyńskim biurze — jak dziś rano napisał nam jeden z czytelników:

“Z tego co wiem pracownicy w polsce (gdańsk [a raczej Gdynia –dop. red.] SONY Polska) gapią się w ściany, a wypłaty miały być za 2 dni. Atak sparaliżuje firmę na około 3 tygodnie”

Kto zaatakował Sony Pictures? I po co?

Nie wiadomo kim jest osoba lub grupa podpisująca się jako GOP. Nie stawiają oni żadnych żądań (w wiadomości, która pojawiła się na pulpitach pracowniczych komputerów nie ma słowa o okupie, a jedynie wezwania do “słuchania się“). Być może żądania zostały postawione w wiadomości wysłanej konkretnym managerom, ale ponieważ zostały zignorowane, atakujący postanowili pokazać firmie, że sprawa jest poważna?

Jeśli atakujący rzeczywiście posiadają pliki (a nie tylko ich nazwy), które wypisali w ww. listach, to straty mogą być olbrzymie, a podnoszenie się z ataku przez Sony Pictures długotrwałe. Zmiana wszystkich kluczy, haseł i innych dostępów, a także analiza powłamaniowa serwerów i komputerów może zająć długie tygodnie.

Można też chyba wykluczyć, że atakujący przejęli jedynie jeden z fileserwerów — podmiana tapety na wszystkich komputerach sugeruje, że zapewne ich łupem padł także kontroler domeny. Dodatkowo na podstawie wyradzionych danych atakujący eskalowali swoje uprawnienia poza zasoby firmowe, m.in. na oficjalne Twitterowe konta Sony (na części z nich umieścili swój komunikat):

Sony Pictures na chwilę obecną w oficjalnym komunikacie jedynie potwierdziło, że “boryka się z problemami i intensywnie pracuje nad ich usunięciem”. Kto wie, może kiedyś powstanie na ten temat film? :-)

PS. Także wczoraj, firma Sony zdementowała, że opublikowane przez grupę DerpTrolling w internecie listy 7 000 000 loginów i haseł do PlayStation Network są prawdziwe.

“We have investigated the claims that our network was breached and have found no evidence that there was any intrusion into our network,”

Zdaje się że powyższe słowa padły w złą godzinę, bo o ile loginy i hasła do PSN nie wyciekły, to problem pojawił się w innym miejscu. Nie wiadomo jednak czy DerpTrolling ma cokolwiek wspólnego z #GOP.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

no a poza redditem jest inne źródło? coś mi się zdaje, że to może być sprawnie skrojony fake…

aha, no i Sony Pictures Entertainment jest GDYNI….

“Z tego co wiem pracownicy w polsce (gdańsk SONY Polska)”

W oświadczeniu dla BBC firma Sony potwierdziła, że “prowadzi śledztwo w sprawie incydentu” http://www.bbc.co.uk/news/technology-30189029

Chyba zatrudniają studentów na staż w dziale IT :D

Jak można tak wiele razy, w tak dużym stopniu być hackowanym?

Pewnie skorzystali z jakiegoś backdoora zostawionego po innych włamaniach.

Trza było używać poprawnych dźwięków w Playstation a nie kombinować. https://www.youtube.com/watch?v=31ivdML1Xes

Mają przerąbane. Nie uwielbiam ich, ale mimo tego współczuję.

Trzeba bylo siedziec nad zabezpieczaniem sieci, a nie tworzyć Denuvo i wnerwiac crackerow :)

Like, +1, tweet.

Atak dotyczy Sony Pictures.

No i? Oberwie się SP, to i oberwie się firmie matce i innym dywizjom jak SCE/SOE. Ostatnio robiłem system w ramach kontraktu dla dużej korpo z kilkoma firmami-córkami (nie mogę powiedzieć jakiej bo NDA, ale to nie Sony). Cała ich sieć jest połączona, spółka-córka A jest połączona ze spółką-córką B. Z tego co wiem jest to dość częsta praktyka w tego typu korporacjach, więc jak Sony też tak robi, to jak chakier jest sprytny to z Sony Pictures może np. przeskoczyć do spółki zarządzającej PSN.

Mają rozmach skurwisyny..

” iść do domu …i wyłączyć Wi-Fi”? W sensie za karę? Nie rozumiem. Pracodawca może zakazać w USA używania WiFi w domu przez pracownika?

Raczej to nie był zakaz, a głos rozsądku

Zapewne chodziło o wyłączenie WiFi w urządzeniach mobilnych, które przynosili do pracy. Takie względy ostrożności. Skala jest bardzo duża, więc ktoś mógł w ramach dodatkowych środków bezpieczeństwa poprosić o wyłączenie WiFi. Możliwe jest że urządzenia podłączane (np. w celu ładowania) do służbowych komputerów zostały zainfekowane i służyły jako brama wyjściowa dla plików, które włamywacz pobierał do siebie. Jest to mało prawdopodobne, ale istnieje takie ryzyko, więc prośba o wyłączenie WiFi nie jest taka głupia, znaleźć można wiele (raczej mało prawdopodobnych) powodów, które ją tłumaczą.

Troszkę mało precyzyjne tłumaczenie.

“Sony Pictures employees were told Monday to shut down computers and not access corporate networks or email, as well as disable Wi-Fi on all mobile devices,…”

http://www.cnet.com/news/sony-pictures-hacked-data-held-for-ransom/

Przyczajony tygrys, ukryty smok.

Byli juz w inside wczesniej i wykorzystali MS14-068 ?

Chodzi o firmowe wifi, nie domowe

Wypłat też nie będzie jak hakerzy usiedli na kontach!

Ale klapsa dostali… oj.

SONY jako pierwsze dorzucało rootkity do swojego softu, więc nosił wilk razy kilka…

A już prawie kupiłem Xperię Z3… teraz to się zastanawiam.

Hm…

Czekam aż ktoś w takim Sony podmieni pliki aktualizacji do smart tv…

Wtedy dopiero Sony będzie totalnie zhackowane.

O technice ataku póki co niewiele wiadomo, ale być może skala ataku wynika z tego, że globalna w końcu firma ma centralnie zarządza zasobami i bezpieczeństwem. Podatność/błąd staje się wówczas również globalna/y…

Bardzo bym był wdzięczny gdybyście skończyli z clickbaitowymi tytułami. Tytuł jak z Oniona.

Napiszcie gdzieś capslockiem, że to nie jest atak na PSN. Bo zaraz się burza posypie w polskim świecie mediów “growych”

http://polygamia.pl/Polygamia/1,107162,17028215,Sony_na_lopatkach___hakerzy_dokonali_olbrzymiego_wlamu_.html

“..our request be meet” – Zadanie jano zostalo postawione jednak Nie ujawnione publicznie. Firma nie spelnila zadania wiec dostali brutalne ostrzezenie.

Teraz sytuacja stala sie jeszcze bardziej skomplikowana. Agencje rzadowe pomagaja w incydencie wiec atakujacy na 100% nie dostanie tego co chcial.

SYkuje sie kilka ciezkich miesiecy dla SOny Pictures.

A wystarczylo zalatwic wszystko pod stolem i zatrudnic firme zewnwtrzna do zabezpieczwnia sieci (sami pracownicy jak widac sobie nie poradIli)

Ciekawe jak duża jest szansa że wykorzystano exploit na KDC i elewacja uprawnień do domain admina. A to by mogło sugerować albo słabość w postaci pracownika którego dane się wylały… albo Man In the Middle – takie przypadki też już miały miejsce.

Atak pewnie zrobiony wcześniej i ktoś czekał bo nie wierze, że Sony nie zrobiło w locie patchingu na kontrolery.

Patrząc po dacie i założeniu, że przejęli kontroler domeny – może nie zdążyli załatać ostatniej krytycznej dziury Microsoftowej?

https://technet.microsoft.com/library/security/MS14-068

Kto sieje wiatr, ten zbiera burzę…

Rozumiem że to ci pracownicy z Gdyni co wypłat nie dostaną, siali wiatr?

Im się raczej dostało na zasadzie “gdzie drwa rąbią tam wióry lecą”

“Rozumiem że to ci pracownicy z Gdyni co wypłat nie dostaną, siali wiatr?”

Patryk, ale przecież oni dostaną wypłaty, z jakiej racji mieli by ich nie dostać?

mam telefon sony z serii xperia, co robić jak żyć? teraz jeszcze bardziej mam się bać?

Zrootuj i zainstaluj CFW. Będzie bezpieczniej niż polegać na oficjalnych update’ach ;) Choć nie sądzę żeby tak daleko doszli.

Po takich atakach człowiek zastanawia się, czy da się w ogóle tak naprawdę zabezpieczyć firmę. Przecież w Sony nie mogli pracować sami amatorzy, to duża firma, pewnie współpracowała z jakimiś firmami audytorskimi itp.

Co z tego, że człowiek całe życie stara się jako informatyk wdrażać różnorodne systemy bezpieczeństwa, jak hakerzy i tak znajdą jakąś dziurę, którą da się wykorzystać, jakiś 0-day, albo jeszcze inne ciekawe triki o których usłyszymy dopiero za rok…

W Sony na wysokich stanowiskach siedzieli i siedzą ludzie, którzy mają bezpieczeństwo w czterech literach. Są za wysoko żeby ich wymienić, więc wymienia się tylko szaraków na samym dole, którzy bez zgody tych wyżej nie mogą nic zmienić.

I nic się nie zmienia, a firma jest raz po raz hakowana.

To jak wyścig pocisku z pancerzem. Pocisk (haker) zawsze jest krok z przodu.

Pocisk wymyśla się pod kątem jak najlepszego dobrania się do istniejącego pancerza. Identyfikuje się słabe punkty i je wykorzystuje. Opracowując pancerz (zabezpieczenia sieci) zwyczajnie nie da się przewidzieć wszystkich możliwych słabości. Zakładając, że stworzysz zabezpieczenie skuteczne przeciwko wszystkim znanym technikom i narzędziom hakerskim sprawisz jedynie że ktoś wymyśli nowe techniki i narzędzia i kiedyś je przeciwko Tobie wykorzysta. To tylko kwestia czasu i zasobów.

Dlatego w instytucjach przechowujących naprawdę istotne informacje (rządy, ministerstwa, megakorporacje) ważne są nie tyle same zabezpieczenia co zespół IT zdolny do szybkiego wykrycia ataku i przeciwdziałania jego skutkom.

Nie ma takiej kłódki, której nie da się sforsować.

Pamiętacie rootkity w płytach z muzyką? Producent: SONY.

Pamiętacie RIAA pozywające kogo popadnie? Główne źródło finansowania: SONY.

Pamiętacie wybuchające baterie? Producent ogniw… SONY.

Zupełnie mi ich nie żal. Firma ma po prostu kiepską kulturę biznesową, mentalność dresiarza. Mają na co zasłużyli.

Tylko że najbardziej po d. dostaną nie krawaty, którzy takie decyzje podejmowali, a zwykli zjadacze chleba, niekoniecznie nawet związani z działami, w których takie praktyki stosowano.

@Patryk, równie dobrze można by namawiać wyborców żeby koniecznie głosowali na obecnie rządzących, bo jak ci odejdą to będzie dramat dla całej rzeszy urzędników, konsultantów, sekretarek, asystentów, którzy przecież są niewinni a też muszą odejść.

Zawsze tak było że dostaje po d** kto inny, ale ucięcie głowy hydrze wymaga poświęceń. A mogli ci “niewinni” pracować gdzie indziej, u bardziej etycznego pracodawcy nie będącego celem ataków każdego i z każdej strony… Ich wybór i oto jego rezultaty.

Czemu piszesz niewinni w cudzysłowie? Co księgowy w spółce zajmującej się filmami miał wspólnego z wybuchającymi bateriami? Albo jaki miał wpływ na decyzję o niezatrudnieniu Geohota?

Gdyby tak każdy zaczął patrzeć, który pracodawca jest etyczny, to by 80% społeczeństwa na bezrobociu siedziało, bo każda firma ma coś za uszami.

Lepsze bezrobocie niż cyrograf. Niestety niektórzy nie mają kręgosłupa moralnego. Taki co go nie ma to się wygina jak panna Regina dla tego co płaci. I później mamy takie fuckupy.

#GOP dobrze robi. A NSA to może mu co najwyżej na dupę naskoczyć bo on nawet nie w USA czy w Japonii.

Ciekawe, czy jak Wasi szefowie zrobią machloje i urząd dowali domiar albo ktoś wykradnie wasze dane i zostaniecie bez środków do życia to też będziecie tacy “moralni”.

Nawet GeoHot starał się o pracę w Sony (a teraz robi dla FB), więc nawet on nie ma kręgosłupa moralnego ;)

“Lepsze bezrobocie niż cyrograf” – sorry, ale jak dla mnie to tak może napisać jedynie ktoś kto siedzi na garnuszku rodziców, a nie na swoim.

Piszesz o “kręgosłupie moralnym”, a sam popierasz gości którzy popierają piractwo. Wedle Ciebie piracenie gier i muzyki jest moralne?

Ciekawe jak tam samopoczucie adminów Sony i ich “specjalistów” od bezpieczeństwa. :D

czy tylko mi się to skojarzyło z książką Demon (ang. Daemon) autorstwa Daniela Suareza?

Literówka:

Dodatkowo na podstawie ***wyradzionych*** danych atakujący eskalowali

Wiem z drugiej ręki, że pracownicy spółek córek Sony Pictures z PL mają poblokowane kompy. Wszyscy przeszli na prywatne gmaile i google-docs. Jest dramat.

To co się stało jest wielkim kołkiem w serce pomysłu pod tytułem homogeniczność środowiska IT w globalnym korpo.

Ma ktoś może tą grafikę “Hacked by #GOP” w dobrej rozdzielczości?

Na tapetę będzie super :)

Podaj swoje dane to ci zainstalujemy. :]

Ciekawe czym się Sony aż tak naraziło.

Czytanie ze zrozumieniem się kłania lub powrót do szkoły…

“(…)atakowana przez intruzów wszelkiej maści, których łączyło jedno — zemsta za to, jak firma potraktowała Georga Hotza (geohota), hackera, który złamał zabezpieczenia PlayStation 3.”

Sku… Jak mozna lamac takie zabezpieczenia jak ten gosc jest taki bystry to niech zlamie mi puk albo pin tylko bez uzadzen bede mu sie patrzyl na rece do tego . A swoja droga mysle ze wlamania na taka skale robia pracownicy i dobrze bo maja dosc wykorzystywania itp

Nie trzeba było walczyć z pasjonatami, takie są skutki ;)

nie znacie grupy #general opposite police?

I Bardzo dobrze że im się dostało może to ich nauczy pokory aczkolwiek wątpie

[…] zapewne pamiętacie, Sony Pictures w poprzednim tygodniu zaliczyło olbrzymią wpadkę. Ktoś zablokował komputery pracownikom w każdym z oddziałów firmy i wyświetlił na nich […]

Czekam aż dopadną użytkowników sony, dopiero będzie.

[…] dowiadujemy się nowych informacji dotyczących incydentu, jaki miał miejsce w firmie Sony prawie miesiąc temu. Dziś ujawniono, że dane wykradane z Sony były wysyłane na serwer znajdujący się …w […]

[…] włamaniu do Sony Pictures, którego efektem był olbrzymi wyciek danych pracowników, niektórzy z użytkowników Twittera (a […]

[…] Destrukcja systemów komputerowych jest możliwa na wiele sposobów, od celowego uszkodzenia systemu operacyjnego, po skasowanie kluczowego oprogramowania bądź odpowiednich powiązań pomiędzy systemami wykorzystywanymi do wysyłki sygnału do przekaźników. Wypowiedź jednej z pracowniczek stacji, dotycząca “crashu” systemów zdaje się potwierdzać tą hipotezę. Dodatkowym argumentem przemawiającym za trwałym unieruchomieniem komputerów stacji jest brak możliwości produkcji nowych materiałów. W tym miejscu jak najbardziej zasadne są porównania do Sony Pictures — w pewnej chwili pracownicy firmy zauważyli propagandowy komunikat na swoich komputerach i dalsza praca nie była możliwa (por. Sony Pictures totalnie zhackowane). […]