31/5/2010

Ludzie często potrzebują szybko wykonac jakąś czynność, np. przekonwertować .doc na .pdf. Co wtedy robią? Odpalają Google, szukają programu/webaplikacji która im to umożliwi i bez zastanowienia nad konsekwencjami — bo czas goni! — korzystają z niej. Ale wygoda! Zamiast instalować jakieś narzędzie u siebie, korzystamy ze strony internetowej!

Niestety, nikt nie zastanawia się nad konsekwencjami i bezpieczeństwem korzystania z webaplikacji. I pal sześć, jeśli sprawa dotyczy przekonwertowania .wav na .mp3 …ale w momencie kiedy chodzi o klucze kryptograficzne do serwera, a szukającym jest administrator a nie słitaśna nastolatka, to tego typu nieroztropność nadaje się na podwójny *facepalm* (gdy jeden to za mało).

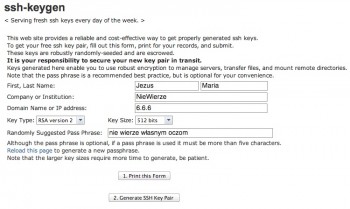

sshkeygen.com

Jest sobie taka strona, która zachęca do generowania klucz SSH. Za darmo rzecz jasna. Trzeba tylko podać imię i nazwisko właściciela, nazwę firmy i IP domeny na której klucze będą wykorzystywane. Opcjonalnie można wybrać ich długość i hasło do materiału klucza… :>

Strona, co prawda lojalnie ostrzega:

Na ciebie spada odpowiedzialność zapewnienia bezpieczeństwa transmisji wygenerowanego klucza na twój komputer

…ale nie na tym polega jej fail. BTW: do tego celu idealnie nadałby się SSL, który ostatnio tak mocno reklamowała Google, a którego implementacja akurat w przypadku Google nie do końca zapewnia “poufność” transmisji.

Gdzie leży prawdziwy problem?

Nikt nie ma pewności, czy sshkeygen.com przypadkiem nie kopiuje generowanych przez siebie kluczy, a jego właściciel wieczorami nie wybiera się na “login-party” po cudzych serwerach — w końcu wszystkie dane (IP serwera, klucz + hasło) ma podane na tacy.

Podobnie naiwne projekty

Niedawno opisywaliśmy podobny projekt, którego celem było sprawdzenie czy dany numer karty kredytowej jest w rękach cyberprzestępców. Tamten serwis został celowo stworzony, żeby edukować naiwniaków i dzięki odpowiedniej budowie chronił wprowadzane w niego dane.

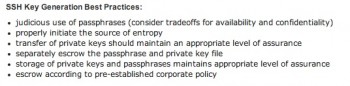

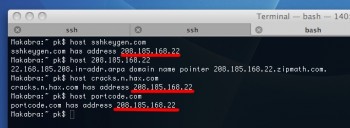

Patrząc jednak na stronę “about” serwisu sshkeygen.com można odnieść wrażenie, że w tym przypadku autor rzeczywiście wierzy w przydatność narzędzia i nie dostrzega ogromnego wręcz Security Faila generowania klucza na obcej, niezaufanej maszynie. Jak na ironie, na stronie znajduje się nawet zestaw porad, jak bezpiecznie przeprowadzać procedurę generowania klucza SSH:

Spróbujmy jednak dowiedzieć się czegoś więcej o serwerze na którym hostowana jest ta strona:

Na tym samym serwerze znajdują się jeszcze dwie inne strony — jedna z nich związana z “hackingiem“… No cóż, ci co wygenerowali sobie hasła via sshkeygen.com, albo polecają tę stronę (jak ostatnio robi to sporo “znanych” serwisów i blogów), muszą chyba mocno wierzyć, że autor jest white-hat hackerem ;-)

My nie wierzymy i stanowczo odradzamy korzystanie z tej strony!

Powrót z przeszłości?

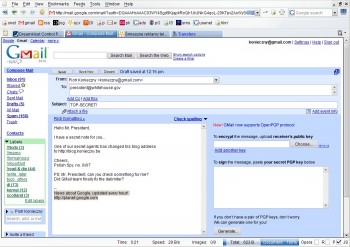

Idea tego serwisu śmieszy mnie tym bardziej, że już w 2006 roku zażartowałem sobie, że GMail powinien umożliwiać generowanie kluczy i szyfrowanie korespondencji:

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Lol… W sumie to dłuższy czas temu wzdychałem do możliwości obsługi GPG w gmail’u (ostatecznie podpiąłem imap gmailowy pod kmail), ale żeby tak wklejać swój tajny klucz czy wręcz generować je na serwerze? To jest wręcz niewiarygodne, że ktoś mógłby z czegoś takiego skorzystać.

FireGPG ze wsparciem dla Gmaila?

Autor strony sshkeygen.com tworzy(stara się) coś na wzór certum z ssl z tym, że za darmo :D

Do wygenerowania klucza na sshkeygen.com nie jest konieczne podanie danych w formularzu.

@Łukasz: Niestety, bezpieczeństwo układu wcale nie polega na tym, czy dane w formularzu zostały podane poprawnie ;)

To może ktoś sie pokusi o postawienie wirtualki, wygenerowanie klucza w tym serwisie i logowanie – czy nikt się nie loguje :>

Mozna jeszcze dodąc jakąś chwytną domenę ;)

apropo tego PGP, to FireGPG jak ktoś napisał wyżej?

W tytule macie ssh-keygen, a w treści sshkeygen. Zdecydujcie się.

Strona stoi już od jakiegoś czasu (nawet chyba pisalem cos o tym), ciekawe ile osób tego użyło ;]. Ironą jest to że (przynajmiej w unixach) wygenerowanie klucza z linii komend jest szybsze niż przeklejanie go z weba do plików.

Sama idea to nic nowego, widziałem parę podobnych stron tyle że z generatorami do apachowy htpasswd.

Teoretycznie dałoby się to zrobić bezpiecznie (generowanie przez jscript “client-side”) ale kto ma czas na inspekcję kodu strony czy jest secure ma czas na wygenerowanie go z commandline.

Akurat w GMailu nie byłoby to (aż) tak głupie, kwestia tego jak bardzo ufa się google i ich zabezpieczeniom. Chociaż na pewno haseł bym tak nie słał, po co google ma je sobie indeksować ;]

[…] na serwery – szybko, wygodnie i (zazwyczaj) bezpiecznie. Czy na pewno? Dzisiejszy artykuł na Niebezpieczniku pokazuje, że […]

[…] W ten sam sposób można znaleźć klucze kryptograficzne (SSH, PGP) — składni zapytania domyślcie się […]

Jest taka zasada: nie ufaj nikomu.

BTW: PK, co chciałeś od prezydenta USA?

Facehoof