15/10/2014

POODLE to nazwa nowego ataku, którego szczegóły wczoraj w nocy opublikowała trójka badaczy bezpieczeństwa z Google, w tym Krzysiek Kotowicz, którego możecie kojarzyć z artykułów na Niebezpieczniku i prowadzonych przez niego szkoleń z HTML5.

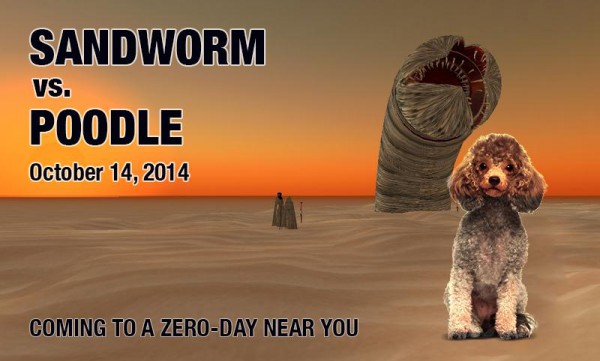

Najpierw 4 0day’e…

Wczorajszy dzień obfitował w 0day’e, czyli nieznane dotąd dziury, ale wykorzystywane przez przestępców w atakach. Najpierw opublikowano szczegóły ataków wykonywanych przez rosyjską grupę Sandworm, która za swój cel obrała m.in. polskie firmy energetyczne, a potem “łatkowy wtorek” Microsoftu ujawnił dodatkowe 3 0day’e (dwa z nich wykorzystywane przez Chińczyków w atakach na infrastrukturę przemysłową od ponad 5 miesięcy). Przeczytajcie koniecznie nasz wczorajszy artykuł na ten temat, aby dowiedzieć się na czym polegają błędy, jak wyglądają ataki i co zrobić, aby się załatać.

I wtedy pudel zamerdał ogonem…

Kiedy wszyscy aplikowali patche na Windowsach, na Twitterze już zapowiadano informacje na temat poważnego błędu w SSLv3. Niektórzy prewencyjnie wyłączali obsługę tego protokołu na swoich serwerach. I słusznie.

Google opublikowało techniczny dokument informujący o podatności w SSLv3, z którego wniosek jest krótki — błąd wynika z konstrukcji protokołu i nie da się go załatać, a więc należy jak najszybciej wyłączyć obsługę SSLv3 w każdym programie, który go wspiera.

To oznacza zarówno przeglądarki internetowe (oraz wszystkie programy, w które na sztywno wbudowano obsługę SSLv3 – np. koparki bitcoinowe) ale także webserwery. Instrukcje jak to zrobić znajdziecie poniżej. Nie należy jednak wpadać w panikę, aby kogoś zhackować, trzeba się trochę postarać. To nie Heartbleed czy Shellshock, ataku nie da się tak łatwo przeprowadzić na masową skalę.

Atak ochrzczono mianem POODLE (Padding Oracle On Downgraded Legacy Encryption).

POODLE – na czym polega atak?

Atakujący musi znaleźć się w środku komunikacji pomiędzy ofiarą a serwerem, na którym ofiara ma konto (atak określany mianem Man in the Middle). Może to zrobić wstrzykując na stronę złośliwy JavaScript za pomocą podatności na stronie lub kontrolując Wi-Fi, przez które łączy się ofiara i wstrzykując swój kod w nieszyfrowane połączenie (oraz degradując je do SSLv3, bo nie jest ono z reguł domyślnie wybieranym protokołem szyfrowania — tzw. downgrade dance).

Złośliwy JavaScript generuje zapytania GET po HTTPS do strony (np. banku) na której uwierzytelniona jest ofiara (tj. posiada ciasteczko sesyjne z flagą Secure).

Dane w połączeniach HTTPS z użyciem SSLv3 i szyfru CBC są dzielone na bloki i dopiero szyfrowane. Niepełne bloki są uzupełniane tzw. paddingiem. Celem atakującego (który kontroluje w złośliwym żadaniu path i ciało żądania HTTP) jest tak zmanipulować pakiet, aby ostatni bajt ciasteczka znalazł się na początku 8-bajtowego bloku. Następnie wykonując wiele prób i badając odpowiedzi serwera, atakujący jest w stanie bajt po bajcie odszyfrować zawartość ciasteczka, czyli przejąć kontrolę nad kontem ofiary.

Jak sprawdzić, czy jestem podatny?

Aby sprawdzić, czy jesteś podatny na Poodle (tzn. twój klient HTTP wspiera SSLv3 czy ktoś może z pomocą tej podatności wykraść twoje ciasteczka i przejąć sesje np. w banku), wejdź na https://www.poodletest.com/. Jeśli zobaczysz pudla, “skisłeś” ;)

Jeśli chodzi o weryfikacje tego, czy podatna jest jakaś strona internetowa, to można to zrobić przy pomocy polecenia:

openssl s_client -ssl3 -connect [IP_SERWERA]:443

lub wchodząc na stronę https://www.tinfoilsecurity.com/poodle.

Jak zabezpieczyć się przed “POODLE”?

Należy wyłączyć SSLv3 (a jeśli to nie jest możliwe, to włączyć TLS_FALLBACK_SCSV, który zapewni, aby połączenie SSL nie było zestawione jeśli dostępne są bezpieczniejsze opcje).

Przeglądarki i serwery wciąż wspierają SSLv3 (96.9% wsparcie wśród miliona najpopularniejszych stron WWW), ale połączeń w rzeczywistym świecie nawiązywanych przez SSL w wersji 3 nie jest dużo, jeśli wierzyć oświadczeniu CloduFlare, że widzą jedynie 0,65% ruchu HTTPS jako połączenia SSLv3. Najbardziej ucierpią użytkownicy IE6 na Windows XP — ale oni zapewne już dawno zostali boleśniej zhackowani inną podatnością ;)

Poniże instrukcje do zabezpieczenia serwerów (zmodyfikować plik konfiguracyjny serwera):

nignx

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

Apache

SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2

Instrukcje dot. zabezpieczenia przeglądarek:

Mozilla Firefox

Ustawić flagę security.tls.version.min na 1.

Dodatkowy opis na stronie Mozilli.

Google Chrome

Uruchamiać przeglądarkę z parametrem startu: – – ssl-version-min=tls1

Internet Explorer

Więcej informacji na temat ataku możecie wyczytać z postów Adama Langley’a oraz Matthew Greena. Historyczne tło dla ataków na SSL zostało też opisane tutaj.

PS. POODLE jako akronim nie do końca wpisuje się w najnowszy trend “przebojowego” i “przerażającego” nazywania krytycznych podatności (por. Heartbleed i Shellshock). Brakuje mu też logotypu. Ale społeczność nie próżnuje. Już tworzy własne logotypy i alternatywne nazwy, np. “SSLappening” ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Mam skasować Chroma? Czym będę na net wchodził?

może rozsądnie opera lub firefoksem?! z braku twoich danych google nie umrze – a przecież chrom służy głównie do tego, za chwile jeszcze dostaniesz chrome os i chromebooka – będą mogli baradziej fokusować (modne słowo) i dobierać target (równie modne słowo) dla swoich reklam

Curlem

A ja się właśnie zastanawiam co mam zrobić skoro korzystam właśnie z opery… ustawienia bezpieczeństwa tam są tak liche że pożal się boże.

Olej przeglądarkę! Dekoduj pakiety na podstawie mrugania diody na routerze!

Ewentualnie można użyć jakieś konsolowej przeglądarki typu:

w3m czy Lynx.

Proponuję podejście R. M. Stallmana. Ktoś przegląda WWW za niego i wysyła mu mailem streszczenia.

Może w Polsce wykształci się rynek pracy dla Przeglądaczy Internetu? Ktoś się zgłasza na animatora?

http://pl.wykopedia.wikia.com/wiki/Emacsem_przez_sendmail

Emacsem przez Sendmail

Sendmailem Przez Emacs

Lynx’em?

Nie wolno wyprowadzać pudlów na spacer bez kagańca i łańcucha. Ktoś jednak wyprowadził, pudel pogryzł i się porobiło!

Witam,

schackowalem strone dla Pana, zeby mogl sie Pan czuc bezpieczny! Proszę bardzo, oto pudel (już bez złośliwego napisu o niezabezpieczonej przegladarce):

https://sslv3.dshield.org/poodle.png

Firefox 33.0 wersja “mintowa”, i jakiś pies z dymkiem Not Vurnelable! na stronie z testem Czyżby łatka od developerów dystrybucji? Bo about:config nie zmieniałem, klucz ma dalej wartość 0, a przeglądarka wczoraj wieczór się aktualizowała. Z wyłączonym noscriptem i ghostery to samo, czyli nic nie przyblokowało ew skryptów.

32.0.3 też odporna. Dziwne, nawet wyłączyłem wtyczki sądząc że coś blokuje i nic. Nadal bezpieczna.

Przy okazji polecam dodatek HTTP UserAgent Cleaner można bardzo dużo ustawić odnośnie bezpieczeństwa

32.0.3 pod Windą. Też terier, też 0 było w configu. Na wszelki wypadek zmieniłam i tak na 1.

Na podlinkowanej stronie Mozilli nie ma nic o tym configu.

Na starszej Operze żadnego psiaka nie ma, choć PPM pokazuje, że powinien tam być ‘vulnpoodle.png’ – tyle że ten niby-png to tak naprawdę ten test…? (bezpośrednio adres wklepany do przeglądarki: w FF pokazało tak jakbym normalnie stronę załadowała, Opera się męczy i nic nie ładuje)

@Ktosiek

Opera (12.17): Preferencje -> Zaawansowane -> Bezpieczeństwo -> Bezpieczne protokoły

Ubuntu 12.04 64bit i dziś zaktualizowany Firefox 33 – był pudel (ale już nie ma). Nie wchodziłem w ten problem co i jakale może to zależy od zewnętrznego softu, jakiegoś “libssl” czy coś, które są osobnymi pakietami i łatka tego łata wszystko ?

A to ciekawe, u mnie ff32.0.3 był podatny. Był.

Uruchomienie chroma z parametrem –ssl-version-min=tls1 niestety nie wyświetla Terriera :->

Proponuję F5 i działa

Na początku opcji mają być dwa myślniki, nie jeden.

Nie rób kopiuj-wklej, tylko przepisz używając normalnych znaków(minus, równość). Odśwież stronę, przeglądarka lubi obrazki z cache.

WordPress pewnie podmienił 2x “-” na “–”

Spoko mi też nie działa..

Chrome uwielbia działać w tle. Wyłączając Chroma zobacz w trayu czy przypadkiem nadal nie ma tam ikony + lista procesów. Ponowne uruchomienie + F5 dają kundla na stronie testowej.

Lordbrick@ dobrze prawi, w parametrze:

–-ssl-version-min=tls1

na początku są dwa “minusy”, jeżeli użyłeś copy-paste to być może skopiował ci się tylko jeden – ch.. jeden wie dlaczego, ale widocznie Windows wie lepiej za Ciebie co chcesz zrobić :)

http://i.imgur.com/SvNMpbT.png

Ja chyba jestem za głupi, aby mieć pewność że w tle nie działa uruchomiłem ponownie PC.

Troszkę źle administracja podała nie tak:

“– – ssl-version-min=tls1”

tylko tak:

“–-ssl-version-min=tls1”

Teraz działa normalnie ;)

Chrome na androidzie, przy włączonych aktualizacjach, bezpieczne. Nie ma pudla.

co z operą?

…to samo co z Chrome, dodac –ssl-version-min=tls1

Potwierdzam, sposób podany na chromie nadal wyświetla Poodla na testowej stronie.

Bo nie umisz!

A Mbank i Ing nadal podatne… Jak i reszta banków…

Na androidzie chrome nie poległ, poległ Dolphin Browser i Photon Browser.

Odpowiednikiem SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2 może być SSLProtocol All -SSLv2 -SSLv3 :)

Dobrym wyjściem jest również wyeliminowanie słabych szyfrów: SSLCipherSuite ‘EDH+CAMELLIA:EDH+aRSA:EECDH+aRSA+AESGCM:EECDH+aRSA+SHA384:EECDH+aRSA+SHA256:EECDH:+CAMELLIA256:+AES256:+CAMELLIA128:+AES128:+SSLv3:!aNULL:!eNULL:!LOW:!3DES:!MD5:!EXP:!PSK:!DSS:!RC4:!SEED:!ECDSA:CAMELLIA256-SHA:AES256-SHA:CAMELLIA128-SHA:AES128-SHA’

“Odpowiednikiem SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2 może być SSLProtocol All -SSLv2 -SSLv3 :)”

Niestety chyba nie. Tak miałem domyślnie u siebie. Dopiero po zmianie na SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2 pudel znikł.

SOA#1

Chyba pomyliłeś dwie różne sprawy. Pudel sprawdza Twoją przeglądarkę ;) z kolei https://www.tinfoilsecurity.com sprawdza Twój serwer ;)

Apache 2 obsługuje 5 protokołów szyfrujących: SSLv2, SSLv3, TLSv1, TLSv1.1 i TLSv1.2, wobec czego SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2 to to samo co SSLProtocol All -SSLv2 -SSLv3.

W GnuTLS: SECURE256:-VERS-SSL3.0

Czyli ogólnie CBC nie jest bezpieczny?

A co proponujesz w zamian? Może ECB?

Dodatek do Firefoksa z podanego linka rozwiązuje problem – springfield terier mówi “not vulnurable”.

Hm…. Naprawdę sądzicie, że ‘poodle’ brzmi mniej groźnie niż heaetbleed albo shellshock?

Przypominam: http://lparchive.org/The-Secret-of-Monkey-Island/Update%209/5-somi_307.gif

A co do Opery… stara opera uparcie nie chce załadować na podlinkowanym teście ani pudla, ani teriera.

Czyli rozwiązanie powinno się nazywać Yellow Petal? :)

Firefox bezpieczny, Chrome i pochodne (Maxthon) podatne, Opera i IE10 nic nie ładują

Jest jedno rozwiązanie: http://img4.demotywatoryfb.pl/uploads/201410/1413373475_yvpk47_600.jpg

A admini BRE BANKu gwizdza sobie na takie dziury:

https://online.mbank.pl/

https://moj.multibank.pl/

Co robic, jak zyc :/

T-mobile bank wyskakuje, że nie obsługuje ssl v3 więc chyba nie jest źle

Opensuse 13.1, Fx 31.1.0 – Not Vulnerable

A jeśli ktoś ma lighttpdd na serwerze to niech w sekcji gdzie ma:

ssl.engine = “enable”

doda:

ssl.use-sslv3 = “disable”

Niestety strona https://www.poodletest.com/ daje ciała ;] Dla przykładu, używa zestawu szyfrów który już od jakiegoś czasu jest domyślnie wyłączony w FF.

Jeżeli ktoś chce zobaczyć pudelka to about:config i security.ssl3.ecdhe_rsa_aes_256_sha na false ;]

Wręcz przeciwnie. dobrze robi. co z tego że twoja nędzna przeglądarka nie obsługuje SSLv3, skoro obsługuje jakieś inne dziadostwo. Lepiej nastraszyć użytkownika żeby zmienił przeglądarkę niż dać FAŁSZYWE poczucie bezpieczeństwa.

Wg https://www.tinfoilsecurity.com/poodle:

+ bezpieczne

google, gmail, youtube

Orange

t-mobilebankowe.pl

Terena

– niezabezpieczone:

allegro

payu

onet

wp

dropbox

mega

yandex

eurobank

mbank

pko sa, ipko, intelligo

microsoft: live.com, microsoftonline.com, office.com

Z przeglądarek to Firefox jest bezpieczny, Chrome i pochodne są podatne, a Opera i IE10 wiszą na stronie testowej

Opera 12.16 64 bit- your browser doesn’t support SSLv3. Czyli stare też dobre. Mieliście awarię? Dobrze że jesteście

Nie awarię tylko DDoS-a :D Trudno się dziwić jak tyle osób na raz się rzuciło :D

@aaaaaa Pisze się BBoS-a ;], a po polsku DKTS – Dawać Ku… Te Stronę! :D

win 8.1 + ff 32 bez dodatków – Not Vulnerable

android 4.1 + opera classic – Not Vulnerable

win 8.1 + ie11 + dzisiejsze aktualizacje – Vulnerable

W starej Operze wpisujemy w pasku adresu opera:config i w zakładce Security Prefs odznaczamy SSL3. Po tym zabiegu wyświetla się terier (wcześniej nie wyświetla się nic).

Dodajcie jeszcze, że java ma osobne ustawienia szyfrowania. Też wypada je zmienić.

Sprawdziłem:

Iron – podatny

PaleMoon – niepodatny.

No i skisłem….

Hmm Now Browse na Android podatne na ataki Ma ktoś pomysł jak załatać?

A które implementacje TLS uznane są aktualnie za (w miarę) bezpieczne ? 1.1 i wyższe ?

Słuszne pytanie, zaraz okaże się, że żadne. Bo prędzej czy później wychodzi, że dziurawe.

Nie wiem czy potrzebnie tak płaczecie.

Przecież przeglądarka zaczyna do TLS1.2 i jeśli serwer obsługuje to połączenie jest nawiązywane tym protokołem. Chyba wtedy MIM nic nie zrobi. Mylę się?

Jeśli serwer obsługuje tylko SSLv3 to kicha.

No chyba ze XSS i ktoś wymusi na przeglądarce użycie SSLv3, wtedy gorzej.

Mylisz się.

@c: a jakiś konkret?

@Zenon: downgrade dance

Proszę mnie poprawić jeśli się mylę.

Osoby wchodzące na strony przy użyciu VPN używającego SSLv3 są również podatne na MIM?

Nota nt. Iron: iron.exe nie przyjmie argumentów. Trzeba sobie zrobić osobny skrót do chrome.exe (w tym samym katalogu co iron.exe) i na niego ustawić ssl-version-min=tls1

Na stronie mBanku dostaję coś takiego:

“{“ssl_v3_supported”:true,”supports_fallback”:false,”other_error”:false}” – to znaczy, że jest podatny, czy nie? Komentarze powyżej znam… ;]

gnutls-cli-debug -p 443 online.mbank.pl prawdę Ci powie…

jak uruchomić przeglądarkę chrome z parametrem staru?

Zmodyfikuj parametry we właściwościach skrótu przez który odpalasz tę przeglądarkę pod Windowsem.

A swoją drogą skoro nie ogarniasz podstawowej obsługi Windows’a to zastanawiam się jaki sens czytania tego typu serwisów czy artykułów o dziurach w SSL.

U mnie na domyślnych ustawieniach (Ubuntu 14.04)

Firefox 32.0.3: Not Vulnerable

Chromium: Vulnerable

mBank już nie jest podatny właśnie wyłączyli SSLv3

Jak wyłączyć podatność w operze najnowszej wersji , bo dodanie tego parametru co do chrome nie działa.

Na nowej Operze działa tak samo jak na Chrome. Otwórz obrazek, tam są przy poleceniu dwa myślniki na początku.

Czemu tak szybko udostępnili pełną dokumentacje odnośnie błędu? Nie mogli najpierw ogłosić że SSL3 jest dziurawy i nie ma szans na poprawę dając więcej czasu na reakcję niż tylko jeden dzień?

Pale Moon 25.0.1 (x86) (bazuje na FF) – terier

IE 9.0 – pudel

chrome 37.0.2062.124 m – pudel

chrome 38.0.2125.104 m – również pudel

FF 33.0 – pudel

Chromium 37 – pudel

Radzę wyłączyć HTTPS w webinterfejsie routera, bo jak łatki wyjdą, to ciężko się bedzie tam dostać :)

https://addons.mozilla.org/en-US/firefox/addon/ssl-version-control/

Facebook dzisiaj rano wyłączył obsługę SSLv3 o czym poinformował na stronie Facebook Developers :)

Jeśli macie włączony autostart Chrome razem z Windows, to trzeba jeszcze zmienić odpowiedni klucz rejestru. Inaczej zmiana skrótów w Menu Start itd. nic nie da, bo pierwsza instancja Chrome’a będzie odpalona bez parametru –ssl…

Instrukcja dla IIS’a na w2k8 – dodać klucz HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 3.0\Server w tym kluczu dodać nową wartość DWORD o nazwie Enabled i ustawić dane na 0. Restart.

W usługach korzystających z GnuTLS-a dodajemy -VERS-SSL3.0.

Np. w Eximie: tls_require_ciphers = SECURE256:-VERS-SSL3.0

Witam.

Win7 x86 – konto administratora: FF 33.0 – terrier, Dragon Comodo 33.1 – terrier

konto użytkownika: FF 33.0 – pudel, DC 33.1 – pudel, WTF ? Czy ktoś skuma ?

Firefox i IE “załatane”, a co z np. Maxthon?

A jak zmienić SSL w safari?

Terrier, czyżby jakaś aluzja do nowego kawałka Die Antwoord?

pisał ktoś do banków czy mają zamiar coś z tym zrobić?

No i czy dostał jakąś odpowiedź?

dziwne że to jeszcze aktywne jest… w operze (tej sprzed małżeństwa z chromium) ten protokół jest od lat domyślnie wyłączony, a aktywny TLS 1.2 (a w tym czasie inne przeglądarki nawet nie zaimplementowały go jeszcze).

To jest trochę zastanawiające. Na komputerze, na którym instalowałem (starą) Operę w grudniu 2012 SSLv3 był wyłączony. Jednak w Operze instalowanej na drugim komputerze w czerwcu 2013 był aktywny. Dlatego lepiej sprawdzać.

Prostota wyłączenia tego ustrojstwa (nawet domyślnie wyłączonego) w starej Operze jest przepiękna, należą się extra punkty za bezpieczeństwo.

A w nowej, trzeba dodać jakieś dodatkowe parametry, czyli wiedza tajemna, choć dość prosta do zastosowania, to jednak zwykły klikacz bez dobrej instrukcji tego nie zrobi, a na tym ucierpi jego bezpieczeństwo i jeśli będzie miał pecha, także konto bankowe.

Comodo Dragon 33.1.0.0 – vulnerable

Google Chrome 38.0.2125.104 m – vulnerable

Internet Explorer 11.0.9600.17358 – vulnerable

Firefox 33 – not vulnerable

Opera 12.17 b 1863 x64 – not vulnerable

BNP Paribas cały czas podatny, ale planują jakieś prace serwisowe przez caaaały weekend :-)

Przyszedł mi jakiś spam od SMSAPI prowadzący do tego artykułu. To chyba jakiś scam?

wklej pls

Cześć. Widzę, że Andrzej Ogonowski już zareagował, ale jego komentarz mógł się zgubić gdzieś poniżej – odsyłam do jego wypowiedzi:

“Dbając o bezpieczeństwo naszych Klientów przesyłamy przydatne informacje również z ciekawych serwisów, takich jak niebezpiecznik. W razie jakichkolwiek wątpliwości, wał śmiało do mnie lub naszego BOK :-) Pozdrawiam!”

Wprowadzenie parametru –ssl-version-min=tls1 do skrótu do Chrome’a nic nie daje.

SSLProtocol: Illegal protocol ‘TLSv1.1’

Panowie, co w takim przypadku ? :)

Rano był pudel, przed chwilą po aktualizacji chrome jest terier :)

ŚMINDOŁS

iron Wersja 37.0 2000.0 (291000) – swiezak..zero skisniecia

firefox wersja 26.0 – swiezak..zero skisniecia

..wlasna kompilacja smindolsa 7.1 od samego poczatku bez zadnych updateow :-p

..pozniej sprawdze linuxa

P.S

..z tymi latkami to jakas “sciema”, bo tylko o tym pisza gdyz, zero mozliwosci pobrania poprawek (przez smindol update lub przez jakis inny soft) :-p

Na ubuntu 14.04 x86_64 w FF 32.0.3 też była podatność (chociaż FF dopiero co aktualizowany) – pomogło ustawienie opisane w artykule odpowiedniej opcji na 1.

Dbając o bezpieczeństwo naszych Klientów przesyłamy przydatne informacje również z ciekawych serwisów, takich jak niebezpiecznik. W razie jakichkolwiek wątpliwości, wał śmiało do mnie lub naszego BOK :-) Pozdrawiam!

Chrome – nie podatne :P

security.tls.version.min na 1 – ja mam 0 i nie jestem podatny a kumpel mial 0 i byl a wpisal 1 i nie jest – losowa wartosc decyduje o podatnosci 0.o ? wtf

Update przeglądarki był pewnie decyduje. Domyślam się, że chodzi o FF.

Jeżeli korzystacie z uruchamiacza do aplikacji Google, to musicie także wprowadzić wspomniany parametr do każdego skrótu. Skróty od tego uruchamiacza znajdują się w

~/.local/share/applications

“BBBĘDZIE DOBRZEEE!!!!” przepraszam za duże litery ale to cytat wypowiedziany dokładnie rzecz ujmując dużymi literami, rada moja taka nie robić nic ważnego z przez hotspoty, używać tylko swojego i sprawdzonego pod kątem bezpieczeństwa sprzętu, mobilnie lepiej smarta spiąć po sieci komórkowej i nawet jeśli chcemy użyć laptopa udostępniamy na telefonie połączenie z jakimś trudniejszym hasełkiem, w sieci komórkowej raczej trudniej o MITM, a do swojego wifi w domu byle kogo nie wpuszczamy a przez firmowy hostspot ogólny też można sobie Niebezpiecznika pooglądać a ważne rzeczy tylko bezpiecznym łączem puszczać, bezpieczeństwo to nie wielki procent technologii a ogromny procent to my i nasz zdrowy rozsądek

Nie wpuszczamy nawet “zaprzyjaźnionych” znajomych, a najlepiej w ogóle nikogo. A w naszym accesspoint’cie zmieniamy login/hasło na nie standardowe i pamiętamy o niedawno odkrytych lukach w routerach THOMPSON.

A co z pocztą? Czy użytkownicy używający SSL (porty zazwyczaj 995 dla pop3s, 993 dla imap4s i 465 dla smtps) powinni przesiąść się na TLS aby nie ryzykować przejęcia kont?

Google’s servers support SSLv3 and TLS encryption and they support the TLS_FALLBACK_SCSV flag to prevent undesirable fallbacks.

So, they will negotiate SSLv3 encryption, if the client requests it, unless the fallback flag is set.

Clients can disable SSLv3 to avoid the vulnerability and connect to Google using TLS protocols.

@lukeach na nic nie musisz się przesiadać, porty sie nie zmieniają, podobnie jak z przeglądarkami potrzebne jest wymuszenie użycia TLS.

Np w Thunderbirdzie modyfikacja parametru security.tls.version.min do wartości 1.

Uwaga!

W Outlooku wybor opcji SSL lub TLS *nie ma nic wspólnego* z wersją protokołu używaną do szyfrowania wiadomości. SSL oznaczy połączenie “na port” zaszyfrowany, natomiast TLS oznacza połączenie w cleartext i upgrade to SSL/TLX z użyciem komunikatu STARTTLS. Obojętnie czy z menu wybierzesz SSL czy TLS, klient może uzyć SSLv3 albo TLS1.x

Klient poczty na Androidzie 2.3.7 nie działa po wyłączeniu SSLv3 na serwerze. Ponadto wszystkie przeglądarki jakie przetestowałem dają rezultat “vulnerable”.Także kupa.

Nazwa.pl – nadal podatna na atak – WSTYD !

Celem atakującego (który kontroluje w złośliwym żadaniu path i ciało żądania HTTP) jest tak zmanipulować pakiet, aby ostatni bajt ciasteczka znalazł się na początku 8-bajtowego bloku.

Ostatni bajt ciasteczka ma się znaleźć na końcu bloku.

Widzisz.. stąd przedrostek NIE w bezpieczniku xD

Uwaga w wersji firefox 33.1 istnieje podatność na lukę w przypadku ustawienia wspomnianej wartości w about:config na 1. Pomaga ustawienie na 3, wtedy wychodzi terier. Czyżby luka powróciła ? Czy to coś z ustawieniami jest nie halo ? Posprawdzajcie sobie poodletest.com na FF 33.1

W momencie wyłączenia SSL w Qmail i próbie wysłania maila do Home.pl otrzymuję komunikat:

TLS_connect_failed:_error:140943FC:SSL_routines:SSL3_READ_BYTES:sslv3_alert_bad_record_mac;_connected_to_79.96.30.181.

A Home.pl mówi, że u nich wszystko ok ;(

[…] przetestowane pod kątem wspieranych metod HTTP, wsparcia dla SSL (wraz z testem na podatność POODLE) oraz poddane atakom forceful […]