4/4/2016

Dziś w nocy otrzymaliśmy informacje od czytelników, że strona Komitetu Obrony Demokracji, prywatny blog Mateusza Kijowskiego i serwis przeciwników antyszczepionkowów stopstopnop.pl zostały podmienione. Jak doszło do włamania?

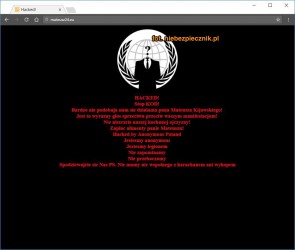

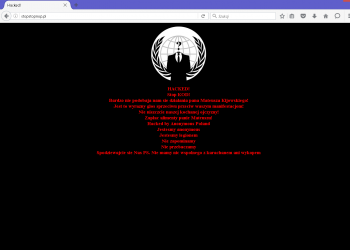

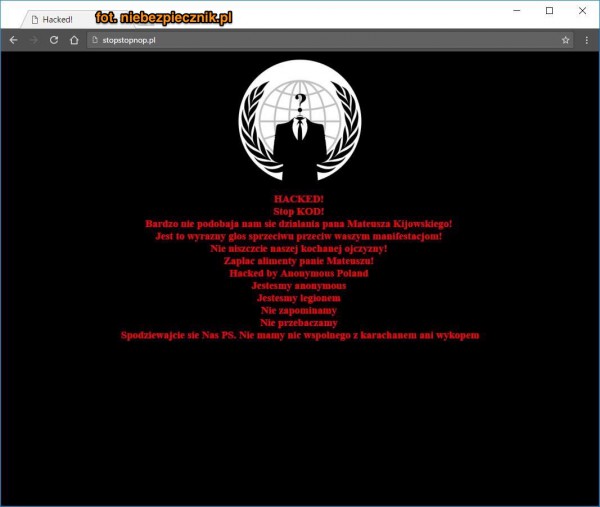

Rzekoma podmiana stron KOD-u (komitetobronydemokracji.pl), bloga Mateusza Kijowskiego (mateusz24.eu) oraz serwisu stopstopnop.pl (wszystkie znajdują się na tym samym serwerze: 79.96.17.51) miały nastąpić dziś około 1:00 w nocy. Oto screenshoty podesłane przez użytkowników:

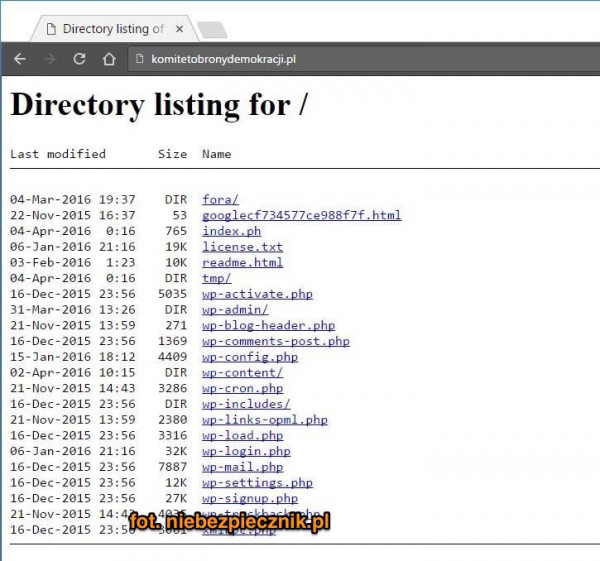

Zwróćcie uwagę na plik “index.ph” i jego datę, oraz na fakt, że Google Verification (nazwa pliku “nieznana” w internecie) rzeczywiście istnieje na tym serwerze, co sugeruje prawdziwość screenshota i prace przy stronie w środku nocy.

Poza zgłoszeniami od czytelników, dziś rano na Wykopie pojawił się wątkek dotyczący włąmania założony przez użytkownika “lunatek” o następującej treści:

komitetobronydemokracji.pl – hacked

stopstopnop.pl – hacked

mateusz24.eu – hacked

mail kijowskiego – hacked! (matematy@wp.pl)

panel na home.pl – hacked!

ich ftp – hacked!by AnonymousPoland

Jestesmy z Wami ludzie.

Wkrótce dokładne dane Kijowskiego w tym nr telefonu.

Poza screenshotami przesłanymi nam przez 2 użytkowników na redakcyjną skrzynkę (z czego jeden to zapewne sam włamywacz) i wzmianką na wykopie zrobioną przez “zielonkę” (tj. świeżego użytkownika), w sieci nie udało nam się znaleźć żadnych innych informacji potwierdzających podmianę powyższych serwisów internetowych. Ale mamy niezbity dowód na przejęcie przez włamywacza skrzynki pocztowej Mateusza Kijowskiego, założyciela KOD-u. Zacznijmy jednak od początku…

Wszystko zaczęło się 2 miesiące temu…

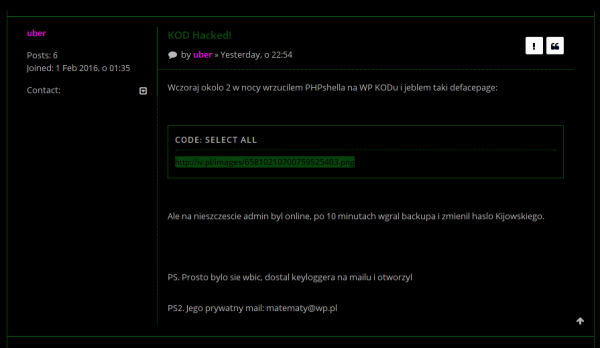

3 lutego otrzymaliśmy wiadomość, że na jedym z for internetowych, niejaki “uber” twierdzi, że włamał się na stronę KOD-u:

Podmienionej strony nie zdążyliśmy zobaczyć “na własne oczy”, ale intensywnie przyglądając się sprawie, zauważyliśmy że użytkownik “uber” ma historię innych znalezionych błędów, czyli nie jest tylko fanatykiem-antykodowcem i “uderza” również w rządzących — błędy dotyczyły bowiem strony Ministerstwa Obrony Narodowej:

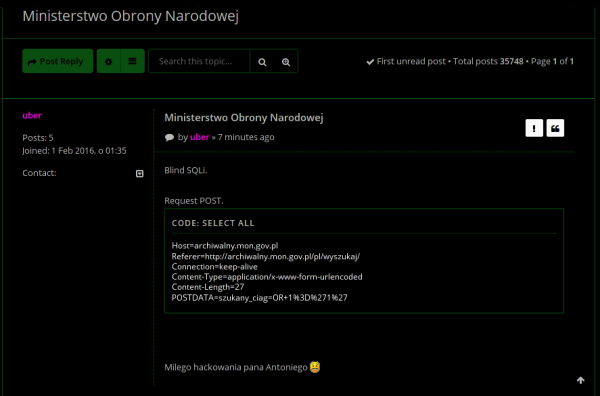

Ponieważ na początku lutego temat KOD-u był bardzo “gorący”, braliśmy pod uwagę, (zwłaszcza nie mogąc znaleźć potwierdzenia incydentu w dodatkowym niezależnym źródle), że włamanie do KOD-u i screenshoty są sfałszowane w celu wymuszenia na nas publikacji ośmieszającej członków KOD-u. Dlatego przed publikacją postanowiliśmy porządnie zweryfikować informacje i odezwać zarówno do KOD-u, jak i do jedynej osoby, która zgłosiła nam ten incydent na skrzynkę pocztową (aż 10 razy), podejrzewając, że jest to “autor” włamania:

Zanim jednak zdążyliśmy odpisać ww. użytkownikowi, “uber” sam odezwał się do nas. Po kilku e-mailach otrzymaliśmy od niego opis tego, jak w lutym miał podmienić strony internetowe KOD-u i przejąć kontrolę nad prywatną skrzynką e-mail założyciela KOD-u “matematy@wp.pl”:

zdobylem prywatny mail kija z whois a potem sforgowalem maila z pdfem ktory od razu otworzyl

byl to .exe keylog ale z ukrytym rozszerzeniem

niby student informatyki a nabral sie na takiego prostego tricka

no i potem to domyslasz sie zalogowal sie na wordpressa to ja skanuje sobie strone nagle o patrze maja zmieniony url panelu adm ale to nie problem

no i loguje sie wrzucam phpshella podmieniam index i bum

szkoda tylko ze po chwili admin wgral backupa i zmienil mu haslooczywiscie wszystko przez wlasnego vpna z torem

nie mialem dostepu do jego konta na nazwa.pl bo jak stawiam logowal sie z innego kompa mialem go na podsluchu przez kilka godzin i tylko tam sie zalogowal potem kompa wylaczyl i juz nic od keyloga nie dostaje

albo go usunal

ps. to konto tez jest wyjebane nie mysl ze to moje wlasne

kiedys na torepublicu sprzedawalem paczki z mailami po 100-200 zl za 100 maili teraz nie mam gdzie bo hydra to forum policji jezeli was to interesuje

kieruje sie jedna zasada nie korzystam z wlasnego maila nawet go nie mam a jak sie gdzies rejestruje korzystam z guerilla mail ktory usuwa konta po 10 min (nawet jakby przetrzymywal to tam nic nie ma)odnosnie keyloggera jest on przeze mnie napisany w c++ zacryptwoany crypterem od kolegi poki co jest 100% fud dlatego wam go nie przesle wybaczcie

Zbindowany z pdfem tak ze odpalany jest i pdf i keylogger w tle caly plik ma de facto rozszerzenie exe ale zrobione jest to tak ze dopoki w winie nie sprawdzisz przez cmd to sie nie zorientujesz ze to exe i raczej nie sadze zeby binarne payloady z metasploita mialy keylogging a shell na jego maszynie mi nie byl potrzebnyPs bylo by fajnie gdybyscie dali tez znac publice ze safe-mail nie jest juz bezpieczny gdybyscie poczytali troche glebiej na angielskich stronach to udostepniaja dane jezeli sad Izraela o to poprosi

Mysle ze to pomoglo schwytac polsilvera i innych z TR jak np francuza

(…)

1. dam wam zdjecie fragmentu kodu zrodlowego ale nie liczcie na wszystko

2. dam wam wynik z ls tam widac .exe ogolnie to .exe nie widac tylko w ntfs na pulpicie

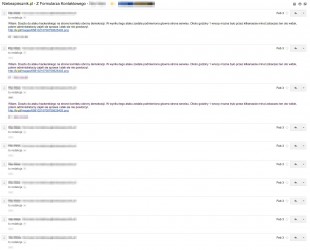

3. dam wam screenshota poki co to wam powiem ze sforgowalem email od wielkieego sympatyka kodu ktory prowadzil z nimi korespondencje email i powiedzialem ze jedna z osob ktora odpowiada na maile wyslala mi “liste” dat manifestacji kodu w moim wojewodztwie w .pdf i prosze zobaczec bo bylem o tej godzinei i nikogo nie bylo

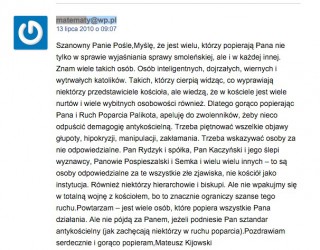

Wszystko brzmi bardzo prawdopodobnie i taka ścieżka ataku, jaką opisuje uber, jest jak najbardziej realna. Potwierdzamy też, że podczas naszych testów penetracyjnych, tego typu dobrze dopasowane do sytuacji e-maile, potrafią nakłonić do zainfekowania swojego komputera lub podania danych logowania na podstawionej stronie nawet pracowników działów IT. Ale pojawił się jednak problem z historią ubera — przedstawiciele KOD-u stanowczo jej zaprzeczyli, twierdząc, że do włamania nie doszło. Wątpiono też, czy adres matematy@wp.pl w ogóle należał do Kijowskiego. Ale to udało nam się potwierdzić w innym miejscu — rejestrze WHOIS-a dla zarejestrowanych przez Mateusza Kijowskiego domen internetowych, np. zarejestrowanej w 2012 roku domeny kijowski.net, kijowska.net, czy mkm-studio.com, tu). Ktoś też korzystał z tego adresu e-mail komentując wpisy na blogu Palikota w 2010 roku i podpisując się jako Mateusz Kijowski.

Poniżej, z kronikarskiego obowiązku przytoczmy wypowiedzi przedstawicieli KOD-u odpowiedzialnych za utrzymanie strony internetowej (z lutego), dotyczące incydentu zgłoszonego przez “ubera”:

(…) gdyby nawet w bazie [Wordpressa, na którym działą komitetobronydemokracji.pl — dop. red.] był użytkownik posługujący się adresem matematy@wp.pl (a nie ma takiego), nie mógłby zalogować się na backend, wykonując operacje z “loga” keyloggera. Nie wiem, jak miała się sytuacja z wcześniejszymi operacjami (wysłanie wiadomości na matematy@wp.pl, jej zawartość i uruchomienie programu w załączniku; (…), jednak cała reszta to fake i to bardzo słaby.

(…)

1. od p. Kijowskiego wiem, że na adres matematy@wp.pl nie nadeszła wiadomość z załącznikiem opisywanym przez ubera

2. w naszym WP nigdy nie było użytkownika posługującego się takim adresem email

3. p. Kijowski nie ma i nie miał konta w skrypcie WP naszej strony

4. kompletną bzdurą jest twierdzenie, że ktokolwiek z nazwa.pl mógł cokolwiek zrobić ze stroną KOD bo JAK?? (uber chyba nawet nie zadał sobie trudu sprawdzić, kto od początku hostuje naszą stronę i domenę)

5. nigdy nie mieliśmy okna logowania dostępnego pod /logowanie (i nie, nie podam pod jakim [panel logowanie WordPressa — dop. red.] jest dostępny)

6. po raz kolejny zwracam uwagę na “log” z keyloggera ubera – nikt nie może zalogować się w ten sposób z dwóch powodów: a) mamy logowanie stadardowe WP czyli musi być podana nazwa użytkownika; adres email nie pozwala na zalogowanie się; b) link do okna logowania nie jest nigdzie udostępniony (to może Pan sprawdzić na stronie teraz, jak również na dowolnej kopii istniejącej w internecie)

Czy serio musimy tłumaczyć się, że nie jesteśmy wielbłądem, bo jakiś człowiek sobie radośnie kłamie? I jeszcze raz przypominam, że przywrócenie kopii w czasie podanym przez ubera jest nierealne!

Jak widzicie, riposta administratoru KOD-u jest sensowna i nie ma powodu by jej nie wierzyć. Dodatkowo, okazało się także, że jedna z znajomych nam osób ma bliski kontakt z Mateuszem Kijowskim i dzięki jej uprzejmości otrzymaliśmy też oświadczenie od samego twórcy KOD-u:

Dobry wieczór!

1. Potwierdzam, że nie mam i nigdy nie miałem konta w CMS’ach w naszej domenie.

2. Co do panelu logowania to nie mam pojęcia, pod jakim adresem mógłby być, gdyż patrz punkt 1.

Pozdrawiam,

Mateusz Kijowski

W świetle powyższych wyjaśnień, nasze tygodniowe śledztwo postanowiliśmy zakończyć brakiem publikacji, z racji braku jakichkolwiek potwierdzonych w dodatkowym źródle dowodów na to, że uber rzeczywiście 3 lutego podmienił stronę KOD-u… Włamywaczowi daliśmy jeszcze szansę dostarczenia jakiegoś bardziej rzetelnego dowodu, niż screenshot podmienionej strony, ale nie był on w stanie go przekazać. Uber skomentował jednak oświadczenie KOD-u:

konto [Mateusza — dop. red.] jest a przynajmniej bylo bo z niego sie zalogowalem

wiadomo ze beda mowic i zarzekac sie ze nic nie nastapilo bo opublikowalibyscie i zepsulibyscie reputacje kijowskiemu ktory nabral sie na taki debilny trick (bo was duzo osob czyta, tak wgl ja pierdole jakim trzeba byc polmozgiem zeby otworzyc pdf.exe) a im wlasnie tak jak nikomu zalezy na dobrej reputacji i rozglosieco do wlamania wrzucilem zwyklego shella z neta i deface page najszybciej jak potrafilem

tak jak mowilem tez mozliwe ze ktos inny np z nazwa.pl jezeli maja takich ludzi wgral backupa a sama administracja o niczym nie wie choc w to watpie

wedlug mnie to jedyne co robia to probuja to zatuszowac bo do wlamania doszlo i moge wam wyslac ssy z panelu @ jak chcecie ale o to musze juz napisac do kolegi bo jestem na innej maszyniehah widze ze juz znowu zmienili lokalizacje panelu admin liski sprytne teraz skrypt nie moze znalezc

przedtem bylo /logowanie :>

tak wgl nie mowcie im nic o czyms takim jak cloudflare bo chce jeszcze im flooda jebnac kiedysbronia sie jak swinie przed utrata koryta typowa ich strategia

ale co zrobic widze ze nie przekonam was bo ja sam vs te skurwysyny z poparicem medialnym za wiele nie zdzialam

cala akcja byla strategicznie zjebana, kolega nie wytrzymal napiecia i przekonal mnie do wrzucenia phpshella niedlugo po ataku w chujowych godzinach ( o 15 by byl show a nie o 2 )Co do 1 punktu to wedlug mnie wstydzi sie przyznac ze nabral sie na taki zjebany atak

Akcje powtorze ( jak sie nabierze.. ) przy wiekszej ogladalnosci

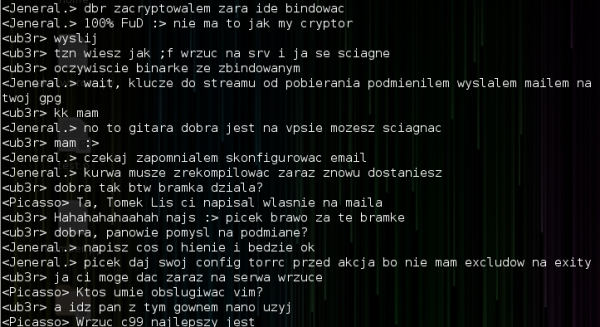

dobrze by bylo z waszej strony opublikowac artykul nt podatnosci w monie, ostatniego wlamania na szkole (chodzi mi o przekaz w podmianie) i ostrzezenia przed safemailem (!!)taki maly bonus w postaci ssa rozmowy na naszym irc tuz przed akcja:

Publikacja na podstawie powyższych dowodów, jak zapewne sami się domyślacie, byłaby zupełnie nierzetelna, więc temat odpuściliśmy (jak wiele innych, z którymi zgłaszają się czytelnicy, a których nie da się w niepodważalny sposób potwierdzić).

Dlaczego więc teraz o tym piszemy, kiedy jako dowód na ponowne włamanie na strony kodu także mamy jedynie screenshoty przesłane przez kilku czytelników? Dlatego, że w lutym na adres e-mail matematy@wp.pl, próbując zdobyć oświadczenie Mateusza Kijowskiego, wysłaliśmy e-maila o tytule:

Fwd: Pytanie dot włamanie na stronę KOD + infekcja komputera Mateusza trojanem

…i wiecie z jakiego adresu e-mail dziś o 2 w nocy dostaliśmy informację o podmianie strony? Z matematy@wp.pl. A wiecie w odpowiedzi pod jakim wątkiem? Dokładnie pod tym jak wyżej:

Możemy się więc znów spierać, czy atakującemu rzeczywiście udało się podmienić treści stron internetowych (i w lutym i teraz) — jeśli ktoś z czytelników nie spał dziś w nocy około 1:00 i sam widział podmienione strony, albo usuwane z Fanapage’y komentarze o tym mówiace, dajcie znać. Niepodważalne natomiast jest to, że tym razem uber na pewno uzyskał on dostęp do skrzynki Mateusza Kijowskiego. E-mail nie jest zespoofowany i zawiera poprawny temat wiadomości, którą znać mógł tylko właściciel skrzynki matematy@wp.pl — a tym jest Mateusz Kijowski.

Dlaczego sądzimy, że atakującym znów jest uber? Logi naszego serwera pokazują, że jedna z osób, która w lutym a także teraz podesłała nam screenshot podmienionej strony, korzystała z tego samego proxy. Dodatkowo, konto na wykopie założone zostało na nicka, którym w lutowej komunikacji z nami posługiwał się właśnie uber.

Jak uberowi udało się włamać na skrzynkę Kijowskiego? Czy skorzystał z takiej samej techniki ataku jak ta, którą opisywał w lutym? Jak udało mu się eskalować z poziomu maila do serwera na którym stała strona KOD-u? Czyżby droga wiodła przez atak na prywatny blog Mateusza Kijowskiego, a następnie przejęcie pozostałych vhostów? (to tłumaczyłoby dlaczego bez posiadania konta na WordPressie KOD-u komuś udało się podmienić treści na stronie). A może włamania na serwer nie było, screenshoty są podstawione, a jedynym faktem jest przejęcie skrzynki Mateusza Kijewskiego i wybujała wyobraźnia atakującego? Jeśli podmiana stron internetowych faktycznie miała miejsce, to wydaje nam się, że tym razem uber na pewno zebrał więcej “dowodów”. Czy niebawem czeka nas ich publikacja, jak zdaje się to sugerować wpis na Wykopie?

Czekamy na dodatkowe komentarze zarówno KOD-u jak i samego ubera. Kiedy je otrzymamy, zaktualizujemy ten artykuł.

KOD-owcu i sympatyku KOD-u, zachowaj ostrożność!

Na wszelki wypadek sugerujemy internautom powstrzymać się od wchodzenia na strony KOD-u (atakujący mógł umieścić na nich złośliwy kod, albo podmienić pliki, np. wzory plakatów, na zainfekowane). Dziennikarzom kontaktującym się z Mateuszem Kijewskim za pomocą adresu e-mail matematy@wp.pl również zalecamy ostrożność (możecie rozmawiać z inną osobą). Innym kontaktującym się elektronicznie z Mateuszem także radzimy ostrożność w otwieraniu załączników. Jeśli prawdą jest, że komputer Kijewskiego jest zainfekowany, atakujący może mieć dostęp do dokumentów, które mu przesyłaliście (jeśli znajdują się tam dane “wrażliwe”, sugerujemy ich zmianę, albo wdrożenie innych środków ochrony).

Ataki na osoby polityczne (niezależnie od tego, czy z prawa, czy z lewa) to nic nowego. Dlatego politycy powinni zwrócić szczególną ostrożność na to w jaki sposób prowadzą swoje życie w sieci. W Polsce, poza Przemysławem Holocherem nie mieliśmy dużych “wycieków” skrzynek polityków. Wykradziono co prawda kalendarz ministra Radosłąwa Sikorskiego i zawartość skrzynki e-mail Tomasza Arabskiego, ale informacji tych poza przykładowymi screenshotami nie opublikowano. Za granicą natomiast brakiem kompetencji w zakresie internetu emanuje m.in. Hillary Clinton, która na prywatnym serwerze przechowywała poufne, rządowe dokumenty. Nie lepiej radzi sobie rodzina Bushów, których prywatne zdjęcia wyciekły do internetu po włamaniu na skrzynki pocztowe…

Aktualizacja 11:41

Mateusz Kijewski, pisząc z innego adresu e-mail, potwierdził włamanie na swoją skrzynkę i podmianę strony:

Tak, rzeczywiście, udało się komuś włamać na konto mailowe w wp.pl. Konto to nie było do niczego wykorzystywane od wielu lat i nie jest obecnie podłączone do żadnych usług związanych z KOD. Co do działań, które podjął atakujący, należy pytać jego. Ja mogę jedynie stwierdzić, że przywróciłem funkcjonalność strony w ciągu kilku minut pracując z telefonu w metrze w Nowym Jorku.

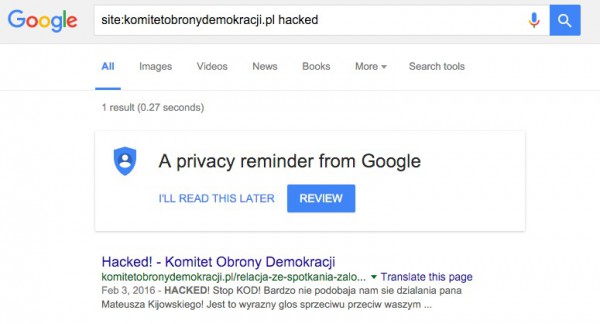

Dodatkowo, jak zauważa czytlenik Ice_Men, choć w cache Google nie ma treści podmienionej strony, to jedna z podstron wciąż w snippecie ma “ślad” ataku:

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Ktos umie obslugiwac vim”? :D AnonymusPoland

Użyj nano :D bo vim za trudny…

Takie haksiory i nie umią vim-a? :D

Też jak to zobaczyłem, to od razu scrollowałem dalej, zaleciało gimbazą strasznie..

http://www.loledhard.com/img/10908.jpg …

No i właśnie tym sposobem zatargetowaliście włamywacza jako “Gimbusa co w vima nie umiejo”, a może być zupełnie na odwrót ;)

Co wy z tym vimem macie jakieś natręctwo…

Ja wiem że on jest zawsze i wszędzie i w ogóle i w szczególe i jest dobry i potężny ale osobiście go nie trawię.

Już wolałem chiwritera. Ktoś z młodzieży pamięta?

Poza tym z nim jest ten problem że jak już czasem trzeba dopuścić kogoś innego do klawiatury… i jest tylko vim….

ŁOMATKOJEDYNACOTOJESTIJAKTOJESC

Kiedyś było Vi i każdy musiał znać.

Ale jak ktoś nie znaczy to nie znaczy że gimbaza a że my już jesteśmy dinozaurami dla których nic poz vimem nie było dość sensownego.

Czasy kiedy bez tego edytora się nie dało są gdzieś w wspomnieniach dziadków emerytów informatyki ;)

A tak poza tym to prawdziwy haker to używa…

https://imgs.xkcd.com/comics/real_programmers.png

To w sumie smutne. Ale pracowałem z niezłym adminem, który też vi nie znał ;(

@Krzysztof Kozłowski

Ja używałem ChiWriter’a (na przeprogramowanym Herculesie zresztą :-). Ale krótko, bo przesiadłem się na TAG-a :-)

Ojej,użytkownicy vima kontratakują. emacs czy vim to niewątpliwie dobre narzędzia,ale też używam nano.To dobry edytor tekstu którego praktycznie nie trzeba było się uczyć taki był i jest prosty. Pewnie.Brak zaawansowanych komend. Może.I co z tego ?

Działa ? działa. Pozwala na szybki zapis,wyjście itd ? Tak.

Chiwriter? To tacy starzy informatycy tu komentują? ;)

wy serio tacy idioci?

to bylo specjalnie zeby bylo smieszniej :D

Filip, co strollowałeś dalej?

vim-a używam od 2 lat, głównie dlatego, że nie potrafię z niego wyjść :D (gdzieś przeczytane ;))

Jedyne prawilne kopiowanie, to w VIM bez myszki… ;>

@Krzysztof Kozłowski: Dałbym sobie paznokcie obciąć, że Chi Writer to był taki “Word”, a nie czysto tekstowy edytor. No i sterowanie nie było takie skomplikowane jak w tych uniksowo-linuksowych wynalazkach dla nerdów.

Gościu wiedząc że go nie lubią powinien bardziej dbać o bezpieczeństwo. Ale fajnie, że dyskusja o konstytucji jest prowadzona w ten sposób przez jakichś gimbusiarzy hakierów.

to nie forum dla marginesu spolecznego

wyborcza zaprasza

Przecież KODowcy są tak zakłamani, że nawet jeśli bym im na czole napisali, że się włamano to się nie przyznają… Reprezentują poprzednią władzę i tak samo się zachowują.

Chyba nie ważne kogo reprezentują ani jacy są. Bezpieczeństwo to podstawa dla wszystkich i skoro wykryto problem, zalecenia w tej kwestii warto dać każdemu.

Pozatym to nie jest polityczna strona i kogo oni reprezentują/jak się zachowują tu nie ma absolutnie żadnego znaczenie.

Poaztym nie wiem po co odrazu te armumentum ad personam. ktokolwiek by doznał tekiej wpadki by się tu pojawił.

z tego co wiem to przez chwile bylo widac na rzutniku podmieniona strone gdy pan mateusz byl w usa

oj zapieklo i wreszcie sie przyznali

I kłamstwo skutecznie ukryją za grzywką.

Daruj sobie tą polityczną flegmę. Chcesz hejtować to zapraszam na forum pisemka wSieci.

Chyba na strone Gazety Wyborczej :)

Kilka sekund i samo Google coś sobie przypomina ;)

https://www.google.pl/search?q=site:mateusz24.eu+hacked

https://www.google.pl/search?q=site:komitetobronydemokracji.pl+hacked

Przyznam się, że w połowie artykułu się pogubiłem… Wiem tylko jedno: Uber ma darmową reklamę :-) wnocy: AnonymousGimbaza

brawo synu pan kijowski bylby dumny

Sposób wypowiedzi tego “hackera” wskazuje na jakiegoś półgłówka bez szkoły, pewnie to słup.

nie bez powodu sie tak pisze półgłówku, skoro nie rozumiesz – dokształc się.

wejdz na tora, tam kazdy tak gada

Gimbus czy nie, poprawnie pisze czy nie … fakt włamał się.

Sądząc po wypowiedziach tego typka, to na matematy@wp.pl logował się bez VPN, prosto ze swojej neostrady. Nie wiem czemu jeszcze WP o logi nie prosili

chyba ty

“dam wam wynik z ls tam widac .exe ogolnie to .exe nie widac tylko w ntfs na pulpicie”

może ktoś podesłać linka z czymś takim – chciałem zobaczyć jak taki plik by się u mnie w systemie prezentował (oczywiście bez wkładki z loggerem :3). No bo chyba nie chodzi o normalny plik.pdf.exe ?

Może to było coś w stylu cośtam.pdf.pif? Pif się nie pokaże nawet jak masz włączone rozszerzenia, chyba że używasz innego menedżera plików. Ikonka to będzie standardowa dla “nieprzypisanego” rozszerzenia, ale program się uruchomi poprawnie. A ikonki ktoś, szczególnie jeśli w pośpiechu (bo “pilne, trzeba już otworzyć”) może po prostu nie zauważyć bo pamięć mięśniowa.

zanim sie zorientowal ze w ogole dostal maila to juz otworzyl

Czyli INFORMATYK Mateusz Kijowski dał się dwukrotnie zhakować poprzez otwarcie pdf.exe? No skoro prezentuje on taki poziom wiedzy technicznej, to nic dziwnego, że z pensji nie starczało na alimenty :)

problem ze zrozumieniem słowa “informatyk” ?

Informatyk powinien się znać na zabezpieczeniach (co najmniej) windowsa, wiedzieć jak się nie złapać na podwójne rozszerzenia, umieć skonfigurować sobie antywirusa (i wiedzieć którego wybrać), itd. Informatyk to nie jest to administrator ani specjalista d/s zabezpieczeń – ale nie może mieć wiedzy mniejszej lub równej typowemu klikaczowi.

Drwiny z Kijowskiego-informatyka uważam za zasłużone. Niestety.

Haha dobre sobie, informatyk jak z koziej dupy ser za przeproszeniem, to 5-cio letnie dziecko by wyłapało taką kaszanke na początku, nawet informatykiem nie trzeba być żeby tak zwaną “Pułapkę Informatyczną” zobaczyć no ale niestety ….

Co jeszcze bardziej smuci jest to ze po wygooglowaniu jego imienia i nazwiska Google serwuje nam oto taki wynik “Mateusz Kijowski – an IT specialist, journalist, social activist, and blogger”

Z jednym sie nie zgadzam, IT specialist to z niego jak koszone ogorki na polu.

Przeczytałem artykuł i mam dwa spostrzeżenia:

1. Dali ciała z zabezpieczeniami w jakiś sposób.

2. Nie wiem na czym miałoby to pomóc walczyć z KOD’em. Jeśli jutro ktoś się włamie na serwery jakiegoś schroniska dla zwierząt to będzie to oznaczało, że idea przygarnięcia psa z takiej instytucji jest zła?

ps. Nie oceniam zdolności technicznych ‘hakera’, ale sposób wypowiedzi i jej treść nie sugeruje zbyt wielkiego ograrnięcia życia poza monitorem. W uproszczeniu: trąci przysłowiową gimbazą.

Mam nadzieję, że zdajesz sobie z tego sprawę, że większość osób dokonujących włamań posługuje się takim językiem i sformułowaniami, aby nikt nie był w stanie powiązać go z prawdziwą osobą?

Takie prowokacyjne stwierdzenie jak Twoje, i innych użytkowników, cytuję: ” ale sposób wypowiedzi i jej treść nie sugeruje zbyt wielkiego ograrnięcia życia poza monitorem. W uproszczeniu: trąci przysłowiową gimbazą.”. Powinny być z automatu banowane, i przy okazji należałoby takiego delikwenta przekierować na przymusowe szkolenia w łagrach Niebezpiecznika, które oferuje pod linkiem: https://niebezpiecznik.pl/szkolenia/?tb2. Tak to nie jest kryptoreklama. Koleś, a mianowicie nieznanej nam płci osoba pod nickiem “uber’ jest ogarnięta w tym co robi, i nie bez powodu pisze łamanym polskim. Także jeśli uważasz, że to cytuję “gimbaza”, to zadaj sobie kluczowe pytanie. Dlaczego facet jeszcze nie dał się złapać? To nie jest jakiś ćpunek zza Twojego rogu ulicy, tylko ktoś kto siedzi w tym i doskonale wie co robi….

Argument obfuskacji języka przyjąłem od razu po pierwszym komentarzu (patrz poniżej), ale oceniając zachowanie miałem na myśli motywacje (również poniżej), nie sposób wypowiedzi. Wycieczkę osobistą pominę.

no co bronie waszej demokracjokonstytucji

@SuperStux

Powiedz mi, czy mamy mu z tego powodu bić brawo, czy jak?

Jak taki BTK zrobi z twoją matką to samo, co z resztą swoich ofiar, to też mu mamy bić brawo?

@Adam

Czytaj ze zrozumieniem proszę

Hmm ok “.pif” nie widać, ale ikonka wygląda jak skrót.

“1. Potwierdzam, że nie mam i nigdy nie miałem konta w CMS’ach w naszej domenie.” i “przywróciłem funkcjonalność strony w ciągu kilku minut pracując z telefonu w metrze w Nowym Jorku” hmmm coś ta wersja niespójna, może i nie ma konta w CMS, ale najwidoczniej ma konto do hostingu(a pośrednio do CMSa) hmmmmm, ale najbardziej przykuło moją uwagę “w Nowym Jorku” – jak by to miało jakieś znaczenie, jak widać każda okazja do lansu jest dobra.

Może przywrócenie polegało na wyslaniu maila:

“Panie drogi administratorze, znów mię zchakowali, pomusz pan! Już wiency nie będę otwierał wajrusów.”

@W: HEHEHEH Jusz nigdy wiency!

@Janek – masz rację jest to jedna z metod krycia się. W takim razie jeśli w ten sam sposób potraktujemy definicję celu jaki chciał osiągnąć to zostaje chyba autoreklama siebie i ew. tego keyloggera i ‘oprogramowania kumpla’. W takim przypadku rzeczywiście KOD, będący na medialnej fali jest nośny.

na tr jest na sprzedaz za 50zl

Najpierw twierdzi że nigdy nie miał adresy w domenie wp a na sam koniec mu się zmieniło :D

Przynajmniej mógł się pochwalić telefon działającym w metrze i to w NEW YORK ŁAŁ

Nigdy, nigdzie nie twierdził, że nie miał tego adresu. Czytamy uważnie.

konto WP = konto w WordPress

konto wp = adres mailowy w domenie @wp.pl

Nie mówię o Waszym artykule ;) Czytam czytam – najmądrzejszy może nie jestem, ale umiem czytać że zrozumieniem,

Serdecznie pozdrawiam redakcję

ale bylo grubo !

Po co ktoś hakuje ten margines ?

Bo do innych rzeczy trzeba się przygotowywać miesiącami, latami… A tutaj wejdzie, czy nie wejdzie, a jeśli wejdzie, to sukces.

wiedza to najlepiej “hakerzy” inteligentni na tyle ze popieraja kod

Ten co najgłośniej krzyczy ma z reguły najmniej do powiedzenia

Jak to miło, że haker opisał włam ze szczegółami… darmowej wiedzy nigdy za wiele, teraz tylko czytać i uczyć się.

panie jaki tam haker

PIF się nie pokaże w Windows 7 natomiast w WindowsXP/Vista jest widoczny. Nie wiem jak to jest z nowszymi wersjami.

Mnie .PIF się pokazuje w każdym Windows. Chodzi mi oczywiście o eksploratora Windows.

Bo trzeba uzywac innego eksploratora plikow niz windowsowego eksploratora, to bys w kazdym windowsie widzial pliki z rozszerzeniem .pif. Chocby Total Commander nastepca najlepszego i kultowego ekploratora w historii windy Windows Commandera.

to bylo zwykle .pdf.exe

Fascynujące jak partyjne trolownie potrafią upolitycznić każdy temat i p*ć od rzeczy. Szkoda, że na temat nie mają nic do powiedzenia a jest o czym rozmawiać, bo potencjalny lider opozycji daje się robić w jajo jak Basia z księgowości a ponoć jest po studiach IT.

Płaco im za to to i piszo głupoty. Pislam przejął internety niestety.

ta wczoraj kaczynski z kotem mnie odwiedzil i dal 4,72zl

wy to chyba serio niedoebance jakies jak myslicie ze ten styl pisania oznacza ze jestem gimbusem

może jeszcze świadczyć, że po prostu że nie umiesz się wysławiać

koledzy ci juz to wytlumaczyli 10 razy ja 11 nie bede

Nie styl pisania ale sposob dzialania i podszywanie sie pod “AnonymousPoland” swiadczy, ze jestes dzieciakiem neostrady gimbusem. AnonymousPoland walczy z alimenciarzem i KOD-em? Whow. Ale przeciwnik. Nie masz nic wspolnego z AnonymousPoland a podajesz sie za AP, bo masz kompleksy i nic nie znaczysz w srodowisku. Cos w stylu jak z tymi z malym fiutkiem co kupuja czerwone Ferrari.

@uber, gimbusem może nie jesteś, ale na CEO 2be.pl się nadajesz idealnie.

wiem dzieki

Jaki sens ma włamywanie się i poodmienianie strony…

Rozumiem jakiś niewybredny żart jak zmiana treści w sposób który spowoduje powszechne oburzenie i w efekcie zmusi administratorów do przyznania że to nie oni że dokonano włamania.

Rozumiem czekanie na jakieś ciekawe kompromitujące czy ujawniające prawdziwe intencje materiały.

Ale taka podmiana strony?

zeby sie przekonac ile % kodziarzy jest w spoleczenstwie ktore beda pruc dupe

a co kod popierasz? :)

Tak.

A ty co? Ministrantem jesteś?

ta

ps nawet nie wiesz co ciekawego z jego konta udostepnie wkrotce ;)

@uber – a ja chetnie bym sie dowiedzial czegos wiecej o Francuzie i Hydrze. Jak sie mozemy spyknac i obgadac sprawe?

Głupio jest zarówno grać na KODach jak i być PiSlamistą,zwłaszcza po obecnym pomyśle facetów w sukienkach. No ale rozumiem rozumiem – na forach przestępczych to i sadyści się zdarzają więc się nie dziwię,że dalej jesteś zaangażowany politycznie po jednej ze stron które naprawdę są siebie warte.

I dołączam się do pytań o dowody czy nawet informacje w sprawie Policyjności tej całej Hydry. Dla nas czytelników Niebezpiecznika to dużo ciekawsze od jakichś bzdur z komputera alimenciarza i bezrobotnego informatyka (toż wiadomo,że taki informatyk to D000p4 nie informatyk)

kez87 – tutaj nie chodzi o zawartość czyjejś skrzynki, tylko o sam fakt, o wektor ataku, i udanej operacji “ubera”.

Hej, robi ktoś zakłady kiedy do Ubera zapukają panowie w czarnych garniturach i o smutnych twarzach? Ja obastawiam, że góra 2 tygodnie ;).

czekam na nich haha

wychodzi na to koles co tydzien w tysiacach na home.pl wplacal a na alimenty nie ma

@Qba

Obstawiam, że prędzej Ciebie złapią za kradzież cukierków z warzywniaka, niż jego za kradzież danych.

@SuperStux: mówienie tu o “wektorze ataku” i “operacji” itd. jest tak samo rozsądne jak mówienie “atak hackerski” o pewnym urzędzie z sąsiedniego miasta (jak dla mnie sąsiedniego – to historia prawdziwa i na dniach) którzy sobie zainstalował Cryptolockera czy inne g0wno i jojczy że ich “shackowali”.

A co do tego co piszesz do @Qba: w którym mieście jeśli można wiedzieć są tak wielobranżowe warzywniaki,że tam jeszcze cukierki sprzedają ? To one wszystkie jeszcze nie padły ? Jakby jakiś bazar (nie bazaar ;) ) to bym się nie zdziwił jeszcze. Zresztą nawet u mnie w okolicy większość warzywa kupuje w stonkach i innych lidlach a to raczej mała mieścina.

A przechodząc do meritum to w internecie zostawia się więcej śladów niż w warzywniaku gdzie najczęściej skąpią na kamerach.Małe firemki usługowo-handlowe w większości robią takie rzeczy,że płacz i zgrzytanie zębów, sodoma i gomora. Sam pracowałem w jednej takiej krótko,bo nie jestem informatycznym wymiataczem za ileś k zł – na razie ciągle się uczę.I co tam było w tej firmie ? Ano: jeden mail firmowy,na nim wszystko na serwerze darmowym,dostęp do tego ma każdy w biurze a hasełko będące kombinacją nazwy firmy,nazwiska właściciela i klasycznego suffixu 123… XD – byle gimbus byłby w stanie rozp… firmę od ręki ! Na odchodnym powiedziałem (byłemu ale sympatycznemu w sumie) szefowi by się ogarnęli z tym hasłem,ale czy to zrobili…

http://www.ekorekta24.pl/porady-jezykowe/22-odmiana/139-forum-internetowe-dopelniacz-to-for-czy-forow-internetowych

Gimbus nie gimbus ale przynajmniej ma oczy otwarte i nie daje się łapać medialnej propagandzie i widzi że KOD do niczego dobrego nie prowadzi.

Oby więcej takich gimbusów – dobrych ludzi poznaje się po czynach a nie mowie.

Myśli trzeźwo.

Wszędzie tych ‘gimbusów’ widzicie gimbusi…

Gimbus albo haker.

Cukierek albo psikus.

kocham was kodzisci moi ktorzy wyzywaja mnie od gimbow bo lekko zaszkodzilem waszemu guru

nawet w “wyborczej” napisali

teraz widac ile jest idiotow a ile normalnych ludzi :D

Ponawiam prośbę o merytoryczną dyskusję a troli zapraszam na inne strony bardziej nastawione na politykę. Pobawcie się w komandosów, dużo wszak gracie na komputerach i traktujcie swoje wyczyny w kategoriach zdjęcia kolejnego celu. Kim o był to sprawa dalsza.

a ty pobaw sie w obronce konstytucji niczym rzeplinski

Mała sugestia do redaktorów: czy nie uważacie, że moderowanie postów “hejteskich”, politycznych i innych o rynsztokowym poziomie nie poprawiło by wizerunku tego serwisu?

Plonkownica wybiła pod tym postem już 80 komentarzy. Jeśli coś zostało przegapione, dajcie znać przez formularz.

na glupote nie ma lekarstwa

Gimbusiarnia, ale cel uświęca środki, więc super! :) Możecie tak codziennie bawić się w ubijanie KOD, to może przemyślą kilka spraw. Albo wpadnie Soros sponsorujący KOD i zamiecie sprawę korzystając z nieograniczonych funduszy.

jak sie dostal na poczte wp? bitch please haslo musi sie skladac z 8 znakow alfanumerycznych (minimum) najprosciej jechac za pomoca POST w wersji m.poczta.wp.pl odpowiedz poprawna na haslo to w hydrze S:D656 bo wp robi przy logowaniu na mobilnej wersji podwojny redirect najpierw na /d656/ i dopiero potem na docelowa strone gdy pobierze nowe ciasteczka :>

ale to nie ja jestem mistycznym uberem tylko mowie ze poczta wp nie ma zadnych zabezpieczen nawet z jednego ip a majac slownik albo nawet zakladajac brak slownika i botnet mozna rozpykac haslo w pare minut :c

wyczailem to gdy znajoma mnie poprosila o sprawdzenie czy sie da i sam sie zdziwilem DA SIE LOL XD

masz opisane jak

Pif, exe było modne 10lat temu… Za dużo zabawy i mało efektywne. Lepiej dać 30$ i zbinduja wam trojana czy co tam chcecie faktycznie z pdf, doc czy xls (nie VBA) wszystko wygląda jak normalny plik. “hakierzy”… ;)

Ale po co wydawać 30 dolców, skoro pif/exe na “informatyków” też działa… ?

;)

chcialem na poczatku sprawdzic z jakim poziomem mam do czynienia

coz keylogger sprzed kilku lat zadzialal nawet 10 latek by sie na to nie nabral

No to pozdro AnonymousPoland przepieliście sobie właśnie plakietkę z poparciem dla jedynie słusznej bandy idiotów. Gratuluję strzału w stopę…

dzieki

Tacy z nich “AnonymousPoland” jak i “hakierzy”. Zwykle gimbusy z mlekiem pod nosem nie orientujacy sie ni w zab w polityce ani nie interesujacy tym co sie dzieje na swiecie i w Polsce. Typowe dla dzieciaka neostrady, co idzie jak stado baranow w ta strone gdzie ida jego kumple gimbusiarze. Za grosz samodzielnego myslenia. Zreszta i metoda ataku to potwierdza.

chyba ty nic nie wiesz o polityce mimo to :D

tylko karakan kaczynski na nic wiecej was nie stac

Jednak:

Mateusz Kijewski przed:

1. Potwierdzam, że nie mam i nigdy nie miałem konta w CMS’ach w naszej domenie.

2. Co do panelu logowania to nie mam pojęcia, pod jakim adresem mógłby być, gdyż patrz

Pozdrawiam,

Mateusz Kijowski

Mateusz Kijowski po:

Ja mogę jedynie stwierdzić, że przywróciłem funkcjonalność strony w ciągu kilku minut pracując z telefonu w metrze w Nowym Jorku.

To bawi się tą stroną, czy ma kogoś do tego :) ?

Do przywrócenia strony z Nju Jorku wystarczyłby telefon na support firmy hostującej z prośbą o przywrócenie backup’ów z dnia poprzedniego. Logowań: 0

Owszem, jednak nikt normalny nie napisałby wtedy “przywróciłem”

“plik ma de facto rozszerzenie exe ale zrobione jest to tak ze dopoki w winie nie sprawdzisz przez cmd to sie nie zorientujesz ze to exe” – to nie może być PIF, jego ikonka (“skrót do programu MS-DOS”) ani trochę nie przypomina ikony PDF-owskiej. Natomiast .pdf.exe będzie widoczny, a system zapyta o otwarcie, więc każdy się zorientuje, tym bardziej informatyk. Więc albo to ściema, albo jest jakiś inny sposób (?) Ale jaki? Może jakaś podatność w czytniku PDF-ów?

spytaj sie pana mateusza on dwukrotnie otwarl

Sposobów jest wiele. Np. tu masz dwa z czego jeden na poziomie gimbazy ale drugi już całkiem ciekawy jest.

http://www.howtogeek.com/127154/how-hackers-can-disguise-malicious-programs-with-fake-file-extensions/

Ależ fragment o Vimie jest tylko przepięknym podsumowaniem całości. Gimbazą zalatuje przez cały artykuł… ;)

Jeżeli chodzi o wspomniany edytor, to nikt nie mówi, że żeby nazywać się profesjonalistą, trzeba znać go perfekcyjnie i rozumieć wszystkie niuanse z nim związane. Warto jest natomiast wiedzieć w jakiś sposób wyedytować za jego pomocą kilka lini, zapisać wyniki i przede wszystkim, jak go wyłączyć ;). Jeżeli ktoś uważa inaczej, to znaczy że mało serwerów w życiu zwiedził ;).

ja tam wole pracować z nano ale chcąc nie chcąc podstawy vima znam ale nie lubię go używać no ale nie jestem ani z branży it ani z hakierów;)

a od ciebie zalatuje alimenciarzem

Przecież oni to dla śmiechu napisali…. Co za pseudo-specjaliści z Was gimbusów..

Uber za często odświeża niebezpiecznika. Ciekawe kiedy prokuratora zgłosi się po logi. Konieczny przyznaj się, czy już byli u Ciebie!

@SuperStux No nie wiem czy dla śmiechu… Metodologia ataku jest tak “zaawansowana”, że jestem w stanie uwierzyć, że vim to dla niektórych z nich za wysokie progi ;).

Poza tym czy ktoś bardziej dojrzały, mający głębszą wiedzę na temat bezpieczeństwa(nawet jeżeli jest po ciemnej stronie), będzie całymi dniami siedział na Niebezpieczniku i komentował posty go trollujące?? No litości…

@Qba Po pierwsze Vim na serwerze potrzebny jak dziura w moście…

Bez niego dasz radę a nawet w wielu nie uraczysz.

JA np nigdy badziewia nie instaluje bo jak już pisałem drażni minie i duży jest.

I nie nie ma go domyślnie zainstalowanego na serwerach a jak jest to mocno bym się zastanowił czy aby instalujący nie popełnił małego błędu instalując wszystko jak leci.

Dróga sprawa to wywodu o niejakim @uber…

Po co komentować jego wpisy wdawać się z nim w dyskusję skoro nie wiecie kim on jest?

Czy uber to uber czy nie uber?

A może to jakiś gimnazjalista robiący bandę dorosłych podobno fachowców w trąbę i śmiejący się z was że tak go wyzywacie od gimbazy a dajecie sie wkręcić w dyskusję?

Zdajecie sobie sprawę że uber dokonujący ataku może nie mieć nic ale to kompletnie nic z wpisami tu?

@Krzysztof

Zgadzam się, ale niestety “gimbaza” zawsze się musi nakręcić.

@Krzysztof Kozłowski, dobudowujesz swoje interpretacje do tego co napisałem. Nigdzie nie twierdziłem, że vim jest dobry / zły, potrzebny / nie potrzebny. Rzeczywistość jest taka, że w bardzo wielu miejscach on po prostu jest.. skonfigurowany jako domyślny edytor i jeżeli ktoś przepracował swoje w branży IT, to jego podstaw w pewnym momencie musiał się nauczyć, chociaż by po to, żeby być w stanie z niego wyjść, kiedy się niechcący uruchomił..

Odnośnie drugiej części Twojej wypowiedzi, to jakbyś nie zauważył, jest raczej tak, że to my się z niego śmiejemy a nie na odwrót. I masz rację – jest to dyskusja całkowicie jałowa i bezproduktywna, ale to dokładnie tak samo jak Twoje uwagi na ten temat :P.

Co z tym wychodzeniem z Vima?

kill…. I po vimie

To nie tak się go zamyka? ;)

@Qba

Równie dobrze można napisać to samo o Twoich uwagach… Według twojej logiki nie ma sensu komentować informacji pod news’em….

@SuperStux

http://www.math.uni.opole.pl/~ebryniarski/logika_dla_opornych.pdf

@Qba

Niestety Niebezpiecznik.pl ocenzurował moją wypowiedź, i dlatego zostaje mi tylko tak to skomentować. Wegetujesz w brodziku intelektualnym.

@SuperStux

To, że czyjeś wypowiedzi są cenzurowane na niepolitycznym forum, nie świadczy najlepiej o kondycji umysłowej samego piszącego..

Ty chyba serio jestes idiota :D

jaki idiota… nauczyl sie na lekcji informatyki i swieci ze !wq :D

jacy idioci :D to bylo specjalnie do SSa zeby bylo smiesznie

No to już wiemy, że masz z 14 lat. Szykuj dupsko.

A było nie używać Windowsów, to by mu żaden spreparowany PDF nie nabruździł…

A myślisz, że na Linuksiiee czy Maku byłoby inaczej? Jak Windows dla niego jest wyznaniem, to wyobraź sobie jak działałby na wspomnianych wyżej systemach.

Nie o to chodzi.. Po prostu na Linuksa i Maca jest mniej gotowców, które gimbo-chakerzy mogą Ci podrzucić i liczyć że się złapiesz.

Z tym mackiem to akurat nie byłbym już taki pewny. Namnożyło się tego ostatnio.

SuperStux podejrzewam, że gdyby gość używał linuksa to dodatkowo otwierałby takie gówna niewiadomego pochodzenia na odizolowanej od sieci vmce albo chociaż posiadał jakąś dodatkową linie obrony w postaci profilu apparmora na czytnik pdf, chociaż i na to pewnie są sposoby ale zawsze to lepsze niż na pałę otwierać co popadnie i to jeszcze na windowsie;)

mail kijowskiego już na TR

A ja jestem ciekawy co tam w mailach mu piszczy.

Tak jak u pana Swetra w wyciekniętych mailach można było prześledzić ustawki i prowokacje robione z dużym domem mediowym/PR (jego prezesem) to i to pewnie parę kwiatków by się znalazło.

Już samo poznanie mechanizmów jak to się robi tj. że agencja PR przygotowuje niusa na to co dopiero Swertu ma powiedzieć i to w wersjach ‘na wypadek’ + zasięg takiej firmy która ogarnia telewizje, gazety i gazetki robi wrażenie maszynerii PR stojącej za takimi ludkami.

może coś wycieknie :D

Po co. A ze popelina cieknie to zadne zdziwko. “Security by obscurity’ i odruch klikania w co popadnie… ludzie kto temu dal mature….

haha takie “spece” z niebezpiecznika a nie wiedza ze “anonymous” nie ma zadnych struktur i kazdy moze dzialac pod ich znakiem ps maly mozdzek i wielka geba najczesciej ida w parze :D jakies randomy od gimbusow wyzywaja a sami ulegaja propagandzie i nie widza tego co PO robilo przez 8 lat z tym krajem :D 3mcie sie i dalej broncie demokracji

kiedy “powstało” “anonymous” używali wszystkim znanego loga a w tle były czarno-czerwony anarchosyndykalistyczne barwy. Nie bawili się w politykę tylko walczyli z CAŁYM klasowym systemem wyzysku poprzez sprawowanie rządów.

A potem gimsraki jak ty zaczęły się bawić w anonymous i politykę, i zamieniły czerń-czerwień na “brunatny” kolor kau. Ot co. Albo walczysz z wszystkimi albo nie walczysz wcale tylko ICH wspierasz.

haha jakis kolejny random bez zycia bedzie mnie tu cisnal od gimbusow

no no typowa polska prosze panstwa :D

@uber

Miałeś podesłać jakiś kod (sam to zadeklarowałeś wyżej – to znaczy ss)… Czekam na spełnienie obietnic.

@mobyDICK

Równie dobrze mógłby wrzucić tam twojego “mobyDICK”, i nie zmieniłoby to stanu rzeczy, że się włamał, i podmienił główną stronę. A co na tej stronie by się znajdowało, to już inna sprawa.

“Jak uberowi udało się włamać na skrzynkę Kijowskiego?”

.

Bo Kijowski zmienił hasło na ‘mateusz42’?

Swoja droga piekne cwiczenie pod tytulem “security by obscurity” z domieszka “to nie moja reka”. Czy u nich wszyscy tacy ogarnieci niczym admin od karteczek z haslami typu ADMIN1? Nagrac na wayback i pokazywac potomnym obok podobnie zorganizowanych idiotow.

Przypomina mi sie ‘myslacy’ ktory kolor tla zmienial na ekranie logowania aby ciezej sie bylo wlamac ale poprawek nie instalowal bo po co :) Ten sam sort…

WordPress na hostingu nazwy.pl?

Trudno zhakować?

Wystarczy poszukać 15 minut, i proszę:

https://blog.avast.com/wordpress-and-joomla-users-get-hacked-be-aware-of-fake-jquery

Wystarczy poszukać, nie trzeba żadnego wielkiego hakera.

Jak nawet przez przypadek WP prze 3 dni nie ma dziury, to albo jakaś wtyczka, albo np JQuery.

Zawsze jest kilka opcji do wyboru.

jeszcze na dedyku czy VPS można trochę pokombinować na poziomie serwera WWW i systemu, np SELINUX? Mod_Security? Nasxi? Apparmor? chmody? chattr? jest od cholery możliwości, ale na hostigu szkoda w ogóle takiego “ementalera” jak WordPress instalować, strata czasu.

Pozdro

SuperStux spokojnie weszlismy w posiadanie takich rzeczy ze glowa mala

po wiekszej akcji ktora nastapi niedlugo (jezeli nie spelni zadan a na 99% oleje nas po raz kolejny) wszystko upublicznimy mediom prawicowym

a wtedy bedzie po nim jako osobie publicznej :)

ja pier… ale sieę politycznie zrobiło

i powtarzam hejterzy sram na was

jutro ide z wami bronic demokracjokonstytucji

kiedy miesiecznica pod tk?

Wariacie upubliczniaj na niego wszystko co masz ! Niech się dzieję !!

PS: Można się z tobą jakoś skontaktować? Mam biznes.

Hhiehiehe. Stara sztuczka A B C xD.

Z ciekawości zobaczyłbym ten ich super cryptor w akcji ;] Moglibyście poprosić panów z KOD o podrzucenie?

jid: a03lk6v2 małpa exploit kropka im

żadnej dziury nie znalazłem a skanwałem różnymi narzędzami kilka godzin

wszystko najnowsze mieli

ich system to fabric os by brocade

tam nawet chmod +x nie mozesz wpisac

> (nazwa pliku “nieznana” w internecie)

Wy tak na poważnie? To jest wygenerowany plik albo przez Google Domains albo przez Gmail, Google w ten sposób sprawdza czy jesteś właścicielem domeny (by założyć maila firmowego albo przenieś domenę).

Z racji tego, że Domains w Polsce nie działa, Kijowski pewnie zakładał maila na gmailu z tą swoją domeną i jeżeli prowadził jakąkolwiek komunikację z kimś z zewnątrz, to na pewno przez gmaila a nie przez polskich usługodawców, takich jak wp.pl

to mnie tylko utwierdza w przekonaniu że anonymous jako takie nie istnieje, co najwyżej jakieś grupki się podszywają by zdobyć ligitymizacje i poparcie dla swych działań

Hakiery wyklęte, anonymous lol

Takich anongimbusów Polska potrzebuje.

13.04.2016r 23:07

Strona http://komitetobronydemokracji.pl/

Treść:

Trwają prace administracyjne. Zapraszamy wkrótce

Przepraszamy za utrudnienia!

Strona mateusz24.eu

Treść:

HACKED BY ANONYMOUS POLAND! JEBAC KOD! WKROTCE NOWE PLIKI :D TWITTER ANTYKOMOR

Czyli znowu defacement?

I ten nasz “hakier” gimbus anonimus robi prowokacje polityczna podrzucajac Kijowskiemu zdjecia dzieci starajac sie zrobic z niego pedofila. Do czego sie jeszcze posuna prawicowcy? Przypomina mi to poczatki dzialalnosci Hitlera w Niemczech i brunatne bojowki. Oby sie nie skonczylo podobnie.

Tak, ale działa to tylko na prymitywów. Taki pokaz bezsilności. Nie może nic zrobić to odpieprza takie rzeczy, ale że z niego “hakier” to nawet tego nie potrafi zrobić dobrze.

Dokładnie… Pewna grupa ludzi w Polsce nauczyła się skutecznie podburzać ludzi. Tacy podburzeni czują że została im objawiona jakaś elitarna prawda. Gdyby czytali książki, nauczyliby się w większym stopniu myśleć samodzielnie. Szkoda że upadamy tak nisko, by jako naród, stosować przeciw sobie najpodlejsze z możliwych metody. Zero oporów moralnych, a sztandar powiewa nam… Z zapiekłości naszego hakera można wyczytać jego intencje. Lubić KOD czy nie cierpieć to jedno- ale to tutaj to jest zwykłe świństwo. I niestety coraz tego więcej wokół.

ktoś, kto pisze „owy pan“ ma fundamentalne problemy z gramatyką i musi być gimbusem