29/12/2009

Wszystkie media rozpisują się dziś, jak to nagle 4,5 miliarda komórek stało się podatnych na podsłuch. My chcieliśmy przypomnieć, że 20 letni algorytm A5/1 wykorzystywany w telefonii komórkowej z sukcesem zaatakowano już ponad 10 lat temu, a od dawna kupić można komercyjne “deszyfratory” GSM. Ergo, opisywany przez media atak jest fajny i mrożący krew w żyłach, ale nie nowy.

A5/1 – szyfrowanie w sieciach GSM

Zanim zaczniesz czytać o podsłuchu w sieciach GSM, warto, żebyś wiedział czym jest i jak działa A5/1.

Podsłuch w sieciach GSM

Podsłuch w sieciach GSM jest możliwy od prawie 10 lat. Chronologicznie, wyglądało to tak:

- 2000: Biryukov, Shamir, Wagner – Atak time-memory tradeoff A5/1 (248)

- 2000: Pornin i Stern – Kryptoanaliza (hardware vs. software) A5/1

- 2000: Biham, Dunkelman – Kryptoanaliza A5/1 (239.91)

Znalezione ataki na GSM niestety wymagają sporych i kosztownych obliczeń oraz od kilku sekund do kilku minut plain-textu, co dla ułatwienia nazwiemy jawną “treścią” rozmowy. Z racji kosztów i stosowanych metod są mocno niepraktyczne.

- 2003: Barkan, Biham, Keller – Ataki na A5/1 bez plain-textu

- 2003: Pojawia się komercyjne narzędzie do aktywnego i pasywnego podsłuchu rozmów GSM. Koszt od 70 000 do miliona dolarów.

- 2005: Emilia Kasper – Kryptoanaliza (hardware) A5/1

- 2007: Uniwersytet Bochum zaczyna projekt klastra łamiącego szyfrowanie A5/1

Te ataki nie wymagają już wiedzy dot. “treści” rozmowy. Skłaniają telefony m.in. do skorzystania przez chwilę ze znacznie słabszego szyfru A5/2, którego klucz używany jest później w silniejszym szyfrowaniu A5/1 — wykorzystany został błąd logiczny w projekcie sieci GSM.

W międzyczasie pojawiają się pomysły na ataki MITM w sieciach GSM. Atakujący podszywa się pod BTS-a (co wymaga odpowiedniego sprzętu) i tuneluje rozmowę ofiary do prawdziwej sieci, mogąc zarówno podsłuchiwać jaki modyfikować jej treści. Szkopuł tkwi w tym, że trzeba być blisko ofiary, żeby zagłuszyć oryginalnego BTS-a…

I tak trafiamy do roku 2008, kiedy to na konferencji Black Hat, David Hulton i Steve Miller pokazują, że to co powżej można zrobić lepiej bo:

- Całkowicie pasywnie (bez podszywania się pod BTS, wstrzykiwania pakietów do sieci, etc)

- Całkowicie po kosztach, bo nie za milion a za tysiąc dolarów

- Całkiem szybko, bo w 30 minut

Pomysł polega na stworzeniu Rainbow Tables dla sieci GSM. Później wystarczy wydać $700 na odbiornik GSM pracujący w zakresie od 0 do 3 GHz i zainicjować rozmowę lub wysłać SMS-a do osoby, którą chcemy podsłuchiwać by uzyskać jej IMSI. Niestety, projekt pomimo wyliczenia tablic nie został dokończony, a tablic nie udostępniono do ściągnięcia.

Cała prawda o “nowym” ataku

I tu pojawia się opisywany dziś przez wszystkie media jako nowy, projekt kolejnych śmiałków, Karstena Nohla i Chrisa Pageta. Panowie tak naprawdę rozszerzyli znane od kilku lat ataki o kilka drobnych szczegółów i umożliwili generowanie tablic za pomocą kart graficznych NVidia i ATI oraz skorzystali ze sniffera GSM.

USRP2 - moduł sprzętowy, który po odpowiednim oprogramowaniu (OpenBTS) pozwoli podsłuchać sieć GSM niskim kosztem.

Mamy nadzieję, że teraz niektórym trochę się rozjaśniło w głowach. Podsłuchiwanie rozmów w sieciach GSM jest jak najbardziej możliwe i przy obecnej technologi wcale nie takie trudne do przeprowadzenia. Odpowiednie urządzenie można zbudować sobie samemu po kosztach.

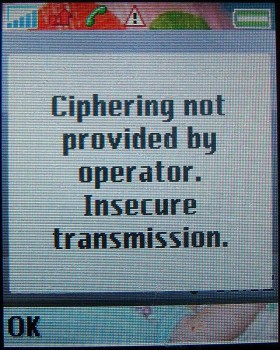

Jak wykryć podsłuch komórki?

Niektóre telefony informują, że podłączyły się do sieci w której nie wykorzystuje się algorytmów szyfrujących (brak nawet A5/1)

Jeśli do powyższego dorzucimy informację, że operator sieci GSM ma możliwość instalowania aplikacji na karcie SIM użytkownika (kto pomyślał o snifferze, ręka w górę) to pozostaje wam już tylko krzyknąć i schować się pod łóżko, a następnym razem plan dominacji nad światem przedyskutować ze wspólnikiem w rozmowie w cztery oczy …i przy wyjętej z telefonu baterii… ;-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Kto mi powie czym różni się metoda opisana tutaj od metody “na” nokie 1100 (ta z jakimś tam oprogramowaniem)?

“Operator sieci GSM ma możliwość instalowania aplikacji na karcie SIM użytkownika”.

Moar? ;)

“Z racji kostów” > kosztów

Ciekawy artykuł.

@Adrian: Na kartach SIM często znajdują się Java VM do których operator ma dostęp …ale to temat na osobny wpis ;-)

A ja powiem tak, że moja ciotka na starym telewizorze i na jednym kanale (antena taka do naziemnego odbioru) za każdym razem “podsłuchiwała” jakąś kobietę jak dzwoniła do matki, ale tylko w tym kierunku i z tą samą osobą. Kilka razy słyszałem takie rozmowy to mogę powiedzieć, że nawet wszystko wyraźnie było słychać.

@Nielot: na 99,9% rozmawiała przez stacjonarny bezprzewodowy telefon. Stary bezprzewodowy telefon :).

@Piotr what radom said. DECT-y mają kilka kanałów i szyfrowanie, kluczem (krótkim i do złamania w 2 min, ale to nie ma znaczenia w przypadku TV ;) losowanym przy odłożeniu słuchawki.

@Piotr Konieczny

Przed DECTami, we wczesnych latach 90, były w normalnej dystrybucji w polsce telefony np. Panasonica, które łączyły się po najzwyklejszym FM :) Pamiętam jak za młodu podsłuchiwałem sobie rozmowy rodziców na boomboxie ok. 89-91MHZ xD

[…] This post was mentioned on Twitter by Niebezpiecznik, Paweł Kowalski. Paweł Kowalski said: Szyfrowanie GSM złamane (po raz kolejny) http://bit.ly/7UvoTs […]

to o czym mówicie to nmt 450:)

“Panowie tak naprawdę rozszerzyli znane od kilku lat ataki o kilka drobnych szczegółów i umożliwili generowanie tablic za pomocą kart graficznych NVidia i ATI”

Dzięki czemu wg. ich prezentacji skrócili czas potrzebny na obliczenie wszystkich możliwych challenge/response(secret) ze 100 lat do kilku miesięcy (bodaj, czytałem wczoraj). Możliwość złamania szyfru w ciągu 100 lat to IMO średnia podstawa, do stwierdzenia, że zabezpieczenie to zostało złamane – teraz co innego ;]

@Piotr prędzej rozzmawiała przez raadiolinię. TPSA częśto w miejscach gdzie nie opłaca im się budować lini naziemnej stawia masz i część rozmó przesyła drogą radiowią.

Pozdrawiam

Ładnie opisane jak przechwytywać transmisję GSM http://lwb.elka.pw.edu.pl/trac/lwb/wiki/Przechwytywanie_rozm%C3%B3w_GSM

@pk: To co ja słyszę pod blokiem w skanerze nasłuchowym o0?

I chcesz mi powiedzieć, ze telefony za 99 zł są lepiej zabezpieczone od tych linii telefonicznych o______________________________0)

[…] Podsłuchiwanie rozmów telefonicznych GSM […]

Jak widać 3G i szyfrowanie KASUMI też nie są idealne:

http://www.emergentchaos.com/archives/2010/01/another_week_another_gsm.html

A czy prawdą jest, że można wysłać zapytanie o lokalizacje danego numeru telefonu, a w odpowiedzi otrzymamy lokalizację najbliższego BTS-u?

[…] komórka -> BTS operatora — nasza rozmowa może być wtedy podsłuchiwana). Przypominamy, że szyfrowanie GSM zostało […]

[…] Na koniec wspomnijmy, że Nohl nie od wczoraj zajmuje się tematyką bezpieczeństwa danych przesyłanych przez sieci telefonii komórkowej. Warto zapoznać się z jego wcześniejszymi pracami związanymi z podsłuchiwaniem rozmów w sieciach GSM. […]

[…] badaczy, który znalazł luki w terminalach płatniczych wchodzi Karsten Nohl, znany m.in. z udanych ataków łamiących zabezpieczenia telefonii komórkowej i umożliwiających podsłuchiwanie […]

[…] atak Man in the middle — będąc w środku komunikacji, fałszywy BTS wcale nie musi łamać szyfrowania protokołów sieci GSM, bo po prostu wymusza brak szyfrowania połączeń, korzystając z tego, iż większość […]

[…] I tak, koniec końców stanęło na kluczy 64 bitowym, ale osłabionym do 54 bitów (ostatnie bity postanowiono ustawić na 0). Ta decyzja pokutuje od lat — już w roku 2000 pojawiły się pierwsze publikacje naukowe dotyczące łatwości z jaką można atakować A5/1. […]

Ostatni akapit najlepszy

[…] Już w 2009 roku wspominaliśmy o protokołach szyfrujących w sieciach GSM, informując że niektóre z nich celowo były projektowane jako słabe i możliwe do złamania. Bo ktoś chciał mieć możliwość ich […]