20/3/2019

Oprogramowanie szyfrujące pliki na komputerach było w centrum “cyberataku” czy też “ataku hakerów” na firmę Norsk Hydro. Przedsiębiorstwo przeszło na “operacje ręczne” i miało dobrze zrobiony backup, ale to dobra okazja by przypomnieć, że problem ransomware’u nie traci swojej aktualności.

Był “cyberatak” na Norsk Hydro

Norsk Hydro to firma niekoniecznie dobrze znana Polakom, więc krótko wyjaśnijmy o co chodzi. Jest to norweski producent aluminium (jeden z największych na świecie), a także firma z sektora energii odnawialnej. Prowadzi działalność na wszystkich kontynentach, w 50 różnych krajach i zatrudnia 35 tys. ludzi. Jednym słowem – naprawdę duża firma, której działalność ma znaczący wpływ na gospodarkę.

Wczoraj różne media informowały o “cyberataku” lub “ataku hakerów” na Norsk Hydro. Na stronie samej firmy znalazł się zwięzły i przez to nieco przerażający komunikat. Napisano w nim o “cyberataku”, który wpłynął na kilka obszarów działań.

To był ransomware

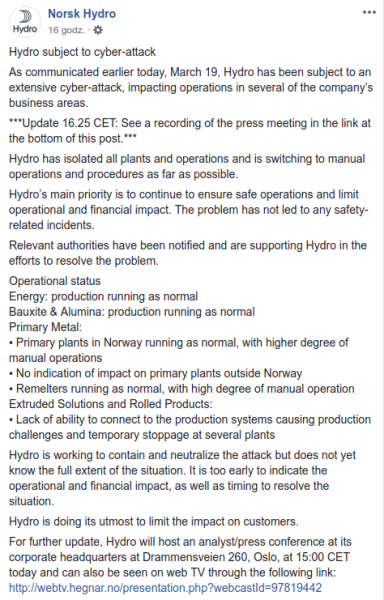

O godzinie 16:25 pojawiła się pierwsza istotna aktualizacja informacji. Na konferencji prasowej (a później na Facebooku) poinformowano, że zakłady przeszły na działanie “ręczne” i pracowały dalej, przynajmniej na tyle na ile to możliwe. Nie wystąpiły żadne zagrożenia dla bezpieczeństwa ludzi i powiadomiono władze o ataku.

Produkcja energii nie została wstrzymana, a rafinatory aluminium działały dalej “ze zwiększonym stopniem operacji ręcznych”. Problemy z połączeniem systemów produkcyjnych spowodowały tymczasowe przestoje w kilku zakładach. Poniżej komunikat z Facebooka na ten temat.

Ciągle dostępne jest także nagranie z konferencji, na której omawiano to co się stało. I na tej konferencji powiedziano, że winny wszystkiemu był “wirus szyfrujący”.

Okupu nie zapłacą

Teraz już wiadomo, że za wszystkim stoi ransomware LockerGoga. Ten akurat malware znany jest od niedawna, ale zdobył pewną sławę w styczniu tego roku dzięki atakowi na francuską firmę Altran Technologies.

Wczoraj firmie Norsk Hydro trudno było mówić o naprawianiu skutków ataku. W czasie konferencji CFO Elvind Kallevik podkreślał, że trwają analizy dotyczące skutków i możliwych sposobów przeciwdziałania. Skupiono się także na “odizolowaniu” zakładów, które nie ucierpiały (od sieci publicznej i od siebie nawzajem).

Kallevik mówił też, że zatrudniono ekspertów zewnętrznych w celu “znalezienia rozwiązania problemu”. Podkreślił, że firma “ma dobre rozwiązania do backupu” i główną strategią przywrócenia systemów ma być wykorzystanie tego atutu. Nie powiedziano wprost, że okup nie zostanie zapłacony, ale na chwilę obecną Norsk Hydro raczej nie ma zamiaru płacić.

Ransomware – aktualne zagrożenie

Media pisały o najbardziej spektakularnych atakach ransomware takich jak WannaCry albo Petya. Ważne jest jednak by pamiętać, że problem istnieje cały czas, mimo iż w mediach przycichł.

Oprogramowanie LockerGoga (czyli to, które zaatakowało Norsk Hydro) może się roznosić m.in. w plikach dokumentów (PDF, DOC, DOCX, PPS itd.). Ataki tego typu często współwystępują ze spear-phishingiem, a stworzenie socjotechniki nakłaniającej pracownika do pobrania i otworzenia dokumentu nie wydaje się bardzo trudne.

Owszem, trzeba uczulać pracowników na socjotechnikę, ale trzeba też zadbać o rozwiązania backupu i to takie, które w razie potrzeby będzie można szybko i bezpiecznie zastosować. Przykro to mówić, ale w niektórych przypadkach płacenie okupu będzie… tańszą i szybszą opcją (o ile oczywiście nie da się czegoś samodzielnie odszyfrować – zob. nomoreransom.org).

Ataki są lepiej celowane

Interesujących danych na ten temat dostarcza raport Internet Security Threat Report (ISTR) . Wynika z niego, że w roku 2018 liczba infekcji ransomware spadła o 20% w porównaniu do roku 2017, a ponadto w roku 2018 pojawiło się “tylko” 10 nowych rodzin ransomware’u. Czy to oznacza, że oprogramowanie szyfrujące jest w odwrocie? Wcale nie.

Symantec zaobserwował 12% wzrost liczby ataków przeciwko firmom. Wiele wskazuje na to, że cele są coraz lepiej dobierane – duża firma zapłaci więcej okupu niż rodzic, który chce odzyskać fotki dzieciaka.

Od siebie dodamy, że ataki na firmy są przygotowywane z dużym wyprzedzeniem. Może je poprzedzać instalacja trojana, którego celem jest wyłącznie zrobienie głębszego rekonesansu. W niektórych firmach znajdowano trojana do rekonesansu, ale potem nie następował atak ransomware’u co sugeruje, że cele są uważnie wybierane (tak właśnie było z ransomwarem Ryuk, o którym mówiliśmy w 12. odcinku naszego podcastu Na Podsłuchu).

Pamiętajmy też, że to w roku 2018 ransomware SamSam zaatakował miasto Atlanta, które nie zapłaciło okupu w wysokości 51 tysięcy dolarów, ale za to wydało kilka milionów na przywrócenie wszystkiego do działania. Dziś ten przykład jest często podawany przy omawianiu kwestii ekonomicznych przywracania systemów. Choć FBI oficjalnie nakłania firmy do niepłacenia (żeby nie karmić przestępców) to przedsiębiorstwa mają powody, aby myśleć w nieco bardziej przyziemnych kategoriach.

Nawiasem mówiąc raport Symenteca wspomina o wzroście liczby infekcji mobilnym ransomware (o 33% w roku 2018 w porównaniu do 2017). To też oznacza, że oprogramowanie szyfrujące nie tyle jest w odwrocie co dostosowuje się do rynkowych trendów.

Atak na Norsk Hydro to jeden z tych dużych problemów, o których inni napiszą. My zaś chcemy go wykorzystać by przypomnieć, że problem ransomware jest ciągle aktualny. Niektóre firmy płacą okupy nawet za to, aby nikt nigdy nie dowiedział się, iż były celem ataku (znamy i takie przypadki). Mniejsze firmy również cierpią z tego powodu i także są atrakcyjnym celem, bo nie zawsze dbają o backupy. Błędem jest myślenie, że ransomware zdarza się tylko innym firmom i ludziom.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Aktualnie pracuje dla jednej z fabryk Hydro w dziale wytwarzania narzędzi do obróbki aluminium i ze względów bezpieczeństwa wszystkie maszyny CNC jak i stacje robocze zostały fizycznie odłączone od internetu . Programy do maszyn są ładowane ręcznie przez nośniki USB. Jest to duża strata czasu ale produkcja jakoś idzie.

To w sumie nawet zabawne jak to się stało, że normalne kiedyś procedury dzisiaj są “dużą stratą czasu”.

CNC podłączone do Internetu? Nice one :) A nie powinniście mieć ich w odizolowanej sieci?

kiedyś jak miałem praktyki w płocku w orlenie to mówili że internet jest tylko w budynkach poza ogrodzeniem

Norsk Hydro to firma niekoniecznie dobrze znana Polakom. Raczej nie. Ponieważ ma zakład produkcyjny W Trzciance, Chrzanowie i Łodzi

I co że ma zakłady? Ja jej nie znałem.

Norsk Hydro miała fabrykę w Norweskim mieście Rjukan znaną z produkcji “ciężkiej wody” i pewnego równie spektakularnego ataku na nią.

Ktoś chyba ostatnio oglądał Drewniaka ;)

Cześć,

Nie bardzo rozumem, jak oprogramowanie na serwerz poczty nie jest w stanie wyfiltrować złośliwego kodu i zamiast dostarCzyć maila do pracownika wrzucić go do kwarantanny do analizy, bo w tym przypadku wrzucanie tego do /dev/null nie ma sensu, aczkolwiek takie rozwiązanie byłoby najlepsze wraz z poinformowaniem pracownika o tym, że mail nie został dostarczony, ponieważ był zainfekowany. Spamassasin wraz z LDM i Clamav oraz postgrey, CSRF, DMARC, DKMF, SPF powinien taki syf wykryć i zablokować. Nie mam pojęcia, jak skonfigurowany jest Exchange, bo zabawkami od Microsoft się nie bawię, ale powinno analogicznie wykryć i zablokować na poziomie serwera poczty i nie dopuścić do użytkownika nawet choćby jednego zainfekowanego maila. Ktoś mi jest w stanie wyjaśnić, jakim cudem takie maile przechodzą do użytkowników? Czy to jest wina średnio obeznanego administratora serwera poczty?

A co ma oprogramowanie/konfiguracja serwera vs user?

W jednej z firm user chodził z pendrivem i szukał komputera do otwarcia faktury z Orange (chociaż umowę mieli z Plusa) i zainfekował 3 stacje robocze z ESET i serwer plików :D

W innej “bo nie działa Dropbox” ktoś sprytny wpadł na pomysł wrzucenia switcha między modem operatora, a główny router i wpinał się laptopem ze stałym zew. IP aby pobierać to co nie puszcza firewall – co z tego, że robił konflikt IP na jakiejś usłudze. Polak zawsze sobie poradzi aby osiągnąć cel ;)

Hitem jest też to, że aby Exchange przesłał załącznik trzeba napisać, że się chce tego maila z załącznikiem i co… ludzie nie znają nadawcy, a i tak piszą do IT, że zablokowało im maila i go potrzebują i nie widzą problemu, że ktoś z @wp.pl wysyła im w załączniku faktury za Internet czy coś :(

We wtorek miałem dostać ważny przelew od nich, i do tej pory cisza. Dodzwonić też się do nich nie można na Węgry, bo połączenia non stop zwala. Czy atak był też na telefony stacjonarne???

Taka firma zapewne ma VoIPa, skoro odcięli placówki od sieci to i telefony mogą nie działać.

sprawa jest duzo powazniejsza niz myslalem. Zaklady Hydro kompletnie sobie nie radza i nie maja zadnego planu B na wypadek ataku. Poziom infrastryktury IT wola o pomste do Nieba i chwilowo nie mamy pracy, zarowno ja jak i moi koledzy zostali wyslani na przymusowe urlopy. Na jak dlugo ? Okaze sie niebawem. Kompletna porazka i poploch. Jakies cymbaly z IT przyjechaly i pozaberaly fizycznie komputery niby do skanowania. Ma to potrwac okolo tygodnia (sic!). Czas zmienic pracodawce, bo po drugim takim ataku juz sie nie pozbieraja.

Czyżby przelew z okupem ?

Wcześniej to się nazywało Sapa

Tak się kończy prezesowanie “kcem internet fszendzie ale na zabezpieczenia kasy nie dam”.

Jak już pół firmy pada kasa się znajduje.

Niestety systemy zabezpieczeń to jedno a ludzie to drugie.

Nie ważne jak firma byłaby zabezpieczona zazwyczaj atakowani są ludzie którzy przez przypadek lub nieświadomie udostępniają pewne dla nich nie istotne informacje a dla hakera bardzo ważne.

Najsłabszym ogniwem są ludzie z produkcji bo nie mają pojęcia o tym co można powiedzieć a co powinno zwrócić uwagę (zapalić w głowie lampkę ostrzegawczą).

A co do IT stosują procedury bezpieczeństwa by wyczyścić sprzęty by mogły znów pracować w systemie produkcyjnym by nie zarażały innych komputerów i serwerów.

Mam nadzieje że biznes zwróci uwagę by nie kupować najtańszych antywirusów. Ostatnia wpadka Symanteca z bezpieczeństwem NewYork Times mówi sama za siebie.

-XenomoRPh

[…] kryła się specjalnie z atakiem i komunikowała swoje problemy. Atak na tę firmę porównywano z atakiem na Norsk Hydro. W tym przypadku przestępcy żądali okupu w wysokości przekraczającej 4,8 mln USD i można […]

[…] przywołać przykład firmy, w której autor projektował i realizował sieć […]

[…] przywołać przykład firmy, w której autor projektował i realizował sieć […]