5/4/2019

Na Niebezpieczniku regularnie opisujemy incydenty, które przydarzyły się komuś innemu. Dziś będzie inaczej. W zeszłym tygodniu, ktoś chciał nas oszukać i okraść. Nie jest to pierwszy przypadek — jak chyba każda firma w Polsce byliśmy wcześniej atakowani: dostawaliśmy pisma z fałszywych rejestrów wymagające fakultatywnych opłat. Moją tożsamość też już raz kradziono (w ataku z Orange w tle). Tym razem jednak atak był bardziej wysublimowany: chodziło o wyłudzenie przelewu “na prezesa”.

Niezbyt udany atak

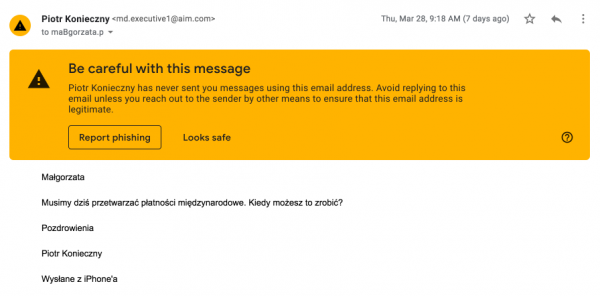

Dokładnie tydzień temu, na skrzynce pocztowej zobaczyłem taką wiadomość:

md.executive1@aim.com: Musimy dziś przetwarzać płatności międzynarodowe. Kiedy możesz to zrobić?

Przestępca poprawnie ustawił moje imię i nazwisko, ale adres e-mail wybrał tak, że wręcz urąga on inteligencji kogokolwiek z naszych pracowników. A to nie jedyny błąd, jaki popełnił niedoszły złodziej.

- Wiadomość skierował na nieistniejący adres e-mail. (Małgorzata u nas pracuje, ale ma inny adres e-mail. Tej wiadomości nikt z pracowników nie odczytał, trafiła do “catch-all”)

- Nie ogarnął litery “ł” w imieniu. (Czyżby język polski był mu obcy?)

- Dodał stopkę “sent from my iPhone”. Tak, korzystam z iPhona, ale nie sądzę, że ten podpis to wynik “researchu” mojej osoby, a po prostu dodatkowa sugestia dla ewentualnej ofiary “szef jest w drodze, pisze z komórki, może więc ten jego adres e-mail to jego prywatny adres e-mail”

Na powyższym screenie pięknie widać też w działaniu prześwietne zabezpieczenie Google dla firmowej poczty (dostępne również na skrzynkach GMail): wyraźny żółty komunikat, który mówi, że coś tu jest nie tak, bo “Piotr Konieczny nigdy nie kontaktował się z tobą z tego adresu e-mail“.

Kolejnym ryzykownym ruchem przestępcy było rozesłanie tej samej wiadomości równocześnie na inne adresy (ryzykownym z jego punktu widzenia — bo w ten sposób zwiększa szanse na wykrycie ataku). Pechowo dla złodzieja, żaden z tych adresów nie był poprawny i wszystkie poleciały do catch-alla. Oto skrzynki, na jakie przestępca wysłał wiadomość:

m.p@

maBgorzata.p@

maBgorzata@

ksiegowosc@

Jak widać, coś przestępcy dzwoni, ale w złym kościele. Wygląda na to, że miał wiedzę na temat poprawnego imienia mojego i jednej z zatrudnionych osób (inicjały to faktycznie M.P.), ale nie był w stanie ułożyć poprawnego formatu adresu e-mail.

Czy to oznacza, że miał imię i nazwisko, ale nie adres e-mail? W takim razie skąd miał dane mojej koleżanki?

Skąd atakujący miał nasze dane?

Hipotezy są dwie:

-

0. Zrobił rekonesans, ale niezbyt dokładny (lub po prostu jest idiotą)

1. Złodziej wcześniej włamał się do systemu finansowego któregoś z naszych kontrahentów, gdzie namierzył fakturę, jaką kontrahentowi wystawiła Małgosia (bo faktycznie wystawianie faktur należy do jej obowiązków). Na wystawianych fakturach znajduje się imię i nazwisko Małgosi, ale nie ma adresu jej e-mail.

2. Zgodnie z Brzytwą Ockhama, to jakiś żart.

Hipoteza #2 przez chwilę przeszła mi przez myśl, bo dokładnie tego dnia kiedy zostały wysłane te wiadomości realizowaliśmy drugi dzień naszego szkolenia dla administratorów z Bezpieczeństwa Sieci Komputerowych, na którym jednym z porannych labów jest użycie narzędzi do ataków socjotechnicznych. Uczestnicy szkolenia wykonują wtedy ataki spoofingu i podszywają się “testowo” pod różne osoby w naszym labie. Raz na jakiś czas, komuś z nich wpadnie do głowy, aby “nabrać” którąś z koleżanek z działu naszego szkoleń, która przyjmowała jego rejestracje na szkolenie (np. podszywają się pod trenera i piszą, że w sali skończyła się kawa albo proszą o zamówienie pizzy na obiad). Ale po skontaktowaniu się z trenerem otrzymałem potwierdzenie, że jeszcze do tego laba nie doszli — żart typu “friendly fire” można więc wykluczyć.

To dobrze, bo dzięki temu nie miałem skrupułów aby przystąpić do kontrataku… :)

Kontratak

Na wiadomość odpowiedziałem tak:

Piotrze, płatności wychodzą dopiero jutro. Ale jeśli masz coś pilnego do opłacenia to możemy to puścić jak tylko przyjdzie Ania (dopiero po 11:00).

Pozdrawiam,

Małgosia

Na reakcję nie trzeba było długo czekać:

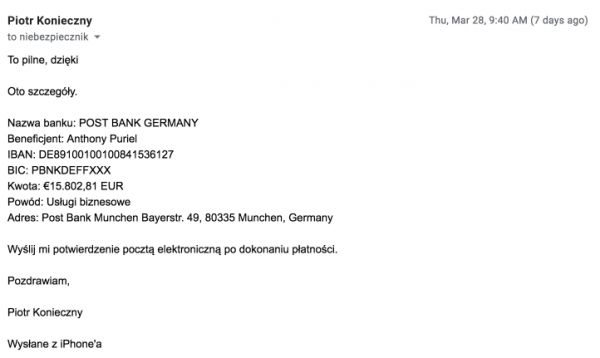

To pilne, dzięki

Oto szczegóły.Nazwa banku: POST BANK GERMANY

Beneficjent: Anthony Puriel

IBAN: DE89100100100841536127

BIC: PBNKDEFFXXX

Kwota: €15.802,81 EUR

Powód: Usługi biznesowe

Adres: Post Bank Munchen Bayerstr. 49, 80335 Munchen, GermanyWyślij mi potwierdzenie pocztą elektroniczną po dokonaniu płatności.

Pozdrawiam,

Piotr Konieczny

Wysłane z iPhone’a

Zastanawiający jest w miarę poprawny język polski (w treści złodziej nie ma problemu z polskimi literami, ale może po prostu przekleja gotowe, przygotowane przez native speakera frazy?)

Na wiadomość odpowiedziałem tak:

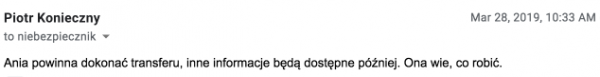

Możecie się domyślić, co kryje się pod linkiem :-) Niestety, do dnia dzisiejszego, złodziej go nie kliknął. Odpisał za to tak:

i niestety, na tym nasza korespondencja się urwała. Przynajmniej ze strony oszusta. Na żadna dodatkową wiadomość (nawet bezpośrednio na adres e-mail gotowej do wykonania przelewu Ani), oszust nie odpowiedział.

Może zaniemówił, bo się potknął i rozbił sobie głupi ryj? Niestety, bardziej prawdopodobne jest to, że równolegle szajka atakowała też inne firmy. I któraś z nich mogła być mniej problematyczna niż nasza, więc na nas postawili krzyżyk i zajęli się bardziej perspektywistycznymi ofiarami.

Oszustwa na prezesa, to taka metoda na cyberwnuczka

Oba scamy są podobne. I niestety oba działają. Kwestia dopracowania wiarygodności ataku. Można to zrobić zdecydowanie lepiej. O realnych przypadkach znanych mi firm, które w ten sposób straciły miliony złotych pisałem w artykule Jak kraść miliony z polskich firm jednym e-mailem — warto podesłać go Waszym księgowym.

Dowiedz się, jak zabezpieczyć swoje dane i pieniądze przed cyberprzestępcami. Wpadnij na nasz kultowy ~3 godzinny wykład pt. "Jak nie dać się zhackować?" i poznaj kilkadziesiąt praktycznych i przede wszystkim prostych do zastosowania porad, które skutecznie podniosą Twoje bezpieczeństwo i pomogą ochronić przed atakami Twoich najbliższych. Uczestnicy tego wykładu oceniają go na: 9,34/10!

Na ten wykład powinien przyjść każdy, kto korzysta z internetu na smartfonie lub komputerze, prywatnie albo służbowo. Wykład prowadzimy prostym językiem, wiec zrozumie go każdy, także osoby spoza branży IT. Dlatego na wykład możesz spokojnie przyjść ze swoimi rodzicami lub mniej technicznymih znajomych. W najbliższych tygodniach będziemy w poniższych miastach:

- WARSZAWA, 26 września 2024 -- kliknij tu aby się zapisać!

- KRAKÓW, 14 października 2024 -- kliknij tu aby się zapisać!

- POZNAŃ, 24 października 2024 -- kliknij tu aby się zapisać!

- ŁÓDŹ, 3 października 2024 -- kliknij tu aby się zapisać!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czy Bundespolizei już interesuje się Herr Purielem?

Pytanie o dodatek. To ma tylko Google ? Czy np taki confense będzie mieć ?

Może mieć każdy serwer, który obsługuje rozszerzenia wyzwalaczy dla odbieranej poczty (a są serwery, które mają wbudowany taki wyzwalacz, tylko trzeba go uaktywnić).

ALE: podanie informacji z serwera w nagłówkach to jedna para kaloszy, a jak to zinterpretuje MUA, to zależy tylko i wyłącznie od niego – więc po stronie MUA odpowiedni dodatek też trzeba doinstalować/dorobić :) I znów – Exchange Server ma i detekcję, i komunikaty bezpieczeństwa w OWA praktycznie gotowe, ino admin włączyć musi :)

do czego kierował “ten wniosek”? został kliknięty?

Do zupełnie niewinnego wniosku. Przysięgam!

Mnie też korci żeby się dowiedzieć :D pewnie jakiś ransomware :P

Braliście pod uwagę, że atakujący może bez klikania wysłać link losowej osobie? Mam na myśli – czy jeśli ktoś by kliknął uznalibyście za pewnik, że to ta osoba co trzeba?

Czy był to wniosek o dobrowolne poddanie się karze za usiłowanie wyłudzenia? ;-)

Do tego, zeby poznac jego IP, ktore zapewne bylo VPNem albo z sieci TOR.

Nie mam nic wspólnego z IT, ale trochę poczytałem i po słowie KONTRATAK spodziewałem się, że nastąpi coś podobnego jak opisuje komentator Marcin:

komentarz: Marcin 2019.03.05 08:14 do artykułu “Okradli ją, …” z 27.02.2019

“jako potwierdzenie przelewu wysłałem link prowadzący do serwera logującego IP – i bingo, trafiliśmy IP.” Niestety nic takiego nie nastąpiło. Po komentarzu Piotra “Do zupełnie niewinnego wniosku. Przysięgam!” moje rozczarowanie sięgnęło zenitu.

Myślałem, że dowiem się chociaż czy atakujący używał VPN czy nie a tu nawet nie było zamiaru aby się dowiedzieć.

W związku z tym słowo KONTRATAK to wielka przesada.

Z chęcią dopisze resztę jeśli gość kliknie – a jak napisałem w artykule – nie zrobił tego. Z pustego Salomon nie naleje.

To chyba jakaś bardziej zorganizowana akcja – dosłownie tydzień temu miałem podobny przypadek. Mail od prezesa (z prawdziwymi danymi, ale z innego konta mailowego) do księgowej z prośbą o wykonanie przelewu i wysłanie potwierdzenia.

Szkoda, że nie dodaliście obrazka w stopce :P

Żeby poznać IP oszusta ?

Nie wiem czy by to wyszło, bo:

1. Pewnie jest za jakimś VPN/TORem w połączeniu z HotSpotem.

2. Wiele klientów pocztowych ładuje obrazki w mailach przez proxy, właśnie po to, aby zapobiegać wyciakaniu IP odbiorców. Ponoć między innymi Thunderbird i Gmail tak robią.

Czyli w Niebezpieczniku uzywacie Gsuita? Skoro jest najbezpieczniejszy? :)

Przecież napisał, że tak.

O tym wiadomo już od dawna, że używają :)

Co do samej kwestii “który MTA jest najlepszy” – nie ma jednej odpowiedzi, to kwestia:

1) gustu

2) preferencji firmowego admina

3) jego znajomości konfiguracji MTA

4) znajomości całego RFC 5322 i tego, jak skutecznie filtrować pocztę

G Suite też nie jest idealny, łamie RFC dość mocno i dość często, choćby w tak niepozornej funkcji jak “odpowiedz wszystkim”, nie zachowując oryginalnych wartości pól “do” i “DW” z wiadomości, na którą odpowiedź leci. Z drugiej strony każdy – powtarzam, KAŻDY – serwer poczty będzie łamał RFC, jeżeli nie obsługuje dwóch adresów przychodzących otwartych dla każdego, kto może od niego dostać pocztę – postmaster i abuse.

Pisali wiele razy, że używają :)

Ja też używam.

Co za bullshit Lukasz

Tak używają, wystarczy wejść na mail.niebezpiecznik.pl aby się dowiedzieć ;)

Słaba ta socjotechnika ;) – znacznie lepiej działałoby to chyba, gdyby zamiast “musimy dziś przetwarzać płatności międzynarodowe” było coś w stylu “Dzwonili do mnie z XXX, że zalegamy z fakturą, weź ją zapłać” – i odpowiedziami z narastającym poziomem agresji.

“Poprawny” jezyk to jedno, a dwa, ze kwoty, ktorych chca znacznie przekracza stan posiadania wielu firm, ktore “atakuja”. Atak raczej slabo przygotowany, powiedzialbym nie wycelowany w jedna konkretna firme.

Nie domyśliłem się co było pod tym linkiem, proszę o oświecenie :)

nudesy Małgosi, na bank!

Maciek… Może Ciebie to śmieszy. Ale pomyśl co może czuć Małgosia jak to czyta.

Kontratak ciekawszy niż sam scam ;) Czy możecie podpowiedzieć co kryło się pod waszym linkiem?

wyślij im maila ze trzeba zrobic przelew to ci pewnie w opowiedzi podobny link wysla :P

Zapewne wyludzaczka IP, ktore pochodzilo z TORa albo jakiegos VPNa.

@kamil to jest akurat dobry pomysł :D

Bo z tej sekcji komentarzy, to się nigdy nie dowiemy.

A jak zapukają panowie w czarnych garniturach, bo zapomniałem VPN włączyć,

to powiem że ja tylko chciałem się dowiedzieć co było pod linkiem. :)

Serio!? Atakowac internetowym scamem firme jak Niebezpiecznik? Juz sama domena pod ktora wyslali maila sugeruje ze nie jestescie przecietnym PHU czy innym sklepem ze srubkami.

Mam prosbe; jezeli kiedys, komus uda sie naklonic was do platnosci w taki sposob podzielcie sie jak to zrobili bo jezeli wy dacie sie podejsc to zwykly zjadacz chleba napewno nie oprze sie takiemu atakowi.

Hehehe, “na prezesa” w Niebezpieczniki! Zarty…

To nie byli Polacy. To nie bylo wycelowane w konretna firme. W kazdej firmie pracuje ktos, kto moze miec slabszy dzien albo dopiero zaczal.

Pewnie dla dodatkowego bezpieczenstwa zawieral makra ;-)

Dzisiaj makra są wyłączone na poziomie domeny, a poczta od razu usuwa maile z załącznikami które mają rozszerzenia typu docm, dotm, xlm, xlsm xltm,xla, pptm, potm, ppsm, sldm. Do nadawcy wysyłana jest zwrotka o niedozwolonym typie, a odbiorca nawet nie wie, że ktoś próbował się z nim skontaktować. Nawet poza domeną Office drze się i robi wszystko by user nie otworzył takiego pliku. Antywirusy sprawdzają czy w makrach nie ma procedur Auto_Open, sekcje deklaracji (czy coś nie chowa się za aliasem), dodatkowo użycie takich funkcji jak RtlMovememory, VirtualAlloc, czy CreateThread od razu postawią na baczność przeciętny pakiet AV (jak nie to trzeba go wywalić do śmieci). Nawet gdy makro jest potraktowane jakimś enkoderem np shikata ga nai to dobre systemy przed otwarciem skanują pliki w chmurze, gdzie w locie są dekodowane i sprawdzane. Dziś na makra łapią się laicy.

to w takim układzie powiedz mi kolego, dlaczego np. emotet jest taki skuteczny, skoro każdy AV blokuje makra? :)

Przeczytaj jeszcze raz ze zrozumieniem kolego. ścieżka infekcji zawsze przebiega przez użytkownika. Wystarczy jedna zasada w GPO, jedna reguła w konfiguracji serwera pocztowego i jedna polityka na serwerze AV, aby infekcja poprzez MAKRO (w przedsiębiorstwie) stała się NIEMOŻLIWA (każdy wektor ataku www, poczta, znaleziony usb z plikiem nazwa_firmy_premie_roczne.xlsm). Co do użytkowników prywatnych to każdy wie jak jest i dlaczego jest tyle infekcji. Kiedyś w przypływie nieopisanej głupoty przygotowałem komputer znajomemu. Po tygodniu przyniósł go ponownie. Nie mógł ściągnąć z torrentów zainfekowanej gierki :) dla synka bo antywirus darł japę, więc go odinstalował. Po drugie Emotet to nie tylko makra.

“Na powyższym screenie pięknie widać też w działaniu prześwietne zabezpieczenie Google dla firmowej poczty (dostępne również na skrzynkach GMail): wyraźny żółty komunikat, który mówi, że coś tu jest nie tak, bo “Piotr Konieczny nigdy nie kontaktował się z tobą z tego adresu e-mail“. ”

Tylko kto odbiera pocztę przez www? ;) w kliencie chyba to raczej nie możliwe.

ps. wiem wiem, pocztę przez www odbiera zapewne więcej osób niż przez klienta.

To kwestia nagłówków i tego jak klient je zinterpretuje. Ba, webmail też jest technicznie rzecz biorąc klientem :)

Poczta z W10 niektóre rzeczy rozumie, ale tylko z serwerów Exchange (no bo nagłówki są X-MS-*)

Naskrobać jakieś pluginy do Outlooka też nie problem, jak ktoś ma chęć i ochotę, no i MTA/MDA dowalające potrzebne nagłówki ;)

Jesteśmy w 2019, naprawdę tak dużo ludzi korzysta jeszcze z desktopowych klientów Email?

@mikolaj

Ja korzystam, bo moja poczta nalezy tylko do mnie. Wiwat Thunderbird!

Email to z francuskiego emalia. Prawidłowy zapis to e-mail. (por. uchwałę RJP)

I tak, w końcu “separation of concerns” się już bardzo dobrze zadomowiło nawet w telefonach, gdzie do każdej rzeczy jest osobna apka. Cofanie się do czasów, gdzie nie było za wiele protokołów poza HTTP to duży krok wstecz ;)

Miałem takie emaile kilka razy, Niestety po wymianie 3 email-y i zadaniu jednego pytania z mojej strony “Jak nazywała się Mama Muminka przed urodzeniem Muminka” kontakt się urwał (jak by coś mam screeny).

Nie było chemii ;)

Ja wysłałbym chyba pdfa z JS lub jakiś STUN(webrtc-ips) przygotował.

“Jak nazywała się Mama Muminka przed urodzeniem Muminka?” Panna Muminka! ;)

Czyli dobrze mieć pixela w stopce :P

A czy Pani Małgosia nie figuruje w jakimś KRS-ie czy innym CEIDG-u?

Żadna normalna księgowa nie podaje linków w tak estetyczny sposób, to aż podejrzane.

Kiedy szkolicie w Londynie?

Co było pod linkiem? :)

Eee tam – słabizna. Mnie też brali na mieszkanie do wynajęcia (szukałem na olx) i wpłatę do pośrednika, dziwna lokalizacja (ulica prawie bez budynków), właścicielka z/w Anglii :P, poparzyłem na IP serwera pocztowego wiadomości , dosyć długo tego (źródłowych nagłówków) szukałem w opcjach gmail, i IP było z zachodniej części Niemiec. Ale początkowo też prawie uwierzyłem .. – a rodzina/znajomi zawsze maja do mnie pretensję, że jestem za bardzo analityczny ;)

W firmie, w której pracuję (również z Krakowa) otrzymaliśmy dokładnie taki sam e-mail. Imię i nazwisko prezesa ewidentnie wzięte ze strony internetowej, a klucz u nas prosty imie.nazwisko@domena.pl. Na szczęście prezes został osobiście zapytany o fakt przelewu i okazało się, że to fejk :) Nasz dział techniczny rozesłał pięknego maila ostrzegawczego i po problemie :)

Super, ale wasz dzial techniczny powinien zrobic szkolenia z tego zakresu dawno temu, a i odpowiednie procedury dot. platnosci powinny byc wdrozone. Wtedy nikt nie musialby pytac prezesa, a mail pewnie skonczylby w spamie.

Piotrze z tonu artykułu wynika, że strasznie cię to poirytowało.

Hipoteza#3 – LinkedIn ?

Raczej rozbawiło i zfejspalmowało ;)

Zastanawiam się cze nie lepiej byłoby ten wniosek dodać jako załącznik niż link. Pewnie i tak każde działanie poza mailowaniem byłoby olane.

Pozdrawiam

Bardzo chętnie wybrałbym się na taki wykład i zabrał żonę, ale są trochę za drogie.

Myślę że niewiele ponad 100 za dwie osoby byłbym w stanie wydać na coś takiego.

Ale skoro mnie nie stać to pewnie nie potrzebuje tego :D

A po tym linkiem było tylko coś do namierzenia gościa gdzie się znajduje czy coś więcej?

Ostatnio była zniżka na Dzień Kobiet/Mężczyzn, trzeba było skorzystać, swoją połówkę wysłałem :-)

Fajnie jakbyście rozwinęli w jaki sposób chcieliście zdemaskować sprawcę tym linkiem, bo rozumiem że o to było jego celem :)

Niebezpieczniu – aż mi głupio tak was pouczać jak pierwszych z brzegu uczniaków, ale na fakturach NIE PODAJE SIĘ osoby, która tę fakturę wystawiła. Sami ciekniecie informacje. To jest relikt z epoki faktur wypisywanych długopisem, gdy dla celów WŁASNYCH zachadzała konieczność zidentyfikowania pracownika odpowiedzialnego za wystawienie faktury (“co za baran dał taki rabat?!” ew. “kto wykręcił najlepszy wynik i zasługuje na premię”).

Do tego narażacie swoich kontrahentów na “sankcje” z RODO – będą wygumowywać nazwisko Małgosi ze skanów faktur, gdy ta się do nich zgłosi o ich usunięcie, bo nie mają podstaw prawnych do przetwarzania danych, których faktura nie wymaga. Co gorsza, jeżeli system f-k jest tak skonfigurowany, to wystawiając duplikaty faktur będziecie ponownie cieknąć dane. Czyli w przyszłości możecie sami naruszać ochronę danych Małgosi.

No chyba że faktura elektronicza z podpisem kwalifikowanym, wtedy dane osoby podpisującej są częścią sygnatury, są wymagane i jest podstawa prawna do przetwarzania ich w systemie odbiorcy “do usr*ej śmierci” (nie, wcale nie 5 lat, ani nie lat 6, nawet nie 7 – w przypadku np. środków trwałych to może się ciągnąć do końca świata).

Aleś się rozpisał siląc się na ironię. Chyba że to nie ironia i mało wiesz o ochronie danych osobowych…

@TG – najwyraźniej bardzo mało wiesz o życiu. Nie ma absolutnie żadnego znaczenia, co w RODO jest, a czego nie ma, istotne jest to, co istnieje w świadomości ludzi – stąd ująłem “sankcje” w takie śmieszne ciapki.

I tak np. takie żądanie byłego pracownika, który ma do byłego pracodawcy jakieś (znowu nieistotne, czy zasadne) pretensje, skierowane wobec jego kontrahentów, spowoduje u niemal każdego z nich (no, powiedzmy że niekorporacyjnych) “pożar w burdelu”, co może się odbić na przyszłych relacjach. Osobiście sam unikam kontaktów z firmami, które mają niejasną przeszłość VAT-owską (obowiązek weryfikacji statusu płatnika) czy np. przysporzyły mi dodatkowej roboty poprzez zajęcia wierzytelności.

Nie masz również najwyraźniej bladego pojęcia na temat tego, co stanowi faktura – fakturą są te elementy, które zostały wymienione w przepisach (kiedyś – rozporządzeniu). Reszta to są “ozdobniki”, których nie uznaje się za treść księgową dokumentu, zatem nie stanowią elementów podlegających przetwarzaniu przy wystawianiu duplikatu. O ile wystawca dokumentu ma podstawę do trzymania dodatkowych informacji dla celów pozarachunkowych (w końcu jako pracodawca miał z pracownikiem stosunek z wielu różnych ustaw), o tyle odbiorca takiej faktury już nie (chyba że podpis kwalifikowany).

Ostatnio w jednej z jednostek, z którymi współpracuje nastąpiła niemalże identyczna próba wyłudzenia. Nawet korespondowaliśmy chwilę z delikwentem, żeby wyciągnąć nieco więcej danych, ale szybko nam się znudziło ;)

Dopowiem, że aby korzystać z własnego adresu e-mail na Gmailu, nie trzeba kupować GSuite, ani zmieniać ustawień DNS. Wystarczy na własnym adresie z gmaila skonfigurować POP3 w ustawieniach. Korzyści są takie same jak dla adresu Gmail. Sam tak używam.

Ale wiesz, że korzystanie z darmowej wersji gógielpoczty w celach komercyjnych jest sprzeczne z regulaminem gógla?

A skąd wiesz że w celach komercyjnych? Może ma prywatną domenę?

Wydaje mi się, że do ładowania obrazków używane jest proxy, by właśnie nie widać było adresu użytkownika. Ale mogę się mylić :)

Zarówno GSuite jak i Exchange w O365 dla firm świetnie dają sobie radę z wykrywaniem tego typu ataków.

Hehe, ja nie jestem żadną firmą, ale regularnie dostaję scamy, że z taką datą trzeba zapłacić bo na mojej domenie się kończy cośtam cośtam blablabla (na adres z whoisa, zamaskowany, ale działający).

Tekst jest po prostu zajebisty, taki bełkot po angielsku, że jak się w niego wczytać, to nie wiadomo, gdzie koniec, gdzie początek i o co biega, to samo w koło Macieju tylko w innej kolejności i każde zdanie przeczy następnemu. Zawartość buzzwordów przekracza 90%. Szkoda, że już skasowałem ostatnią próbkę, bo bym podesłał dla śmiechu. Pewnie liczą na to, że jakiś nieuk się wystraszy skomplikowanego języka i zapłaci. A w którymś z ostatnich zdań nawet stoi, że to jest opcjonalne i nie trzeba płacić i że nie świadczą żadnych usług (sic!) itp. Wypisz wymaluj “rejestr przedsiębiorców”, tylko na skalę globalną (domena w genericTLD).

“Musimy dziś przetwarzać płatności międzynarodowe.” IMO brzmi kanciasto, z translatora.

Nie ma sie co podniecac. Miliony firm na swiecie dostaje codzinnie podobne aczkolwiek bardziej dopracowane wiadomosci.

Dane mogli pozbierać z LinkedIn. Tam dość dużo można wyczytać o ludziach w firmie ;)

Uwaga! Od 1 kwietnia ING Bank żąda skanowania dowodów osobistych. Bez tego nie chce obsługiwać klientów i wypłacać im środków finansowych. Wszyscy dobrze wiemy, że takie skany mogą posłużyć do kradzieży tożsamości. Kiedy ktoś zrobi porządek z takimi praktykami?

Maile mailami itd. ale jak się robi płatności za usługi/media to na numer konta, jakie jest przypisane podczas podpisywania umowy na świadczenie w/w usług. Zaległości/niedopłaty zawsze mają trafić na konto bankowe przypisane usługobiorcy. Może się zdarzyć, że inny nr konta będzie wyszczególniony przy windykacji, ale zawsze ich prawdziwość można sprawdzić po rozmowie z działem windykacji.

Ciekawe, w naszej firmie (UK) dziewczyna sie nabrala na taki atak i wiecie co? zaplacila kolesiowi £20k, gosc wyslal email wieczorem w Piatek, pobablenie w Poniedzialek a we Wtorrk mial juz kase na koncie, co by bylo smieszniejsze uzywaja O365, ale nic to po skrobaniu sie w glowe skad koles zna wszystkie adresy firmowe przejzalem jej outlooka i tam miala pieknie ustawione forwards na jakis email gmail z ustawionymi rules ” invoice, accounts, itp.” a podszyli sie pid sklep budowlany gdzie firma miala otwarte konto, pewnie zlamali haslo bo laxka jest znana z ustawiania hasel “pierwszyczlonfirmy12345” masakra, co do wylapywania przez O365 spamu i phishingowych emaili to totalna lipa, mamy ustawione spf, gmarc, catchall itp i wszystko ba nic, do tej pory przychodzily fake emails az zaimplementowalismy cloud antyspam z jednej z firm w UK. To tyle

Nie wiecoie co było po linkiem?

Podejrzewam że to:

https://sniffip.com/pl

Ostatnio miałem przypadek emaila wysłanego do HRów ze zmianą konta do wypłaty pensji. Jak myślicie, phishing się udał? :)

Nie wiem, czy przypadkiem jakieś prawo nie wymaga papierka. We wszystkich firmach dotychczas, nawet takich co miały zewnętrznego usługodawcę do obsługi kadr/płac i prawie wszystko załatwiało się jakąś aplikacją webową, numer konta brali na papierku.

To Haker Damian pokazuje na co go stać.

Dlaczego “miarę poprawny język polski ” przecież gość napisał to bezbłędnie?

Zgłoście to gdzieś przecież macie już trop, niemieckie konto bankowe Post Bank a więc otwiercie konta trzeba dokonać osobiście, ktoś za tym konten stoi.

Gramatycznie poprawnie, ale to “przetwarzanie płatności międzynarodowych” to jednak trochę kanciaste jest.

Juz chociaz mogl sie postarac o spoof adresu email. W najprostszej formie moglby to zrobic z Thunderbirda. Wiadmo, ze jakby ktos zaczal mocniej weszyc i sprawdzil oryginal wiadomosci to wszystko, by wyszlo na jaw, ale no kurde… to juz jest lenistwo :)

Cholerka Piotr – prosili o potwierdzenie to dlaczego nie wysłałeś (znaczy wróć,źle: dlaczego MAŁGOSIA nie wysłała) im k… “potwierdzenia” zamiast jakiegoś formularza ? Przecież to i to spreparowany PDF czy inne cudo. I nie musiałeś wysyłać od razu “dobrze ale dopiero o 11”. Małgosia przypuszczam bardzo kompetentna jest,ale zepsucie opinii o niej i jej czasie reakcji na pilne maile szefa akurat u złodziei chyba by jej nie obraziło.

A o tym co tam było możesz napisać.Szansa,że atakującym/atakującemu chciało się czytać cokolwiek na waszej stronie jest mizerna.Na to,że to otworzą – też. Bo przedobrzyłeś.

PS: Błąd terminologiczny.Kradzież tożsamości to coś więcej niż tylko podawanie się za kogoś.

“Szansa,że atakującym/atakującemu chciało się czytać cokolwiek na waszej stronie jest mizerna.”

A może właśnie gość chciał mieć swoje 5 minut na Niebezpieczniku, choćby w taki sposób? ;)

#Holian

“Mnie też korci żeby się dowiedzieć :D pewnie jakiś ransomware :P”

…za takie zachowanie to można później zmienić ławkę oskarżyciel-świadek na ławkę oskarżony…he he he.

…a z tym “i z pustego…” to można się zdziwić, proponuję wyjąć pustą szklankę z zamrażarki , następnie wystawić drugą dłoń i przechylić szklankę tak jak się wylewa.

…poczujemy, że jednak coś się z niej wylało…he he he

Tylko czy odpowiedź do hakiera poszła z prawdziwego konta mailowego, czy tylko z aliasu, z którego nagłówków można wyczytać, że to konto catch all? Może to go spłoszyło.

€15.802,81 EUR = 3.5 BTC

hmm

“Na powyższym screenie pięknie widać też w działaniu prześwietne zabezpieczenie Google dla firmowej poczty (dostępne również na skrzynkach GMail): wyraźny żółty komunikat, który mówi, że coś tu jest nie tak, bo “Piotr Konieczny nigdy nie kontaktował się z tobą z tego adresu e-mail“. ”

Bez przesady – całe to “prześwietne zabezpieczenie” polegające na analizie kilku tak oczywistych spraw jak powtarzalność czy unikatowość adresu IP … Mnie natomiast o wiele bardziej zastanawia fakt, że wiele z dużych (może nie tak jak Googiel) firm providerskich oferujących konta pocztowe, także komercyjne, nawet i tak prostego mechanizmu nie wdrożyło …. Aż się prosi pytanie – dlaczego ?

To tylko kwestia eksperymentalnych rozszerzeń protokołu. Pluginy do wielu popularnych MTA istnieją bądź da się prosto napisać. Ba, SpamAssassin robi już wystarczającą robotę w swoim X-Spam-Status – wystarczy tylko wyłuskać te informacje po stronie klienta poczty i przedstawić jak należy :)

;) Ależ ja sobie znakomicie zdaję sprawę z tego jakie możliwości daje filtrowanie/żonglowanie dodatkowymi nagłówkami (zgodnymi z RFC) w routingu poczty. Przez kilka lat sam się bawiłem SPAssasinem i jego regułami – ale moje pytanie ‘retorycznie’ dotykało problemu – dlaczego tak niewiele firm w ogóle robi/potrafi zrobić z tego użytek ?

Już weźcie przestańcie z tym sniffowaniem IP w linku.

Myślę, że Piotr poleciał klasyką – rickroll.

No, może po drodze jakiś skracacz URL, pozwalający na sniffowanie i raportowanie kliknięć, ale docelowo przekierowanie na Ricka. Jak nic!

Co wygrałem?