6/7/2010

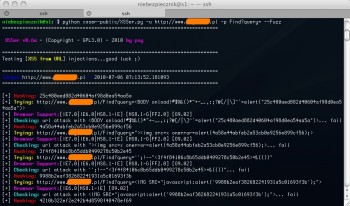

XSSer to darmowe narzędzie automatyzujące ataki XSS i pozwalające sprawdzić, czy dana webaplikacja jest odporna na setki różnych technik wstrzyknięcia kodu. Poniżej zaprezentuję jego przykładowe użycie.

XSSer pomaga znaleźć XSS

XSSer został napisany w Pythonie. Skryptowi przekazujemy w zasadzie tylko adres strony, którą chcemy przetestować pod kątem ataków XSS.

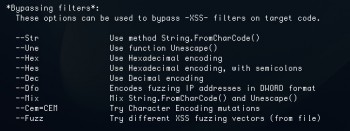

Dodatkowe opcje pozwalają na skorzystanie z kilku technik kodowania payloadu, co może pomóc w wyskoczeniu poza najczęściej stosowane przez programistów filtry i metody walidacji danych wejściowych.

Xsser świetnie automatyzuje sprawdzanie webaplikacji pod kątem ataków XSS — można nakarmić go URL-ami z pliku tekstowego. Skrypt ma także własny, wbudowany Fuzzer ale jego nazwa i możliwości są trochę mylące, bo tak tak naprawdę fuzzerem jest zdefiniowany już plik, zawierający kilkadziesiąt popularnych payloadów.

XSSer i parametry połączenia HTTP

XSS-er pozwala na ustawienie na czas testowania webaplikacji odpowiedniego ciastka, nagłówka, serwera proxy oraz innych parametrów dotyczącyh połączenia HTTP (m.in. wsparcie dla uwierzytelniania).

W XSSerze ciekawa jest również opcja wykorzystująca tzw. Google Hacking do znajdowania podatnych na atak webaplikacji. Wystarczy odpalić skrypt z parametrem np. -g inurl:vulnerable.asp?id= i zawsze będzie co testować :-)

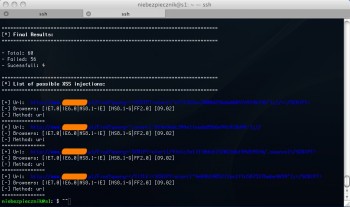

Raport z ataków XSS

Na sam koniec, XSS-er wypluwa przyzwoity raport:

Skrypt Xsser można pobrać stąd.

P.S. Jeśli nie wiecie jak ochronić swoją aplikację przed tego typu atakami, przypominamy, że zostało jeszcze parę wolnych miejsc na nasze szkolenia :-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jednak nic nie zastąpi tej frajdy jak znalezienie błędu ręcznie :)

cbr: dokladnie — ale xsser ma opcje “ręcznego” payloadu, wiec można na szybko zespoofować nim nagłówek, dorzucić ciasto, etc.

Przy uruchamianiu XSSera Macowy Pythonowy uruchamiacz informuje mnie o braku curl’a – jak go dołożyć na MacOsX ?

przetestowalem to narzędzie na pewnym portalu, gdzie samemu znalazlem kilka xssów – on nie znalazł niczego. No cóż, dla mnie to tylko kolejny praktycznie bezużyteczny kawałek kodu. Anyway, nice try, lol ;)

taki już urok skanerów , nie zależnie od tego czy użyjesz xssera czy acunetixa

one zawsze będą coś przegapiać . Dlatego mówię że we wszystkich skanerach do web aplikacji najlepsze ich części to crawlery i to wszystko co ujawnia strukturę web aplikacji

w kwestii plików i folderów

Python power!

:)

Wiadomo, żadne narzędzie nie zastąpi ręcznego audytu. Warto jednak szanować swój czas i wykorzystać automat do zbierania tzw. “Low-Hanging Fruit”.

Taak, “podeślij info właścicielowi strony”, ostatnio podesłałem info znajomemu informatykowi jednej firmy, że ich strona logowania do panelu administracyjnego cms jest nieszyfrowana i podatna na xss. Nie przejął się zbytnio – cóż, może jestem profanem dla pana informatyka ;). Niektórzy naprawdę muszą dostać po tyłku żeby zacząć myśleć…

[…] P.S. Wiem, że przydałoby się wiecej szczególów ale nie spodziewałem się, że błędy będa na tyle istone, że będę potrzebował odpalić logujace proxy i/albo jednocześnie prowadzić dokładne notatki. Od Redakcji: Przypominamy, że jeśli chcecie przetestować swoje serwisy pod kątem ataków XSS, to możecie skorzystać z darmowego XSSera. […]

Z pewnością przydatne narzędzie i zaoszczędzi czas, ale nie ma to jak znaleźć coś samemu ;p