11/9/2015

Kto z Was pamięta komputerowego wirusa, który mówił “przecz z Wałęsą”? Albo tego, który sprawiał, że litery w wyświetlanym na ekranie tekście spadały na sam jego dół? Tak właśnie kiedyś wyglądało złośliwe oprogramowanie — zabawne i kreatywne. Wtedy jednak internet raczkował, a z zainfekowanych komputerów ofiar nie można było wykradać danych dostępowych do konta bankowych czy portfeli bitcoinowych. Obydwie usługi jeszcze nie istniały…

Z czasem jednak (i na szczęście!) internet spowszechniał, a dziś komputer jest istotnym elementem naszego życia. Nie tylko wykonujemy za jego pomocą transakcje finansowe, ale przechowujemy na nim istotne dane — umowy z klientami, dokumentację projektową, czy też prace magisterskie, zdjęcia i filmiki naszych pociech. Ponieważ atakowanie banków z racji udoskonalanych przez nie zabezpieczeń jest coraz trudniejsze, przestępcy tworzący złośliwe oprogramowanie od niedawna za cel obrali nie nasze saldo, a dane…

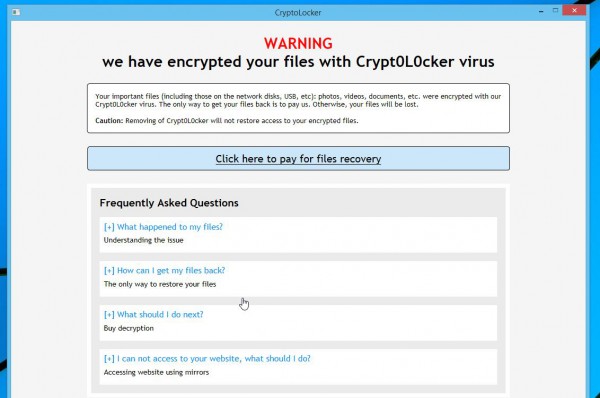

Cryptolocker szyfruje twoje dane i żąda okupu

Wielokrotnie informowaliśmy już na łamach Niebezpiecznika o kampaniach e-mailowych, których celem było zmanipulowanie odbiorcy (pod różnym pretekstem) do otworzenia załącznika. A to rzekoma faktura od operatora GSM (albo od dowolnej innej firmy), a to rzekome wezwanie od komornika, a to rzekome awizo na przesyłkę pocztową. Kliknięcie w którykolwiek z załączników zazwyczaj kończyło się podobnie — po kilku minutach część z plików pakietów biurowych (.doc, .xls) czy plików graficznych (.jpg, .png) zdobywała dodatkowe rozszerzenie (np. 7z.encrypted. Dokumentów nie dało się otworzyć, a zdjęć nie dało się zobaczyć — zostały zaszyfrowane przez złośliwe oprogramowanie, które dobrodusznie oferowało ich rozszyfrowanie, ale oczywiście za odpowiednią opłatą.

Złośliwe oprogramowanie, które szyfruje dane i domaga się “okupu” za ich odszyfrowanie nazywa się mianem ransomware, a najpopularniejszym przedstawicielem tego gatunku jest Cryptolocker. Niestety, tego typu podejście dorobiło się już wielu naśladowców, dlatego coraz częściej mamy do czynienia z różnego rodzaju wariantami. Jednym z ciekawszych jest mandat od prezydenta Bronisława Komorowskiego ;)

Jeśli padłeś ofiarą Cryptolockera (lub innego ransomware)…

Oto czynności jakie możesz podjąć:

- 0. Uruchom oprogramowanie antywirusowe aby usunąć infekcję (np. Windows Defendera, który jest darmowy dla Windows 8.x i Windows 10). Nie ma sensu odzyskiwać/odszyfrowywać plików, jeśli zaraz znów zostaną zaszyfrowane. Przed usunięciem, zachowaj plik tekstowy ze wskazówkami zapłaty okupu wygenerowany przez złośliwe oprogramowanie. Jeśli kolejne kroki odzyskiwania danych zawiodą, tylko zapłata okupu będzie mogła Ci pomóc.

- 1. Wypróbuj decryptolocker.com — pod tym adresem znajduje się serwis stworzony przez firmę FireEye. Jeśli prześlesz do niego zaszyfrowany niektórymi wersjami Cryptolockera (tym starszymi) plik, to w odpowiedzi otrzymasz dedykowany program, którego uruchomienie na komputerze spowoduje odszyfrowanie plików. Chociaż serwis prowadzony jest przez znaną i godną zaufania firmę, radzimy w ramach testów wgrać do niego jakiś małoistotny plik — pamiętaj, że firma będzie miała dostęp do jego rozszyfrowanej wersji.

Decryptolocker to nie jedyne narzędzie, które może pomóc w odszyfrowaniu twoich plików. Bardzo dobre wskazówki co do usuwania konkretnych przypadków złośliwego oprogramowania znajdują się pod adresem Bleepingcomputer.com oraz http://malwaretips.com/ i forum Malwarebytes.

- 2. Zweryfikuj czy masz kopie zapasowe plików. Dziś wielu użytkowników korzysta z chmury. Dokumenty synchronizowane z Microsoft OneDrive, również w wersji dla firm, można odzyskać. Obie platformy posiadają tzw. “wersjonowanie” plików, czyli możliwość dotarcia do poprzedniej wersji pliku (sprzed ostatniej lub kilku edycji wstecz).

- 3. Poprzednie wersje plików można także odzyskać dzięki mechanizmom Windowsa. W przypadku Windows 7 i Windows Vista można to zrobić, o ile wcześniej włączona była opcja “System Protection“, a w przypadku Windows 8 i Windows 10 włączona musiała zostać opcja “File History“. Szczegółowe kroki do wykonania zostały opisane przez Microsoft tutaj.

- 4. Spróbuj specjalistycznego oprogramowania do odzyskiwania danych. Niektóre warianty ransomware, zanim zaszyfrują plik, robią jego kopię — szyfrują kopię — a dopiero potem usuwają oryginalny plik. Dzięki takiemu podejściu, jest szansa, że profesjonalnymi narzędziami do informatyki śledczej uda się odzyskać “nienadpisany” jeszcze, a usunięty plik. Wypróbuj np. R-Studio.

- 5. Kiedy wszystko powyżej zawiodło… zapłać

Zapłaciłeś przestępcom? Nie wszystko stracone!

Jeśli wybrałeś zapłacenie przestępcom, pocieszymy Cię, że wszystkie znane nam przypadki tego typu zakończyły się pomyślnie — firmy odzyskały zaszyfrowane dane. Dodatkowo, jest szansa, że Ty odzyskasz swoje pieniądze (o ile zapłaciłeś kartą płatniczą).

Po transakcji, natychmiast po otrzymaniu klucza, zgłoś wymuszenie w swoim banku, żądając rozpoczęcia procedury CHARGEBACK do której masz prawo zawsze, jeśli uważasz że zostałeś poszkodowany na skutek transakcji.

Jeśli jeszcze nie padłeś ofiarą ransomware’u

Oprócz wymienionych powyżej kroków, które służą ratowaniu danych, kiedy doszło już do infekcji, warto też przypomnieć sobie podstawowe rady, których przestrzeganie może skutecznie ograniczyć ryzyko ataku. Upewnij się, że:

- Przede wszystkim regularnie tworzysz kopie bezpieczeństwa. Kopie powinny być składowane na niezależnym systemie. Trzymanie backupów na domowym NAS-ie lub stale podpiętym do komputera dysku USB to nie jest najlepszy pomysł. Dlaczego? Ponieważ kiedy ransomware zacznie szyfrować pliki, dostanie się także do zamontowanych dysków i udziałów sieciowych i …zaszyfruje też twoje backupy. Drobne pliki można także backupować do rozwiązań chmurowych (np. OneDrive) — warto jednak przed przesłaniem zaszyfrować wrażliwe dane.

- Zachowaj czujność podczas otwierania plików z nieznanych źródeł. Złośliwe oprogramowanie wysyłane w formie załączników do e-maili najczęściej posiada podwójne rozszerzenie (np. pdf.pif albo pdf.exe) albo jest spakowane ZIP-em lub RAR-em na hasło (w celu ominięcia oprogramowania antywirusowego na serwerze pocztowym). Nie otwieraj plików ze spakowanych na hasło archiwów przesłanych e-mailem nawet, jeśli wyglądają jakby pochodziły od instytucji, z których usług korzystasz. Żadna firma nie stosuje takich praktyk.

- Odpowiednio skonfiguruj swój system operacyjny. Włącz pokazywanie rozszerzeń znanych plików i kopie shadow. W odpowiedniej konfiguracji może pomóc płatne narzędzie Cryptoprevent.

PS. 10 praktycznych rad odnośnie tego jak za darmo podnieść bezpieczeństwo swojego komputera znajdziesz w naszym darmowym poradniku.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Chargeback – zajebiste!

Jakie?

Przecież kartą co najwyżej płacimy za kupony ukash/paysafecard lub bitcoiny i PRZY TEJ transakcji NIE JESTEŚMY oszukiwani – dostajemy to za co zapłaciliśmy, nie jesteśmy oszukani. Nie ma żadnych podstaw do chargeback-u.

> Chargeback – zajebiste!

No właśnie nie wiem, jak to traktować. Bank się na to zgadza w pełni świadomie?

A tak BTW: nie miałem do czynienia z żadnym cryptolockerem, ale nie wykluczam, że szyfrowanie może trochę czasu zabierać, a wówczas, gdybyśmy zauważyli, że dzieje się coś nietypowego (szczególnie po olśnieniu w sekundę po zbyt szybkim kliknięciu) — szybkie odłączenie zasilania!

Następnie podmontowanie dysku pod inny system i ew. diagnoza…

@Zoltar: czy przypadkiem nawet w pelni czysty windows nie mieli w idle’u dysku

Wy tak na serio radzicie zapłacić okup przestępcą?

Raz, że nic tylko zachęcacie ich do dalszej działalności, a dwa to przyznam, że mocno się zdziwiłem po przeczytaniu zdania: “Jeśli wybrałeś zapłacenie przestępcom, pocieszymy Cię, że wszystkie znane nam przypadki tego typu zakończyły się pomyślnie — firmy odzyskały zaszyfrowane dane.”.

Zarówno analizując przypadki tego typu infekcji, jak i rozmawiając z badaczami bezpieczeństwa, odzyskanie danych jest niezmiernie rzadkie.

P.S. Zapłata to jest wasza osobista rada czy sponsora?

To jest nasza rada. Musisz zrozumieć, że z punktu widzenia ofiary próbuje się wszystkich możliwości (patrz 4 wcześniejsze punkty) i jeśli to nie poskutkuje, a dane są ważne, do płatność jest ostatnią opcją. Ty zapewne, jako świadomy czytelnik Niebezpiecznika, masz backupy. Niestety, nie wszyscy je posiadają i jeśli utracą dane — często spotyka ich większa szkoda niż 1500PLN wydane na “okup”. Dodam też, że przestępcy nie potrzebują zachęt do kontynuowania swoich niecnych procederów.

nadal nie widze wiekszego sensu w placenia “okupu”, to tylko nakreca spirale .. do nastepnego razu .. serio jesli ktos nie ma kopii waznych danych a tu chodzi jedynie o dobra materialne to namawianie do placenia nie da sie w zaden sposob usprawiedliwic. W zaden.

Musisz zadać sobie pytanie, jak bardzo ważne są dla ciebie dane które straciłeś – wierz mi że jeśli są ważne to zapłacisz. I to ma sens, oczywiście jeśli zawiodą inne metody.

“Dodam też, że przestępcy nie potrzebują zachęt do kontynuowania swoich niecnych procederów.”

o naprawde? rozwijajacy sie biznes nie jest zacheta? to co jest? sprzedaz zapalek na ulicy jakos nie jest zawladniety przez grupy przestepcze :)

@Kelen co wolisz zapłacić 1,5mln straty za utrate danych do klientów, czy 1500zł?

Jeśli ktoś ma backup na dyskach USB, on też zostanie zaszyfrowany …

Przestępcom z rządu też płacimy ogromny haracz – podatki, których większość zabierają do własnej kieszeni. I nie każdy ma odwagę odmówić.

Z moralnego punktu widzenia radzenie ulegania szantażowi jest złe. Nie będę pisał o możliwych przyczynach tej rady, bo nie mam informacji

Moim zdaniem w artykule powinno się wspomnieć również o narzędziu Cryptoprevent https://www.foolishit.com/cryptoprevent-malware-prevention/

Dopisaliśmy do artykułu, dzięki!

Jest jeszcze jeden sposób na odkodowanie plików. Na forum http://www.bleepingcomputer.com/forums/t/574686/torrentlocker-changes-its-name-to-crypt0l0cker-and-bypasses-us-computers/page-4 ktoś napisał, że po wysłaniu dwóch plików do niejakiego p. Alessandro z Dr. Web (włoski oddział) będzie wysłane narzędzie deszyfrujące. Dostałem zaszyfrowanego laptopa od znajomego i udało się odszyfrować pliki. Kontakt do tej osoby na stronie http://www.decryptolocker.it/default_ing.asp Mogę podesłać narzędzie, które mi wysłali do odszyfrowania plików.

Z tego co widzę, to mają też darmową wersję

Ja zostałem poproszony o wpłatę dobrowolnego datku.

Mógłbyś podrzucić ten program do rozkodowania? Wczoraj mnie dopadł cryptolocker i już traciłem nadzieje na odzyskanie plików

Adam napisz pod adres milowy, na stronie którą podałem. Narzędzie deszyfrujące musi zostać przygotowane na podstawie wzorca, wysyłasz do nich jeden zaszyfrowany xls i doc, a potem czekasz na przygotowanie narzędzia. Tak to wygląda http://s12.postimg.org/4itpgjy19/decrypted.gif

darq – dzięki za podanie kontaktu, potwierdzam – działa. Wysłałem próbki do p. Alessandro wieczorem a w południe kolejnego dnia dostałem już odszyfrowane pliki i soft.

“Nie otwieraj plików ze spakowanych na hasło archiwów przesłanych e-mailem nawet, jeśli wyglądają jakby pochodziły od instytucji, z których usług korzystasz. Żadna firma nie stosuje takich praktyk”

Niektóre banki wysyłają wrazliwe dane mailem, spakowane 7zipem. Hasło wysyłane jest innym kanałem np. SMSem.

Ubezpieczeniowy Fundusz Gwarancyjny tak robi, z tym że hasłem jest PESEL

proponuje panu powyzej jeszcze zapisac sie na darmowy kurs – “jak byc adminem i nie podawac wrzliwych danych”

serio ??!! to moze niech pan poda haslo master sieci ? na pewno duzo ludzi sie ucieszy

chociarz po takiej odpowiedzi to raczej wnioskuje ze ma pan wszystystkie takie same

Angelus, do czego pijesz?

ps. kup słownik

Lepiej zapobiegać niż leczyć. Zapobiegawczo zaleca się unikania oprogramowania Microsoftu,gdyż jest ono obarczone wysokim ryzykiem infekcji. Eliminacja kontaktów ze środowiskiem wysokiego ryzyka radykalnie zmniejsza prawdopodobieństwo zajścia opisywanych powyżej zdarzeń.

Idąc tym tokiem rozumowania, najlepiej przestać korzystać z internetu bo “gdyż jest on obarczony wysokim ryzykiem infekcji. Eliminacja kontaktów ze środowiskiem wysokiego ryzyka radykalnie zmniejsza prawdopodobieństwo zajścia opisywanych powyżej zdarzeń.”

Tak ciężko wielu osobom zrozumieć, że większość osób jest skazana na Windowsa ze względu na dostępność oprogramowania i niespecjalnie można coś z tym zrobić? Nie oszukujmy się, naprawdę wiele softu na linucha nie wychodzi a nawet jak wyjdzie to działa na nim po prostu gorzej.

Usługa decryptolocker.com chyba już nie działa.

Jak ma działać ten CHARGEBACK?

Przecież przestępcy chcą kasy w BTC.

Jak mam udowodnić bankowi, że kupiłem i przelałem BTC na konto przestępców, a nie na swoje?

Jeśli kasa idzie przez BTC to oczywiście numer nie przejdzie. Nawet jak uruchomimy chargeback to bank stwierdzi, że giełda BTC cię nie oszukała i tyle.

Co do backupów lokalnych i ich bezpieczeństwa, to widziałem kiedyś fajny patent: gość użył normalnego wewnętrznego dysku, montując po drodze na kabelku zasilajacym sata guzik rozłączający sygnał. Do tego skonfigurował program do robienia backupów aby automatycznie rozpoczynał pracę po wykryciu podłączenia tego dysku. Tym sposobem można np 2 razy w tygodniu kiedy akurat nie siedzimy przy komputerze kliknąc jeden przycisk, po czym po skończeniu synchronizowania plików klikamy jeszcze raz i juz nam wirus żaden nie straszny, bo chyba jeszcze nikt nie wymyślił wirusów które potrafią zainfekowac dysk pozbawiony zasilania ;) Proste, skuteczne i jednoczesnie wymagające minimum wysiłku ze strony użytkowanika, sam sie przymierzam obecnie do zastosowania takiego patentu.

Dysk zewnętrzny też jest spoko. Sam tak robię i też wystarczy jeden włącznik.

I nawet lepiej, bo łatwiej go zabrać ze sobą gdyby ci się chałupa na łeb waliła :)

https://www.youtube.com/watch?v=BZnljKjJLvM

O tym mowa?

Ja miałam wykonywane kopie zapasowe przez konto drugiego użytkownika, który mając dostęp do plików na moim koncie wykonywał je na udostępniony tylko temu kontu udział sieciowy.

Polecam rozwiązanie, nie wolno tylko przeglądać udziału sieciowego ze zwykłego konta, aby cryptolocker nie poznał hasła konta wykonującego backup.

Pamiętajcie ludzie – ekstremalnie ważne dane wrzucać na pendrive i chmurę w zaszyfrowanym kontenerze (w programie do szyfrowania możecie sobie ustawić by stempel daty aktualizowało, po to by dropbox ogarniał zmiany w pliku, a dropboxa odpalajcie tylko gdy wprowadziliście zmiany w kontenerze). Tym sposobem te wasze super ważne dane będą w dwóch miejscach więc znikoma szansa, że chmura i pendrive padną w tym samym dniu.

A jak ktoś z was pracuje, to nie widzę powodu, dla którego nie mielibyście kupić dysku zewnętrznego pod USB (bez zasilania dodatkowego) o pojemności 1 TB, w cenie 200 iluś zł. 200 ileś zł, a 1 TB miejsca, opłacalne, nawet gdy ktoś zarabia 1286 zł netto, bo to 200 ileś zł raz na 6 lat.

1 dysk na 6 lat, to chyba w pakiecie z modlitwą o działanie wieczne

Adamie, mówimy o dysku, który leży w szafie i czasami jest podłączany. Dla ciebie 6 lat to nierealny czas działania dysku? Przecież cała masa dysków wewnętrznych, używanych na co dzień przez 10 godzin dziennie działa często 5-10 lat, niektórzy ludzie mają jeszcze w domach sprawne dyski 32 GB, dlatego uważam, że dysk zewnętrzny do robienia kopii jest podłączany tylko na chwilę np. raz w tygodniu więc nie powinien paść po roku, tym bardziej, że podpięty 24 godzin na dobę i działający 24 godziny na dobę dysk zwykły w większości przypadków żyje latami.

OS X Ftw!

Jest jeszcze Volume Shadow Copy w Windows Vista i 7. Dzięki temu udało mi się odzyskać pliki na jednym komputrze, którego właściciel nie wiedział co to kopia zapasowa, ale VSC na szczęście miał domyślnie włączone i nie pracował na koncie admina, tylko na koncie zwykłego użytkownika, co przeszkodziło Cryptolockerowi w usunięciu wpisów VSC.

I zeby było ciekawiej wirus Cysta do wygłaszania swych mądrości nie wymagał karty dźwiękowej, bo używał wbudowanego PC speakera (tego słyszalnego zaraz po odpaleniu kompa). Wówczas karta dźwiękowa nie zawsze była oczywistym wyposażeniem komputera.

podany przez Was adres decryptolocker.com nie działa

Wiem, że jestem obiektywny, bo pracuję dla Trend Micro. Ale może komuś pomoże nasz soft na end-pointy – Smart Protection For EndPoint lub Smart Protection Complete. Blokuje m.in. ransomeware. Nie jest darmowy. Sorki za prywatę.

Poprawię: blokuje _znany_ ransomware :)

Kiedyś to nawet wirusy były lepsze…

(za moich czasów… :> )

Trzymanie kopii zapasowej na domowym NASie to wbrew pozorom bardzo dobry pomysł. Trzeba tylko założyć na NASie oddzielnego użytkownika do backupu z odpowiednimi uprawnieniami i użyć tych uprawnień w programie do backupu na PC. Oczywiście aktualny użytkownika PC nie może mieć tego udziału udostępnionego. Warto tez przy tworzeniu archiwów z kopiami danych – o ile to jest np zip – zmieniać rozszerzenie na jakiekolwiek inne np *.7a8 – nie wiem jak nowe ale poprzednie wersje cryptolockera nie sprawdzały nagłówków plików tylko same rozszerzenia.

Ok, jakie to wygodne!

Moj patent (nie jestem pewien na ile bezpieczny w kwestiach cryptolockerow) to kontener truecrypta na NASie, ktory montuje tylko do backupow. Sam kontener jest dostepny po sieci, ale z tego co tu widze, to cryptolockery nie szyfruja wszystkiego jak leci, wiec kontenera tez nie powinien ruszyc.

Najlepiej nie mieć systemu operacyjnego firmy Microsoft tylko jakiś linux, unikniecie w ten sposób kłopotów, wielu kłopotów.

… https://niebezpiecznik.pl/post/jak-walczyc-z-cryptolockerem-i-innymi-przypadkami-ransomwareu/?replytocom=553225#comment-552789

>Włącz pokazywanie rozszerzeń znanych plików

Skoro artykuł sponsorowany przez MS, to nie mogą w końcu zmienić żeby tego syfnego domyślnego ustawienia nie było? Lub żeby było, ale nie jako ukrywanie rozszerzenia tylko ochrona przed jego zmianą (bo chyba głównie o to chodzi – żeby użyszkodnik nie popsuł sobie pliku).

Zawsze zmieniam to kiedy pomagam komuś z komputerem i tłumaczę podwójne rozszerzenia. Szczególnie, że Google Chrome jest popularny, a domyślnie nie pyta użytkownika o to czy chce zapisać plik (więc potem plik człowiek od razu odpala bez patrzenia lub jest widoczny w Downloads bez rozszerzenia)…

“Szczególnie, że Google Chrome jest popularny, a domyślnie nie pyta użytkownika o to czy chce zapisać plik (więc potem plik człowiek od razu odpala bez patrzenia lub jest widoczny w Downloads bez rozszerzenia)…”

Przeciez chrome to chyba najbardziej upierdliwa przegladarka w tej kwesti. Sciagasz cos, klikasz zeby uruchomic i widzisz komunikat “The file XXX is an executable program. For safety it will not be started.” – zadnego “czy jestes pewien”, opcji wylaczenia – nie i juz. Do niedawna nawet samo pobranie .exe, .pdf, czy paru innych wymagalo dodatkowego potwierdzenia osobno dla kazdego pliku (przynajmniej z niektorych domen).

“Kto z Was pamięta komputerowego wirusa, który mówił “przecz z Wałęsą”? Albo tego, który sprawiał, że litery w wyświetlanym na ekranie tekście spadały na sam jego dół?”

Ja pamiętam, był to rok 1998 – VIII klasa podstawówki, po tym jak przyniosłem na informatykę dyskietkę z Lemingami (DOS) która okazała się być zawirusowana. Na następnych zajęciach był wykład o wirusach komputerowych, no i tego właśnie “spadającego literki” widziałem w działaniu. :) Ach co to były za czasy :D

Chargeback to w tym przypadku kompletna bzdura. Konsultant na infolinii nawet by nie chciał zgłoszenia robić, bo wiedziałby, że nie ma szans na uznanie takiej reklamacji. Prędzej klient mógłby się spodziewać końca współpracy ze strony banku za handel bitcoinem – przypomnę, że bitcoin jest wodą na młyn przestępców, oszustów, terrorystów, banki polskie nie będą go wspierać i słusznie będą przed nim ostrzegać.

Przy chargeback po stronie sprzedawcy leży udowodnienie słuszności należności. Oczywiście, jeśli transakcja polegała na kupnie btc, to bez problemu udowodni ową. Ale jeśli była to płatność dla przestępców – dostanie zwrot bez większych problemów (tylko poczeka trochę).

Brzmi jak artykul sponsorowany.

At tak swoja droga to w tym roku juz usuwalem okolo 10 infekcji z serverow/computerow i shadow copy zawsze bylo zdeaktywowane przez wirusa. We wszystkich przypadkach infekcja rozprzestrzeniala sie tylko na zmapowane dyski sieciowe. Nawet jesli uzytkownich mial dostep do innych niezmapowanych zasobow nie bylo one infekowane.

Jesli jestesmy w domenie mozna zainstalowac role FSRM i monitorowac pliki, nie zapobiegnie to infekcji ale otrzymamy wczesne powiadomienie. I tu wazna sprawa, szyfrowanie przebiega z poziomu zainfekowanego komputera, jesli go odlaczymy zatrzymujemy proces szyfrowania. Jak sprawdzic kto szyfruje? Zobaczyc kto jest wlascicielem plikow z informacja gdzie wplacic pieniadze.

Mozna jeszcze blokowac porty zeby zaklocic komunikacje miedzy zainfekowanym komputerem a serverem C&C, bez kontaktu z baza zawirusowana maszyna podobno nie szyfruje.

Rozwiązanie jest prostsze niż wam wszystkim się wydaje, otóż problem rozwiązuje COW i snapshoty automatyczne z crona. Wtedy nawet jak to coś wam poszyfruje pliki to nigdy nie będzie miało dostępu do snapshotów, które można ustawić aby się robiły raz na 15 min. Polecam to rozwiązanie oraz zfs albo btrfs. Odtworzenie snapshotu jest banalne i zabezpiecza nas lepiej i wygodniej niż jakieś dyski usb na pstryczek czy inne tego typu wynalazki :)

“Trzymanie backupów na domowym NAS-ie (…) to nie jest najlepszy pomysł. Dlaczego? Ponieważ kiedy ransomware zacznie szyfrować pliki, dostanie się także do zamontowanych dysków i udziałów sieciowych i …zaszyfruje też twoje backupy.”

To zależy od NASa. Jeśli ktoś ma sensownego NASa który potrafi robić snapshoty (np. cokolwiek na FreeNASie z ustawionym harmonogramem dla snapshotów) to program może szyfrować sobie co popadnie. Jest to o tyle wygodniejsze od dysku USB, że można mieć dostęp do kopii/danych przez sieć (jakiś własny VPN np OpenVPN) – nie wspomnę już o tym, że nie trzeba pamiętać o podpinaniu dysku co jakiś czas.

“Kto z Was pamięta komputerowego wirusa, który mówił “przecz z Wałęsą”?” – ja :D Jeśli dla nikogo, kogoś nic wielkiego, to pragnę przypomnieć, że tekstów było kilka i wszystkie leciały przez PC Speakera :)

Rada płacenia okupu przestępcom i korzystania z karty płatniczej – chyba nie na ten portal trafiłem. Jeszcze co do pierwszego mogę zrozumieć (ale nie pochwalić), o tyle podawanie danych karty kredytowej przestępcom jest głupotą. A jeśli nie podaje się jej przestępcom tylko portalowi pośredniczącemu, to kupuje się daną usługę i nie należy się żaden chargeback…

Dlaczego Bank mnie nie poinformował o procedurze ChargeBack?

Wymuszenie następuje podczas zapłaty bitcoinami lub paysafecard-em.

Przy kupnie bitcoinów lub paysafecard-a (kartą, przelewem, czymkolwiek) nie jesteś oszukiwany.

A jeśli jest już absolutnie konieczne otwarcie/uruchomienie takiego załącznika, to warto to wykonać chociażby w Sandboxie, w którym ładnie będzie widać które pliki zostały zmienione, przy jednoczesnym zachowaniu ich oryginałów poza “piaskownicą”.

ftp wraca do łask :P

Nawet mi przez myśl nie przeszło by płacić, wolę usunąć dane.

p. Alessandro z Dr. Web właśnie mi napisał, że zmienili procedurę i za przysłanie narzędzia chcą 173 euro

Trzeci tekst Rycha to “Włącz klawiaturę, palancie”.

Cieszę się, że mogłem rozwiązać tę zagadkę ;)