19/2/2013

Mandiant ujawnił wyniki analizy włamań prowadzonych przez chińskich włamywaczy, którym nadał kryptonim APT1. Ujawnione zostały nie tylko ich tożsamości, ale przede wszystkim modus operandi. Na przedstawionych screencastach uchwycono ich prawdziwe działania.

A.P.T. 1 to Unit 61398

Według firmy Mandiant, analiza kilkuset włamań (PDF) pozwala potwierdzić, że włamywacze z grupy APT1 (zwanej także Comment Crew oraz Byzantine Candor) są sponsorowani przez chiński rząd.

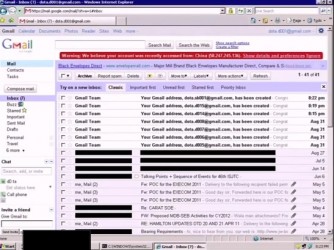

APT1 – skrzynka GMail jednego z włamywaczy, ujawnia jego kontakty i przeprowadzone ataki spear phishing

W skrócie, ustalono że APT1:

- to jednostka pracująca przy 2 Biurze People’s Liberation Army (PLA) General Staff Department’s (GSD) 3rd Department, który jest znany z jednostki wojskowej Military Unit Cover Designator (MUCD) Unit 61398.

- APT1 wykradli setki terabajtów danych z co najmniej 141 organizacji od 2006 roku, w tym z Coca Coli i RSA

- APT1 głównie atakuje anglojęzyczne kraje

- APT1 ma swoje zabawki rozlokowane w wielu krajach, ale w 97% z 1905 przypadków poddanych obserwacji, łączą się z ofiarą z IP z Szanghaju, z ustawieniem klawiatury “Uproszczony Chiński”.

- Szacuje się, że APT1 to kilkaset osób (nie botów)

…i to nie oni włamali się do New York Timesa, a więc APT1 to nie jedyna chińska grupa włamywaczy…

Jak włamują się Chińczycy?

Wszystkie raporty dotyczące grupy APT1 znajdują się tutaj. Szczególnej uwadze polecamy dodatek z listami domen biorących udział w atakach, lewymi certyfikatami i hashami 40 złośliwych plików — na pewno warto się z nimi zapoznać i przeszukać swoją sieć pod ich kątem. Jedną z perełek jest moduł komunikacji trojana poprzez Google Calendar…

Na poniższym filmie można obserwować prawdziwego chińskiego włamywacza w akcji:

A to najprawdopodobniej budynek, w którym rezydują włamywacze:

P.S. Przy okazji, internauci żartują, że sposobem Chińczyków na zainfekowanie wszystkich tych, którzy jeszcze nie są zainfekowani jest stworzenie firmy, która rzekomo zanalizowala najnowsze wektory ataków chińskich hackerów i udostępnia PDF z ich analizą… A teraz przyznać się, kto ściągnął i otworzył PDF z raportem Mandianta poza testową VM? :)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A po co w VM? Nie każdy musi używać podatnego czytnika PDF na podatnym OS…

Bo łatwiej żyć w naiwności, że używa się czytnika w 100%

odpornego na ataki przy zupełnie bezpiecznym OS…. eh…

cat *.pdf raczej nie jest podatny ale też nie jest zbyt

wygodnym czytnikiem. Co do każdego innego, zawsze może być 0day

;]

tego nigdy nie wiesz

a o 0day Pan słyszał?

I jestes w 100% pewny, ze Twoj czytnik na Twoim systemie nie ma zadnego security buga? ;>

Proszę Cię… Sam sobie napisałeś ten czytnik i system? To że nie słyszałeś o jakiejś podatności, nie znaczy że Chińczycy jej nie znaleźli :D (postaram się nie skomentować że Twój wpis w połączeniu z avatarem wygląda… jak to się teraz nazywa? aaa, “hipstersko”… ups, a jednak skomentowałem).

W ogóle ciekawi mnie że jakaś firma tak otwarcie podaje takie “ciekawe” dane…

Jak odpalę sobie xpdf czy kpdf czy cokolwiek innego niż Adobe Reader na wydzielonym użytkowniku to wiele ryzykuję? VM itd. są fajne oczywiście ale w tym przypadku to moim zdaniem lekka przesada… najzwyklejsza w świecie separacja użytkowników i procesów wystarczy aby się nie bać PDFów…

co z tego,że masz wydzielonego użytkownika,skoro 0day

eskaluje uprawnienia na ring0 (jądro)

@kona – Jeśli Twój czytnik PDFów jest modułem do kernela, to tak. “Zazwyczaj” (czyt. z definicji) jednak aplikacje kliencie pracują w userlandzie, więc wstrzyknięty kod będzie działał z uprawnieniami usera, pod którym czytnik był odpalony. I właśnie dlatego nie uruchamiamy klienckiego softu na Roocie ;-).

@olo16 Programy w userlandzie nie mają bezpośredniego dostępu nawet do monitora żeby coś wyświetlić tylko muszą w tej sprawie pogadać z kernelem. Odkryto wiele błędów na wielu systemach pozwalających eksploitować kernel z userlandu, większość załatano ale “zawsze istnieje jeszcze jeden błąd” ;)

Co do VM to ona też może być dziurawa :P

@Rolek – przecież doskonale o tym wiem. Natomiast stwierdzenie, że wyeksploitowanie czytnika PDF da dostęp do ring0 jest co najmniej śmieszne.

No, chyba że OS jest niesamowicie głupio zaprojektowany i wykonuje w kernelu skomplikowane zadania, przyjmujące dane o nietrywialnym formacie – jak na przykład… No nie wiem… Renderowanie czcionek? To brzmi aż tak głupio, że przecież żaden programista mający minimum wiedzy o bezpieczeństwie i działającą intuicję nie popełniłby tak głupiego błędu projektowego, prawda? Prawda…? Pra… SHIT! https://duckduckgo.com/?q=windows+kernel+font+exploitation&kl=wt-wt

kos, dobry troll, 10/10 za liczbę osób które odpisały.

APT1 – Advanced Persistent Threat – czy zbieżność jest przypadkowa?

a o co chodzi z tym pdf-em?

A darmowe chińskie aplikacje na androida, szczególnie te,

które działają cały czas (shelle, różne monitory) to piszą

pryszczate nastolatki? Przecież niektóre z tych darmowych narzędzi

wymagają tabuna ludzi i niezłej kasy. Made in China – to nabiera

nowego znaczenia.

Proszę odpowiedzieć mi na jedno pytanie, po co ludzie

używają systemu Windows ? Czy nie prościej jest mieć system

operacyjny gdzie nic się nie dzieje samo ?, gdzie nie potrzeba

posiadać oprogramowania antywirusowego, gdzie taki myk z pdf nie

przejdzie…

żeby tak było,sam musiałbyś napisać tego os-a i nie

dopuszczać żadnego zewnętrznego programu :3

Oczywiście odpowiedź na Twoje pytania jest zaskakująco

prosta. 42

W sensie że kolega ręcznie konfiguruje przerwania w swoim

OSie? :>

Masz na myśli system cięgieł i wodzików w maszynie do pisania :)

Bo kompatybilność z komercyjnym oprogramowaniem, geniuszu.

[…]we have not included the next hour of video in which

he struggles and fails to interact with the victim backdoors[…]

LOL

Moduł komunikacji trojana przez Google Calendar?

:O

Koledze od “wydzielonego użytkownika” proponuje zapoznać

się z konceptem zwanym ‘privilege escalation’ (po polsku ‘eskalacja

uprawnień’). Poza tym, błąd może nie znajdować się w czytniku, ale

w bibliotece z której korzysta (żeby daleko nie szukać:

libpng).

People’s Liberation Army… ? Może by dotłumaczyć do

końca?

A może VM też jest podatny? A może to coś umie uciekać z sandboxa. A może znalezli błąd w CPU? O mój boże, wszyscy zginiemy, gdzie jest mój tinfoil hat.

Nigga, plizz.

szybciej sami zaczęli produkować CPU, które pozwala na omijanie barier

W jaki sposob powstal filmik ukazujacy dzialnie chinskiego

wlamywacza ? Ktos wlamal sie do wlamywacza ?

honeypot?

No i wielkie CO Z TEGO ? Hameryka napadnie na chiny ? chiny

przeproszą ? równie dobrze Rosja może powiedzieć że zabiła

wszystkich lecących do Smoleńska i nic jej nie zrobią…

Nie.

APT-GET po prostu :)

Paranoja niektórych sięga zenitu. Może najlepiej byłoby ten

link do PDF’a przesłać do firmy, która za kasę wydrukuje go i wyśle

do nas kurierem? Jest szansa, że przy otwieraniu koperty nie

zostaniemy zainfekowani razem z naszymi komputerami. Mam wrażenie,

że niektórzy zanim odpalą komputer, to okadzają pomieszczenie dymem

z ziół (nie chińskich!), potem cały pokój zaklejają folią

aluminiową, wchodzą z komputerem pod koc i z drżeniem serca

odpalają go. Oczywiście przy wpisywaniu loginu i hasła robią to

powoli, żeby nie dało się namierzyć stuku klawiszy (podatność na

atak!) i pod tym kocem dodatkowo przykrywają klawiaturę specjalną

antyhakerską szmatką, żeby nikt nie domyślił się co tam wciskają.

Po zalogowaniu szybkie przetarcie klawiatury płynem usuwającym

odciski palców i gotowe. Można zacząć bać się przed odpaleniem

przeglądarki…

Niektórzy traktują swoją pracę bardzo poważnie …

TEMPEST FTW!

Najprawdziwsza prawda.

Krzych, właściwie to czego szukasz na stronie tego typu? To tak, jakby iść na Motherlessa, i płakać, że zboczeńcy i gołe baby.

GoogleDocs FTW, chyba że boimy się o zarażenie się biednych maszyn w serwerowniach giganta z Mountain View w trakcie konwersji na wersję wyświetlana w HTML’u , ale to raczej nie nasz problem. Gdyż idąc tokiem rozumowania autora tekstu musiałbym uruchamiać kod w osobnym środowisku LiveCD (w końcu zawsze może istnieć 0day atak na VM’a) a po restarcie skanować wszystkie możliwe zawarte na płycie głównej fleszki pod kątem zarażenia złośliwym kodem (bo i takie przypadki były znane), oczywiście pamiętając aby użyć płyty LiveCD jednorazowego zapisu z zamkniętą sesją (bez możliwości nadpisywania, mógł by to być przecież kolejny potencjalny wektor ataku)…. litości. Prostota, ludziki. Prostota i rozsądek, specjaliści od ‘bezpieczeństwa’ widzę uwielbiają kombinować.

specjalisci od bezpieczenstwa nie kombinuja i nie nakrecaja pewnych rzeczy

“.. najgorsze w tym wszystkim jest to, ze wiem ile nie wiem….”

specjalisci lubuja sie w prostocie i zastosowaniu narzedzi, plus zwykle podstawy bezpieczenstwa – reszta, jak juz to ktos kiedys powiedzial – i tak juz bedzie tylko wspomnieniem jak cos pojdzie zle

Dokładnie tak. Pozostaje więc pytanie, kto tutaj jest tym specjalistą ? Oczywiście absolutnie zawsze należy się spodziewać jakiegoś ‘Anguis in herba’ jednak myślę że najrozsądniejsze i najprostsze rozwiązania oraz zdrowy rozsądek są tutaj naszym najlepszym zabezpieczeniem. Oczywiście jednocześnie chylę czoła ekipie Niebezpiecznika i jestem wprost mówiąc pewny że moja wiedza na temat bezpieczeństwa jest w najlepszym wypadku mierna.

Nie masz pewności co do algorytmu konwersji, który nie jest Tobie znany. Spotkałem się ze sposobem ominięcia pewnej sekwencji bajtów przez kilka algorytmów konwersji ( z pdf na pdf – rzekomo to miało być bezpiecznie a nawet jest aczkolwiek … ) które nie uwzgędniały pewnej złożoności. Więcej szczegółów nie mogę podać ale musisz być świadomy tego …, dziury mogą być wszędzie a najczęściej tam gdzie się ich nie spodziewasz.

Tak więc możesz robić to w taki podobny sposób jak nie tylko ja, uruchamiać/otwierać/testować wszystko na maszynie które jest totalnie odcięta od twojej sieci, a firewall jest twoim przyjacielem aby Tobie w tym pomóc…

http://www.thenews.pl/1/12/Artykul/93818,Bank-of-China-to-launch-Warsaw-branch

muheheheh

Wideo chwilowo niedostępne.

Przypadek? Nie sądzę :)

nie badz sprytniejszy niz norma przewiduje. film normalnie dziala. moze po prostu jakis chwilowy blad. siec to dosc duza i dynamicznie zmieniajaca sie struktura, pamietaj o tym.

@heh: https://www.youtube.com/watch?v=P23ahXElS30

Próbki zainfekowanego raportu już latają w sieci ;-)

https://isc.sans.edu/diary/Fake+Mandiant+APT+Report+Used+as+Malware+Lure/15226

Coś mi się wydaje, że nie można jeszcze mówić o rozpracowaniu chińskich hakerów.. Sądzę, że mają oni o wiele większe rezerwy. Pomyślcie – jeśli już się biorą za takie akcje to chyba traktują je poważnie.

Jest zaznaczone, że nie chodzi o wszystkich.

Ja się chińskich hakerów nie biję. Ja mam Linuksa!

APT1 Malware Samples (655KB) [torrent] (tracker.virusshare.com) -> http://www.reddit.com/r/netsec/comments/198kzb/apt1_malware_samples_655kb_torrent/

[…] informuję, że nie był to “state sponsored attack”. Więc nie były to “chinole” i ich APT1 :) Rok temu się nie udało, tym razem KPRM zdobyty (inne ministerstwa też się załapały na […]

[…] grupa wojskowych hackerów o nazwie APT1, opisywana przez nas w lutym, dała się wyrolować jednemu z amerykańskich badaczy, który wystawił do internetu […]

o co chodzi z tym PDF’em ???

[…] powiązań z Chińskim rządem. Tajemnicą poliszynela jest jednak to, że w Chinach istnieje wiele grup “atakujących” na potęgę zagraniczne cele, a następnie odsprzedających zdobyte informacje swojemu […]

[…] Pekin przyjmuje hakerów na etat. Ataki cybernetyczne z Państwa Środka odbywają się głównie w godzinach pracy tamtejszych urzędów. Na Zachód wyciekają informacje na temat specjalnych komórek w Armii Ludowo-Wyzwoleńczej […]

Ale im “rzadszy” os tzn. mniej powszechny, tym łatwiej może zacząć się wywalać potencjalny malware, którym chcą się dobrać do potencjalnego kompa. Ja teraz jadę na Mincie i coś po południami wywala się wtyczka “filmowa” (Adobe ?) flash, preinstalowana w tej wersji Linuxa. Trzeba uważać na WSZYSTKIE produkty tej firmy.

[…] i wojskowe. Czyżby zatem atakujących z grupy Zero Zombie coś łączyło z atakującymi z grup APT1 lub […]

Bezpieczeństwo nie istnieje, jest jedynie redukcja liczby potencjalnych zagrożeń i wdrażanie rozwiązań mających na celu złagodzenie skutków ew. ataków. Możesz mieć super duper sprzęt i soft, ale nic ci nie pomoże, jeśli nie używasz firewalla, którego masz pod fryzurą. Dlatego powtarzam raz jeszcze: 10 razy pomyśl zanim raz klikniesz.

BTW: Panie Konieczny, czy można liczyć na info odnośnie stosunku odwiedzin do pobrań pdf’a?