26/10/2010

Powszechna to praktyka — logować po SSL-u użytkownika, a zaraz po “bezpiecznym” zalogowaniu, znów na gołe HTTP zmykać. Poniższy artykuł wyjaśnia ataki typu session hijacking oraz opisuje narzędzia, które automatyzują przechwytywanie identyfikatorów sesji.

Session Hijacking

Serwisy internetowe odróżniają poszczególnych internautów po tzw. identyfikatorach sesji, które w momencie logowania do serwisu są zazwyczaj umieszczane w ciasteczkach (HTTP Cookie) i co ważne, wysyłane do serwera automatycznie w nagłówkach każdego żądania.

A zatem, aby “wejść na konto” Jana Kowalskiego na Facebooku, wcale nie musimy znać jego hasła — wystarczy, że podejrzymy jego ciastko (identyfikator sesji), które przecież w plaintekście (bo po HTTP, a nie HTTPS) przeglądarka Kowalskiego wysyła do Facebooka wraz z każdym żądaniem.

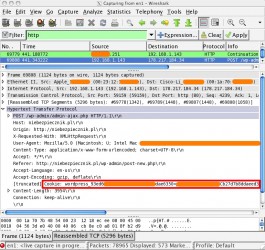

Podsłuchujemy ciastko

Aby podsłuchać ciastko Kowalskiego, należy znaleźć się gdzieś na drodze pomiędzy nim a Facebookiem. Jeśli Kowalski korzysta z tej samej sieci co my (hub, switch, access point), sprawa jest trywialna — wystarczy odpalić dowolny sniffer (a na switchu dodatkowo wykonać atak typu arp spoofing).

W przechwyconym przez sniffer ruchu znajdziemy ciastko, a jego ustawienie w naszej przeglądarce sprawi, że serwis internetowy uzna nas za Kowalskiego. Hasła Kowalskiego co prawda nie znamy (i zazwyczaj bez jego znajomości nie zmienimy mu hasła na “nasze”), ale prywatne wiadomości Kowalskiego poczytać możemy.

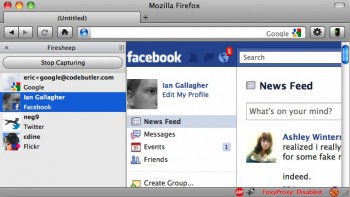

Firesheep – łatwa kradzież ciastek

Firesheep to dodatek do Firefoksa, który w prosty sposób automatyzuje kradzież ciastek i podszywanie się pod przechwycone sesje — wystarczy podłączyć się do otwartego Wi-Fi (np. w jakiejś galerii handlowej) …i po chwili mamy ciasteczka oraz zdjęcia “podsłuchanych” osób, a podwójne kliknięcie na fotce “ofiary” loguje nas w danym serwisie jako tę osobę.

Firesheep wspiera kradzież ciastek z Amazon.com, Basecamp, bit.ly, Cisco, Dropbox, Evernote, Facebook, Flickr, Github, Google, Windows Live, NY Times, tumblr, Twitter, WordPress, Yahoo, …ale narzędzie pozwala nam na łatwe definiowanie swoich stron.

Ochrona przed przechwyceniem/podsłuchem ciastek

Po stronie serwera: ustawiając ciastko klientowi, można skorzystać z flagi Secure, która gwarantuje, że zawartość ciastka zostanie wysłana tylko wtedy, kiedy przeglądarka rozmawia z serwerem po HTTPS. Bolesną wadą tego rozwiązania jest jednak konieczność zwiększenia zasobów serwerowych — z reguły o ok. 30% (to szacunki jednego z większych w Polsce serwisów internetowych), ale czasem można “taniej” por. Overclocking SSL No cóż, wsparcie kryptografii kosztuje…

Po stronie klienta: przed podsłuchaniem możemy się chronić np. przy pomocy tuneli SSH lub połączeń z niezaufanych sieci poprzez zaufany VPN. Lokalny atakujący zobaczy wtedy zaszyfrowane dane (ciastka), ale zawsze jest ryzyko (mniejsze?), że ktoś może nas podsłuchać po drugiej stronie tunelu…

Warto też wspomnieć o dodatkach do Firefoksa (o ironio!): HTTPS Everywhere oraz Force TLS, które “chronią” nasze ciastka poprzez wymuszanie połączeń HTTPS z serwerami, o ile te je wspierają.

Refleksja końcowa

Ataki Session Hijacking znane są od lat — i od dawna demonstrujemy je na niebezpiecznikowych szkoleniach z atakowania i ochrony webaplikacji (śpieszcie się z rejestracją, na termin listopadowy zostały tylko 3 wolne miejsca!). Co ciekawe, zawsze w grupie znajdzie się co najmniej jedna osoba, dla której ataki session hijacking to zupełna nowość…

Zastanawiam się, czy za pomocą banalnego w obsłudze “rozszerzenia” do Firefoksa, świadomość ataków na sesje dotarze do szarych użytkowników i wymusi na serwisach jakieś realne działania, a nie “pokazowy” https tylko na czas logowania…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

powody:

– konieczność powtórnego logowania przy zmianie adresu ip (szkoła/dom/praca)

– tor odpada, co już jest sporym problemem

Coś ta wtyczka do FF nie chce działać pod Win 7… może to przez nowszą wersję FF…??

@Tygrysek – jak nie możesz sobie poradzić z odpaleniem wtyczki, to może security to nie jest temat dla Ciebie?

@Niebezpiecznik – jak mi się zwiększy teraz ilość osób które spytają ej, jak mi ktoś ukradł hasło to Was znajdę….. ;) cmon, co Wy nam robicie? nie lepiej zrobić filmik z zakryciem wszystkich nazw softu i pokazaniem live jak to działa dla pobudzenia wyobraźni zamiast dawania instrukcji? :/ chcecie generować sobie ruch poprzez dawanie wskazówek script kiddom czy poprawić sytuację w kwestii świadomości w internecie?

Arvind: na co Wy nam robicie powinienem chyba odpowiedziec w tym samym tonie: c mon, jak wy to piszecie?! Czy wiecie na co narazacie swoich uzytkownikow? Nie mozna udawac w nieskonczonosc, ze nie ma slonia w pokoju ;)

Patrząc jak szybko rozprzestrzenia sie po sieci informacja o firesheep, gwarantuje Ci, ze ludzie się dowiedzą, jak nie u nas, to w innym miejscu, nie zakładaj, ze może nikt się nie zorientuje, bo to mało profesjonalne podejście ;) btw, na niebezpieczniku chyba jako jedyni podaliśmy tak szeroka gamę metod obrony przed session hijacking – brać i korzystać (zgoda, ze w waszym przypadku jesteście uzależnieni od tego na co pozwoli Facebook — ale google jakoś może dać https po całości gmaila… ;)

“wymusi na serwisach jakieś realne działania, a nie “pokazowy” https tylko na czas logowania…” – tak jak wcześniej pisałeś: “Bolesną wadą tego rozwiązania jest jednak konieczność zwiększenia zasobów serwerowych — z reguły o ok. 30%. No cóż, wsparcie kryptografii kosztuje…”. Wyobrażam sobie menedżerów z FB, którym przedstawia się pomysł całkowitego wprowadzenia SSL na serwisie, które zmusiło by do zakupu dodatkowych 30% maszyn.

Rozwiązaniem może być ciastko, którego numer sesji jest w bazie i system bierze pod uwagę adres IP oraz fingerprint przeglądarki. Ro wtedy już jest trudniej takie zabezpieczenia przeskoczyć ;-)

1. Literówka “dotarze”

2. Wtyczka działa (nie wiem czy mogę dać tu linka ale http://codebutler.github.com/firesheep/ ) Trzeba zainstalować Winpcap aby wtyczka działała poprawnie :p

Dziś zamierzam przetestować na domowej sieci lokalnej zobaczymy jak się sprawuje :)

Zapamiętywanie IP usera po zalogowaniu nie jest najlepszym rozwiązaniem, ponieważ mając zmienne IP trza logować się co jakiś czas, to samo z WiFi.

Lepszym rozwiązaniem jest sprawdzanie odcisku użytkownika (browser fingerprinting). Jeśli więc user między przejściem pomiędzy stronami zmienił przeglądarkę, system operacyjny i kilka innych rzeczy – wtedy warto poprosić o ponowne zalogowanie.

Tu o tym pożeraniu zasobów(?) w kontekście szyfrowania(?)…

http://www.imperialviolet.org/2010/06/25/overclocking-ssl.html

@Kamil: “Zapamiętywanie IP usera po zalogowaniu nie jest najlepszym rozwiązaniem, ponieważ mając zmienne IP trza logować się co jakiś czas, to samo z WiFi.” – Tutaj z Panem sie nie zgodzę ;-) adres IP (nawet zmienny) utrzymywany jest do końca połączenia z internetem, czyli zazwyczaj do końca korzystania z komputera. Czyli jeśli użytkownik zakończy sesję (z komputerem ;) ) powinien być wylogowany. Ja wiem, że “zapamiętaj mnie w serwisie” jest bardzo wygodne, ale czy napewno nie do końca bezpieczne ;-)

Jeśli już chcesz aby było wygodnie to fingerprintowi można zarzucić to, że jeśli w trakcie używania serwisu nastąpi aktualizacja to należy na nowo się zalogować, reasumując Twoje założenie co do tego że zmienne IP jest złe można tak samo wykorzystać do fingerprinta ;-)

Jest pan pewny?

Siedziałam raz na ircu (przez stronę, nie klienta) i mnie po prostu wywaliło. Bardzo ładnie mnie wywaliło, bo po wejściu (z inną nazwą, bo tamta była ‘zajęta’) moja stara tożsamość tam była, a adres jej hosta był inny niż nowej tożsamości.

Neostrada tak potrafi IP resetować.

Ogólnie do tematu:

Ostatnio zauważyłam na jednej stronie właśnie przez fingerprinta identyfikację. (Ale nie mają w ogóle httpsa. Tylko nie wiem, czy nie wprowadzili tego ostatnio, bo mieli włamanie – ktoś uzyskał dostęp do konta z uprawnieniami admina, szczegółów nie ujawnili.)

Zauważyłam to, kiedy zmieniałam go, bo google ostatnio fingerprinty bierze inaczej niż kiedyś – kiedyś dało się przeglądać duże arkusze kalkulacyjne google normalnie, mając fingerprint FF14, od jakiegoś czasu nie (“korzystasz z nieobsługiwanej wersji przeglądarki” i zachęta przejścia na Chrome, kiedy tak naprawdę człowiek ma najnowszego Firefoxa…). Zmiana żeby przeglądarka się zgłaszała jako jakaś nieco nowsza wersja i już śmiga…

Ktokolwiek akceptuje komentarze: proszę o wywalenie tego i tego chwilę temu wysłanego. ^^” Człowiek siedzi z n otwartych artykułów i nie widzi, że odpisuje na jakiś sprzed ponad 3 lat.

Swego czasu pamiętam, że logowanie do last.fm było po SSL, ale już zmiana/resetowanie hasła bez żadnego szyfrowania i wszystko widoczne jak na dłoni – ciastka pół biedy, ale można było przeprowadzić w sieci fajny atak “pishingowy” tyle, że prowadzący do prawdziwej strony gdzie hasełka sobie fruwały w te i spowrotem – więc SLL po całości to całkiem miłe rozwiązanie, przynajmniej się czegoś nie pominie po drodze ;-)

@Michał – dzięki za linka, bardzo ciekawy artykuł o tym jak przyśpieszyć połączenia SSL

@Michał a to ciekawe, obalają mity :)

Dla tych co im się nie chce czytać, mały fragment:

“In order to do this we had to deploy no additional machines and no special hardware. On our production frontend machines, SSL/TLS accounts for less than 1% of the CPU load, less than 10KB of memory per connection and less than 2% of network overhead. Many people believe that SSL takes a lot of CPU time and we hope the above numbers (public for the first time) will help to dispel that.”

@Piotr Konieczny z powyższego wynika, że kryptografia nie musi kosztować, przynajmniej nie o jakieś wydumane przez kogoś, gdzieś 30% więcej.

Lepszym rozwiązaniem jest sprawdzanie odcisku użytkownika (browser fingerprinting). – kolejne delikatne utrudnienie, sądze że jeśli ktoś się na poważnie bawi w przehwytywanie sesji to takie pierdoły ustawi sobie z przywyczajenia/automatycznie (niepotrzebne skreślic)

jeśli jesteśmy za NAT’em i wysyłamy dane niezaszyfrowane to nie widzę problemu aby ktoś podszył się pod nas, cookies, user agent, fingerprinting.. te dane prawdziwy użytkownik wysyła, są widoczne więc każdy może za pomocą telnetu wysłać je ponowanie z innego komputera …

“z tej samej sieci co my (hub, switch, access point)”

Chyba się ktoś rozpędził. A może masz na myśli prehistoryczne switche, które nie robiły wiele więcej niż huby?

@Jarek, a co jak mam połączenie 3G i jadę w np pociągu? Wtedy mam przez całe 500km to samo IP?

@Krzysiek “adres IP (nawet zmienny) utrzymywany jest do końca połączenia z internetem, czyli zazwyczaj do końca korzystania z komputera. ” – napisałem przecież, że do końca połączenia z internetem czyli ZAZWYCZAJ do końca korzystania z komputera. Twój przypadek jest tym nie zazwyczaj, który stanowi tysięczną część korzystających z internetu

Fajna zabawka, teraz gimnazjaliści będą mieli używanie… ;)

Ja mam pytanie trochę ‘z innej strony’: jak przeciętny użytkownik może się bronić przed takim atakiem, skoro przy każdym połączeniu z serwisem wysyłane jest ciacho…

Niezapisywanie ciastek coś da ? Chyba nie…

@Torwald

Przeciętny nie może. Tylko zestawienie tunelu SSL Cię ratuje, jeśli witryna nie chodzi po HTTPS.

Jak można zabezpieczyć sieć lokalną przed takimi działaniami jak sniffing?

Scriptkiddies szaleją, zaraz będą płacze, że na NK wykradane są dane :P

Już od jakiegoś czasu zastanawiałem się, czy logowanie po HTTPS ma jakiś sens, jeśli zaraz się go opuszcza i hula po HTTP. Co prawda hasło jest bezpieczne, ale cała reszta już niestety nie…

Heh, dziś się dowiedziałem w pracy, że gość, który u mnie firmie jest odpowiedzialny za testy bezpieczeństwa nie ma pojęcia o Session Hijacking… nice…

A mnie ciekawi jakie dane dostaje autor pluginu ;)

@greku – wystarczy zerknąć w kod źródłowy…

“…wyobrażam sobie menedżerów z FB, którym przedstawia się pomysł całkowitego wprowadzenia SSL na serwisie, które zmusiło by do zakupu dodatkowych 30% maszyn. ”

Ten problem można rozwiązać hardwareowymi dedykowanymi koncetratorami SSL. I działa to całkiem sprawnie, SSL offloading to nie jest jakiś turbo nowoczesny temat.

Hahan na interii dzis napisali nawet o firesheep ;p Za HeiseOnline czy cos.

@Piotrek – my? Tzn. kto? :)) Bo ja pisałem jako arvind… i ja programistą nie jestem i nic nie tworzę co miałoby jakikolwiek związek z tematem :D

@Krzysiek http://en.wikipedia.org/wiki/Mobile_ip “… that is designed to allow mobile device users to move from one network to another while maintaining a permanent IP address”.

Tak, adres IP się nie zmienia aż do końca połączenia internetowego.

powód: Możeby spróbować wykoncypować algorytm szyfrujący zmieniając kilka-kiladziesiąt-kilkaset… razy ip i oczywiście dla każdego ipka zapisywać identyfikator sesji… a później analizować zebrane dane… czasochłonne ale możliwe :)

Niech mi ktoś wytłumaczy jedno: zalogowałem się na FB, zamknąłem przeglądarkę (bez wylogowywania się – Firefox). Włączyłem przeglądarkę ponownie, bez przywracania sesji.

Odpaliłem Firesheep i po chwili pojawiło się konto z FB.

Jak ? Firesheep ma chyba przechwytywać sesje aktywne, nie ?

Nie straszcie Gazety: http://technologie.gazeta.pl/internet/1,104530,8569472,Firesheep___wtyczka_do_Firefoksa_umozliwiajaca_wlamanie.html

Przeglądarka nie wysłała jawnej informacji do serwera FC, że “hello, zamykam fejsa, kończymy sesję” … ;-) Więc sesja teoretycznie i praktycznie cały czas jest aktywna … I będzie przez następne domyślnie 15 minut (patrz: TCP/IP)

Zrób ten sam eksperyment po upływie np: 20 minut po zamknięciu przeglądarki …

Podejrzewam, że już nic nie zobaczysz …

@Torwald: Sprawa jest prosta – widocznie wciąż miałeś aktywną sesję. Dlatego należy się z aplikacji wylogowywać, a nie tylko zamykać taba, albo całą przeglądarkę. W części aplikacji identyfikator sesji przechowywany jest w cookie “sesyjnym”, które ginie po zamknięciu przeglądarki, w innych – cookie ma ustawiony “czas życia” i zamknięcie przeglądarki go nie usuwa.

A dlaczego identyfikator został wysłany? Nie wiem, nie korzystam z mordoksiążki. Natomiast mogę zgadywać – przez te wszystkie widgety mordoksiążki osadzane na różnych stronach. Część treści pobierana jest z *.facebook.com, a wówczas wiadomo co przeglądarka robi z cookie.

Dziwny zbieg okoliczności, ten sam temat, ta sama data, pewnie niebezpiecznik był inspiracją, aczkolwiek brak wzmianki o tym http://technologie.gazeta.pl/internet/1,104530,8569472,Firesheep___wtyczka_do_Firefoksa_umozliwiajaca_wlamanie.html

Arvind, Piotr Konieczny – Niedawno jedna firma stwierdziła ,że pasywne narzędzie Elcomsoftu do łamania WPA/WPA2-PSK jest za mocne (ale słoń jest w pokoju) i nie powinno się go udostępniać ,a w ogóle to powinno się zrezygnować z sieci bezprzewodowych, bo nie są bezpieczne.

Wkurza mnie takie podejście.Nie chcemy aby ktoś zarabiał na braku bezpieczeństwa użytkowników, czy ich strachu (a uwierz mi ,że często strach i zastraszenie terminami technicznymi,normami itp. jest wykorzystywane jako narzędzie nacisku manipulatorów aby wybrać gorszą,starszą,droższą i mniej bezpieczną technologie, która jest na rękę nieuczciwej firmie). Jedyną możliwością aby właściciel wydał na bezpieczeństwo, a nie nowe wypasione nowe Ferrari jest presja ze strony świadomej społeczności. Nie osiągnie się tego chowając głowę w piasek. Stąd dziękuje załodze niebezpiecznika wkład w podnoszenie świadomości.

PS Przejmowanie sesji jest znane skript kiddies od lat. Nie chcecie aby użytkownicy byli bezpieczni? Wolny rynek, ktoś inny to zrobi i wtedy zobaczymy.

[…] stało się głośno o firesheep, korzystanie z tego narzędzia opisane jest między innymi tu: Wykradamy sesję użytkownika (Firefox + Firesheep). Odkrywczego tutaj nie ma nic. Przejęcie identyfikatora sesji powoduje (zwykle) przejęcie sesji […]

http://www.city.poznan.pl/mapa_geopoz/data/cmentarze/cmentarze.php

chyba skrypt jest podatny na SQL injection? wchodzi znak procenta w nazwisku chyba tego nie escape;uja!

Jeśli ktoś się podszyje ustawiając sesje, user-agent, itp. dokładnie takie same jak użytkownik pod którego się podszywa to nie ma możliwości odróżnienia tych osób? Są identyczne?

@Torwald – proksuj sie przez zaufany serwer np. ustawiony u siebie w domu

ssh -D1080 torwald@6.6.6.6

a potem do ustawien przegladarki/systemu SOCKS5 127.0.0.1:1080

albo VPN

oczywiscie to zaufanie do providera i sluzb specjalnych, ale przynajmniej nie zaufanie do tlumu ludzi w centrum handlowym

A czy jako webdeveloper mogę jakoś zabezpieczyć ludzi ze swojej strony? Oczywiście pomijając SSL.

@doinformowany:

twoj provider potrafi sniffowac plaintext ssh bez man in the middle?

A mnie ciekawi taka rzecz: FireSheep ma jakieś specjalne wymagania poza WinPCapem ?

Podobno na win 7 x64 nie chce działać, u mnie przynajmniej kończy się to błędem (backend error 1 po zatrzymaniu wtyczki). Żadnych sesji nie jest w stanie rozpoznać, nic sie nie pokazuje w panelu mimo logowania na twitter/facebooka

I karta sieciowa – zadziała z każdą, czy tylko z niektórymi? (W obrębie skanowania LANu). Bo mam BCMa 4321 i np. aircrack nie chce z nią wspłpracować

@jurek ogórek: wifi – dom – szyfrowane w miare spoko jak sprawdzasz odcisk palca serwera; dom – facebook – plaintext – tu na obrazek wstawiam providera

@Dziadek Alzheimer: może asocjując sesje nie tylko z ciasteczkiem i IP nawet, ale dodatkowo moze jeszcze z browser fingerprintem? http://en.wikipedia.org/wiki/Obfuscated_TCP ? limit requestow na czlowieka na minute? ale wszystko zalezy gdzie widzisz wroga? to ludzie uzywaja niezabezpieczonych wifi, to ich brocha, ze da sie rozne rzeczy w locie podsluchac. taki protokol. niech powroca do zrodel i zamiast uzywac facebooka poprzestana na IMAPS/POP3S/SSMTP.

W sumie to można wykryć podwójną sesję w pewnych sytuacjach. Przykładowo serwer wykrywa, że w danej chwili user pisze posta na forum, ale z tej samej sesji ktoś klika w linki na forum.

@L/\N|)O:

A co z przypadkiem, ze klikam “odpowiedz”, ale mam wolne lacze i w czasie ladowania odpowiedniej strony przechodze na inna zakladke tego samego serwisu i przegladam sobie jakis temat klikajac w nim odnosniki? Ewentualnie w polowie odpowiedzi chce cos sprawdzic w innym temacie?

Co do zmiany IP na 3G… Mam blueconnecta i będąc w jednym miejscu nawet co 10 minut mam inne bo cała sieć Ery stoi za gigantycznym NATem – często muszę się logować od nowa co chwilę… Browser fingerprint wydaje się być najrozsądniejszy. Jeśli sprawdzać IP to może lepiej tylko podsieć? A do tego np. ciastka szyfrować kluczem opartym na browser fingerprint i to zakodować chociażby base64() – co wy na to?

@Mariusz

Myślałem, że już mnie masz… ale jest jedno ale :)

Otóż przecież te rzeczy nie dzieją się naraz (prawie naraz, bo jest opóźnienie do serwera). Najpierw piszesz odpowiedź i w połowie pisania zmieniasz zakładke – po kolei wszystko, nie naraz :)

Z innych ciekawych dodatków do fireszmoksa: http://groundspeed.wobot.org/

[…] dni temu pokazaliśmy jak m.in. przy pomocy dodatku do Firefoksa o nazwie FireSheep wykraść ciasteczko i przejąć sesję internauty. Atak działa na większości serwisów internetowych (np. Facebook). Dziś […]

Czy szyfrujecie również treści multimedialne w panelach zarządzania? Czy nieszyfrowanie obrazków czy filmów jest niebezpieczne?

[…] to Tunezyjczycy). Wystarczy że go podsłucha i zdobędzie token z ciastka użytkownika, por. dodatek do Firefoksa — FireSheep. Mając czyjeś ciastko można wiele: podglądanie wiadomości/chatu, wysyłanie treści na profil, […]

[…] temu ustawieniu, ataki przechwycenia sesji (np. przy pomocy narzędzia Firesheep) powinny być […]

Hmm, przecież przy każdym wejściu na portal można:

– stworzyć random 10 znaków

– zapisać 10znaków w sesji danego usera oraz wysłać jako ciastko

– później na “ruchliwych” punktach naszego portalu po prostu porównywać ciastko z losową sesją czy jest takie same. Przecież jeśli agresor ukradnie ciastko i wejdzie na portal to portal dla niego i tak wygeneruje inny random i przy pierwszym porównaniu sesji ze złodziejskim ciastkiem zostanie wylogowany. Do tego sprawdzanie przeglądarki, OS i IP. Rozwiązanie te nie pochłania zbyt dużo zasobów i nie jest do sforsowania publicznie znanymi metodami – nie sądzicie?

Tyle, że wysyłając ciastko wysyłasz “dostęp” do informacji zawartych w sesji więc pomysł nietrafiony.

[…] zauważyć, że problem nie jest nowy. Na jego temat już dyskutowano. Ale podobnie jak to było z Firesheep — dobra (i widowiskowa) prezentacja problemu (tu: narzędzie iPhoneTracker) jest w stanie […]

[…] to stworzona przez Polaka aplikacja mobilna, której działanie jest podobne Firesheepa, znanego dodatku do Firefoksa, o którym pisaliśmy kilka miesięcy temu. FaceNiff – Facebook […]

No tak… bo w lokalnej sieci to taki problem miec wylaczony ARP i wszystko poustawiane na statycznych MACach (tylko tych zaufanych + brama)….

[…] nastąpiło, atakujący musi najpierw podsłuchać ofiarę. Istotę tego ataku świetnie obrazuje przechwytywanie sesji przy pomocy Firesheep. Niezaszyfrowany authToken wysyłany przez Google […]

[…] Wykradamy sesję użytkownika (Firefox + Firesheep) […]

[…] Referer, ułatwienie ataków typu Session Fixation). Warto również kolejny raz wspomnieć o dodatku Firesheep do Firefoksa, jeśli ktoś uważa, że brak szyfrowania połączeń w przypadku tokenów sesyjnych to dobry […]

Mi natomiast przy instalacji firesheep wyskakuje że wersja mozilla 3.5 jest nezgodna z firesheep, stąd pytanie jaka dokładnie musi być wersja? mam win XP dzięki

Czy ten cały Firesheep działa w systemie Windows 7 ?? Bo takowy posiadam, zainstalowałam wtyczke zgodnie z instrukcją, ściągnęłam WinPcap a ciągle wyskakuje error zamiast raportów o zalogowanych użytkownikach na fejsie czy przechwyconych cistakach :/

“Nie udało się zainstalować dodatku, Firesheep, ponieważ jest on niezgodny z wersją Firefox 10.0.2” – wyskakuje mi, do innej wersji firefox tez nie pasuje… czy może ktoś mi odpowiedzieć, jaka wersja firefox jest potrzebna? Z góry dziękuję, pozdrawiam!

[…] to podatność na atak SSL Strip. O co chodzi? Jeśli atakujący jest w tej samej sieci co ofiara (otwarta lub chroniona WEP-em sieć Wi-Fi albo dowolna sieć LAN umożliwiająca ataki ARP spoofingu), to może on co do zasady, przekierować połączenie ofiary do internetu przez swój komputer. […]

[…] nadzieję, że wypuszczenie narzędzia pip_intercept.py, podobnie jak było to w przypadku dodatku Firesheep, wymusi na PyPi podniesienie bezpieczeństwa instalacji paczek poprzez zablokowanie pobierania ich […]

[…] kod “exploita”. Tego typu wywieranie presji często się sprawdza, przykładem jest Firesheep — dodatek do Firefoksa, którego publikacja znacznie uprościła ataki przechwytywania sesji […]

[…] jakieś serwery operatorów (dostawców internetu), nie tylko NSA ;-) Wystarczy wykonać zwykły arp spoofing np. w firmowej sieci ethernetowej lub otwartej sieci Wi-Fi w McDonaldzie i zamiast — jak do […]

[…] Twitterze i Facebooku usunięto już kilka lat temu, głównie za sprawą głośnego rozszerzenia FireSheep. Może pora na […]

[…] są wpięte do tego samego huba lub switcha co my (o ile switch nie chroni się przed atakami typu ARP spoofing, a większość tanich switchy nie jest w […]