29/3/2016

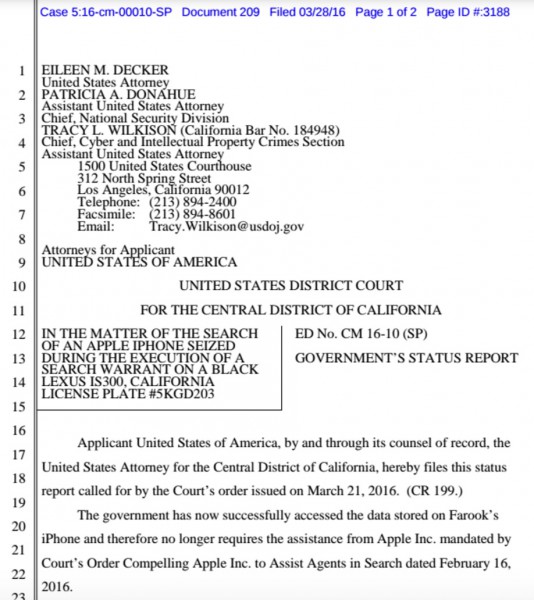

Wczoraj Departament Sprawiedliwości USA przekazał do sądu wniosek, który kończy głośną sprawę Apple vs FBI. Dokument ma zaledwie trzy zdania i wynika z niego, że FBI już uzyskało dane z iPhona terrorysty, który urządził strzelaninę w San Bernardino. Bez pomocy Apple. Jak to możliwe?

Tydzień temu, ktoś pomógł FBI. Kto?

Historia wczorajszego wniosku FBI tak naprawdę zaczęła się tydzień temu. FBI na przesłuchaniu poprosiło o odroczenie czynności w sprawie o 2 tygodnie, ponieważ do funkcjonariuszy zgłosiła się zewnętrzna firma, która zademonstrowała obiecującą metodę pozyskania danych z iPhona 5C działającego pod kontrolą iOS 9 bez pomocy Apple. Funkcjonariusze potrzebowali trochę czasu, aby zweryfikować tę metodę. I wczorajszy wniosek pokazuje, że metoda zaprezentowana przez zewnętrzną firmę zadziałała i pomoc Apple nie jest już więcej potrzebna. Eileen Decker (US Attorney) potwierdziła, że śledczym udało się pozyskać informacje z iPhona bez jakiejkolwiek straty danych na nim zawartych. Zawartość telefonu jest teraz analizowana przez FBI.

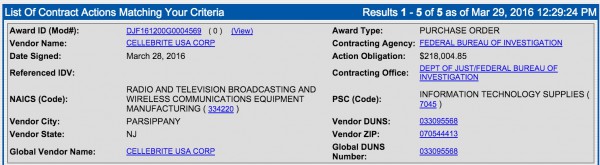

Dziennikarze sugerują, że firmą która pomogła FBI jest izraelski Cellbrite zajmujący się produkcją sprzętu i oprogramowania do odzyskiwania danych z telefonów komórkowych. 100% potwierdzenia nie ma — źródłem informacji jest Izraelski dziennik Yediot powołujący się na anonimowego informatora, a sama firma odmawia komentarza w tej sprawie. Faktem jednak jest, że Cellbrite w przeszłości współpracował z FBI, a jedno z ich najbardziej znanych rozwiązań to UFED, wykorzystywany także przez polskie służby i polskich biegłych w celu analizy i pozyskiwania danych z urządzeń mobilnych:

UFED, jak widać na filmiku powyżej, jest w stanie “łamać” PIN-y do iPhonów, ale tylko tych, które pracują na starszym iOS (do wersji 8). iPhone 5C terrorysty pracował jednak pod kontrolą iOS 9.

Jak zewnętrzna firma obeszła blokadę ekranu iPhona?

Jeśli FBI rzeczywiście współpracuje z Cellbrite (a FBI właśnie zamówiło od tej firmy coś za 218 000 dolarów), to nie jest wykluczone, że firma opracowała nową metodę na pozyskiwanie danych z iPhonów. Byłaby to całkiem dobra informacja, ponieważ należałoby się spodziewać, że nowa technika zostanie zaimplementowana w kolejnym wydaniu UFED-a, co sprawi, iż stanie się ona jawna i dostępna zarówno dla innych organów ścigania, badaczy bezpieczeństwa jak i samego Apple, które na jej podstawie opracuje poprawkę. Problem w tym, że jak informują media, FBI po wycofaniu się z procesu nie musi ujawniać (ani Apple, ani nikomu innemu) w jaki sposób odblokowało telefon terrorysty. Mało tego, śledczy już wnieśli o utajnienie tej tajemniczej techniki.

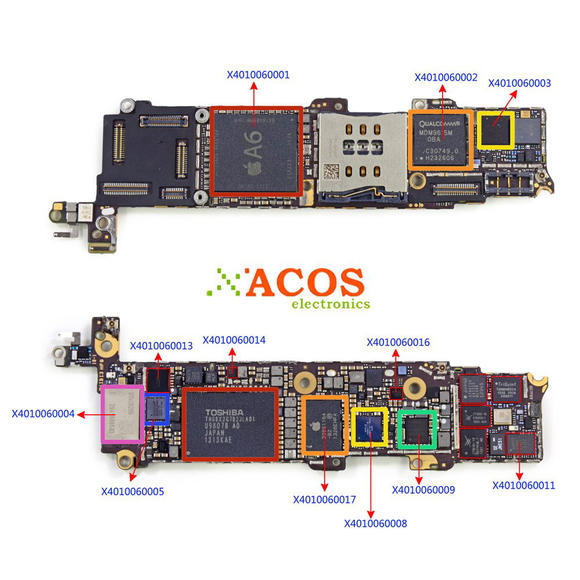

Na czym ma polegać tajemniczy sposób FBI? W poprzednim artykule pt. 3 sposoby FBI na ominięcie hasła zablokowanego iPhona rozważaliśmy m.in. możliwości dostępu do danych przez iCloud (co bez współpracy z Apple nie jest możliwe) oraz poprzez klucze powiązane (do czego nie jest potrzebna zewnętrzna firma). Metodą eliminacji zostaje nam do dyspozycji metoda 2 z artykułu — sklonowanie pamięci telefonu. W naszym artykule opisywaliśmy technikę decappingu chipu procesora, polegającą na zastosowaniu laserów i kwasu. Technika jest jednak destrukcyjna, a w dodatku iPhone 5C nie posiada tzw. Enklawy Bezpieczeństwa, czyli nie chroni klucza kryptograficznego w taki sposób jak robią to nowsze modele iPhonów. Dzięki temu, jak informuje Zdziarski, klonowanie pamięci będzie o wiele prostsze.

NAND mirroring

Na czym polega NAND mirroing? Oto krótka demonstracja zbliżonego procesu (nie odbywa się on na oryginalnym iOS, a na telefonie po jailbreaku — w przypadku telefonu terrorysty w celu “odtworzenia” pamięci należałoby skorzystać z lutownicy i specjalnego programatora):

Jak tłumaczy Zdziarski, po wylutowaniu kości pamięci, jej zawartość jest zgrywana (“klonowana”), dzięki czemu można odtworzyć stan urządzenia z chwili klonowania po wprowadzeniu kilku niepoprawnych haseł. To pozwoli na powolne, ale skuteczne zgadywanie PIN-ów. Algorytm postępowania wygląda tak:

1. Wykonać kopię chipa

2. Przetestować 9 PIN-ów

3. Odtworzyć stan urządzenia z kopii

4. GOTO 2

Na marginesie, wylutowywanie i podmienianie pamięci NAND od jakiegoś czasu stosują Chińczycy, którzy w ten sposób “poszerzają” pamięć iPhona i z modelu z 16GB pamięci za niewielką opłatą robią model z 128GB. Oto nagranie jednego z Chińczyków w akcji:

Zabawy chińskich serwisantów iPhonów jednak nijak mają się do samego ataku na obejście blokady ekranu. W praktyce nikt z NAND mirroringu jeszcze nie skorzystał i nie potwierdził teoretycznie prawdziwych sugestii Zdziarskiego i innych badaczy. Jak mówi Dan Guido:

NAND mirroring has a lot of downsides. It requires the development of a technique for programmatic PIN input, it doesn’t remove all the delays (it’s slow), it won’t work on phones with the secure enclave, and no one has demonstrated that the technique even works

Krótko mówiąc, Proof of Concept tego ataku jeszcze nie powstał. Czy te 2 tygodnie, o które poprosiło FBI to właśnie czas na dokończenie implementacji i przekucie teorii na praktykę?

Tu warto podkreślić, że sztuczka z podmianą/klonowaniem kości pamięci NIE ZADZIAŁA na nowszych iPhonach wyposażonych w procesor A7 i tzw. Enklawę Bezpieczeństwa. Powodzenie mirroringu NAND stoi także pod znakiem zapytania, w przypadku w którym właściciel telefonu korzysta z silnego alfanumerycznego hasła. Ale jak wiemy terrorysta z San Bernardino posiadał jedynie 6 cyfrowy PIN.

Zdziarski uważa też, że mało prawdopodobne jest zaprzęgnięcie do łamania klastra NSA — były współpracownik służb wierzy, że jego koledzy po fachu nie skłamali w dokumentach i rzeczywiście korzystają z pomocy zewnętrznej, prywatnej firmy. Badacz nie wyklucza jednak (zwłaszcza w świetle wczorajszych informacji i przecieków), że NAND mirroring może nie być sposobem, jaki wykorzystało FBI…

A może jednak exploit? Ktoś znalazł 0day’a na iPhona?

Exploity na iPhony to nic nowego. Są regularnie wykorzystywane do wykonywania jailbreaku. A do ich uruchomienia na zaszyfrowanym iPhonie niekoniecznie trzeba z niego wejść na jakąś stronę internetową. Jeden z exploitów, którego wektorem ataku był port USB, Apple załatało niedawno wraz z aktualizacją do iOS 9.3. Ale z racji czasu publikacji patcha — aktualizacja została wydana w zeszły wtorek — (i czasu potrzebnego na reverse engineering problemu) zapewne nie o tego exploita chodzi. Zresztą odkrywcy błędu, firma Inverse Path twierdzi, że nie współpracuje w tym zakresie z FBI.

Nie można oczywiście wykluczyć, że ktoś inny niż Inverse Path wpadł, niezależnie, na ten sam lub inny exploit. Patrząc na czas sprawy FBI vs Apple, Zdziarski sugeruje, że prace nad exploitem ktoś musiał zacząć przed całą burzą w mediach, ale wielce prawdopodobne jest, że medialny szum wokół tej sprawy spowodował przyśpieszenie prac autora exploita.

Jeśli rzeczywiście ktoś sprzedał FBI exploita na iPhona, to nie można wykluczyć, że działa on nie tylko na starszych i słabiej zabezpieczonych iPhonach, ale również na nowszych architekturach i systemach operacyjnych iOS. Wiemy, że FBI z 0day’ów chętnie korzysta (por. atak FBI na użytkowników TOR-a przy pomocy 0day’a). Plusem exploita jest brak konieczności zabaw ze sprzętem — ale minusem będzie to, że nawet starsze telefony będzie pewnie można zabezpieczyć przed jego działaniem przy pomocy automatycznej aktualizacji systemu iOS. O ile Apple dowie się, gdzie jest dziura…

Rządowa polityka w sprawie exploitów 0-day

Wiemy, że agencje rządowe często przekazują producentom informacje o błędach w ich systemach. Nie jest to jednak wymóg prawny. Jak zauważyła organizacja Electronic Frontier Foundation, rząd wycofał się z próby egzekwowania nakazu budzącego wątpliwości konstytucyjne. To dobrze. Pojawił się kolejny problem. Czy rząd nie powinien teraz ujawnić metody użytej do przełamania zabezpieczeń? Czy FBI poinformuje Apple o tym, jak ominęło zabezpieczenia iPhona 5C z systemem iOS 9 nawet w sposób niepubliczny?

Problemy tego typu to nie nowość. Kwestie (braku) komunikowania 0day’ów producentom dały o sobie znać także przy aferze Snowdena oraz w czasie dyskusji o stosowaniu malware przez niemieckie organy ścigania. Rządy wielu krajów nie od dziś występują na rynku IT jako kupcy exploitów na nieznane publicznie podatności w popularnym oprogramowaniu. Obrońcy praw cyfrowych od dawna podnoszą, że rządy powinny dbać o bezpieczeństwo obywateli i w związku z tym nie mogą zachowywać informacji o lukach dla siebie. Niestety rządy nie utożsamiają słowa “bezpieczeństwo” wyłącznie ze skutecznością określonych zabezpieczeń. Rządy mają tendencję do zakładania, że czasem dobrze jest przełamać określone zabezpieczenia (np. komputerowe), aby zapewnić bezpieczeństwo w znaczeniu szerszym (np. ochronę przed terroryzmem). 0day’e to także broń w cyberwalkach. Stuxnet stworzony przez CIA i Mossad korzystał z aż 4 tego typu błędów.

W USA wypracowano już rządową politykę wobec luk 0-day. Pytanie tylko, czy FBI będzie chciała współpracować przy łataniu luki po tym, jak Apple odmawiała współpracy? W chwili pisania tego tekstu to nie jest pewne. Pojawia się też inne pytanie. Czy FBI zechce ujawnić co znalazła na iPhonie terrorysty? Czy naprawdę było o co kruszyć kopie? Oficjalnej odpowiedzi nie ma. Tylko niektóre gazety wspominają o informacjach z anonimowych źródeł, że na telefonie nic szczególnego nie było.

Nikt nie wygrał

Zdaniem licznych komentatorów ta sprawa nie zakończyła się ani zwycięstwem FBI ani zwycięstwem Apple. FBI bądź co bądź nie udowodniła w sądzie, że Apple może być zmuszona do współpracy. Ba! W innej podobnej sprawie zmuszającej Apple do odblokowania iPhona strona rządowa przegrała, a w toku są kolejne sprawy sądowe tego typu.

Firma Apple pokazała więc, że nie tworzy dziur na zlecenie rządu. Nie dała się złamać, nawet jeśli skutecznie przełamano jej zabezpieczenia. Teraz firma ma powody, aby ogólnie wzmacniać bezpieczeństwo swoich produktów. Z pewnością jej inżynierowie (i marketingowcy) będą chcieli udowodnić, że Apple potrafi zrobić smartfona bezkompromisowo chroniącego prywatność użytkownika. I pewnie za kilka lat możemy się spodziewać powtórki z rozrywki, FBI będzie chciało aby sąd wymusił na Apple obejście nowych, niezłamanych zabezpieczeń w jakiejś ważnej sprawie. Bo, jak zauważają obserwatorzy, ze Snowdenem na czele, w tym sporze nie o techniczne możliwości odzyskania danych chodziło, a o precedens i nowe “moce” dla służb.

Szczęście w nieszczęściu, że ten złamany przez FBI iPhone to nie najnowszy model z najnowszym oprogramowaniem. Bo złamanie najnowszego modelu oznaczałoby wizerunkową porażkę Apple i prosty komunikat — pomimo tego, co twierdzi producent, dane użytkowników nie są bezpieczne, gdyż FBI udało się do nich dostać.

Mam iPhona — co robić, jak żyć?

Dlatego na koniec podkreślmy jeszcze raz. FBI dostało się do tańszego, słabszego i starszego modelu iPhona 5C, bez procesora A7 i tzw. security enclave, czyli mechanizmu który lepiej niż w iPhonie 5C chroni klucze kryptograficzne. Posiadacze najnowszych iPhonów (5S, 6 i 6S) na razie mogą spać spokojnie — choć dobrze by było, gdyby wdrożyli nasze sugestie z artykułu pt. “Jak zabezpieczyć iPhona nie tylko przed służbami“.

Gdyby z naszego poradnika skorzystał terrorysta z San Bernardino, niniejszy artykuł miałby mniej domysłów, bo metoda “NAND mirroringu” nie zadziałałaby tak szybko, a więc byłoby jasne, że FBI nabyła exploita typu 0day — a te, jak wiemy, dotyczyć mogą każdego oprogramowania (czy też telefonu), pomimo najszczerszych chęci producenta do stworzenia najbezpieczniejszego urządzenia.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

W ostanim akapicie jest napisane, że posiadacze iPhone’ów 5 są bezpieczni. Jest to nieprawda, ponieważ iPhone 5 ma ten sam procesor co 5C (czyli A6). Bezpieczni są jedynie posiadacze urządzeń z nowszymi układami, tj. A7, A8(X), A9(X).

Racja, od 5S w górę. Poprawione.

Dokładnie IPhone 5C jest oparty na starszym IPhonie 5 Metoda nie zadziała od 5S wzwyż oraz na 5SE… Mnie zastanawia kwestia jak Apple zachowa się przy IOS 10 Release. bo FBI rozpoczęło otwarcie “gonienie króliczka”

Jak na moje to łamanie hasła wyglądało trochę inaczej. Smutni panowie z FBI przyszli do biura ceo apple, spytali go czy lubi swoją żonę i dzieci no i dostali eksploita, ale umówili się z nim, że zrobią wielki szum w sądach i mediach i apple wygra “sprawę”.

Akurat CEO Apple woli panów.

FBI dziwnie się ludziom kojarzy ze smutnymi panami jak z CIA, FBI to po prostu policja federalna, mająca uprawnienia do działania we wszystkich stanach. Po za tym, że mają deko większe uprawnienia względem policji stanowej, to nie są to Ci smutni panowie.

Tamci są z CIA, NSA i SS :P

Normalnie powiedzieli, że tego wymaga racja Stanów.

A może Apple za kulisami pomogło FBI – nie straciło wizerunku firmy chroniącej dane użytkowników, pomogło rządowi – a nakaz sądowy został cofnięty – wilk syty i owca cała. A wszystko zostanie tajemnicą…

Dostali NSL.

a skąd założenie że bez pomocy Apla ?

A co myślicie o urządzeniach Blackberry? O ich bezpieczeństwie?

W skrócie, jest on bezpieczny tak bardzo, jak ufasz Blackberry, gdyż, z tego co pamiętam, kiedyś oni byli wstanie rozszyfrować komunikację na zlecenie władz i to robili. Dokładnie tak samo działa Bitlocker na Windowsa i to jest coś, za czym optowało FBI jako pożądany “balans” i przeciwko czemu nie protestowało.

https://www.eff.org/secure-messaging-scorecard

Zgodnie z tą tabelką, niby Blackberry protected (już?) nie zapewnia możliwości rozszyfrowania tego przez samo Blackberry, niby.

I tak się długo trzymał :)

P.S. Jeżeli to nie fake info.

Z tym NAND Mirroring to wystarczyłoby wylutować pamięć, skopiować, wsadzić w podstawkę do programowania, a podstawkę podłączyć do telefonu. Potem po każdej próbie wystarczy przełożyć pamięć do podstawki programatora i zaprogramować. Proces można powtarzać ad infinitum. Raczej tak to by próbowali, bo nie da się wylutować pamięci więcej niż kilka razy – płytka od ciągłego grzania przy lutowaniu ulegnie uszkodzeniu…

W wariancie z programatorem (zewnętrznym programowalnym urządzeniem, które podpinamy pod płytę główną telefonu), pozostaje jeszcze kwestia programowalnego wprowadzania PIN-u, bo zgodnie z wymogami iOS, można go wprowadzać w nowszych wersjach tylko i wyłącznie za pomocą ekranu dotykowego.

jak juz wspominałem starczy 1 (wy)lutowanie pamięci flash odczytanie zawartosci i podlutowanie koncówki symulatora (w androidach zwykle jest to interfejs eMMC u apple bodaj PCIe/NVMe) i robisz co chcesz, a procesor widzi to co mu podsuniesz.

Dzieci, emulatorow flash nie widzialy :) LOL.

A pomyslec ze w PL “my ze śfagrem’ takie emulatory EPROMow robilismy… A dzisiaj mlodziez tylko problemy widzi…

Trzeba było opchnąć to do FBI, byłbyś bogaty.

Programowe wprowadzanie PIN-u miałoby (razem z limitem 10 prób) być usunięte podmienionym firware. Problem polegał na tym, że firware musi być podpisany kluczem Apple, którego nie mamy, tak?

No to pytam: czy Apple w jakiś magiczny sposób sprawdza ten klucz? Bo w normalnej procedurze:

1. ładujemy plik do pamięci,

2. liczymy sygnaturę,

3. jeżeli zgodna, to uruchamiany

jest luka, którą można wykorzystać. Nie widzicie jej? Mamy dwa osobne przebiegi – przebieg weryfikacji sygnatury oraz uruchamiania kodu. Wystarczy wpiąć RAM w taki sposób, aby po pierwszym odczycie (do weryfikacji) przestawiał się na inną zawartość (ot, przekierowywał kolejny odczyt spod określonego adresu na fizycznie inny chip, w którym mamy już nasz kod).

Ten atak wymaga zmontowania emulatora pamięci, który wpięty pomiędzy CPU a oryginalny nośnik pamięci pozwoli nam na modyfikowanie jej zawartości (czyli po prostu przełączanie źródła) bez wiedzy CPU.

“[…] wystarczy jedynie namierzenie obszaru w którym zapisywany jest licznik […]”

Off-topic, ale przyszło nam żyć w ciekawych czasach. W “Limes Inferior” Zajdla (opowiadanie napisane w 1982!) wszystko się kręci wokół “Kluczy” – wypisz wymaluj dzisiejsze smartfony. Główny bohater też właśnie dostaje klucz, w którym po hacku nie zmniejsza się ilość gotówki.

A skąd wiemy że faktycznie złamali te zabezpieczenia? Może to blef żeby łatwo się wycofać z procesu który FBI by przegrało.

W artykule brakuje literki ‘e’ w nazwie firmy Cellebrite.

Ach ten fajfone :-)

Co roku reklamuja jako najbezpieczniejszy i co roku go lamia :-)

W algorytmie możemy spokojnie wprowadzić 10 pinów zamiast 9, bo i tak w następnym kroku odtwarzamy pamięć z kopii.

Można cuda dziwy wymyślać, a w praktyce wystarczy przekupić paru programistów(co najmniej jednego piszącego kod i drugiego robiącego review) by wstawili exploita, lub też zapłacić za “wyniesienie” kodu by na jego podstawie wiedzieć gdzie szukać luk.

Po co inwestować miliardy w serwery, jak za ułamek tego można kupić “pomoc” od kogo wewnątrz firmy.

Jest tansze rozwiazanie – jak w dowcipie – mozna kupic farme serwerow do lamania hasel albo wziasc z budowy obok kawalek rurki 2/3″ i wytlumaczyc znajacemu haslo zeby sie nim podzielil.

Minus pierwszego rozwiazania to koszt jaki podatnik musi zaplacic.

Minus drugiego to brak lapowki za zakup farmy serwerow…

Wybor nalezy do ciebie…

Minus drugiego rozwiązania jest jeszcze taki, ze jest bezuzyteczne w przypadku, gdy osoba znająca hasło jest trupem (a tak właśnie było w tym przypadku).

Moim zdaniem Apple użyło innej firmy po to żeby zataić fakt ich współpracy z FBI.

Dokładnie, to była cała sztuczka. Tym bardziej, że jak wspomnieli w artykule Cellebrite współpracuje z Apple

No nie wiem. Mogli przecież to zrobić zanim sprawa trafiła do sądu.

Zabawne ile osób pociskało z Johna McAfeego jak mówił, że jest w stanie obejść te zabezpieczenia. Oczywiście nie podejrzewałbym aby John miał z tym coś wspólnego ale liczy się sam fakt, że da się to zrobić :)

a ja bym stawial na jakis glitching:

– testujemy pin1

– udalo sie? swietnie

– nie udalo sie? szpila na zasilaniu, za szybki zegar itp (zeby nie dalo rady zapisac licznika)

– testujemy pin2

– itd itd…

1. Problem bokady czasowej obchodzimy po wykonaniu kopii flasza brute-forsując pin równolegle na np 100 tefonach.

2. Probem wpisywania pinu rozwiązujemy niebyt zaawansowanym robotem przemysłowym który maca ekranik np parówką. Frezarka CNC która zamiast wrzeciona ma parówkę też się nada. 100 telefonów macanych parówkam i do dzieła ;)

Nic nie trzeba wielokrotnie przekładać, od tego są układy fpga żeby zrobić na szybko układ do połączenia pamięci z pcb, nadpisywania tej pamięci i emulowania klawiatury dotykowej. droga na przyszłość to bunkrowanie procesora i pamięci w takim materiale, aby nie dało się go rozpuścić lub prześwietlić bez zniszczenia struktury.. ciekawią mnie inne potencjalne metody, np. pomiar szumu na linii zasilania, wklepanie prawidłowej lub nieprawidłowej cyfry przenosi nas do innego miejsca w pętli programu a to może mieć wpływ na chwilowy pobór prądu, co to za problem dla współczesnych analizatorów wyłapać pik prądu trwający choćby nanosekundę.

Niestety, nie jest to możliwe.

Jakiś czas temu Eevblog to udowodnił próbując w taki sposób złamać zabezpieczenia sejfu z zamkiem elektrycznym. Na YT są dwa odcinki na ten temat.

Niemozliwe to jest zupelnie co innego.

Ta metode stosowano w praktyce. Nie sadze jednak aby Apple stosowalo linie symetryczne i zrodla zaklocen wspolnych (dodatkowe 0.02c do ceny) wiec to moglo by zadzialac…

Nie nadazam — opisujecie np. NAND cloning, w ktorym nikt nie tyka systemu i probuje do 9 podejsc. A ten system to jakas swietosc, ze nie mozna tego licznika po prostu zablokowac? Robi sie funkcjonalny klon telefonu, zamraza sie blokade i probuje do skutku.

Dziwne, ze nikt nie wspomina o symulatorze flash-a, ktory jest powszechnie wykorzystywany w procesie lamania i analizy danych w systemach embedded.

W tym wypadku pewnie tak samo bylo. Postawili w symulatorze iOS z “dziurą” i oryginal partycji z zaszyfrowanymi danymi. SoC bootuje fałszywy OS i mamy system gotowy na łamanie zabezpieczeń. Sam pIn zapewnie zgadli dość szybko sądząc po wydarzeniach.

W razie czego zawartośc “flasha” mozna modyfikować i obserwować w locie.

Nie mogę pozbyć się wrażenia, że ten iPhone był złamany już jakiś czas temu, a cała ta afera FBI v. Apple była zwykłą szopką dla owieczek.

so true…

Może nawet nie musiał być łamany tylko furtka udostępniona.

a tak się wszyscy śmiali z Johna McAfee… a tu proszę bardzo – jednak można.

Smartphone – stado problemów. Dobrze, ze nie wywaliłem mojego RWT – odporny na wszystko – fabrycznie. Tylko ogień groźny.

Plus dla tego pana i dziewiate piwo z dolewka.

Po prostu wystarczyło bardziej przycisnąć terrorystę, bardziej podlać go wodą i sam powiedział PIN. Najprostsze metody są najbardziej skuteczne :)

Co robić i jak żyć jak mam androida? Jak się zabezpieczać?

Też mam 0-daya na windowsa 10. Działa również z windows 8.1. Ze względu na politykę prywatności nie zamierzam się dzielić tą wiedzą, zaś będę ją wykorzystywać przeciw tym systemom. Czasami to polityka prywatności firm produkujących sprzęt i oprogramowanie jest przyczyną dla której zachowuje się to tylko dla wtajemniczonych.

Powiem wam coś ciekawego…

Mieszkam w UK. Miałem okazje być na posterunku policji . Byłem świadkiem przesłuchania małolata (siedziałem obok). Mniejsze o co poszło . Ale do rzeczy. Byłem w szoku jak policjant wyciągnął wydrukowane a4 dowody z iPhone 5 . Właściciel był nieprzytomny na ojomie. Wiem ze telefon był zablokowany kodem. To ze z Facebooka wyciągnęli wszystko z prywatnego konta to mnie nie zdziwiło ale iPhone??? Były wydrukowane zdjęcia , lista połączeń i smsy. Ktoś tu kogoś kłamie i robi w h…a . Mojego sprzedałem na eBayu . Kupiłem sobie Nokię 105. Tylko dla tego ze Apple tak kłamie i robi wodę ludziom z mózgu.

Serio myślisz ze trup powiedziałby im pin? Bo ja nie sądzę..

przecież 9.0 i 9.1 dało się obejść wykorzystując aparat i exploit w galerii, a z tego co kojarzę w tej sprawie to nie był telefon zupdatowany do 9.2, bo telefon wpadł w ręce służb przed patchem

>Apple pokazała więc, że nie tworzy dziur na zlecenie rządu

Jesteście po prostu żałośni.

https://upload.wikimedia.org/wikipedia/commons/c/c7/Prism_slide_5.jpg

A ty śmierdzisz kiszonymi ogórkami! ;)

A da się to zrobić tak:

– Postawić fejkową stację nadawczą

– Zainstalować update na karcie sim z programem który zapewni dostęp do telefonu

lub

-Wyciągnąć kartę sim

-Doinstalować program

-Włożyć sim i uruchomić telefon.

?

Czy na ubuntu phone mogę sobie postawić partycję Luks?

Moi drodzy.

Dwie sprawy:

1) Wygralo FBI, poniewaz maja dostep do telefonow Appla a ta cala szopka ma przekonac userow ze nie maja.

2) wygral Apple poniewaz userzy mysla ze nie wspolpracuja ;)

W sumie nie będąc terrorystą i używając tel do dzwonienia nic nam nie grozi :)

Cellebrite w zasadzie jest firma japońską. Istnieje cała sieć firm Cellebrite, z których wszystkie należą do korporacji japońskiej Suncorp. http://www.sun-denshi.co.jp/eng/company/group/

mój iphone 5s jest zablokowany po błędnym wpisywaniu kodu, na touchId nie działało, kodu nie rozpoznawał, ani nowego, ani poprzedniego sprzed zmiany. Teraz jest zablokowany. Pliki nie są na iCloud. Jest jakaś szansa na odzyskanie zdjęć i filmików?:(( pomocy

trochę z innej beczki, czy mając macbooka a w środku dysk SSD a na nim macOS zaszyfrowany systemowym hasłem, również ma się podobny poziom bezpieczeństwa danych jak w iPhonie?

[…] z dostępem do telefonu terrorysty bez pomocy Apple, a z pomocą izraelskiej firmy Cellbrite (por. Jak FBI pozyskało dane z iPhona terrorysty bez pomocy Apple oraz 3 sposoby na odblokowanie zablokowanego […]

Jest inna metoda , szlifowanie pamięci NAND od dołu i wpinanie się do samego rdzenia oczywiście uwzględniając kontroler w kości ;) . Metoda znana od pewnego czasu gdy jeden z elektroników wpadł na pomysł ,z ciekawości żeby sprawdzić co jest w środku srebrnej kości NAND .