10/2/2019

Tuż przed weekendem RMF poinformowało o tym, że należąca do Polskiej Grupy Zbrojeniowej spółka Cenzin straciła 4 miliony złotych bo — na podstawie “fałszywego” maila od kontrahenta — pieniądze przelała na złe konto. Ta metoda kradzieży w internecie jest stara jak świat. Na niebezpiecznikowych szkoleniach dla firm przestrzegamy przed nią od ponad 9 lat! Ale niestety, tego typu ataki regularnie powracają, a straty prawie zawsze idą w co najmniej setki tysięcy złotych. W tym artykule, chciałbym więc zwrócić Wam uwagę na to jak wykryć tego typu przekręty oraz co zrobić, żeby Twoja firma nie była kolejną, która pośle miliony złodziejom…

Jak ukraść miliony jednym e-mailem?

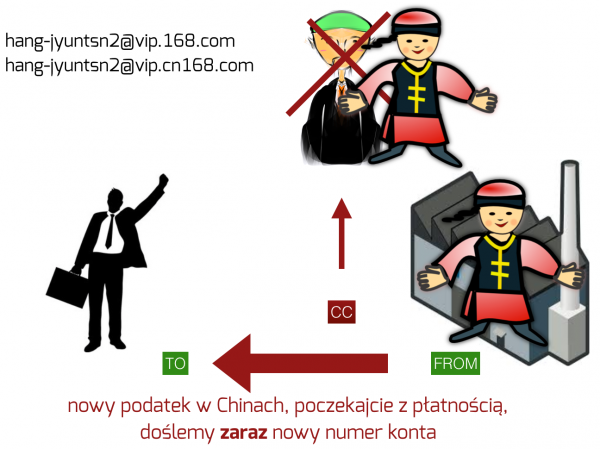

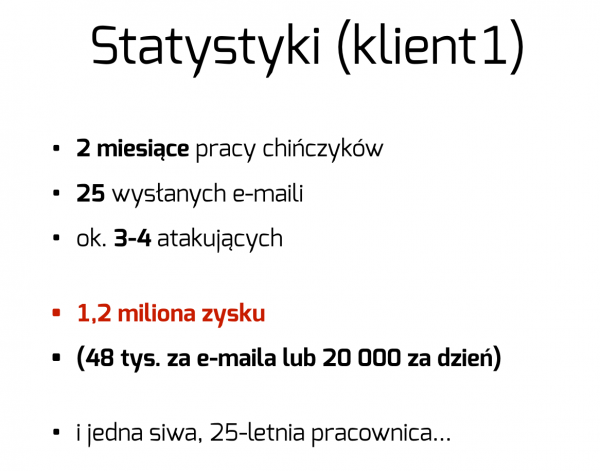

Oszustwo, którego ofiarą padła PGZ jest mi bliskie, bo na przestrzeni ostatnich lat pomagałem wielu polskim firmom w analizach dokładnie tego typu incydentów. Już w 2015 roku na konferencji SEMAFOR dzieliłem się pierwszymi wnioskami z analizy kilku takich przypadków — wtedy to byliśmy świeżo po wytropieniu chińskiego gangu, który na miliony złotych (!) okradł nie tylko polskie spółki, ale i dziesiątki innych firm z całego świata, w tym amerykańskie banki (!) a także kopalnie diamentów. Od 2015 roku technika oszustwa w zasadzie w ogóle się nie zmieniła. Podeprę się tu slajdem z mojego wykładu ze wspomnianej wcześniej konferencji (czerwona postać, to oszust).

Oszuści najpierw przejmują skrzynkę e-mail jakiegoś dostawcy (fabryki, producenta). To tzw. OFIARA A. Jest to możliwe, bo:

- Pracownicy dostawcy używają do firmowych kont takich samych haseł jakich użyli w innych serwisach. Oszuści je znają, bo hasła z różnych serwisów ciągle wyciekają i dostęp do nich ma każdy, a sprawdzenie, czy ten sam “login” i to samo hasło pasuje też do innego konta (zwłaszcza takiego w firmowej domenie), nie jest problemem. Oszuści automatyzują ten proces dedykowanym oprogramowaniem, które codziennie podsuwa im zbiory “potencjalnych ofiar”.

- Pracownicy dostawcy łapią się na phishing. Oszuści najpierw wybierają dostawcę. Potem szukają informacji na temat pracowników (LinkedIn, Facebook), a następnie wysyłają e-maile podszywające się pod administratora i proszące pod różnym pretekstem o podanie hasła (np. “kończy się miejsce w Twojej skrzynce i zaraz nie będziesz mógł odbierać nowych wiadomości e-mail, jeśli chcesz zwiększyć pojemność swojego konta, zaloguj się tu i kliknij powiększ”

lub “wykryliśmy nieautoryzowaną próbę dostępu do Twojego konta, ale mimo to polecamy jak najszybszą zmianę hasła, aby tego dokonać kliknij tu i podaj stare hasło oraz podaj nowe hasło” — na marginesie, tak właśnie dojechano szefa kampanii prezydenckiej Hillary Clinton).

Kiedy dostaną się na skrzynkę pracownika dostawcy, przeszukują ją pod kątem komunikacji związanej z zamówieniami / płatnościami. Zapoznają się z wyglądem dokumentów, a następnie pod przeróżnymi pretekstami wystawiają kolejną fakturę któremuś z klientów dostawcy (tzw. OFIARA B) i proszą o wpłatę na inne konto. Bo poprzednie już zamknięte, bo zmienili bank, bo chiński nowy rok.

Jeśli OFIARA B uwierzy i nie zweryfikuje poprawnie nowego numeru rachunku bankowego, straci pieniądze. A że dostawcom płaci się z reguły sporo — to straty, tak jak w przypadku Cenzin, są wielkie. Uwierzyć w fałszywą wiadomość jest łatwo, bo:

- pochodzi z poprawnego adresu e-mail (lub — w niektórych wariantach — bardzo zbliżonego)

- faktura jest wystawiona na oryginalnym papierze firmowym i ma poprawne pieczątki

- prośba o płatność często jest “w wątku”, tzn. jest odpowiedzią na poprzednie — prawdziwe przecież — emaile.

Co gorsza, niektóre ofiary płacą oszustom (a nie prawdziwemu dostawcy) przez kilka miesięcy! Dostawca (OFIARA A) nie orientuje się, że coś jest nie tak, bo przestępcy bardzo często podszywają się pod klienta (OFIARA B) i piszą w jego imieniu do dostawcy, że mają chwilowe problemy z ciągłością finansową, bo np. łączą się z inną firmą i formalności, ale przecież zawsze płacili, więc

“prośba o wyrozumiałość i za 3 miesiące zapłacimy wszystko za jednym zamachem, a w ogóle to już teraz chcieliśmy zwiększyć zamówienie, więc będziecie zadowoleni, jeszcze długa współpraca przed nami, to co, poczekacie chwilę?”

Czasem wiadomości wcale nie spływają z firmowych adresów. Znam przypadek, gdzie firma została oszukana, bo przestępcom udało się dostać na skrzynkę GMail jednego managerów. Na jego prywatnej skrzynce było wiele firmowych dokumentów, a nawet konwersacji z podwładnymi (bo manager miał iPhona, dużo podróżował, chciał z niego korzystać, ale dział IT nie zgodził się na skonfigurowanie mu na jego prywatnym smartfonie służbowej skrzynki — załatwiał więc sprawy z prywatnego adresu e-mail). Przestępcy po zapoznaniu się z archiwalnymi konwersacjami, weszli w jedną z nich, dotyczącą autoryzacji comiesięcznych faktur dla jednego z dostawców. I podstawili działowi finansów swoją wersję faktury. Manager od tamtej pory używa już tylko firmowego Androida do firmowych spraw w podróży. Kurtyna.

Kto w Polsce został już oszukany w ten sposób?

Klientów, ofiar tego typu przestępstw, z którymi jako Niebezpiecznik pracowaliśmy z oczywistych powodów nie ujawnię. Wspomnę tylko, że znanych mi przypadków było kilkanaście (!) i straty zawsze przekraczały 200 000 PLN, a ofiara “rekordzistka” utraciła kilka milionów złotych. Natomiast na Niebezpieczniku opisywaliśmy kilka firm z Polski które padły ofiarą takich właśnie oszustw i które się do tego przyznały:

- 560 000 zapłaciło warszawskie metro za usługi sprzątania komuś, kto podszył się pod firmę Impel i “podmienił” numer rachunku sfałszowanym pismem.

- 3,7 miliona złotych przelał złodziejom Podlaski Zarząd Dróg Wojewódzkich, bo podszyli się pod wykonawcę Unibep i na piśmie z prośbą o zmianę numeru rachunku umieścili pieczątkę, a urzędnicy w pieczątki wierzą…

Nie tylko Polacy mają problemy z takimi oszustwami. Za granicy nazywa się je mianem Business Email Compromise, a rekordzistą jest firma z branży …bezpieczeństwa: Ubiquiti. Ten znany producent urządzeń sieciowych złodziejom przelał aż 46,7 milionów dolarów. Ciekawy był też przypadek firmy Ryanair, która za paliwo zapłaciła 5 milionów euro nie temu, komu powinna.

Uważaj na coraz sprytniejsze warianty

O ile przed “pismem domagającym się zmiany rachunku” można się w firmie obronić odpowiednią procedurą polegającą chociażby na weryfikacji takich zmian za pomocą telefonu do kontrahenta, to niestety w ostatnich latach widziałem kilka zdecydowanie wymyślniejszych wariantów tego oszustwa. Jednym z nich jest numer na “ugodę“.

- Na adres e-mail finansów spływa prośba od jednego z wiceprezesów (obecnie przebywającego na urlopie).

Koleżanki, mieliśmy problem natury prawnej z jednym z klientów. Wina nasza. Dzięki pracy naszych prawników z centrali (kraj inny niż Polska — dop. red.), udało się i sprawa nie wyląduje w sądzie i nie dowiedzą się o niej media. Doszło do ugody, ale jej elementem jest wypłata przez nas zadośćuczynienia klientowi. Szczegóły przekaże wam prawniczka z centrali. Ja piszę tylko, żeby dać Wam znać że wiem o sprawie i poprosić o jak najszybsze i jak najbardziej dyskretne jej przeprocesowanie

- Po kilkudziesięciu minutach do spółki dzwoni kobieta podająca się za prawniczkę. Mówi po angielsku z akcentem kraju, z w którym spółka ma centralę. Dzwoni z numeru telefonu z odpowiednim prefiksem kraju centrali. Zaczyna od słów:

“Jak być może juz Was informował wiceprezes, polski oddział ma pewien problem prawny. Warunkiem jego rozwiązania jest przelanie 50 000 EUR zadośćuczynienia na rachunek jednego z naszych kontrahentów. Bardzo proszę, aby przelew wyszedł jak najszybciej. Jeśli dziś nie dotrze do kontrahenta, cała ugoda może nie dojść do skutku a to oznacza bardzo duże straty dla firmy. Podajcie mi adres e-mail na który mam przesłać pismo z numerem rachunku. ”

To tylko jeden z wariantów tego ataku, jaki spotkałem w Polsce. O innych, jeszcze bardziej dopasowanych do konkretnych branż, opowiadam zarówno ja, jak i reszta naszych niebezpiecznikowych trenerów w trakcie prowadzonych przez nas szkoleń dla firm. Z naszych praktycznych i co najważniejsze, sprawdzonych w boju rad jak wykrywać i reagować na tego typu ataki skorzystają zresztą nie tylko pracownicy działów księgowości.

Warto więc do nas napisać albo zadzwonić i zaprosić do siebie na spotkanie z pracownikami. Opłaca się, bo szkolenie kosztuje dużo mniej niż strata 4 milionów ;)

Dowiedz się, jak zabezpieczyć swoje dane i pieniądze przed cyberprzestępcami. Wpadnij na nasz kultowy ~3 godzinny wykład pt. "Jak nie dać się zhackować?" i poznaj kilkadziesiąt praktycznych i przede wszystkim prostych do zastosowania porad, które skutecznie podniosą Twoje bezpieczeństwo i pomogą ochronić przed atakami Twoich najbliższych. Uczestnicy tego wykładu oceniają go na: 9,34/10!

Na ten wykład powinien przyjść każdy, kto korzysta z internetu na smartfonie lub komputerze, prywatnie albo służbowo. Wykład prowadzimy prostym językiem, wiec zrozumie go każdy, także osoby spoza branży IT. Dlatego na wykład możesz spokojnie przyjść ze swoimi rodzicami lub mniej technicznymih znajomych. W najbliższych tygodniach będziemy w poniższych miastach:

- WARSZAWA, 26 września 2024 -- kliknij tu aby się zapisać!

- KRAKÓW, 14 października 2024 -- kliknij tu aby się zapisać!

- POZNAŃ, 24 października 2024 -- kliknij tu aby się zapisać!

- ŁÓDŹ, 3 października 2024 -- kliknij tu aby się zapisać!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jak to jest? Założenie: wykrycie ataku skutkuje zablokowaniem konta bankowego słupa lub przynajmniej odcięciem dostępu do niego przestępcom, jak również — jeśli inny podmiot (oznaczona tuta jako „A”) został skutecznie zaatakowany — naprawieniem sytuacji po stronie tegoż podmiotu. Z tego założenia wynika, że przy każdej nieudanej próbie przestępcy tracą trochę swoich zasobów. Mimo to są w stanie kontyunować próby. Zatem pytanie, gdzie jest błąd w założeniach?

1) Atakujący dysponują tak gigantyczną pulą przejętych kont, że mogą sobie pozwolić nawet na zmarnowanie 99.9% z nich?

2) Ofiary są tak podatne, że większość ataków dochodzi do skutku?

3) Niedoszłe ofiary, które uchroniły się przed atakiem, nie zgłaszają tego nikomu i w efekcie napastnik zwykle nie traci kontroli nad kontami?

4) Atak jest zwykle zgłaszany, ale próby odcięcia przetstępców od zasobów są nieudolne? Zaznaczam: mówię nie o wykryciu sprawcy (to faktycznie może być trudne), tylko o załataniu problemu po stronie wszystkich zamieszanych w sprawę ofiar.

Punkty 2–4 wydają się trywialne do załatwienia poprzez prostą edukację, ew. wpartą socjotechniką.

W jakiej walucie są te przelewy? Chyba nie w BTC. Mam wrażenie, że wszystkim na tym zależy, żeby na maksa zniechęcić ofiary:

– nie przyznawaj się, że Cię okradli

– policja jest bezradna

– banki nie mogą zablokować/cofnąć operacji

A wystarczyłaby międzynarodowa regulacja, która na wniosek odpowiednich uprawnionych organów nakazuje bankom wstrzymanie i odwrócenie operacji. Mój bank jak robię przelew na większą kwotę na rachunek, który się wcześniej nie pojawiał najpierw do mnie dzwoni i pyta się czy coś wiem w tej sprawie.

Jak miałem ataki ransomware to po zgłoszeniu na policje miałem wrażenie, że oni nic z tym nie robią, totalnie nic – po prostu po czasie wysyłają info, że nie udało się namierzyć sprawcy i sprawa się kończy. Potwierdzałoby to przypuszczenia mojego przedmówcy, że atakujący może używać powtórnie tych samych adresów/kont, bo w rzeczywistości nikt tego nie sprawdza/blokuje.

Jak chcesz odwrócić operację, którą wykonałeś kilka miesięcy temu? Ofiary świadomie zmieniają numer konta i dopiero po kilku miesiącach okazuje się, że padli ofiarą oszustwa. Pieniądz z konta docelowego już dawno są wytransferowane.

przy możliwości odwrócenia operacji, to by też dotyczyło całego łańcucha kont. ta kasa nie trafiła w próżnię.

zaś co do tego co się dzieje w zbrojeniówce, i w ogóle w budżetówce, no cóż….

rzekomo zero szkoleń lub szkolenia nietrafione, rzekomo zatrudnianie znajomych i rodziny, rzekomo zatrudnianie niekoniecznie kompetentnych osób.

jak się zmienia konto docelowe, to już jest sygnał by to zweryfikować. poza tym numer konta jest zawarty w umowie, i jeśli nie ma do niej aneksu, to się konta nie zmienia.

czyli ….. nawaliło wszystko.

Ten sposób z ugodą jako żywo przypomina metodę na wnuczka :))))

A wystarczy po takim emailu o zmianie rachunku zadzwonić, ale komu by się chciało.

Tu nie chodzi o chęci, tylko o brak podejrzeń. Oszustwo udaje się, gdy oszukiwany się go nie spodziewa i nie podejrzewa, że może zostać ofiarą. Jak nie masz pojęcia, że coś się może wydarzyć to tego nie przewidzisz i nie zareagujesz odpowiednio. Dlatego edukowanie i uświadamianie jest tak ważne.

no niestety nasza policja ma takie rzeczy głęboko w du.. Lepiej studenta z blantem złapać

Nie mogę uwierzyć, że ktoś wykonuje przelew na nowe konto, na dużą kwotę i nie weryfikuje nowego rachunku chociażby telefonicznie.

Może dla nich to nie są duże kwoty…

Znajomy popłynął w weekend na 20k. Zamówił coś z Allegro i zapłacił przez ten serwis, ale za przesyłkę umówili się aby wpłacić osobno. Dostał mailem link do podstawionego PayU, przelał 30pln, a po chwili miał już czyste konto.

Nie przelał 30PLN bo tak mu się tylko wydawało. Jak autoryzował SMSem to nie doczytał, że zamiast normalnego przelewu dodaje nowy przelew zdefiniowany – można transferować środki bez potwierdzeń. Moim zdaniem taka funkcja powinna zostać albo całkowicie usunięta, albo z możliwością ograniczenia na wielkość środków, albo z możliwością włączenia autoryzacji.

a kto by brał URL z maila ?????? łatwo się klika, i ….. tyle. trzeba chociażby przekopiować przez notepada, albo wpisać ręcznie, albo ze swoich bookmarków.

zakładam oczywiście że w samym systemie operacyjnym nie ma robala.

Ad Pat Fenis, Allegro nigdy nie przysyła linka, by zapłacić przez PayU.

RE: pat fenis 2019.02.13 11:59

1) Nie znam się na eBayu, ale mi się jeszcze ne zdarzyło aby na allegro ktoś poprosił mnie o osobne dosłanie pieniędzy za przesyłkę.

2) Wiedząc o wykorzystywaniu linków do oszustw wykonałbym raczej zwykły przelew na to samo konto co 20k

3) A przede wszystkim koszt przesyłki kurierskiej w wysokości 3 zł to bardzo niezwykła rzecz i dziwne, że kupujący tego nie zauważył i nie wyjaśnił przed zawarciem transakcji.

30zł za przesyłkę kurierską to nic dziwnego dla klienta “z ulicy”. Poza tym nic nie wiemy o gabarytach zamówionego towaru.

Szaraczek takich przekrętów nie zrobi, zaś SS mogą wszystko.

Na naszym podwórku spraw z posługiwaniem się cudzymi danymi do zakładania kont bankowych jest dużo.

Banki wcale nie chcą blokować konta ot tak, najpierw Policja i trochę poczekać

Ostatni przypadek – Pani nabrała się na Nigerian Scam, poszła do banku ze wszystkimi danymi. Konto było w ING. Nie zablokowali. Poszła na Policję – 2 tygodnie i zablokowali. Sprawa trwa ale jak zawsze będzie umorzenie z powodu niewykrycia sprawcy.

pracuje w firmie handlowej i zajmuje sie zakupami. srednia wartosc pojedynczej faktury jakie placimy to 150tys usd. mialem taki przypadek, jak opisany, z moim dostawca z ameryki poludniowej. dostalem maila z konta pocztowego jednego z dyrektorow (naprawde z jego konta), ze zmieniaja bank bo cos tam i prosza o platnosci na nowe konto. potem dostalem “od dziewczyn z ksiegowosci” mailem, wszystkie nasze niezaplacone jeszcze faktury z naniesionym juz “nowym” numerem konta bankowego. na tych fakturach wszystko sie zgadzalo i numery faktur i kwoty i numery kontraktow i numery kontenerow. i w zasadzie to tego momentu nie zorientowalem sie ze to przekret – i byc moze bym zaplacil. co ich zgubilo? to ze od tego momentu, kilka razy dziennie naciskali mnie zebym szybko zaplacil za te wszystkie faktury (a wspolpracuje z nimi od 10 lat i nigdy tego nie robili). zadzwonilem do nich i sie wydalo. dowiedzieli sie o tym ode mnie, ale z tego co wiem to prawie wszyscy ich klienci na calym swiecie dostali takie info o nowym koncie i kilku niestety zaplacilo. z tego co mowil pozniej to nie odzyskali tej kasy.

Całe szczęście, że w Polsce większość firm czeka z płatnością do końca terminu, jak i nie po nim ;).

Przy oszustwach prawie zawsze coś odstaje od normy, ale ofiary to ignorują – tak jakby chciały zostać oszukane

Komentarz – pat fenis 2019.02.11 23:41 – Jaki sens ma na allegro robić osobną płatność za przesyłkę? Jak teraz zapytać tego kolesia dlaczego zdecydował się osobno zapłacić 30pln to nie będzie potrafił tego uzasadnić.

Komentarz – Raff 2019.02.12 10:45 – Tutaj autora komentarza ocaliła czujność, zauważył, że coś odstaje od normy i to go ocaliło. Byli jednak tacy, którzy nie byli czujni i dali się oszukać.

@visitor

Cena przesyłki była ustawiona na 3pln, po kupnie przedmiotu sprzedający “zauważył”, że podał błędną kwotę i poprosił o dosłanie 27pln na pokrycie przesyłki kurierskiej.

Na eBayu sam często prosiłem kupujących o opłacenie przesyłki osobno, wiedząc że PayPal blokuje mi pieniądze ze sprzedaży do czasu otrzymania towaru przez kupującego. Nie uśmiechało mi się wysyłać czegoś w ciemno dopłacając do tego kilka setek za przesyłkę.

Moim zdaniem wina leży tutaj również po stronie banku. Uważam, że ten powinien przy tak dużych kwotach zarówno wymagać podania szczegółów konta (nazwa firmy i adres) jak i szczegółowo je sprawdzać przed wykonaniem transakcji. Przecież nikt nie wysyła takiej kasy firmie Jasia Fasoli, nie znając jej oficjalnego adresu fizycznego!

Ale masakra. Ludzka kreatywność, aby kogoś okraść, nie zna granic…

Mnie skradziono w lipcu 40 tys złotych z konta w dwóch przelewach. Pieniądze zostały przelane na konta hakerskie w dwóch transzach. Przelewy były nieopisane szczegółowo, nigdy nie korzystałam z transakcji BLUE CASH – natychmiastowego przelewu, nie realizowałam w ostatnich dwóch latach żadnych transakcji na tak duże kwoty. Nie zaniepokoiło to nikogo w banku. Nie autoryzowałam żadnej transakcji. Pieniądze w chwili znalazły się na innym koncie i bank pomimo szybkiej reakcji wstrzymania transakcji nie zablokował transakcji. Sprawa umorzona na policji, nie wykryto sprawcy finał w sądzie. Bank nie uznaje reklamacji.

Nieautoryzowałas? To skad przestepca mial login i haslo oraz kod z sms?

Dlatego w firmach dbających o takie rzeczy zmiana konta dostawcy wymaga dostarczenia dokumentów potwierdzających taką zmianę, wewnętrznej akceptacji takiej zmiany i dopiero potem jest wprowadzana do systemu. Nie wystarczy, że ktoś wyśle maila p. Halince. Oczywiście niektóre dokumenty, potwierdzenia również podrobić, ale podstawienie konta staje się dużo trudniejsze.

Ponadto dwustopniowe logowanie do poczty, przynajmniej poza “bezpieczną” siecią. Złodziej wtedy już praktycznie nie jest w stanie tego przeskoczyć.

Biegli uznali że smartfon posiadał program antywirusowy, opinia nie wykazała jakiegokolwiek niedbalstwa z mojej strony. Bank jak do pory nie zainteresował się szczegółamI kradzieży celem chociażby sprawdzenia i uszczelnienia luki w swoim systemie na przyszłość. Sprawa w toku.

Na nasze skrzynki ciągle trafiają maile z takimi propozycjami. Ostatnio z przelewy 24 z linkami do innych stron.

Oprogramowania pocztowe powinny lepiej działać i eliminować takie praktyki.

[…] Temat weryfikacji osób na odległość to trudny temat. Perfidnie wykorzystują to przestępcy, którzy podszywają się pod kontrahentów danej firmy lub jej prezesa i proszą o płatność. Tak miliony złotych straciła spółka Cenzin (sektor wojskowy), warszawskie metro a także LOT (por. Jak ukraść miliony z polskich firm jednym e-mailem?). […]