19/11/2017

Memdump to nasze cotygodniowe zestawienie informacji “zrzuconych z pamięci” redaktorów. Poniższe tematy były godne uwagi i nas zainteresowały, ale z różnych przyczyn nie zdążyliśmy ich opisać na łamach Niebezpiecznika tak szczegółowo, jakbyśmy sobie tego życzyli. Dlatego “zrzucamy” je wam do samodzielnego “zdebuggowania”, okraszając jedynie kilkoma zdaniami komentarza.

Ten odcinek dzielimy na 2 części. Pierwsza, którą przeczytać powinni wszyscy (najważniejsza na górze) i drugą, dedykowaną technicznym (programistom, sysadminom, devopsom i bezpiecznikom). Miłej lektury!

DLA WSZYSTKICH:

- Bardzo poważna dziura w każdej wersji pakietu Office. Na tyle poważna, że nawet nasza narodowa aplikacja RSO o niej ostrzegała (w sposób nie do końca zrozumiały dla wszystkich i z błędnym linkiem, ale dobre i to). Szybko wgrajcie aktualizacje. W edytorze równań od 17 lat był błąd, który pozwala na wykonanie dowolnego kodu w systemie, jeśli ofiara otworzy (w nic nie musi klikać!) dokument Worda. Microsoft patcha wykonał …binarnie (czyżby zgubili kod źródłowy?)

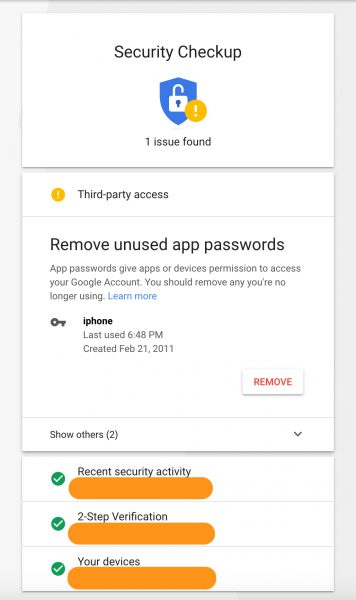

- Google świetnie uinteligentniło “Security Checkup” dla kont Google. Warto kliknąć tu i sprawdzić, co jest podejrzane. Świetne do znajdowania sparowanych z kontem urządzeń, z których od lat nie korzystacie…

- Zmień więc adresy swoich DNS-ów na 9.9.9.9. Wystartował darmowy, non-profitowy. projekt Quad9, anycastowego, rekursywnego serwera DNS, który szanuje prywatność użytkowników i nie loguje adresów IP. Jest to świetna opcja, jeśli nie chcesz dzielić się danymi z Google (8.8.8.8, 8.8.4.4) ani z Cisco (OpenDNS: 208.67.222.222, 208.67.220.220). Quad9 sprawdza rozwiązywane nazwy domenowe i zwracane adresy IP pod kątem baz reputacji IBM X-Force (40 miliardów rekordów) oraz w oparciu o 18 feedów threat intelligence (w tym te od F-Secure). Serwery DNS znajdują się w 70 lokalizacjach (a niebawem w 160).

- Dostałeś niechcianą pocztę? Przeforwarduj ją na adres me@rescam.org — do osoby, która Cię zaspamowała lub próbowała oszukać odezwie się bot i zacznie odpisywać (z różnych adresów e-mail) z sensem, marnując czas temu, kto chciał zmarnować go Tobie. Przy okazji, jest jeszcze alternatywne rozwiązanie: sp@mnesty.com

Na marginesie, tak skuteczny jest robot odpowiadający maksymalnie ogólnymi zdaniami na marketingowe zaczepki telefoniczne (włącza się po wykryciu przerwy w mówieniu telemarketera).

- Ciekawa analiza botów na polskojęzycznym Twitterze. Niektórzy “liderzy opinii” mają 1000 śledzących ich botów. Kto za nimi stoi i kiedy je wybudzi? Coraz częściej takie boty wykorzystuje się do manipulowania opinią w trakcie wyborów w różnych krajach. Ponoć w 18 przypadkach wyborów próbowano manipulować poglądami wyborców przez media społecznościowe — to w ogóle nas nie dziwi, od lat od tego przecież są wszystkie media. Zmienia się tylko technologia. Przy okazji, oto docker z ciekawym narzędziem do analizy Twittera.

- Drogie Czytelniczki, jeśli posiadacie wibrator marki We-Vibe, to towarzysząca mu aplikacja na Androida (Lovense Remote) miała — jak to nazywa producent — mały błąd. Bez informowania o tym, nagrywała odgłosy pierwszych 6 minut waszych zabaw. Na szczęście plik audio nie opuszczał telefonu. Aplikacja prosiła o zgody do użycia mikrofonu i kamery w celu korzystania z funkcji czatu. Kiedy sprawa wyszła na jaw Firma zgodziła się wypłacić ponad 3,5 miliona dolarów odszkodowania. To nie pierwszy incydent tego producenta. Kilka miesięcy temu korki analne produkowane przez tę firmę i wyposażone w Bluetooth okazały się być dziurawe. Jeden z badaczy pokazał jak w sposób nieautoryzowany za pomocą programu BLEAH można było się do nich podpiąć i wymusić wibracje. Na szczęście — ofiara musiała być w zasięgu 10 metrów (jeśli stała) lub 3 metrów (jeśli siedziała).

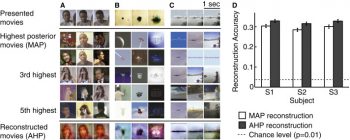

- Wizualizujecie sobie ataki dotyczące poprzedniego punktu? To natychmiast przestańcie, bo analizując aktywność mózgu można ustalić co konkretnie widzi dana osoba. Z niesamowitą dokładnością pokazali to badacze.

I co, głupio wam teraz, że śmialiście się z ludzi noszących ameliniowe czapeczki? Nie musicie odpowiadać. Wyczytaliśmy w waszych myślach, że tak.

- Wystartował OINT, taki Shodan dla domen Torowych .onion — w indeksie jest już ponad 7100 serwerów. A jakby ktoś chciał sobie sam poskanować Tora anonimowo, to tutaj odpowiedni docker.

- Izrael dzieli się swoim doświadczeniem w “budowaniu narodowego cyberbezpieczeństwa“. I co wy na to?

- Raport z ataków grupy hackerskiej Unit42,

która działa na Bliskim Wschodzie. - Samozaoranie McAfee — firma ze swojej domeny powiązanej z produktem bezpieczeństwa serwowała złośliwe oprogramowanie okradające konta bankowe.

- Kontynuując porażki antywirusów: Kaspersky w końcu przyznał, że pozyskał tajne raporty z komputera amerykańskiego pracownika NSA. Ale zaprzecza, że je ukradł celowo.

- Kolejna porażka antywirusów: niektóre zawierały błąd w funkcji przywracania pliku z kwarantanny. Dzięki temu malware mógł przejąć kontrolę nad komputerem. Facepalm to za mało.

- DHS Team zdalnie zhakował Boeing’a 757. Był to kontrolowany eksperyment. Piloci o nim nie wiedzieli. Atak przez protokoły bezprzewodowej komunikacji. Badacze na pomysł ataku wpadli po 2 dniach analizy systemów samolotu.

- Ktoś zhackował brytyjskich chirurgów plastycznych, a ci próbowali namierzyć atakującego, wysyłając mu Worda z obrazkiem, który ładował się z serwera kliniki. Celem było pozyskanie adresu IP. Włamywacze nie dali się podejść w tak płytki sposób i — jak twierdzą — odpowiednio zemścili się na chirurgu. Brytyjska prasa taki “hacking back” nazywa nieetycznym zachowaniem. Ale to przecież jedynie próba pozyskania adresu IP… Żeby oni widzieli, co się w Polsce w trakcie “hacking backu” odprawia…

- Nie potrzeba operacji plastycznej twarzy, aby 10 latek odblokował iPhone X swojej mamy. Powodem była konfiguracja FaceID w nieoświetlonym pomieszczeniu.

- Większy problem do zmartwienia mają właściciele telefonów OnePlus — jest w nich backdoor zostawiony przez producenta.

- Świetna analiza zakamuflowanego “lokatora GSM” — we wtyczce kabla USB ukryte jest gniazdo na kartę SIM, która nadaje lokalizację kabla. Taki kabel można wykorzystać w samochodzie. Jak złodziej go zwinie, nie będzie podejrzewał, że kabel jest “zbackdoorowany”. Kabel ma też mikrofon, więc można na niego zadzwonić i podsłuchać okolicę.

- Spodobał Ci się poprzedni artykuł i chcesz poznać podstawy elektroniki? Tutaj godny uwagi kanał na YouTube.

DLA PROGRAMISTÓW I SYSADMINÓW

- Masz API w swojej aplikacji? Tutaj masz świetną checklistę — co sprawdzić (pod kątem bezpieczeństwa), zanim otworzysz API na świat. Przy okazji — zapraszamy na nasze szkolenia z Atakowania i Ochrony Webaplikacji, na których nie tylko dowiesz się na czym polegają błędy w serwisach internetowych, ale nauczysz się ich szukać i przez 2 dni będziesz “hackował” aplikacje wystawione w naszym labie. Tutaj opinie uczestników jednego z ostatnich terminów. Zostały ostatnie wolne miejsca na terminy w tym roku!

- Pozostając w temacie “nie daj się zhackować” — Motherboard opublikowało poradnik z tego zakresu. Nie ma tam niczego, czego byśmy nie poruszali do tej pory w naszych artykułach na Niebezpieczniku, ale plusem jest to, że informacje zebrano w jednym miejscu. Przy okazji przypominamy 10 porad bezpieczeństwa naszego autorstwa, stworzonych dla każdego przeciętnego Kowalskiego. Prześlijcie je swoim rodzicom, dzieciom, znajomym. A jak macie księgowe, to tu nasz kolejny poradnik: 6 zasad wykonywania bezpiecznych przelewów.

- Hardentools — zestaw narzędzi do hardeningu Windowsa

- Apple Toolchain — bogata lista narzędzi do hardeningu i zabezpieczania MacOS (choć nie tylko tego).

- Whitelisting aplikacji na Windows i MacOS

- Opis konfiguracji osquery do analizy zdarzeń i reakcji na incydenty na systemach Windows, Mac i Linux w sieciach firmowych.

- Wazuh — otwartoźródłowy Host & Endpoint Security na wiele różnych systemów.

- A tak prosto zdejmuje się hasło z EFI w Macbooku (dlatego zawsze stosujcie FDE/FileVault i nie używajcie tych samych haseł):

- Pierwszy malware na Androida wykorzystujący technikę Toast Overlay.

- Machine Learning, modne ostatnio. Tu lekkie wprowadzenie do tematu.

- XSS w dynamicznie generowanym PDF.

- Narzędzie do tworzenia raportów z pentestów.

- GitHub będzie informował o błędach w zależnościach/bibliotekach projektów (w oparciu o Dependency Graph). Na razie JavaScript i Ruby. Przydatny może być ten skrypt, a podobne rozwiazanie dla PHP znajdziecie tutaj.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Trzymajcie palce z dala od Google i Quad9 DNS.

DnsCrypt jest łatwy w instalacji i może być zainstalowany w całej sieci.

Można zainstalować DnsCrypt na każdym komputerze PC lub na MiniPC/Serwerze, a następnie dodać do swojej sieci.

Nie, przepraszam, panie pośle. Osobiście, nie ufam temu usługodawcy bardziej niż Google.

Od siebie polecam DNSy od OpenNIC i wyżej wspomniany DNSCrypt.

Offtop lekki – od kiedy Google ma 8.8.7.7? Myślałem że to 8.8.4.4 :p

nslookup twoim przyjacielem.

nslookup http://www.google.pl 8.8.7.7

bez http:// to chyba skrypt uzupełnił ;(

nslookup m.wp.pl 8.8.4.4 też działa.

Więcej takich postów poproszę: )

Jak działają wam DNSy Quad9?

Czytam tutaj, że ludzie narzekają na czas odpowiedzi:

https://news.ycombinator.com/item?id=15712744

Natomiast u mnie (pingam z Glasgow) działają lepsiej niż wujka google :)

Ping ponizej:

Pinging google-public-dns-a.google.com [8.8.8.8] with 5600 bytes of data:

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Reply from 8.8.8.8: bytes=5600 time=20ms TTL=59

Ping statistics for 8.8.8.8:

Packets: Sent = 10, Received = 10, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 20ms, Maximum = 20ms, Average = 20ms

C:\>ping -n 10 -a -l 5600 9.9.9.9

Pinging dns.quad9.net [9.9.9.9] with 5600 bytes of data:

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Reply from 9.9.9.9: bytes=5600 time=17ms TTL=59

Ping statistics for 9.9.9.9:

Packets: Sent = 10, Received = 10, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

A od kiedy to to szybkość serwera DNS mierzy się pingiem. Już nie będę tego mierzenia porównywał :), powiem jedynie “dig” twoim przyjacielem.

A co to do tego “co się w Polsce w trakcie “hacking backu” odprawia…” to ło panie, gdyby routery umiały mówić…

Dzieki za info, myślałem, że sprawdza się to zwykłym czasem odpowiedzi serwera… ale widzę, że jednak nie :)

“który szanuje prywatność użytkowników i nie loguje adresów IP” – czy istnieje jakakolwiek możliwość potwierdzenia prawdziwości takich zapewnień, czy pozostaje jedynie ślepa wiara lub sceptycyzm?

Jest jeszcze 80.80.80.80 czyli http://freenom.world/

nowy gatunek hackingu: anal hacking

Zabrakło taga “memdump” :(

zrobione

Hmm… Ten nowy DNS fundowany jest przez IBM. Korporacja, która w przeszłości pomagała Hitlerowi w rejestracji róznego rodzaju danych (książka E. Black “IBM i holocaust. Strategiczny sojusz hitlerowskich Niemiec z amerykańską korporacją” – goodreads.com/book/show/48838), albo parę lat temu IBM wziął pieniądze od Sony na wyprodukowanie procesora do PlayStation i sprzedał technologię dla XBoxa (książka “The Race For A New Game Machine: Creating the Chips Inside the XBox and the Playstation 3” – goodreads.com/book/show/6056634). Aha, darmowy, non-profitowy… ok, ale podziękuję.

No i znów mam coś do poczytania. Dzięki. Polecasz jeszcze jakieś pozycje?

link do lepszej jakości zdjęcia z czytania mózgu:

http://www.cell.com/cms/attachment/2021799250/2041764392/gr4_lrg.jpg