16/1/2013

Red October to kryptonim, jaki firma antywirusowa Kaspersky nadała świeżo odkrytej, ale trwającej od 5 lat operacji, polegającej na próbach infekcji komputerów wybranych osób (głównie dyplomatów). W internecie wrze, czuć klimat sensacji, a my uważamy, że w zasadzie nie jest to nic specjalnie wartego uwagi… Botnet jak botnet, tylko cel inny.

Red October (aka Rocra)

Po pierwsze, w ramach mających trwać od maja 2007 ataków, które Kaspersky przypisuje jednej grupie, nie wykorzystano ani jednego 0day’a. Wektor ataku? Stary jak świat — spear phishing.

Z interesujących cech, Rocra wykrada pliki dość niszowego, ale wykorzystywanego przez dyplomatów Unii Europejskiej i NATO oprogramowania kryptograficznego Acid (acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa). Botnet ma też wbudowaną ochronę przed stratą C&C — trojan analizuje wszystkie przychodzące pocztą na zainfekowaną końcówkę załączniki PDF lub Office, szukając w nich plików wykonywalnych na podstawie odpowiedniej flagi w metadanych.

Większość z exploitów wykorzystywanych w Red October to zmodyfikowane exploity Chińczyków z podmienionym payloadem — ale co warto podkreślić — w kodzie można znaleźć wstawki z języka rosyjskiego:

winmobile: "Zakladka injected", "Cannot inject zakladka"

PswSuperMailRu: "-------PROGA START-----", "-------PROGA END-----"

Nie musi to automatycznie sugerować, że za atakiem stoją Rosjanie. Ktoś może chcieć celowo zmylić analityków takimi artefaktami. Warto jednak wspomnieć, że większość botmasterów na świecie jest powiązana z Ukrainą/Rosją.

Katyn_-_opinia_Rosjan.xls czyli Red October a Polska

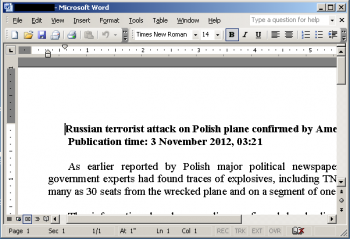

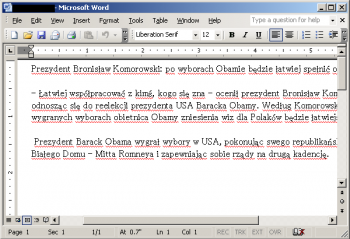

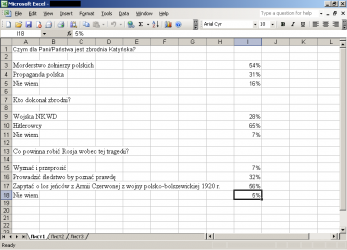

Atakujący próbowali także infekować osoby władające językiem polskim. Celowo nie piszemy, że Polaków, bo mogło chodzić o zagranicznych dyplomatów na placówkach w Polsce (ale równie dobrze polskich dyplomatów na placówkach za granicą). Oto przykłady zainfekowanych plików, które miały kusić do ich otwarcia:

Czy się udało? Ciężko powiedzieć, bo w statystykach infekcji Polska nie została ujęta (przez okres sinkholingu C&C nie odnotowano żadnego połączenia z Polski). Co to może oznaczać? Czy nikt się na poważnie nie interesuje naszymi dyplomatami? A może jesteśmy bezpieczniejsi niż inne kraje w Europie i Azji oraz Ameryce? Albo… :>

Kto stoi za operacją Red October

Akcja jest zakrojona na dość szeroką skalę. Celem są i naukowcy i politycy i wojsko i przemysł i finansiści, atakuje się i komputery i telefony i routery. I to ze wszystkich krajów. W przypadku ujawnionych do tej pory operacji “rządowych”, cele były bardzo “wąskie” — bo takie podejście minimalizuje ryzyko wykrycia. Osoby stojące za Red Octobe nie mają więc jednego konretnego celu, a chcą pozyskać maksymalnie dużo wartościowych danych.

Brak wykorzystania 0day’ów może wskazywać na niedofinansowanie grupy, która stoi za atakami (a może to celowa strategia, mająca sugerować “przeciętnych rzezimieszków”?). Przypomnijmy, że chińczycy korzystają z 0day’ów w swoich atakach (nawet tych o niskim priorytecie), a USA wraz z Izraelem, potrafią “spalić” 3 0day’e w jednej kampanii… Obecna architektura botnetu Red October jest jakby rozwinięciem architektur Exploit Packów/ZeuS-a, połączonym z inteligentniejszym zarządzaniem i doborem celu ataków.

Wreszcie, gdyby za Red October miał stać rosyjski rząd, jak sugerują niektórzy opierając się głównie na rosyjskojęzycznych wstawkach w kodzie, to czy rosyjska firma antywirusowa Kaspersky, której założycielem jest oficer KGB, zdecydowałaby się na ujawnienie tego faktu? Ewentualnie, czy zdradziłaby wszystkie szczegóły takiej operacji, na jakie trafiła?

A zatem kto stoi za tą operacją, skoro nie rząd? Patrząc na zbierane dane łatwo można się domyślić, że zarobić na nich można tylko sprzedająć je …agencjom wywiadowczym (czyt. rządom). Jest więc bardzo prawdopodobne, że grupa stojąca za Red October, to “przesiewacze” informacji, którzy nie tyle pracują na zlecenie konkretnej instytucji rządowej, co starają się sprzedawać zebrane przez siebie dane poszczególnym krajom (a może tylko jednemu?). I robią to od co najmniej 2007 roku znanymi exploitami, a “wpadli” dopiero teraz…

P.S. Na pocieszenie można dodać, że jedynie kradną dokumenty, a nie czyszczą kont swoim ofiarom, w przeciwieństwie do innego grasującego po sieci malware’u, który wykorzystuje te same techniki ataku… ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Nasi “dyplomaci” sami donoszą do Moskwy, ci co nie donosili potknęli się o pancerną brzozę.

@up jak z Warszawy do Katynia.

Wikileaks?

albo anonimowi!!1

ktoś tu zrebootował sobie mózg z nadejściem epoki komputerów – spear phishing stary jak świat?!

albo… polskie ambasady są poza Polską?

Dlaczego tutaj jest artykuł na ten temat?

A dlaczego miałoby go nie być?

“Szum medialny” wokół tego tematu wydaje mi się być na tyle wykreowany przez same media, że ciężko byłoby napisać coś merytorycznie wartościowego, a raczej z takimi artykułami kojarzę niebezpiecznik. Może przesadzam, ale wydaję mi się, że cały ten artykuł można streścić tak: “nic nie wiadomo, ktoś głośno krzyczy”.

Dlatego właśnie, chyba jako jedyni, już w pierwszym akapicie podreślamy, że naszym zdaniem ten red october to nic specjalnego… I powtarzamy to także w końcowych akapitach.

tak… bo jak ktoś wyrwie traktorem bankomat to wszyscy zachwycają się kunszten atakującego, niebezpiecznik wrzuca o tym newsa; co z tego, że atak nie jest wyrafinowany technicznie, skoro najwyraźniej bardzo skutecznie go zastosowano. Mało wiemy o technicznym aspekcie- to fakt (chociaż na niektórych portalach było o tym więcej). Nie zmienia to jednak faktu, że warto się nad tym zastanowić. Następnym razem celem mogą być firmy z branży X, w której akurat ktoś z czytelników jest odpowiedzialny za security (itp.).

Oczywiście, że warto przedstawić taką informację (i dlatego tu jest) — ale moim zdaniem kreowanie przez Kaspreskiego zagrożenie na miarę Stuxnetu i promowanie go z taką samą pompą to trochę przesada. Warto zastnowić się, jaka jest ukryta agenda ;)

Haha… i znów wracamy do przeszłości założyciela firmy ;)

Gdyby nie Kasperski a wiadomo, ze to politycy za tym stoją nigdy byśmy być moze nie usłyszeli o STUXNECIE, etc.

A tak przy okazji poczytajcie o co oskarżał Hilary Clinton Julian Assange – KBG przy jej grzechach nie jest dużo gorsze – amerykańska polityka to czysty kryminał!

“której założycielem jest oficer KGB” – raczej były oficer KGB.

Pod warunkiem, że istnieje coś takiego jak “były oficer KGB” ;)

@Piotr:

A znasz jakichkolwiek aktywnych agentów/oficerów KGB?

Wmawiaj sobie dalej.

Jak to powiedzial Putin, “There is no such thing as a former KGB man”

“a może oficer byłego KGB”? rozumiem, że pijesz do faktu, iż służba o tej nazwie już nie funkcjonuje?

Matja: tak.

to już wiem skąd mogły pochodzić dane umieszczane w WikiLeaks

Wczoraj w Wiadomościach TVP usłyszałem informację od szefa firmy Kaspersky, że trojan grasuje od 5 lat i dopiero teraz udało się im go zidentyfikować (a zatem i dodać do bazy sygnatur swojego antywirusa). Dziennikarz gdyby był bardziej kumaty mógłby zapytać, po co więc kupować antywirus Kasperskiego skoro trojan grasuje bezkarnie przez 5 lat. Następnie usłyszałem w tym samych wiadomościach że obrona przed tego typu trojanami polega przede wszystkim na aktualizacji antywirusa do najnowszej wersji, pytanie tylko po co skoro dopiero za 5 lat trojan znajdzie się w bazie tego antywirusa ;) Zalecano też nie otwieranie żadnych nieznanych plików (pokazywano format excela). Niestety nie wskazano najlepszej metody zabezpieczenia przed trojanami, czyli nie włączania i odcięcie komputera od sieci.

“Wreszcie, gdyby za Red October miał stać rosyjski rząd,

jak sugerują niektórzy opierając się głównie na rosyjskojęzycznych

wstawkach w kodzie, to czy rosyjska firma antywirusowa Kaspersky,

której założycielem jest oficer KGB, zdecydowałaby się na

ujawnienie tego faktu? Ewentualnie, czy zdradziłaby wszystkie

szczegóły takiej operacji, na jakie trafiła? ” Śmieszne

STRATFOR

Proszę przypomnieć sobie aferę z ta organizacja i ANONYMOUS którzy ich ukarali przykładnie!

Rosjanie ujawnili bo już nie był potrzebny.

Znaczy mają teraz skuteczniejsze narzędzie.

A polaków nie ujawnili że szpiegowali bo się zdenerwują i zabiorą bezcenne relikwia świętego Tupolewa.

Sugerujecie, że to, nasze? Polskie?