10/9/2012

Pamiętacie włamanie do Google sprzed 2 lat? Okazuje się, że osoby, które za nim stoją ciągle, bez żadnych przeszkód trudnią się atakami na sieci i systemy komputerowe…

Elderwood Project

Symantec opisał działania pewnej grupy komputerowych włamywaczy, którym nadał nazwę “Elderwood Project“. To oni mają stać za głośnymi atakami na Google z 2009 roku, w ramach których włamano się także 35 innych, dużych amerykańskich firm. Tę falę ataków nazwano mianem Operacji Aurora. Przypomnijmy, że Google o ataki oskarżyło wtedy Chiny.

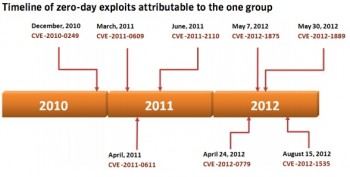

Teraz udało się powiązać tamte ataki z innymi, których dokonano na przestrzeni ostatnich dwóch lat (m.in ciekawym atakiem na strony Amnesty International). Podobieństwo? Sposób obfuskacji kodu, budowa infrastruktury C&C. Dodatkowo, wszystko wskazuje na to, że grupa ma ciągły dostęp do podatności typu 0day — w ciągu ostatnich 2 lat w swoich atakach wykorzystywała co najmniej 8 nieznanych dotąd dziur, w tym:

- CVE-2012-0779 (BID-53395) Adobe Flash Player

Object Type Confusion Remote Code Execution Vulnerability - CVE-2012-1875 (BID-53847) Microsoft XML Core Services

Same ID Property Remote Code Execution Vulnerability - CVE-2012-1889 (BID-53934) Microsoft XML Core Services

Remote Code Execution Vulnerability - CVE-2012-1535 (BID-55009) Adobe Flash Player

Remote Code Execution Vulnerability - CVE-2011-0609 (BID-46860) Adobe Flash Player

‘SWF’ File Remote Memory Corruption Vulnerability - CVE-2011-0611 (BID-47314)Adobe Flash Player

‘SWF’ File Remote Memory Corruption Vulnerability - CVE-2011-2110 (BID-48268) Adobe Flash Player

Remote Memory Corruption Vulnerability - CVE-2010-0249 (BID-37815) Internet Explorer

‘srcElement()’ Remote Code Execution Vulnerability

W jaki sposób atakują i kto jest celem?

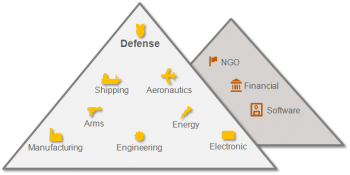

Ataki gangu Elderwood polegają głównie na exploitacji Internet Explorera i Adobe Flasha. Celami są firmy będące podwykonawcami w projektach związanych z bezpieczeństwem w sektorze wojskowym, nowymi technologiami i energetyką.

Wektorem ataku jest przede wszystkim wysłanie skierowanego do konkretnej osoby e-maila (ze złośliwym załącznikiem), ale grupa ostatnio zaczęła także korzystać z podejścia typu “watering hole”.

Watering Hole – na czym polega ten atak?

“Watering Hole“, czyli wodopój, to technika polowania wykorzystywana m.in. przez lwy. Zamiast ganiać za ofiarą, czekają u wodopoju, wiedząc, że prędzej czy później ofiara musi się tam pojawić. W atakach komputerowych, technika “watering hole” polega na włamywaniu się na serwisy internetowe, które może odwiedzić ofiara. Atakujący umieszcza tam złośliwy kod, który prędzej czy później zostanie wykonany w kontekście przeglądarki ofiary.

Wszystko wskazuje na to, że członkowie grupy “Elderwood” wykonują swoją pracę na etacie — nie ma jednak twardych dowodów, że stoi za nimi jakaś instytucja rządowa.

Exploity skuteczniejsze niż czołgi?

Na podstawie powyższych informacji rysuje się ciekawy obraz współczesnej wojny elektronicznej: z jednej strony grupa włamywaczy atakująca największe Amerykańskie firmy, z drugiej strony Stuxnet, który zaatakował infrastrukturę irańskiej elektrowni i wykorzystał w tym celu 4 0day’e oraz najprawdopodobniej był wynikiem współpracy pomiędzy amerykańskim i izraelskim wywiadem. Do tego dorzućmy Niemców, którzy dopiero co przyznali się, że tworzą swojego rządowego trojano-backdoora i szukają do tego projektu programistów.

To chyba koniec czasów, kiedy komputery wykorzystywaliśmy tylko do grania lub automatyzacji pracy w biurze, a internet do nauki, komunikacji i rozrywki. Obecnie komputery przyjmują także rolę broni, a internet jest polem walki. Fire in the hole!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Wnioski: Flash i IE robią papa, a Rosjanie ze swoim ‘paranoicznym’ podejściem do cudzego zamkniętego oprogramowania mają rację.

Sugerujesz, że nikt inny nie szuka dziur w żadnych innych platformach?

Słowo klucz: 0day Hint: szybkie łatanie dziur w oprogramowaniu open source

Ciekawi mnie czy Polska ma rządową grupę hakerów, a jeśli tak to pod kogo podlega – ABW, czy SKW …

A możę pod ZUS? Ewentualnie PKP…

Sa działy wojskowe zajmujące sie wywiadem. Także wywiadem informatycznym – jeśli są gdzieś hakerzy to pewnie tam. http://prlk.republika.pl/lacznosc.html

Choć jeśli nasi zołnierze w afganistanie/iraku musza wykorzystywac rosyjskie satelity do komunikacji to chyba świadomosć bezpieczenstwa informatycznego nie jest odpowiednio intensywnie uswiadamiana na wojskowych uczelniach informatycznych. Przykre bo to nie powód brak potencjału Polaków a socjalistyczny zastój stołkowy.

Gdzieś ok. dwa lata temu na TVN24 mówili, że szykujemy oddział cyberarmii. Osoby obeznane w temacie na pewno zdają sobie sprawę, że taki cyberoddział musimy mieć, gdyż alternatywą byłoby całkowite odłączenie kraju od internetu, a to na szczęście niemożliwe. Mamy trochę odpowiednio rozwiniętych technologicznie firm i ludzi dysponujących wiedzą niezbędną do takiego projektu.

jeżeli polska posiada jakiś oddział cyberarmii to albo ma za zadanie szukanie haków na opozycję albo likwidowanie przecieków afer rządowych … kto by myślał o bezpieczeństwie informatycznym jednej z dzielnic Unii , która już nie ma własnej gospodarki a jedynie tanią siłę roboczą która do tego zgadza się na każde podatki

Jakby to powiedzieć… Polska armia ma obecnie tyle wspólnego z armią, ile na przykład Java z JavaScriptem :)) Coś wiem na ten temat :/ Nie wierzysz to zapytaj jakiegoś znajomego który akurat służy (sorry, teraz się pracuje) w WP. Oczywiście w jednostce a nie w Sztabie Generalnym :))

Ale ogólnie jest dobrze, wszystkie zadania są wykonywane terminowo, problemów nie ma itd. itp.

@ mnmnc

A są w Polsce wojskowe uczelnie informatyczne? Wiem o jedne, aczkolwiek ani ona czysto wojskowa, ani tylko informatyczna.

Co do łączności przez rosyjskie satelity. Cała łączność jest szyfrowana, dodatkowo dokumenty stricte bojowe są kodowane. Kumpel łącznościowiec, kiedy zrobiło się o tym głośno stwierdził krótko: “kurwa, tych debili dziennikarzy to rozstrzelać”. To, że to był akurat rosyjski satelita nie ma żadnego znaczenia. To nie był satelita wojskowy tylko firmy (nazwy nie pomnę, mogę zapytać) która go wynajmuje. Żeby było ciekawiej z tego satelity korzystało też kilka amerykańskich firm i jakoś nikomu to nie przeszkadzało.

Za to chłopaki mieli potem od groma roboty z przekierowaniem łączności na “słusznego” satelitę ;) Szkoda że ten “mądry” dziennikarz wtedy nie był w Afganie, oj chłop by się nasłuchał :))

No ale u nas dziennikarze i politycy znają się na wszystkim, nawet jeśli nie znają się na niczym ;)

@Robert:

Wojskowa akademia techniczna

Cytat ze strony WAT-u: “W chwili obecnej Wojskowa Akademia Techniczna jest państwową, politechniczną szkołą wyższą.”

podobno mamy w kraju najzdolniejszych programistów na świecie, powinnyśmy być pod tym względem potęgą.

“my”? Czyli kto?

do Robert, zawsze puszczanie ruchu przez cudzą infrastrukturę jest mniej bezpieczne niż przez własną, to co że szyfrowane, jeżeli mogą mieć klucze prywatne, a jak nie mają to mogą próbować odgadnąć, złamać, wykorzystywać ataki man in the middle…. Korzystanie z rosyjskiej infrastruktury najbardziej się mi kojarzy z liczeniem głosów podczas polskich wyborów parlamentarnych, widać zasiedzenie na stołkach jest już od 2-giej wojny światowej

Ciekawa acz trafna analiza. Nie zapominałbym jednak o miedzynarodowej partyzantce anarchistyczno-wolnosciowej jaką sa Anonymous. Ataków z chirurgiczną precyzją przeprowadzają zapewne mniej i powodują przedewszystkim chaos, jednak nie muszą sie ukrywać ze swoimi intencjami a grajac w otwarte karty przyciagają uwage opini publicznej czasem i do slusznych spraw.

“Ciekawa acz(kolwiek) trafna”? Co miałeś na myśli?

Nie.

@grammar

Zaczałem od “Ciekawa acz niepełna..” z uwagi na zdanie następne. Potem jednak zmieniłem ‘niepełna’ na ‘trafna’, niestety ‘acz’ zostawilem – wydawało mi sie pasować. Teraz kiedy już zwróciłeś moją uwage uświadomiłęm sobie jak wielką skazą skalałem język ojczysty. Poniosę to brzemię i przyjme nadciągające baty z mężnościa godną Prometeusza.

@mnmnc: za ten karygodny błąd, będziemy ci wyświetlać wersję niebezpiecznika w różowej kolorystyce i z Justinem Biberem w background-image ;)

a @PK nie ma jak dobry temat poboczny :)

Uwielbiam poczucie humoru pana Koniecznego XD

Ja też poproszę tą spersonalizowawszy wersję :D

Panie Piotrze, niech się Pan zlituje nad mnmnc… Nie przewinił aż tak, żeby go Biberem karać…

Polska ma swoją grupę – siedzą w zusie i atakują bezbronnych obywateli…

“w ramach których włamano się także 35 innych,”

uciekło = “włamano się także *do* 35 innych,”

IE oraz Flash, celuje się zawsze tam, gdzie wiadomo, że dana technologia wystąpi lub są na to duże szanse. Pamiętam, jak na początku powstania Androida mówiło się o jego bezpieczeństwie itp., ale intensywność ataków zależy jedynie od popularności danej technologii lub sprecyzowanego celu, nie ma oprogramowania w 100% bezpiecznego.

Do grona “popularnych” dodałbym Office oraz Java (ale mam nadzieję, że ta ostatnia z racji świeżych jeszccze fuckupów została już odinstalowana przez tych bardziej świadomych).

Zauważ, że w programach z otwartymi źródłami dziur właściwie nie ma (a przynajmniej ostatnio o żadnych się nie słyszy).

Akurat wiem jak wygladaja ‘flaki’ Androida i choc sam nie pracowalem z nim wystarczajaco dlugo zeby byc autorem exploita, ale *gleboko wierze* ze akurat dziur w nim jest *bez liku*, chocby w frameworku do multimediow..

@Kuba:

“Zauważ, że w programach z otwartymi źródłami dziur właściwie nie ma (a przynajmniej ostatnio o żadnych się nie słyszy).”

Oj sa sa :) Wierzaj mi, sa! Przy obecnym tempie rozwoju oprogramowania i niedoskonalosciach modelu tworzenia tegoz oprogramowania (OO) dziury sa czesto introdukowane (albo re-introdukowane) ‘on a daily basis’.

@kuba

http://www.h-online.com/newsticker/news/item/Apache-OpenOffice-update-closes-buffer-overflow-vulnerabilities-1678843.html

chłodna historia brachu

Chyba najlepszym rozwiązaniem przez władze jest napisanie własnego systemu. Zabezpieczonego w najlepszy sposób. Brak dostępu do internetu / VPN-ów, Lan-ów. :)

I stworzenie czegoś bez portów USB :-) Tylko autoryzowane aplikacje i dane ;-)

Tylko autoryzowane aplikacje? Brzmi jak iPhone ;) A czy to jest skuteczne…

Najlepiej aby to urządzenie miało 4 inputy. :)

Zasilanie, d-vi, ps2 key/mou

I restrykcja przy napędach cd-rom i FDD. Brak autorunu. Aplikacje uruchamiane w sandboxie na virtualnej maszynie objętej sandboxem.

To chyba sfera marzeń. :)

Prędzej Pani Marzenka się wkur…, że nie może! Oglądać różnych treści, grać w pasjansa. :P

The years start coming and they don’t stop coming: http://qubes-os.org/Home.html

Co do polaków, polecam sprawdzić: Departament Bezpieczeństwa Teleinformatycznego ABW w ramach NASK, zespół CERT Polska i system ARAKIS-GOV.

To stricte defensywa, tu chodzi raczej o ofensywe (ale kto ich tam wie, co oni robią) ;)

Fire in the hole! – watering hole

Pozwolę sobie na nutkę sentymentu:

Dawno, dawno temu … Ok, Polscy hakerzy są i mają się dobrze, pracują w rożnych firmach i nie parają się ‘wojnami’, a prawda jest taka ze wojna trwa od wielu wielu lat!

Każdy średnio ogarnięty ‘haker’, wie gdzie można wkładać palce a gdzie nie, jak tez umie dobrze liczyć. Kiedyś były inne czasy, człowiek się ‘bawił’ – teraz się tylko zarabia, a jak wiadomo gdzie jest kasa tam są problemy.

Dla przykładu: deface strony TP s.a. (Teraz Orange), czy ma jakiś sens? Średnio, nie ma z tego żadnego profitu, ale kiedyś robiło wrażenie ;) (#Gumisie)

Komputery były, są i będą! Używane jako broń, zmienia się tylko ilość zabawek, i przenosi się linia w modelu OSI.

Czy Polska posiada cyber wojowników? Pewnie że posiada … na etacie Administratora, zmieniającego tusze w drukarce :/.

Nie mniej jednak, paru patriotów by się znalazło, co cieszy, ale też jest wielu po drugiej stronie barykady – bo tam jest kasa, co smuci.

Cytacik z UW-Team:

– Gdzie Ci nowi hakerzy maja się uczyć?

– Na Disney Channel …

I tyle w temacie ;)

PS: Wzruszam ramionami … bo co ja mogę :( – EOL (End Of Link)

będzie jakaś informacja o awarii Alior Banku wczoraj? Ktoś hackuje banki?

W ramach JW NIL masz wsparcie informatyczne (i nie tylko) “Zabezpieczenie informacyjne operacji specjalnych poprzez wydzielenie elementów wsparcia dla zadaniowych zespołów bojowych oraz komponentów wojsk specjalnych. ” (źródło http://www.wojskaspecjalne.mil.pl/78-jw_nil.html?ln=pl). Jest więcej komórek administracji państwowej i służb specjalnych zajmujących się tą tematyką ale o tych najważniejszych nigdy się nie dowiemy (i tak powinno zostać).

[…] exploitami? Już teraz można powiedzieć, że 0day jest równie skuteczny jak precyzyjnie wycelowany w serce wroga nabój. A mimo wszystko mniej […]

[…] strategia, mająca sugerować “przeciętnych rzezimieszków”?). Przypomnijmy, że chińczycy korzystają z 0day’ów w swoich atakach (nawet tych o niskim priorytecie), a USA wraz z Izraelem, potrafią […]

Mamy własne słowo na zaciemnienie, zagmatwanie kodu. Obfuscaczenie nie jest najlepszym tłumaczeniem;)

[…] ukierunkowanych, ale może też dotknąć przypadkowe osoby, jeśli atakujący korzystają z techniki wodopoju. Dziura pozwala atakującym na zainstalowanie i zdalne uruchomienie kodu na komputerze ofiary, co […]

[…] przez chińskich rządowych hackerów (a dokładnie komórkę działającą pod nazwą Elderwood) m.in. na Google, Adobe, RSA, Junipera i znanych wojskowych kontraktorów, m.in Lockheed Martin i […]