27/7/2015

Wystarczy jeden MMS, aby przejąć kontrolę nad prawie wszystkimi z dzisiejszych smartphonów działających pod kontrolą systemu Android. Ofiara nie musi wykonywać żadnej akcji — co gorsza, nawet nie zorientuje się, że została zaatakowana, bo udany atak spowoduje skasowanie swoich śladów z telefonu ofiary…

StageFright — wystarczy, że ktoś zna twój numer telefonu

O błędzie, któremu nadano kryptonim Stagefright (tak, jest też logo!) poinformowała dziś firma Zimperium zajmująca się bezpieczeństwem mobilnym.

Techniczne szczegóły błędu i ataku zostaną ujawnione dopiero na przyszłotygodniowej konferencji Black Hat, ale już dziś sporo wiadomo, a niektórzy badacze twierdzą, że ta dziura jest największą do tej pory odkrytą w Androidzie, a niektórzy wprost nazywają ją Heartbleedem w świecie mobilnym.

Dziura znajduje się w domyślnie wykorzystywanej przez Androida bibliotece Stagefright, odpowiedzialnej za przetwarzanie multimediów. Aby wykorzystać błąd w niniejszej bibliotece, wystarczy zmusić telefon do przetworzenia odpowiednio spreparowanego pliku. Niestety najprościej można to zrobić za pomocą MMS-a (część z telefonów automatycznie przetwarza jego treść zanim pokaże użytkownikowi powiadomienie o jego otrzymaniu). To oznacza, że jedyne co musi znać atakujący, to numer telefonu ofiary.

Błąd jest o tyle poważny, że ofiara nie musi wykonywać żadnej akcji. Nie trzeba w nic klikać, niczego włączać. Wystarczy, że telefon odbierze wiadomość MMS. Ataku można więc dokonać podczas snu ofiary, a po przejęciu kontroli nad telefonem “skasować” ślady włamania.

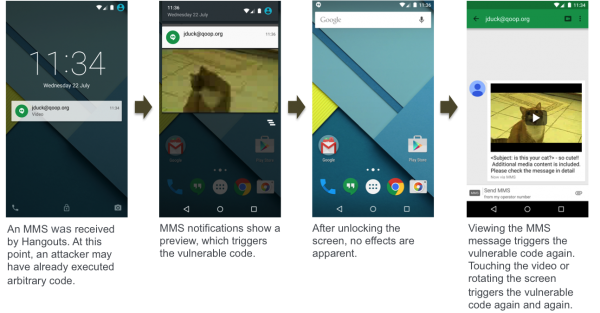

Oto ilustracja ataku z telefonu Nexus 5 (hammerhead) pracującego pod kontrolą Android Lollipop 5.1.1.

Przy pomocy błędu, bez konieczności wychodzenia z sandboksa, atakujący będzie mieć dostęp do:

- dźwięku (podsłuchiwanie rozmów)

- aparatu (podglądanie ofiary)

- karty pamięci (wykradanie danych)

Ale na tym może się nie skończyć. Atakujący może bowiem skorzystać ze znanych root-exploitów na Androida (np. PingPongRoot, Towelroot, put_user) aby podnieść swoje uprawnienia i przechwycić dane innych zainstalowanych na telefonie aplikacji…

Które telefony i wersje Androida są podatne?

Według badaczy, wszystkie Androidy od wersji 2.2 włącznie do najnowszej są dziurawe. Na szczeście niektórzy producenci już zaczynają wypuszczać patche. Jednym z pierwszych jest Google, które co prawda poprawiło kod w swoich wewnętrznych repozytoriach, ale zanim dotrze on do telefonów użytkowników za pomocą tzw. aktualizacji firmware’u OTA (ang. over the air) minie jeszcze sporo czasu… Dodatkowo, z racji mnogości producentów i umów z operatorami, niektórzy w ogóle mogą nie doczekać się patcha (chyba że sami zrootują i zaktualizują swój telefon).

Odkrywcy błędu szacują, że podatnych na atak jest ok. 950 milionów smartphonów. W najgorszej sytuacji są ci, którzy wciąż korzystaja z Androidów poniżej wersji 4.3 (Jelly Bean) — na tych systemach nie ma bowiem dodatkowych zabezpieczeń przed exploitami, co sprawia, że atakujący może łatwiej sięgać do danych innych zainstalowanych na telefonie aplikacji.

Mam Androida — co robić, jak żyć?

Na chwilę obecną za wiele nie jesteś w stanie zrobić. Jeśli pojawi się patch — wgraj go jak najszybciej. Warto też w Google Hangouts wyłaczyć automatyczne pobieranie treści MMS-a (zachowując jednak w pamięci, że nie tylko przez MMS-y można zostać “zhackowanym”). Ci bardziej odważni mogą, jak wspomnieliśmy wcześniej, zrootować swój telefon i wgrać CyanogenModa — jego programiści poinformowali, że podatność została w nim już załatana.

Na uspokojenie dodamy, że na chwilę obecną nikt nie odnotował ataków wykorzystujących tę dziurę. Jej szczegóły znają póki co tylko badacze z Zimperium oraz zespoły bezpieczeństwa Google, BlackPhone i Mozilli.

Obawiamy się jednak, że obecne, dość szczegółowe informacje na temat podatności skłonią niektórych do jej odtworzenia, a po prezentacji na BlackHacie na pewno pojawią się gotowe do użycia exploity. Wtedy najlepiej będzie… albo przesiąść się na starą Nokię kupić iPhona. A ponieważ na iPhona też dziś znaleziono 0day’a, to zostaje Nokia ;)

PS. Jeśli kogoś interesuje atakowanie smartphonów i obchodzenie bezpieczeństwa aplikacji mobilnych na platformach iOS i Android, to zapraszamy na nasze 2 dniowe warsztaty z bezpieczeństwa aplikacji mobilnych. Najbliższa edycja odbędzie się w Warszawie 6-7 sierpnia (zostało jeszcze 6 wolnych miejsc).

Aktualizacja 28.07.2015

Szacowaliśmy, że publiczny exploit pojawi się w okolicach konferencj BlackHat… a pojawił się dużo wcześniej, bo dziś. Evgeny Legerov udostępnił właśnie nowy dodatek VulnDisco 20.22 zawierający co najmniej 2 niezałatane jeszcze podatności w bibliotece StageFright.

Okazuje się także, że Google o błędzie wiedziało od kwietnia. Wypłaciło za niego badaczom tylko 1337 dolarów i powiadomiło producentów telefonów. Ci — jak widać — do tej pory niczego nie zrobili w tej sprawie. Internauci już żartują, że żyjemy w smutnych czasach, bo nasze Jeepy są szybciej aktualizowane niż nasze smartphony… Inni idą krok dalej i wprost mówią, że jeśli zdecydowałeś się na Androida, to “jesteś albo biedny, lubisz tandetę, albo po prostu bardzo nienawidzisz Apple”.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“O błędzie, któremu nadano kryptonim Stagefright (tak, jest też logo!)” AAAAAAAAAAAARGHHHH

A Stagefright to nie jest przypadkiem nazwa podatnej biblioteki?? :)

“Wtedy najlepiej będzie… kupić iPhona albo przesiąść się na starą Nokię ;)”…

A nie tak dawno mieliście artykuł sponsorowany przez Microsoft i już zapomnieliście o Windows Phone?

Swoją drogą to w iPhony da się crashować SMSem.

Jest różnica pomiędzy “crashem” a “zdalnym wykonaniem kodu” :-)

Ktos jeszcze nie czuje sie przekonany do iphone’a ? ;)

Tak, chyba przejde na symbiana :D

Tak. Na szczęście nadchodzi Tizen. ;)

Ciekawe czy hacked team znało tego exploita

Czyż nie wystarczy wyłączyć możliwość odbierania mms?

Nie, dlatego, że MMS to tylko jeden z wektorów ataku.

Ale to ma sens, jeżeli MMS jest jedynym wektorem ataku nie wymagającym aktywności użytkownika. Na stronę trzeba by wejść, maila pobrać, grę uruchomić, zaś MMS odbierają się same ;-)

w samsungach (może nie wszystkich) zdaje się, że trzeba mieć włączoną transmisję danych, aby otrzymać mmsa, więc chyba nie jest się aż tak bezbronnym

Hasan ma racje, trzeba wlaczyc transmisje danych aby odebrac jakiegokolwiek MMS na urzadzeniach firmy Samsung. Wyglada to na “nowosc” w Lollipop 5.0.1, lecz nie wiem jak z wczesniejszymi androidami. Wydaje mi sie ze ta funkcja moze byc zmieniona/wylaczona w zaleznosci od operatora sieci.

Domyślna aplikacja do obsługi wiadomości nie robi podglądu wiadomości (chyba, że ktoś sobie to specjalnie ustawiał). Do tego, żeby pobrać MMSa trzeba mieć włączone dane pakietowe, co skutecznie uniemożliwić może atak podczas snu ofiary (nawet jak telefon jest podpięty do WiFi.

“The vulnerability can be exploited using other attack techniques, including luring targets to malicious websites”

W FF można ustawić opcję “stagefright.disabled” i wejście na stronkę też mi nie popsuje telefonu :P

Czy nie wystarczy aby usunąć konfiguracji AP dla MMSów? Lub też w jakiś inny sposób wyłączyć ich otrzymywanie (może jakimś kodem po stronie operatora)?

Nie

Wywalić wszystkie konfigi mms w telefonie, kto normalny w dzisiejszych czasach w ogóle tego używa?

O jedno wielkie zagrożenie mniej, zawsze można wysłać zdjęcia i filmy innym kanałem komunikacji – innym niż exploitowane mmsy.

Racja ! Np. snapchat super wysyła fotki :D

W ustawieniach aplikacji wiadomości w telefonach HTC (one m7) da sie wyłączyć autoodbieranie MMS-a. To może trochę utrudnić wykorzystanie podatności.

To samo na LG Swift L5 II

Niedawno przesiadłem się na Lumię, i widzę kolejny plus tej migracji. Jak na Windows Phone by coś takiego wyszło to na pewno zaraz wyszła by łatka i po sprawie. W Androidzie to nie będzie takie oczywiste …

Czy to miał być żarcik? W takim razie bardzo udany. Telefony które mają więcej niż 2 lata nie są wspierane. Dzisiaj dostaniesz łatkę od ręki, za rok po 3 miesiącach, a za 2 lata wogóle.

“e”

Nie wiesz o czym piszesz. Mam windows phone od listopada 2013, przez ten czas miałem 18 upadtów systemu.. OSIEMNAŚCIE. Ostatni pod koniec czerwca tego roku, a zaraz wychodzi Windows10 i Lumię też go dostaną. WSZYSTKIE.

Kiedy ostatecznie połączą Windows Phone z Windows, to mogą się nam skończyć czasy słodkiej “wolności od podatności” =/

@e

Nokia Lumia 920 miała premierę we wrześniu 2012 roku, teraz mamy Lipiec 2015. 2 tygodnie temu instalowałem aktualizację zabezpieczeń, resztę dopisz sobie sam :P

Ależ Windows Phone już od 8.x używa kernela NT :) a akurat tak się składa, że kernel jest naprawdę ostatnią rzeczą, w której znalazłaby się jakakolwiek podatność (no chyba, że przed kernelem stoi podatny hypervisor).

> Telefony które mają więcej niż 2 lata nie są wspierane.

“Telefony” – słowo klucz. Ale aktualizacje idą od MS, a nie od producenta telefonu. To jest zasadnicza różnica ekosystemów pomiędzy androidem a WP. Tam update musi przejść od AOSP do producenta, potem łańcuszkiem przez każdego dodającego jakieś brandingi i dopiero do telefonu. Tutaj wychodzi update i jeżeli nie uwali on sterowników sprzętowych producenta, jest zaciągany niemal od razu jako zgodny z telefonem (no jeszcze ustawienia regionalne mają trochę do rzeczy).

@Michakl: powiadasz, że wszystkie lumie? super! w takim razie moja lumia 710 nareszcie przeskoczy z WP7.8, na WP10! i po mi był WP8.x ;)

@Michakl Poczekamy zobaczymy. Wiem więcej niż Ci się wydaje, mam telefon WP7 drugiej generacji, tej która miała być supportowana przez WP8. Najpierw z aktualizacjami było kiepsko ale były, po pierwszym roku pojawiały się tylko drobne security. Po ogłoszeniu WP8 skończyły się wogóle aktualizacje. Jak wejdzie WP10 czy jak to nazwą skończy się wszystko dla WP8.

A ja korzystam teraz z 640 lumi – update był początkiem lipca 2019. Wiec wsparcie jest. Jedyny problem to mało gier, jednak jesli sie korzysta z urządzenia jako telefonu a nie konsoli to jest ok.

Polecam wyjąć kartę SIM i używać whatsuppa :P

Czy Whatsupp to jakiś alternatywny do Androida system operacyjny?

Błąd dotyczy biblioteki przetwarzającej multimedia. Whatsup umożliwia przesyłanie zdjęć, dźwięku i bardzo możliwe, że wykorzystuje podatną bibliotekę do ich przetwarzania… Inaczej mówiąc podatna jest każda aplikacja korzystająca ze zbugowanej biblioteki. :(

Jeśli błąd leży w przetwarzaniu *treści* multimedialnej, to niedopuszczenie do jej odebrania w postaci zepsucia APN MMS powinno wyeliminować problem.

Przecież już Piotr pisał, że to tylko jeden z wektorów ataku.

“ofiara nie musi wykonywać żadnej akcji”

Warto nadmienić, że to dotyczy tylko ludzi używających rzeczy takich jak hangoutsy czy inne rzeczy, co automatycznie odtwarzają treść. Jak ktoś używa domyslnych aplikacji to musi jednak ręcznie otworzyć mms.

Stagefright jest tez uzywany do generowania miniaturek ;>

Czy cyanogenmod jest wolny od tego błędu? Bo coraz bardziej zastanawiam się nad wgraniem go do mojej motki :)

Z racji tego, iż cyanogenmod też siedzi na androidzie to też jest dziurawy.

Recent Stagefright issues

The following CVE’s have been patched in CM12.0 and 12.1 nightlies for a couple weeks. If you haven’t updated already, we strongly encourage you to do so.

CM11 will see these updates hit as part of out of band fixes this weekend (these releases occur weekly).

CVE-2015-1538

CVE-2015-1539

CVE-2015-3824

CVE-2015-3826

CVE-2015-3827

CVE-2015-3828

CVE-2015-3829

We are actively following all the DefCon events and announcements and will be keeping tabs on other disclosures that could impact CM and its derivatives.

https://plus.google.com/u/0/+CyanogenMod/posts/7iuX21Tz7n8

Dzięki, dopisane do artykułu (wyżej sugerowaliśmy, że zrootowanie może być pomocne, ale rzeczywiście warto niektórych naprowadzić dokładnie na konkretnego moda).

Root nie wiąże się ze zmianą systemu – czy jest może gdzieś dostępna spatchowana biblioteka, którą mogę sobie wrzucić do swojego, stockowego systemu?

Uzytkujacy Aero2 w smartfonach bezpieczni :P

Jakieś dziwne komentarze powyżej. Już bardziej sensowne byłoby zarówno wyłączenie MMSów jak i wszelakich grafik w przeglądarce. To z gatunku co robić i jak żyć ;-)

PS: Oczywiście Facebooki i inne aplikacje gdzie możemy odbierać grafiki, masowo odinstalowujemy też. Tak więc może jednak jakiś standardowy pozbawiony ficzerów telefon?

A jak ktoś przegapił aktualizację, to jak ma do niej wrócić? Mam telefon w Plusie, ZTE Blade III.

Maemo5 i pozamiatane :)

albo meego :)

Albo SailfisOS.

Albo BlackBerry 10. :)

“jesteś albo biedny, lubisz tandetę, albo po prostu bardzo nienawidzisz Apple”

lub nie wiesz co to blackberry.

No to teraz wszelkiej maści hejterzy będą mieli używanie na androidzie :D

Swoją drogą, czy jakaś wersja playservices nie miała mieć właśnie możliwości aktualizowania niektórych komponentów systemowych, pomijając wszelkich operatorów etc. Czy może coś źle zrozumiałem ?

Może i miała, spróbuj podmienić pliki systemowe tak, żeby zaktualizować Androida, nie psując jednocześnie nakładki producenta :) (ps. Google wcale nie ma łatwiej)

Hmm… Kilkanaście minut temu na SG Note 3 zauważyłem okienko związane z aktualizowaniem polityki bezpieczeństwa. Czyżby patch?

Albo dowcipny atakujący ;)

Data tego patcha to 17 lipca więc nie wiadomo. Ogólnie Samsung co jakiś czas wypuszcza takie łatki.

Tam od razu iPhone… Jak by nie było normalniejszej alternatywy… https://jolla.com/jolla/

Nie ma OSów doskonałych, są tylko takie, które wydają się być bezpieczne w danym momencie.

Kiedyś można było zablokować telefon np. siemensa wysyłając sms o treści %English

Później był “sms śmierci”

To jaki telefon polecacie? ;)

Polecam latarkę i alfabet Morsea albo ogniosko i znaki dymne… ;)

Czy posiada ktoś informację jak ten błąd wpływa na Blackberry? Posiada ono emulację androida i otwiera androidowe aplikacje, które to też mogą otwierać pliki multimedialne. Czy używa wtedy może bibliotek systemowych Blackberry czy może ma androidową bibliotekę?

Nijak nie wpływa, android jest oddzielony od systemu. Nie zapomnij, że piszemy o BlackBerry ;)

Coś w temacie oprogramowania antywirusowego dla Andka?

W temacie czego? :D Jak ktoś ma za dużo zasobów na telefonie/tablecie to może instalować, problem w tym, że najwyżej użytkownik otrzyma fałszywe poczucie bezpieczeństwa i nic więcej.

“Oprogramowanie antywirusowe” chodzące w sandboksie własnej wydzielonej VM Javy jak każda inna aplikacja? Robisz to źle.

ooo, biorąc pod uwagę że 95% tych telefonów nigdy nie dostanie patcha OTA, to jest szansa na 900 milionów zombie :)

Właśnie miałem o tym pisać, bo mnie to dotyczy. Samsung przestał aktualizować mój telefon jeszcze kiedy był na gwarancji. Teraz już tylko Cyanogenmod zostaje, bo zakładam, że tam poprawią szybko.

Ty wiesz, że istnieje coś takiego jak cyanogen. Ile z tych 900 milionów wie?

W związku z jakością dzisiejszej technologii informatycznej/elektronicznej – wpychanej nam na każdym kroku i niekoniecznie chcianej, to podtytuły powinny nazywać się nie *co robić, jak żyć* tylko *co robić jak rzyć* (bez przecinka i przez rz).

Ej…

Wpis o bezpieczeństwie i polecacie jakieś Apple zamiast BlackBerry?!

Ekipa od Cyanogenmod ogłosiła, że załatała ten problem w CM 12.0 i 12.1 kilka tygodni temu:

https://plus.google.com/+CyanogenMod/posts/7iuX21Tz7n8

Co zresztą widać w ich Gerricie: http://review.cyanogenmod.org/#/q/topic:security+status:merged

A niedługo premiera nowego Windows 10 i na telefoniki też będzie :)

No i zostaje tylko BlackBerry…

Ups! Chyba jednak nie :P

http://www.bbnews.pl/2015/07/luka-w-qnx-pozwala-przejac-kontrole-nad-samochodem/

Nie wystarczy skasowanie APN do MMSów?

Pewnie! A później wystarczy przeczytać artykuł.

Taaak Ci odeazniejsi mogą zrootowac telefon, w dupie są chociażby użytkownicy samsunga galaxy s3 mini Verizon Gt-i8200 którzy imho telefon zrootowac mogą ale żaden działający custom Rom nie wyszedł :/

Czy Niebezpiecznik już zawsze będzie “bez szablonu” na białym tle? :)

Cos u ciebie nie dziala.

Dokładniej chyba to:

https://code.google.com/p/chromium/issues/detail?id=505268

Ostatecznie można wprowadzić błędną konfigurację MMS w Androidzie, i nie będzie pobierało żadnych MMSów. Zresztą które przychodzą na tyle rzadko uważam, że jesteśmy w stanie zauważyć taką aktywność. Choć może nie jest to znowu burza w szklance wody.

Hah w momencie czytania tego dostaję takiego oto SMSa :)

No chyba lepiej ni klikać

Заходи общаться! v.k12.ru/tayo

Wiedzialem ,ze dobrze jest pozostac przy megoo :)

Gdyby N9 miała jeszcze transmiter fm to też bym został :)

Jakie 5.1.1? Podobno najnowszy Android jest załatany.

Pozostaje BlackBerry

Proszę, nauczcie się pisać “obecnie”, a nie “na obecną chwilę”, bo na tę drugą to można najwyżej czekać. A OBECNIE to zęby bolą jak się tekst czyta, mimo że technicznie bardzo ciekawy.

A się wszyscy z symbiana śmieją. Nie pamiętam kiedy ostatnio był na niego 0day ;-)

“Stara nokia” to chyba Symbian,a nie Windows Phone?;)

Dziwne ze informacja o poważnej dziurze w Androidzie zbiega się z premiera Windows 10 :) teraz wszyscy ze strachu przesiada się na Microsoft Windows phone.

Windows Phone ? nigdy w zyciu.

Nie do końca, ponieważ zmiana systemu = zmiana telefonu.

Skąd można tego mmsa dostać?

(…)

albo przesiąść się na starą Nokię kupić iPhona. A ponieważ na iPhona też dziś znaleziono 0day’a, to zostaje Nokia ;)

(…)

nokia i6310 też miała dziure w BT – można było ściągać kontakty / dzwonić (komendy AT) – ale musiał być BT włączony. pozostaje nokia 3210 albo stary Siemens / Ericsson ;)

A czy będzie możliwe przechwytywanie ruchu sieciowego, wykradanie niezapisanych haseł, ataki MITM, itp?

warto podać też info o ataku 0-day na iphone’y. Można go przeprowadzić również za pomocą spreparowanego video. A są na niego podatne wszystkie najnowsze wersje IOS, nawet beta. Błąd w rozszerzeniu jądra AppleVXD393.kext.

To info jest podane w tym artykule.

Wystarczy wyłączyć automatyczne odbieranie MMS-ów

https://www.twilio.com/blog/2015/07/how-to-protect-your-android-device-from-stagefright-exploit.html

Nie wystarczy – przeczytałeś co zalinkowałeś w ogóle? Bo nawet tam o tym piszą :)

Ja przeczytałem i rzeczywiście wystarczy. Nie załata to dziury ale skoro wiesz że jest taka dziura to chyba nie będziesz odbierał MMSów od nieznajomych.

gorzej, jesli ZNAJOMY Cię zhakuje :)

Jak ja sie ciesze ze caly czas uzywam mojgo starego Black Berry :)

Czy w opcjach przeglądarki Androidowej (lolipop) można zablokować uruchamianie JS?

Coraz bardziej chwale sobie moje Nokie 3310 i 6700…

Mając stary telefon bez możliwości aktualizacji (zarówno softu jak i sprzętu) co mogę zrobić oprócz wyłączenia MMSów i liczenia, że nic nie wejdzie przez internet?

A ja coraz bardziej cenie sobie brak tel i mieszkanie w lesie, kompletnie offline.

A tak na poważnie jeśli mamy taką wygodę, dobrobyt w tak krótkim czasie a to sa tego konsekwencje. Ale nie panikował bym na miejscu przeciętnego Kowalskiego. No chyba, że masz 10mil na koncie, ale nawet jeśli okradną cię i zostawia z jednym to tez nie umrzesz z głodu ;) don’t panic przyjmij problem na klatę.

Ciekawe czy Ubuntu phone będzie/jest bezpieczniejsze? Bo choć póki co U-phone pachnie biedą, bardzo nie lubię Apple :-)

pojawia się 1337 i jeszcze nikt nie dopisał komentarza!

BTW: aktualizacja 29.07, Pan redaktor chyba Pan w Australi, nie w Krakowie :))

W tytule: “950 milionów telefonów z Androidem można zhackować jednym MMS-em”

W opisie: błąd występuje w niektórych telefonach, i to z zabugowaną apką Wiadomości lub tylko Hangoutem.

Szklana kula mówi: pewnie wypuścili już aktualizacje na większość telefonów i po luce śladu nie ma.

Tytułami chcecie siać panikę? Jak WP?

Błąd występuje w 95% wszystkich androidów (~950 milionów sztuk). Jest nie w aplikacji, a w bibliotece systemowej. I nie, patchy jeszcze nie wypuścili wszyscy (w zasadzie to prawie nikt nie wypuścił). Aha, i właśnie odkryto 2 kolejne 0day’e — więc nawet jak będą patche wypuszczone na tę lukę, to nie załatają tych 2 nowych.

Windowsphone i po sprawie

Mnie najbardziej ciekawi kiedy i którzy producenci wypuszczą aktualizacje oraz do których modeli i jaką obsuwę będą mieli operatorzy z aktualizacjami do brandowanych modeli.

Z drugiej strony jak ktoś ma starszy telefon na oryginalnym i niewspieranym od jakiegoś czasu sofcie to ma w nim więcej potencjalnie niebezpiecznych błędów, np. w przeglądarce.

Ciekawe co się musi stać by producenci zaczęli naprawdę poważnie podchodzić do tematu aktualizacji bezpieczeństwa, zwłaszcza starszych modeli. Bo jaki odsetek użytkowników ma np. Cyanogenmoda i dba o aktualizacje?

to żaden problem

http://plastikofobia.com/?p=1923

Co to za fajbojowy szajs? Podbijasz wyświetlenia?

Tak na marginesie, “Cheap” się tłumaczy jako “skąpy”, a nie “lubisz tandetę”… tandeta nie musi byc z definicji tania ;p

@up,

s/sie tłumaczy/należało przetłumaczyć/

za XDA

http://forum.xda-developers.com/showpost.php?p=62075418&postcount=21

błąd jest w /system/lib/libstagefright_amrnb_common.so

patch na wszystkie wersje androida:

perl -pi -e ‘s/\x03\x46\x52\x00\x10\xb5\x08\x46\x19\x46/\x10\xb5\x03\x1c\x52\x00\x08\x1c\x19\x1c/’ /system/lib/libstagefright_amrnb_common.so

Trzymam kciuki, że Google wymyśli sposób aby załatać to globalnie przez aktualizację np. usługi Google Play Services lub podobnej, która jest aplikacją systemową i potrafi grzebać w plikach systemowych. W takim wypadku patch ominie tylko urządzenia bez certyfikacji google (bez gappsów, będzie to odsetek chińskich wynalazków głównie typu tv dongle, gdzie użytkownikom to nie przeszkadzało) albo tych gdzie nikt nie korzysta z internetu. Wątpię aby google zrobiło patche tylko na swoje nexusy (patrząc na nasze podwórko jest tego mniej niż 1-2%). Liczyć na producentów nie ma co a potencjalne zagrożenie jest ogromne, zwłaszcza patrząc na teorię 6 kroków w dotarciu do dowolnej osoby na świecie. Daje to tylko 6 zapętleń ataku polegającego na infekowaniu -> wysłaniu już z telefonu ofiary spreparowanego MMS do wszystkich kontaktów aby zbudować botnecik na wszystkich dostępnych urządzeniach.

Czy jeden exploit wystarczy na każdą wersje androida?

Czy Xprivacy zauważy skutki przejęcia telefonu, np. że dźwięk jest nagrywany?

Na Blackberry nic nie ma, ale od tego im ceny akcji nie urosną. Ani Googlowi nie spadną od Androida. Ludzie mają bezpieczeństwo za nic, nie ma co się podniecać.

Weź mnie nie denerwuj. W d. mam, że inni mają w d. bezpieczeństwo. Tu chodzi również o moje urządzania, czysty egoizm. Chyba sprzedam aktualny telefon i kupię albo Nexusa albo coś oficjalnie wspieranego przez CM, bo przesiadać się na iOS, BB czy WP nie mam zamiaru. Cholera wie czy także i te systemy nie mają poważnych dziur, których po prostu jeszcze nikt nie odkrył/ujawnił.

@Piotr, teraz raczej nie ma ale było sporo za czasów, gdy BB było niemalże korporacyjnym standardem. Jeżeli wróci do łask to i więcej ludzi się zainteresuje.

Co Wy macie na tych telefonach? Gry? A wystarczy Nokia N900 dla bajeru lub Nokia 130 dla normalnych funkcji komunikacji i to przez ponad tydzień na dwóch kartach sim. :)

Pozdrawiam wszystkich chcących mieć WWW (Wszystko Wszędzie Wiedzieć) :)

Witam.

Mam Cyanogenmoda na S2 czy jak wyłączę w nim automatyczne odbieranie MMS bo taka opcja jest, to czy będę bezpieczny?

Cyanogen sam w sobie od lipcowego buildu ma tę podatność załataną :)

Czy ktoś mógłby wytłumaczyć mi aspekt prawny tego problemu? Może to jest pytanie do prawnika?

Załóżmy, że kupiłem kilka miesięcy temu telefon z Androidem np. Samsunga który nie jest już aktualizowany (w sklepach wciąż sprzedaje się mnóstwo starych modeli). Kupując byłem przeświadczony, że telefon jest bezpieczny.

Teraz okazuje się, że jest w telefonie jest dziura, co jak dla mnie jest oczywistą “niezgodnością towaru z umowa” ujawniona w okresie do 2 lat od zakupu.

Jakie mam prawa w takim przypadku? Czy mogę domagać się naprawy (aktualizacji) telefonu od sprzedawcy (co jest raczej nie możliwe)? Czy mogę domagać się zwrotu pieniędzy (zaktualizować się nie da, wymiana na nowy nic nie zmieni)?

To byłby świetny temat na poniedziałek z prawnikiem ;)

To nie jest niezgodność towaru z umową. Zgodność lub nie, określa się na chwile zawarcia umowy. A w chwili zawarcia umowy telefon, system, whatever były oh-ah. Później to mogą zostać odkryte co najmniej wady ukryte – czyli kłania się gwarancja. Z gwarancją jest wszystko fajnie, oprócz tego że nie obejmuje oprogramowania (i masz to pewnie “w umowie” do zaakceptowania). Czyli jesteś (i inni też) w czarnej dupie. Co robić jak żyć?

Cóż… Pewnie czekać, bo sądzę że użytkownicy będą wiercili dziure w brzuchu producentom – może nawet zaczną wytaczać pozwy zbiorowe. A jak już nic nie możesz zrobić ani nie chcesz czekać – to cyjanogen rozwiązaniem.

@BloodMan

A gdyby chodzilo o oprogramowanie odpowiedzialne za hamulce w aucie, to tez uwazasz, ze gwarancja nie obowiazuje?

@Stary Kiedrus: ale to nie jest oprogramowanie hamulców na które, jak mniemam, są specjalne SIWZ, przetargi, testy, gwarancje i zabezpieczenia – tylko oprogramowanie dla ludu w którym jest zapis o zachowaniu staranności ale bez konkretnej gwarancji przydatności. Że te oprogramowanie jest bardzo popularne i producenci je instalują – no peszek. Windowsa też instalują i co? I nic. Regularnie ludzie sie tam włamują, inni tracą dane i pieniądze. Zastanawiałeś się czemu? To wczytaj się w Warunki Użytkowania czegokolwiek – od systemów, przez fotoszopy aż po one-clicki / blogi / etc.

Poza tym, nie myśl że mnie to bawi – takie są po prostu realia – nikt nie jest tak szalony żeby dawać jakiekolwiek gwarancje na oprogramowanie. Bo wyobrażasz co by się stało z czołowymi programistami M$, Google, Apple, Linuxa i innego softu Close/OpenSource? Ja ci powiem – ktoś by za te “odszkodowania co musiał wypłacić” wywiózł ich po cichu do Korei. Tej złej, żeby nie było złudzeń. Świat by zbankrutował a oprogramowanie by nie powstawało. Ja to bym palcem nie tknął. Żeby się potem z baranami użerać po sądach? No weź. Linii kodu bym nie napisał.

;)

get_life();

A czy jest możliwe wysłanie MMS na smartfon bez SIMa?

Dostałem dzisiaj bardzo dziwnego MMSa który zaczynał się od “Skan przesyłki poleconej…”.

Czy jest jakiś sposób, żeby sprawdzić czy zostałem zainfekowany? Nie otwierałem tego mmsa, w telefonie mam wyłączone automatyczne pobieranie mmsów, potem go skasowałem nie zaglądając wcale w szczegóły. Co o tym sądzicie? Dodam, że nie czekam na żadną przesyłkę.

REPLIKANT będzie odporny na to cholerstwo? ktoś wie?

Wie ktoś może czemu nie mogę wysłać MMS-a w Orange? Pokazało mi coś w stylu “Wiadomość zostanie wysłana gdy usługa będzie ponownie dostępna.” Z Orange do Orange, nie wiem czy zablokowali czy tylko u mnie chwilowy błąd :D

A przypadkiem nie usunąłeś APN–ów? :) Ciężko mi wiązać obydwa fakty, ale w Plusie miałem problem kilka tygodni wcześniej – wysłałem rodzinie kilka MMS–ów, a kilka dni później żaden wysłanie kolejnych kończyło się niepowodzeniem… Ale to zakrawa na teorię spiskową, to znaczy, że operatorzy wiedzieli o luce i celowo zablokowali usługę? Nie… w życiu bym się tego po nich nie spodziewał, operatorzy to prawie jak chytra baba z Radomia, ostatnio przykładu nie brakowało, choćby ten z udziałem pewnego banku.

Może się czepiam, ale 950 milionów telefonów można zachować 950 milionami MMSów, a nie jednym MMSów.

Byłbyś chociaż konsekwentny: nie MMSów, tylko MMS–ów, a w tym konkretnym przypadku MMS-em. ;)