10/3/2010

Na niepokojącą publikację trafił jeden z czytelników Slashdota. Wygląda na to, że ISP w Ameryce finansują badanie mające na celu identyfikację abonentów korzystających z protokołu Bittorrent. I idzie im całkiem nieźle…

BitStalker vs BitTorrent

Badacze wykupili hosting na Amazon EC2 i podpinali się do trackerów, a napisane przez nich oprogramowanie o nazwie BitStalker zbierało informacje o podłączonych do trackerach użytkownikach wykorzystując tzw. active probing. Dane te pozwoliły na identyfikację aktywnych użytkowników BitTorrenta. I to stosunkowo niskim nakładem środków:

- potrzebna przepustowość: 14.4–50.8 KB/s

- 5 minut na “sprawdzenie” 20,000 użytkowników na zwykłym komputerze

Jak twierdzą badacze:

BitStalker posadzony na EC2 za $12.40 jest w stanie monitorować całego PirateBay’a (20 mln użytkowników)…

W namierzaniu hiper-aktywnych użytkowników BitTorrenta nie widzimy nic złego. Problem jednak w tym, że BitStalker zbiera również dowody odnośnie tego, jakimi plikami w sieci BitTorrent wymieniają się monitorowani użytkownicy.

Rozumiemy, że ISP chce wiedzieć, który z jego klientów nie robi nic innego tylko cały czas ściąga, seeduje, ściąga, seeduje. Jesteśmy w stanie zrozumieć, żę ISP chce ze swojego ruchu wyłaniać czarne owce, które zapychają rurkę kosztem wydajności sieci dla innych klientów. Ale zbieranie dowodów na temat tego *co* dana osoba ściąga z sieci? Od tego naszym zdaniem są inne instytucje…

Źle się dzieje wszędzie na świecie…

Aha, i jeszcze jedna, mała prośba… Nie piszcie proszę w komentarzach bzdur w stylu “Bittorrent to protokół wykorzystywany głównie do pobierania legalnych obrazów dystrybucji Linuksa” — wszyscy wiemy, że tak nie jest :->

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Bittorrent to protokół wykorzystywany przeze mnie głównie do pobierania legalnych obrazów dystrybucji Linuksa.

“Jesteśmy w stanie zrozumieć, żę ISP chce ze swojego ruchu wyłaniać czarne owce, które zapychają rurkę kosztem wydajności sieci dla innych klientów.”

Ja tego nie rozumiem. Jeśli klient wykupuje daną przepustowość to może sobie ściągać i wysyłać ile chce – nic w tym złego.

Eee: tak, umowy trzeba umiec czytac… o ile mówisz o providerach z traffic shapingiem zapewne nic im do tego co kto robi na laczu ;> ale w naszym kraju ciagle nie wszyscy maja tego typu rozwiązania wdrozone…

“Bittorrent to protokół wykorzystywany głównie do pobierania legalnych obrazów dystrybucji Linuksa” – może to zabawne, ale w moim przypadku to prawda. Nie chcę niepotrzebnie obciążać serwerów podczas pobierani obrazu systemu. Co do muzyki i filmów, nie chcę łamać prawa i ciągnę z RS. Dlaczego nie kupuję? Bo nikt nie sprzedaje w przystępnej formie. Płyty mi nie potrzebne, a mp3 to kompresja stratna. A filmy? Litości… Reklamy na kupionych płytach? Wolę Bluray rip, niestety tam również nie ma numeru konta ani innych danych bym odwdzięczył się za film. Kino? Eee… chrupaczom chipsów dziękuję, seans ma być przyjemnością a nie katorgą. Podziękowania dla NVIDIA za VDPAU :)

“Rozumiemy, że ISP chce wiedzieć, który z jego klientów nie robi nic innego tylko cały czas ściąga, seeduje, ściąga, seeduje. Jesteśmy w stanie zrozumieć, żę ISP chce ze swojego ruchu wyłaniać czarne owce, które zapychają rurkę kosztem wydajności sieci dla innych klientów” A to niby dlaczego? Czy jak kupuję bilet półgodzinny na autobus to przewoźnik ma prawo mnie wykopać gdy tylko będę chciał jechać przez 30 minut? Skoro korzysta z zagwarantowanej przepustowości, to nie robi niczego złego. Skoro ISP sprzedaje przepustowość na wyrost, to jego problemem jest, by ją utrzymać.

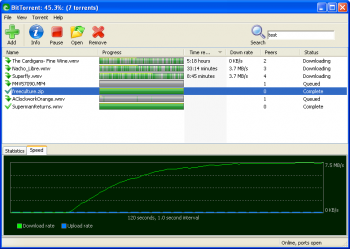

ps. Na zrzucie okna programu widzę pozycję “free culture.zip” – czyżby jednak zupełnie legalnie ssana książka Lessiga? ;)

News na poziomie hacking.pl albo conajmniej kotek.pl, ludzie… p2p samo w sobie nie jest złe, to bardzo pożyteczna metoda wymiany danych. O legalności niech decyduje prawo, a że nie nadąża to sorry… Jeżeli operator jest lamerską firmą i nie umie sobie zorganizować ruchu w sieci no to jest po prostu firmą krzak z routerami za 100+vat nie ważne jakiej waluty… jeden wielki wstyd! Sam tekst jest potwierdzeniem, że można podsłuchiwać wszystko i wszędzie. Czas odpiąć się od internetu/telefonu i wracać do lasu jeść jagody, słuchać ptaków i mocować z niedźwiedziami :) przynajmniej zdrowiej, póki żadna koparka nie wjedzie (ze światłowodem).

Gadasz bzdury :) przeciez nikt CI nie zabrania isc do sklepu kupic plyty i jej wywalic w pierwszy lepszy smietnik. A nie piszesz ze: “Wolę Bluray rip, niestety tam również nie ma numeru konta ani innych danych bym odwdzięczył się za film.”

Rownie dobrze mozesz ukrasc cos (np. paczka chipsow) ze sklepu i powiedziec ze bys za to zaplacil jak by byl podany na paczce numer konta ,ale jak nie ma to lepiej ukrasc.

Ale BitTorrent to protokół wykorzystywany głównie do pobierania legalnych obrazów dystrybucji Linuksa, filmów, muzyki, gier, windowsów itp…

;).

Ciekawy programik swoją drogą.

Niekoniecznie chodzi o sam fakt zapychania łącz danego ISP, a to, że użytkownicy p2p są strasznie nierozsądni, ciągnąc pojedyncze pakiety z każdego zakątka świata. Jeśli pobieram plik z polskiego serwera, obciążam tylko polskie łącza. Użytkownicy sieci p2p obciążają łącza na całym świecie. Kiedyś miał powstać/już powstał, ale nie wiem co dalej projekt, którego zadaniem było uwzględnianie lokalizacji użytkowników i pobieranie od tych, którzy znajdują się najbliżej.

a jeśli ja nie korzystam z trackerów tylko DHT (trackery zawsze wyłączam), to rozumiem, że taką techniką, jak opisana powyżej, mogą co najwyżej się przyglądać innym?

[…] strasznego. Wiemy przecież, że adresy IP osób wymieniających pliki w sieciach P2P (torrent) da się łatwo znaleźć innymi metodami — to raz, a dwa, to zastanawiam się, czy ktokolwiek w “takich” serwisach podaje […]

[…] dla prywatności internauty pisaliśmy już wielokrotnie, dowodząc z reguły, że prywatność w sieci nie istnieje. Poniżej prezentujemy koncepcję “wiecznego” ciasteczka HTTP, czyli […]