27/8/2018

Drużyna Patryka Jakiego zaliczyła bolesną wpadkę. Ujawniła dane osobowe i adresy e-mail ponad 300 zwolenników polityka. Co (nie tylko przeciwnicy Patryka Jakiego) mogą zrobić z tymi informacjami w czasie kampanii wyborczej?

“Niecierpliwie oczekiwałem na ten moment”

Kilka dni temu napisał do nas Czytelnik, którego na dalsze potrzeby artykułu będziemy nazywali Jackiem. Jacek jakiś czas temu zapisał się jako “wolontariusz” wspomagający Patryka Jakiego w wyborach na prezydenta Warszawy. W e-mailu do nas pisze:

(…) Od 25 maja, od czasu wejścia w życie “RODO”, niecierpliwie oczekiwałem na ten moment, śledziłem dokładnie wszystkie e-maile, i oto się to zdarzyło. :-)

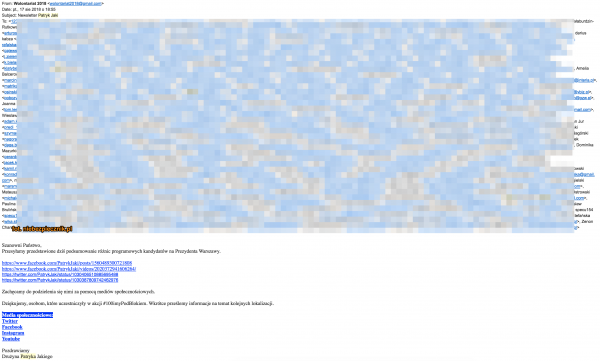

Co się zdarzyło? Pomyłka jaką przed sztabem Jakiego popełniło wielu (także polityczni przeciwnicy Jakiego) — wysłanie e-maila bez poprawnego ukrycia listy odbiorców, dzięki czemu można pozyskać dane osobowe ponad 300 zwolenników polityka:

Olbrzymia większość odbiorców jest opisana z imienia i nazwiska oraz adresu e-mail. Większość sympatyków Jakiego podała adresy z “darmowych” skrzynek e-mail, ale jest jedna osoba, która zapisała się z domeny mz.gov.pl należącej do Ministerstwa Zdrowia.

Czy ujawnienie danych odbiorców będących sympatykami Jakiego (im nawzajem) jest problemem?

Może być. Zwłaszcza, jeśli do listy dopisał się ktoś ze sztabu przeciwników Jakiego. A zapewne się dopisał, aby monitorować sytuację “wroga” — to standardowa biznesowa praktyka, aby śledzić “newslettery” konkurencji.

Należy więc założyć, że danymi osobowymi sympatyków Jakiego dysponują jego przeciwnicy polityczni. Czy to jest problem? Może być…

Jak przeciwnicy Jakiego mogą wykorzystać te dane?

Ponieważ nie znamy działaczy politycznych ze sztabu wyborczego Jakiego z imienia i nazwiska, to nie wiemy, czy na liście odbiorców są jego bardzo bliscy współpracownicy. Nie wykluczamy że najbliższe politykowi osoby mogły zapisać się na newsletter aby go “monitorować” (jeśli ktoś z Czytelników ma nazwiska współpracowników — podeślijcie je nam e-mailem, sprawdzimy czy takie osoby były na liście jaką otrzymaliśmy).

Tak czy inaczej, wszyscy odbiorcy ww. e-maila powinni uważać, bo mając listę (imię nazwisko, e-mail) sympatyków danego polityka można:

- Przeprowadzić ich analizę behawioralną w celu wyznaczenia do jakiej grupy społecznej należą (co ich łączy) i dzięki temu opracować charakterystykę środowisk (grup społecznych) w których Patryk Jaki jest popularny. Te środowiska można następnie tanio “targetować” odpowiednio sprofilowanymi reklamami — zwłaszcza przez Facebooka (na tym polegała afera Cambridge Analytica). Ale silnie sprofilowana reklama do tych 300 osób i opracowanie teoretycznego modelu “innych podobnych” to nie wszystko, bo…

- Na podstawie danych, które wyciekły można zbudować tzw. grupę look-alike’ów. Na tym właśnie polega największa potęga Facebooka. Algorytmy Facebooka na podstawie dostarczonych mu danych znanych już zwolenników same (!!!) sprawdzą, kto z milionów użytkowników Facebooka dzieli podobne zainteresowania i wzorce zachowań w całym internecie (nie tylko na Facebooku) jak wskazana grupa zwolenników.

Innymi słowy, z grupy znanych osób można za darmo robić kilkuset tysięczne zbiory osób, które zachowują się tak samo jak ci sympatycy Jakiego i zawęzić je wyłącznie do osób z Warszawy i okolic. Przeciwnicy polityczni Jakiego dostają na tacy dokładnie tych ludzi, których głos powinni pozyskać.

I tu ciekawostka. Wcale nie chodzi o to, aby tym osobom świecić reklamy “jaki to Trzaskowski” lub inny z kontr-kandydatów Jakiego jest lepszy. Badania sugerują, że “fanatyczni” zwolennicy jednego polityka nie zmieniają zdania widząc język korzyści dotyczący przeciwników swojego wybrańca. To ich nie przekonuje do zmiany zdania. Za to zdanie częściej zmieniają widząc negatywny język dotyczący ich ulubieńca. Przekładając to na sytuację, która ma miejsce — ta grupa, żeby została przekabacona, musi zobaczyć reklamy “ośmieszające”, “szkodzące” Jakiemu lub pokazujące jego “wady” / “minusy” / “przekręty”.

Ale to nie koniec “czynienia zła” Jakiemu i pozyskiwania korzyści z tej wpadki. Poza profilowaniem, wiedza o zwolennikach danego kandydata może się przydać także do dwóch bardziej “ofensywnych” technik niż “stargetowane reklamy” w mediach społecznościowych.

- “Szukanie haków” na każdego z sympatyków technikami OSINT. Bo jeśli w przyszłości któryś z sympatyków rozkręciłby zbyt popularną akcję (czyli zaangażował się w kampanię, np. prowadząc jakiś happening), przeciwnicy mogliby uderzyć w niego ad personam. Pokazać że zdradza żonę, bije psa, albo wyrzuca butelki po piwie do jeziora. Cokolwiek, co podważy zaufanie do “oraganizatora”.

Zbieranie z wyprzedzeniem tzw. kompromatu to sprawdzona technika m.in. rosyjskich służb specjalnych (por. 600 dolarów wystarczy aby zrobić z kogoś pedofila). W trakcie kampanii prezydenckiej Trumpa chodziły słuchy, że istnieją taśmy, na których uwiecznione zostało to, co jeszcze-nie-prezydent-USA robił w Rosji podczas jednej z wizyt.

- Zhackowanie skrzynki e-mail. Można założyć, że wśród sympatyków są osoby robiące więcej i wiedzące więcej. A przede wszystkim mające dostęp do tej wiedzy wcześniej. Dla przeciwników politycznych poznanie z wyprzedzeniem ruchów swojego oponenta to bardzo smakowity kąsek. A że dziś większość danych jest przesyłana elektronicznie, z perspektywy bezlitosnego przeciwnika politycznego, warto rozważyć włamanie na skrzynkę e-mail każdego z sympatyków. Do takiego włamania może dojść na wiele sposobów:

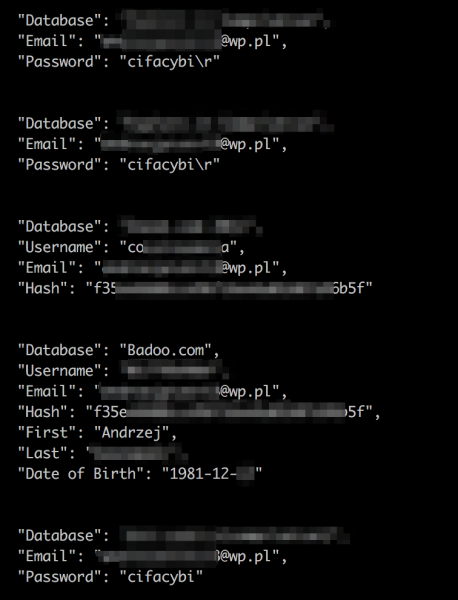

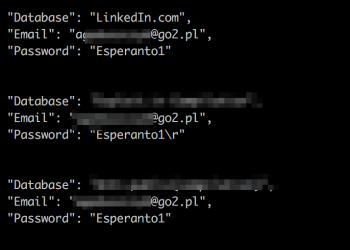

- Testowo zweryfikowaliśmy kilka z adresów e-mail i okazuje się, że część z sympatyków Jakiego znajduje się w wykradzionych w przeszłości bazach danych różnych serwisów internetowych. Wiadomo więc gdzie mieli konta (już samo to może być kłopotliwe, np. w przypadku portali randkowych dla mniejszości seksualnych) i jakie tam mieli hasła. Niektórzy są obecni w więcej niż jednym wycieku i mają do każdego z kont bardzo podobne hasła. Ktoś mógłby się więc pokusić o “przewidzenie” jakie hasło mają do skrzynki e-mailowej…

Co więcej, niektóre z wykradzionych baz danych zawierają dodatkowe informacje o użytkowniku, na ich podstawie można — jak widać powyżej — uzupełnić datę urodzenia niektórych sympatyków Jakiego, jak również ich inne “ksywki”. Można też wykorzystać informacje o adresach IP z jakich założyli konta w serwisach, z których wyciekły ich dane. Jeśli tym IP przeszuka się wykradzione bazy, nierzadko znajdzie się także konta założone przez tych samych ludzi ale już na inne e-maile (ujawniając w ten sposób multikonta na różnych serwisach lub inne aliasy / nazwy użytkowników którymi w sieci posługuje się dany figurant).

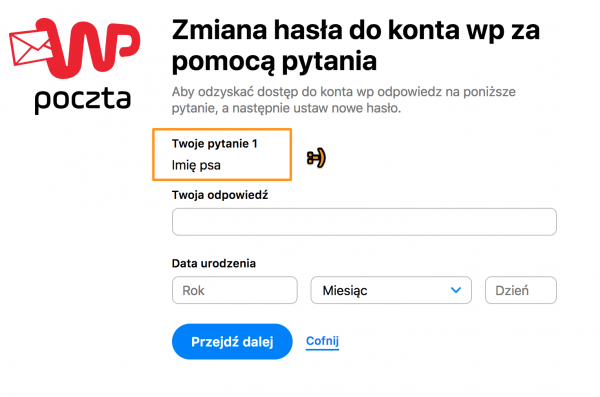

Co więcej, niektóre z wykradzionych baz danych zawierają dodatkowe informacje o użytkowniku, na ich podstawie można — jak widać powyżej — uzupełnić datę urodzenia niektórych sympatyków Jakiego, jak również ich inne “ksywki”. Można też wykorzystać informacje o adresach IP z jakich założyli konta w serwisach, z których wyciekły ich dane. Jeśli tym IP przeszuka się wykradzione bazy, nierzadko znajdzie się także konta założone przez tych samych ludzi ale już na inne e-maile (ujawniając w ten sposób multikonta na różnych serwisach lub inne aliasy / nazwy użytkowników którymi w sieci posługuje się dany figurant). - Ale nie zawsze trzeba przewidywać hasło do skrzynki e-mail. Często można je po prostu obejść. Znaczna część z sympatyków ma e-maile w serwisach, które umożliwiają “reset hasła” przez pytania kontrolne typu “Mój ulubiony przedmiot w podstawówce”, albo — i to nie żart, a pytanie jednej z osób, która rzeczywiście była odbiorcą e-maila od “drużyny Jakiego” — imię psa…

- Gdyby żadna z dwóch powyższych metod nie zadziałała to zawsze zostaje stary dobry phishing. Czyli bardzo skuteczny sposób ataku na jaki nabrał się sam szef sztabu wyborczego Hillary Clinton, John Podesta, co dopiero “zwykły sympatyk” kandydata na prezydenta stolicy (por. Każdy, kto korzysta ze skrzynki GMail powinien to przeczytać).

Jestem sympatykiem Jakiego (albo innego polityka) i moje dane wyciekły — co robić, jak żyć?

Współczujemy. W zależności od poziomu swojej paranoi (i szczebla wyborów oraz bliskości do polityka i stopnia zaangażowania w jego kampanię) albo zignoruj sprawę, albo załóż, że ktoś może Ci chcieć zrobić te wszystkie “świństwa” które opisaliśmy powyżej. Zwłaszcza, że ich wykonanie (tj. profilowanie, analiza, OSINT, zebranie dodatkowych informacji i ich korelacja) zajmuje zaledwie kilka minut.

Dlatego więc generalnie każdemu, kto był odbiorcą e-maila o którym piszemy, polecamy uważać i do czasu zakończenia kampanii wyborczej, jeśli zamierza się w nią angażować, przyswoić rady z naszego mundialowego poradnika. Fakt, pisaliśmy go pod kątem ataku na wyjeździe, ale większość z rad będzie skuteczna i zasadna także w tej sytuacji.

Minimum do zrobienia to:

- Reset wszystkich haseł w ważnych serwisach (takich, które mają informacje na Twój temat, nie tylko kompromitujące). Nowe hasła powinny być różne — nie korzystaj w 2 miejscach z tych samych lub podobnych haseł, a gdzie możesz dodatkowo włącz dwuetapowe uwierzytelnienie. Szczególną uwagę zwróć na zabezpieczenie swojej skrzynki pocztowej. Jeśli ktoś przejmie nad nią kontrolę, będzie miał dostęp do każdego serwisu, który zarejestrowałeś na ten adres e-mail.

- Przejdź przez ustawienia prywatności w serwisach społecznościowych i ukryj informacje, którymi nie chcesz się dzielić ze światem. Dotrzyj także do fotek z zakrapianych imprez, które wrzuciłeś 4 lata temu i o których zapomniałeś. Oni je znajdą :)

- Rozważ także podniesienie bezpieczeństwa swojego komputera i zwiększ swoją prywatność podczas korzystania z internetu (np. konta zakładaj przez VPN-a, używając różnych tożsamości tam gdzie nie jest konieczne podawanie Twoich prawdziwych danych). Kilku porad jak tego dokonać udzieliliśmy w 7 odcinku naszego podcastu pt. “Na Podsłuchu”, a jeśli szukasz dobrego VPN-a, to NordVPN ma obecnie jeszcze przez kilka dni promocję, gdzie po bardzo korzystnej cenie możesz go kupić na 3 lata.

Ale przede wszystkim, uodpornij się na phishing i socjotechnikę, czyli techniki, które codziennie są wykorzystywane w atakach jakimi atakowani są Polacy. Ta wiedza jest dziś potrzebna każdemu, ale ciężko pozyskuje się ją samodzielnie. Dlatego postanowiliśmy ją zebrać w 3h wykładzie pt. “Jak nie dać się zhackować?“:

Dowiedz się jak poprawnie❗zabezpieczyć swoje dane przed hackerami i jak bezpiecznie używać internetu (na smartfonie i komputerze) do 💶 bankowości oraz 🛍zakupów online. Przyjdź na nasz wykład a pokażemy Ci najpopularniejsze ataki, jakie czyhają na Polaków i nauczymy Cię jak się przed nimi ochronić. Wiedzę przekazujemy z humorem i językiem zrozumiałym dla każdego. Aby się zarejestrować i przeczytać opinie tych, którzy już byli na tym wykładzie, kliknij tutaj!

Najbliższe terminy wykładu:

Wykład przeznaczony jest dla każdego, ale mamy też ofertę skierowaną do firm. Możemy też przyjechać do Twojej firmy do dowolnego miasta i zrealizować jeden z 6 skrojonych na miarę cyberwykładów, ucząc Twoich pracowników jak bezpiecznie korzystać z internetu na komputerze i smartfonie oraz jak wykrywać i poprawnie reagować na najpopularniejsza ataki, jakimi atakowane są polskie firmy. Nasze wykłady swietnie sprawdzają się jako element wyjazdów integracyjnych albo konferencji. Zainteresowany? Daj nam znać.

Jaki z tego morał?

Na koniec chcieliśmy podkreślić, że wpadka drużyny Jakiego nie jest jakaś “niesamowita”. Takie rzeczy, jak wskazaliśmy w początkowej części artykułu, zdarzały się w przeszłości wielu firmom i politykom z każdej strony sceny politycznej. I będą się zdarzać. Polityka jest brutalna i nie bierze jeńców (założymy się, że choć w tym incydencie nie ma żadnej winy samego Jakiego, to wielu będzie jego obwiniało, a nie osobę z jego sztabu, która nie ogarnęła klienta pocztowego).

Dlatego właśnie wszyscy działacze, z prawa, lewa, środka, dołu i góry powinni mieć co najmniej podstawową wiedzę z zakresu bezpiecznego wykorzystywania internetu do celów służbowych i prywatnych. Powinni wiedzieć jak bezpiecznie się komunikować i czego internet nigdy im nie wybaczy.

To zresztą dotyczy wszystkich HVT (High Value Targets), a nie tylko polityków. Również VIP-ów, prezesów i managerów wysokiego szczebla oraz celebrytów. A ponieważ wiemy, że nie łatwo taką odpowiednio dostosowaną do potrzeb danej osoby wiedzę zdobyć, to kilka miesięcy temu stworzyliśmy specjalne, indywidualnie dostosowywane warsztaty i konsultacje z cyberbezpieczeństwa dla VIP-ów (polityków, celebrytów, prezesów). Zapraszamy do kontaktu — z chęcią podzielimy się dodatkowymi radami, które pozwolą ochronić Wasze dane, tożsamość i biznes w internecie. W tej materii lepiej działać prewencyjnie niż reagować na incydent po fakcie.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Edukacja i odpowiednio wdrożone oraz egzekwowane procedury. Tylko to może uchronić przed podobnymi wpadkami

PS ostatnio dostałem w ten sam sposób listę maili rodziców przyjętych do przedszkola wraz z moim dzieckiem. Oczywiście pracownicy przedszkola przekonują że nic się nie stało

Po prostu dbają o integrację między rodzicami – ważna rzecz :)

Świetny artykuł. Ktoś kto to wyprodukował powinien dostać premię, albo przynajmniej pochwałę wzrokową:)

Przypomina mi sie propozycja któregoś komentującego sprzed kilku tygodni – niech klienci pocztowi blokują wysłanie więcej niż 10 adresów w CC z ostrzeżeniem “Czy jesteś pewnien, że chcesz by wszyscy odbiorcy poznali swoje dane osobowe? Jeśli masz wątpliwości, użyj BCC”

Głąby, adres e-mail jest po to, żeby go publikować bo służy do kontaktu. To nie jest tajna informacja.

Zwolennik Jakiego nie zrozumial kilku linijek tekstu…

Adres e-mail: nie tajna informacja (choć nie każdy chce dostawać spam).

Adres e-mail + info o członkostwie w pewnej grupie społecznej: bardzo tajna informacja.

Informacje o preferencjach politycznych, zainteresowaniach, stanie zdrowia, stanie majątkowym są na wagę złota. Zarówno dla marketerów, jak i agentów przeciwnika i przestępców.

Zmartwię cię ale mail powiązany z poglądami politycznymi i organizacją, to dane osobowe WRAŻLIWE. Ale znając Jakiego przyszłego dr. prawa, bez wykształcenia prawniczego, takie rzeczy to tylko w Polsce, nawet w PRL nie było takich kretynizmów, załatwi sprawę jak sprawę 4 linii metra w Warszawie. Warszawa już dawno miałaby z 6 linii metra, gdyby nie było postsolidarnościowych komuchów i ich durnego Janosikowego.

Inteligentny człowieku: adres e-mail ma umożliwić/ułatwić komunikację. Nie oznacza to jednak, że wszyscy mają go znać. Są adresy ogólnie dostępne: zamieszczane na stronach firm, organizacji, urzędów, które mają umożliwić potencjalnemu klientowi, kontrahentowi, petentowi kontakt z odpowiednią osobą lub działem w celu nawiązania współpracy lub załatwienia sprawy. Są też adresy prywatne wykorzystywane do kontaktów prywatnych. Czy swój numer telefonu i adres zamieszkania też rozdajesz na prawo i lewo? Mam nadzieję, że dostrzegasz różnicę – inteligentny człowieku.

Ani adres email ani imie i nazwiko nie są same w sobie danymi osobowymi. Dopiero w połączeniu z inną daną identyfikującą jednoznacznie konkretną osobę stają się danymi osobowymi – Zgodnie z RODO, na które się wszyscy powołują.

Informacje o poglądach politycznych, wyznaniu, rasie itd, są danymi WRAŻLIWYMI. Natomiast jeżeli wyciekną dane wrażliwe, których nie można jednoznacznie przypisać do konkretnej osoby, to nie mamy do czynienia z naruszeniem czyichś praw.

Do widzenia.

Czy ktos zapyta sztab Jakiego czy incydent zostal zgloszony do odpowiednich organow?

Czy są jeszcze dostępne- jeśli tak to jak można odnaleźć ‘Bazy danych, który wyciekły?’, warto sprawdzić czy dane moje/najbliższych tam się znajdują.

Sprawdź na haveibeenpwnd.com

Czemu pytanie kontrolne o imię psa tak was zszokowało? Ja np. zawsze ustawiam inne, złożone hasło jako odpowiedź na bzdurne pytanie kontrolne, które wymusza durny system.

Twój pies też ma na imię Uaqu9eejtaeFo4uy?

mój pies wabi się d6ca59fe76b345959d964227912c9710 ;)

jednak jest pewien minus, … ludzie dziwnie patrzą jak go wołam :D

Moj pierwszy nauczyciel nazywal sie Trzonkiemodmlotka Walilemkotka.

Bo pewnie na Facebooku znajdziesz niejedno zdjęcie tego psa wraz z podpisem jak się wabi

Psa miałam zanim miałam internet ;)

Tak, a ulubiona potrawa *’Q!a&8G#yEDy7d*

Też nie rozumiem dlaczego imię pierwszego psa jest śmiesznym pytaniem. Ja mam ustawione imię psa, który zdechł 30 lat temu. Wtedy nawet nie było porządnego Internetu.

No właśnie, albo imię z powieści i to takie które z psem się nie kojarzy.

Bo wszyscy od bezpieczeństwa nadają swoim psom imię Uaqu9eejtaeFo4uy

“Czemu pytanie kontrolne o imię psa tak was zszokowało?”

Bo gdyby pytanie brzmiało “Podaj drugie hasło” to moja babcia i tak by wpisała imię psa, ale złośliwy chacher nie wiedziałby o tym.

Mam nadzieję, że dobrze oddałem ducha społeczności Internetu. Dzisiejsza społeczność Internetu to szara, bezkształtna, bezrozumna masa, a nie takie anomalie jak kilka osób wymądrzających się powyżej.

w jednym serwisie do wyboru z pytań kontrolnych było panieńskie nazwisko matki, czyli dana którą banki posługują się do weryfikacji, a żeby było śmieszniej to był to serwis rekrutacyjny, czyli większość pozostałych danych dostali w cv

Bo ostrozni i rozwazni ludzie wpisuja jako panienskie nazwisko Lebiatorowskaczaja-Gruzczak

Chyba ktoś uważa że jestem zwolennikiem Jakiego bo wciąż wpadają mi kompromitujące artykuły.

“(…) Od 25 maja, od czasu wejścia w życie “RODO”, niecierpliwie oczekiwałem na ten moment, śledziłem dokładnie wszystkie e-maile, i oto się to zdarzyło. :-)”

Typowe zachowanie 90% rodaków. Takie w stylu dokopać “somsiadowi”. Jak może być lepiej w tym kraju? Państwo to ludzie…

Nie śmiej się dziadku z cudzego wypadku

Ps. Nie jestem zwolennikiem ani PiS ani PO.

Ja mambpytanie pomocnicze ustawione na imie kota prezesa ;)

Ktos kto zna to zresetuje mi passelko do mejla ;)

Panowie, chyba nikt z Was nie podaje prawdziwych odpowiedzi na te pytania kontrolne.

Przy takich pytaniach trzeba zawsze podać coś co nie jest nawet z tym związane np:

– Jaki jest Twój ulubiony kolor?

Odp. np. “czapla”.

Oczywiście trzeba mieć wypracowany swój system.

Gorzej jak mamy zawężenie do odpowiedzi z listy..

Nawet przed erą RODO, dane o poparciu politycznym podpadały pod dane wrażliwe.

To jeszcze nic. Co to jest lista kilku osób. Jak weszło RODO to pewna firma wysyłała stosowne e-maile (wszyscy w UDW). Niedawno wysłała kolejny e-mail, ale już byli wszyscy w DO. Firma o wartości na giełdzie ok 20 mld zł.

Brakuje mi jednego uściślenia dotyczącego reklam: z grupą 300 adresów e-mail niewiele da się zrobić, czy to na FB czy w Google. Po prostu mechanizm lookalike i custom audience działa tylko dla większych zbiorów danych. Rozumiem, że chodzi wam o pokazanie zagrożeń w szerszym kontekście, ale chyba warto o tym wspomnieć…

Biuro Zarządu Regionu Wielkopolskiego Platforma Obywatelska RP (wielkopolska@platforma.org) robi to samo wysyłając wiadomości do ponad 100 odbiorców…

Notorycznie :D

Mieliscie nie pikselowac, tylko wstawiac czarne prostokaty. Amatorka, prawda redakcjo?

Nie, nie mieliśmy – przeczytaj uważnie artykuł na który się powolujesz.

poza “zmianą hasła” powinniście doradzić też zmianę pytań i odpowiedzi do resetu hasła.