11/7/2013

GIODO po raz kolejny informuje na co zwrócić uwagę przygotowując się do i przebywając na wakacjach. Szereg przydatnych informacji dotyczących tego jak dbać o swoją tożsamość i dane w trakcie letniego urlopu znajdziecie na specjalnej stronie internetowej. Poniżej rozwijamy te wskazówki GIODO, które bezpośrednio dotyczą bezpieczeństwa internetowego.

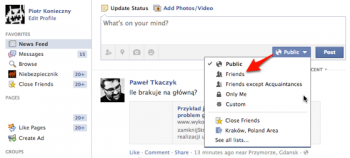

Podawanie danych w serwisie społecznościowym dotyczących tego kiedy nie ma nas w domu

O tym problemie pisaliśmy w artykule Proszę, obrabuj mnie!, opisującym specjalny serwis, który śledzi publiczne wpisy internautów i wskazuje złodziejom, kogo nie ma w domu (i kto jest łatwym łupem). Jeśli już musicie się podzielić informacją gdzie spędzacie wakacje, spróbujcie ograniczyć zasięg wiadomości do grupy znajomych — niektóre z serwisów społecznościowych (Facebook, Google Plus) pozwalają na “limitowanie” zasięgu wpisu (co prawda przed PRISM-em was to i tak nie ochroni… :)

A jeśli wykorzystywany przez Was serwis społecznościowy tego nie wspiera, no cóż… upewnijcie się, że macie lepsze zamki w drzwiach niż te, a waszego sejfu nie da się otworzyć w ten sposób. Pamiętajcie także o zaparkowaniu swojego passacika w tedeiku na parkingu strzeżonym — bo Pan Jarosław też jeździ na wakacje … ale w poszukiwaniu nowych aut do “wzięcia”.

Płacić zbliżeniowo, czy nie?

O problemach “zbliżeniówek” pisaliśmy wiele. Niektóre z ataków działają tylko na pewne typy kart (niekoniecznie wydawanych przez polskie banki) ale ten — atak przedłużenia terminala — działa na wszystkie karty zbliżeniowe. Co prawda organizacje płatnicze twierdzą, że atak ten mocno ograniczają opóźnienia w transakcjach (rzekomo wszystkie terminale używane w Polsce mają dość niskie timeouty) — pozostaje więc liczyć na to, że sieci telefonii komórkowej dalej będą zapewniały tak powolne przesyłanie danych jak obecnie ;-)

Jak zabezpieczać komputer, telefon przed kradzieżą i zgubą (oraz w konsekwencji przejęciem danych)?

Jeśli chodzi o bezpieczeństwo danych na zgubionym sprzęcie, jedyne rozwiązanie to szyfrowanie całego dysku twardego urządzenia (nie tylko poszczególnych katalogów) np. darmowym Truecryptem — pamiętajcie tylko, że na TrueCrypta sposób zna złośliwa pokojówka — a więc poczyńcie odpowiednie kroki, aby zabezpieczyć przed nią swój sprzęt przed opuszczeniem hotelowego pokoju.

Jeśli chodzi o bezpieczeństwo fizyczne sprzętu, na pewno nie warto polegać jedynie na linkach typu Kensington Lock, służacych do przytwierdzenia np. laptopa do stolika — łatwo można je otworzyć przy pomocy jedynie papieru toaletowego…

W telefonach warto też włączyć funkcję lokalizacji i zdalnego zarządzania (tzw. FindMyiPhone/FindMyiPad w sprzęcie Apple lub prey na innym sprzęcie) — mając jednak świadomość, że jeśli ktoś przejmie “panel sterowania” taką usługą, to zdarzyć może się coś o wiele gorszego niż to w tej sytuacji spotkało dziennikarza Wired.

Korzystanie z hotspotów i “darmowych” sieci Wi-Fi

Pamiętajcie, że korzystanie z sieci “otwartych” (bez hasła) oraz sieci zabezpieczonych kluczem WEP naraża was na podsłuch — ponieważ każdy klient takiej sieci “odbiera” transmisję wszystkich pozostałych klientów, możliwe jest podglądanie tego co robią inni. Dlatego, jeśli macie wybór, skorzystajcie z sieci chronionych WPA/WPA2 albo od razu po podłączeniu do sieci otwartej uruchomcie połączenie VPN do zaufanej lokalizacji, przepuszczając przez VPN cały ruch wychodzący (wtedy potencjalny nasłuchiwacz nie zobaczy niczego ciekawego).

Aha, gdybyście nie mieli internetu w swojej wakacyjnej lokalizacji, a wszystkie sieci bezprzewodowe wokół nie były zabezpieczone banalnym do złamania WEP-em, a mocnymi WPA/WPA2 — to w żadnym wypadku nie próbujcie przełamywać ich zabezpieczeń dedykowanym do tego celu oprogramowaniem — jest to bowiem karalne!

Korzystanie z cudzego komputera na wakacjach

Do oglądania zdjęć kotków — nie ma problemu! Ale do logowania się na własne konta — stanowczo odradzamy! Na takim komputerze może działać keylogger, który przechwyci wpisywane przez Was hasło.

Jeśli lubicie dreszczyk adrenaliny, możecie zaryzykować logowanie się z cudzego komputera na swoje konto na GMailu lub Facebooku, ale tylko i wyłącznie pod warunkiem że macie na nim ustawione dwuskładnikowe uwierzytelnienie (ang. two factor authentication) — i że nie zaznaczycie przy logowaniu opcji “pamiętaj mnie”.

Dane osobowe na wakacjach

Co trzeba, czego nie trzeba podawać meldując się w hotelu, przy zakupie wycieczki i w innych sytuacjach — tego dowiecie się z videoporadników GIODO.

PS. A może Wy macie jeszcze jakieś wskazówki dla internautów na urlopie?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ja mam jedną, używajcie głowy…

1. Przede wszystkim mniej pić i nie zostawiać sprzętu bez opieki!

…krzesło, po lewej stronie w razie czego tibię krzesłem obronię, ciałem zasłonię…

A jak oceniacie działanie TunnelBear, zwłaszcza w połączeniu z TORem?

Znam Taekwondo, Karate, Judo, Ju Jitsu, kung-fu i jeszcze kilka innych fajnych słów.

Wszystko fajnie, tylko dlaczego nie można było tego napisać, zamiast zamieszczać kiepskie filmiki? Czytam znacznie szybciej, niż ten pan się wysławia…

Nastała moda na filmy i sporo osób sądzi, że filmiki rzucają sie w oczy, a tekst odrzuca.

Mi nawet tych filmów nie chce się zacząć oglądać, także ta moda mi nie pasuje.

Polecam instalacje avasta na komórki z Androidem, świetny sposób na ochronę przed kradzieżą (ale trzeba mieć roota).

A możesz wymienić kilka przydatnych funkcji z niego? Nie bardzo chce mi się czytać o milionach niepotrzebnych na Google Play, chodzi mi o te ciekawsze.

Z tego co pamiętam to bez roota też można, tyle że wtedy nie ma ochrony przed hard resetem.

@anonimowy :3

Możliwość lokalizacji telefonu, zablokowania go (z wyświetleniem tekstu np. z informacją o właścicielu), włączenia alarmu dźwiękowego, usuwanie danych, blokowanie do ustawień telefonu i blokowanie możliwości odinstalowania innych aplikacji. Wszystko oczywiście przez przeglądarka (SMS chyba też). To tak w skrócie, bo ma naprawdę pełno funkcji. No i to tylko anti-theft. Poza tym ma to co inne antywirusy + firewall (też root).

Ja tam wolę aplikację Android Lost, prosta, bez zbędnych śmieci… :)

“a następnie ustawienie proxy w przeglądarce na localhost:9999”

socksy, panie, socksy

przede wszystkim używajcie do wpisywania haseł, klawiatury ekranowej :D

Keylogery robią screenshoty.

Keyloggery zapisują też kliknięcia myszką oczywiście razem z jej pozycją. Wtedy nie jest wcale tak trudno ustalić, w które przyciski klikał uzytkownik :)

Nigdy nie słyszałem o tej foli maskującej na ekran. Chyba muszę w taką zainwestować zawsze mi się wydaje, że ktoś podgląda co czytam lub co robię na komputerze szczególnie w pociągu :)

Ja zawsze byłem przekonany, że to monitor specjalny musi być… zazdrościłem paniom w sklepie, przyznaję się.

…a na koniec pamiętajcie również o tym, żeby mimo wszystko nie wpadać w paranoję…

„warto rozważyć użycie folii maskującej ekran”

Eee, i potem to zdzierać? Są lepsze metody na ‘laptopprivacy’ :)

http://www.flickr.com/photos/bekathwia/2462986853/

… i że nie zaznaczycie przy logowaniu opcji “pamiętaj mnie”.

A co jeżeli PC jest evil i “sam zaznaczy” pamiętaj mnie ?

Drugi składnik powinien być czasowy, albo …. wyślę feature request do google:

Po wysłaniu wiadomości SMS z odpowiedzią na wiadomość z hasłem system powinien uznawać je za nieważne a sesje na nim oparte zrywać.

Ale to już wyższy poziom paranoi.

Najlepiej nie oddalać się od domu na odległość większą niż 100 metrów na dłużej niż 10 minut. Zawsze ktoś może uśpić nasze psy, później zbić antywłamaniowe okna i wyłamać kraty lub wyważyć tytanowe drzwi, nie wspominając o wyburzeniu ścian. Przed każdym wyjściem należy założyć ubiór chroniący nas przed możliwymi atakami terrorystycznymi na pobliższe Tesco. Polecam także cogodzinne modły do Boga, Allaha, Buddy, Zeusa, Ra oraz Latającego Potwora Spaghetti w razie nagłego końca świata.

Znajomemu 3 owczarki obronne + 1 kundla obrzucili kiełbasami, zamkni w oknach antywłamaniowych rozwalili wiertarką na baterie (lub ręczną). Wszyscy mieszkańcy byli w domu i nawet się nie obudzili. Włamywacze wiedzieli gdzie były nagrania z monitoringu. Teraz wyposażyli się w lepszy sprzęt: rolety antywłamaniowe przed każdym oknem i drzwiami (np. na taras) ;)

Tunelowanie SSHa bardzo bezpieczne bo po TCP tylko. Nic nie wstrzykną nam :D

A co myślicie o szyfrowaniu dysku, które jest proponowane przy instalacji Ubuntu?

Warto czy lepiej poszukać innego rozwiązania?

Warto.

Hmmm, chyba dostałem jakiegoś podejrzanego maila: http://wklej.to/UZEXI . Nigdy nie zakładałem konta WoW ani Diablo :)

https://niebezpiecznik.pl/post/jak-namierzyc-nadawce-falszywego-e-maila/

Nie wyobrażam sobie, żeby pisać w serwisie społecznościowym

kiedy i na ile nie będzie mnie w domu przecież to całkowita

głupota.

Super fotka urzędnika państwowego ze skórką po arbuzie na głowie. Rozumiem, że ten pan odczuwa potrzebą “bycia w mediach”, ale ktoś kto reprezentuje państwo nie powinien wykazać trochę umiaru?

Przy okazji następnej akcji co i gdzie sobie wsadzi?

Cytat Jarek 2013.07.13 20:06: „rolety antywłamaniowe przed każdym oknem i drzwiami”

Apropo nie popadania w paranoję. W zeszłym roku znajomemu w serwerowi, która mieściła się w jego domu zajarały się UPS-y przez co cały dom zaczął stawać w nocy w płomieniach. Rozdzielnia usmażona na dzień dobry i brak zasilania. Jak się domyślacie sterowanie roletami tylko elektryczne. Tylko dzięki kumatemu sąsiadowi, który jak Chuck Norris staranował swoim 4×4 bramę garażową uszli z życiem.

A nawiązując do tematu. Ja jeszcze bym uważał z pożyczaniem-dawaniem swojego telefonu obcej osobie na wakacjach, która pod pretekstem nagłej-potrzebnej pomocy lub pilnego kontaktu „z kimś bliskim” tak naprawdę nabija jakiś numer, lub używa do innych celów nie zawsze legalnych. Możliwości są spore, mało o tym się mówi, a często o takich sytuacjach słychać. Nie będę tu wymieniał szczegółów, żeby nie podsuwać młodzieży głupich pomysłów.

A jak chcesz komuś pomóc, to trochę odwagi i dzwoń sam: 112

Ljelin przyznam się, że nigdy nie słyszałem o tym sposobie na telefon. Osobiście dałam gościowi ode mnie zadzwonić ale to było 2 lata temu.

Samsungi posiadają funkcje findmyphone jednak wydaje mi się ona trochę bezużyteczna przecież ktoś może wykonać reset i po sprawie?

Czy ktoś się orientuje gdzie można kupić jakąś w miarę porządną folię maskującą na ekran?

googool – używana nazwa to: Filtr prywatyzujący , i dobre są firmy 3M, ale drogie… Poszukaj pod tą nazwą u wujka google, znajdziesz ich sporo…

Dobre rady wujka GIODO?

do tego trzeba uważać na skimmery..

WPA/WPA2 na hotspocie nie chroni nas przed podsłuchem. Atakujący znając psk do sieci i po przechwyceniu początku transmisji (4-way handshake) może zdekodować resztę transmisji.

Nie. Tak było przy WEP. Od WPA każda sesja jest szyfrowana niezależnym kluczem sesyjnym (i to zmienianym), i możesz rozszyfrować pakiety tylko swoje.

Ale możesz dojść do klucza sesyjnego, jeśli złapiesz proces jego negocjacji (atakujący musi podsłuchać klienta np. przy próbie połączenia z siecią)

Czyżbyś sugerował, że podsłuchując nawiązywanie połączenia np. HTTPS, można przechwycić negocjacje klucza sesyjnego i go przechwycić? Wg mojej wiedzy jest to zupełnie nie możliwe, ze względu na protokół Diffiego-Hellmana bezpiecznej wymiany kluczy.

Co do korzystania z cudzych komputerów i keyloggerów, to oprócz dwuskładnikowego uwierzytelnienia można też używać haseł jednorazowych. Oczywiście wtedy trzeba jakoś zabezpieczyć listę.