13/4/2015

Wygląda na to, że przegapiliśmy fakt wydania przez funkcjonujący w ramach ABW rządowy zespół CERT.GOV.PL.CAPSLOCK raportu za 2014 rok… A raport już od tygodnia jest dostępny w sieci.

Oto, co w nim znajdziemy:

- Duża liczba incydentów w 2014 Q2 (spowodowana Heartbleedem)

- Większość incydentów (4681) związana jest z działalnością botnetów (Conficker wciaż na topie) oraz błędnej konfiguracji, ale już na 4 miejscu pod względem liczby incydentów znajduje się socjotechnika! (119, z czego 24 oznaczono jako istotne i dotyczące administracji publicznej). Większość statystyk socjotechnice nabiły akcje o których pisaliśmy na łamach Niebezpiecznika (fałszywe faktury z Poczty-Polskiej, Inpostu, oraz innych firm kurierskich a także fałszywe powiadomienia z Allegro czy od operatorów takich jak UPC albo Netia czy Play).

- DDoSów odnotowano jedynie 20, podsłuchów 2, a ataków wynikających z wykorzystania podatności w urządzeniu tylko 1.

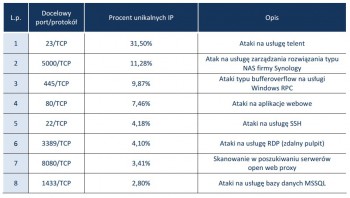

- Rozbicie ataków na poszczególne porty (wyniki z sieci honeypotów ARAKIS)

- Uzupełnienie badań firm komercyjnych dot. ataków na polski sektor energetyczny, których prowodyrem była grupa Dragon Fly (znana także jako Energetic Bear), wykorzystująca do ataku techniki spear phishingu i watering hole. Analiza przeprowadzona przez rządowy CERT nie wykazała, aby systemy teleinformatyczne głównych firm energetycznych oraz instytucji Państwowych były zainfekowane. Potwierdzono jednak infekcję prywatnych stacji roboczych (84%) oraz w instytucjach państwowych (1,6%) a nawet bankach (0,4%).

- Niestety niewnoszący niczego nowego opis ataku z fałszywą aktualizacją BeSTi@

Sporo o atakach DDoS

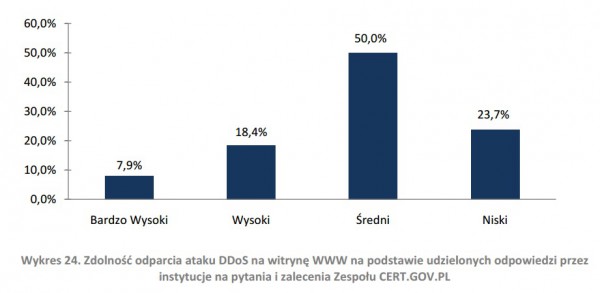

Raport przywołuje też sierpniowe ataki DDoS autorstwa CyberBerkutu na prezydent.pl i GPW — w jego kontekście CERT pokazał wykres dotyczący tego, na ile ocenia się zdolność odpierania ataków tego typu przez polskie instytucje rządowe:

Ponieważ w ramach pentesterskiej działalności Niebezpiecznika sami wykonujemy tzw. testy obciążeniowe (czyli symulacje ataków DDoS i wolumentrycznych i aplikacyjnych), których odbiorcami są zarówno firmy prywatne jak i instytucje państwowe a także banki, to doskonale wiemy, że to co deklarują operatorzy i serwerownie, nie zawsze znajduje odzwierciedlenie w rzeczywistości… W większości przypadków wystarczy stosunkowo niewielka przepustowość (poniżej 3 Mbps) aby całkowicie sparaliżować usługę.

Poza sierpniowymi atakami DDoS na GPW, w raporcie opisano także zdecydowanie poważniejszy atak na GPW z października. Przypomnijmy, że w jego wyniku przejęto szereg serwerów GPW, podmieniono strony główne kilku domen (gpwcatalyst.pl i newconnect.pl) oraz wykradziono dane (w tym loginy i hasła) a także spenetrowano sieć wewnętrzną GPW… Niestety, raport nie obfituje w żadne przełomowe informacje, a jedynie potwierdza, że do ataku doszło poprzez SQL injection przy wykorzystaniu sieci TOR.

Włamanie do PKW

Raport poświęca też trochę miejsca serii porażek związanych z elektronicznym zliczaniem głosów w PKW. Wśród nich CERT opisuje atak na serwery KBW, o którym Niebezpiecznik poinformował jako pierwszy. Możemy się dzięki temu dowiedzieć, że wstrzyknięć dokonywano przez sieć TOR, a atakujący poza wykradzeniem bazy danych próbował także przełamywać inne zabezpieczenia.

Pod koniec opisu dot. KBW pada bardzo ciekawe, a zarazem smutne zdanie:

Zastosowanie się do rekomendacji Zespołu CERT.GOV.PL pozwoliłoby [KBW] na znaczne zmniejszenie skutków opisywanego ataku.

Zdanie to świetnie podsumowuje, jak wiele jeszcze pracy czeka polskie instytucje Państwowe w kontekście bezpieczeństwa sieci i systemów. CERT (nie tylko rządowy) oraz firmy prywatne często publikują różne wskazówki i zalecenia, ale niestety, nie wszyscy administratorzy sektora publicznego się do nich stosują. Po części jest to problem braku kompetencji, ale często także problemów natury prawno-organizacyjnej przejawiających się np. blokowaniem przez przełożonych zgód na rozbudowę infrastruktury informatycznej. Tu można przytoczyć sławny list rządowego informatyka do Niebezpiecznika z 2013 roku.

Rosyjskie trolle internetowe

W jednym z ostatnich rozdziałów raportu przeczytamy o internetowych trollach i “użytecznych idiotach”, czyli elementach wojny hybrydowej (propagandowej) której echa w formie komentarzy obecne były także pod polskimi artykułami. CERT przestrzega przed wciąganiem się w dysputy i wyjaśnia na czym polega mechanizm politycznego trollingu.

W końcówce raportu przeczytamy o tym, że CERT zmniejszył liczbę wykonanych w tym roku testów bezpieczeństwa serwisów internetowych, ze względu na wydłużenie czasu jednostkowego testu, konieczność zajmowania się pilniejszymi zadaniami a także częstsze korzystanie przez instytucje publiczne z usług firm prywatnych w tym zakresie (kolejne zainteresowane pentestami instytucje zapraszamy do kontaktu ;-)

Raport zamykają bardzo sensowne wskazówki i rekomendacje dla instytucji, sugerujące m.in. wprowadzenie ograniczeń dostępu do infrastruktury dla adresacji z sieci TOR (bardzo słusznie) czy usunięcie Javy lub analizowanie nieudanych prób logowania. Zdecydowanie polecamy lekturę pełnego raportu CERT nie tylko pracownikom IT instytucji państwowych.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“funkcjonujący w ramach ABW rządowy zespół CERT.GOV.PL.CAPSLOCK”

…wtf? :P

CERT wynalazł nową usługę na porcie 23 zwaną “telent”. :) Chyba się za dużo naoglądali “Mam Talent”. :D

Coś ty ?

Przykry obraz społeczeństwa maluje się, gdy bierze się pod uwagę wysoką skuteczność bardzo prymitywnych akcji socjotechnicznych (fałszywe faktury i przesyłki). Ludzie po prostu totalnie całkowicie nie myślą i jest to przerażające.

Wszelkie te maile (a dostawałem ich na pęczki) są tak oczywistą podpuchą, że byłem przekonany, że człowiek ze średnim wykształceniem jest to w stanie bez trudu rozpoznać. Jednak nie jest, nawet z wyższym nie jest, a moja wiara w społeczeństwo została wyraźnie podkopana…

A myślisz że z internetu korzystają tylko twoi koledzy z gimnazjum, są też starsi użytkownicy internetu np. grubo po 50-60 :p

Czy ja dobrze zrozumialem, ze niebiezpiecznik jest za tym, zeby nie mozna bylo korzystac ze stron rzadowych przez TOR-a? Dlaczego?

Juz dzis nie mozna korzystac ze stron w domenie MSZ bedac za VPN-em. Uwazam, ze jest to bzdura. Czy VPN jest w Polsce zabroniony? Dlaczego bedac za granica nie moge wejsc na strony konsulatu, ambasady jesli korzystam z VPN-a?

Czy my juz jestesmy w Chinach?

Pozdrawiam

Doskonale rozumiesz. I ja mimo, że ten komentarz piszę przez Tora, też jestem tego zdania co rządowy CERT i chwalący go niebezpiecznik.

Otóż, my właśnie nie żyjemy w Chinach i dlatego nie ma najmniejszej potrzeby, żeby rozpatrywać sytuację, w której mamy w Polsce uciśnionych politycznie dysydentów, którym należy zapewnić dostęp do stron rządowych za pomocą Tora, bo inaczej cenzura ich nie przepuszcza.

W 99% przypadkach, wejścia z Tora w Polsce to nie cenzurowani aktywiści, a boty, albo atakująca gimbaza. Decyzja może więc być tylko jedna :]

Podkreślam, że mówię tu o stronach rządowych a nie o serwisach typu prasa, gdzie ktoś chciałby zachować anonimowość, czy np. Niebezpiecznik, gdzie tipuje chłopaków zawsze przez Tora i jakoś nie widzę, żeby pomimo zachwalania blokady Tora na stronach rządowych, gdzie ma to sens, robili to samo u siebie.

ale wy jesteście super z tym torem, na kibel też siadacie z torem?

Wybacz, ale nie zgadzam sie z Toba. Na jakiej podstawie twierdzisz, ze ty jestes w tym 1%?

Moze takich osob jest wiecej. Dlaczego jestes za cenzura? Do czego to prowadzi? Juz napisalem, ze na strony MSZ-u nie mozesz wejsc nawet przez VPN. Jak jestes np. w Chinach i chcesz wejsc na strone ambasady przez Tor-a, VPN, to nie wejdziesz. Jest blokada.

Pewnie wiesz, ze dla bezpieczenestwa ludzie korzystaja z VPN-a. Dlaczego jakis urzednik lub informatyk bedzie mowil… ten moze korzystac z naszych stron, a ten nie. To jest ceznura. My chyba aspirujemy do bycia krajem otwartym.

Z takimi rzeczami spotkalem sie w Chinach.

Jestem zniesmaczony, ze takie podejscie mozna spotkac na tym wortalu, a nie jest to gazeta prawicowa.

Pozdrawiam

Z jakiego VPN nie możesz wejść na MSZ? Korzystanie z TOR dla bezpieczeństwa to akurat spory faux pas (mam nadzieję, że nikt tak nie robi) — TOR nie służy zapewnieniu bezpieczeństwa.

PS. (twoja odpowiedź zapewne była do Antka — naciskaj na “reply”, obok nicka komentującego, wtedy odpowiadasz “w wątku”, co pozwala zachować przejrzystość dyskusji)

Do Piotr Konieczny

TOR – bezpieczenstwo=anonimowosc w krajach totalitarnych.

Nie jestem specjalista jak Ty, ale tak uwazam.

Proponuje wejsc np. http://www.pekin.msz.gov.pl lub na inne strony w domenie msz,gov.pl przez vpn riseup.net

Blokujac VPN-y, TOR-a niczym nie roznimy sie od krajow totalitarnych.

Wszystkie z moich VPN-ów bez problemu dosięgają stron MSZ.

Polska jest krajem totalitarnym? Jakby była, to właśnie byś miał obstawioną chatę, a za moment wyprowadzony kajdankami i zesłany do kamieniołomu. Tak robią w Korei Płn i to jest kraj totalitarny, a tu? Tu się niektórym od nadmiaru wolności w d—– przewraca…

TOR w Polsce jest używany głównie przez ludzi albo niepoprawnie rozumiejących anonimowość i bezpieczeństwo albo coś kombinujących i gimbazę siedzącą na injectorze…

Riseup pewnie po prostu zbanowali, bo inny geniusz-gimbazjalista coś kombinował, a Ty dostałeś rykoszetem – wycięli cały, żeby się nie bawić. Nie dziwię się.

“(…) tu się niektórym od nadmiaru wolności w d—– przewraca…(…)”

Rozumiem, ze ty masz mandat do takich oocen. OK.

Bardzo merytorycznie jak na to miejsce.

Proponuje zabronic w takim razie w Polsce uzywania TOR-a, VPN-ow, OTR-a i tym podobnym.

Oczywiscie lobbujmy jeszcze, zeby te zmiany byly wprowadzone na calym swiecie w mysl zasady “ja nie mam nic do ukrycia i w domu juz montuje kamery i mikrofon”.

Zastanow sie, ze ktos moze byc poza granicami i musi skontaktowac sie ambasadorem lub chce poznac aktualne ostrzezenia dla obywateli, dla bezpieczenstwa korzysta z VPN-a, a jakis Madry banuje dostep do calej domeny…

Milego dnia

“Dla bezpieczeństwa korzysta z VPN-a”? A gdzie Ty siedzisz, że musisz aż VPN-a używać do wejścia na ogólnodostępną witrynę? W Chile? Korei Płn? I jeszcze Cię nie zamknęli? :> Dziwne… :>

Wszystkie strony MSZ są normalnie dostępne przez łącza także zagranicą.

Nie świruj, ogólnodostępny VPN to lamerstwo (swój VPN postaw jak już musisz, na swoim serwerze, nie trzeba być zbytnio przewidywalnym, żeby wyczuć, że jak coś jest ogólnodostępne, to gimbaza to wykorzysta, pewnie siedzą na injectorze i walą konia jak coś nowego się pojawi).

Strony krytyczne, rządowe, administracyjne itp. muszą IMHO korzystać z ponad-standardowego zabezpieczania, bo są częstym celem (prymitywnych) ataków. Nikt nie twierdzi, że TOR ma być zakazany, ale infrastruktura krytyczna powinna go wycinać i tyle. Jak Ci potrzeba Tuskolandii, to se wyłącz VPN (ew. mogę pocztówkę wysłać). Przed portalami rządowymi nie musisz się ukrywać, leją na Ciebie gęstym sikiem, tak jak wszyscy politycy tu. Wyciągnąć żadnych danych nie potrafią, nawet liczyć nie potrafią (głosów), więc prędzej ISIS walnie Ci bombką w chałupę niż Ci coś przechwycą z gov.pl.

W porywach rozpaczy zgłoś reklamację na redakcja[@]msz.gov.pl (ale jak ja byłbym tam adminem, to bym to olał :P )

@ech: nie chodzi o to, że nasz rząd może niecnie wykorzystać fakt, że ktoś przeglądał publicznie wystawione, oficjalne informacje i dokumenty – ale że OBCY rząd może to zrobić. Ktoś może mieć interes, aby ukryć fakt przeglądania polskich stron rządowych – nie u celu, ale u źródła połączenia! Dajmy na to, polski obywatel będący w jakichś kłopotach za granicą – albo obcy obywatel szukający informacji, jak dostać azyl polityczny w Polsce. Olanie takich potrzeb niezbyt dobrze o nas świadczy.

Marek, a może zapoznasz się z raportem zanim zaczniesz się pienić? Dla leniwych wybrane cytaty:

(Atak na KBW): “Należy przy tym dodać, że w trakcie ataku wykonano kilkaset specjalnie spreparowanych zapytań przez adresy IP, które w większości należały do sieci anonimizującej TOR”.

(Atak na GPW): “Również w tym przypadku wykorzystana została luka SQL-Injection a do przeprowadzenia ataku wykorzystana została sieć anonimizująca TOR”

i teraz najważniejsze, od czego zaczęła się ta dyskusja:

(Zalecenia): “W przypadku wystąpienia ataku eliminacja ruchu anonimizowanego (np. TOR, Open-Proxy, Anon-Proxy, Anon-VPN)”

A więc “w przypadku ataku”, a nie cały czas.

ZdeZ: Zadalem tylko pytanie, dlaczego od razu “pienisz”.

To fakt, nie czytalem raportu, tylko oparlem sie na esencji Niebezpiecznika.

“Raport zamykają bardzo sensowne wskazówki i rekomendacje dla instytucji, sugerujące m.in. wprowadzenie ograniczeń dostępu do infrastruktury dla adresacji z sieci TOR (bardzo słusznie)…”

Jak zauwazyles pozniej kontynuowalismy dyskusje dlaczego MSZ blokuje dostep do swoich stron – nie w trakcie ataku.

pozdrawiam

Do Piotr Konieczny

Kazda proba wejsca na strony w domenie msz z vpn-a riseup-a konczy sie komunikatem:

“The requested URL was rejected. Please consult with your administrator.

Your support ID is: xxxxxxxxxxxxxxxxxxxxxx

a może zmień vpn-a?

Nie tylko z VPN’a z angielskeigo Vrigin Media też to samo :)

Ja jakoś nie czuję potrzeby korzystania z tora, bo i tak mój przełożony mówił na apelu co kto pisze na faceboku, dlatego uważam, że trzeba pisać mądrze i z głową, a nie robić z siebie komandosa, albo ukrywać się z za torem by sobie ulżyć kogoś obsmarowując. Normalny obywatel nie musi się ukrywać za torem. A tak samo prawdziwy haker też nie robi z siebie in koguto za torem tylko podpisuje się dla zdobycia uznania, chyba, że to nie haker, tylko emocjonalnie niedojrzały człowiek, który korzysta z programu do ddsowania strony, bo sam na nic lepszego nie wpadł.

Raczej w dyskusji chodziło o dostęp do ogólnie dostępnych informacji za pośrednictwem TOR-a, a nie zabawy na Onecie. Tak mi się wydaję.

Niestety bez TORa nie dostaniesz się do Darknetu, a tam znajdziesz całą masę ciekawych informacji. Owszem, 0-day’e sprzedaje się w luksusowych hotelach w Singapurze, ale nie raz natknąłem się na wartościowe informacje w Darknecie nim opublikował je niebezpiecznik czy inne portale na temat IT-sec.

[…] Co do ataków, które wskazali eksperci — to opisane przez nich scenariusze ataków w sieciach IP są jak najbardziej możliwe. Wspomnijmy o VLAN hoppingu (do wykonania, jeśli obie sieci IP współdzielą tego samego switcha) lub dostępie do interfejsu zarządzania współdzielonego przez obie sieci routera z poziomu sieci “nazaufanej” (multimedialnej). Dostęp taki jednak byłby możliwy albo na skutek błędu w firmware routera (a takie się zdarzają) albo na skutek błędnej konfiguracji oprogramowania routera przez serwisantów (a to też się zdarza). […]

W takich mediach jak WP Newsweek Onet to chyba trole piszą artykuły.Czasem błędy w pisowni,artykuły które z założenia mają prowokować do trolowania.Wydaje mi się że duże serwisy mają własne oddziały troli.

Więcej zero day-ow masz na stronach w normalnym necie, a za te wyjątkowe trzeba mieć subskrypcje i nie trzeba latać po darknecie, który w połowie raz działa, a raz nie :)