12/8/2013

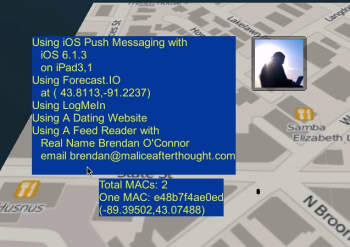

Kilka dni temu na konferencji Black Hat, Brendan O’Connor przedstawił CreepyDOL, czyli prototyp sieci inwigilującej przechodnia w oparciu o czujniki zbudowane z 10 Raspberry Pi. Kiedy projekt nagłośniono, okazało się, że jedna z firm już rok temu wdrożyła podobne rozwiązanie w Londynie, aby “zliczać” i analizować mieszkańców.

CreepyDOL

Najpierw przedstawmy w szczegółach projekt Brendana. CreepyDOL służy do skanowania kanałów Wi-Fi pod kątem obecności klientów i pasywnej analizy widzianego ruchu sieciowego (wspierane są sieci otwarte, ale nic nie stoi na przeszkodzie aby włamypodpinać się także do sieci zaszyfrowanych przy pomocy znanych ataków na WEP, lub Reavera w przypadku sieci WPA).

Jakie dane zbiera CreepyDOL?

- 1. Adresy, w których przebywała ofiara.. Niepołączone z siecią Wi-Fi urządzenia mobilne wysyłają w eter ramki z nazwami historycznych sieci, do jakich były podpięte, pytając czy znajdują się one w pobliżu. CreepyDOL zbiera nazwy i odpytuje o nie geolokalizacyjne bazy Wi-Fi (np. Google ma taką bazę, w której oznacza pozycję danej sieci. Dane pochodzą z samochodów StreetView oraz od każdego użytkownika telefonu z Androidem i modułem GPS — tak, tak, drogi użytkowniku Androida, podłączając się do jakiejś sieci Wi-Fi, wysyłasz na serwery Google jej lokalizację).

- 2. Tożsamość inwigilowanej ofiary. Jeśli ofiara korzysta z niezaszyfrowanej sieci (otwartego hotspota), to jej ruch da się monitorować. CreepyDOL wyszykuje w ruchu przy pomocy specjalnych filtrów dane identyfikujące nadawce, wysyłane do serwisów takich jak Twitter, DropBox, Facebook, itp. bez szyfrowania. Dane te często zawierają e-mail ofiary lub ID jej profilu. Na podobnej zasadzie działa rozszerzenie do Firefoksa “Firesheep“.

- 3. Inne usługi, z których nie korzystał użytkownik w trakcie inwigilacji. Przechwytując np. zdjęcie wysyłane na serwer randkowy, można odpytać sieć o inne URL-e, pod którymi zdjęcie to występuje i np. w ten sposób namierzyć profil na Facebooku — tym razem założony przez ofiarę na oryginalne dane, a nie fałszywe, typu DyskretnyJanusz_23cm, które często wykorzystuje się w serwisach randkowych ;-)

- 4. Przyjaciół w rzeczywistym świecie. Jeśli sensory widzą, że w danym obszarze zawsze pojawiają się te same MAC adresy jednocześnie, można założyć, że ich właściciele podróżują razem, a więc zapewne znają się w rzeczywistym świecie. Rodzina? Przyjaciele? A może ktoś ma 2 telefony?

-

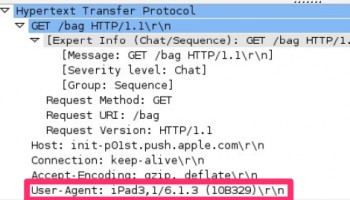

5. Rodzaj sprzętu z jakiego korzysta ofiara. User-Agent to nie wszystko — niektóre aplikacje, np. te korzystające z protokołu iMessage, wysyłają regularnie do serwera sprzętowy opis urządzenia:

- 6. Aktualną pozycję inwigilowanej ofiary. Tym dokładniejszą, im więcej czujników uda nam się rozlokować na inwigilowanym obszarze. Warto tu przypomnieć pomysł forsowany w moskiewskim metrze, gdzie mając lokalizację danej osoby ustaloną na podstawie czujników, chcą robić zdjęcia tej osobie, aby poznać jej wygląd…

CreepyDOL w praktyce, miesiąc wcześniej…

Wdrożenie CreepyDOL-a, czy też innej sieci inwigilującej bywalców danego obszaru może mieć także “niezłośliwe” uzasadnienie; np. chęć identyfikowania złodziejów (por. moskiewskie metro) lub pomoc w podniesieniu sprzedaży produktów w supermarketach.

I tak docieramy do marketingowców z Londynu, którzy zainstalowali podobne do CreepyDOL-a czujniki w 12 miejskich koszach na śmieci. Celem było zmapowanie zachowania właścicieli telefonów (gdzie dana osoba lubi jadać, jak długo średnio przebywają klienci w danym sklepie, ile czasu mija pomiędzy ich kolejnymi wizytami, czy poruszają sie samochodem i przekraczają prędkość, czy to kobieta — wejście do damskiej przebieralni). Marketingowcy nazywają tę technologie “ciasteczkiem w realnym świecie“:

Oto dane, jakie kosze na śmieci zebrały w jeden tydzień:

- 4 miliony zauważonych urządzeń (530 000 unikatowych)

- Jeden z producentów odpowiada za 67% widzianych urządzeń

Firma nastawiona jest głównie na marketing, korelacje danych z billbordami i ich sprzedaż innym podmiotom. Wygląda na to, że nie poczuwa się w obowiązku ostrzegania przechodniów o prowadzonym próbkowaniu ich telefonów…

Jak chronić swoją “mobilną” tożsamość?

Przede wszystkim zauważmy, że zbieranie danych jest możliwe, bo urządzenia non stop wysyłają dane o znanych im sieciach Wi-Fi, a aplikacje z których korzystamy są gadatliwe (ciągle łączą się ze swoimi serwerami “w tle).

1. Wyłącz Wi-Fi i Bluetooth gdy z nich nie korzystasz

Aby poradzić sobie z pierwszym problemem, po prostu wyłącz Wi-Fi (oraz Bluetooth) jeśli z nich w danej chwili nie korzystasz (bonus: bateria pożyje dłużej). Ale uwaga — w Androidzie 4.3 to może nie wystarczyć.

2. Zapominaj sieci Wi-Fi

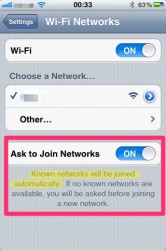

Jeśli jednak często korzystasz z Wi-Fi, zadbaj o to, żeby wyłączać “automatyczne podłączanie się do znanych sieci” oraz regularnie kasować zapamiętane ustawienia sieci Wi-Fi (“zapomnij tę sieć“) — niestety nie ma tu wygodnego ustawienia które automatyzuje “zapominanie”…

Wi-Fi na iPhone – pytaj przed podłączeniem do sieci (nieznanych, znane są aktywowane automatycznie – dlatego trzeba je “ręcznie” zapomnieć.)

Wi-Fi na iPhone – pytaj przed podłączeniem do sieci (nieznanych, znane są aktywowane automatycznie – dlatego trzeba je “ręcznie” zapomnieć.)

3. Szyfruj ruch po podpięciu do obcej sieci

Aby poradzić sobie z drugim problemem, należy szyfrować cały ruch wychodzący z telefonu. Można tego dokonać przy pomocy spiętego na stałe VPN-a.

- na telefonie można skonfigurować VPN na stałe, np. do naszego domowego routera Wi-Fi (większość z domowych routerków pozwala na postawienie serwera VPN):

Warto jednak wspomnieć o tym, że zanim zdążymy “zakliknąć” VPN po podłączeniu do sieci Wi-Fi — część z aplikacji może być szybsza i da radę wysłać ujawniające naszą tożsamość dane przed zestawieniem tunelu, bez szyfrowania…

Tutaj apel do deweloperów aplikacji mobilnych: dane identyfikujące użytkownika lub jego sprzęt przesyłajcie na swoje serwery zaszyfrowane (czyli po SSL-u). - na komputerze wystarczy ustawić w systemie SOCKS proxy dla ruchu wychodzącego, wskazujące na 127.0.0.1:6666, uprzednio wykonując polecenie “ssh naszlogin@na.jakimkolwiek.serwerze.ssh -D 6666“). Aleternatywą jest skorzystanie z serwisów udostępniających tunele VPN za opłatą.

4. Zmieniaj MAC na losowy, regularnie!

Ciekawą opcją zniknięcia w tłumie (przy założeniu spełnienia wymogu szyfrowania ruchu wychodzącego) będzie ustawianie losowego MAC adresu co kilka minut. Nie jest to niestety łatwe zadanie, zwłaszcza na niezjailbreakowanych urządzeniach mobilnych, gdzie nie można ot tak po prostu wydać polecenia: ifconfig en0 lladdr MAC lub skorzystać z MACaddy (iOS) albo MAC Ghost (Android).

Jak jeszcze można nas inwigilować?

Macie pomysł co jeszcze, oprócz interfejsów do Wi-Fi/Bluetootha może posłużyć do pasywnego zbierania danych na temat przechodniów? Może sam sygnał sieci GSM? Aż strach się bać danych, jakie mogłyby być dodatkowo monitorowane, gdyby ktoś rozlokował na monitorowanym obszarze tanie IMSI Catchery (ostatnie doniesienia mówią, że można zbudować IMSI Catchera za ok. 1000 dolarów).

[poll id=”40″]

PS. W Krakowie niedawno powstał startup o nazwie Estimote, wykorzystujący specjalne czujniki bazujące na BLE (Bluetooth 4.0 Low Energy), które można kupić i rozlokować w swoim lokalu usługowym. Zdaniem czujników jest komunikacja ze smartphonami klientów (zasięg 50m), a raczej specjalnymi aplikacjami na nich zainstalowanymi. Czujniki mają wbudowany akcelerometr i termometr. Właśnie ruszyła sprzedaż dev-kitów — ktoś ma pomysł, czy da się je przekonwertować na mini-sieć służącą do inwigilacji? (normalnie do interakcji wymagana jest specjalna aplikacja na telefonie)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Aż strach wychodzić z domu. ;-)

Właśnie najwyższy czas żeby z niego wyjść na ulicę i coś zrobić, tylko tu pojawia się wiele pytań: jak zrobić i z kim wyjść itp.? Czuję że prześpimy resztę wolności i obudzimy się w świecie w którym panuje nowy “porządek”

Wychodząc zostaw smartphone’a w domu, bo nawet z kominiarką na twarzy ktoś może Cię rozpoznać w zamieszkowym tłumie ;-) Innymi słowy albo demonstrujesz, albo robisz zdjęcia na Twittera ;-)

Myślę już o tym od dłuższego czasu !

EMP GUN wg https://www.youtube.com/watch?v=S0TFxMTL1kw i nie tylko

ciekawe czy rząd wspierał finansowo ten projekt , bo operatorów internetu, sieci komórkowych, producentów ważniejszych oprogramowań i systemów zachęca finansowo do inwigilacji …

W temacie: projekt CeepyDOL bazuje na dwóch wcześniejszych projektach realizowanych z finansowania DARPA (wizualizacja danych i ich “ciche” przesyłanie przez ukryte usługi TOR-owe).

Skąd masz takie dane i o jakich operatorach/jakim kraju mówisz bo chyba nie o Polsce, ew. o operatorze, który był jakiś czas temu państwowy. Pierwsze słyszę, żeby ktoś wspierał finansowo operatorów żeby zachęcić do współpracy ze służbami – u nas (w kraju) jest inaczej, stanowi się prawo i zaczyna wymagać, a operatorzy muszą radzić sobie z tym na własny rachunek, co przekłada się na wyższą opłatę abonenta oczywiście.

tak i strach w domu też siedziec – najbezpieczniej zejść do ziemianki/piwnicy ;-)

>>większość z domowych routerków pozwala na postawienie serwera VPN

większość domowych to ma raczej VPN PassTrough (czyli przepuszcza ruch VPNa) a serwer trzeba postawić na innym urządzeniu wewnątrz sieci..

no chyba, że coś się zmieniło w tej kwestii ostatnio?

pozdrawiam

Stary router umiał, nowy już nie. Nic to, zawsze można trzymać włączonego kompa w domu :)

na ddwrt można postawić vpna – pptp chyba na każdym i openvpn (ale nie w tych najlżejszych wersjach)

Jeżeli w ankiecie można wybrać tylko jedną odpowiedź to może by tak inaczej skonstruować odpowiedzi? Nie da się teraz odpowiedzieć jednocześnie wybierając stan wifi i bluetooth (no poza odpowiedzią, że oba są wyłączone)

Opcja “A “scan-only” Wi-Fi” w Androidzie 4.3 jest domyślnie u mnie wyłączona (Nexus 4, Android przez OTA)

Moim skormnym zdaniem jesli ktoś ma smartfona i nie wyłacza WiFi kiedy z niego nie korzysta, to znaczy że jest zwykłym leniem. Z wyłaczeniem nielicznych wyjątków.

Rozwiązane tego i podobnych problemów jest bardzo proste: Ignorować wszystkie reklamy. Jeżeli widzę reklamę, to jest to dla mnie informacja, aby tego produktu NIE KUPOWAĆ. Gdyby wszyscy tak robili mielibyśmy świat bez billbordów, nachalnych telefonów, gazetek reklamowych itp itd. Tego typu interesy jak śledzenie ludzi pod kątem zachowań stałyby się nieopłacalne i nikt by ich nie uskuteczniał. Zostały by tylko reklamy projektów rządowych w Gazecie Wyborczej, bo przecież trzeba państwową kasę jakoś wyprowadzić do kolesi.

Więc pytanie do ludzi: To w końcu chcemy tego czy nie chcemy? Bo jeżeli ktoś narzeka na brak prywatności, a potem korzysta z owoców braku prywatności, no to chyba coś nie tak ma z głową.

udzieliłem się pod złym postem, ale w sumie co to za róźnica….

Ja tam wolę owijać swój fon w aluminiowy kondom, nie ma bata by ktoś go wyśledził — to taki tor analogowy tor button. :]

To się nazywa klatka Faradaya ;). Masz rację, to dobry sposób.

A jak żona będzie się chciała dodzwonić żebyś ją wziął do

szpitala bo zaczyna rodzić :)

Równie dobrze możesz go całkowicie wyłączyć, na jedno

wychodzi.

Nie mam żony — problem solved! xD

I niekoniecznie wyłączony telefon jest nieaktywny i nawet wyciągnięcie baterii nie gwarantuje, że komunikacja zostanie przerwana, a w przypadku owinięcia go szczelnie jest 100% pewność, że nic nie zostanie wysłane/odebrane przez telefon. Także jak chcesz gdzieś “zniknąć”, to to jedyny pewny sposób, nie pozbywając się przy tym telefonu.

Bez baterii telefon nie dogada się z siecią GSM.

@Lukasz „A jak żona będzie się chciała dodzwonić żebyś ją

wziął do szpitala bo zaczyna rodzić :)” Żona siedzi z tyłu…

:)

Ja czuję się w miarę bezpieczny (może złudnie ? ) z moim

BlackBerry. Niedługo o ile nie już, będą nas szpiegowac i

inwigilowac wszędzie. I uważam że poprzez Bluetooth można bez

wykorzystania specjalnej aplikacji zbierac dane.

Czujesz sie bezpiecznie z BlackBerry?? to żeś mnie ubawił… :)

Proponuję przeczytać sobie chociażby ten artykuł:

http://www.riskbasedsecurity.com/2013/07/research-in-motion-inexcusable-vulnerability/

mój telefon tak wpiernicza baterię że nie ma opcji aby cokolwiek (wifi, bt) było włączone….

…Tak wpiernicza baterię, bo właśnie wszystko jest

włączone…

taa.. chyba chciałeś napisać (..)”wyłączone”

Wariactwo przed którym może się ustrzec jedynie kilka procent świadomych użytkowników nowoczesnych urządzeń. Smutne.

Może się ustrzec kilka % świadomych,…..

Za niedługo brak profilu na fejsbuniu będzie skutkował podejrzeniem o popełnienie, albo podejrzeniem o zamiar popełnienia – bo jak można nie mieć profilu na fejsbuniu, jak można nie korzystać z tłitera.

Nie mając fejsbunia, tłitera, naszej klasy będziesz tak samo podejrzany jak włączając TORa ;-) Czyli albo zaczniesz zachowywać się prospołecznie albo (w najlepszym wypadku) eutanazja i na części wymienne dla tych lepszych. Cóż, cząstka ciebie przetrwa w ciałach ludzi, którzy są prospołeczni i prosystemowi :D

Przepraszam, że się wp… z offtopem, ale może byście napisali o freenecie? IMO jest to ciekawa alternatywa dla “cebuli” i przy tym znacznie bezpieczniejsza.

Co do artykułu zaś, to ofiary tego procederu… sami są sobie winni. Nie potrafią się zabezpieczyć/nie chce im się to niech się nie bulwersują że ktoś im te dane zajumał (mówię o Londynczyach)

Jeżeli Ci jakiś akronim zainstaluje podsłuchy i kamerki, to

też to będzie twoja wina, bo nie umiesz się zabezpieczyć?

zzz, dokładnie ;).

calkiem dobry tekst. Ja bym to pełną gębą odniósł do pozostałych 100% uzyszkodnikow, a świadomi niech się wzbogacają np poprzez przekazywanie wiedzy, tak jak koledzy gospodarze.

Na Androida polecam Llama-ę

(https://play.google.com/store/apps/details?id=com.kebab.Llama&hl=pl).

Wystarczy ją nauczyć zachowania w różnych lokalizacjach

(WiFi/Blouetooth on/off) i po problemie. Nie trzeba pamiętać o

ręcznych modyfikacjach.

Do celów reklamowych teoretycznie można śledzić analizować

ludzi po tym jak wyglądają i jak są ubrani za pomocą kamer, na

przykład pan który jest elegancko ubrany i wygląda jak biznesmen,

to na banerach w pobliżu wyświetlałby się reklamy dóbr luskusowych,

analogicznie gdyby w danym miejscu chodziły dzieci to wyświetlać im

na przykład reklamy zabawek. Ale wydaje mi się że do tego to

jeszcze trochę, jednak póki co łatwiej zbierać dane z komórek Albo

jestem w stanie sobie wyobrazić aplikację która jest użyteczna ALE

zbiera dane gdzie chodzimy za pomocą stacji bazowych i wifi i

analizując te dane wyświetla reklamy na przykład restauracji które

mijamy o ile google nie działa już w ten sposób :-)

Coś podobnego już istnieje: http://www.bbc.co.uk/iplayer/episode/b037lsmt/Click_20_07_2013/ – pierwsza część programu

Tego typu przypasowania (garnitur-biznesmen) nie będą działac w tkich miejscach jak np Londyn gdzie 80% ludzi niezależnie od pozycji chodzi w garniturach bo taki jest dress code.

W sumie to nie jest niczym nowym, mały routerek z openwrt +

tcpdump i da się zrobić to samo :)

Wypada wrócić do starej niezniszczalnej Nokii i wtedy moze

jakoś się da zachować prywatność.. Ciekawym pomyslem bylaby odzież

specjalnie przystosowana by gasic wszelkie sygnaly naszego sprzętu

mobilnego – np. spodnie z jedną kieszenią normalna a druga

powlekana jakims metalem na wzor wspomnianej klatki Faradaya, w

zależności od sytuacji. Z resztą świadomy użytkownik zabezpieczy

się bez problemu, ale co z pozostałymi 90%? Np. moja mama wifi ma

wlaczone nonstop, a podejrzewam ze takich ludzi jest wiekszosc,

szczegolnie tych którzy myślą ze smartfon to tylko taki telefon z

aparatem foto.. Ja sam poki co mam telefon opary na javie,

wytrzymuje 2tyg spokojnie na baterii, a z urokow Androida korzystam

na tablecie wiec az tak mnie ta inwigilacja nie boli (pomijajac

wysylanie tych ramek o znanych sieciach – dzieki za info, to

zwyczajne podgladactwo jest!).

>moja mama wifi ma wlaczone nonstop, a podejrzewam ze takich ludzi jest wiekszosc,

a co jej to szkodzi? nie kazdy jest paranoikiem z foliową czapeczką na głowie xDDDD

dla wiekszosci wygoda jest ważniejsza niz walka o jakąś wyimaginowana anonimowośc. Rozumiem starania o anonimowośc gdy robi sie “cos zle widzianego ” ale wiekszosc ludzi pracuje, konsumuje i nie widzi powodu ukrywania tego że wyszło po fajki do kiosku albo oglada m jak miłosc.

@xD Brak wyobraźni jest swego rodzaju upośledzeniem,

niestety… Wyobraź sobie, że za 20 lat w Polsce zaczyna rządzić

rząd faszystowski i nagle okaże się, że znajdowałeś się często w

lokalizacji podobnej do jakiegoś komunisty. A bywało, że w tym

samym czasie… Kiedy przeszukanie sieci pod kątem szybkowaru i

plecaka wystarczy do uruchomienia służb specjalnych jako

terrorysta, to naprawdę nie trzeba wyobraźni zbyt wybujałej…

Wystarczy, że wyobraźnię będą miały tzw. służby. Ech…

W ankiecie brakuje jednej odpowiedzi: nie mam smarfona,

śpię spokojniej ;)

A skad informacje, że IMSI Catchery można zbudować już za

1000$?

Tysiące ekspertów analizuje nasze zachowania i gusta żeby

poradzić nam w reklamach produkty które potrzebujemy a wy chcecie z

tym walczyć?

Z jednej strony racja, skoro już mam mieć na ekranie jakieś

reklamy to wole żeby to były elementy hardware’u czy inne nowinki

technologiczne zamiast odżywek do włosów czy perfum dla pań. Ale

idąc tym tokiem rozumowania można nagle dostać skierowanie do

urologa, bo system zauważył że korzystasz z toalety 20% dłużej niż

ustawa przewiduje. Niby to troska o moje bezpieczeństwo ale zły

posmak pozostaje :/

Akurat jestem tą częścią społeczeństwa które samo wie lepiej czego potrzebuje, niż jakiś Pan Ekspert, którego nigdy na oczy nie widziałem, ani on mnie.

`Mój telefon/tablet ma teraz (…)` Brak opcji `nie mam

telefonu`. To chyba znaczy że jestem bezpieczny.

Już samo udzielenie tego komentarza wskazuje że nie ;)

Nie masz telefonu? To jak zadzwonisz na pogotowie, gdy ktoś włamie się do Twojego domu i dostaniesz dwie kulki w brzuch?

Ustawa z dnia 15 lipca 2019 roku o zachowaniach antyspołecznych i likwidacji zagrożeń klas zbuntowanych przeciwko nowej równości wszystkich młodych i bogatych (kupujących ciągle niepotrzebne dobra i inwestujących tym samym w rozwój gospodarki).

Art 1. Do ludzi przejawiających zachowania antyspołeczne zalicza się:

– obywateli nie posiadających kont na przynajmniej dwóch portalach społecznościowych;

– obywateli nie korzystających z usług rządowych operatorów – Google, Onet, Yahoo,

– osób nie posiadających urządzeń typu smartphone

– osób starających się nie być zauważonymi przez Nowoczesny System Kontroli Ludności

– osób nie przejawiających entuzjazmu wobec panującej władzy politycznej

Art 2. §1. Istoty, które przejawiają działania lub brak działań wymienionych w artykule 1. Ustawy, mogą być dowolnie anihilowane ze wskazaniem prospołecznym, tj. użyciem ich zdrowych narządów przed anihilacją w celach transplantologicznych.

Art 2. §2. Istoty przejawiające zachowania wymienione w art. 1 Ustawy przed rozbiorem na części transplantologiczne, powinny być przetrzymywane w godziwych warunkach, zdefiniowanych przez Światową Radę ds. Humanitarności Eksterminacji Buntowników oraz Inaczej Myślących. W szczególności zaleca się podawanie środków odurzających lub wywołujących śpiączkę farmakologiczną.

Art 3. O kwalifikacji zachowań do wyczerpujących przesłanki Art. 1 decyduje automatyczna analiza badawcza materiałów pozyskanych z Ulicznej Cyberkontroli Obywateli, dokonana przez odpowieni Komputer Władzy Lokalnej, jak też wniosek miejscowej delegatury Partii Jedności Równości i Braterstwa.

Art 4. W razie domniemania niewinności obywatela, należy i tak poddać go anihilacji gdyż wzbudził on podejrzenia Systemu.

Art 5. Każda próba oszukania urządzeń Ulicznej Cyberkontroli Obywateli skutkuje natychmiastowym skierowaniem oddziału robotów do walk z Antyspołecznym Działaniem przeciwobywatelskim oraz podjęciem przez nie działań wymienionych w Art 2. §1. Ustawy.

Art 6. Analiza jest powiązana z ustawą Prawo Bankowe i Prawo Mieszkaniowe, wprowadzając kary przeciw Obywatelom rzadko podejmującym aktywność umożliwiającą ich analizę przez Władze.

Piszę apkę na iOSa, korzystającą z BLE (swoją drogą świetny skrót).

Generalnie wygląda na to, że w tym wypadku aplikacja może się łączyć i komunikować tylko z jednym urządzeniem w danej chwili. Jest też ograniczenie transmisjii – 20-bajtowe paczki, nie częściej niż co 7,5 ms.

Ponieważ parowanie ani nic takiego nie ma miejsca, z dokłądnością do włączenia bluetootha, użytkownik nie musi wiedzieć o fakcie połączenia i transmisji danych.

Chociaż wygląda na to, że iOS może się łączyć tylko z jednym device’m, to device, do jakiego mam dostęp, może łączyć się z max trzema dowolnymi urządzeniami, z pewnymi ograniczeniami – największe to to, że gdy jest połączenie, nie można robić skanowania, więc trzeba wykryć wszystkie urządzenia przed realizacją transmisji. Trudno by było stworzyć topologię z takim ograniczeniem, ale można je pominąć, jeśli dobrze wiemy gdzie są rozlokowane urządzenia – mogą się na przykład cyklicznie łączyć w różne pary.

Jedyny realny problem to zatem wgrać apkę (trojana?) na iOSa i ewentualnie nakłonić użyszkodnika do włączenia samego bluetootha. Inne pytanie, czy iOS pozwoli nieaktywnej aplikacji na taką komunikację, ale przy odpowiednich exploitach pewnie nie będzie problemu.

Za czasów kiedy miałem Nokię 3500 Classic, wychodząc gdzieś

odpalałem aplikację javy o nazwie BT Discover. Skanowała

periodycznie Bluetooth i logowała rezulataty do pliku. Można było

natrafić na różne śmieszne nazwy albo ciekawe urządzenia, chociażby

ekrany LED. Dojeżdżając do szkoły, często łapałem w różne dni te

same urządzenia w autobusie ;) Szkoda, że nie było możliwości

logowania GPS…

A mój telefon Bluetooth ma wyłączony, a Wi-Fi to nawet nie wspiera. Aplikacji żadnych również nie można nawet zainstalować. xD

Ciutkę można się przerazić, z jaką dokładnością telefon potrafi się zlokalizować tylko na podstawie sygnałów sieci WIFI – 10 metrów! Na czas eksperymentu można skorzystać z nowego narzędzia googla do lokalizacji / wymazywania telefonu https://www.google.com/android/devicemanager

Wszystko pięknie, fajnie. A gdy mam całkowicie wyłączone łyfi i blutucz to telefon też coś wtedy udostępnia?

Czy mógłby mi ktoś powiedzieć coś więcej na temat zdania z artykułu “Niepołączone z siecią Wi-Fi urządzenia mobilne wysyłają w eter ramki z nazwami historycznych sieci, do jakich były podpięte, pytając czy znajdują się one w pobliżu” – byłem przekonany, że to punkt dostępowy wysyła ramki beacon i na tej podstawie klient się łączy, a nie sam wyszykuje.

Jeśli chodzi o startup Estimote to wygląda na to, że czujniki wysyłają z zagranicy (wskazuje na to opłata $12 za przesyłkę do Polski). Sklep w dev kitami najwidoczniej nastawiony głównie na klientów z USA. Czujniki wyglądają ładnie a i same dev kity dopracowane pod katem estetyki opakowania, jednak czujniki są dość łatwe do rozpoznania z uwagi na charakterystyczny wygląd http://blog.estimote.com/post/57087851702/preorder-for-estimote-beacons-available-shipping-this, chyba, że ukryje się je w jakiejś dodatkowej obudowie. Ciekawe do czego będą służyć. Może do namawiania np. na kawę z rabatem, jeśli klient już był w danym lokalu.

PS

Skoro startup jest z Krakowa, choć na fejsie podaje adres biura w USA to może udałoby się zorganizować zniżkę na te dev kity. Może jest ich trochę w Polsce, więc w grę wchodziłby polski niższy koszt wysyłki.

PS2

W sklepie z dev kitami https://preorder.estimote.com/ przeraża podawanie danych karty kredytowej bez pośrednictwa zaufanego agenta rozliczeniowego. Może w USA przywykli do większej swobody w kwestii podawania danych karty. Gdyby chcieć to kupować pozostaje walutowa karta prepaid.

witamy w Orwell-u ;) ahh ten “nowy wspaniały

świat”

“Ten kosz na śmieci cię śledzi” a ja już myślałem że o

straży miejskiej i fotoradarach “śmietnikach”… Tak w ogóle słynny

p. Emil kiedyś zwrócił uwagę na kamery robiące każdemu zdjęcia w

podczerwieni z przodu i tyłu samochodu na autostradach nie mając

żadnego związku z fotoradarami

@orwell, tyle, że “Nowy Wspaniały Świat” To Huxley. Musiał coś faktycznie widzieć przez swoje “Drzwi percepcji”….

@orwell, tyle, że “Nowy Wspaniały Świat” To Huxley. Musiał coś faktycznie widzieć przez swoje “Drzwi percepcji”….

Jak się nie dać inwigilować? Wystarczy kupić Blackberry

zamiast Androida.

Windows Phone też nie jest zły z uwagi na mniejszą ilość

potencjalnie złośliwych aplikacji (bo mniej apek w sklepie i zdaje

się, że Microsoft weryfikuje apki przed wpuszczeniem do sklepu,

choć nie znam szczegółów). BB mimo swych zalet i ostatniego

rozwoju, jakim jest BB OS 7 jest niepewny (firma prawdopodobnie

zostanie sprzedana

https://www.google.com/search?hl=pl&q=firma+idzie+na+sprzedaz#bav=on.2,or.r_cp.r_qf.&fp=e912fa4ea22c1f4c&hl=pl&q=blackberry+na+sprzeda%C5%BC).

Poza tym BB też szpieguje, bo w końcu serwery są w Kanadzie

(stamtąd pochodzi firma BlackBerry). Kilka państw zażądało

możliwości dostępu do szyfrowanych danych przesyłanych na te

serwery pod groźbą zakazu sprzedaży terminali BB.

“wszystkie dzwony biją, ding dang dong…” Dziwie się że jeszcze nie ma wpisu o tej karcie, która pokazuje stan konta.

Ta reklama Getinu jest beznadziejna. A co do karty, to trzeba wziąć pod uwagę, że aktualizacja stanu konta następuje podczas transakcji stykowych w terminalu lub bankomacie i to pod warunkiem, że pozwalają one aktualizować dane na chipie EMV. Zaletą karty jest za to funkcjonalność tokena OTP (a mógłby to być token challenge-response z uwagi na klawiaturę na karcie). Pewnym niewypałem kart MasterCard Display jest wyświetlacz numeryczny, zamiast dot matrix, który jak widać najczytelniejszy nie jest https://www.facebook.com/photo.php?v=525066604231247&set=vb.150969104974334&type=3&theater. Co ciekawe karty Visa CodeSure maja wyświetlacz dot matrix także w wersji e-ink http://nidsecurity.com/microsite/visa/index.html, ale ich funkcjonalność nie obejmuje prezentowania wiadomości z banku (w tej kwestii karta Getin jest jedyna na świecie). Co ciekawe, mimo że Visa była pierwsza z kartami z wyświetlaczem, to jednak bardziej przebił się Mastercard, który z tą technologią wszedł sporo później i na dodatek stosuje gorszy typ wyświetlacza (cyfrowy, a więc mniej czytelne litery). Komercyjnie kartę Visa z wyświetlaczem oferuje chyba tylko turecki Yapi Kredi (zresztą oferowanie nowości płatniczych najpierw w Turcji to już tradycja od lat, choć są wyjątki jak karta Getinu pokazująca saldo i newsy z banku).

Ja proponuje się przesiąść na gołębie pocztowe :)

W ankiecie brakuje opcji: nie posiadam telefonu komórkowego;p

Czemu w ankiecie nie ma opcji: mój telefon nie posiada

Wifi/blutufa? ;)

Artykuł bardzo fajny :-)

Według mnie dwa ważne punkty to: przekierować cały ruch przez VPNa i randomizować MAC.

Chyba nikt poważny nie ma ustawionego smartfona, żeby łączył się automatycznie z otartymi sieciami więc duża część ataku nie jest problematyczna. Na wszelki wypadek WiFi rzeczywiście można wyłączać. Może jakaś apka, która wyłącza WiFi jeżeli jesteśmy w ruchu.

Chyba najlepiej wykupić pakiet mobilnych danych, zapiąć VPNa a do transmisji ciężkich danych wykorzystać domowe WiFi. Wtedy problem praktycznie przestaje istnieć.

Jeśli chcecie być spokojni, że zanim wasz klient VPN się połączy nie zostanie wysłana żadna ramka z innej aplikacji bez ssla, zainstalujecie sobie firewalla (Android Firewall), stwórzcie profil w którym tylko klient VPN ma dostęp do sieci, przełączcie się na ten profil przed włączeniem WiFi w telefonie. Dzięki temu tylko przez klienta VPN pójdzie ruch, po podłączeniu do Waszego ‘bezpiecznego’ serwera :)

http://www.pathintelligence.com

Ja tam BT & Wi-Fi wyłączam zawsze – z myślą o mojej baterii. Wkurza mnie to ładowanie tych telefonów jak cholera. Mam jeszcze telefon do pracy – SE k800i, legenda. 7-letni, a jeszcze bateria trzyma dłużej :/

A ile danych wysyla symbian na nokiach? Bo zauważyłem, że

ostatnio ciągle jest o niebezpieczeństwach uzywania Androida,

iPhone’a, czasem WP… Czyżby nokie z symbianem były wzorowo

zabezpieczone?

Symbianem-trupem już coraz mniej osób się przejmuje. Nokia

(a w zasadzie Microsoft, który kupił dział mobilny Nokii) zamyka

Ovi Store dla Symbiana i MeeGo, co jedynie potwierdza toczący się

od dawna proces śmierci Symbiana

http://www.telepolis.pl/wiadomosci/koniec-sklepu-nokii-z-aplikacjami-dla-symbiana-i-meego,2,3,29110.html

[…] tym, na ile sposobów jako społeczeństwo jesteśmy inwigilowani pisaliśmy już wiele razy. Naprawdę wiele. Ale kto by przypuszczał, że do zbierania informacji na temat […]

Sieć GSM doskonale wie gdzie jest użytkownik, bo taka jest idea sieci GSM. I co więcej powstają systemy do sprzedaży reklam na ograniczonym obszarze (SMSami) oraz wykorzystują to służby.

[…] 2. miejsce: zestaw Raspberry Pi model B – Basic (na którym można postawić takie inwigilujące cudo) […]

Muszę wyłączyć NIEBEZPIECZNIK bo popadnę w parqanoję :)

[…] ten kosz na śmieci cię śledzi […]

[…] sklepowymi półkami. Te dane są wykorzystywane do podniesienia sprzedaży swoich produktów (por. Ten kosz na śmieci Cię śledzi — ta wtyczka w ścianie też oraz Supermarket śledzi twoją […]

[…] 1. noszą ze sobą unikatowy ID (łatwiejszy i tańszy do “złapania” niż IMSI rozgłaszany przez telefon komórkowy, i popularniejszy niż włączony BlueTooth, który też może posłużyć do identyfikacji) […]

[…] Odsyłamy do poradnika, który wspomnieliśmy na początku, ponieważ odpowiedź na to pytanie to niemalże objętość pracy magisterskiej. Przydatne będą także te artykuły: https://niebezpiecznik.pl/post/3-sposoby-na-podsluch-telefonu-komorkowego/ https://niebezpiecznik.pl/post/cbs-ujelo-cyberterroryste-pomimo-korzystania-przez-niego-z-tor-a/ https://niebezpiecznik.pl/post/sluzby-czytaja-nasze-sms-y-jak-zabezpieczyc-sie-przed-inwigilacja/ https://niebezpiecznik.pl/post/ten-kosz-na-smieci-cie-sledzi-ta-wtyczka-w-scianie-tez/ […]

Baterie nowych telefonów mają chip rfid pod folią z nadrukiem – sam usunąłem w duch telefonach