21/2/2011

Historia ta zaczyna się dokładnie 10-tego lutego, kiedy po polskim internecie zaczyna krążyć zmodyfikowana wersja popularnego ZeuSa, atakująca *polskojęzycznych* klientów ING Banku Śląskiego i mBank.

Czym jest ZeuS i jak on działa?

ZeuS do niedawna działał głównie na zasadzie zbliżonej do keyloggera, który przechwytuje loginy i hasła do bankowości internetowej. Infekcja komputera ZeuSem z reguły następuje poprzez ataki drive-by-download, wykorzystujące błędy w oprogramowaniu internauty (złośliwe oprogramowanie uwielbia, kiedy korzystacie ze starych, niezaktualizowanych wersji przeglądarek internetowych). ZeuS do ataku wykorzystuje również phishing i elementy inżynierii socjalnej: klient trafia na stronę internetową i myśli, że ogląda oryginalną strona banku, więc podaje wszystkie dane, o które się go prosi.

ZeuS nam nie straszny, mamy kody SMS!

Z ulgą oddychały banki, które do autoryzacji transakcji internetowych wykorzystywały SMS kody (mTAN), przesyłane do klientów na ich telefony komórkowe. Zeus, stosując opisane powyżej metody, nie był im straszny… do teraz, kiedy to wykorzystywana już rok temu za granicą wersja Zeusa implementująca ataki Man-in-the-Mobile dotarła do Polski.

Ataki na klientów ING

“Dedykowana” polskim klientom ING Banku Śląskiego wersja Zeusa modyfikuje stronę internetową banku (wstrzykując dodatkowe fragmenty kodu HTML). Klient podaje login i hasło (pełne!), a następnie widzi zeusowy komunikat “bezpieczeństwa”, proszący go o podanie modelu i numeru telefonu w celu przesłania “certyfikatu bezpieczeństwa“.

Oczywiście link, który SMS-em dostaje klient banku, to złośliwa aplikacja dopasowana do modelu telefonu. Aplikacja ta monitoruje wszystkie przychodzące SMSy i przesyła je na numer “operatora” Zeusa. Właściciel telefonu nie widzi nawet powiadomienia, że dostał nową wiadomość.

I tak oto Zeus obchodzi dwuskładnikowe uwierzytelnienie — mając login, hasło i możliwość odczytania kodu SMS-owego przesłanego na komórkę klienta, Zeus ma też możliwość wyczyszczenia nam konta.

Polskie Banki zaczynają ostrzegać klientów

Jak donoszą nasi czytelnicy na Facebooku, przed atakami ZeuSa ostrzega ING (co oczywiste):

ING coraz dosadniej informuje o Zeusie. Ostatnio msg na całą stronę po zalogowaniu — Kacper Kwapisz

ING od kilku dni przy każdym logowaniu wyświetla komunikat. Zaniepokoję się, gdy go nie zobaczę ;) — Paulina Pałczyńska

Ostrzega też mBank, którego klienci co prawda nie są celem ataków ZeuSa. Jeszcze [Aktualizacja 22.02.2011: a jednak mBank również był celem ZeuSa, por. ten komentarz]. Wczoraj rano otrzymałem poniższą wiadomość e-mail:

przy logowaniu zobaczyłem:

po zalogowaniu zobaczyłem:

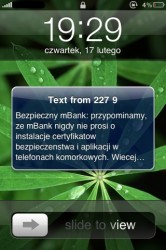

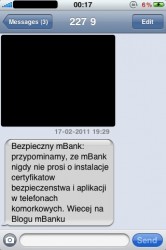

a wieczorem dodatkowo otrzymałem takiego SMS-a:

Co ciekawe, rozesłanie tego SMS-a najprawdopodobniej do wszystkich klientów banku spowodowało ciekawy (dowcipny?) efekt uboczny — zalanie niebezpiecznikowej skrzynki kontaktowej spanikowanymi wiadomościami typu “chyba ktoś zhackował mbank“, “czy nasza kasa w mBanku jest bezpieczna, właśnie dostałem taki sms od nich“, etc. — to pokazuje jak ciężkim zadaniem jest ostrzeganie/informowanie klientów o incydentach bezpieczeństwa (i to tych które przecież jeszcze nie nastąpiły!), tak aby nie wywołać paniki. Zadziwia mnie, że tyle osób, po tak wyważonym i jasnym komunikacje mBanku od razu ubzdurało sobie “czarny scenariusz” na zasadzie:

“nagle nas ostrzegają, wcześniej tego nie robili, coś musi być na rzeczy, czy moje pieniądze są bezpieczne!?“

Brak ofiar? …to zależy jak rozumiemy “ofiarę”

W wywiadzie dla Gazety, rzecznik ING powiedział, że “żaden z klientów banku nie padł jeszcze ofiarą Zeusa” — jak mniemam, przez “padanięcie ofiarą” rzecznik uznaje odczuwalną przez klienta banku utratę pieniędzy z konta, a nie samą infekcję ZeuSem. Sprytna definicja, bo zainfekowanych osób na pewno “kilka” się znajdzie …i potwierdza to nawet sam ING, publikując na swoich serwerach instrukcję usunięcia Zeusa… Finansowych strat ofiary jednak nie odczują (klienci, nie bank), bo zasada jest taka, że straty klientów pokrywa bank — i stąd, tak agresywne informowanie klientów o atakach bardzo się opłaca (wszystkim, nie tylko bankowi, bo nie zapominajmy, że ZeuS oprócz danych do kont bankowych potrafi gwizdnąć o wiele więcej danych użytkownika).

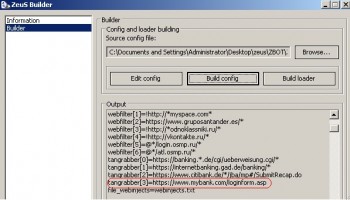

Pola które widzicie podczas generowania konfiga bota, takie jak WebFilters i WebDataFilters zawierają listy URL-i i wyrażeń, które mają być przechwytywane przez bota i wysyłane do jego autora. WebFakes to z kolei parametr, który instruuje ZeuS-a, że URL-e z tej listy należy przekierować na inny adres. Pliki konfiguracyjne ZeuSa są szyfrowane, do ich odkodowania można wykorzystać ten program.

Brawo mBank! A jednak nie ;)

Pojawienie się wersji Zeusa atakującej klientów jednego polskiego banku, i tak szybka i szeroka akcja “uświadamiająca” innego banku jest naprawdę godna pochwały [Aktualizacja 22.02.2011: mBank też był celem ZeuSa, por. ten komentarz — co przekreśla altruizm informacyjnej akcji mBanku].

Takie informacje o trwających atakach są dla mnie ciekawe z dwóch powodów — pieknie obrazuje ilu “zwyklych” użytkowników komputera (tj. nierozumiejących podstawowych zasad bezpieczeństwa tego całego internetu) jest klientami bankowści online i jak niska musi być bariera wejścia w bankowość internetową, skoro nawet ci co jej nie rozumieją, potrafią z niej skorzystać.

Od dawna powtarzam, że:

Gdybyście chcieli poczytać o podatności na social-engineering, to zagadnienie to poruszyłem w moich przewidywaniach dotyczących przyszłości bezpieczeństwa komputerowego.

P.S. W kontekście powyższych ataków, warto wspomnieć niedawny post opisujący praktyki stosowane przez niektóre sieci telefonii komórkowej, które dzwonią do swoich klientów i pytają ich o hasło… — pięknie kłóci się to z dobrymi praktykami, które w konteście ataków ZeuSa stara się wśród swoich klientów zaszczepić ING:

traktuj z dystansem wszystkie maile, SMS’y i telefony, w których proszą Cię o dane osobowe, PIN czy hasło

No ale przecież PLAY od miesięcy powtarza mi, że podawanie hasła dzwoniącemu do mnie konsultantowi jest OK!

Aktualizacja 21.02.2011; 21:00

W dzisiejszym Teleekspresie poruszono temat ZeuSa, niestety po łebkach; materiał zobrazowano przy pomocy formatek banku Inteligo (akurat nie będącego celem tej wersji ZeuSa), jest wypowiedź policjanta o “kodach kreskowych” (sic!), a na koniec rada (totalnie w przypadku ZeuSa nietrafiona) aby sprawdzać czy przed adresem banku jest HTTPS… *triple*facepalm* — nagranie tutaj, aby umrzeć ze śmiechu, przeskoczcie do 7-mej minuty.

W wiadomościach TVP też poleciał materiał o ZeuSie. Była nawet “ofiara” — ale nie jestem pewien, czy właśnie tego trojana, o którym się tu rozpisujemy…

Aktualizacja 22.02.2011, 15:20

Jak wynika z komentarza jednego z klientów mBanku, nie tylko ING Bank Śląski był atakowany przez Zeusa, mBank także był celem ZeuSa (tu kolejny dowód).

Weszliśmy w posiadanie próbek opisywanej w artykule wersji ZeuSa — analiza trwa. W międzyczasie, analzują też inni. Kaspersky informuje o tym, że ZeuS atakuje także Windows Mobile [pl].

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Nie ma to jak stara Nokia w kieszeni. Tego nie zarażą. :)

A kto musi mieć wypasiony fon, niech używa do kodów osobnego. ;)

Nowa Nokia też da radę, bo WP8 również ma swój Store i tylko z niego można instalować appki.

Użytkownicy iPhone’a mają teraz banana na twarzy ;-)

Tak odnośnie tego dzwonienia, to w UK niezawodnie działa mi mój prywatny system “weryfikacji dwukierunkowej”. Za każdym razem jak dzwoni do mnie jakieś call center które wpiera mi ze jest z O2, Virgin, Sky, Barclays czy skądś tam i prosi mnie o podanie hasła, adresu, daty urodzenia oraz panieńskiego nazwiska stryjecznej prababci Halinki w celu skorzystania z ostatniej niesamowitej promocji, reaguje: “Ależ proszę uprzejmie, jednak muszę zweryfikować, czy jest Pan/Pani rzeczywiście konsultantem rzeczonej firmy. W tym celu proszę podać imię, nazwisko, numer karty kredytowej, jej datę ważności oraz 3 ostatnie cyfry na pasku podpisu, co pozwoli mi na potwierdzenie Pana/Pani tożsamości, sama Pani/Pan rozumie, ze nie podam nieznanej osobie wrażliwych danych przez telefon”.

Na tym zwykle rozmowa się kończy, a szkoda, bo mam już opracowany ciąg dalszy jak znajdę niepełnosprytnego konsultanta, w postaci luźnego rzucenia tuz kolo słuchawki (oczywiście wykorzystując fakt ze mój wschodnioeuropejski akcent jest łatwo rozpoznawalny): “Iwan, masz tu dane, wchodź na eBaya i kupuj ten samochód, ale szybko” ;)

hahah dobre : D zastosuje

Aż dziwne, że nie wspierają Androida… W Polsce byłby to chyba wybór bardziej naturalny niż BB.

Wynika to z faktu, ze moduł do Man-in-the-Mobile nie jest a) najświeży b) projektowany z myślą o Polakach

Android jest w Polsce popularny tylko w mowie potocznej. Tak jak linux na biurkach. Wg. statystyk jesteśmy w ogonku europy jeśli chodzi o ilość smartphone’ów z zielonym ludzikiem. Chociaż ogólna ilość smartphone’ów z androidem + iOS przekracza już podobno te z Symbianem, to Symbian nadal jest numerem 1.

na Androidzie podobnie jak na Iphonie domyslnie mozna instalowac programy tylko z marketu…

@dav: nie wiem skąd masz tę informację ale zapewniam, że na Androidzie można instalować aplikacje, które nie znajdują się w Markecie – trzeba tylko pobrać i uruchomić plik .apk.

@Aleksandra

Nie masz racji, aby instalować .apk musisz najpierw w menu zaznaczyć, że chcesz instalować oprogramowanie z niezaufanych źródeł

@grzew: a faktycznie – jest taka opcja. Włączyłam ją bardzo dawno temu i zapomniałam o jej istnieniu (stąd wrażenie, że jest domyślnie) – mój błąd ;-) Ale fakt jest faktem, że nie stoi nic na przeszkodzie, by instalować apki spoza Marketu.

jak zwykle czlowiek najslabsze ogniwo.

bardzo ciekawa modyfikacja zeusa.

a smsa od mbanku nie dostalem :<

BZWBK:

W Internecie pojawiła się nowa wersja Wirusa “Trojan Zeus/Zbot” na atak którego narażeni są klienci bankowości elektronicznej korzystających z SMSKodów jako narzędzia autoryzacji. Pamiętaj: Bank nigdy prosi o podanie numeru telefonu na stronach dostępowych do usług bankowości elektronicznej BZWBK24. W celu zabezpieczenia się przed ryzykiem zapoznaj się z zasadami bezpieczeństwa.

Ciekawy jestem kiedy zaczną się pojawiać głosy w komentarzach, że SMS jest be, a najlepszy to jest token (GSM albo sprzętowy). Uprzedzam – tego typu zabezpieczenia też można skutecznie obchodzić i wcale nie jestem przekonany, czy nie łatwiej niż kody SMS.

Najbezpieczniejsza jest skarpeta lub materac. Ew brak zasobów interesujących złodzieja, czyli bieda ;)

@Marcin: inflacja warning!

Zamieniam się w słuch, jak można obejść token sprzętowy? Pomijając odpowiedzi typu “w łapciach” albo “z lewej bądź prawej”.

@PiKo: Thank you Cpt. Obvious ;)

A by nie było flamowo, to rada jest jedna (choć złożona). Zaakceptować ryzyko i starać się dywersyfikować i minimalizować (‘skarpeta i materac’ [notice -> ”] też w tym pomogą).

Z tym IPhonem to się nie zgodzę.

Można instalować samemu pliki IPA (ściągając je z np. Instalusa lub Cydi).

DorianGray: Twój Bank wymaga od Ciebie jailbreakowania urządzeń? Ciekawe…

Jak ktoś wyżej napisał, nie ważne jakie zabezpieczenia ale jak się trafi na idiotę (czyli kogoś, kto łamie licencję, zdejmuje zabezpieczenia i instaluje co ukrad… popadnie) to nic nie pomoże…

W Appstore też się wirusy zdarzały.

Piotr, jasne ze JailBreak to moja decyzja :) ale bez tego to nie chce sie uzywac jabłuszka ;)

Paweł wykrakałeś! Mówiłeś o tym module Zeusa kilka miesięcy temu na Wrocławskiej Polibudzie i że pewnie się pojawi niedługo i u Nas :-)

Prawda? A dosłownie na dniach przed prezentacją się pojawił przykład, na który się mogłem powołać :)

System bankowości ING online i tak przy większości przelewów nie pyta o hasło SMS, wyświetla tylko komunikat “Transakcja nie wymaga autoryzacji” :( , wobec czego wystarczy znać 1 hasło żeby dobrać się do konta. Kochany Niebezpieczniku, namów ich żeby wysyłali te smsy do każdej transakcji… plz? :)

To chyba korzystasz z innego banku ING niż ja. ;)

Od kiedy tylko pojawiła się tam informacja na stronie ing zaraz po zalogowaniu(styczeń, albo i grudzień?) każdy mój przelew, nie ważne, czy to 3,50, czy 784,99 potwierdzany jest sms’em.

O!

Paweł: Mógłbyś to trochę rozwinąć lub odesłać do jakiejś literatury?

Jeśli chodzi o token to zapewne chodzi o “RSA SecurID Calculator”

Autoryzacja transakcji składa się z dwóch etapów. Weryfikacji parametrów transakcji i potwierdzenia, że transakcja jest tą, którą chcesz zrealizować. Malware ma wiele sposobów na to, by zrealizować inny przelew, niż ten, który myślisz, że zostanie zrealizowany.

SMS ma taką przewagę, że dostarcza informacje na temat parametrów transakcji kanałem, który jest najprawdopodobniej niekontrolowany przez atakującego. Wada jest natomiast taka, że telefon komórkowy coraz bardziej przestaje być zaufanym urządzeniem. Telefon to już właściwie normalny komputer, który poprzez zadomowienie się malware przestaje być nasz.

Trochę w tym temacie jest u mnie na blogu, na przykład we wpisie po prezentacji na SecDay (http://wampir.mroczna-zaloga.org/archives/925-zamiast-slajdow-z-secday.html).

http://di.com.pl/news/36154,0,Policja_uwazaj_na_nowy_phishing_i_badz_legalny.html

policja też o tym informuje

Wydaje mi się, że jeśli mówimy o informowaniu przez Policję, to najlepiej by było wskazać komunikat Policji, a nie info z innego serwisu.

http://www.policja.pl/portal/pol/1/62897/Ostrzegamy_przed_nowa_forma_phishingu.html

chciałbym dodać, że przy każdym logowaniu do ing podaje się inne znaki z hasła. jeśli mamy podać powiedzmy 6 znaków z 18 znakowego hasła (o ile pamiętam max jest 32) to jakie jest prawdopodobieństwo, że zeus będzie mógł podać nasze hasło? biorąc pod uwagę ilość możliwości to cała operacja jest – wydaje mi się – bezpieczna.

to chyba lepsza opcja jest niż wprowadzanie tego samego hasła przy każdym logowaniu (mbank), nie?

Są plusy i minusy haseł maskowanych. Jak widać, ZeuS sobie z nimi poradził, po prostu pytając o pełne hasło.

Mnie zastanawia wspieranie tego przez Symbiana. Z tego co pamiętam, aplikacje ingerujące w istotne funkcje telefonu powinny być podpisane certyfikatem. (chyba, że mamy złamany firmware)

Nie musisz mieć złamanego firmware-u. Wystarczy w konfiguracji systemu włączyć możliwość instalacji softu bez podpisu. I tyle. Sprawdzone na E71 i E72.

Tak, ale podpisanie takiej aplikacji to małe piwo. Wystarczy bodaj SignSIS czy RomPatcher (obydwa łatwo dostępne) i władujemy do telefonu co nam się żywnie podoba.

art3c: Certyfikat był wykorzystywany (przynajmniej pół roku temu) i AFAIR Symbian go ubił, kiedy o ZeuSowym MITM stało się głośno. Nie trudno jest jednak zdobyć lub wykraść (por. Aurora) taki certyfikat.

@MareX

Widocznie trochę odpuścili z tą polityką bezpieczeństwa, bo jeśli dobrze pamiętam na starym się nie dało wyłączyć sprawdzania certyfikatu.

@Sergi

A nie trzeba czasem mieć złamanego fw, żeby wgrać łaty?

mBank niestety zrobił mały bład w mailingu – niby wysłał z podpisem cyfrowym, z kontakt@mbank.pl, ale linki do bloga wskazują na mbank.eu (adres, o którym normalnie nie informowali Klientów, ze strony mbank.pl wchodzi się tez na http://www.mbank.pl/blog/ a nie na jakieś mbank.eu), zatem gdyby nie podpis cyfrowy, uznałbym to za bardzo podejrzane ;)

Coś kiepsko – telefonów z symbianem i blackbarry jak na lekarstwo – prędzej z Androidem, a i tak nas nie stać na porządne telefony i większość ma z własnym firmwarem…

Więc jak dla mnie nie ma co się bać ale cóż – dobrze chyba że Mbank tak ostrzega, tak czy siak na przyszłość to się przyda i bardzo trudno jest nie zauważyć tego komunikatu… Nawet jak jedna osoba to przeczyta, i potem jej się to przypomni i zwątpi to już można uznać za sukces…

A skąd Ty masz takie dane? Teraz praktycznie każda nowa Nokia ma Symbiana a tych z starych z tym systemem też jest dużo w obiegu.

Tylon: 1. moduł wykorzystywany przez Zeusa ma pół roku i więcej, i jego podstawową grupą odbiorców mimo wszystko nie była Polska.

2. Czy przypadkiem Android nie ma Android Marketu (analogia do iPhone’a) centralne miejsce z którego można instalować oprogramowanie?

3. Spójrz na innych niż ty (młody, “techniczny”) — nie sądzę, że znajdziesz “większość” osób z telefonami z własnym firmwarem. Wake up, Neo…

“2. Czy przypadkiem Android nie ma Android Marketu (analogia do iPhone’a) centralne miejsce z którego można instalować oprogramowanie?”

I tam też trafiają np. programy podszywające się pod appsy obsługujące bankowość mobilną ;)

Oczywiście są usuwane – po miesiącu lub dwóch ;P

Sytuacja zaczyna się robić jak w jakimś filmie sensacyjnym z klonami – Otrzymujemy dwie sprzeczne informacje i jak tu coś kupować przez internet?

Nie do końca załapałem zasadę działania Zeusa – Rozumiem, że nie infekuje on serwera, tylko komputer klienta, i podmienia już HTML, a nie PHP, (poprzez dopisanie JS który wysyła autorowi potrzebne dane) tak?

A ja mam konto w LukasBank, gdzie do autoryzacji używany jest token. :) Mam nadzieję, że na to nie znajdą haka…

“dwuskładnikowe uwierzytelnienie i inne środki ochrony zawsze będą nieskuteczne, jeśli człowiek, który z nich korzysta jest IDIOTĄ”

W tym zdaniu zmieniłbym IDIOTĄ na LAIKIEM, bo teraz jest imo nie prawdziwe.

Albo laikiem, bądź idiotą. :)

AVE…

ING wymaga podania pięciu liter minimum 16stoliterowego hasła. Zeus albo musiałby śledzić wiele logowań by móc odtworzyć hasło, albo musiałby zmusić użyszkodnika do podania całego hasła. Co do symbiana, to jak miałem Nokię E50, załatwiłem sobie darmowy certyfikat uniwersalny, którym mogę podpisać każdy program. Problem z certyfikatem idzie więc obejść. Dziwi mnie brak programu dla WM 6.0/6.1/6.5/7…

Uwierzytelnianie SMS jest chyba stosowane losowo w ING. Jest to moim zdaniem drobny błąd, bo lepiej tak autoryzować każdą transakcję. No i jest to tańsze rozwiązanie od tokenów, oraz wygodniejsze od zdrapek…

1. Tak, ZeuS pyta o pełne hasło.

2. Nie losowy, a algorytmiczny ;) — a to jednak pewna różnica (o ile algorytm nie wygląda tak: http://xkcd.com/221/)

Ten certyfikat to miałeś IMHO na konkretny IMEI. Jeśli jednak nie, to podziel się, gdzie go zdobyłeś :>

A po co w ogóle pojawia się monit o nr telefonu? Przecież znając już login i hasło do e-banku, trojan sam może sobie odczytać numer z kartoteki klienta po czym wysłać SMS-a z linkiem (WAP push) do podstawionej strony. Jak tylko klient na nią wejdzie, po nagłówku “User Agent” serwer ustali jaki to model fona.

Jak działa i user sam pomaga się okraść to po co komplikować sprawę? :)

Marcin Maziarz: nie “jak” tylko “jeśli” — a to różnica. ZeuS nie przepuści cię do konta, dopóki nie podasz numeru tel. i modelu (obowiązek). Twoja metoda dla ZU miałaby zbyt duży procent “odrzuceń” ;)

W ING to jest trochę pokrętnie inaczej z tymi kodami SMS. One nie zawsze przychodzą przy każdym przelewie i z tego co wiadomo, jakiś tam algorytm ustala, kiedy potrzeba SMSa autoryzującego a kiedy nie. Z tego co było na grupie pl.biznes.banki to SMSy nie przychodzą zarówno dla kwot przelewu kilkadziesiąt pln jak i kilka tysięcy he he.

xbartx: dla mnie większe znaczenie niż kwota przelewu ma np. rachunek docelowy odbiorcy. Jak zapewne sobie wyobrażasz, taki “algorytm” powinien brać pod uwagę kilka czynników, nie tylko kwote przelewu.

Piotr Konieczny: zdaję sobie z tego sprawę ale były sygnały od osób, które wykonywały pierwszy raz przelew na dane konto i SMS żadnego nie było. Zmiennych można dobrać naprawdę dużo (nawet IP) ale ogólnie z wypowiedzi korzystających osób wynikało, że ta “oszczędność” SMSów ze strony banku nie za bardzo im się podoba. Cóż być może ZeuS zweryfikuje podejście banku.

xbartx: ale na to “dane” konto przelewy w przeszłości mogli wykonywać inni klienci banku i nikt nie zgłaszał zastrzeżeń. Rozumiesz teraz, co mam na myśli? :) Myśl globalnie, nie lokalnie.

AVE…

W ostatnie dwa tygodnie robiłem cztery przelewy na konto PayPal, przy czwartym dopiero był kod SMS. Zatem równie dobrze może to zależeć od faz księżyca, jak i okresu sekretarki prezesa banku…

Co do certyfikatu, to nie pamiętam, skąd go wziąłem – to było trzy lata temu. Ale nie był przypisany do IMEI. To był certyfikat dla testowania aplikacji…

Na przykład bank PEKAO jako jedną z metod autoryzacji transakcji wykorzystuje soft-token czyli aplikację zainstalowana w telefonie, która generuje hasła jednorazowe. Co by było, jakby kiedyś na stronie PEKAO pojawiła się informacja o koniecznej “aktualizacji” tokena? Skąd w takiej sytuacji klient ma wiedzieć, czy to nie jest przypadkiem podstawiony malware typu ZeuS?

Piotr Konieczny: być może. Ja nie twierdzę, że ten cały algorytm przydzielania dodatkowej autoryzacji SMS jest źle zaprojektowany. Jednak klienci nie wiedzą jak on działa a ludzie z zasady są mało ufni jeżeli chodzi o pieniądze, więc uważam, że taka “oszczędność” SMSów ze strony banku jest pozorna, żeby nie powiedzieć, że w ogóle nie warta całego zamieszania.

Hasła SMSowe w ING pojawiają mi się głównie przy transakcjach powyżej 50 złotych i na nowe numery kont . Kolejne przelewy na dane konto , nawet na większe sumy praktycznie nigdy nie wymagały autoryzacji hasłem SMS .

Wczoraj właśnie zauważyłem ostrzeżenie na stronie ING , zaraz potem logując się na mBank zobaczyłem napis : “błąd w systemie zaloguj się ponownie” . Wystartowałem komputer pod Linuksem i widzę to samo … na szczęście dziś mam już dostęp do pieniędzy :)

Piotr Konieczny: A tak jeszcze kontynuują. Nie uważasz, że takie “myśl globalnie” to tylko ułatwia sprawę? Co za problem ze swojego konta wykonać kilka przelewów na danych rachunek słupa a później wykonać na nie kilka przelewów przy pomocy ZeuSa? Podoba Ci się takie “myśl globalnie”?

xbartx: dalej myślisz lokalnie ;) Rozważ: $x — zmienna, określająca liczbę przelewów z co najmniej $y różnych kont na przestrzeni co najmniej $z dni, aby przelew na rachunek docelowy nie wymagał autoryzacji mTAN.

Piotr Konieczny: z opisywanych sytuacji wynikało, że po wysłaniu jednego przelewu kolejny już szedł bez autoryzacji SMS i czasami też było tak, że przelew na 70 pln wymagał SMS a przelew na kilkaset pln już nie (oczywiście na to samo konto). No ale mniejsza z tym, nie jestem klientem więc się dalej nie zagłębiam, bo nie mam aż takich dokładnych danych.

Na dokładkę powiem, że o wiele lepiej jest w Polbanku. Tam do każdego przelewu potrzeba kodu SMS (nawet między swoimi rachunkami, co jest wkurzające). Dostęp do systemu jest login/hasło (bez żadnego maskowania), fakt że hasło trzeba zmienić okresowo (system pamięta bodajże 3 ostatnie). No i owszem, każdy przelew trzeba potwierdzać kodem SMS, jak wspomniałem, ale już zmianę odbiorcy zaufanego już nie! To jest dopiero sztuczka godna Greka. Po zdobyciu dostępu wystarczy pozmieniać nr rachunku w zaufanych odbiorcach i cierpliwie czekać na przelew.

Czy jesteś pewien, że chodzi o “odbiorcę zaufanego”, a nie o “odbiorcę zdefiniowanego”? Bo to jednak dwie różne rzeczy. Jeśli rzeczywiście możesz zmienić wcześniej zdefiniowanego odbiorcę ZAUFANEGO bez ponownej autoryzacji, to jest to dziura spora.

W przypadku odbiorcy zaufanego problemu takiego teoretycznie nie ma, bo powinna być autoryzacja przelewu, w której TEORETYCZNIE klient powinien sprawdzić parametry operacji, i których klient PRAKTYCZNIE nie sprawdza :) Więc też dziura, ale w tym przypadku winę można zwalać na klienta.

Nie będę się wypowiadał o Polbanku bo nie jestem ich klientem, ale jakkolwiek owa zmiana “odbiorcy zaufanego” miałaby przebiegać, z punktu widzenia hakera jest ona bez sensu. Aby przekaz się udał, nie wystarczy, że podmienisz numer konta. Musisz także zmienić nazwę i adres posiadacza (beneficjenta przekazu) a to na pewno klient zauważy! Jeśli tego nie zrobisz, przekaz co prawda wyjdzie z konta ale bank docelowy go odrzuci i pieniądze wrócą prosto na konto klienta.

@Marcin Maziarz – robiłeś kiedykolwiek przelew ‘internetowy’ ? W KAŻDYM banku możesz wykonać przelew na DOWOLNE konto z DOWOLNYMI danymi adresowymi. Przelew i tak przejdzie przez system – bo niby jak mieliby weryfikować tysiące przelewów dziennie ? Ręcznie ? Przecież każdy user inaczej wpisuje adres czy dane firmy/osoby do której idzie przelew.

I wiem co mówię – korzystam z kilku banków i wielokrotnie przechodziły przelewy na ‘Jan Kowalski, ul. Długa 69, 12-345 Warszawa’. ŻADEN przelew nigdy nie został cofnięty…

Z tego co wiem, to przelewu dopiero od pewnej kwoty są weryfikowane ‘ręcznie’ – przynajmniej tak było jakiś czas temu w banku, z którego korzystam.

Marcin Maziarz: Jeżeli nie wiesz to się może lepiej nie wypowiadaj i nie wprowadzaj ludzi w błąd. Aktualnie w prawie bankowym wymagany jest tylko nr rachunku – reszta jest nieobowiązkowa. Oczywiście jakieś banki mogą sprawdzać i wprowadzać pewne zasady ale to tylko we własnym zakresie. Mogę wysłać przelew na Twój nr konta wpisując w polu od: Kubuś Pękatek i dojdzie. Stąd też zmiana nr rachunku w zupełności w przypadku Polbanku wystarczy.

Przecież nikt tych danych nie weryfikuje ręcznie! To system informatyczny w banku docelowym automatycznie porównuje dane z otrzymanego komunikatu (instrukcji płatniczej) z tym co jest zapisane w kartotece!

Ponadto czytałem, że podanie błędnych danych beneficjenta nie tylko powoduje odrzucanie przekazu ale do tego jeszcze bank może obciążyć zleceniodawcę dodatkowymi kosztami za obsługę takiego zwrotu.

Na podstawie art. 64 prawa bankowego, banki zobowiązane są do sprawdzania, czy numer rachunku bankowego zgadza się z danymi posiadacza rachunku (tj. z nazwą konta), i ponoszą solidarną odpowiedzialność odszkodowawczą w wypadku, jeśli pieniądze wpłyną na rachunek niewłaściwego odbiorcy – orzekł Sąd Najwyższy w wyroku z 17 grudnia 2008 r. (Sygn. akt I CSK 205/08).

Marcin Maziarz:

USTAWA z dnia 29 sierpnia 1997 r. Prawo bankowe.

“Art. 63c. Polecenie przelewu stanowi udzieloną bankowi, z zastrzeżeniem art. 63g, dyspozycję dłużnika obciążenia jego rachunku określoną kwotą i uznania tą kwotą rachunku wierzyciela. Bank wykonuje dyspozycję dłużnika w sposób przewidziany w umowie rachunku bankowego.”

Owszem bank może sobie ustalić coś dodatkowo ale masz świadomość tego, że jedna literówka odrzucała by przelew i przy tej ilości przelewów, jakie są dziennie realizowane, mogłoby to w skrajnych przypadkach przynieść odwrotny skutek. W większości bankowych umów jest zapis, że bank kieruje się tylko nr rachunku a to klient jest odpowiedzialny za poprawne wypełnienie reszty – co jest jak najbardziej logiczne i praktyczne dla wszystkich stron. Poczytaj sobie swoją umowę z bankiem, która podpisałeś oczywiście po dokładnym przeczytaniu he he.

To, że według SN bank za coś odpowiada nie znaczy, że przelew z nieprawidłowymi danymi “opisowymi” nie zostanie zaksięgowany na wskazanym numerem rachunku koncie. A w przypadku wyprowadzania pieniędzy nie leżą one długo na koncie docelowym. Można dyskutować co prawda, czy wówczas ofiarą jest klient, czy solidarnie banki, ale dla “beneficjenta” przekrętu jest to mało interesujące.

Poza tym pomyśl co bankowi się bardziej opłaca. Obsłużenie pewnej niewielkiej ilości reklamacji związanych z niezgodnością numeru rachunku/danych “opisowych”, czy dużej ilości reklamacji związanych z niewykonaniem przelewu z powodu “drobnych” niezgodności w danych wpisanych w przelewie?

Marcin Maziarz: Przestań cytować to co w gogle znajdziesz na początku a zacznij myśleć. Art. 64 brzmi:

“Art. 64. Jeżeli polecenie przeprowadzenia rozliczenia pieniężnego złożone przez posiadacza rachunku bankowego jest wykonywane przez kilka banków, każdy z tych banków ponosi wraz z pozostałymi solidarną odpowiedzialność wobec posiadacza rachunku za szkody spowodowane niewykonaniem lub nienależytym wykonaniem polecenia. Wolny od odpowiedzialności jest bank, który udowodni, że szkoda nie powstała z jego winy.”

To że banki solidarnie odpowiadają nie jest według mnie tożsame z Twoją teorią, że muszą sprawdzać dane i przyjmować/odrzucać na tej podstawie przelewy.

Art. 64 był jedynie podstawą dla Sądu Najwyższego do ogłoszenia wyroku ale to właśnie wyrok bezpośrednio nakłada na banki obowiązek sprawdzania danych, pod rygorem odpowiedzialności finansowej! Jeżeli nawet są zapisy w umowie/regulaminie/TOiP które zwalniałyby bank od odpowiedzialności, są one sprzeczne z prawem czyli nieważne. Brak weryfikacji danych może zaszkodzić nie tylko zleceniodawcom (w razie pomyłek) ale też beneficjentom. Przykład: zakupiłem od Ciebie towar. Wysyłam Ci przekaz ale dane beneficjenta celowo wpisuję inne niż Twoje (z faktury). Załóżmy, że twój bank tego nie sprawdził i dostałeś pieniądze na konto. Wysyłasz do mnie towar a za miesiąc idę do swojego banku wnioskować o zwrot mówiąc, że przekaz nadałem “przez pomysłkę”. Czy według Ciebie trzyma to się kupy?

A jeżeli faktycznie istnieją jakieś banki, które nie sprawdzają danych, może by tak zrobić czarną listę?

Marcin Maziarz: Raczej spróbuj zrobić listę tych, które sprawdzają, bo będzie Ci łatwiej i będzie bardzo krótka ta lista.

Z tego co wiem, konta osobistego można w niektórych przypadkach używać także do prowadzonej przez siebie działalności gospodarczej. Jak sobie wyobrażasz weryfikację? To, że SN wydał taki a nie inny wyrok w konkretnej sprawie to chyba nic jeszcze nie znaczy, bo u nas nie funkcjonuje coś takiego jak “precedens”.

Za chwile beda o tym mowic w ‘tradycyjnych’ mediach – w Wydarzeniach na Polsacie o 15.50 a potem pewnie inne stacje puszcza informacje. Sie porobilo.

Zgrałeś? Bo my nie mamy tv ;)

[…] This post was mentioned on Twitter by F-Secure UK and Sean Sullivan, wredniak. wredniak said: Użytkownicy iPhobe bezpieczni przed atakiem nowego ZeuS'a celowanym w klientów ING. :-)) http://bit.ly/fbvqn3 […]

Nie ma to jak sprzętowy token, spróbujcie zainstalować jakieś wirusa na tym:

http://www.tokenguard.com/images/tokens/SID700.gif

To się nazywa idioto-odporne urządzenie. No chyba, że ktoś na obudowie napisze hasło i zgubi, wraz z karteczką z ID konta…

Miho: po co instalować? Wystarczy poprosic usera o to, żeby odczytał kod z tokenu, w tle puszczając operację ;)

Chyba lepszy jest token programowy w telefonie komórkowym. Przed potwierdzeniem transakcji podaje się ciąg cyfr, z których następnie aplikacja generuje i wyświetla pierwsze i ostatnie cyfry docelowego konta bankowego oraz kwotę przelewu. Jeżeli dane się zgadzają można przystąpić do przepisania kodu potwierdzającego transakcję z tokena do systemu bankowego. Żeby to obejść atakujący musi zhakować telefon komórkowy.

Oczywiście przy próbie rzekomej aktualizacji oprogramowania Tokena każdemu użytkownikowi powinna się włączyć czerwona lampka z napisem STOP. Ponadto Token to bardzo prosta aplikacja i może działać nawet na bardzo starych telefonach. Można więc mieć oddzielny telefon (nawet bez karty SIM), który będzie używany tylko do logowania i uwierzytelniania operacji w systemie bankowym.

Miho: obawiam się, że padłeś ofiarą złudnego poczucia bezpieczeństwa. Ani pierwsze, ani ostatnie cyfry numeru rachunku nie identyfikują rachunku w sposób jednoznaczny. Możliwy jest atak polegający na wykorzystaniu rachunku, dla którego zachodzi “kolizja” tych cyfr między rachunkiem “oryginalnym” a tym podstawionym przez malware.

Błąd, chodziło mi o krissa, nie o miho w temacie złudnego poczucia bezpieczeństwa.

@Paweł Goleń, sądzisz, że dla każdego pojedynczego ataku cyberprzestępcy zakładaliby osobne konto bankowe? Oni chyba mają łatwiejsze sposoby na okradanie banków. Poza tym jest jeszcze kwestia kwoty przelewu, a więc nie wyzerują mi całego konta.

Jest jeszcze kwestia przelewów na konta zaufane, które nie wymagają potwierdzania tokenem. Jak płace rachunek za telefon na zaufane konto i system prosi mnie o podanie kodu z tokena – to znów zapala się czerwona lampka i wiem, że coś jest nie tak.

Kriss: oczywiście, że nie będą zakładać ODDZIELNYCH kont na każdy atak. Wystarczy osbsługa płatności masowych.

Takie idioto – odporne urządzenie dostałem w dzierżawę od lukas banku, mogę je nawet odkupić^W zgubić za zdaje się 50 złotówek, więc strasznie drogie to ono nie jest.

Moja wersja różni się tym, że zamiast logo RSA (tego “okrągłego po lewej”) jest żółty k-kształtny ludzik :)

widać k-kształtne ludziki są dozwolone przez rsa.com/legal/patents

A jak już wspomniałem o tym banku to trochę więcej sie rozpiszę (mam nadzieję, ze nie będzie trzeba wykorzystywać mojej wypowiedzi do jakiegoś artykułu bo to będzie źle świadczyło o banku w którym mam pieniądze:) Co do praw autorskich mojej wypowiedzi to roszczę sobię prawo do osobistych, żadnych innych ;f )

W bardzo łopatologiczny sposób poinformowanio mnie (załatwiałem to telefonicznie, nie w placówce), jak korzystać z tokenu. Kiedy lepiej poczekać bo nie zdążę przepisać ciągu cyfr. Jakieś inne ciekawe rzeczy.

W przypadku logowania i wykonywania przelewu za każdym razem trzeba podać hałso+OTP z tokena (hasło nie może zawierać normalnych znaków typu $^!< jakoś to przeżyłem, ale z ciężkim sercem)

@kris – tak, będę wpisywał 20 cyfr na moim telefonie, żeby potem przepisać z niego kolejnych 20 innych. Ja po to korzystam z LinuXa, żeby wszystko mi się automagicznie zrobiło, większość użytkowników komputera też tak chce (ale nie umieją sobie napisać odpowiedniego skryptu w bashu).

Innymi słowy oprogramowanie ma być user-friendly a nie developer-friendly. Developer-friendly może być debugger czy IDE (czyli w tym momencie develeloper jest userem i ma user-friendly program), ale nie oprogramowanie, które jest odpowiedzialne za grube miliony (nie wiem czemu, ale lubie to określenie).

Pamiętaj, że można zrobić i 100 różnych metod zabezpieczeń i używać ich do każdego przelewu, ale zwiększając w ten sposób bezpieczeństwo zmniejszy się wygodę użytkowania i łatwiej, szybciej i wygodniej będzie pójść osobiście do banku zrobić tam przelew, gdzie pani z banku będzie miała do 'pokonania' tylko 90 różnych zabezpieczeń :)

Paweł Goleń: Nie znasz możliwości Polbanku, który na grupie dorobił się już nawet spolszczonej nazwy – Półbank he he. U nich jest wszystko inaczej np mój niedawny pierwszy przykład z brzegu to taki, że u nich duplikat karty to zastrzeżenie aktualnie posiadanej przez użytkownika karty i wydanie nowej z innym nr (o 8 większym od poprzedniej).

W Polbanku jest coś takiego jak “lista odbiorców” i tam można zmienić nr konta zaraz po zalogowaniu i niczego nie trzeba potwierdzać (czy nazwiemy to odbiorcą zaufanym czy przelewem w zasadzie nieistotne – jest tam nr kont co jest w tym przypadku kluczowe). Jak wykonujesz przelew możesz takiego odbiorcę wstawić od razu z listy do definiowanego przelewu aby było szybciej. Owszem możesz znać jego nr konta (cały lub część) i sprawdzać za każdym razem, bo to jedyne sensowne wyjście aktualnie. SMS autoryzacyjny dla przelewu jaki otrzymujesz to jest mniej więcej właśnie w stylu Półbanku: “bla kod autoryzacyjny z Polbanku do transakcji i że jest ważny dwie minuty: 123456”. Nie ma nic jak w mBanku albo Aliorze, że przelew dotyczy tego konta, takiej nazwy i takiej kwoty.

Napisałem do nich kiedyś i oto co otrzymałem w odpowiedzi:

—————–

Ja:

Witam

Po przejściu z certyfikatu na smsy autoryzacyjne, następuje poważna luk w bezpieczeństwie www. Mianowicie listę odbiorców można sobie dowolnie modyfikować bez jakiej kowlwiek autoryzacji. Czyli ktoś po uzyskaniu dostępu do czyjegoś konta, może najpierw usunąć danego odbiorcę a następnie dodać identycznego tylko z innym

nr rachunku bankowego. Uważam iż taka sytuacja jest raczej niedopuszczalna ze względów bezpieczeństwa.

—————–

Oni:

“Szanowny Panie,

Uprzejmie informuję, iż po wprowadzeniu haseł jednorazowych nie została wprowadzona żadna zmiana w zakresie wprowadzania i modyfikowania listy odbiorców. Tak jak wcześniej, tak i obecnie wprowadzenie i kodyfikacja odbywa się bez dodatkowej autoryzacji.

Pragnę również poinformować, że nie ma konieczności korzystania z haseł jednorazowych i może Pan nadal korzystać z certyfikatu cyfrowego.

Informuję również, iż dostęp do bankowości internetowej jest zabezpieczony Pana osobistym hasłem dostępu, które jest znane tylko Panu i nie należy tego hasła nikomu ujawniać.”

—————–

Czyli wszystko jest ok więc nie mam co pękać he he.

Ja certyfikatów nie używałem, bo działało to na początku tylko pod Windows i IE. Później coś tam można było wyczarować w Firefoxie i linuksie ale też tego gusła nie praktykowałem. Jak się pojawiły kody to dopiero zacząłem używać a ta modyfikacja jak widać była dostępna od początku.

Instalowanie aplikacji? Nie prościej, gdyby ZEUS zmienił podstronę do wpisywania kodu w taki sposób, aby ten leciał prosto do twórcy, a nie banku? Ew. jakiś bot zrobiłby szybko przelew z owego konta przy użyciu tego kodu.

Kody SMS zawierają podsumowanie autoryzowanej transakcji (np. fragment nru rachunku, kwotę) i wbrew pozorom niektórzy zwracają na to uwagę… więc nie ;)

Ja od mBanku nie dostałem ani żadnego SMS-a ani tym bardziej maila. Chyba nie wysłali na hura do wszystkich tylko do odbiorców listy Bezpieczny mBank (czy jakoś tak).

Ja dostałem przed paroma minutami.. widać wysyłają to na raty.

Właśnie oglądałem Teleexpress i też ostrzegali przed ‘nowym’ zagrożeniem. Szkoda tylko, że jako warunek bezpieczeństwa podali tylko ‘https’ w adresie strony…

http://www.tvp.info/teleexpress – jakby ktoś chciał popatrzeć, zaczyna się od 7:17…

Https nie ma tu nic do rzeczy, może być i może go nie być — efekt będzie taki sam.

Ja to wiem, szkoda tylko, że tak to wytłumaczyli…

Obejrzałem (wymaga silverlighta, tfu!), nie dość, że zilustrowali przykład bankiem Inteligo (który zupełnie nie nadaje się do ilustracji MITMO), to jeszcze wspomnieli o “kodach kreskowych” :-) WTF?

Link do Teleekspresu z 21szego juz nie działa – jak widac na liscie dostepnych programów wydanie nie jest już dostępne…

“dwuskładnikowe uwierzytelnienie i inne środki ochrony zawsze będą nieskuteczne, jeśli człowiek, który z nich korzysta jest idiotą”

Dobrze powiedziane, chociażby zabezpieczenia były nie wiadomo jakie dobre, to i tak najsłabszym punktem będzie głupota ludzka, oraz to jak potrafimy sobą manipulować przez innych.

Trzeba się dostosować do zasady, nigdy nikomu nie podawaj swoich loginów i haseł !…

…i nie tylko ;)

Strach pomyśleć co na moje PEKAO S.A. wymyślą skoro uwierzytelnienie odbywa się przez kody wydrukowane na specjalnej karcie ( jednorazowe kody – na kartce ok. 40 ) jak się skończą to bank nowe przysyła więc…

Kacper: zazwyczaj prosi się o wpisanie 3 kolejnych kodów celem potwierdzenia jakiejś super-ważnej operacji.

Zeus nie działa jak keylogger. Działa podobnie jak rootkity ring3, podmienia funkcję służące do wysyłania danych (formularzy (nawet tych po ssl’u)) w przeglądarce, w ten sposób przechwytuje loginy, hasła i wysyła na serwer “atakującego”. Keyloggery ring3 są łatwo wykrywalne.

0in: Dokładnie. Ale gdybyśmy tu jeszcze mieli to tak opisać i jeszcze wprowadzić definicję dropzone’u, to większość przestałaby czytać po pierwszym akapicie ;)

Myśle że warto dodać iż zeus zakończył swój okres żywotu pod kątem deweloperskim. Mam na myśli to ze autor który tworzył to oprogramowanie przez 2 lata zrezygnował, bądź pracuje nad czymś nowym albo dla kogoś prywatnie.

Ostatnia wersja zeusa i zarazem najnowsza to 2.0.8.9 , którą można spotkać już na prywatnych forach, a zapewne niedługo stanie sie publiczna… wtedy to bedzie naprawde wysyp tego typu zagrożen. A dlaczego? A no dlatego że ostatnia publiczna wersja nie wspiera systemu Windows 7 oraz nie przechwytuje/modyfikuje danych z firefoksa – który jest najcześciej polecaną przegladarką w stosunku do IE.

2.0.8.9 posiada wszelkie nowe “ficzery” + niektore strick prywatne buildy mają możliwość uruchomienia serwera vnc – który działa jako inny użytkownik (inna sesja) na komputerze ofiary. Dzięki temu osoba zalogowana na komputerze nie widzi tego co robi potencjalny “hakier”.

Kod źrodłowy nie został oczywiscie zapomniany, posiada go autor kolejnego trojana bankowego – SpyEye. Już powstały 2 buildy SpyEye “połączonego” z Zeusem, jednakże zagrożenie jest troche mniejsze ponieważ autor SpyEye jest dużo słabszym programistą niż ojciec Zeusa. Zeus był/jest fenomenem na scenie malware ponieważ 90% tego typu “produktów” dedykowanych cyberprzestępcom rozwija sie jedynie przez około rok, potem projekt gdzieś tam ginie ;) Tutaj za to mamy przykład bardzo intensywnego developmentu przez około 3 lata.

Poniżej zamieszczam link do świetnego artykułu o autorze Zeusa/Zbot’a, jeżeli kogoś to interesuje

http://www.usatoday.com/tech/news/computersecurity/2008-08-04-hacker-cybercrime-zeus-identity-theft_N.htm

To takie moje 3 grosze.

Drtwrt: dzięki za komentarz. Unikałem jak mogłem podawania wersji, żeby nikogo nie naprowadzać na buildery… you spoiled it all! :)

a mnie interesuje jakim cudem autor jest w stanie ogarnąć tyle kart w przeglądarce (screen z logowania do mbanku);)

A Eurobank z tokenem w komorce też ma trzęść portkami? :P

Tak, tak pisze wyżej. Są jeszcze inne techniki “pobierania” pieniędzy od użytkowników trojana. Teoretycznie można także przekierować przelew internetowy wysyłany przez samego użytkownika (łącznie z identyfikacją sms/token). Technika imo prostrza, mniej wykrywalna i kłopotliwa niż z zarażaniem telefonu.

[…] security vendor F-Secure blogged on Monday about the issue, which was analyzed on the website of security consultant Piotr Konieczny. F-Secure wrote that it appears to be the same style of attack found by the Spanish security […]

Właśnie było o tych oszustwach w Wiadomościach na TVP1. Temat bezpieczeństwa robi się popularny i dobrze.

Co za gość. W sensie, że raduje się Twe serce, że zagrożenia internetowe dla praw własności normalnego systemu gospodarczo-społecznego stają się na tyle powszechne, że trzeba bić na alarm normalnym ludziom, żeby ograniczać zaufanie? Polska i tak ma już żenujący kapitał społeczny – zaufanie do współobywateli.

Skoro twórcy Zeusa nastawiają się na duży szybki zysk, powinni jeszcze dodać funkcję wysłania kilku wysokopłatnych międzynarodowych sms po wyczyszczeniu konta bankowego. Przy telefonach na abonament przeważnie nie do wychwycenia do końca okresu rozliczeniowego.

Poza tym czuję się “dość” bezpieczny: do obsługi konta nie używam telefonu (cała strona napisana w JS – męczarnia dla symbiana jeśli uda się zalogować to po minucie tracę chęć do korzystania z konta nawet na operze m). No i oczywiście trzeba mieć token przy sobie – nie noszę, bo takie drobiazgi gubię. A kiedy mam w ręku token siedzę przy kompie. W moim banku trzeba podawać kod przy każdym przelewie, zmianie danych i ustawień.

A teraz najważniejsze zabezpieczenie: na koncie trzymam przeważnie to co statystyczny Polak: debet…

@krowasc – nie wiem czy wiesz, ale ZeuS jako swój ‘target’ miał klientów posiadających konta firmowe. Skoro kradli z nich po 5-10k dolarów, to pokazuje jak precyzyjnie dobrali sobie ofiary. Same dane zbierali przez kilka miesięcy, nie ujawniając infekcji na komputerach ofiar.

W Polsce nie wróżę dużego sukcesu takiej aplikacji – banki są (w zdecydowanej większości) odporne na takie podszywanie się ‘pod przelew’: tokeny, hasła jednorazowe, smsy…

Jak już się trafi jakaś ‘ofiara’ (dosłownie i w przenośni…) to zysk będzie niewielki – no chyba, że źli panowie będą mieli tyle cierpliwości, żeby przez kilka miechów zbierać dane o firmowych kontach…

PS. Ostatecznie stracić mogą na tym tylko banki: kasę będą musieli zwrócić klientom, bo jest ubezpieczona (niech mnie ktoś poprawi, jeśli się mylę…).

[…] This has been reported by Polish security researcher Piotr Konieczny on his blog. […]

grubo, ostatnie logowanie z 127.0.0.1 pełna profeska

Czyli nie tylko ja to zauważyłem?! :)

Mogliby losować, albo po prostu brać aktualne IP. No ale cóż. Skoro ta strona phishingowa jest zrobiona tak nieprofesjonalnie, to ja z Zeusa nie będę korzystał – może być zapluskwiony i jeszcze jakieś wirusy mi się dostaną… :)

Nie Men-in-the-Mobile ani nawet nie Woman-in-the-Mobile tylko Man-in-the-Mobile.

Teoretycznie wykorzystując technikę tego ZEUSA, który potrafi podmienić część danych na formularzu (użytkownikowi wyświetlić w przeglądarce inne dane, a do banku wysłać inne, zmienione), to możliwe byłoby? :

1. pozwolić zarażonemu klientowi zalogować się do mBanku

2. czekamy aż robi przelew

3. w momencie zatwierdzenia przelewu, ZEUS wysyła do banku zmienione dane (nr konta docelowego)

4. prosimy o podanie kodu SMS (tutaj jedynie możemy stwierdzić iż potwierdzamy jednak przelew na inny nr konta)

5. przesyłamy kod SMS

scenariusz możliwy, chociaż łatwy do wyłapania?

Taki scenariusz jest już od dawna realizowany przez trojany bankowe tj. SpyEye, Zeus, Carberp. Działa to podobnie do dość podobnie do tego co napisałeś – modyfikowana jest wartość przelewu oraz numer konta. Dane te pobierane są z systemu ATS (Automatic Transfer System) – w owym systemie zostają wprowadzone dane takie jak maksymalna wysokość transferu, docelowy numer konta słupa itd.

Zainfekowany użytkownik oczywiscie widzi wartosci wprowadzone przez siebie, a transfer i tak leci na konto wskazane przez operatora botnetu. Pewnego rodzaju zabezpieczeniem jest podawanie wartości przelewu w smsie z kodem jednorazowym. Jednak że w przypadku infekcji Zeusem w wersji Mitmo to i tak dużo nie pomoże.

Sam fakt że tego typu trojany umożliwiają wstrzykiwanie kodu dowolnego (InternetReadFile, PR_Read) daje ogromne możliwości.

No nieźle, a ja własnie jako metodę autoryzacji wziąłęm softwarowy token (appka w Javie na komórkę). Ustalasz PIN dostępu do appki, logujesz się i wybierasz “Pobierz kod”. Działa bez internetu i bez SMSów (-;

Teraz czekam, aż wymyślą OCR i przechwytywanie obrazu z ekranu komórki, bo raczej ciężko będzie “przechwycić” ten kod.

Swoją drogą, mam w Pekao własnie konto z tą metodą autoryzacji, ale nie jest dwuskładnikowa… chyba pójdę im pomarudzić. Przy logowaniu do konta wpisuję hasło (kilka znaków tylko – nie całe), a przy przelewie podaję kod autoryzacyjny (z tokena na komórce w moim przypadku). Jednak czułbym się bezpieczniej jakby logowanie do konta było dwuskładnikowe – i tak nie robię tego często.

A jaką masz pewność, że przelew, który autoryzujesz, jest rzeczywiście tym, który chciałeś wykonać? Podpowiadam – nikłą.

Co masz na myśli?

To mam na myśli, że malware działający na stacji może podmienić dowolnie to, co jest wyświetlane na stronie i przesyłane do serwera. W rezultacie wykonywana jest inna transakcja, niż ta, która jest wyświetlana klientowi. Metoda autoryzacji transakcji powinna pozwalać również na weryfikację istotnych jej parametrów. Hasła jednorazowe (zdrapki, token oparty na liczniku lub czasie) nie dają takiej możliwości. Tokeny CR (przepisywanie do/z tokenu challenge/response) teoretycznie dają taką możliwość, w praktyce ilość możliwych do zweryfikowania w ten sposób danych jest znikoma i przelew może pójść na zupełnie inne konto. Patrz choćby tu: http://wampir.mroczna-zaloga.org/archives/821-co-identyfikuje-rachunek-czyli-ile-cyfr-niewystarczy.html

Odnośnie technicznych szczegółów techniki używanej min. przez ZeuS’a: http://zeroinside.webplace.com.pl/post/pierwszy-post-formgrabbing-i-bankowosc-elektroniczna/

no to teraz pora myslec jak ta wiedenska viktorie w analizie technicznej włamania, przekuc w bezpieczna autoryzacje dla ignorantow technicznych :)

Poruszyłbym jednak jeszcze element, który w komentarzach chyba nie rozwinięto (lub uszło to mojej uwadze), a mianowicie o “efekcie ubOcznym” powiadomienia klientów ING smsami na komórki. Autor posta napisał o tym wspominając o zalaniu skrzynki pocztowej falą spanikowanych wiadomości. Zastanówmy się, więc jak sprawa wygląda:

1. Ludzie mail-e piszą, czyli jednak coś się interesują bezpieczeństwem swych kont internetowych od strony technicznej (przynajmniej jakaś część społeczeństwa) nawet jeśli nie dokońca kumają o co chodzi. Nawet wiedzą gdzie to pisać by dostać sensowną odpowiedź np. skrzynka Niebezpiecznika ;)

2. Z reguły banki ukrywają wszelkie problemy z zagrożeniem tego typu i ograniczają się do stałego zwracania uwagi na https i resztę regułek. Teraz poszła agresywna kampania i na stronach www, w TV oraz w radiu (słyszałem dziś jak ok południa w jednym radiu podano o tej “nowej” technice wyłudzania haseł, ba nawet szczegółowo opisano i to naprawdę poprawnie, byłem w szoku. Nie krzyczano po prostu “bójta się ludziska” tylko spokojnie krok po kroku, wypowiadał się również jakiś policjant ds. tego typu przęstepstw – dziękujemy Panie władzo :)

3. Jeśli banki zazwyczaj nie trąbią o nowych rodzajach ataków (uznają, że ludzie i tak nie zrozumieją, a o obronie to nie ma mowy) to kiedy w końcu od wielkiego dzwonu powiadomią, zaczyna się jakaś panika, ale… Z drugiej strony, jeśli co jakiś czas (np. raz na miesiąc) powiadamiali by swoich klientów o nowych atakach i metodach to część ludzi by zobojętniała i wogóle mogła olać tę tematykę (niestety psychika ludzka się kłania), a część, nie rozumiejąc, że niebezpieczeństwo jest po prostu permanentne i nic nowego się nie stało, zaczęła by rezygnować z kont internetwych (szczególnie starsze pokolenie mozolnie przekonywane do nowinek przez swoje dzieci i wnuki…;).

4. Jakie widzicie w takim razie rozwiązanie w stosunku do punktu trzeciego? Informować od wielkiego dzwona, czy stale? I tak źle i tak nie dobrze? A może po prostu zmusić ministerstwa zajmujące sie edukacją, aby wkońcu zaczęły uczyć powszechnie młodzież na zajęciach z…. (tu wstaw aktualną nazwę przedmiotu na, którym uczniowie dotykają myszki…komputera…) jak dbać o bezpieczeństwo swojego kompa, konta internetowego, smartfona itp. Ja kończyłem liceum kilka lat temu, ale podejrzewam, że nadal uczy się na tych zajęciach podstaw wszystkiego i niczego…

Sorki za dłuugi komentarz.

Każdemu kto go w całości przeczytał wielkie dzięki (tu biję głęboki japoński pokłon, a w pokoju rozbrzmiewa dźwięk głowy uderzającej o klawiaturę lapka:)

Dobry sposób na wyczyszczenie swojego konta i roszczenia odszkodowań od banku, czyli “jak ukraść pierwszy milion”. Z całą pewnością dowiemy się za jakiś czas o “ofiarach” ZeuS’a. Stawiam na jakichś bogatych przedsiębiorców lub instytucje.

Czy w ING nadal niektóre operacje nie wymagają potwierdzenia hasłami? Jakiś czas temu wprowadzono taką zmianę i wiele kontrowersji w związku z tym miało miejsce…

Niebezpiecznik na http://www.theregister.co.uk/2011/02/22/zeus_2_factor_authentication_attack/ ;) pierwszy raz w drugą stronę, gratuluje ;)

ja chcę pochwalić autora! :)

“pieknie obrazuje ilu “zwyklych” użytkowników komputera (tj. nierozumiejących podstawowych zasad bezpieczeństwa tego całego internetu) jest klientami bankowści online i jak niska musi być bariera wejścia w bankowość internetową, skoro nawet ci co jej nie rozumieją, potrafią z niej skorzystać.” – a ile osób jeździ autem i nie wie jak ono działa, co się może popsuć i jak to może wpłynąć na dalszą jazdę? Jakoś potrafią z samochodu korzystać. Mało tego, nie każdy (może nawet żaden) kilkunastoletni, doświadczony kierowca ponownie zdałby na prawo jazdy… Podążając dalej tym tokiem myślenia, każdy musiałby być: prawnikiem, lekarzem, mechanikiem, informatykiem, aby nie zostać “wycyckanym”. Ktoś tak potrafi, bo ja nie… Prawnik i lekarz może mnie “robić” jak chce i jak byłby świnią, to wycyckałby mnie z kasy aż miło…

command_dos: ale nawet jeśli nie znam budowy samochodu, to domyślam się, że zapalona kontrolka oleju oznacza “moze jednak nie jedz dalej” a nie, “dupa tam, coś mrugnęło, ale da się jechać, to jadę!”.

Warto wspomniec ze niektore banki oferuja sprzetowy token np:

http://prnews.pl/bank-pekao-sa/token-sprzetowy-nowa-metoda-autoryzacji-w-pekao24-58848.html

Mbank tez był celem ataku ZeuSa:

http://www.mbank.pl/forum/read.html?f=1&i=968022&t=968022&sr=ld&pn=1&cat=56

http://img641.imageshack.us/i/20110209151710mbank.jpg/

wiec postawa uświadamiająca mbanku nie byłą taka bezinteresowna …

Dorzucam informację z dziś: http://allegro.pl/phorum/read.php?f=268&i=394744&t=394744&view=h

Czyli mBank już mniej więcej od 10-02-11 16:49

był świadomy ZeuSa polującego na ich system,

a komunikat dali dopiero dzień po ING, czyli 17 lutego, prawie równo tydzień później.

Poprzez nieoficjalne kontakty udało mi się dowiedzieć, że nie mają z ZeuSem problemu a akcja informacyjna to “dmuchanie na zimne” — nie sądzę, żeby ktoś celowo wprowadzał mnie w błąd, pewnie nie wszyscy pracownicy mBanku wiedzieli co się dzieje ;-)

nawet jak bardzo nie monitorują Forum, a odpisywał mu ktoś z mbanku:

login:IzaK host: (mBank)

to gość zgłosił im to na infolinie:

“Technik się z Panem skontaktuje. A do tego czasu proszę się nie logować.”

Wysłałem więc też maila do mBanku – zero odpowiedzi. Zero kontaktu ze strony technika.

jeszcze zależy co znaczy “nie maja problemu”, może problem jest dopiero jak co drugi użytkownik staje się złapaną ofiarą :)

Ja wciąż w mBanku korzystam z papierowej listy ;p

widać, trzeba powrócić do telefonów prostych jak drut z czarno-białymi wyświetlaczami i mieć w d…. certyfikaty :)

Ja dostałem takiego samego sms’a od Multibanku.

Też dostałem maila i komunikat z mbanku (18.02.2011), ale kulturalnie go ‘olałem’.

Musiałbym być zdrowo pijany, żeby podawać im jakieś ‘zbędne’ dane w stylu hasła sms czy klikać w jakieś linki w mailach. Nawet jak dostaję miesięczny wykaz transakcji, to nie klikam w załączniki :P

Dzisiaj dostałem sms od MultiBanku: “Bezpieczny MultiBank: przypominamy, że bank nigdy nie prosi o instalację certyfikatów bezpieczeństwa w tel. komórkowych.”

Tylko się uśmiechnąłem :)

Hm, ciekawa sprawa. ING informuje o ZeuSie chyba tylko klientów indywidualnych. Mam Firmowe z Lwem w ING i nic od nich nie dostałem, żadnym z kanałów kontaktu, ani to mailem ani SMSem. To jakaś selekcja czy przypadek?

IMHO wilkie BRAWA dla ING

za instrukcję jak usunąć wirusa :)

http://www.ingbank.pl/_fileserver/item/1000735

zazwyczaj takie instytucje raczej zlewają biedną ofiarę.

Wielcy internetowi powinni się zrzucić siłami i promować jakieś http://www.bezpieczny-bank.pl

gdzie można by starannie i należycie opisywać zagrożenia związane z dostępem online to ich systemów. Każdy by na tym zyskał, a nie każdy sobie rzepkę skrobie :)

Najlepszy jest fakt, iż nagle wszyscy odkryli ZeuSa :), który ma swoją historię od 5 lat :)

Wielka mi sprawa, że w końcu ktoś przyszedł po polskie pieniądze :). Mam nadzieje, że szanowna redakcja pokwapi się o szczegółową analizę :). HINT: DAVE, powodzenia.

http://www.cert.pl/news/3193

ipko.pl też ostrzega W Internecie pojawiły się fałszywe e-maile wysyłane z adresu service@ipko.pl zawierające informację o konieczności potwierdzenia w celach bezpieczeństwa prawa własności do konta po wejściu na stronę z podanego linku.

Informujemy, że PKO Bank Polski nie jest autorem tych wiadomości, są one wysyłane przez osoby podszywające się pod Bank.

Ostrzegamy, że są to fałszywe e-maile, mające na celu nie tylko wyłudzenie od odbiorcy danych osobowych lub danych karty, ale także zainstalowanie na jego komputerze potencjalnie szkodliwych programów podglądających i śledzących jego działania.

Prosimy nie odpowiadać na tego typu maile, nie korzystać z podanego linku i nie udostępniać poufnych danych – loginu i hasła do konta.

Przypominamy o zachowaniu ostrożności i ograniczonego zaufania w stosunku do e-maili, w których znajduje się prośba o podanie poufnych danych. Podkreślamy, że PKO Bank Polski nigdy nie prosi o przekazywanie jakichkolwiek danych drogą mailową.

W bzwbk jest opcja, która na stronie logowania, po wpisaniu nr klienta pokazuje wcześniej zdefiniowany obrazek jako potwierdzenie autentyczności witryny. Co z tego skoro spory procent szarych użytkowników nie zwraca uwagi na takie opcje. Kiedyś tłumaczyłem znajomemu po co jest pasek stanu w przeglądarce – jak wiele osób z niego korzysta by zweryfikować gdzie rzeczywiści prowadzi link? Nagłaśnianie sprawy przypominaniem o sprawdzaniu czy połączenie jest https:// jest naprawdę gjenialne i potem taki gjeniusz twierdzi, że przecież było szyfrowane bo strona miała adres https://intelligo.pl albo https://ing-bank.pl tyle że z myślnikiem.

artykul na temat jednej z ofiar

http://www.nowiny24.pl/apps/pbcs.dll/article?AID=/20110223/JAROSLAW/638017427

Czy w przypadku infekcji zeusa przy logowaniu będzie inny adres niż https://www.mbank.com.pl i mozna sie przez to zorientować czy jakims cudem bedzie wyswietlany ten adres?

hubert: wyświetlany będzie ten adres, który wpiszesz, poprawny, bankowy. Zeus działa “w przeglądarce”, wykrywa host który ma na liście “do monitorowania”.

[…] this week Polish Security Consultant, Piotr Konieczny reported that operators of the Zeus botnet are attempting to reach into the mobile sphere with two […]

[…] по информационной безопасности и блогер Piotr Konieczny написал (по-польски) о новой волне атак с использованием троянской […]

temat trafil nawet do prasy ;)

http://biznes.onet.pl/przestepcy-podrzucili-bankowcom-wirusa,18543,4193795,1,news-detal

wiecej w gazecie prawnej :P

Prawdopodobie moj komp zostal zaatakowany tym wirusem, przy probie logowania do mbanku pojawiala sie prosba o podanie numeru i modelu telefonu uzywanego do autoryzacji tansakcji, uniemozliwiajac zalogowanie, po kolejnym zignorowaniu tego komunikatu, przestal sie on pojawiac, zalogowac jednak dalej sie nie moglem, w przegladarce IE i Mozzilli bylo tylko puste tlo strony mbanku. Po 9h pelnym skanowaniu CureIt! drweba znaleziono dwa trojany, problem jednak pozostal. Dodam ze przez google chroma wszystko dziala poprawnie. Moze ponowne zainstalowanie przegladarek cos pomoze, czy ktos mial podobne objawy lub wie jak poradzic sobie z nimi?

Witam

Użyj ZbotKillera http://support.kaspersky.com/downloads/utils/zbotkiller.zip ze strony firmy Kaspersky

Dzieki Cienias , Pomoglo :-)

[…] že je klid, avšak v pondělí 21. února 2011 zveřejnil Petr Konieczny na webu Niebezpiecznik informaci o tom, že se v Polsku objevila nová verze trojana ZeuS Mitmo, která byla cílena na klienty ING […]

A ja nie otrzymałem żadnego SMSa od mBanku.

Podpisanie aplikacji dla Symbiana tak, żeby zainstalowała się na każdym telefonie jest spokojnie wykonalne.

Na iPhone’a nawet po JailBreaku bardzo trudno by było napisać taką aplikację.

[…] week saw the first notable appearance of “man-in-the-mobile” combined malware and iBot attacks in Poland, where ING Bank customers […]

[…] 28, 2011 by boris36adkins Yesterday, Polish Security Consultant and blogger Piotr Konieczny wrote (Polish) about a new wave of ZeuS trojan attacks. This time, it took place in Poland and it was directed […]

[…] Komórki to wdzięczne ofiary. Ma je prawie każdy i prawie nikt, poza grupką pryszczersów, nie aktualizuje na nich […]

>… straty klientów pokrywa bank …

Tylko w teorii. Kilka lat temu było głośno o sprawie w której ktoś wyczyścił konto klientowi jakiegoś dużego banku (ukradli mu dowód osobisty) i po prostu poszedł do okienka i wybrał wszystkie pieniądze. Bank umył ręce i powiedział że nie odda pieniędzy klientowi, bo to jego okradli a nie bank :) Stróżom prawa udało się jednak złapać złodzieja i bank zasądził że klient może się ubiegać o zwrot pieniędzy od … złodzieja :)

[…] raporcie CERT poświęca sporo miejsca na charakterystykę ZeuS-a oraz Stuxneta, a także ataków z wykorzystaniem złośliwych plików PDF. Opisane zostały także […]

[…] Na koniec przypomnijmy, że ostatnia fala ataków MitMo (Man in the Mobile) w Polsce miała miejsce miesiąc temu. […]

[…] służy m.in. do wykradania danych związanych z bankowością internetową (potrafi przejmować kody SMS-owe). PDF wykorzystuje dziurę w Adobe Readerze, na którą jest już dostępny patch — tym […]

[…] celu niewinnych wybryków przez pryszczatych nastolatów przerodziły się w malware służący do zarabiania pieniędzy, a ostatnio mamy coraz więcej przykładów wykorzystywania złośliwego oprogramowania do […]

[…] ciagu ostatnich miesięcy ZeuS mocno dawał się we znaki także Polakom. Do tej pory sprzedawany za niemałe pieniądze — teraz darmowy. Ktoś udostępnił w sieci […]

[…] to botnet nastawiony na zysk. Z zainfekowanych komputerów wykrada głównie dane dostępowe do bankowości online oraz informacje dotyczące transakcji wykonywanych kartami kredytowymi. Niedawno złączył się z […]

[…] Polish blogger wrote about the second ZitMo attack on 21 February 2011 (see: https://niebezpiecznik.pl/post/zeus-straszy-polskie-banki/) and the names of the banks whose clients were being targeted finally came to light: ING and […]

[…] Rabusie zostali aresztowani. Nie wiadomo z jakiego dokładnie oprogramowania korzystali i jak od technicznej strony przebiegał atak (tj. jak omijano np. dwuskładnikowe uwierzytelnienie do banku, kody mTAN, itp.). Przypominamy, że polskich klientów bankowości online atakować lubi malware o nazwie ZeuS, który jest “dostosowany” do rodzimych banków. […]

A co tam, BPH ma to w nosie:

*Szanowny Kliencie,

Miło nam poinformować, że w trosce o wygodę Klientów, od 21 października 2013 r. Bank BPH S.A. rozpoczyna wprowadzanie nowej metody autoryzacji operacji realizowanych w Systemie Bankowości Internetowej Sez@m. O dokładnym terminie udostępnienia nowej metody autoryzacji operacji poinformujemy w odrębnym komunikacie, wyświetlanym Systemie Internetowym Sez@m w formie ekranu powitalnego. Dotychczasowy komponent do podpisu elektronicznego i zabezpieczające go klucze zastąpią jednorazowe kody SMS. Dzięki temu do zatwierdzenia przelewu wystarczy kod otrzymany SMS-em, bez konieczności pamiętania dodatkowych haseł. Ponadto, w związku z wprowadzaną zmianą System Internetowy Sez@m dostępny będzie na każdym urządzeniu i systemie operacyjnym.

Niezbędne informacje dotyczące nowej metody autoryzacji operacji dostępne są na naszej stronie internetowej w zakładce Bankowość elektroniczna.

W przypadku jakichkolwiek wątpliwości, prosimy o kontakt za pomocą poczty wewnętrznej dostępnej po zalogowaniu do Systemu Bankowości Elektronicznej Sezam lub pod numerem infolinii 801 889 889* (z telefonów stacjonarnych) lub (+48) 58 300 75 00* (z telefonów komórkowych i w przypadku połączeń zagranicznych). Przed rozmową prosimy przygotować numer PESEL.

Z poważaniem,

Bank BPH SA*

Smiejecie sie, ze ludzie sie nabieraja na instalacje dodatkowych certyfikatow a w BPH aby wejsc do banku trzeba przeciez instalowac wtyczki do przegladarek. Czyli ktos majacy konto w BPH jest przygotowany mentalnie na instalowanie czegos do obslugi banku.

[…] Polish blogger wrote about the second ZitMo attack on 21 February 2011 (see: https://niebezpiecznik.pl/post/zeus-straszy-polskie-banki/) and the names of the banks whose clients were being targeted finally came to light: ING and […]

[…] 2011 года написал польский блогге&…. Стали известны […]

[…] Jako “głupie” urządzenie, nie można go niczym zainfekować. A na smartphony niektórzy przestępcy mają swoje sposoby (por. mobilny ZeuS straszy polskie banki ING i mBank). […]