29/1/2022

Od kilku dni otrzymujemy zapytania od różnych redakcji w sprawie tzw. spoofingu, czyli podrabiania połączeń telefonicznych. Wszystko za sprawą dziesiątek połączeń wykonywanych przez podszywacza do polityków i ich rodzin. Problem spoofingu wreszcie stał się tematem ważnym, choć ten proceder trwa od dawna. Od dwóch lat regularnie dzięki spoofingowi przestępcy okradają Polaków na miliony, a po raz pierwszy o spoofingu informowaliśmy na Niebezpieczniku 13 (!!!) lat temu…

Debata publiczna dotycząca spoofingu w Polsce, za sprawą ostatnich ataków, jest — co zrozumiałe — dość gorąca. W tym artykule postaramy się uporządkować ten temat. Na tyle na ile to możliwe.

1. Na czym polega spoofing?

Tak naprawdę, fachowa nazwa tego ataku to CallerID Spoofing. Polega on na podszyciu się pod czyjś numer telefonu (Abonent A) i wykonaniu połączenia telefonicznego do innej osoby (Abonent B).

W tym ataku poszkodowane są dwie osoby. Pierwsza to Abonent B, który jest wprowadzany w błąd co do tego kto do niego dzwoni i nierzadko jest też obrażany/straszony. Druga to Abonent A, pod którego sprawca się podszywa i “wrabia” w atak.

2. Jak zespoofować/zadzwonić z czyjegoś numeru?

Zacznijmy od tego, że nikt tu nie “hakuje” a nie “nie włamuje się” na telefony osób, z których numerów wykonywane są zespoofowane rozmowy. Nie ma takiej potrzeby. Aby taką rozmowę zestawić wystarczy skorzystać z jednego z wielu internetowych serwisów. Nie będziemy tu podawać ich nazw, ale każdy z nich za niewielką opłatą pozwala wpisać numer osoby, do której chcemy zadzwonić i numer, jakim chcemy się przedstawić. A potem naciska się przycisk “zadzwoń” i tyle.

Te usługi są płatne, ale niektóre z nich można opłacić anonimowo (nie tylko przy użyciu kryptowalut) i można się z nimi połączyć anonimizując swój adres IP. To oznacza, że nawet jeśli organy ścigania namierzą operatora który zainicjował zespoofowane połączenie (a namierzyć mogą bez większych problemów), to operator wskaże administratora serwisu a ten przekaże adres IP usługi anonimizującej ruch. I tu ślad się urywa.

Tak, anonimowość w internecie jest trudna, ale jak widać w tej sytuacji możliwa. Zwłaszcza, że sprawca ataków w Polsce korzysta z syntezatora mowy do przekazywania swoich komunikatów, a więc nie zdradza swojego prawdziwego głosu.

Na marginesie, spoofingi z użyciem syntezatora mowy w Polsce po raz pierwszy odnotowaliśmy 16 marca 2021 roku. Była to seria połączeń z numeru “512787619” na nasz, niebezpiecznikowy redakcyjny numer i numer kilku innych osób z branży cyberbezpieczeństwa.

3. Skąd podszywacz bierze numery telefonów swoich ofiar?

Analiza znanych nam przypadków ofiar podszywacza (ale uwaga! nie znamy wszystkich!) wskazuje, że numery telefonów pozyskano wprost ze stron internetowych należących do ofiar (zakładki typu “kontakt”) lub z innych publicznie dostępnych źródeł. A jeśli ich tam nie było, to zawsze były w wykradzionych bazach danych pochodzących z różnych serwisów internetowych (np. Morele, Facebook), które od dawna są publicznie dostępne w internecie.

Za to informacja, że Twój numer wyciekł będzie wiarygodna i powinieneś założyć, że każdy — jeśli będzie chciał — to Twój numer ustali, po Twoim nazwisku lub e-mailu. I to nie tylko na podstawie wycieków, możliwości jest dużo więcej…

4. Dlaczego spoofing jest możliwy?

Krótka, uproszczona odpowiedź brzmi tak: bo operatorzy na to pozwalają. Nie wszyscy sprawdzają czy abonent inicjujący połączenie używa numeru, który został mu przypisany.

Dłuższa, również uproszczona odpowiedź: Protokoły w sieciach telefonii komórkowej są stare i nie umożliwiają wiarygodnego uwierzytelnienia rozmówców i weryfikacji czy danym numerem posługuje się faktycznie jego właściciel (por. SS7). Kiedy te protokoły były projektowane, nikomu do głowy nie przyszło, że jakiś operator może zachować się nie fair w stosunku do innych operatorów i zestawiając połączenie, zamiast prawdziwego numeru telefonu abonenta, wprowadzi inny, cudzy numer telefonu. Rozwój internetu wygenerował potrzebę takich zastosowań. Przykładowo Skype zaczął oferować dzwonienie ze swojego numeru, przez internet (SkypeOut).

To co robi Skype to właśnie spoofing naszego numeru, choć w dobrej wierze i po wcześniejszym sprawdzeniu, czy faktycznie ten numer posiadamy. Niestety nie wszyscy dostawcy usług telekomunikacyjnych to sprawdzają.

5. Czy można wykryć, że połączenie jest zespoofowane?

Ty, jako abonent, nie masz takiej możliwości. Patrząc na numer telefonu wyświetlany na ekranie Twojego smartfona podczas rozmowy przychodzącej nie jesteś w stanie wiarygodnie określić, czy rozmowa jest prawdziwa czy zespoofowana. Dopóki tej rozmowy nie odbierzesz, nie będziesz wiedział, czy to faktycznie dzwoni ciocia Zosia czy ktoś, kto spoofuje jej numer.

Zespoofowane połączenie może za to wykryć operator: w trakcie jego trwania jak i po fakcie. Ale tego nie robi. Dlaczego? O tym za chwilę.

To, czy połączenie było zespoofowane mogą ustalić (po fakcie) także organy ścigania. Bo o ile w billingu Abonenta B będzie połączenie przychodzące z numeru Abonenta A, to w billingu Abonenta A nie będzie połączenia wychodzącego do Abonenta B. I właśnie po tym organy ścigania mogą poznać, że mają do czynienia ze spoofingiem CallerID a nie prawdziwym połączeniem.

Niestety, nie zawsze taka analiza billingu jest dokonywana, co powoduje że policja daje się zmanipulować podszywaczowi i zatrzymuje wrabianą osobę (właściciela numeru telefonu Abonenta A). Polecamy lekturę artykułu pt. Operacja kompromitacja opisującego zatrzymanie niewinnego pracownika CERT Polska w związku z fałszywym alarmem bombowym podczas sylwestra w Zakopanem.

6. Czy operatorzy mogą zablokować możliwość spoofowania?

W teorii tak. W praktyce jest to bardzo ciężkie z kilku powodów. Usiądźcie i trzymajcie się poręczy. Zaczynamy:

- Wymaga zmian w protokołach komunikacyjnych używanych przez operatorów. Odpowiednie rozwiązania zostały już opracowane (np. STIR/SHAKEN) i są stosowane w USA. Ale wdrożenie tych rozwiązań jest problematyczne z wielu powodów. Aby te zmiany były naprawdę skuteczne, należałoby do nich przekonać wszystkich operatorów na całym świecie. To jest moment w którym umieracie ze śmiechu.

- Polscy operatorzy mogą więc wdrażać je lokalnie i/lub dodatkowo próbować ograniczać ruch od zagranicznych operatorów, od których przychodzą połączenia identyfikujące się polskimi numerami. Ale wtedy wytną wszystkich Polaków korzystających z roamingu na wakacjach. Ten problem da się jeszcze rozwiązać, umiejętnie odpytując “sieć”, gdzie polski abonent w danej chwili przebywa. Ale co z usługami typu SkypeOut, z których korzystają Polacy? Wtedy takie usługi nie będą działać.

Stąd właśnie pomysł, aby takie zagraniczne połączenia identyfikujące się polskimi numerami osób, które nie są w danej chwili w roamingu, modyfikować tak, aby do numeru dodawać np. *. Wtedy zamiast, przykładowo, numeru +48600123456 ktoś zobaczy *600123456*, co ma sugerować, że nie pochodzi od macierzystej sieci tego operatora ani z roamingu. I co Wy na to?

- Sprawę komplikuje także to, że niektórzy polscy operatorzy swoje połączenia (z polskich na polskie numery) puszczają przez łącza operatorów zagranicznych, bo tak jest taniej. I wtedy “ogwiazdkowane” będzie połączenie faktycznie od cioci Zosi, która użyła taniej preselekcji na międzymiastowej.

- Cokolwiek zostanie przez operatorów wybrane jako próba ograniczenia spoofingu, to ktoś będzie musiał to nie tylko sfinansować (a to niemałe pieniądze) ale także przygotować pod to zmiany prawne. Chęci do zmian prawnych ze strony Ministerstwa Cyfryzacji są. Co do finansowania… to jest moment w którym umieracie ze śmiechu po raz drugi ;)

Podsumowując, nic nie wskazuje na to, ze problem spoofingu zostanie z polskich sieci szybko wyeliminowany. Dobrze, że zaczęto się tym tematem zajmować. Szkoda, że tak z 10 lat za późno i dopiero po tym jak problem zaczął dotykać polityków…

O perspektywie operatora w kwestii spoofingu rozmawialiśmy w naszym ostatniom odcinku podcastu Na Podsłuchu razem z Przemkiem Dębą z Orange. I nie zgadniecie, pod pracowników jakiej firmy sprawca zaczął się podszywać po publikacji tego docinka… Jak widać, wciąż pilnie obserwuje rodzimą branżę cyberbezpieczeństwa.

7. To co ja, abonent, mam robić? Jak żyć?

Zapamiętaj, aby nie ufać temu co pojawia się na ekranie Twojego smartfona, kiedy ktoś do Ciebie dzwoni (lub pisze SMS).

Zachowaj ostrożność zwłaszcza jeśli dzwoni do Ciebie jakaś instytucja (Bank, BIK, ZUS, Policja) i nie znasz głosu rozmówcy. To mogą być oszuści, którzy chcą Cię okraść. Oni są serio bardzo przekonujący i właśnie ten sam spoofing CallerID im w tym pomaga. Od dwóch lat okradają Polaków na grube miliony w scenariuszu “na fałszywego pracownika banku“.

Dlatego zapoznaj się z naszym opisem kilku aktualnych wariantów tych oszustw (i roześlij je znajomym). Zapisz się też na nasze darmowe cyberalerty, dzięki czemu otrzymasz powiadomienie o nowym wariancie tego (i innych) ataków.

- Bez obaw, Twoich danych nikomu nie przekażemy ani odsprzedamy. Raz na jakiś czas, poza ostrzeżeniami o aktywnych atakach możesz od nas dostać inne informacje dotyczące bezpieczeństwa (np. namiar na przydatny artykuł lub zaproszenie na webinar). Newsletter jest bezpłatny i możesz się z niego wypisać w każdej chwili. Jeśli lubisz czytać o RODO, kliknij tutaj.

I jeszcze jedna rada. Do kontaktu z rodziną i bliskimi polecamy używanie szyfrowanych komunikatorów. W przeciwieństwie do tradycyjnych SMS-ów i rozmów telefonicznych, komunikatory nie są podatne na spoofing no i dodatkowo szyfrują treść komunikacji.

8. Jestem ofiarą! Ktoś się pode mnie podszył, co robić, jak żyć?

Jeśli otrzymasz informację, że z Twojego numeru ktoś do kogoś dzwonił i mu groził lub informował o podłożeniu ładunku wybuchowego, to udaj się na najbliższy komisariat, aby uzyskać status pokrzywdzonego. Jeśli w komisariacie będzie kolejka, możesz też napisać list do prokuratury, opisując szczegóły zdarzenia.

Obecnie jest już duża świadomość ataku spoofingu wśród policjantów i prokuratorów, więc nikt nie powinien patrzeć na Ciebie jak na wariata. A jeśli spojrzy, skieruj go do tego artykułu. I przypomnij, że Twoje zeznania potwierdzi analiza billingu.

9. Czy można spoofować także SMS/e-maile?

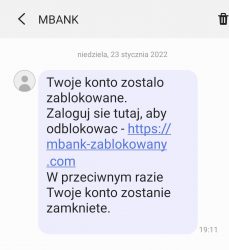

Tak. Można wysyłać SMS-y z cudzych numerów i różnych nazw (nadpisów). Tu przykład jednego z takich ataków sprzed paru dni. Przestępcy podszyli się pod nazwę “MBANK”.

Warto dodać, że “fałszywe” SMS-y zostaną zawątkowane przez smartfony pod tymi prawdziwymi, co znacznie podnosi wiarygodność ataku. Bo telefon po prostu sortuje wiadomości po nazwie… Tu przykład, jak to wygląda.

Spoofing e-maili też jest możliwy (por. Jak namierzyć fałszywego e-maila), ale dziś szalenie trudny ze względu na możliwość użycia przez właścicieli domen takich zabezpieczeń jak SPF, DKIM czy DMARC. Dlatego w kanale poczty elektronicznej przestępcy raczej tworzą podobne domeny do domeny firmy, pod którą się podszywają (gmail.pl vs grnail.pl), licząc na to, że ofiary tego nie zauważą.

Podsumowanie

Spoofing CallerID to nie jest czarna magia. To technika która jest powszechnie znana i niestety powszechnie możliwa od lat. Była nawet demonstrowana na żywo w telewizji śniadaniowej w 2019 roku. Do realizacji spoofowanych połączeń można wykorzystać łatwo dostępne i proste w obsłudze narzędzia.

Co gorsza, aktualnie, na różnych forach publikowane są instrukcje jak przeprowadzać takie ataki. Może nawet przez tę osobę (lub grupę osób) która stoi za obecnymi atakami. Celem może być to, aby za ataki wzięli się mniej świadomi technicznie internauci i żeby naśladowcy zaliczyli wpadkę, a organy ścigania przyklepały im także poprzednie ataki.

I to prowadzi nas do smutnego wniosku. Choć na razie nie ma żadnych wiarygodnych informacji na temat tożsamości podszywacza, to…

…dziś podszywaczem łatwo może zostać każdy.

Aż ciężko uwierzyć ile zamętu w kraju potrafi wprowadzić ktoś, kto umie 3 rzeczy:

-

– umie anonimowo połączyć się z bramką internetową,

– umie skorzystać z publicznie dostępnych baz z wycieków

– potrafi — to istotne — bardzo umiejętnie dobierać ofiary…

Ciężko też uwierzyć, jak bezsilni wobec czegoś takiego wszyscy jesteśmy. I ofiary i dostawcy usług i media i organy ścigania i sami politycy.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Szczęście w nieszczęściu, że celami ataku stali się wysoko postawieni inżynierowie po socjologii, politologii, historii sztuki i innych pożytecznych społecznie kierunków. Ci, co na co dzień grają wielkich fafarafa i podejmują decyzje (bezmyślnie i bez jakiegokolwiek przygotowania merytorycznego) rzutujące na życie milionów obywateli. Ci sami, którzy nie robią kompletnie nic w kwestii kradzieży tożsamości, kopiowania dokumentów, wyrabiania dokumentów kolekcjonerskich, wydawania duplikatów SIM, przelewów testowych i innych patologii uderzających w polskie społeczeństwo (a więc ludzi, którzy na w/w fachowców pracują). Jakkolwiek jest to przestępstwo, i powinno być ścigane, to myślę, że po cichu, większość świadomej części społeczeństwa trzyma kciuki za kolejne udane prowo. Może się okazać, że wyczyszczenie konta (lub wyciek jakichś fajnych fotek) któregoś fachowca od politologii i zarządzania państwem, spowoduje błyskawiczne procedowanie niezbędnych aktów prawnych. Myślę, że społeczność bezpiecznika może, nawet za free, dla dobra RP, być konsultantem takich ustaw.

Z jednej strony masz rację, ale z drugiej czy takie “nowe prawo” nie będzie wylaniem dziecka z kąpielą, vel kolejnym “wiejskim ładem”? W sumie to pytanie retoryczne…

Ogólnie się zgadzam, martwi mnie jedynie to “błyskawiczne procedowanie”. Jak to się kończy, szczególnie w wykonaniu fachowców po Wyższej Szkole Gotowania na Gazie, to wszyscy widzimy.

Na ile skuteczne jest filtrowanie SS7 na punktach styku?

Firewall, który nie wpuści do sieci operatora połączeń, jeżeli abonent przed chwilą był na bts w kraju. Jakieś na dodatek porozumienie między wielką 4, aby wprowadzili wystandaryzowane rozwiązanie to kwestia czasu przy takim targecie ataków.

Można ale jak w artykule wskazano wytniesz skypeout i “Ciocie Zosie” którą op po taniości zrutował przez zagranicę.

Ale to tak jakby banki pozostawiły możliwość logowania po http bo Ciocio Basi IE6 nie działa inaczej. Raka trzeba wyciąć.

Dziś zostałem zaatakowany z pomocą spoofingu. Podawali się za pracowników Biku i pracownika mojego Banku. Skąd mogli znać poza numerem i Imieniem model mojego telefonu?

Może z gmaila. Robisz przypomnienie hasła na gmaila np. janusz84 i otrzymujesz: “Weź do ręki swoje urządzenie Realme 8”.

Syntezator mowy jest grany, żeby wschodniego akcentu nie było.

“namierzą operatora który zainicjował zespoofowane połączenie (a namierzyć mogą bez większych problemów)”

Chodzi oczywiście o plik pcap (wiązka przychodząca). Natomiast na sukces nawet w przypadku jego pozyskania bym nie liczył.

To jak otwarcie pierwszych drzwi w 40 piętrowym wieżowcu. Dodatkowo niektóre drzwi są portalem do innego świata.

“Co gorsza, aktualnie, na różnych forach publikowane są instrukcje jak przeprowadzać takie ataki. Może nawet przez tę osobę (lub grupę osób) która stoi za obecnymi atakami. Celem może być to, aby za ataki wzięli się mniej świadomi technicznie internauci i żeby naśladowcy zaliczyli wpadkę, a organy ścigania przyklepały im także poprzednie ataki.”

Prawdopodobna hipoteza. Dlatego przyjrzałbym się temu użytkownikowi forum Cebulka, który reklamuje jakąś apkę na iOS, w dodatku płatną nieanonimowo w AppStore.

Szerzej o tym jak wygląda to namierzanie mówił Przemek w podlinkowanym w artykule podcascie (do zobaczenia na Niebezpiecznik.tv)

A ja osobiście cieszę się, że powstaje co raz więcej takich serwisów/instrukcji/aplikacji. Dzięki temu atakowi na polityków i ich rodziny, po nastu latach spoofingu, gdzie ludzie okradani są z oszczędności swojego życia, w końcu politycy zaczęli o tym mówić. Osobiście (jako programista) uważam, że problem nie jest, aż tak ciężki do załatania jak to mówi ‘ekspert’ na podcaście niebezpiecznika. Ba sam pracując tu i tam nie raz próbowałem w ogólniepojętym cyber-bezpieczeństwie coś polepszyć – np. pracując w branży auto-motive jak i w firmie przemysłowej – i za każdym razem problem był ten sam. Wyższy manadżment zabrania jakichkolwiek rozwiązań, przez które coś by mogło przestać działać. Tak samo jest ze spoofingiem – wprowadzenie jakiegokolwiek rozwiązania przez jednego operatora może spowodować utrudnienia dla klientów tego jednego operatora. Operatorów trzeba przycisnąć od góry zsynchronizowaną akcją także dobrze się stało, że atakują polityków. Jest światełko w tunelu, że coś z tym zrobią.

A to czubek góry lodowej. Jak tam – chodzicie czasami do lunaparku? Korzystacie z wyciągów narciarskich?

Do czasu rozwiązania problemu wyciąć CallerID na styku z innymi niewiadomego pochodzenia sieciami. Proste i niesamowicie skuteczne.Gość będzie musiał mieć fizyczny numer którego można już łatwiej namierzyć miejscówkę i będzie to przede wszystkim INNY numer.

Ale nie, “niedasie” prosto powiedzieć i nic nie robić.

Nie do końca rozumiem dlaczego roaming miałby być problemem. Przecież i tak nawet będąc zagranicą to moje połączenie musi zostać zatwierdzone przez mojego operatora w Polsce (chociażby aby sprawdzić czy mam środki na koncie w przypadku prepaida). Dlaczego więc od strony technicznej miałoby stanowić to problem aby operator odbiorcy dowiedział się od operatora posiadacza numeru czy takie połączenie jest właśnie inicjowane?

W raomingu dostajesz numer w sieci zagranicznej i z tym numerem powinieneś dzwonić. Ale byłoby to niewygodne więc sieć zagraniczna podmienia numer swój na numer oryginalny w kraju użytkownika.

W artykule jest błąd. Umiejetnosc anonimowego łączenia z Internetem nie jest potrzebna. Wystarczy dać menelowi flachę żeby na swoje dane kupił kartę do transmisji danych i po problemie.

Mam dwie uwagi:

1) dlaczego ludzie są tak strasznie przywiązani do tego CallerID? Czy to była by aż taka tragedia, gdyby połączenia roamingowane nie miały po prostu CallerID? To na prawdę za duże wyrzeczenie dla odrobiny bezpieczeństwa?

2) Jeśli zajmą się tym politycy (co większość komentujących i sam artykuł zdaje się sugerować) to nie rozwiąże to żadnego problemu, nie podniesie bezpieczeństwa, za to odbierze obywatelom kolejny kawałek wolności. Stary cytacik na temat: “Kto rezygnuje z wolności w imię bezpieczeństwa, nie będzie miał ani jednego ani drugiego.”

A czy ktoś z „Was” analizował nagrania tej „Iwony”? Czasami są płynne czasami jakby się przycinały, pewnie każde jest nagrane a nie zmieniane na żywo, ale skąd w nagranych brak tej płynności? Jakieś lagi, bo idzie przez zagranicznego operatora?

Czy analizowaliście składnie, jeżeli jest tłumaczeniami jest szansa, ze gramatyka wskaże nadawcę…

W znanym mi przypadku u abonenta A, pod którego się podszyto także połączenie występowało w historii połączeń.

Było to około 7 miesięcy temu, gdy podszyto się pod jeden z banków. Sprawdzałem to wtedy kilkukrotnie i w historii połączeń banku połączenie to widniało, tak jakby bank je wykonywał. Po ściągnięci bilingów wewnętrznych banku (z callcenter bankowego), połączenia tego nie było, ale w bilingi od operatora połączenie to widniało, ale wyraźnie brakowało mu wszystkich informacji i się wyróżniało.

Czyżby operatorzy już naprawili ten problem?

Zupełnie nic się nie zmieniło, bo to i nie o to chodzi. Powołanie się na billing podczas rozmowy z policjantem, ma na celu udowodnienie, że to nie my WYKONALIŚMY połączenie, a nie że do nas takowe nie dotarło.

Musicie zamknąć polskie kopalnie węgla bo łunia czyli niemiecki rząd jest duszony przez gazprom także eeekkkooologia xd PRZEPYCHAJĄ swoje skorumpowane ustawy ale żeby dla całej uni coś zrobić to gdzie tam, po co, brak interesu :D

“Spoofing e-maili też jest możliwy (por. Jak namierzyć fałszywego e-maila), ale dziś szalenie trudny ze względu na możliwość użycia przez właścicieli domen takich zabezpieczeń jak SPF, DKIM czy DMARC. Dlatego w kanale poczty elektronicznej przestępcy raczej tworzą podobne domeny do domeny firmy, pod którą się podszywają (gmail.pl vs grnail.pl), licząc na to, że ofiary tego nie zauważą.”

Bzdury piszecie.

Spoofing maila robi się następująco.

Po standardowym dialogu z serwerem SMTP spamerzy dodają drugi nagłówek FROM w samej treści maila.

min Mozilla Thunderbird ale także Outlook Pro zawsze wyświetla ostatni nagłówek From z treści, czyli jako nadawce podaje fałszywy nagłówek, bo prawdziwy był kilka wierszy wcześniej.

Jedynymi zabezpieczeniami maila przed spoofingiem jest podpis GPG albo podpis certyfikatem x509.

Gmail miał plagę spamu z fałszywymi nagłówkami From, i jakoś wycięli sytuację, kiedy spam przychodzi z takiego samego adresu jak adresat, czyli kowalski@gmail.com dostaje spam od kowaslki@gmail.com, ale problemu fałszowania nagłówków SMTP nie rozwiązali w ten sposób.

Ograniczyli tylko konkretną kampanię wymierzoną w Gmaila używającą dosyć charakterystycznej techniki.

Protokół SMTP ma takie same problemy jak SS7.

Identyczne problemy są też w systemie DNS, i jedynym lekarstwem na to jest DNSSEC.

W SMTP i w SIP nawet podłączony klient może fałszować nagłówki komunikatów SIP czy maila,serwery SMTP i VoIp mają nawet wbudowane mechanizmy modyfikowania nagłówków komunikacyjnych.

Spoofig CallerID to feature Asteriska i Freeswicha a nie błąd.

Pozdro

SPF nie działa na poziomie nagłówka From, ale komendy MAIL FROM w sesji SMTP, czyli później tego co ląduje w nagłówku Received i żaden poprawnie działający serwer SMTP nie dopuści do dwóch MAIL FROM. Zaś DKIM działa po stronie serwera SMTP, więc wrzucenie maila do katalogu Spam/ jest banalne.

To nie zostało wymyślone dla klienta maila, ale dla serwera i wiązanie tych dwóch odmiennych światów ze sobą jest z gruntu błędne.

Kiedyś wysłałem takiego spoofowanego maila – problem jest tak poważny, że zrobiłem to przy użyciu Outlooka – wystarczyło dobrze skonfigurować. Napisałem w polu od imie/nazwisko koleżanki i tak mail się przedstawiał a w środku coś w stylu – ‘Zobaczcie moge wysyłać maila z czyjegoś konta. Niech żyje bezpieczeństwo.’ Do dzisiaj koleżanka mnie nienawidzi, a pozostali mniej lub bardziej odwrócili się i nie pomogło tłumaczenie, że nie złamałem żadnego hasła, nie widziałem żadnych maili – to tylko takie napisanie na kopercie kogoś innego.

Ludzie nie rozumieją jak działa technologia, firmom nie zależy. Trzeba odgórnych regulacji i zsynchronizowanej akcji/daty bo inaczej nie da się tego dobrze wprowadzić ze względu na brak woli.

“Zachowaj ostrożność zwłaszcza jeśli dzwoni do Ciebie jakaś instytucja (Bank, BIK, ZUS, Policja) i nie znasz głosu rozmówcy. ”

Raczej trudno by ktoś znał głos pracownika banku, ZUSu czy policji.

Pani IVONY czy POLLY nie znaja? xD

A bardziej na powaznie, nie rozumiem ludzi ktorzy nie rozlaczaja automatycznie jak tylko rozpoznaja syntezator (pominawszy boty serwisowe typu “wcisnij 1”)…

Bo ostatnio pare banków, ubezpieczycieli ba firmy taksówkowe wprowadziły boty i musimy je znosić – Od razu podpowiedź: Wypowiedz komendę ‘połącz z operatorem’ co większość botów zrozumie i grzecznie powie, że już łączy. Oczywiście jak chcemy faktycznie coś załatwić.

A ja się zastanawiam czy ktoś weryfikował/analizował nagrania tej „Iwony”, jeżeli jest to puszczane w czasie połączenia nagranie to dziwne, ze czasem jest mocno nie płynne? Lagi? Słaby syntezator? A może jednak to jest tłumaczone na bierząco przez kogos kto jednak mówi i stad takie „lagi”? Dwa ktoś weryfikował czy gramatyka tych nagrań nie sugeruje tłumaczenia z obcego języka?

Dodawanie gwiazdki jest bez sensu, bo po pierwsze dla telefonu jest to inny numer, więc nie rozpozna, kto dzwoni. Po drugie, jest problem z oddzwonieniem (nie każdy telefon pozwala w takiej sytuacji usunąć gwiazdkę i dzwoni oczywiście na inny numer niż do mnie telefonował).

Ja pracowałem kiedyś w firmie, w której numery z zewnątrz były tak znakowane (taki ficzer), przez co kompletnie nie do użytku. Wychodzące połączenia miały być wykonywane normalnie. Próbowałem dodawać drugi nr do kontaktów, żeby chociaż wiedzieć, kto dzwoni(ł), ale przy oddzwanianiu musiałem wchodzić w kontakt, wybierać właściwy nr i było to bardzo niewygodne.

Bo nie zawsze (zwłaszcza spoofing z banków) nie jest wdałem kiepskim syntezatorem a prawdziwym głosem. Sam takich doświadczyłem i można sie łatwo nabrać, bo są bardzo dobrze zrobione, nawet odpowiadają na pytania ;)

Zawsze mnie dziwiło, że banki dzwonią do ludzi i chcą ich “weryfikować” nim wyjawią jaka to super promocje mają. Próbowałem nawet tłumaczyć dlaczego nie podam pani Peselu, ale jest ciężko.

Ostatnio miałem rozmowę z pewną panią z banku:

Pani: Poproszę o datę urodzenia.

Ja: Nie mogę podać pełnej daty, proponuję, aby pani podała mi nieparzyste cyfry, a ja pani podam parzyste, wtedy ja będę wiedzieć, że pani zna moją datę, a pani, że ja to ja.

Pani: Nie mogę tak zrobić, procedura mi nie pozwala.

Ja: Bardzo mi przykro, ale moja procedura nie pozwala mi podać pełnych danych obcej osobie.

Pani: Ależ pan może się skontaktować z bankiem i potwierdzić moją osobę.

Ja: To wspaniale, w takim razie tak zrobię.

Pani: yyy……..

Ja: Czy coś jeszcze?

Pani: ….. Czy może pan podać datę urodzenia?

Ja: Niestety, muszę Panią zweryfikować.

Pani: …. To dziękuję, do usłyszenia.

Ja: Do usłyszenia.

Jeśli każdy będzie tak prowadzić z nimi rozmowy, to w końcu “procedury bankowe” ulegną zmianie.

@Kenjiro: zarzuciłem całkowicie próby dotarcia do dzwoniących pracowników banku. To jest beton niereformowalny. Nie dociera do nich nic, oni mają procedurę, regulamin i TARGETY. Szkoda życia na rozmowę ze ślepym o kolorach.

A to dobre – też zwracam na to uwagę. Najbardziej bawi mnie play, który kazał mi nawet ustawić sobie hasło do weryfikowania przed ich pracownikami. Pół biedy jak ja dzwonię i pytają – ale oni dzwonią do mnie i pierwsze co pytają o hasło! Zawsze mówię nie, a pani ze smutkiem odpowiada, że nie może mi w takim razie przedstawić oferty, która jest tylko i wyłącznie dla mnie i oni bronią się, żeby inni operatorzy jej nie poznali. Jakby to w ogóle miało sens?

Mbank weryfikuje przez wysłanie smsa – jak ktoś ma ten sam numer/telefon to nawet upierdliwe. Aplikacja tu nie pomoże bo trzeba oderwać telefon od ucha, coś sprawdzać. Tutaj jedna można jakoś zrozumieć sens sprawdzania, niemniej jednak nadal, to ja mam się zweryfikować przed bankiem.

To samo ubezpieczyciele – dzwoni z kontynuacją polisy i prosi mnie o PESEL. Jestem pewien, że można tak losowo dzwonić i wyciągać numery PESEL od ludzi.

Oby w najblizszym czasie nie bylo tylko gorzej w tym temacie.

Przestepcow stac na kupno lepszych rozwiazan i nie zdziwie sie jak niedlugo zamiast oczywistych syntezatorow wykupia profesjonalne narzedzia czyli np. automaty/skryptboty z ktorych korzystaja m.in. firmy od fotowoltaiki. Wtedy juz tak latwo nie poznamy, ze to automat mowi a tym bardziej obcokrajowiec.

już dzisiaj można podrabiać czyjś głos w czasie rzeczywistym – technologia już na to pozwala, ale to jeszcze kwestia umiejętności/budżetu/zasobów. Czekam na scam lub taśmy ‘prawdy’ z podrabianymi głosami. Spoofing w połączeniu z podrabianiem głosu daje jednak niesamowite możliwości. Wyobraźcie sobie jak, któryś z polityków odebrałby telefon z numeru i głosem Jarosława K – można przewrócić ten kraj! Ba jakby pomyśleć co to daje to można nawet wywołać gdzieś wojnę! Jestem przekonany, że gdzieś to za moment się stanie.

[…] w Polsce trwają gorące dyskusje o dzwonieniu z cudzych numerów, czyli o podszywaniu się, spoofingu rozmów telefonicznych, przestępcy odpalili kampanię SMS-ową w której podszywają się pod BLIK. Tak […]

w całej tej dyskusji możliwość spoofingu numeru dzwoniącego jawi się jak jakieś oczywiste zamiatane pod dywan przeoczenie.

A jak rzadko pasuje mi do tego zdanie “to nie bug tylko featur”.

Rzeczywiście ten featur pochodzi z czasów kiedy AT&T łączyło się z Telekomunikacją Polską i nie mogła się firma krzak podpiąć do sieci telefonicznej więc autentykacja i autoryzacja nie wydawały się pewnie niezbędne, ale te same problemy można powiedzieć znajdują się u podstaw także protokołu IP (MAC adres to ciężko podrobić, ale adres IP nie ma problemu), ale ok, w protokołach internetowych nastąpił rozwój i powstanie wielu mechanizmów przeciwdziałania ale nie są obowiązkowe; te protokoły sieci telefonicznych raczej niestety historycznie się otwierały a nie zamykały (i w skali makro jest to bardzo pozytywne).

Dobra, najważniejsza rzecz jaką chcę powiedzieć to to że ten spoofing ma z intencji pożyteczne działanie, które jak się okazuje w niecnych rękach krzywdzi.

I jest to problem nie tylko nasz aktualny sądząc po wpisie na wiki że w USA oszukiwanie Caller ID jest nielegalne, co mogłoby świadczyć o tym że technicznie jest to trudne do wyeliminowania, ale za to są organy państwa będące w stanie wykryć i ukarać.

https://en.wikipedia.org/wiki/Caller_ID

A działanie wstępnie miał takie że np wiele numerów telefonicznych pracowników firmy np telemarketerów z różnych stron świata czy obsługi jakiejś wielkiej instytucji (bank, Microsoft) jeśli dzwonią do klienta to są podmieniane na jeden znany klientom numer, nie dostają co chwila połączeń od nowych nieznanych numerów. Było to świetne w sieci stworzonej z firm prawie monopoli, zwłaszcza że w danych powiązanych zarówno było widać numer rzeczywistego nadawcy jak i ten który miał być prezentowany.

Potem jeszcze ta funkcja pomogła bramkom internetowym służącym do tanich rozmów, lokalnych czy międzynarodowych, żeby z bramki która ma swój własny identyfikator telefoniczny można było zadzwonić jak z własnej komórki i zostać rozpoznanym przez odbiorcę, zresztą chyba takie zastosowanie doprowadziło do otwarcia sieci telefonicznej i utratę kontroli nad końcówkami, nie wszystkie podłączone organizacje są godne zaufania.

Na pewno jeszcze wiele to ma pożytecznych zastosowań.

Ciekawostka, częścią tego typu rozwiązań jest “numer zastrzeżony”, czyli ustawienie które odbiorcy nie przekazuje numeru dzwoniącego, i kiedyś za ich pomocą można było wykonywać “anonimowe połączenia” – to chyba jakoś zdechło, i dobrze.

A wszystko to powstało w ogóle z tego żeby automatycznie u odbierającego rozpoznawać dzwoniącego, a wyszło że służyć może także do nie rozpoznawania, a teraz wręcz do wprowadzania co do tego w błąd. Hmm, historia techniki, dynamit przychodzi na myśl od razu.

Wracając do spoofingu; sam jestem ciekaw jak to się skończy, bo można zrobić wiele, ale pewne rozwiązania ograniczą funkcjonalność sieci, zniszczą jakieś firmy, będą musiały zmienić zachowanie użytkowników, może to wyjdzie na dobre, ale wszystkie myśli prowadzą mnie do rejestrów i spisów żeby znowu wszystko wszędzie zawsze kontrolować, wydawać licencje i pozwolenia kto może sobie numery podmieniać a kto nie.

Te techniki miały swoje praktyczne albo wymagane prawem właściwości lub też możliwości biznesowe (kupowanie usługi identyfikacji dzwoniącego na linii telefonicznej), było potrzebne w swoich czasach, teraz stanowią dziedzictwo które operatorzy muszą dla kontynuacji biznesu wciąż realizować.

Anonimowe dzwonienie nie zdechło, dalej możesz sobie włączyć ukrycie numeru. Tylko że dużo ludzi na dzień dobry blokuje anonimy aby nie mieć spamu. I to kiedyś działało a teraz spamerzy weszli na wyższy schodek i fałszują numer.

Nadal jestem za czyszczeniem CallerID spoza fizycznych zaufanych sieci (voipy, zagraniczne itp) bo to co się dzieje to już jest wojna.

Bo faktycznie tak jest – operatorzy pożyczają sobie numery całkowicie elektronicznie – bez przekazywania kart SIM. Wystarczy, że operator – mała firemka – dostanie liste numerów, które może używać w określonym czasie i po prostu ich zaczyna używać.

Od 15 lat specjaliści podnoszą kwestie spoofingu i nikomu nie zależy – dla operatorów to nie problem, nie oni są okradani, dla nich to funkcja. Ponieważ to nie jest ich problem to nie wydadzą złotówki tym bardziej, jakby coś przestało działać na styku z innymi operatorami. Politykom nie zależy bo mieli to gdzieś, że obywateli ktoś okrada.

Warto wspomnieć o stygmatyzacji ofiar – widzę to zbyt często. Ludzi, którzy dali się oszukać traktuje się jako głupich, zacofanych itd itp. Tymczasem jak już wyświetli się w telefonie bank, albo policja to ludzie są przekonani, że to faktycznie dzwoni bank/policja bo tak się przedstawili. To kolejny powód dlaczego nikomu nie zależy na łataniu tego problemu uważając niejako, że ofiary są sobie same winne, a im to by się nie przydażyło.

Teraz zobaczcie – paru polityków i ich rodziny odebrały telefon z numeru kogoś kogo mają w książce tel. z głosem wygenerowanym komputerowo i wszyscy raptownie widzą problem. Aż się boje zasugerować, ale wydaje się to bardzo skuteczne rozwiązanie na popychanie zmian.

Mac adres wcale nie ciężko podrobić i nawet żadnych komend do tego nie trzeba znać – funkcję podrabiania MAC adresu ma wiekszość domowych routerów :). Inna sprawa, że podrabianie MAC adresu za bardzo na nic się nie może przydać, bo adres MAC ma bardzo lokalne znaczenie – poza danym segmentem sieci już nie jest widoczny. Więc to tylko może służyć do jakichś ataków polegajacych np. na podpinaniu obcych urządzeń do np. firmowej sieci, gdzie wpuszczane są tylko adresy MAC firmowych komputerów…

> MAC adres to ciężko podrobić

?

=> setenv eth1addr 01:02:03:04:05:06

> MAC adres to ciężko podrobić

uhm. ta. pewnie.

ifconfig hw ether

zjadło mi tagi :)

ifconfig “interfejs” hw ether “mac”

Problem zdecydowanie najbardziej doskwiera w sprawach finansowych (podszywanie się pod banki). Więc może by odwrócić sytuację? Nie można na 100% zweryfikować każdego połączenia, ale możnaby w pełni zweryfikować połączenia z prawdziwymi bankami (jest ich niewiele w Polsce) czy ZUS. Bank dzwoniąc do klienta potwierdzałby równolegle u operatora że to on i taka rozmowa byłaby u klienta sygnalizowana np. dodatkowymi gwiazdkami albo kolorem (jak imessage w jabkach). A jakby skądś dzwonił ktoś podszywający się pod np. Mbank to owszem, wyświetlałoby się to na telefenionie klienta jak “Mbank”, ale nie miało gwiazdek czy koloru (bo dzwoniący nie potwierdzał równolegle u operatora że to Mbank).

Sprawa czysto softwarowa (więc koszty niemal żadne), dodatkowa idywidualna komunikacja między operatorami, a bankami, ZUS, Allegro. Tak samo oczywiście możnaby weryfikować sms.

Koszty olbrzymie dla operatora, bo to musiało by się jakoś synchronizować z sygnalizacją. A i operator nie ma w tym biznesu, teraz się tnie koszty a nie dodaje kosztowne wodotryski.

Zdarzyło mi się dostać podejrzany telefon z banku Santander. Powiedziałem sprawdzam – poprosiłem o imie i nazwisko i powiedziałem, żeby pani nie przyjmowała połączeń bo za moment zadzwonię na centrale i poprosze o rozmowe z tą panią. Tak zrobiłem – na infolinii najgorsze to czekanie, aż ktoś odbierze, ale po paru minutach ktoś się zgłosił, poprosiłem panią z nazwiska i …. była zajęta, ale jeszcze wisząc na linii udało się połączyć.

Lepiej byłoby sprawdzać z aplikacji zainstalowanej w telefonie – któryś bank to ma ale nie kojarze i też nie zawsze.

@aaa

A jaki masz problem z synchronizacją? Przecież nie musi być dokonywana z dokładnością co do nanosekundy. Wystarczy że bank poinformuje operatora że w ciągu np. minuty zadzwoni do abonenta o numerze takim a takim. Koszt implementacji takiego rozwiązania niemal zerowy, zwykła telekonferencja na kilka osób (u każdego operatora za darmo) jest znacznie bardziej wymagająca bo tam rzeczywiście trzeba zsynchronizować wszystkich uczestników w czasie rzeczywistym.

A jak ten kolor chcesz w CallerID przesyłać do odbiorcy połaczenia skoro protokół takich rzeczy nie uwzglednia?

@raj

Dlatego trzeba użyć czegoś co protokół przewiduje. Wspomniane w artykule gwaizdki są dobrym pomysłem.

A wystarczyło by porównać from z p-asserted identity i jeśli różne połączenie takie odrzucić ( podejrzenie spoofingu). Ale operatorzy mają to w d…

Operatorzy na pewno mogą przyblokować spoofing w zakresie własnej sieci(jeżeli A i B to numery tej samej sieci). Jakiś czas temu carrierzy sprzedawali telecomom urządzenia, które przy zestawianiu połączenia sprawdzały czy numer dzwoniący odrzucany(Czyli jak Ciocia Zosia z sieci X dzwoniła do WujKa Jurka z sieci Y to przed zestawieniem połączenia, maszynka sieci Y sprawdzała czy numer Cioci Zosi jest niedostępny) i jeżeli wychodziło, że numer nie może przyjąć połączenia to rozmowa zostawała zestawiana.

Jeżeli dzwonię np. z VoIPa to takie rozwiązanie nie zadziała, bo mogę na jednym koncie – czyli numerze – mieć zalogowanych kilka terminali, i jak dzwonię z jednego, to pozostałe są nadal wolne i mogą odebrać rozmowę. Taki prosty przykład: masz np. dwa mieszkania i w każdym stawiasz sobie telefon VoIP zalogowany na tym samym numerze. Jak chcesz zadzwonić z jednego mieszkania do drugiego to dzwonisz na swój własny numer. I to jak najbardziej działa, bo dlaczego miałoby nie?

Wyswietla sie falszywy numer dzwoniacego, a jaki numer jest faktycznie blokowany w razie dodania go w telefonie do numerow odrzucanych? Falszywy czy rzeczywisty?

Telefon nie rozróżnia czy numer jest fałszywy czy prawdziwy tylko ma blokować określony ciąg cyfr, który jest numerem.

numer to numer – oba. Pomyśl także co by było gdyby za każdym razem ktoś dzwonił do ciebie z innego losowego numeru, którego nie posiada? Blokowałbyś kogoś niewinnego, a z drugiej strony samego atakującego niebyłbyś w ten sposób zablokować.

Ja polecam:

1) w telefonie android – zainstalować aplikację do blokowania połączeń, ustawić blokady także na wychodzące – jak możesz to takżę zagraniczne, premium,

2) u operatora zablokować numery premium,

3) odrzucać rozmowe i oddzwaniać – u mnie pomogło

Wyobraźmy sobie taką sytuację, gdzie ktoś wysłał do mnie maila, podszywając się pod znajomą mi osobę, prosząc o mój numer telefonu, który ja, głupi, podaję.

Czy w takim wypadku jest coś, co mogę zrobić? Czy mogę jedynie czekać, aż coś złego się stanie i liczyć na to, że uda się to odkręcić?

Pytam dla kolegi ;)

Ustawić zabezpieczenia u operatora aby nie wydał komuś innemu kopii Twojej karty SIM… ;)), przestrzec znajomych przed wyciekiem danych i możliwymi konsekwencjami… ;))

Ja wypracowałem sobie rozwiązanie – byłem kiedyś atakowany przez grupę z ukrainy. Dzwonili do mnie z losowych numerów, których nie mieli w posiadaniu. Ponieważ za każdym razem był to inny numer to nie mogłem ich blokować, nie pomagała także aplikacja do walki ze spamem. Rozwiązaniem było odrzucać 100% rozmów i oddzwanianie. Miałem o tyle prościej, że nigdy nie użyli numeru, który byłby mi znany także odrzucałem nieznane numery, aczkolwiek polecam. Bardzo szybko ataki ustały bo z ich perspektywy przestałem odbierać.

Inna metoda to tarpit.

Jeśli dzwonek przychodzący trwa np. 45 sekund to odbierasz dopiero w 43 s.

@Janusz123 – nie wszyscy znajomi tyle czekają… ;))

Nie było by najprościej odwrócić sytuację? Czyścić caller id (albo ustawiac jakiś jeden konkretny, np. 000000000) dla wszystkich rozmów przychodzących z wyjątkiem odpowiednio potwierdzonych albo przychodzących od “zaufanych” operatorów. Wtedy takiego Skype’a można by dodać do zaufanych jeśli faktycznie dobrze sprawdza.

Byłaby, ale operator tego nie zrobi dopóki ktoś nie oskarży go o współudział w związku z pełni świadomym udostępnieniem usługi.

Do polityków to niech sobie dzwonią. Gorzej, że wydzwaniają podszywając się pod banki i inne tego typu i potem babcie emerytki tracą całe oszczędności.

Co do tożsamości podszywaczy. Np do mnie dzwoni bot, który jak się go wypyta to podaje nazwę firmy dla której pracuje. Niestety mają siedzibę na Ukrainie i nic im nie można zrobić.

Rozwiązanie kompatybilne wstecznie – uznać bieżące id za przestarzałe, ale niczego nie wyłączać, dodatkowo przesyłać prawdziwe id (zweryfikowane). Po stronie telefonu odbiorcy pozostawić decyzję jak wyświetlać połączenia w których standardowe id nie zgadza się ze zweryfikowanym (wyobrażam sobie opcje typu: blokuj, ostrzegaj, nic nie rób).

Takie rozwiązanie można stopniowo wdrażać na poziomie operatorów oraz producentów telefonów.

Napisałem na komisariat z zapytaniem jak poprawnie zgłosić, że ktoś dzwoni do innych z mojego numeru (a wiem stąd, że jak ktoś nie odbierze i oddzwoni, to połączenie trafia do mnie). Dostałem taką odpowiedź:

“Opisane przez Pana połączenia nie można uznać jako usiłowanie dokonania przestępstwa i nie podlega zgłoszeniu.”

[…] np. darmowe pulsoksymetry z telefonami od złodziejaszków bankowych korzystających ze spoofingu telefonicznego i podszywających się pod numery infolinii banków, tych samych, którzy codziennie okradając w […]

W artykule jest informacja, że zabezpieczenia wdrożono w USA. A jak tam rozwiązano problemy innych sieci, spoza USA?

[…] oszuści posługują się prawdziwymi nazwami podmiotów z branży finansowej i mogą też spoofować faktyczny numer telefonu firmy, pod którą się podszywają. Ten atak może zwieść nawet czujniejszych internautów. Dlaczego? […]

[…] Przyznacie, że to już jest zabawne :) Ale mówiąc poważnie jest to odzwierciedlenie jednego wielkiego problemu jakim jest włączanie myślenia życzeniowego za każdym razem, gdy politycy tworzą przepisy “technologiczne”. Niech ktoś zrobi, niech ktoś to załatwi! To myślenie życzeniowe przerabialiśmy nie raz przy okazji różnych przepisów dotyczących np. cenzurowania internetu czy aktualnie przy ochronie przed spoofingiem. […]

[…] Sebastian Chorąży Przypisy: [1] Takie stanowisko prezentują specjaliści np. https://niebezpiecznik.pl/post/spoofing-rozmow-telefonicznych/ (dostęp: 24.05.2022 r.) [2] Najczęściej jest to aplikacja do zdalnego […]

[…] W październiku ubiegłego roku przez media mainstreamu przetoczyła się mała aferka. Bardziej clickbaitowe media pisały bzdury w stylu “Wojsko będzie czytać naszą korespondencję“. Tak naprawdę, chodziło o to, że rząd pracował nad Ustawią o zwalczaniu nadużyć w komunikacji elektronicznej, która miała wyeliminować m.in. problem bolesnego ostatnio (przede wszystkim dla polityków i ich rodzin, hehe) spoofingu telefonicznego. […]

[…] im tego linka albo tego albo […]

[…] pulpit. Klasyka: otrzymała telefon z oficjalnego numeru banku (przestępcy wykorzystali technikę spoofingu). Poniżej nagranie jednej z takich rozmów z bankowymi […]

[…] poza atakami phishingowymi są jeszcze zarówno ataki socjotechniczne z wykorzystaniem spoofingu telefonicznego, gdzie w rzeczywistości to ofiara okrada się sama (to nie przestępcy logują się na jej […]

[…] Niebezpieczniku już kilka razy wspominaliśmy o tym, że politycy chcą rozwiązać problem spoofingu rozmów telefonicznych. Co prawda potrzeba rozwiązania problemu pojawiła się po tym, gdy spoofing uderzył […]

[…] to “FindMy“) co ma sugerować, że pochodzi od Apple. Wciąż wiele osób nie wie, że absolutnie każdy może im wysłać SMS z dowolnego nadawcy. Co znajduje się pod linkiem? Oczywiście fałszywa strona, która wyłudza zarówno hasło […]

[…] zatrzymać się na chwilę i zwrócić uwagę na zjawisko, jakim jest spoofing. Jest to podszycie się pod numer telefonu innej instytucji lub osoby tak, aby wprowadzić […]

Kiedyś było fajniej. I lepiej. Telefony tylko stacjonarne, budki telefoniczne. Połączone kablami z centralami. I jaki wtedy spoofing byłby możliwy?

Po ki hooj ktoś wymyślił możliwość wykonywania połączenia na telefon… z internetu?

Telefony – to telefony! Internet i internetowe komunikatory – to powinna być odrębna kwestia, oddzielona od telekomunikacji i telefonii, od komórkowej też.

Wygląda na to, że ktoś celowo połączył jedno i drugie. Żeby przestępcy mogli bezkarnie działać i naciągać, okradać ludzi. A my szaraczki bezkrytycznie cieszymy się z nowych smartfonów, mediów społecznościowych, komunikatorów internetowych, nowych technologii, 5G.

Jeszcze raz pytam: jak to możliwe, komu i na co jest potrzebne – inicjowanie i wykonywanie połączeń na telefon z… internetu?

Telefony to telefony. Internet to internet.

[…] Niebezpieczniku już kilka razy pisaliśmy o ustawie, która ma powstrzymać oszustwa bazujące na spoofingu telefonicznym i SMS-owym. Jest to Ustawa o zwalczaniu nadużyć w komunikacji elektronicznej, która powstawała dość […]

Niebezpiecznicy a powiedzie mi jak to możliwe że spoof numeru wygląda dzwoni numer +48XXXXXXXXXYYYYYYYYY gdzie XX-numer obecny w książce YY- mój numer i wyświetla się że dzwonie ja ?