20:10

23.7.2020

Jeśli zastanawiacie się dlaczego nie widzicie dziś swoich treningów i innych "zdrowotnych" parametrów, jakie monitorujecie za pomocą urządzeń Garmina, to śpieszymy z wyjaśnieniem. Cyberprzestępcy temu winni. Co gorsza, część danych na temat waszych ostatnich treningów mogła przepaść bezpowrotnie. Czytaj dalej »

81 komentarzy

12:01

19.6.2020

W USA od kilku tygodni trwają protesty i walki z policją. Wiele osób straciło zaufanie do funkcjonariuszy i obawia się przebiegu nawet rutynowej kontroli drogowej. Jeden z internautów przygotował ciekawy "skrót" do Siri, czyli głosowej asystentki na iPhonie. Ale jest też wersja na Androida. Czytaj dalej »

32 komentarzy

16:13

6.4.2020

Panoptykon opublikował bardzo ważny i sensowny apel. Jest on skierowany do wszystkich, którzy do walki z koronawirusem chcą zaprząc technolgię, dane zbierane z różnych urządzeń czy tworzyć pomocne aplikacje. Zgadzamy się z tymi postulatami. I dlatego Niebezpiecznik jest wśród sygnatariuszy.

Polecamy lekturę i pchnięcie tego dalej, zwłaszcza do każdego kto chce "pomóc w walce z ... Czytaj dalej »

3 komentarzy

10:43

3.4.2020

W sobotę (4 kwietnia 2020) będziemy o godzinie 19:00 nagrywali 30 odcinek naszego podcastu Na Podsłuchu. Zrobimy to na żywo, a Ty możesz wziąć udział w nagraniu. Dołącz do nas na YouTube lub Facebooku. Tematem odcinka będzie inwigilacja i prywatność w kontekście aplikacji do walki z COVID-19. Czytaj dalej »

1 komentarz

14:21

22.2.2020

Każdy ma prawo do prywatności. A tym bardziej osoby starające się o urząd prezydenta. Dziennikarz RMF, Krzysztof Berenda, który sam korzysta z Signala zauważył, że ostatnio pojawiają się na nim masowo politycy, w tym sztabowcy kandydatów na prezydenta, m.in. Andrzeja Dudy. W opublikowanym dziś artykule zastanawia się, jakie ryzyka płyną z tego faktu i czy mogą ... Czytaj dalej »

76 komentarzy

11:04

13.2.2020

Generowanie i wprowadzanie w pole formularza wszystkich możliwych haseł, PIN-ów lub innych wartości nazywane jest w naszej branży atakiem bruteforce (a w matematyce wariacją z powtórzeniami). Czy jeśli zastosujemy tę technikę do numerów kart płatniczych, to możliwe będzie odgadnięcie poprawnego numeru karty i nieautoryzowane obciążenie czyjegoś rachunku zanim nasze próby "zgadywania" danych autoryzujących płatność zostaną ... Czytaj dalej »

75 komentarzy

15:04

4.2.2020

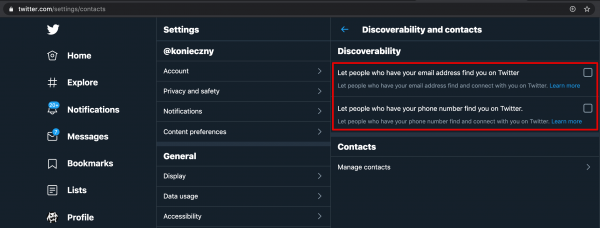

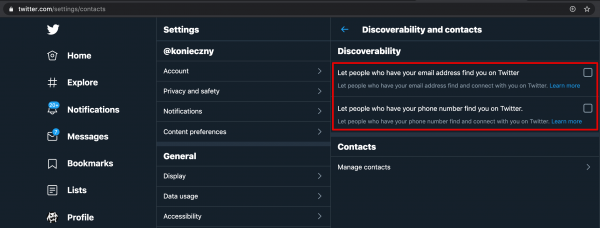

Twitter właśnie ogłosił, że zablokował "dużą sieć kont", które były wykorzystywane do mapowania numerów telefonów do konkretnych kont i użytkowników Twittera. Czytaj dalej »

37 komentarzy

14:33

4.2.2020

Tak.

To nagranie zbiera ochy i achy po internecie, ale niewiele osób wie, że ponad 3 lata temu, Google pokazało coś takiego. Czytaj dalej »

4 komentarzy

11:00

4.2.2020

Pokaźna lista na reddicie. Dajcie znać, czy któreś czytaliście i polecacie.

Mindf*ck: Cambridge Analytica and the Plot to Break America by Christopher WylieTargeted: The Cambridge Analytica Whistleblower's Inside Story of How Big Data, Trump, and Facebook Broke Democracy and How It Can Happen Again By Brittany KaiserCIA Diary: Inside the Company by Philip AgeeA Great ... Czytaj dalej »

12 komentarzy

10:43

21.1.2020

Przygotujcie się, macie jeszcze trochę czasu ;) Problem roku 2038 wynika z 32 bitowej zmiennej na jakiej systemy zapisują czas od 1970. Czytaj dalej »

6 komentarzy

11:37

22.11.2019

To coś co lubimy i my i UODO ;)

Czytaj dalej »

19 komentarzy

12:23

12.11.2019

W sieci pojawiła się beta nowego jailbreaka na iOS, który bazuje na exploicie Checkm8 z września. Jailbreak dotyczy urządzeń z iOS do wersji 12.3 -- od iPhona 5s do X, ale na razie nie wspiera iPadów.

Przypomnijmy, że Checkm8 to exploit na bootrom, niemożliwy do załatania przez Apple na urządzeniach z chipami A5 do A11. To ... Czytaj dalej »

3 komentarzy

10:28

29.10.2019

Każdemu zainteresowanemu analizą bezpieczeństwa aplikacji na Androida (i samego Androida) polecamy uwadze ten post. Wiele w nim przydatnych "ściągawek".

A gdyby ktoś chciał w temat wejść głębiej i "po całości", to zapraszamy na nasze 2 dniowe warsztaty z bezpieczeństwa aplikacji mobilnych, które odbędą się 5-6 grudnia w Warszawie. Czytaj dalej »

2 komentarzy

12:20

29.4.2019

Czy da się w ogóle zniknąć z internetu? A może lepiej nie znikać, a kontrolować informacje, które na nasz temat do sieci trafiają? Ale jak przy tym dbać o prywatność zarówno swoją, jak i swoich klientów lub bliskich? Co robić, żeby zminimalizować ryzyko wycieku naszych danych? Na te i wiele innych pytań znajdziecie odpowiedź w ... Czytaj dalej »

27 komentarzy

8:53

5.4.2019

Na Niebezpieczniku regularnie opisujemy incydenty, które przydarzyły się komuś innemu. Dziś będzie inaczej. W zeszłym tygodniu, ktoś chciał nas oszukać i okraść. Nie jest to pierwszy przypadek -- jak chyba każda firma w Polsce byliśmy wcześniej atakowani: dostawaliśmy pisma z fałszywych rejestrów wymagające fakultatywnych opłat. Moją tożsamość też już raz kradziono (w ataku z Orange w tle). ... Czytaj dalej »

91 komentarzy

10:51

2.4.2019

Nawet jeśli nie gracie w CTF-y, warto się przyjrzeć temu opisowi rozwiązania jednego z CTF-ów. Osoby zainteresowane bezpieczeństwem mogą podpatrzeć kilka tricków i technik. Oczywiście trzeba pamiętać, że pentest realnych aplikacji różni się od zadań na CTF (te są dość wysublimowane), ale to nie oznacza, że wiedza zdobyta na trzaskaniu CTF-ów i wyćwiczone do granic kombinowanie ... Czytaj dalej »

2 komentarzy

11:53

29.3.2019

Jeśli słyszeliście o użytkownikach iPhonów, którzy wkładają je do mikrofalówki na 5 sekund, bo przeczytali, że to sprawia iż smartfon robi się wodoodporny, to spodoba się Wam trolling, jaki właśnie przetacza się przez Twittera. Ludzie retwittują przepis na to, co zrobić, aby uzyskać dodatkowe "skórki" kolorystyczne w aplikacji Twittera. Czytaj dalej »

26 komentarzy

21:01

21.3.2019

Internet właśnie obiega informacja, że z Facebooka nastąpił "wyciek haseł 600 milionów użytkowników" i że "przez kilka lat były one udostępnione na jednym serwerów w plain text", czyli bez szyfrowania. Nie jest to do końca prawda... Czytaj dalej »

40 komentarzy

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.