7:00

21.11.2017

O sprawie pisze Trójmiasto.pl:

Gdy celnicy dokonywali rewizji przesyłki nadesłanej firmą kurierką, natychmiast dostrzegli, iż na kryptokoparkach brak jest wymaganych przez prawo oznaczeń bezpieczeństwa. Tym samym, zamiast trafić pod wskazany adres, wszystkie urządzenia zostały skonfiskowane i zdeponowane w magazynie celnym.

- Poinformowany o tym fakcie Wojewódzki Urząd Komunikacji Elektronicznej wydał opinie, w której stwierdził, iż wprowadzenie zatrzymanych ... Czytaj dalej »

28 komentarzy

19:00

4.11.2017

Prezentujemy antyphishingową, antyvishingową i antymalware'ową osłonkę na telefon autorstwa jednego z naszych Czytelników, Anatola:

Czytaj dalej »

11 komentarzy

10:00

2.11.2017

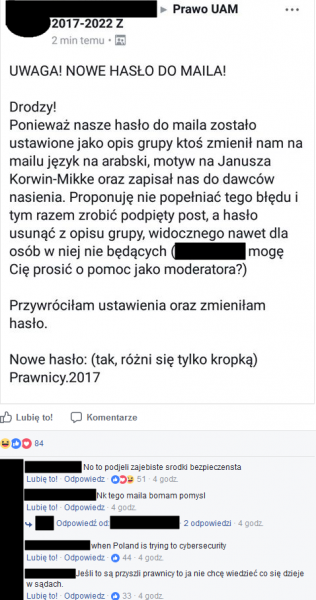

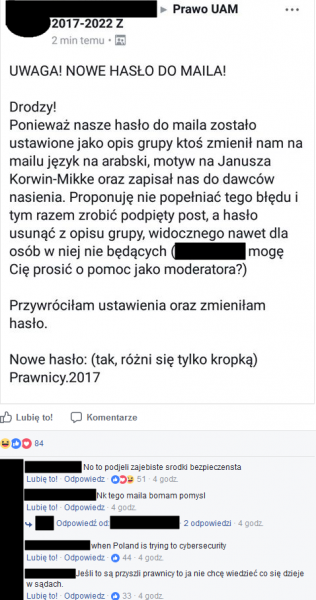

O tym, jak kretyńskie zachowania wykazują studenci (różnych kierunków) pisaliśmy już w tekście pt. Błąd studentów na Facebooku zakończył się skasowaniem danych z ich telefonów.

Ale najwyraźniej dalej są kierunki na poważnych uczelniach, na których studenci dochodzą do wniosku, że wspólny "grupowy" e-mail to dobry pomysł. A w dodatku ujawniają do niego hasło w opisie grupy ich roku ... Czytaj dalej »

21 komentarzy

9:47

17.10.2017

...i w ten sposób zainfekowała wojskową sieć Południowej Korei i wykradła jej tajne dokumenty. Żeby było śmieszniej, "zhackowany" przez Północnokoreańczyków antywirus (firmy Hauri) był zainstalowany w sieci odciętej od internetu, która jednak przez rok była do internetu podłączona. Na skutek błędu ludzkiego -- po pracach serwisowych nie odpięto kabelka, który łączył intranet z internetem... To ... Czytaj dalej »

10 komentarzy

21:39

20.9.2017

Bardzo ciekawy artykuł na temat oszukiwania systemów AI, które "rozpoznają" obiekty. Wystarczy nałożenie niezauważalnego dla ludzkiego oka filtra, aby maszyny rozpoznawały zupełnie inne obiekty od faktycznie widocznych. Tu przykład:

Złośliwe zastosowanie? Ogłupianie algorytmów wbudowanych w samochody, które zamiast znaku STOP zobaczą znak "masz pierwszeństwo" i nie zatrzymają się na skrzyżowaniu. Czytaj dalej »

3 komentarzy

11:58

14.9.2017

Na zakończonej dwa dni temu konferencji Apple przedstawiono nowego iPhona X. Przyjrzyjmy się nowym funkcjom bezpieczeństwa, które pojawią się w tym modelu -- a zwłaszcza budzącej kontrowersje funkcji Face ID i rozprawmy się z kilkoma mitami, które pojawiły się na jej temat w internecie. Czytaj dalej »

45 komentarzy

12:45

22.8.2017

Oto film ukazujący jak luka podczas reflashowania firmware'u pozwala wielokrotne (z pominięciem licznika błędów) wprowadzanie kodów odblokowywania ekranu. Atak jest ograniczony (szybko działa do minuty po zmianie kodu, więc jest to zupełnie nierealna sytuacja w realnym życiu), a po tym czasie sprawdzenie jednej kombinacji to ok. 50 sekund. Łatwo więc policzyć ile czasu zajmie przejście ... Czytaj dalej »

4 komentarzy

7:52

18.7.2017

Trwa promocja Humblebundle Books. Kilka dobrych książek jest za dolara. Ale jest też parę za 8 dolców i parę za 15 dolarów. Wy decudujecie ile płacicie. Możecie też więcej. Czytaj dalej »

7 komentarzy

8:44

6.7.2017

Właśnie opublikowaliśmy 10 aktualizację naszego megaartykułu poświęconego zeszłotygodniowym wydarzeniom na Ukrainie.

10 aktualizacja zawiera dowód na to, że przestępcy potrafią rozszyfrować pliki oraz analizę logów z serwerów M.E.Docs, która pokazuje, jak atakujący przez rekonfigurację serwera i przekierowywanie ruchu na OVH byli w stanie infekować ukraińskie firmy (i w jakich dokładnie oknach czasowych).

Zapraszamy do lektury! Czytaj dalej »

2 komentarzy

14:13

21.6.2017

OpenVPN przeszedł ostatnio 2 audyty kodu. Nie znalazły one większych błędów. Ale znalazł je jeden z niezależnych badaczy, który także przejrzał i pofuzzował kod OpenVPN. Opis jego dokonań tutaj. Szybko się zaktualizujcie, jeśli korzystacie z OpenVPN.

Przy okazji, w podlinkowanym wyżej tekście ciekawe refleksje na temat podejść do analizy kodu (ręczna, automatyczna z użyciem fuzzerów).

Dziękujemy Andrzejowi za informacje. Czytaj dalej »

7 komentarzy

21:16

19.6.2017

Jeśli nie wzięliście udziału w naszym wykładzie na konferencji InfoShare 2017, to zapraszamy do obejrzenia jego nagrania. Organizatorzy już umieścili prelekcję na YouTube:

Czytaj dalej »

17 komentarzy

22:42

18.6.2017

Oto analiza jednego z czytelników na podstawie własnych logów.

TOP15 prezentujemy poniżej:

1 root 10934

2 admin 1137

3 ubnt 110

4 user 103

5 support 90

6 pi 79

7 git 69

8 ftp 64

9 mysql 60

10 default 59

11 monitor 58

12 0 57

13 usuario 55

14 test 51

15 ftpuser 44 Czytaj dalej »

32 komentarzy

16:13

26.5.2017

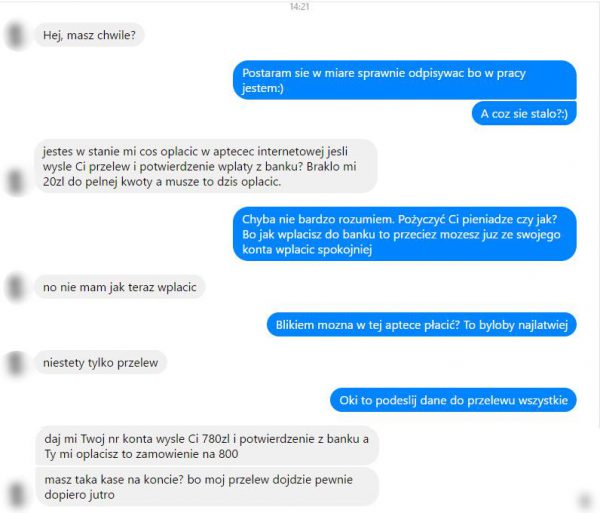

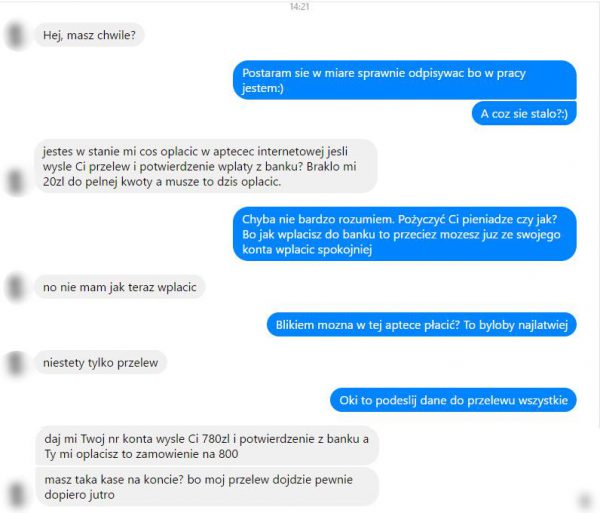

Tak:

Udało się, ponieważ rozmówca był znany ofierze. Ktoś po prostu przejął jego konto i tak uwiarygodnił prośbę o dokonanie przelewu.

Postujemy na przestrogę dla wszystkich tych, którzy mówią

"a mogą mi zhackować moje konto na fb, nic ważnego tam nie mam"

Ty może nie masz, ale jak widać, można zarobić także na Twoich relacjach (zaufaniu) z ... Czytaj dalej »

31 komentarzy

9:06

12.5.2017

Z racji liczby udzielanych mediom wypowiedzi, doszliśmy do wniosku, że ze względu na ich szczegółowość i edukacyjny charakter, będziemy je także udostępniali na łamach Niebezpiecznika. Nie chcemy aby zniknęły w otchłani czyjegoś serwera za kilka lat, albo żeby schowano je za paywallem danej gazety. Dodatkowym atutem będzie to, że prezentowana przez nas wypowiedź jest pełna ... Czytaj dalej »

1 komentarz

23:00

2.4.2017

O ataku na KNF wiadomo od prawie 2 miesięcy. Kiedy o tym pisaliśmy, TVP (i inne telewizje) nie były tematem specjalnie zainteresowane. Od jednej z redakcji usłyszeliśmy nawet, że "nie ukradli kasy, to w sumie nie ma tematu na newsa". W zeszłym tygodniu, to się jednak zmieniło. Do naszej redakcji nagle zaczęli wydzwaniać dziennikarze kilku ... Czytaj dalej »

17 komentarzy

14:11

28.3.2017

Jeden z naszych czytelników otrzymał taką prośbę na FB.

Niezależnie od tego, czy to scam, czy nie - sugerujemy nie wypłacać obcym ludziom pieniędzy przez swoje rachunki. Dokładnie za to stawiane są zarzuty tzw. słupom (por. Jak internetowi przestępcy z Polski rekrutują słupów), a dokładnie mułom (por. Ktoś chciałby sobie dorobić?). Czytaj dalej »

26 komentarzy

20:21

6.3.2017

Strona, na której możecie sprawdzić, co było pobierane przez BitTorrent z waszego IP.

EDIT: patrząc po komentarzach, proponujemy jeszcze krótkie ćwiczenie logiczne -- zastanówcie się skąd właściciel strony ma dane. To wam odpowie na pytanie, czemu nie widzicie części pobieranych przez siebie plików. Czytaj dalej »

42 komentarzy

13:34

6.3.2017

Ciekawy artykuł w NY Times opisuje, jak rosyjscy hackerzy podrzucają kompromitujące materiały (tzw. "kompromat", głównie dziecięcą pornografię) na komputery przeciwników Putina. Lub każdego, kto odpowie na darknetowe ogłoszenie i zapłaci 600 USD:

On the “dark web,” an area of the internet that requires special software and authorization codes to enter, suspected Russian hackers openly offer to ... Czytaj dalej »

16 komentarzy

12:20

24.2.2017

Nie przejmuj się, nie jesteś sam:

Usterka, według Tavisa, nie ma nic wspólnego z wyciekiem danych (w tym pewnie także tokenów OAuth do Google) z Cloudflare.

Tym, którym pojawił się ten komunikat, jak zawsze, polecamy włączenie 2FA na swoim koncie Google. Najlepiej przy użyciu klucza sprzętowego U2F -- o tym jak to zrobić, pisaliśmy tutaj. Czytaj dalej »

19 komentarzy

19:58

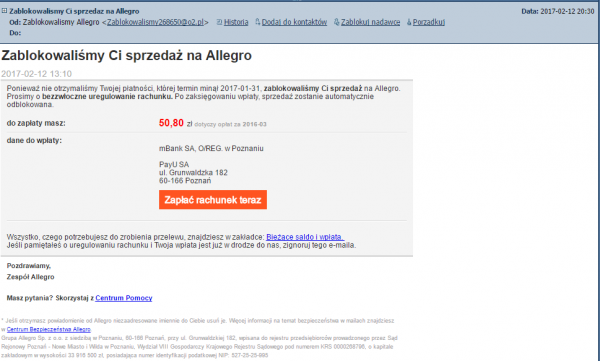

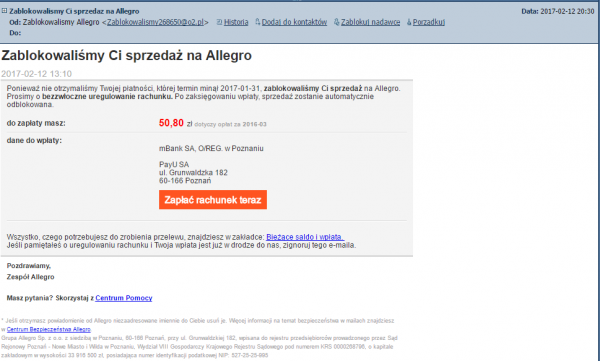

13.2.2017

Po raz kolejny odezwali się przestępcy stojący za scamem na zablokowane konto Allegro. Od wczoraj na skrzynki posiadaczy kont w serwisie Allegro spływają następujące e-maile z adresu "Zablokowalismy368650@o2.pl" o następującej treści: Czytaj dalej »

6 komentarzy

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.