9:23

26.6.2018

Ciekawa przygoda spotkała jednego z naszych Czytelników:

Ok 3 miesiące temu syn dostał służbową kartę (wcześniej chyba używaną w jego firmie). Wpisałem go dzisiaj do książki i pojawił mi się komunikat "[Syn] jest w Signal". Tymczasem on nie używa Signala i nie ma go zainstalowanego. Co więcej po moim "cześć" ktoś po drugiej stronie odpowiedział i ... Czytaj dalej »

23 komentarzy

12:50

19.6.2018

Autor:

Piotr Konieczny |

Tagi:

Apple, Apple Pay, bank, banki, iPhone, karty kredytowe, karty płatnicze, karty zbliżeniowe, Mastercard, NFC, płatności, płatności zbliżeniowe, pieniądze, RFID, VISA

Od kilku godzin, Polacy posiadający iPhony z NFC (od iPhone 6 w górę) i zegarki Apple Watch mogą korzystać z Apple Pay, czyli w aplikacji Wallet skojarzyć telefon z posiadaną przez siebie kartą płatniczą kilku polskich banków. Czy to bezpieczne? Kto będzie miał dostęp do historii transakcji i numeru karty podczas płatności Apple Pay? Kiedy ... Czytaj dalej »

160 komentarzy

11:03

14.6.2018

Bardzo dużo dobra. Łza się w oku kręci. Czytaj dalej »

9 komentarzy

20:44

15.5.2018

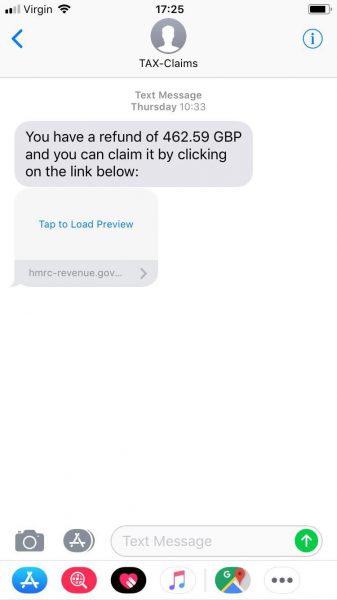

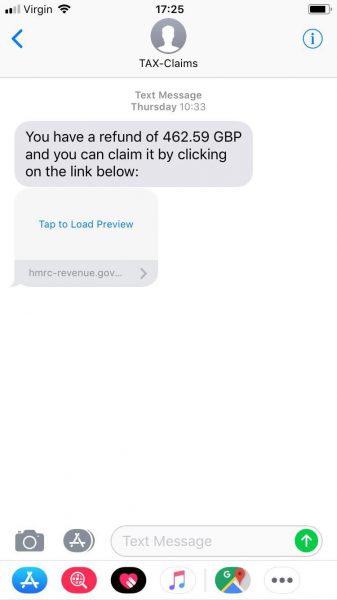

Jeden z naszych Czytelników na emigracji podesłał nam SMS-a jakiego dostał:

Link prowadzi do strony:

http://hmrc-revenue.govs.uk.claim-tax-refund.overview.revmn[.]net/

Pod którą jest formularz zwrotu (bez https, na totalnie podejrzanej domenie) proszący pod koniec o dane karty. I już jest jasne na czym polega scam:

Jak widać, nasi rodzimi cyberzłodzieje są lepsi. O ile mają tak samo nieżyciowe nazwy domen, to przynajmniej serwują ... Czytaj dalej »

10 komentarzy

19:13

3.4.2018

A dokładnie 496845761 haszy udostępnionych przez haveibeenpwnd.com zostało już złamanych przez hashes.org i można tam hashe odwrócić, dzięki czemu uda się ustalić najpopularniejsze na świecie hasła.

Przypomnijmy, że lista 500 milionów haszy została stworzona na podstawie wycieków z różnych serwisów i zawiera też informację ile razy dane hasło się pojawia w różnych wyciekach. Po co udostępniono taką ... Czytaj dalej »

20 komentarzy

11:38

29.3.2018

Z tego artykułu na Onecie niestety nie dowiemy się jak piłkarzy okradziono. Czy był to włam na skrzynkę e-mail jednej drużyny, zapoznanie się z formatem dokumentów i następnie podesłanie takiego samego e-maila z poprawnej skrzynki jeszcze raz, ale z podmienionym rachunkiem bankowym? Czy może był to spoof od A do Z, a przestępcy nie-wiadomo-skąd wiedzieli ... Czytaj dalej »

3 komentarzy

13:56

2.3.2018

Zamiast "nicków" graczy pojawiły się prawdziwe nazwiska. Nawet jeśli tych nazwisk nie było na koncie Xboksa i nawet jeśli użytkownik miał poprawnie ustawione opcje prywatności.

I tak, osoba o nicku XXX, z wpisanym w koncie Xbox fałszywym imieniem i nazwiskiem (Jan Kowalski) była wyświetlana jako Adam Nowak. Skąd Microsoft miał prawdziwe dane? Wedle "ofiar" zasysał je ... Czytaj dalej »

14 komentarzy

7:01

21.2.2018

Stary, bo z 2002 roku, ale jary poradnik: Jak odszukać ukryte kamery? Znacie inne metody? Kilka aktualniejszych informacji w tym wątku. Czytaj dalej »

5 komentarzy

13:01

19.2.2018

Ładnie opisane tutaj. Menu jest po prawej - przeklikajcie wszystkie pozycje:

Reconnaissance

Initial Compromise

Persistence

Command and Control

Privilege Escalation

Lateral Movement

Asset Discovery

Data Exfiltration

Czytaj dalej »

Dodaj komentarz

7:01

19.2.2018

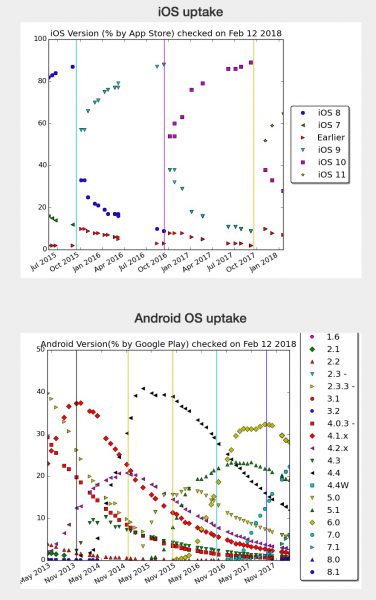

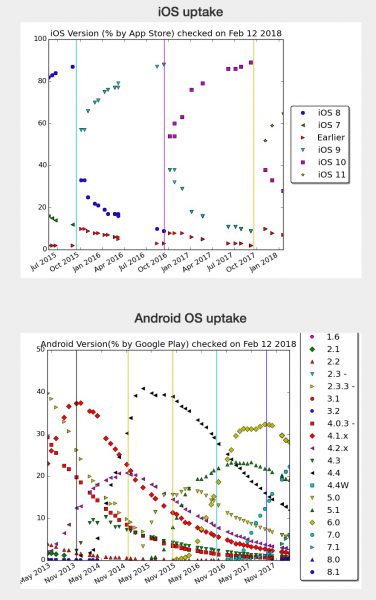

Ten wykres pięknie wizualizuje różnice pomiędzy szybkością aktualizacji na iOS i Androidzie:

Czytaj dalej »

5 komentarzy

7:30

8.2.2018

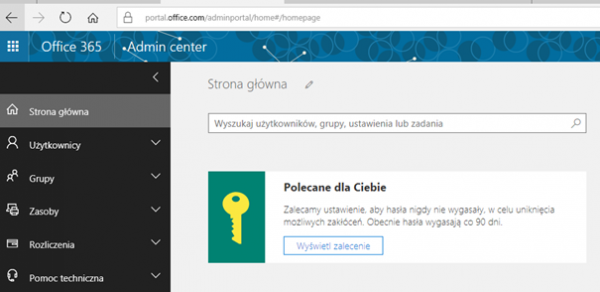

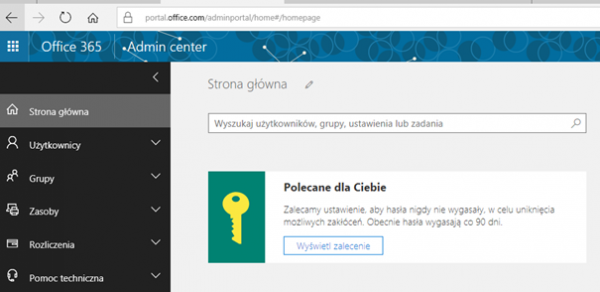

Taki screen podesłał nam jeden z Czytelników. Wynika z niego, że Microsoft zachęca do braku regularnej zmiany haseł:

I Microsoft nie jest w tym podejściu odosobniony. Najnowsze sugestie organizacji standaryzującej NIST są takie same -- nie powinno się na użytkownikach regularnie (np. co miesiąc) wymuszać zmiany haseł.

Oczywiście, jak zawsze, takie podejście ma swoje plusy i minusy. Wszystko ... Czytaj dalej »

47 komentarzy

9:38

7.2.2018

WordPress wydał wersję 4.9.4, która usuwa poważny problem z modułem automatycznej aktualizacji, jaki został wprowadzony w wersji 4.9.3. Poważny bo automatyczna aktualizacja od wersji 9.4.3 przestała działać. Innymi słowy, aby przywrócić automatyczne aktualizowanie się WordPressa, musicie samodzielnie wgrać paczkę 4.9.4 na swój serwer (wystarczy kliknąć w "check updates", a potem "install"). A jeśli nie możecie ... Czytaj dalej »

11 komentarzy

19:00

5.2.2018

Social Recon to zestaw skryptów w Pythonie, które sprawdzają w różnych serwisach, czy dana osoba ma na nich konto (i przy okazji, czy jej dane wyciekły). Interfejs wygląda tak

...ale jak nie chcecie się bawić w instalacje tego skryptu, to po prostu przejrzycie strony jakie on odpytuje tutaj. Dla waszej wygody, przeparsowane urle zamieszczam poniżej:

https://www.twitter.com/{}

https://haveibeenpwned.com/

https://github.com/{}

https://www.facebook.com/search/people?q={}

http://s594.photobucket.com/user/{}/profile/

https://www.youtube.com/user/{}

https://www.flickr.com/people/{}/

https://imgur.com/user/{}

https://hacked-emails.com/api?q={}

https://en.wikipedia.org/wiki/User:{}

https://steamcommunity.com/id/{}

https://www.liveleak.com/c/{}

https://www.reddit.com/user/{}

https://www.pinterest.com/{}/

https://www.medium.com/@{}/

https://www.tripadvisor.com/members/{}

Znacie inne ... Czytaj dalej »

6 komentarzy

12:31

5.2.2018

Podszyty socjotechniką "trick", nakłaniający użytkownika do ujawnienia swojej lokalizacji (na desktopach, w oparciu o okoliczne sieci Wi-Fi). Pretekstem jest dostęp do pliku.

Strona wygląda tak:

Request w logach tak:

127.0.0.1 - - [04/Feb/2018 19:40:35] "GET /geolock.html HTTP/1.1" 200 -

127.0.0.1 - - [04/Feb/2018 19:40:45] "GET /geoloc/51.5539135_-0.1166846 HTTP/1.1" 404 -

Na tego typu pretekst łapią się ludzie zapisujący się na SMS-y ... Czytaj dalej »

3 komentarzy

9:03

5.2.2018

Signal to świetny komunikator zapewniający poufność korespondencji (szyfrowanie end-to-end). Działa na iOS, Androidzie, Windowsie, Linuksie i MacOS. Z jego protokołu korzystają także WhatsApp, Facebook Messenger i Google Allo. A oto wyniki analizy tego protokołu pod kątem bezpieczeństwa z listopada 2017 roku. Czytaj dalej »

24 komentarzy

20:52

4.2.2018

Do dość odważnego ruchu posunął się Maciek Budzich, który na Facebooku opublikował zdjęcia swojej karty płatniczej. Karta po 5 minutach została obciążona przez kogoś, kto kupił sobie nią elektronikę na Amazonie. Czytaj dalej »

45 komentarzy

19:41

2.2.2018

Świetny wykład o tym jak analiza metadanych przez włoskich antyterrorystów ujawniła szpiegowską siatkę CIA działającą na terenie Mediolanu. Dowiecie się też z niego, dlaczego szpiedzy nosili telefony w paczkach od chipsów :)

Czytaj dalej »

9 komentarzy

10:24

23.1.2018

31 stycznia odbędzie się w Krakowie wykład (wjazd za free, ale trzeba się tu zarejestrować) organizowany przez firmę Semihalf. Chłopaki z tej firmy od 12 lat współpracują z producentami chipów opartych o architekturę ARM. Jak sami piszą o sobie:

Tworzymy m.in firmware, bootloadery, drivery dla tych procesorów więc ostatnie wiadomości dotyczące luk bezpieczeństwa (Meltdown i Specter), ... Czytaj dalej »

5 komentarzy

9:29

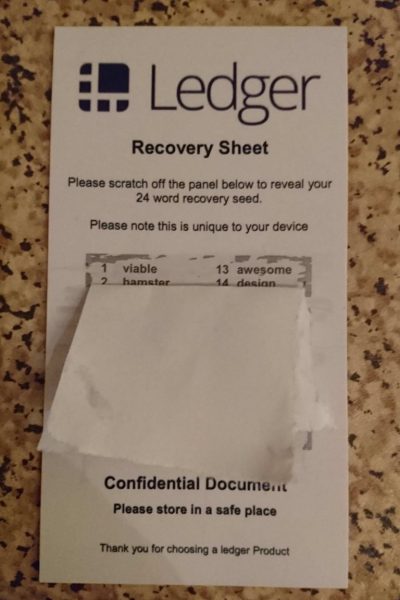

8.1.2018

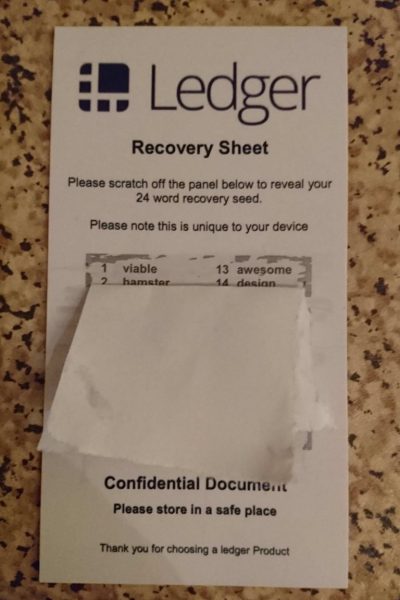

Ciekawa historia. Człowiek kupuje uznany sprzętowy portfel na krytowaluty (Ledger), czyli jedną z najbezpieczniejszych metod przechowywania wirtualnych walut. Niestety, robi to przez pośrednika (człowiek na eBay'u). Okazuje się, że sprzedawca zna klucz prywatny unikatowy dla urządzenia -- normalnie generuje się go samodzielnie przy inicjalizacji, ale tu sprzedawca wykazał się kreatywnością i sam wygenerował klucz, a kupującemu dostarczył go ... Czytaj dalej »

37 komentarzy

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.