5/2/2014

A to niespodzianka. Najnowsze dokumenty ujawnione przez Snowdena zdradzają, że GCHQ, czyli brytyjski odpowiednik NSA, atakował Anonimowych oraz hacktywistów z nimi powiązanych. I to na wiele sposobów. Co więcej, jak na ironię, techniki z których korzystali agenci były dokładnie takie same, jak te, którymi posługiwali się Anonimowi. DDoS i socjotechnika.

Rolling Thunder

Informacje na temat ddosowania Anonimowych przez GCHQ pochodzą z prezentacji przygotowanej na SIGDEV. Autorem slajdów jest jednostka o nazwie Joint Threat Research Intelligence Group (JTRIG), która pakietowaniu nadała uroczą nazwę “Rolling Thunder“. DDoSem oberwały serwery IRC-owe na których przebywali Anonimowi.

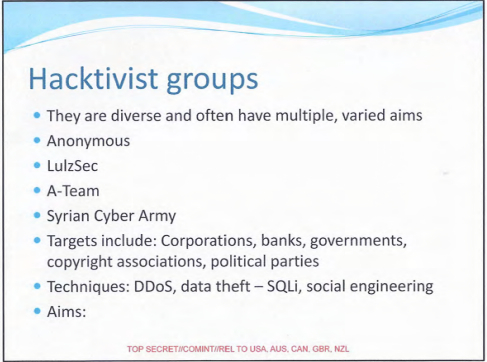

Celem ataków wykonywanych przez brytyjski wywiad miało być “zniechęcenie” internautów do przyłączania się do grup hacktywistów. A kto według GCHQ jest hacktywistą? Oto odpowiedź:

DDoS to nie wszystko

Agenci mieli także (zapewne w przerwach pomiędzy DDoSami) infiltrować kanały IRC-owe, które skupiały osoby powiązane z Anonimowymi. Celem tych działań było ustalenie tożsamości uczestników rozmów. W końcu komuż z nas się kiedyś przez przypadek nie wkleiło coś więcej do irssi, niż powinno, albo któż z nas nie zapomniał raz połączyć się z IRC-em nie przez proxy. Działania okazały się skuteczne — kilku członków LulzSec i Anononimowych zostało namierzonych i aresztowanych. Jeśli nawet nie wpadli sami, to wsypali ich koledzy.

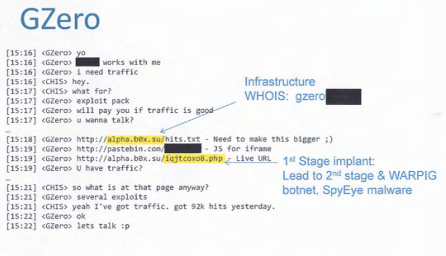

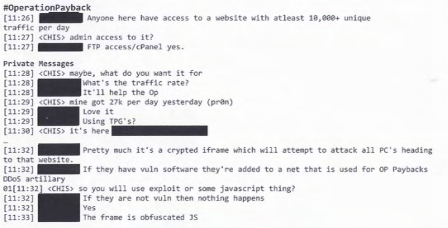

Oto zapis rozmów agenta z jednym z “hacktywistów”:

Dlaczego wybrano DDoS?

Tak prymitywne (nie mniej jednak skuteczne) techniki ataku jak DDoS w wykorzystaniu służb są zastanawiające. Nie pomagają one przecież w zbieraniu informacji na temat “przeciwnika”, a jedynie go unieszkodliwiają na kilka chwil, przy okazji zakłócając pracę innych “legalnych” sieci.

Być może wybrano DDoS bo chodziło o szybki efekt działania? W latach 2010 i 2011 roku koordynowane przez Anonimowych / LulzSec / AntiSec ataki wymierzone w firmy, które blokowały akcje zbierania funduszy na Bradley’a Manninga, coraz bardziej zaczęły doskwierać nie tylko firmom prywatnym (Sony, Mastercard i PayPal), ale również i instytucjom rządowym i to nie tylko z Wielkiej Brytanii (np. FBI i CIA i Senat).

Przypomnijmy, że ujawniony przez Niebezpiecznika “przetarg” MON-u na polskiego wojskowego wirusa “ID-29” również zakładał, że oprogramowanie to ma umożliwiać wykonywanie ataków DDoS.

I na koniec postawmy pytanie — czy DDoS to dobra metoda na powstrzymanie “atakujących”? Oprócz tych kilku “na celowniku”, cierpią inny, normalni użytkownicy sieci.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“I na koniec postawmy pytanie — czy DDoS to dobra metoda na powstrzymanie “atakujących”? Oprócz tych kilku “na celowniku”, cierpią inny, normalni użytkownicy sieci.”

To jest wojna, ofiary w cywilach są nieuniknione :)

…dokładnie!…

Eskimosi z izrahella!…

http://www.youtube.com/watch?v=M0kHTKg0Ptc

http://www.youtube.com/watch?v=6xn-6fupVmI

To nie jest pytanie czy to dobra metoda na powstrzymanie “atakujących”. Pytanie, jak rząd uzasadania użycie tego narzędzia, za którego użycie równocześnie nakłada kary na innych.

Z Twittera: (…) Jake Davis @DoubleJake

I plead guilty to two counts of DDoS conspiracy and to my face these GCHQ bastards were doing the exact same thing – (…)

Oczywiście takie pytanie można zadać w odniesieniu do wielu innych metod używanych przez rządy i służby :).

Pierwszy !!! :-p [noob mode On]

Oj wiadomo, że:

1.Trzeba ścigać piratów torrentowych !!!!! – A jednocześnie ani widu ani słychu, kar dla ANTYPIRATÓW/watykanu/urzędników/etc. [u których wykryto ściągane z torrentów pliki]

2.Broń boże Ddosować cokolwiek bo to ZUO i w ogóle :-) A przykład mamy w tym artykule no i na świecie ogólnie też.

A teraz podstawcie sobie cokolwiek:

CO MOŻE ROBIĆ PAŃSTWO/WŁADZA/FBI/NSA/SRUTUTUTU

A tu WY z drugiej strony:

0

Ostatnie pytanie wydaje się być retoryczne. ;) Rządy wielu krajów już nie raz pokazały, że z ofiarami postronnymi się nie liczą – nie widzę podstaw dlaczego w cyberprzestrzni miałoby być inaczej…

Mam duży niesmak w buzi :|

Obiecuję ze następnym razem przed zjem ananasa.

Moment, już kończę. Nie wycieraj w firankę.

Pomijając to, że nakurzają w nich DDosem – to skąd mają rozproszony botnet do tego?

“I na koniec postawmy pytanie — czy DDoS to dobra metoda na powstrzymanie “atakujących”? Oprócz tych kilku “na celowniku”, cierpią inny, normalni użytkownicy sieci. ”

Chyba sobie jaja robicie. A czy bomba na Hiroszimę i Nagasaki nie zabiła setek tysięcy niewinnych (cywile) ludzi? No właśnie. Tak więc wątpię by w ogóle ‘ich’ (wszystkich, nie mówię tu tylko o GCHQ) obchodziło dobro “innych, normalnych użytkowników sieci.”

A odpowiadając na pytanie czy to dobra metoda. Odpowiem tak: na pewno skuteczna.

Kto jeszcze wierzy aktorowi Snowdenowi?

Rozumiem, że Ty za to bezgranicznie wierzysz we wszystko co mówi Donald Tusk? :P

Co ma do tego Donald Tusk, bo nie rozumiem?

….ja!…wyrzuć tivi!…

http://www.youtube.com/watch?v=6xn-6fupVmI

Co do ostatniego zdania – mozna zadac podobne pytanie:

– dlaczego “prywatny” dodruk pieniedzy jest karalny i nielegalny?

Przeciez skutkuje dokladnie tym samym czym legelany – inflacja przez ktora cierpia “niewinni” obywatele…

Dzisiejsze rzady po prostu cechuje moralnosc Kalego …

Troll failed Ninja.

To Ty nie wycieraj w firankę i mogłeś się umyć przed.

Czasy są takie, że ataków na państwa dokonuje się teraz w cyberprzestrzeni. Mając dobrą armię “cyberżołnierzy” można skutecznie rozwalić infrastrukturę wroga. Trend ten z roku na rok staje się coraz mocniejszy i coraz więcej ataków dokonuje się za pomocą sieci, a nie za pomocą piechoty. Jest to prostsze, tańsze, a i czasami o wiele skuteczniejsze. Jesteśmy obecnie świadkami zupełnie nowych zbrojeń – tym razem nie w nowe czołgi, samoloty, czy atomówki, ale w broń informatyczną. A skoro używanie broni konwencjonalnych ma wliczone w ryzyko “straty w cywilach”, to tym bardziej takie “straty” muszą być bez mrugnięcia okiem wpisywane w komputerowe formy ataku.

Czy mamy sie bac panstwowych hakerow i jeszcze za to placic .?

[…] I gdzie są brytyjscy szpiedzy, kiedy ich potrzeba? […]

collateral damage to sie nazywa i ladnie wyglada w raportach

“Oprócz tych kilku “na celowniku”, cierpią inny, normalni użytkownicy sieci.”

Jak w każdej wojnie, szczególnie domowej władza vs. lud.

Mariola robi za Trola,

Jak ciezko niektorym zrozumiec, ze istnieja ludzie ktorym zalezy na tym by uswiadomic nam zagrozenia! Mnie przekonuja Ci co wspieraja Snowdena Schneier!