3/12/2009

BitLocker oraz TrueCrypt to programy służące do szyfrowania dysku. BitLocker jest dostępny w Windows Vista, Windows 7 i Windows Server 2008. TrueCrypt działa na Windows, Linuksie i Mac OS X. Natomiast Passware Kit Forensic to jeden z programów, który potrafi “odzyskać” klucze do zaszyfrowanej BitLockerem partycji.

Dziś w sieci pojawiła się informacja o programie Passware Kit Forensic, który odzyskuje klucze używane przez BitLockera z pliku z obrazem pamięci RAM badanego komputera. Oprogramowanie jest drogie (750 dolarów) i dostępne w wersji na pendrive’a, która pozwala odzyskać klucze bez wprowadzania żadnych zmian do badanego komputera.

Warto zauważyć, że Passware Kit Forensic tak naprawdę implementuje stary, bo zaprezentowany ponad rok temu przez studentów z Princeton atak typu Cold Boot, który można przeprowadzić znacznie tańszym kosztem ;-)

Ataki Cold Boot – jak to działa?

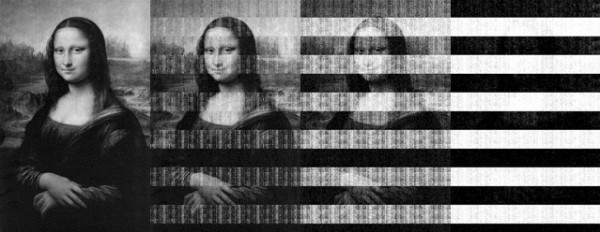

Po wyłączeniu komputera, dane w pamięci RAM nie znikają natychmiastowo (jak niektórzy uważają). Poniższy obrazek doskonale obrazuje zjawisko ulotności danych z pamięci RAM w czasie:

Ulotność pamięci można dodatkowo spowolnić, obniżając temperaturę kości pamięci (np. przy wykorzystaniu spray’u ze sprężonym powietrzem, odwróconej do góry nogami). Zobaczcie sami:

Inną metodą ataku na szyfrowane dyski (za pomocą BitLockera, TrueCrypta, PGP i podobnych) będzie nie “odzyskiwanie” a przechwytywanie hasła, które użytkownik musi wprowadzić przy starcie systemu.

Przykładem tego typu ataku jest Evil Maid autorstwa Joanny Rutkowskiej i Aleksa Tereshkina. Badacze udostępnili obraz pendrive’a, z którego należy zabootować komputer — prowadzi to do wprowadzenia keyloggera do TrueCryptowego bootloadera. Aby odczytać przechwycone hasło, należy jeszcze raz zabootować komputer za pomocą Evil Maid USB. Narzędzie w obecnej wersji umożliwia atak jedynie na TrueCrypta.

Jak zabezpieczyć się przed wyciekiem klucza?

Ochrona przed atakami ColdBoot polega na wyłączaniu, a nie usypianiu czy hibernacji komputera korzystającego z szyfrowania. Po kilku minutach od wyłączenia, atakującemu nie uda się odzyskać klucza.

Ochrona przed atakiem EvilMaid może być kilkustopniowa. Założenie hasła na BIOS oraz zmiana kolejności bootowania tak, aby komputer startował z dysku twardego, a nie USB i CD-ROM-u jest pierwszym krokiem, który spowolni działania “złośliwej pokojówki”. Drugim będzie (trudna do osiągnięcia) fizyczna ochrona komputera, w momencie gdy nie mamy go na oku. Trzecim, skorzystanie z Disk Hashera, którego zadaniem jest sprawdzenie, czy podczas naszej nieobecności, ktoś nie podrzucił nam czegoś do MBR-a.

Wniosek z powyższego jest tylko jeden. Zawsze mieć komputer przy sobie! Proste, prawda? :-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Aby zabezpieczyć się przed manipulacjami boot sektora, gdy spuszczamy komputer z oka na jakiś czas wystarczy zwykłe hasło na biosie (oczywiście stosowane wraz z bootowaniem wyłącznie z dysku). Z drugiej strony, gdy damy komuś wystarczająco dużo czasu sam na sam z naszym komputerem… nic już nie pomoże ;)

Zahariash: pod warunkiem, że BIOS-u z którego korzystasz nie da się odblokować “uniwersalnym” hasłem… :>

@pk A co powiesz na resetowanie hasła zwyczajnie resetując CMOS zworką?

@j_kubik

A zresetujesz zworką w laptopie?

Uniwersalne, jak uniwersalne. O ile system nie ma TPM’a to wystarczy zabawa z baterią CMOS, co w przypadku laptopów wymaga troszkę czasu na wybebeszenie tego i owego.

Uniwersalnych haseł jest coraz mniej. Chyba serwisanci są mniej leniwi, niż kiedyś ;)

@D3LLF

Dokładnie o to mi chodzi. Przez kilka minut nic nie zdążysz zrobić… Hasełko sporo może dać.

Co do zabezpieczenia biosu hasłem to odpowiedź jest w artykule o truecrypt, że w takim wypadku dysk można wymontować i podpiąć go podstacje dokującą na usb, czas ataku wtedy wydłuży się o 5-15 minut. Czyli wychodzi na to że lepiej założyć hasło na dysk :)

W przypadku TC i gosposi, wystarczy przerzucić loader na inny nośnik i z niego bootować maszynę.

Cały dysk można nosić przy sobie, a podpinać przy korzystaniu. Taki 2.5 waży mniej niż komórka.

Dlaczego hibernacja nie chroni przed atakiem ColdBoot? Przy hibernacji obraz pamięci jest szyfrowany i zapisywany na dysku.

Hmm nie jestem pewien ale czy aby klucz != hasło ?

W pierwszej metodzie ataku odzyskiwany jest klucz z pamięci, ale klucz nie jest równoznaczny z dostępem do maszyny bo najpierw trzeba go chyba złamać ?

czy się mylę ?

Czy psikanie tym po RAMie nie uszkodzi go czasem?

Oby tylko zaraz “wielkie” serwisy w stylu Chip nie podały informacji, że złamano TrueCrypta…

Zastanawiałem się od pewnego czasu jak można by zapobiec atakowi Evil Maid. Przyszła mi do głowy metoda “klin klinem” :) Skoro możliwe było stworzenie pendrive’a który przy bootowaniu wprowadza keyloggera to może możliwe też jest stworzenie takiego programu, który kasuje keyloggera bądź resetuje ten obszar dysku czy biosu w którym program przechwytujący mógłby się znajdować. W takiej sytuacji, gdy chcemy uruchomić komputer z zaszyfrowaną partycją systemową a mamy podejrzenie że ktoś przy nim “grzebał” to najpierw bootujemy go z pendrive’a który kasuje keyloggera a potem po raz drugi uruchamiamy normalnie. Nie jestem informatykiem z zawodu więc to tylko taki pomysł… :) Skoro już mowa o TC to mam pytanie dlaczego nie ma w tym programie wirtualnej klawiatury do wpisywania haseł, co pozwoliłoby na ominięcie keyloggerów? Pozdrawiam

@Wojt3q

TrueCrypt rescue CD -> restore MBR :)

O ile wirtualna klawiatura przy boot-owaniu jest chyba nieosiągalna to np. maskowanie hasła myślę już tak. Przy odpowiedniej długości hasła dałoby to możliwość większego zabezpieczenia sprzętu.

Wspominając o wirtualnej klawiaturze chodziło mi o normalne użytkowanie TC pod

Windowsem, np przy zakładaniu lub montowaniu partycji lub kontenerów. Taka klawiatura byłaby szczególnie przydatna w wersji portable TC na nieznanym komputerze. :) Jest już jeden podobny program, który ją posiada więc może i TC kiedyś się doczeka?

Wojt3q: pamiętaj, że wirtualną klawiaturę keyloggery podsłuchują poprzez zrzut obszaru wokół kursora podczas kliknięcia myszką ;)

Zdawałem sobie sprawę z takiej możliwości ale nie zastanawiałem się co jaki czas te zrzuty mogłyby być robione… a już na pewno nie zgadłbym że z każdym kliknięciem myszką.. :) Więc na ten sposób nie ma już innej rady niż antywirus i firewall? A może coś na wzór dodatku do firefoxa, KeyScrambler’a? szyfrowanie na poziomie sterownika klawiatury i deszyfrowanie w danym programie. Czy może i to da się (w miarę łatwo) ominąć..?

Porządny reboot powinien załatwić w sekundzie sprawę.

[…] Tutaj polecamy darmowy, open-source’owy program TrueCrypt. Pamiętaj tylko, że ataki typu Cold-Boot mogą w pewnych okolicznościach pomóc funkcjonariuszom w przełamaniu zabezpieczeń […]

Witam,

Teraz widzice dlaczego windows to shiteks :) a dlaczego ten hack nie dziala na linuxa ?

Placicie, ufacie firmie, a tu bah rah ciach i blitlocker zlamany, cala idea bezpiecznej muzyczki czy projektow ronie w grozach :))

na Linuxie jak sie sie instaluje nawet zwykle szyfrowanie to system zaleca wylaczenie pliku wymiany bo z niego da sie odczytac, OpenBSD szyfruje te obszary pamieci, FreeBSD geli sector-to-sector ktory posiada sporo trybu kodowania, i to nie takich ze wlozysz pendrive i masz haslo hehehe ( uzywam i pieknie dziala ) ajaja win to tylko do gier, zalosny system, zalosny…..

@ky7en – a kto powiedział, że nie działa na linuxa? Bitlocker akurat jest tylko na winde, ale przecież TC jest również na linuxy i Mac OS X. Wiele innych programów szyfrujących jest narażonych na ataki Cold-boot. To czy masz OpenBSD, czy jeszcze inny system niewiele zmieni…

[…] Jak złamać hasło do BitLockera i TrueCrypta […]

[…] i BlackBerry, a nie jest dostępna w Google Phone. Być może powstaną aplikacje, które na wzór TrueCrypta, pozwolą stworzyć bezpieczny kontener na dane i wiadomości użytkownika Nexusa. Bez niej, […]

Aby zabezpieczyć się przed programem Joanny najlepiej użyć programu Joanny który nadpisze ewentualnie zainstalowanego keylogera na to co tam być powinno.

Jeśli nie mamy pewności, czy ktoś nie grzebał przy komputerze, to wystarczy użyć płyty rescue, którą truecrypt automacztynie tworzy przy szyfrowaniu systemowej partycji i przywrócić backup…

Jakiego rodzaju dane trzymamy na domowych dyskach? Takie zabezpieczenia zdają się być przydatne jedynie w firmach operujących poufnymi danymi o klientach, kontach bankowych, pracownikach itd. Nie sądzę żeby komuś zależało na włamaniu się do komputera pełnego gier i nie usuniętych ciastek przeglądarki, ewentualnie kilku zdjęć z telefonu i kilku marnej jakości utworów mp3 albo mp4. Nie popadajmy więc w skrajności i nie wyrabiajmy sobie fobii przed wszystkim i wszystkimi. Prowadziłem kiedyś eksperyment z WinXP polegający na używaniu nowo zainstalowanego systemu bez żadnych osłon w stylu program antywirusowy czy zapora. Przez trzy miesiące korzystałem z systemu, wliczając przeglądanie stron internetowych i sporadyczne komentarze na otwartych grupach dyskusyjnych. Efekt po przeskanowaniu dysku programem antywirusowym i anty-szpiegowskim był powalający. Nie wykryto żadnej infekcji. Niestety – od momentu instalacji antywirusa, system sukcesywnie przyciągał do siebie jak magnes różnego rodzaju śmieci. Jak interpretować tego rodzaju sytuacje? Wygląda to tak, jakby producent antywirusa celowo podrzucał skrypty wykrywane jako wirusy, w celu umocnienia mnie w przekonaniu że antywirus jest programem niezbędnym. Najlepiej w wersji pudełkowej z odnawialną (za pieniądze) licencją.

@Odstresowany:

Jak robiłeś skan: wymontowałeś dysk, i zamontowałeś (bez możliwości startu) na 100% czystym kompie, który startował z innego dysku z ładowaniem antywira podczas bootowania?

Bo jeśli zainstalowałeś antywira na zainfekowanym systemie – to bardzo prawdopodobne, niemal pewne jest, że uzyskasz “brak wirusów”. Co oczywiście nie znaczy że ich nie ma. Ja przez długi czas miałem zarażonego kompa, z Win7. Sprawdzałem go 2, różnymi antywirami, które niczego nie znalazły, a wirus był, jedynym jego objawem było uszkodzenie funkcji usypiania i hibernacji Windowsa. Gdybym ten dysk wyciągnął i umieścił w zdrowym kompie z antywirem – wirus zostałby znaleziony przez większość antywirów. Jako, że nie miałem takiej technicznej możliwości, sprawę załatwił prościej i szybciej format partycji systemowej. To nauczyło mnie, że antywir musi być, i to jako pierwsza rzecz po zainstalowaniu nowego systemu. Instalacja go dzień później to już musztarda po obiedzie.

Prosta sprawa, podstawowym zadaniem kodu wirusa jest przejęcie kontroli nad infekowaną maszyną. Wirus celuje w zdobycie uprawnień roota. Jeśli je uzyska, to on decyduje, jakie informacje zwrócić systemowi i programom antywirusowym – które stają się pod kontrolą wirusa zupełnie bezużyteczne. Jedynym sensem używania antywirów jest używanie ich jako zainstalowanych bezpośrednio po systemie operacyjnym z włączoną funkcją “ochrony w czasie rzeczywistym”.

Swojego czasu trafiłem na kilka prymitywniejszych trojanów, które co prawda ujawniły się np psuciem DNS-a, ale bardzo sprytnie ukrywały się przed systemem i antywirami. Dopiero zabootowanie z płytki umożliwiło ZOBACZENIE ich lewych plików i ich usunięcie. Oczywiście samo istnienie tych wirusów musiałem założyć – nie były wykrywane przez żaden skaner. Założyłem po objawach, pytając wujka Google.

[…] PS: Trzeba nadmienić że istnieje możliwość dostania się do tych danych metodą Cold Boot. Po więcej info odsyłam na Niebezpiecznik […]

[…] do przedstawicieli Sił Zbrojnych i Rządu? Słabości tej metody opisane przez nas w tekście jak złamać hasło do TrueCrypta i Bitlockera wydają się być pomijalne w przypadku wydarzeń takich jak katastrofa […]

@Piotr

Jeśli skropli się na kościach para wodna to wywoła to zwarcie i uszkodzi zarówno je, jak i być może płytę główną :)

[…] Bankier wybrał sekrety i zaszyfrował swojego twardziela przy pomocy programu TrueCrypt, co skutecznie uniemożliwiło mundurowym dostęp do danych — niestety, w tej sytuacji nie mogli zastosować opisywanych przez nas sposobów łamania haseł do TrueCrypta i BitLockera. […]

@Adam

“…a wirus był, jedynym jego objawem było uszkodzenie funkcji usypiania i hibernacji Windowsa…” – to nie są oznaki wirusa, jeżeli miałeś wyłączone te opcje lub po prostu nie mogły być włączone (mało miejsca na dysku dla hibernacji, sterownik karty graficznej ma wpływ na tryb uśpienia) to się nie dziw, że nie mogłeś go uśpić/hibernować.

“Gdybym ten dysk wyciągnął i umieścił w zdrowym kompie z antywirem – wirus zostałby znaleziony przez większość antywirów” – nie masz pojęcia co BY się wydarzyło.

Z tego co wiem to większość wirusów, owszem, zadaje sobie trud, by się ukryć i udaremnić próbę usunięcia, ale nie są na tyle dobre, by przechytrzyć dobrego antywirusa.

Nie posiadam na komputerze antywirusa i nie planuję tego zmieniać. Wiem co ściągać, aby nie okazało się wirusem, na co zwracać uwagę w internecie. Sporadycznie przeskanuję komputer skanerem online i jak dotąd takie rozwiązanie było najlepsze. Nic mi niepotrzebnie nie zajmuje zasobów, nie krzyczy o zaktualizowanej bazie wirusów (ach, dzieci avasta ;) ), nie straszy fałszywymi alarmami czy też własnego pochodzenia robakami, z którymi się tak walecznie uporał (część antywirusów sama sprowadza na kompa wirusy, o czym z resztą wspomniał Odstresowany), nie przypomina o opłaceniu abonamentu za aktualną bazę (wszystkie płatne AV).

Jeżeli boisz się o swój komputer z Tobą jako użytkownikiem, to śmiało, instaluj cokolwiek co sprawi, że poczujesz się bezpieczny (bo całkowicie bezpieczny nie musisz być, by mieć przeświadczenie, że jednak jesteś – twórcy antywirusów doskonale o tym wiedzą).

Pozdrawiam.

A co do Cold Boota, to nie pozwolę, żeby ktokolwiek miał okazję sprawdzić na moim komputerze, czy to działa >:D

@Marek

[qoute=”Marek]]Nie posiadam na komputerze antywirusa i nie planuję tego zmieniać. Wiem co ściągać, aby nie okazało się wirusem, na co zwracać uwagę w internecie. Sporadycznie przeskanuję komputer skanerem online i jak dotąd takie rozwiązanie było najlepsze.[/quote]

Tak jak większość ludzi.

Aaa ctrl + enter = spam posta – sry

cd. @Marek

Tak jak większość ludzi:

P: Czy jest Pan podatny na merchandising?

O: Oczywiście, że nie!

A i tak weźmie dany towar jak pomyśli, że może mu się przydać.

To, że teoretycznie wiesz co należy ściągać a czego nie wcale nie oznacza, że jesteś uber mega pro [wiem, że za takiego też się nie uważasz].

Z tym, że internet się zmienia (łał!) i to co kiedyś mogło wydawać się bezpieczne dzisiaj takie być nie musi, tak samo na odwrót.

Natomiast to czy to będzie “dobre” czy “złe” okaże się w praktyce – jak ci zrobi qq to już będziesz wiedział, że było złe :-)

marus…

idz spac.

bredzisz.

nie masz bladego pojecia o tym co piszesz…

a najbardziej dyskredytuje cie fakt nie posiadania antywirusa.

to poprostu objaw ignorancji w czystej formie.

Jeżeli z faktu nieposiadania antywirusa płynie ignorancja to z posiadania tak samo, jest tyle samo argumentów na obie tezy.

Mniejsza z tym, chłopaki (dziewczyn nie zauważyłem w tym wątku) myślicie bardzo szablonowo. Ja jestem zabezpieczony w dość dużym stopniu przed atakiem na zimno. Mam obudowę zamkniętą na kłódkę.

Co do ataku na pokojówkę – w BIOS-ach tzw. markowych komputerów można coś z tym zrobić również, np. wyłączyć gniazda USB z przodu komputera. Przy odpowiednim ustawieniu komputera spowalnia to atakującego.

Na ten zrzut obszaru wokół kursora podczas kliknięcia myszką też jest metoda – kliknięcie mogłoby powodować wyciemnienie (czy tam rozjaśnienie – ważne żeby było nieczytelne, może być nawet w panterkę :P) ekranu na losowy czas, albo losowa zmiana układu klawiatury z zaciemnieniem klikanego właśnie przycisku.

Poza tym może rozpoznawanie pisma w końcu by się na pc do czegoś pożytecznego zdało? ;)

ja sobie poradziłem z tym tak pendrive lub karta pamięci (jeśli mamy kompa z czytnikiem to nawet lepiej) z kluczami którą zawsze mam przy sobie

wchodząc z domu odmontowanie szyfrowanej partycji i wyłączenie kompa

oczywiście oprócz kluczy jeszcze jest hasło

nawet jak policja każe podać hasło to zawsze można złamać kartę pamięci(albo zjeść :P) i hasło mogę podać

Niestety hasło w BIOS-ie można łatwo złamać, o czym przekonałem się na własnej skórze. :(

Jesteście paranoikami. Tyle.

[…] pomocy wirtualizacji. Warto wspomnieć, że Joanna jest również wspołautorką ataku znanego jako Evil Maid wycelowanego w oprogramowanie do szyfrowania całego dysku twardego (TrueCrypt, […]

Ja czytałem gdzieś,że FBJ biedziła się mad dyskiem jednego lekarza od kliku lat,by dać za wygraną.Lekarz dysk zaszyfrował TrueCryptem.Więc to kilkuminutowe łamanie zabezpieczeń róznymi programami to dla mnie bujda.Ostatnio zaszyfrowałem sobie dane na Dropboksie prze pomocy Cryptkeepera i w dodatku na Linuksie….

[…] pracy przy Full Disc Encryption i tych, którzy nie mają pojęcia o atakach typu ColdBoot, por. https://niebezpiecznik.pl/post/jak-zlamac-haslo-do-bitlockera/?similarpostY […]

Windows chyba ma opcję czyszczenia pamięci przed shutdownem? To by załatwiło sprawę..

[…] wprowadza na telefony z Androidem tzw. full disk encryption. Domyślnie aplikacja szyfruje całą partycję danych, ale opcjonalnie można również […]

mam zablokowany dysk bitlockerem,znam haslo,ale zginal mi pin,co mam zrobic aby odzyskac dane?

Witajcie, czy jak zaszyfruję Bitlockerem partycję D (nie systemową) na hasło, to czy będę mógł pójść z dyskiem do kolegi i bez problemu odczytać u niego dane podając te hasło? Czy morze dysk będzie zablokowany i wyskakiwał komunikat że jest nie sformatowany (czy coś w tym stylu)?

[…] procesora do przetrzymywania klucza kryptograficznego. Ta metoda szyfrowania nie jest podatna na ataki Cold Boot, a jej wydajność jest tylko 2 razy gorsza od standardowych metod szyfrowania dysku twardego. Opis […]

[…] ofiary. Tu pewnie większość z Was odetchnie z ulgą, ale przypomnijmy ataki z gatunku “złośliwa pokojówka” i zadajmy sobie pytanie, czy (i kiedy) rozstajemy się z naszym laptopem? ;) Macbook – port […]

[…] warto zawczasu zadbać o dane na komputerze, w pełni szyfrując swój dysk np. za pomocą darmowego Truecrypta w trybie Full Disck Encryption. To chyba wszystko. Mamy nadzieję, że podczas czytania tego artykułu nie spadła ci z głowy […]

Ciekawe rzeczy. Apropos łamania TC i innych kontenerów. Czy można uruchomić kompa z USB, w taki sposób aby kod MBR hdd był sczytywany z czystej kopii na USB? Wtedy nieważne co jest na MBR hdd. Na USB dajemy plik klucz. Odpada klawiatura i kamerki. USB zawsze w kieszeni. Pewnie ktoś napisze, że można wgrać podstawiony BIOS. NO tak :-(

To możecie nazwać paranoją: używam Truecrypta w wersji odpowiedniej czasowo gdy FBI przez rok nie odszyfrowało laptopa mafiozy z Ameryki Południowej. Późniejsze wersje – różnie bywa. Dmucham na zimne. Po prostu strasznie się zawiodłem na OpenBSD (miał kod zapodany przez pewne służby).

[…] z kryptografii, tj. haseł dostępowych (logowanie do systemu) i szyfrowania dysku twardego (whole disk encryption). Apple twierdzi bowiem, że jeśli procedura odzyskania hasła jest trudna, wiele osób “ze […]

[…] pracować tylko w trybie XTS. Jeśli to Wam nie wystarczy, to polecamy nasz artykuł na temat ataków na TrueCrypt […]

ja wiem, że to stary post, ale odpowiem @Edw

OpenBSD nie miał żadnego kodu od służb. To była zagrywka PRowo polityczna, kod sprawdzoono i żadnego backdoora nie znaleziono.

Witam panowie :D

Funkcja BitLocker jest do złamania przez 13 letnie dziecko. Sposób: (przykładowo przechowujemy na nim cenne pliki itp.)

-trzeba sformatować pendriva,

-ściągnąć jakiś program recovery dla dysków i pamięci flash i po jakiś 10 minutach mamy dokumenty….

[…] lata temu opisywaliśmy jak złamać hasło do BitLockera i TrueCrypta. Wspomnieliśmy wtedy o ataku Cold Boot, czyli nie tak szybkiej ulotności danych z pamięci RAM […]

[…] 1. niepozostawianiu komputera włączonego/uśpionego (klucz rozszyfrujący dysk można wtedy wyciągnąć z pamięci poprzez FireWire lub z kości RAM przy pomocy ataku Cold Boot). […]

Witam moj laptop, gdy wlacze po 5sec wyskakuje Enter Password moge 3razy wpisac haslo nic nie daje wyjmowałem Baterie i nic ;/. Jak skasowac to haslo co robic

W ramach ochrony:

1) Zmiana ustawień raportowania błędów i robienia zrzutów pamięci w systemie

2)Po wyłączeniu komputera włączamy go ponownie do momentu pytania o hasło i wyłączamy (to powinno wyczyścić fragment pamięci RAM, w którym jest hash używany do szyfrowania)

3)w niektórych biosach jest możliwość ustawienia zabezpieczenia przed zapisem MBR (wymagane hasło), co prawda wystarczy zresetować bios i hasło znika, ale przynajmniej wiemy czy ktoś nie majstrował przy komputerze

4) niektóre dyski można zabezpieczyć hasłem, które powoduje, że przed jego podaniem nie można wykonać żadnej operacji. Można to obejść wymieniając elektronikę dysku (dane nie są szyfrowane).

5) używanie programów do walidacji MBR

[…] się interesujące z punktu śledztwa dane. Np. klucze kryptograficzne, których pozyskanie pozwoli obejść szyfrowanie całego dysku twardego (klucze z pamięci włączonego komputera można wyciągnąć np. przez port […]

[…] zatem gadżety Hermana Van Rompuy’a zainfekował ktoś inny, (np. złośliwa pokojówka), kiedy ten zostawił w hotelowym pokoju torbę z gadżetami i zszedł na uroczystą kolację? Albo […]

przy wykorzystaniu spray’u ze sprężonym powietrzem, odwróconej do góry nogami

“puszki sprayu”, albo “odwróconego”

[…] takich oczywistych sprawach dla czytelnika jak wyciągnięcie master hasła do truecrypta (w wersji 7.1a…) czy też hasha hasła zalogowanego użytkownika nawet nie będę wspominał […]

To tak przy okazji mam pytanko – wiecie może coś nt. złamania hasła dysku zabezpieczonego SafeGuard’em ???

Jest to możliwe?

Pytam z ciekawości bo spory dysk mi się marnuje (został mi po pracy w byłej firmie), bo zabezpieczony jest SG, a hasła do niego nie pamiętam…

Czy w ogóle podłączenie takie dysku pod inny komputer i wpisanie prawidłowego hasła zadziała?

Ktoś wie, gdzie można pobrać teraz DECAFa? decafme.org wygasło, nie ma linków :(

Podpinam się pod prośbą. Ktoś mógłby wrzucić także program COFEE?

stary (jak ukradna- mala strata) malutki laptop bez dysku (wyjety). W kieszeni nowiuski “pendrajwik” z ulubiona dystrybucja i ustawieniem persistance (zeby nasza prezentacja byla zapisana w home folderze). I gitara. Pozostaja jeszcze kabelki do podpiecia rzutnika i sam rzutnik (kabelki wlasne :).