4/7/2014

Wczoraj w niemieckich mediach ujawniono bardzo interesujące informacje na temat tego jak działa NSA i kogo ma na celowniku. Nie mamy dobrych informacji dla czytelników popularnego serwisu Linux Journals lub osób, które nawet nie tyle korzystają z, co po prostu kiedykolwiek wyszukiwały w internecie informacje na temat TOR-a albo anonimizującego systemu operacyjnego TAILS. Wszyscy jesteście ekstremistami w opinii NSA i agencja ma na was przygotowane specjalne reguły przechwytujące wasz ruch internetowy do bardziej szczegółowej analizy.

Ktoś wyniósł z NSA reguły do XKEYSCORE

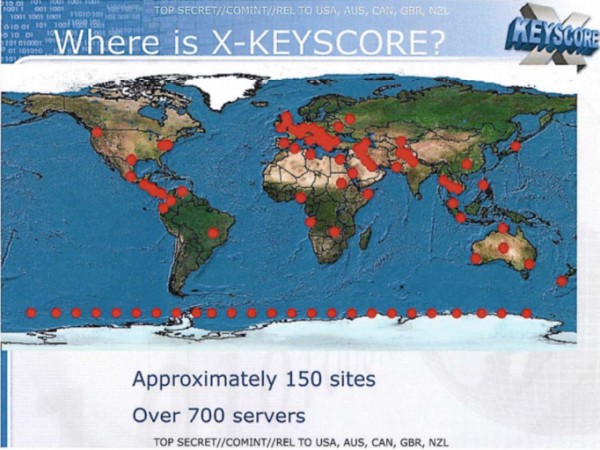

Ujawnione przez niemiecką prasę reguły (tu znajdziecie ich wycinek) pochodzą z oprogramowania XKEYSCORE, używanego przez NSA do analizy zbieranych w czasie rzeczywistym danych z wielu węzłów sieciowych rozsianych po całym świecie (również w Polsce, gdzie agencja podsłuchiwała miliony Polaków).

O samym systemie XKEYSCORE pisaliśmy rok temu w artykule “XKEYSCORE jest jeszcze gorszy niż PRISM” — wtedy jednak dane dotyczące jego działania pochodziły od Edwarda Snowdena. Teraz, wszystko wskazuje na to, że regułki i dokumenty z nimi powiązane wyniósł z NSA inny informator (nigdzie w zagranicznej prasie nie pada nazwisko Snowdena w kontekście tych rewelacji, a osoby, które widziały całość archiwum Snowdena zaprzeczają, że były w nim te dokumenty).

Jakim ruchem zaintereowana jest NSA?

Przede wszystkim, na celowniku agencji są wszyscy, którzy korzystają z anonimizujących ruch narzędzi takich jak TOR-a i Tails — przypomnijmy, NSA oficjalnie przyznała w jednej z prezentacji, że nie jest w stanie złamać bezpieczeństwa TOR-a i systemu Tails, który z niego korzysta; zapewne dlatego jedyną metodą wykorzystywaną przez agencję jest przechwytywanie ruchu do i z sieci TOR, oraz korelacja tych danych z innymi w celu identyfikacji “anonimowych” użytkowników. Technikę tego typu opisywaliśmy przy okazji artykułu o “polskim cyberterroryście” którego, pomimo korzystania z TOR-a, złapało CBŚ.

Oto reguły dotyczące TOR-a i TAILS:

// START_DEFINITION

/*

These variables define terms and websites relating to the TAILs (The Amnesic

Incognito Live System) software program, a comsec mechanism advocated by

extremists on extremist forums.

*/

$TAILS_terms=word('tails' or 'Amnesiac Incognito Live System') and word('linux'

or ' USB ' or ' CD ' or 'secure desktop' or ' IRC ' or 'truecrypt' or ' tor ');

$TAILS_websites=('tails.boum.org/') or ('linuxjournal.com/content/linux*');

// END_DEFINITION

// START_DEFINITION

/*

This fingerprint identifies users searching for the TAILs (The Amnesic

Incognito Live System) software program, viewing documents relating to TAILs,

or viewing websites that detail TAILs.

*/

fingerprint('ct_mo/TAILS')=

fingerprint('documents/comsec/tails_doc') or web_search($TAILS_terms) or

url($TAILS_websites) or html_title($TAILS_websites);

// END_DEFINITION

Inne usługi typu Proxy/VPN też są na celowniku NSA

Oprócz TOR-a, regułki XKEYSCORE dotyczą narzędzia MixMinion utrzymywanego na serwerach MIT a służącego do wysyłki anonimowej poczty. Oraz standardowych dostawców VPN-ów: HotSpotShield, FreeNet, Centurian, FreeProxies.org, MegaProxy, privacy.li — mamy nadzieję, że nie korzystacie z żadnego z nich.

Czytelnicy Niebezpiecznika, strzeżcie się!

Nie można też zapominać o czytelnikach serwisu Linux Journal nazwanego w komentarzach regułek XKEYSCORE jako “forum ekstremistów” — najprawdopodobniej dlatego, że znalazły się na nim artykuły na temat TOR-a i systemu Tails…

W takim razie i Wy, drodzy czytelnicy macie przekichane, ponieważ na łamach Niebezpiecznika opublikowaliśmy kilkadziesiąt artykułów na temat TOR-a i tego jak zabezpieczyć się przed inwigilacją służb (a ostatnio nawet zebraliśmy to w formie miniporadnika tutaj i tutaj).

Po co NSA to robi?

Od co najmniej roku, czyli momentu w którym Snowden ujawnił projekt PRISM wiadomo, że NSA jest wszędzie i słucha wszystkiego. Zdają sobie z tego sprawę na pewno prawdziwi ekstremiści, którzy chcą wykorzystać TOR-a do niecnych celów — a więc na pewno mocno dbają o swoją prywatność, podważając celowość działań NSA.

Czy NSA w takim razie liczy na drobne pomyłki internetowych rzezimieszków? Te przecież czasem się zdarzają. Sabu, przywódca grupy LulzSec wpadł, bo raz zapomniał o włączeniu VPN-a przed wejściem na oficjalny kanał IRC grupy. DPR, administrator SilkRoadu, największego narkotykowego forum w sieci TOR, pomimo ogromnej wiedzy dotyczącej bezpieczeństwa i ochrony prywatności również wpadł. bo popełnił w kilka drobnych błędów…

A może, jak sugerują niektórzy, regułki NSA mają po prostu odsiać tych, którzy mają “groźną wiedzę” od tych, którzy są zwykłymi, nudnymi internautami? Tu jednak pojawia się pewna zagwózdka — część z reguł do XKEYSCORE sprawdza z jakiego kraju jest generowany ruch wyłapany przez daną regułę, i jeśli jest to kraj z tzw. grupy “Pięciu Oczu”, reguła zaprzestaje dalszej analizy. To może być cenna wskazówka dla osób, które chcą zminimalizować swoją obecność w raportach NSA …albo potwierdzenie tego, że za analizę wskazanych w regule “wykluczonych krajów” odpowiadają inne służby.

No to miłego weekendu, ekstremiści! Mądrze wybierzcie cel swojej podróży (vide mapka wyżej) i żeby do głowy wam nie przyszło zabierać ze sobą w podróż plecak lub szybkowar.

PS. Na weekend, jako lekturę polecamy opis wymagań dla Polskiego XKEYSCORE — czyli “Systemu zarządzania informacjami w transmisji elektronicznej (radio, TV)” na budowę którego konkurs rozpisało Narodowe Centrum Badań i Rozwoju — instytucja znana Wam z podobnego konkursu dotyczącego tzw. “Projektu 29”, czyli polskiego wirusa wojskowego tworzonego na zamówienie MON (swoją drogą, przetarg już rozstrzygnięty, wiadomo kto wygrał realizację?)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Ja korzystałem z VPN Hotspot shield i interesuje się technikami hakingu. Czy to znaczy że jestem teraz śledzony?.

Nie, nie, nie. To tylko znaczy, ze jestes ekstremista :)

Staraj się jak najczęściej jeszcze używać słów kluczowych. Na pulpicie zrób sobie plik o nazwie “How to make an atomic bomb.txt”, a w mailach wstawiaj arabskie pozdrowienia :-).

Pojdziesz siedziec.

TAG: add_to_rules

Happy Independence Day to all the Americans…

Cheers.

Andrzej

Macie błąd w tekście, powinno być napisane, że dane wyniósł nie “inny informator”, a “anonimowy dezinformator” ;-)

Stallman polecał też inną metodę anonimizowania się w sieci. w skrócie polega ona na używaniu modemu 3/4G (oczywiście wszystko za gotówkę itp) oraz anteny kierunkowej, co utrudnia znacznie namierzenie człowieka poprzez triangulację sygnału.

ja się nie boje. podróżować możesz śmiało, gdy w plecaku masz KAKAŁO.

gorzej jak oprócz tego zapakujesz doń saletrę lub wanisza :P

Ciekawe, czy monitorują pobieranie / wyszukiwanie swoich narzędzi, które są wykorzystywane dokładnie w tym samym celu: XKEYWORD: LPS / LIPOSE (http://www.spi.dod.mil/lipose.htm).

Also: 1337 punków za pobranie wersji ‘deluxe’ bez ‘rejestracji’.

Co sądzicie o IPredator – VPN korzystam od miesiąca i jestem zadowolony, ale może jest coś lepszego ?

Ja używam openvpnów na dwóch własnych serwach + cyberghosta – https://www.cyberghostvpn.com/pl_pl – udało mi się dorwać za 9 € na black friday na cały rok i nie narzekam, mają dużą bazę serwów, download nieraz mi podchodzi pod 30 mbps.

Nie znam, sam osobiście korzystam z EartVPN, ale mam do nich średnie zaufanie co do tego, że faktycznie nie trzymają logów.

Nie narzekam – prędkości dobre, jak na 10zł/mc

Frienz: cyberghost to zbacdoorowane gówno!

Eee, a co tak właściwie daje Ci VPN na własnym serwerze? Przecież i tak ruch śledzą, i tak, a na dodatek pochodzi z IP, które bardzo łatwo z Tobą powiązać…

daje mu to, że np. może bezpiecznie korzystać z niezabezpieczonych albo “niepewnych” sieci wifi.

W sieci niemożna czuć się bezpiecznie, ob z jednej strony cyberprzestępcy a z drugiej rząd.

Tak sobie czytam te regułki $TAILS_terms które zamieściliście, i na logikę czytanie/wyszukiwanie o samym tails albo samym linuksie nie jest brane pod uwagę, ale o obu na raz dopiero tak (A or B) and (C or D or ..)

No to ja mam chyba przejebane,

bo akurat chcialem zainstalowac sobie Tails’a na lapku…

Można z CD/Pendrive uruchomić.

Mam pytanie czy pomoglibyście mi przeanalizować stronę http://www.salisburync.gov?. Wiem że to nie na temat, ale to sprawa dość poważna!.

Wiem tyle, że to rządowa strona USA powiązana z departamentem, ale niewiem z czym ta strona jest związana czy od finansów czy od czego. Pytam bo znalazłem przez google taki link ftp://ftp.salisburync.gov/PayFlowConnectionTest/

Znajomość angielskiego się kłania.

Strona amerykańskiego miasta Salisbury w stanie Północna Karolina. Nic niezwykłego. Choć dostęp do plików na FTP-ie niezbyt rozsądnym pomysłem jest. Ale nie ma nic na nim i tak godnego uwagi. Zwykle śmieci.

JAK ZOSTAĆ EKSTREMISTĄ

1. Wpisz w google linux USB secure deskptop IRC truecrypt tor

Wpiszę, wpiszę – tylko wtedy jak ktoś mi się do domu włamie, a ja nie będę chciał być oskarżony o zaatakowanie go…

No i następne wyszukanie wtedy będzie “szybkowar plecak bomba” ;]

2. ???

3. Profit!

Skąd DasErste zdobyło ten skrypt?

Może NSA właśnie tego chce aby ludzie manipulowali i wpisywali “tails, linux, USB, CD, secure desktop, IRC, truecrypt, tor”

Smutne to. Widocznie kazdy MUSI wręcz posiadać własnego wykupionego VPSa z postawionym dla siebie OpenVPN i przy jego pomocy łączyć się z domu ze swiatem. Wiem, ze na wyjsciu VPSa logi i na wejsciu od dostawcy, ale nie jestes już taki całkiem nagi dla wszystkowidzacych oczu w rejonie polski. Double i quad vpn niebawem będzie standardem jak tak dalej pojdzie… gdzie tu prywatnosc? Jestem przestepcą bo interesuję się security, czytam wszystko na temat tora, tailsa, whonixa, 0dayów, korzystam z VPNów, z tora od czasu do czasu – to mam wjazd na chatę jak w banku na to wychodzi. I jak tu sie nie kryć? Skoro będąc normalnym obywatelem tego chorego państwa szufladkują cie jako ekstremistę bo czytasz o security IT?

Zapomniałbym, używam na wszystkich dyskach TrueCrypta – jestem załatwiony, będę w areszcie trzymany 1,5 roku aż wysram hasło do mojego hidden OS ktorego nie posiadam.

Co tu sie wyprawia… no brak słów!

lepiej szybko zmień na dm-crypt bo TC już dawno został ubity

#Bomba #Obama #Terror :D:D:D Ludzie bez paniki trzeba w kodzie strony doda coś o zamachu i mamy dodatkowego odwiedzającego a że to agent NSA kogo to obchodzi :D Teraz to chyba najbezpieczniej sobie Workbencha zainstalować :D (chodzi o ten program z amigi)

Oł noł, szukałam dziś pewnego info o Linuxie, pisałam o Torze i wchodzę regularnie na Niebezpiecznika, gdzie regularnie jest o hakierowaniu/Torze/Linuchach/(nie)poważnych błędach w (nie)poważnych systemach i usługach, więc pewnie filtry NSA już mnie obserwują…

A teraz czas ich zmylić, wchodząc na głupie strony, które nikomu nie są potrzebne, ale są.

Tor piszemy ‘Tor’, nie ‘TOR’

Nie, piszemy TOR, bo to akronim – The Onion Relay.

Po za tym, http://dilbert.com/strips/comic/2004-06-06/

“TOR” to skrót od “The Onion Router”. Nazwa ta pochodzi od techniki trasowania cebulowego (onion routing) wykorzystywanej do anonimizacji ruchu sieciowego. Polecam spytać ciocię Wikipedię ;)

Note: even though it originally came from an acronym, Tor is not spelled “TOR”. Only the first letter is capitalized. In fact, we can usually spot people who haven’t read any of our website (and have instead learned everything they know about Tor from news articles) by the fact that they spell it wrong.

https://www.torproject.org/docs/faq#WhyCalledTor

@Twixes @SuperTux polecam spojrzeć na zapis na ich oficjalnej stronie: https://www.torproject.org

sprawdźcie wiedzę zanim skomentujecie ;)

anonymity talis Crypto Anarchy tor linux

może dobrym rozwiązaniem będzie jeszcze większy dym śmieciowych informacji

talis linux tor anonymity Crypto Anarchy

Okey, okey

Teraz czekamy aż za przeglądanie niebezpiecznika będą nazywać ekstremistami :D

As salm alej kum!

Ok, ciekawe w takim razie, czy są przygotowani na trolowanie merytoryczną postacią ataku typu flood. Co zrobią, jak “ci internetowi ekstremiści” napiszą własne skrypty losujące składanki powyższych blacklistowanych haseł, a następnie (przykładowo):

1# zasypią google, binga, czy co tam jeszcze masowymi zapytaniami

2# będą przesyłać wiadomości między fikcyjnymi kontami na serwerach amerykańskich firm – mail, IM, …

3# zaspamują tymi hasłami utworzone na potrzeby flooda kanały ircowe – w końcu zalogować się i posłuchać, co się mówi na ircu to chyba nie problem dla NSA?

4# poświęcą odrobinę swojego cennego pasma dostępowego, żeby seedować lub mirrorować “zakazane” programy i dystrybucje

5# 24/7 co parę minut skrypty będą odwiedzać losowe podstrony stron i for “na celowniku”

6# … (co tylko ułańska fantazja przyniesie, the more the merrier)

I tak większość obecnego ruchu w internecie to streaming filmików o kotach ;) , które (mam nadzieję :) ) NSA ignoruje, więc zwiększenie częstotliwości “zakazanych tematów” samo w sobie będzie honeypotem. Niech NSA ma jak najwięcej roboty, to cenne (z ich perspektywy) dane zaczną przeciekać między palcami.

ja czasami sobie wpisuje w wyszukiwarkę albo w przesyłanych do kumpli smsach”zamach na prezydenta, jak zrobić bombę, największe zamachy, gdzie kupić broń, jak przygotowywać zamach itp.” ciekawe czy kiedyś przyjdą smutni panowie :)

Wchodzi sobie człowiek na Niebezpiecznika i nagle się dowiaduje, że jest ekstremistą bo przeczytał artykuł o systemie z pingwinem. No co za los.

Proponuje aby teraz wszyscy wpisali w Google FUCK NSA

Chyba stworzę zaraz programik, który po UDP zacznie wysyłać losowe dane do losowych IP, aby koledzy z NSA mieli co analizować.

Czyli wystarczy że mam w domu postanowionego openvpn do łączenia się z internetem z niepewnych hotspotów. To dla NSA jest wrogiem USA i przechwytują mój ruch pakietowy.

Mój vps też pewnie jest jest obserwowany, bo jak śmiem używać tylko połączeń https/ssh.

Sam dobrze wiesz, że oni nie analizują tego ręcznie, więc tego typu program będzie generował tylko zbędny ruch w sieci.

A swoją drogą ja się wcale “im” nie dziwię, że robią tego typu zabiegi co robią. Mają możliwości techniczne to robią. Zresztą GB i RU robi to samo. A “głupi” Snowden jeszcze im tylko pomógł.

Dlatego też FUCK NSA, na pohybel czarnym i czerwonym.

i jeszcze tutaj takie:

http://www.quickmeme.com/img/e5/e5374017138277f843713f9de42c4d38ea17be5a5477a0e5e5adbb0859a358a4.jpg

http://www.summonthensa.com/ ;)

Wychodzi na to ,że to USA jest największą organizacją terrorystyczną w skali świata ! :D

Rosja lub Chiny przy USA w uprawianiu tego procederu wyglądają jak “szmaciarze”… :)

prawda? :D

Na koniec wyjdzie na to, że zamiast “internetu” trzeba będzie stworzyć drugą równoległą sieć do zastosowań domowych.

A wiecie co najbardziej jest zastanawiające? Dla czego ludzie nie zadają pytań. Skoro NSA i rządy mają takie możliwości za pieniądze obywateli oczywiście. To dla czego nie użyją tego super sprzętu do zwalczanie handlarzy ludźmi, handlarzy bronią, pedofilów i innych takich? No kurcze jak to jest? To kogo oni chcą bronić? Chyba samych siebie…

wydaje mi się, że dlatego, że musi być bariera między sprawami śledczymi/policyjnymi jakkolwiek by to nazwać, wikipedia poniekąd potwierdza moje zdanie – https://en.wikipedia.org/wiki/Mass_surveillance#Electronic_police_state

Seventeen factors for judging the development of an electronic police state were suggested in The Electronic Police State: 2008 National Rankings:

(…)

Lack of a police-intel barrier: The lack of a barrier between police organizations and intelligence organizations, or the overriding of such barriers.

NSA przykładowo nie dzieli się żadnymi informacjami z FBI, wyjątkiem są sprawy dot. zagrożeń narodowych, terrorystycznych itp. toteż wspomnianych pedofilów FBI musi likwidować samodzielnie przykładowo infiltrując środowiska na własną rękę. Handlarzy bronią (amerykańskich) raczej już odrywając się od zabawek tych trzyliterowych agencji Stany by nie ścigały bo są największym eksporterem broni na świecie (Lord of War ;>) Przy zaniku tych barier równie dobrze mogliby zacząć szukać p2p i 40% pierwszego i drugiego świata wsadzić bo szyfrowanych torrentów to ze świecą szukać i najczęściej się zdarzają przy traffic shapingu ;) albo po prostu ludzie by zaczęli dochodzić na własną rękę jakim cudem i kto ma takie środki.

Nie no torrenty to trochę inny wymiar zbrodni :D Po za tym jak wsadzili by wszystkich co ściągają to kto by na nich płacił podatki? :D Ale porwania i tym podobne przecież to by było dla nich może 20 minut. Nie wierzę po prostu że oni cały dzień siedzą i nie mogą się opędzić od terrorystów. Jak by się pierdołami nie zajmowali to może liczba ekstremistów by spadła. Oni tam pewnie siedzą i nic nie robią. I nie chodzi tu że jest rozgraniczona praca pomiędzy FBI i NSA i Policją bo to jakaś ustawa którą wiadomo kto wydał i dla kogo. Chodzi o to że oni niby mają bronić ludzi. No to ważniejsze jest chyba zycie ludzkie niż ktoś kto ciśnie na Obame po FB.

I dobrze niech inwigilują, niech wyłapują pedofili i terrorystów.

Ja jestem jak najbardziej za tylko ze oni tego chyba nie robią jak by to robili to by inaczej raczej świat wyglądał…

WSZYSTKICH NAS NIE ZAMKNIECIE

Intel ME, AMD PSP, Minix – i złudzenia że TOR coś znaczy… Sam fakt że w min. telewizorach i monitorach jest oprogramowanie / sprzęt, zdolny nadzorować bez wiedzy usera kogokolwiek… TOR to zachęta aby z tłumu wyodrębnić pewną grupę którą należy

obserwować… Dlatego najlepszą opcją jest równoległe korzystanie z białego / czarnego

netu, aby obserwujący stale był pomieszany.

Błąd! wszystkie informacje na temat NSA nie koniecznie muszą być prawdziwe. Reguła “5 oczu” może być podpuchą dla rzezimieszków. Art powinien taką informację podać w tagach B!

Idealny internauta według NSA ma konto na facebooku gdzie udostepnia wszytkie swoje myśli , a potem zdjęcia i filmy. Nastepnie caly swój dysk twardy poprzez gogle udostepnia w chmurze. nie używa firewallla i nie używa antywirusa bo używanie tych programów może swiadczyc o checi zacierania sladow. pozatym placi skladi US i pragnie jesc tylko hamburgery i frytki popijajać colą.

A może NSA specjalnie napisała w prezentacji że nie jest w stanie złamać TOR-a i systemu Tails, skoro korzystasz z tych rozwiązań masz coś do ukrycia, takie posunięcie było by sprytne, podchwytliwe i wręcz genialne. Coś jak samochód pułapka :)

A ja używam Arch Linux regularnie…

Powiedzcie mojej rodzinie, że ją kocham.

W moim mieście jest firma o nazwie Tor :D Więc jak ktoś szuka ich strony to może trafić na listę nsa, bez sensu…

Jestę ekstremistę

Jedno pytanie, skąd DasErste zdobyło ten skrypt?

@modinfo – To był trzeci kelner… ;]

Kiedyś google pracowało nad appką ,która oddaje zapach przez monitor :))

(ja czułem tylko zapach spalenizny i pach) ma ktoś może link do tego,chciałem powąchać wąglika. (wonglika) boję się wpisać w google bo będę ekstermistą…

@jaro

Tyle że Ty już nim jesteś…

[…] szpiegów z centralą. W końcu najciemniej jest pod latarnią… W XKEYSCORE zapewne nie ma na nie regułki, a wpisywanie lorem ipsum w internecie nikogo nie dziwi (por. […]

Ciekawe jak zakwalifikują kogoś, kto korzysta z TORa na Linuksie.

W takim przypadku od razu wysyłają predatora.

Nie lepiej stworzyć drugą albo kilka fizycznych równoległych sieci obok internetu i wtedy macie anonimowość gwarantowaną?

W końcu ktoś ogarnięty. A cała reszta to bzdury oraz wykorzystywanie niewiedzy ludzi…

Daj znać, może coś połączymy drutami – legalnie, bez TOR-ów i innych narzędzi

pozornego wyboru. Śmiechu warte, każdy telewizor to istny komputer, można

“skakać” po ekranach userów globalnie. Więc na co komu TOR… Intel ME, minix

itp…