14/11/2013

Jeden z czytelników zwrócił nam uwagę na ciekawy projekt rozpisany przez MON wspólnie z Narodowym Centrum Badań i Rozwoju, a finansowany z kieszeni każdego Polaka. Tytuł projektu: “Oprogramowanie i sprzęt elektroniczny do prowadzenia walki informacyjnej”.

Opis wojskowego botnetu (“ID29”)

Dokument ze szczegółowymi założeniami tego projektu, jak i innych dotyczących obronności kraju, na które NCBIR rozpisał konkursy można pobrać ze strony internetowej NCBIR (Uwaga! Plik ma aż 85MB, bo z niezrozumiałego dla nas powodu, zamiast wygenerować plik PDF z pliku źródłowego, ktoś umieścił w PDF-ie skany poszczególnych stron… Trochę wstyd. Przepraszamy niewidomych i niedowidzących internautów w imieniu NCBIR-u — wasze czytniki niestety sobie z tym nie poradzą).

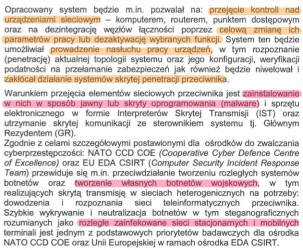

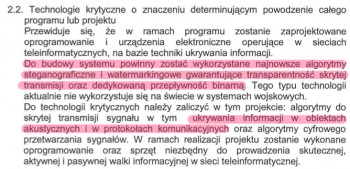

Najciekawsze zaczyna się na stronie nomen-omen numer 42 ;) Jak pisze nasz czytelnik (wytłuszczenia nasze):

Projekty [wszystkie objęte konkursem — dop. red.] są różne, głównie wsparcie straży granicznej, identyfikacja twarzy, nowe uzbrojenie dla armii. Wszystko to jest typowe, ale właśnie projekt “walki elektronicznej” jest nietypowy. W skrócie:

1. Zakłada on wytypowanie polskiej firmy która stworzy wirusa, który będzie infekował komputery (zarowno instytucji “wrogich” jak i postronnych ludzi), w celu stworzenia “botnetu” — armii komputerów za pomocą której będzie można paraliżować systemy informatyczne innych państw jak i doprowadzać do ataków typu DoS, czyli paraliżowania zagranicznych systemów informacyjnych.

2. Zakłada on także przejmowanie “wrogich” botnetów, neutralizowanie ich lub wykorzystywanie dla własnych celów

3. Projekt jest napisany nowomową, widać, że niektóre “terminy” to kalki terminów angielskich “Interpreter Skrytej Transmisji” – albo “Główny Rezydent” – trochę to śmieszne nazwy z punktu widzenia Polaków, ale

pewnie to jakieś tłumaczenie z terminologii NATO.4. Projekt będzie kosztował 6,6 mln zł przez trzy lata

5. Finansowany jest publicznie – w przeciwienstwie do projektow NSA, czy niemieckiego Biura Ochrony Konstytucji – wszystko podane jest jak na tacy – Polska tworzy wirusa, które będzie atakował potencjalne cele (w militarnym bełkocie – “zdobywał przewagę informacyjną”) – być może to miało być tajne i [jest to] jakieś niedopatrzenie? Jak zwykle.

6. W Polsce firm i osob posiadających zdolności stworzenia czegoś takiego jest niewiele (może 50 osob lacznie z doswiadczeniem i ze 2-3 firmy), wiec pewnie MON nie byl w stanie zrobic tego absolwenatmi WAT-u, i szuka wsparcia w firmach komercyjnych, ktore są w stanie zapłacić > 10tys / m-c osobom, które znają się na pisaniu tego typu kodu.

7. Nie wiadomo jakie są ograniczenia prawne użycia takiego kodu. Czy będzie używany w Polsce? Co z tajemnicą korespondencji? Czy użycie za granicą nie naruszy praw takich jak konwencje (Europejskie i ONZ) o tajemnicy korespondencji (botnet moze wykradac takie dane, tak jak to robi NSA teraz). Jakie są ramifikacje moralne tego wszystkiego?

Kto wygrał dotację i będzie tworzył polski, wojskowy botnet?

Ponieważ konkurs na powyższy projekt został już rozstrzygnięty, można sprawdzić czyj wniosek o realizację został wybrany (lub odrzucony). Najpierw należy znaleźć numer projektu (w wykazie tematów interesujący nas projekt został oznaczony jako ID 29). Potem odnaleźć go na jednej z dwóch list (zaakceptowanych lub odrzuconych projektów) publikowanych na stronie z wynikami kokursu.

Niestety, projektu “ID29” nie ma ani na pierwszej ani na drugiej części listy projektów rekomendowanych do finansowania …i co ciekawe, nie ma go także na liście wniosków nierekomendowanych. Projekt wyparował. Zniknął. Rozpłynął się w powietrzu… Ale nie powinno nas to dziwić, w końcu najlepsze wirusy to nieuchwytne wirusy ;-) Spróbujmy jednak ustalić, co stało się z Projektem 29…

Kto “zgubił” Projekt 29?

Aby wyjaśnić zagadkę znikającego projektu wojskowego trojana oraz tego czy został on objęty finansowaniem z naszej kieszeni (a jeśli tak, to komu przypadł zaszczyt jego tworzenia?) skontaktowaliśmy się zarówno NCBiR jak i MON. Z MON-u odpowiedź otrzymaliśmy błyskawicznie. Po krótkim, wojskowym “działam“, które błyskawicznie padło z ust ppłk Jacka Sońty, rzecznika prasowego Ministra Obrony Narodowej, otrzymaliśmy następujące wyjaśnienia:

uprzejmie informuję, że zgodnie z zasadami określonymi w regulaminie każdego konkursu, zgłaszane wnioski poddawane są ocenie przez niezależnych ekspertów, w tym przypadku, wyznaczonych przez Narodowe Centrum Badań i Rozwoju (NCBiR). W związku z tym, w kwestii dotyczącej ostatecznych ocen interesującego Pana projektu, stanowisko zajmuje NCBiR

Nie wyjaśniło to co prawda, dlaczego projekt rozpłynął się w powietrzu, ani czy jest przez kogoś realizowany, ale delikatnie zasugerowało, że szybciej niż od MON-u, informacje zdobędziemy w NCBiR. Do NCBiR-u zapytanie wysłaliśmy nawet wcześniej niż do MON-u (7 listopada), ale niestety na oficjalną odpowiedź musieliśmy czekać aż do wtorku (12 listopada). Udzielił jej Krzysztof Łaba, kierownik działu realizacji projektów na rzecz bezpieczeństwa i obronności państwa:

1. Czy projekt pt. “Oprogramowanie i sprzęt elektroniczny do prowadzenia walki informacyjnej” został rekomendowany do finansowania czy nie?

2. Jeśli został, proszę o informację, kto złożył zwycięski wniosek i jak można się z nim zapoznać?

ODPOWIEDŹ:

Istotnie pierwotnie przedmiotowy projekt został zgłoszony do procedowania w Konkursie Nr 3/2012. Jednak po analizie jego założeń Komitet Sterujący zdecydował, iż należy go rozpatrywać w trybie, o którym mowa w § 6 ust. 2 Rozporządzenia Ministra Nauki i Szkolnictwa Wyższego z dnia 4 stycznia 2011 r. w sprawie sposobu zarządzania przez Narodowe Centrum Badań i Rozwoju realizacją badań naukowych lub prac rozwojowych na rzecz obronności i bezpieczeństwa państwa (Dz. U. Nr 18, poz. 91, ze zm.), ponieważ jego realizacja wiązałaby się z dostępem do informacji niejawnych.

§ 6. 2. W przypadku gdy realizacja badań naukowych lub prac rozwojowych na rzecz obronności i bezpie- czeństwa państwa wiąże się z dostępem do informacji niejawnych, Komitet Sterujący ogłasza konkurs, w któ- rym zaproszenie do składania ofert na wykonanie za- dania kieruje do podmiotów dających rękojmię zacho- wania tajemnicy lub posiadających zdolność do ochrony informacji niejawnych w rozumieniu przepisów o ochronie informacji niejawnych. — dop. red.

Tym samym przedmiotowy projekt przeniesiono do procedowania w konkursie, którego organizacja uwzględnia specyfikę tego typu projektów. Aktualnie trwa ocena merytoryczna złożonych wniosków – konkurs na ten projekt nie został jeszcze rozstrzygnięty.

Jednocześnie należy zauważyć, że wnioski o dofinansowanie składane w konkursach nie podlegają udostępnieniu jako że nie stanowią informacji publicznej w rozumieniu przepisów ustawy z dnia 6 września 2001 r. o dostępie do informacji publicznej (Dz. U. Nr 112, poz. 1198, ze zm.).

Dodatkowo, pracownik NCBiR w rozmowie telefonicznej wyraził zdziwienie, że komuś udało się “zauważyć zniknięcie projektu”.

Podsumowując oświadczenie NCBiR, wszystko wskazuje na to, że ktoś jednak zorientował się, iż Projekt 29 nie jest “zwyczajnym” projektem i postanowił przetwarzać go w trybie niejawnym (NCBiR, jak udało nam się dowiedzieć, ma odpowiednie procedury dla tego typu projektów, a niektóre z projektów są — zgodnie z cytowaną w odpowiedzi Krzysztofa Łaby podstawą prawną — od razu zgłaszane do konkursów “niejawnych”). Szkoda, że nie udało się już zachować w tajemnicy samego faktu tworzenia wirusa, ale w końcu to i tak tajemnica Poliszynela…

Czy to dobrze, czy to źle, że w internecie zbroimy się?

Naszym zdaniem, w potrzebie stworzenia tego typu oprogramowania nie ma niczego zaskakującego. Tzw. rządowymi trojanami dysponują m.in. Niemcy, do czego oficjalnie się przyznają. Zaskakujące byłoby, gdyby polskie służby rzeczywiście dopiero teraz zabierały się do wystartowania z tego typu projektem. Głęboko wierzymy jednak, że to kolejna iteracja tego typu narzędzia.

Nie ma bowiem co ukrywać, że każdy przyszłościowo myślący kraj na pewno tworzy tego typu narzędzia. Ataki internetowe mogą być atakami zbrojnymi a w przeciwieństwie do ludzi (żołnierzy) złośliwe oprogramowanie, ma same zalety, o czym szeroko pisaliśmy w tekście wirusy nie potrzebują paszportów, którego lekturę serdecznie polecamy.

Kto będzie wydawał rozkazy wojskowemu botnetowi?

Problem jak zwykle leży w tym, kto będzie nadzorował korzystanie z tego typu oprogramowania?Kto będzie “zatwierdzał” cele? Czy istnieje w polskim wojsku specjalna jednostka do działań w “cyberprzestrzeni” szkolona do obsługi tego typu rozwiązań? Czy w ogóle istnieje schemat działania warunkujący kiedy i w jakich sytuacjach można użyć tego typu oprogramowania w warunkach bojowych — oraz czy użycie może nastąpić “w stanie pokoju, nie wojny”? Wreszcie, czy celem tego typu oprogramowania mają być wyłącznie wrogie Polsce państwa, czy także nasi obywatele?

Powyższe pytania zadaliśmy Ministerstwu Obrony Narodowej — tym razem MON zdał egzamin i nie ujawnił żadnych szczegółów dotyczących warunków użycia “Projektu 29”, dyplomatycznie wskazując na niestosowność naszych pytań ;) Oto odpowiedź jaką otrzymaliśmy:

Pańskie pytania dotyczą integralnej części systemu bezpieczeństwa państwa – udzielenie na nie jednoznacznych odpowiedzi wiązałoby się z upublicznieniem informacji wrażliwych, co w perspektywie mogłoby doprowadzić do osłabienia tego systemu. Problem szeroko rozumianego bezpieczeństwa cybernetycznego traktowany jest w MON bardzo poważnie. MON reaguje na potencjalne zagrożenie na bieżąco, jednocześnie starając się o zachowanie niezbędnej elastyczności w środowisku tak zmiennym jak sieć. O wadze, jaka jest przywiązywana do tego zagadnienia świadczy powołanie Pełnomocnika ds. bezpieczeństwa cyberprzestrzeni, który podlega bezpośrednio ministrowi obrony.

Aleternatywa dla botnetu?

Na marginesie, tak się zastanawiamy, czy z drugiej strony nie byłoby lepszą strategią odłożyć trochę grosza na zakup exploitów typu 0day na czarnym rynku (jak robi to NSA)? Albo zainwestować w zespół specjalistów, którzy w razie potrzeby będą rozpracowywali “wrogie” botnety lub tworzyli odpowiednie exploity do odpowiednich celów? Frameworki automatyzujące uruchamianie exploitów, zaciemnianie kodu, backdorowanie przejętych maszyn, post-exploitacje czy inne formy nadzorowania sesji atakującego przecież już istnieją, a projekty typu Cobalt Strike pokazują, że z ich użyciem poradzą sobie dzieci…

PS. Konkurs (ten niejawny) na wykonawcę “Projektu 29” ma zakończyć się jeszcze w tym roku. Warto podpytać po sylwestrze, jaka firma/instytucja go wygrała i rozpocznie warty max. 6,6 mln trzyletni okres realizacji.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

zaczeło się. pisarze sci-fi mieli racje… ;)

Zawsze mają, helou. Wszyscy piszemy naszą przyszłość. Oni tylko pokazują możliwości, z których czerpiemy inspiracje tworząc rzeczywistość. To nie zgadywanie tylko doskonały zmysł analityczny + wyobraźnia w większości przypadków znamienitych pisarzy s-f.

Obywatelu “pejeden”, proszę nie kpić więcej w tym wątku. To jest nasza ostatnia prośba.

Teraz to juz chyba do konca zycia zostane na linuxie

Bardzo nas to cieszy, obywatelu babajaga. Proszę tylko pamiętać, aby dalej udostępniać całemu światu port 22 z hasłem root/b@b@j@g@.

Idziemy po was.

Z drugiej strony, gdy wojna przejdzie do sieci, może będzie to bardziej “humanitarne”?

Czy wolelibyście może, gdyby wszystkie państwa zaczęły by dozbrajać się “fizycznie”?

Z jednej strony racja. Ale z drugiej co bardziej cywilizowane kraje obecnie się wstrzymuja przed wojną właśnie z powodu życia ludzi.

Jeżeli ataki informatyczne sparaliżują na dobre całą sieć (lub jej kluczowe elementy) atakowanego państwa, wtedy – siłą rzeczy – przejdą na drogę ataków fizycznych

Atak na sieć wodociągów czy np. elektrownie może doprowadzić do ofiar wśród ludności danego państwa. Nie można mówić tu o humanitaryzmie.

Wojna w sieci? To sa mzonki pustoglowych zachodnich

politykow, ktorzy uwazaja, ze wojna na ich terenie jest mozliwa

tylko w sieci, a w innych miejscach swiata to juz czolgami mozna.

Cholernie sie zdziwia. To jest stek idiotyzmow takie projekty jak

powyzszy opisany – gdy przyjdzie co do czego pierwszy przestanie

dzialac internet.

USA zrobi fejkowa polska firmę i wygra przetarg :) operacja Argo

Jako osoba ze środowiska dodam, że zwykle zbliżone “konkursy” polegają na tym, że najpierw jest masa podchodów zakulisowych, wyjazdów fundowanych i spotkań (czasem zakrapianych) gdzie ustala się zwyciężcę. Potem jest ciężka praca z rozpasaniem tak warunków konkursu żeby ów wygrał bez potykania się jednocześnie o przepisy prawa (inni startujący zą lepszą kontrolą niż jakikolwiek organ – każdy przecinek wyłapią jeśli to nie oni wygrywają). A na koniec luzackie posiedzenie komisji która otwiera koperty z ofertami i wskazuje wyłonionego miesiąc wcześniej zwycięzcę.

Dzieje się tak w niemal każdej sprawie którą mam okazję w budżetówce obserwować: od zatrudniania “kolesi” po wybór osprzętu sieciowego za miliony. Nie sądzę aby w innych resortach niż edukacja działo się inaczej :)

To nie tajemnica że gros przetargów rozstrzyga KIO, wygrywa ten kto ma najlepszych prawników lub najgrubszą kieszeń.

….Jakoś nie jest mi to obce. Kiedyś na spotkaniach wyciągało się baterie z telefonów. Teraz już takiej opcji nie da się zrobić……

@Agata

Nie da sie wyciągnąć baterii z telefonów?

Czy może masz na myśli swojego Iphona? ;)

..nie… :) Na rynku większość telefonów posiada już wbudowaną baterię… :D

@mnmnc – a choćby Xperia Z, Z1, niektóre modele HTC – wszystko nowe smartfony z andkiem na pokładzie, w Nokiach też się powoli pojawiają takie modele. Wszystko to popularne telefony, które już za pół roku będą na kieszeń każdego człowieka i sporo osób będzie je miało.

Ciekawe czy usłyszymy o tym również w telewizji, a może puszczą nam ekipę z Warszawy?

W dzisiejszych czasach musimy mieć tego typu narzędzie. Smutne to, ale prawdziwe. Poza tym taki rządowy wirus jest potrzebny do neutralizacji obcych botnetów i w razie potrzeby przekierowania ich na swoją stronę.

Tak Panie Pawle Nyczaj, MON dodatkowo w trosce o obywateli RP doda klauzulę, że wirus w przypadku wykrycia polskiej wersji językowej MS Windows poprosi użytkownika o wyrażenie zgody na przyłączenie się do botnetu oraz o zgodę na przetwarzanie danych osobowych w celach marketingowych. Pozdrawiam.

Natomiast co do plików PDF to niestety nadal plagą jest ich skanowanie, zamiast umieszczenie w formie cyfrowej. Naturalnie w pliku PDF ze skanami zamiast tekstu nie da się także przeszukiwać treści pliku o jego wadze nie wspominając. Z drugiej strony skany w PDF utrudniają atak poprzez podmianę treści.

a co ważniejsze (przynajmniej póki co) taki zeskanowany PDF nie pojawi się w wynikach wyszukiwarek ;]

@Runaurufu: a ja tam słyszałem, że Google traktuje obrazy

OCRem na potrzeby wyszukiwania :)

Podpis cyfrowy zabezpiecza przed takim atakiem skuteczniej.

Wirusa powinni nazwać Cebula V 1.0… szkoda tych pieniędzy tylko.

Nie, nie, backdoor powinien się nazywać prosiak v2013 ;-)

szkoda hajsu na tego cebulixneta

Moze i 50 osob umie to zrobic od reki, ale poza tym to majac na to 3 lata, to mysle ze znalazla by sie ogromna rzesza ludzi ktorzy by sobie z tym poradzili. Polecam krotki filmik pt “my life as a spyware developer”

Wywiad i “ograniczenia prawne”. Ha ha. To się uśmiałem ;-).

Nie mam pytań…

na usta cisnie sie jedynie “co tak pozno!”

Razwiedupr dał pozwolenie?

Hahahahaha prawie udlawilem sie ze smiechu jak przeczytalem poczatek. Potem bylo jeszcze gorzej jak czytalem dalej, sikalem po nogach ze smiechu. Indolencja wojskowych jest nieograniczona jak glupota ludzka. A gen zdziwiony gosciu aaaaaaaaaaa. Chyba sie posrali z przerazenia.

Glupis i naiwnys

Kolesie nie potrafia PDFa zrobic a chca TAJNYM botnetem

zarzadzac. Malpie dac brzytwe…. TSD: kim jest

Poliszynel?

http://lmgtfy.com/?q=tajemnica+poliszynela&l=1

Prokom, hehe.

Albo WASKO hahahaa

chłopcy Sikorskiego i Boniego pozazdrościli NSA i

wprowadzają podobne rozwiązania do inwigilacji polaków, bo innych

celów niż niszczenie opozycji i zacieranie przecieków o

przekrętach, nie przychodzi mi na myśl w wykonaniu tego

rządu

Czyli przyzwolenie społeczne na rządowe trojany już jest, tak? Skoro wszyscy, nawet Niebezpiecznik, podchodzą do tematu “lekkim dydkiem”? Pięknie, panowie szlachta, po prostu pięknie.

a co możesz? możesz zgłosić do prokuratury firmę piszącą program niezgodny z konstytucją (o ile znajdzie się jakiś zapis czerpania korzyści majątkowych z inwigilacji) a z góry i tak przyjdzie polecenie służbowe by przymknęli na to oko , a jak będziesz robił za duży szum będą nasyłać kontrole , budzić o 5-tej rano z buta lub nagle najdzie Ciebie seryjny samobójca

@trolo

Chyba nie dokońca prawda. Wystarczy odwołać sie do zapisów prawa gospodarczego – o czym nomen omen uczy Niebezpiecznik na swoich szkoleniach. Pozew za nielegalne wykorzystanie prywatnego łącza internetowego.

Botnet przecież z definicji wykorzystuje cudze łącze internetowe. Wykorzystując moc przeliczeniową procesora zwiększa zużycie prądu prywatnej osoby(pewnie w mniejszym stopniu niż zapychanie łącza internetowego). To wszystko i pewnie wiele innych to bardzo poważne zapisy prawne umożliwiające wytoczenie procesu takiej inwazyjnej organizacji rządowej.

to ja pisze swojego trojana, id30, tez bedzie tajny o czym

napisze w komenciach :*

Proponuję nazwę Zacharsky 1.0

Oczywiście po każdej infekcji obowiązkowo powinien pojawiać się komunikat “Polacy, przejmujemy ten komputer!”

I “fpisujcie miasta kture popierajom” ;-)

kto wygrał dowiemy się z portali, gdzie zamieszczane są ogłoszenia o pracę. zwycięzca zapewne dopiero zacznie rekrutację :)

Z tego co się orientuję, pdfy skanowane z obrazków to swego rodzaju wymóg prawny. Tekst wydrukowany i zeskanowany jest czymś ważniejszym od tekstu napisanego w edytorze. W ten sposób są publikowane wszystkie ustawy (przy czym mają również wersje tekstowe).

Dziękuję za uwagę.

PS. Jeśli napiszę odręcznie lub wydrukuję oświadczenie, złożę na nim analogowy podpis i zeskanuję dokument, to otrzymam dokument z podpisem elektronicznym.

Mylisz się.

Skan podpisu nie jest podpisem tak jak nie jest podpisem ksero podpisu. Podpisem jest tylko podpis elektroniczny (w PL: kwalifikowanym certyfikatem lub Profilem Zaufanym) lub odręczny.

W tym zakresie możesz czytać wyrok Wojewódzkiego Sądu Administracyjnego w Warszawie (II SA/Wa 823/13 – http://orzeczenia.nsa.gov.pl/doc/6DEB02E2C9) oraz http://dostep.jawnosc.tk/dip/uniki/doreczenie-elektroniczne .

Nie wiem skąd ty wziąłeś te ustawy skanowane. Dawniej publikowano tylko w celach informacyjnych akty prawne, a i tak większość była poprawnie zbudowana. Właściwy dziennik urzędowy był czymś odrębnym. Obecnie został dodany do ustawy o ogłaszaniu aktów normatywnych i niektórych innych aktów prawnych art. 2a ustawą z dnia 4.03.2011 r. (Dz.U. Nr 117, poz. 676), który wszedł w życie 1.01.2012 r.

Skanowanie dokumentów IMO wynika z:

– przekonania kierowników (często osób starszych) o mocy pieczątki

– braku przygotowania merytorycznego (obsługa komputera, obsługa e-podpisu),

– braku przygotowania technicznego (narzędzia do podpisu),

Jednak to się zmienia i coraz częściej dostaje pisma w formie edytowalnej (docx,doc,odt) + podpis elektroniczny (*.xades, rzadko wszyte).

Skan dokumentu bez podpisu elektronicznego NIE MA żadnej mocy prawnej.

ktos kto pisze taki kod zarabia dozo wiecej niz 10k pln/mc. pewnie powstanie jakis szajs ktory umrze po 2 latach tworzenia (np jak projekt gawrona). krotko mowiac wyjeb*** kasa.

o to to :) 10k PLN/a day chyba

będzie infekować wirówki w pralkach i łączyć się zdalnie z portem szeregowym

drukarki emitując ultra dźwięki

fajnie ja bym mógł się zgłosić do zainfekowania czekam z niecierpliwością na kolejny epic fail

Z tym portem szeregowym to pojechałeś :)

Tak, wiem, były takie wersje igłówek. Nawet sam jedną widziałem.

Po prostu żal.pl Jest tylu młodych zdolnych ludzi w tym kraju (samouków), którzy w zespole z profesjonalistami (pozbawionymi jednak kreatywności na rzecz schematyczności) potrafili by stworzyć jednostkę do tego typu zadań. Nie trzeba by było dekonspirować się już na starcie ;), podobnie jak było z tajnym centrum przetwarzania danych Policji ;)

Parafrazując mojego sąsiada “SAMI KURWA AMATORZY!!”

Pozdr.

6 mln to trochę mało na tak szeroką specyfikację wymagań, tym bardziej, że ten “trojan” ma robić wszystko.

“Elektroniczny obieg dokumentów” w postaci skanów wydruków jest nagminny w instytucjach państwowych. Gdy pracowałem w administracji, przełożony wręczył mi wydruk procedur (dostał je z innego działu). Na pytanie, czy mogę te procedury dostać w formie elektronicznej, powiedział “Oczywiście, może pan poprosić sekretarkę, żeby panu to zeskanowała”.

Jeszcze długo “komputeryzacja” będzie u nas rozumiana tylko jako wymianą maszyn do pisania na komputery i drukarki.

A jak w polskich urzędach odbiera się emaile?

Pani w sekretariacie drukuje maila, dorzuca do poczty papierowej i zanosi do pani w odpowiednim pokoju.

true story z pewnego starostwa powiatowego.

Z tymi skanami dokumentów to nie jest przypadek niestety… Autentyczna odpowiedź jednej z urzędniczek w starostwie powiatowym (w którym jeszcze nie dawno pracowałem): “A niby jak ja mam na tym (PDF-ie) przybić pieczątkę???”… Dalszy komentarz jest zbędny

Załóżmy że projekt zostanie zrealizowany.

Czy potem zostanie dodany do baz wirusów jako zaufany program o którym nie należy alarmować?

Bo obecnie np eset wykrywa swą heurystyką jakieś injecty.

Jeżeli jednak zostanie dodany, to co innego jest co może monitorwać takie działania i co nie ma swojej bazy tylko analizuje wszystko podejrzane?

Czy Eset wykrywa tego niemieckiego rządowego trojana?

Redakcjo, przetarg można wygrać, a dotację dostać…

Jaki kraj taki przetarg. Jaki przetarg taki wirus.

Utopimy tylko pieniądze, a źródło wypłynie zanim wyjdzie wersja alfa bo Boni będzie to wszystko trzymał na pulpicie pod windows kafelka 8… Mimo wszystko trzymam kciuki!

Czytelniku, nigdzie w tekście nie padło słowo przetarg. Pada słowo konkurs, bo de facto, jest to konkurs na najlepiej rozpisany wniosek projektowy.

Też tak to widzę. A później dojdą komisje śledzcze które będą trwoniły kolejne pieniądze podatników na to, żeby sprawdzić, kto dał plamę. Po czym wynik orzeczony przez komisje śledzcze zaskarży Pan Jarosław K. lub innego który będzie chciał się pokazać w mediach, jaki to on ważny. No i później decyzję komisji będzie badała najwyższa izba kontroli, a najwyższą izbę konroli … i tak w kółko. Jednym słowem burd** na kółkach czyli POLSKA :)

Szyfrów niemamy, botnetów niemamy to co my ku…..wa mamy??????

nawet swieto wyzwolenia w listopadzie a nie w lipcu lipca >:-(

@Irak Nic nie mamy??:))

w PDF jest skan, aby wyszukiwarki nie indeksowały zawartych w PDF treści…

to ja wygralem ten konkurs

I to jest kolejny dowód na to że zgodnie ze słowami Piotra

warto się wyposażyć w Bug out bag. Czy teraz czy kiedyś wojna jakaś

wybuchnie, oby nie u nas… Ale przy takiej informatyzacji i

nonszalancji administratorów/systemów, i takich budżetach na

kolejne stuxnet’y załatwi nas brak prądu, wody i innych mediów. Nie

wiem jak Wy ale ja jutro sobie przygotuję.

no to pewnie bedziecie na celowniku mon ;-)

Och, juz na WP zrobili sensacyjkę dzieki informacji

czytelnika niebezpiecznika i potem niebezpiecznika.

@Marcin – No i niech będą.Może te pociotki zatrudnione w

MON nawet jakimś cudem się czegoś nauczą :P Wielkich nadziei mieć

nie można,zwłaszcza że po wyborach i tak będą pewnie do wymiany,ale

spróbować można.Bo na merytoryczny zespół w MON tak jak proponuje

redakcja niebezpiecznika nie mamy co liczyć.Tu jest

POLSKA…

Według mnie zapowiada się słabo, patrząc na budżet i

wydatki na inne części zbrojeń, chociażby utrzymanie batalionów

wojsk lądowych. Kształcimy WAT i co z tego mamy? Obecnie z wolna

powstające formacje. Banki na terenie Polski są lepiej

zabezpieczone niż MON. Rok 2014 – budowa wirusów itp. A gdzie kadry

do zarządzania takim atakiem? Czemu konkurs? Po co ma powstawać

kolejna firma zbrojeniowa, skoro potencjał można znaleźć w MON.

Wiadomo, że w informatyce nic nie jest stałe, więc potrzeba ciągłej

pracy i udoskonalania botnetów, oprogramowania, odpowiedzi na nowe

technologie. Ktoś myśli, że raz kupiony wirus wystarczy jak czołg,

tylko od czasu do czasu go zmodernizujemy.

Z moich informacji administrator w monie obsługujący siec niejawna w tym 200 komputerów zarabia uwaga…… uwaga na rękę 1650 zł. To czego my oczekujemy od ludzi.

A ja patrzę na temat z nieco innej perspektywy. Pomysł do bani – napisało o tym już wiele osób – wszyscy wiemy jak jest – co będzie i jak się to skończy i za czyją kasę…

tylko po jaką cholerę nam botnet, wojskowy wirus itd. Z kim i kiedy będziemy nim walczyć? Zbudujemy za ciężką kasę rozwiązanie, które nie będzie nigdy użyte, po paru miesiącach będzie obsolete a po pół roku można je będzie w kiblu spuścić.

Te kasę należy traktować jako przyczynek do inwestowania w małe zespoły ludzi, którzy będą w gotowości – którzy będą niejako “na zawołanie” włączani do akcji. Taki zespół mógłby istnieć – musiałby być świetnie wyposażony, opłacany, szkolony – może nawet z budżetem 6 baniek – ale np na miesiąc. Tacy ludzie muszą być przygotowani technicznie, merytorycznie, wyposażeni i należy dawać im warunki żeby sami się rozwijali. Co więcej tacy ludzie muszą być odporni na propozycje obcych – a jak komuś zamierzają płacić 10k/mc to mogą sobie w bajki wsadzić projekt – przyjdzie ruski, chińczyk czy inny sojusznik – da 100x tyle i zawsze się znajdzie osoba, która pęknie. Zresztą… wracam pisać świetny acz nikomu nie potrzebny kod… :)

Prawda …”Tacy ludzie muszą być przygotowani technicznie,

merytorycznie, wyposażeni i należy dawać im warunki żeby sami się

rozwijali. Co więcej tacy ludzie muszą być odporni na propozycje

obcych – a jak komuś zamierzają płacić 10k/mc to mogą sobie w bajki

wsadzić projekt – przyjdzie ruski, chińczyk czy inny sojusznik – da

100x tyle i zawsze się znajdzie osoba, która pęknie. Zresztą…

wracam pisać świetny acz nikomu nie potrzebny kod… :)”

Z czescia mozna sie zgodzic, z czescia jednak nie! Co do

posiadania wirusa. Bardziej rzeczywiscie potrzebny MON-owi i ABW

zespol ludzi, ktorzy rozumieja architekury komputerow i systemow

operacyjnych, niz pojedynczy konkurs/projekt. Z mojej laickiej

perspektywy nie istnieja rozwiazania prawna pozwalajace placic

jakiemukolwiek pracownikowi wojska, tyle ile zarabia osoba

potrafiaca znajdowac bugi w oprogramowaniu i pisac eksploity (i

botnety, i C&C do nich) te kilka(lub nascie) tysiakow za

miesiac (nie, wcale nie 20 czy 50 tys). Bo chyba cert.gov.pl nie

jest w stanie ich pisac i nie jest to ich funkcja na stale, a

ludzie stamtad uciekaja za granice, jezeli potrafia “cos bardziej”,

bo o ile dobrze rozumiem dostaje na reke kase z rozdzielnika dla

“specjalisty abw” czyli maks 2-3 tys/miesiac. Co do potrzebnego

budzetu. 6 mln za 3 lata (2 mln na rok) w zupelnosci wystarczyloby

do zatrudnienia 10 osob, ogarnietych w temacie pisania splojtow,

rozumienia niskopoziomowych architektur komputerowych i wnetrznosci

systemow operacyjnych (za te 10-15tys/miesiac, bo jakby chcieli

wiecej, pracowali by w symantecu czy cos za granica juz dawno).

Nikt nie bedzie staral sie konkurowac z “ruskimi agentami”, bo o

ile moga dac wiecej (moze, o ile im zalezy) to jednak ludzi dbaja o

ojczyzne, no i jest kodeks karny i rozdzial dot. przestepstw

przeciwko RP. Inaczej kazdy by sie dal podejsc (i sam minister bo

zarabia te 10tys/miesiac czy podobne pieniadze a ruscy moga dac

wiecej). Jednak sluzby specjalne musza polegac na zaufaniu a nie

tylko na kasie. Za te 2 mln na rok, daloby sie, procz tych 10 osob

od glownej roboty oplacic jakiegos menedzera od ogarniecia tego,

jakiegos czlowieka od dokumentacji i kontaktow z monem, abw i

innymi sluzbami (z certyfikatem dostepu), bo ci co pisza eksplojty

to maja typowo niske zdolnosci socjalne i chec dyskutowania z

ludzmi, ktorzy operuja terminami wojskowymi i specyfika wojska

(hakerzy dobrze nie chodza w dryku wojskowym). Co do sprzetu, to

nie wydziwiajmy, jakies laptopy, PC-ety, troche serwerow i licencji

na windowsy, troche kasy na jakies VPSy poza krajem, troche kasy na

testowanie jakichs routerkow, juniperow, cisco itp. Pewnie i tak

taki zespol siedzialby albo razem z cert.gov.pl w ABW, albo w

jakiejs jednostce wojskowej, wiec koszt wynajecia miejsca odpada.

Na co niby mialo by byc te 60 mln na rok? Na PC-ety zrobione ze

zlota? Wieksze srodki to juz na bardzo specyficzne rzeczy. Np. na

zrobenie fejkowego prowajdera certyfikatow SSL z certyfikatem w

wiekszych przegladarkach (albo przejecie czegos typu signet albo

certum, jak to juz sie stalo w naskiem), zeby taki zespol mogl

zrobic zaufane certyfikaty do stronek typu fejsbuk, ale skoro

projekt i tak tego nie zaklada, wiec mozna, na to, srodki jakos

specjalnie wyciagnac z mon czy z abw. Albo na podpiecie sie do

swiatlowodow kilku wiekszych operatorow ISP w Polsce, oraz do

swiatlowodu na rurociagu jamalskim (he.. he.. jest taki

ciekawy).

Z tymi kosztami nie przesadzaj..

http://www.youtube.com/watch?v=k2mdUcOXW6I

Tutaj wypowiada się programista malware zgarnięty z ulicy który pracował za stosunkowo niewielkie pieniądze.

To byłby raczej projekt pilotażowy – nie próba stworzenia Stuxneta, tylko lepszego. Nie ma to sensu – trzeba najpierw wypracować kadrę, metodologię, rozwiązać problemy organizacyjne (tj. na ile trzeba odpuścić wojskowy beton) – nie ma sensu od razu próbować konkurować z światowymi liderami. Brakuje koniecznej infrastruktury.

Samo podejście jest… dziwne i nieprzemyślane. Od momentu wypuszczenia takiego botneta na świat z każdym dniem staje się mniej użyteczny. Traktować to należy jako projekt ciągły a nie jednorazówkę. Dlatego forma jednorazowego przetargu dla zewnętrznej firmy wydaje się bez sensu. Brak zrozumienia tematu który jakoś mnie nie dziwi – zlecenie na botneta to nie zlecenie na rakietę..

A jestem pewiem że i za 3k PLN wynajęliby programistów którzy daliby sobie radę. Nie z nowym stuxnetem, ale coś na wzór bundestrojana myślę że tak.

Dokładnie, czego można oczekiwać. Ale tam ciężko by było

przeżyć z myślą, że “szeregowy” informatyk zarabia tyle co jeden ze

130 generałów. Kwestia mentalności. Co do botneta się nie zgodzę.

Patrząc na aspekty wojen, bezpieczeństwa i wywierania polityki taki

botnet ma większe oddziaływania polityczne i społeczne, niż przelot

F-16 nad granicą. Jakbyśmy przyblokowali (rzekomo nie my), banki

jakiemuś państwu nie grającemu po naszemu na 4 dni, to inaczej by

nas traktowano w świecie. Dzisiaj walka przenosi się na inny pułap.

W końcu “wojna jest przedłużeniem polityki”. Uczmy się od Rosjan,

Amerykanów i Chińczyków. Samoloty i czołgi są, ale mogą za 30 lat

nie zostać użyte. Natomiast walka ekonomiczna, czasoprzestrzenna

może być znaczącym czynnikiem stopy życia społeczności.

Wiemy jak to z polskimi produkcjami… xD. PS. Widzialem

dzis P. Koniecznego w telewizji na popularnym kanale.

Najlepiej skopiować NSA. Kilka kernel exploitów 0-day (via

USB, MS Office, IE, itp.), pliki podpisane przez MS,

wyspecjalizowane moduły, ochrona przed analizą programu,

autodestrukcja ze wsparciem dla dysków SSD do tego hybrydowa sieć

oparta na serwerach C&C i Rozproszonej tablicy mieszającej,

infekcja mbr/gpt. Taki botnet jest ciężko zdjąć (TDL4,

ZeuS-P2P).

Taaa… a i tak skończy się na hakowaniu emacsem przez sendmail :)

Kurcze… wojny rdzeniowe w realu :)

Szkoda, że początek falstart i znów można powiedzieć że “Tam gdzie kończy się logika zaczyna się wojsko” Powiedzenie stare jak samo WP.

Oczywiście, nie ma nawet dyskusji, że takiemu krajowi jak Polska potrzebne takie systemy obrony. Jednak ciągle mam wrażenie, że to wszystko jakoś tak mało poważnie i mało profesjonalnie wygląda. Ot jest sobie jakiś tam rząd i jacyś panowie ministrowie ktoś tam wpada na pomysł żeby jakaś tam instytucja zajęła się konkursem na pisanie “broni”

Pewnie nikt nawet nie pomyślał poważnie o komórkach decyzyjnych i komórkach rozpoznania które będą kontrolować działania stworzonej broni i zbierać informacje oraz o tym, że one już powinna działać. Pewnie nikt również nie pomyślał o kontroli tejże komórki jak również o kontroli zespołu tworzącego choćby po to żeby taka broń nie była wykorzystana do zainfekowania komputera kochanka żony któregoś z pracowników.

Takie urządzenie powinno być napisane z myślą o konkretnym punktowym działaniu a nie kombajn do wszystkiego.

Jak to życie jednak pokazuje najpierw kupujemy używane samoloty a potem zastanawiamy się po co myśmy je kupili, dlaczego tak drogo i dlaczego za serwis płacimy tyle, że stać było by nas na nowe sprzęty.

Moim zdaniem i tak to jest uzależnione od liczby i grubości kopert rozdanych na górze.

Mam nadzieję, że nie będzie to kolejny “Polish joke”.

Rażącym narażeniem bezpieczeństwa państwa była błędna kwalifikacja projektu i jawne procedowanie. Wolałbym żeby wszyscy myśleli, że dysponujemy jakimś bliżej nieokreślonym potencjałem w tej dziedzinie i że przeznaczamy na ten cel dość poważne środki finansowe.

Tu niestety dowiadujemy się, że jesteśmy w samym ogonie i z niezwykle skromnymi środkami. Coś na zasadzie “wszyscy już coś robią w tym kierunku, no to i my zróbmy. Przynajmniej będziemy mieli czyste sumienie, że spróbowaliśmy.”

W czasach kiedy instytucje prywatne (niekoniecznie legalne) przeznaczają na podobne cele kwoty wielokrotnie większe, to jest po prostu smutne żeby nasze państwo stać było na tak niewiele i tak nieprofesjonalnie. Na premie dla kolesi w ministerstwach w ciągu pół roku potrafimy wydać prawie 4 razy więcej. Ciekaw jestem kiedy obronność Kraju stanie się priorytetem.

Pozostaje mi mieć nadzieję, że cała akcja z “ujawnieniem” jest jedynie zasłoną dymną i ma za zadanie odsunąć od nas ewentualne podejrzenia. Znając jednak nasze realia prędzej uwierzę w lądowanie UFO na Wiejskiej niż w tę wersję.

Odnośnie powyższych “analiz” wykonalności zadania i samych założeń:

– fundusze – śmieszne,

– liczenie na outsourcing – naiwne,

– analiza potrzeb – żałosna.

Wszystko to dowodzi tego, że osoby, które w tym temacie mają jakiekolwiek pojęcie nie mają w MON nic do powiedzenia.

6,6mln na 3 lata szału nie robi.

Kiedyś słonko buchnie, powtórzy się sytuacja z 1859 r. i stadko biednych, wychudzonych nerdów będzie się musiało nauczyć żyć jak dawniej w czasach analogowych. Dodatkowo – o zgrozo – będą musieli nauczyć się też obsługiwać ten jakże niehumanitarny kawałek żelastwa z lufą…

>>>Aleternatywa dla botnetu?

A kto powiedział, że MON tego nie robi?

To że do Was nikt się nie zwrócił z propozycją świadczy o wielu rzeczach,a le nie o tym :)

Pozdrawiam.

Przepraszam ale nie przeczytałem jeszcze komentarzy, ale artykuł jest mega ciekawy i pierwsza myśl jaka przyszła mi do głowy to taka, że: “zimna wojna” w dalszym ciągu trwa lub jest to jej druga odsłona. Zmieniła się jednak przestrzeń działań – kiedyś osobowe źródła informacji dawały więcej dzisiaj systemy teleinformatyczne dają większe pole do popisu.

Jeżeli tak jest to od razu trzeba sobie zdać sprawę z faktu, że nie mamy szans w tej rozgrywce – za mały budżet.

Myślę jednak, że bazowanie na własnej infrastrukturze będzie bardziej korzystne niż kupowanie 0dayów – z prostej przyczyny – pogłębianie wiedzy administratorów i ciągły dostęp do informacji. Natomiast 0daye mogą stanowić dobry dodatek do własnej infrastruktury, nie można jednak na tym oprzeć całego systemu – przede wszystkim z powodu braku lojalności na rynku. Ktoś kto da więcej odkryje nasze możliwości – poza tym, pod wpływem nacisków z różnych stron całkowicie możemy stracić dostęp do 0dayów. Kolejna sprawa, jeżeli jakieś 0daye wykorzystują third-party-software to pytanie czy w nim nie znajdzie się inna podatność ukierunkowana w kupującego.

Poza tym botnet =/= 0day.

Śmiechowa sytuacja bo teraz każde państwo chce mieć swój botnet – ciekawe tylko kiedy i w jaki sposób nastąpi prezentacja sił. Myślę, że chińczyki i tak wiodą prym pod tym kątem zwłaszcza ze względu na masową produkcję urządzeń do infrastruktury teleinformatycznej.

Niebezpieczniku +1 za takie informacje :-)

Tak swoją drogą jestem w pełni za tym rozwiązaniem – mimo przeszkód etycznych/moralnych uważam, że jeżeli my tego nie zrobimy to ktoś inny to zrobi. W końcu to optymalna sytuacja w sensie Pareto, bo aktualnie zakładam, że jest to wolna przestrzeń do działań.

Z jednej strony piszesz “nie mamy szans w tej rozgrywce – za mały budżet” oraz “chińczyki i tak wiodą prym pod tym kątem”, a na koniec zaskakująco “jestem w pełni za tym rozwiązaniem (…) jeżeli my tego nie zrobimy to ktoś inny to zrobi.”.

Wyobraźmy sobie 5-letniego Piotrusia z 5zł w kieszeni przed wystawą sklepu z zabawkami. Widzi swojego ulubionego obrońcę świata i bardzo chce go mieć, ale ma w tylko 10% potrzebnej kwoty, a bogaty tata Jasia z pewnością kupi Jasiowi tego samego – myśli Piotruś. Ostatecznie jednak dochodzi do wniosku, że kupi go, bo jak to zrobi to nie kupi go np. tata Jasia. Szkopuł w tym, że 5-letni Piotruś nie zdaje sobie sprawy, że w magazynie mają jeszcze 100 takich obrońców. O problemach z pozyskaniem pozostałych 90% kwoty z litości nie wspomnę.

“W końcu to optymalna sytuacja w sensie Pareto, bo aktualnie zakładam, że jest to wolna przestrzeń do działań.”

Uważam, że tę myśl powinieneś rozwinąć. Na jakiej podstawie uważasz, że “jest wolna przestrzeń do działań” skoro wcześniej piszesz “Śmiechowa sytuacja bo teraz każde państwo chce mieć swój botnet”. Cieszę się, że “sytuacja jest optymalna w sensie Pareto”, ale co będzie gdy już nie będziesz “aktualnie zakładał, że jest wolna przestrzeń”?

Może będzie nieoptymalna w sensie Pareto?

Żeby nie było, że wszystko krytykuję – zgadzam się w kwestii braku lojalności i braku odporności na naciski, dlatego zresztą pisałem, że liczenie na outsourcing jest mrzonką, naiwnością. Trzeba tworzyć własne jednostki projektowe i administracyjne, inwestować w lojalnych i sprawdzonych ludzi, a przede wszystkim mieć wizję bezpiecznego zarządzania całym systemem. Dwa kluczyki i przyciski zabezpieczone klapkami z plexy tutaj nie wystarczą. Wojna trwa i póki co, przynajmniej z informacji mainstreamowych wynika, że dajemy ciągle ciała. Giną szyfranci, za granicę wyciekają istotne informacje z różnych poziomów zarządzania, projekty obronne jak ten są upubliczniane przez głupotę albo w ramach dywersji.

Drugą ważną sprawę, którą poruszyłeś jest kwestia pewności urządzeń infrastruktury produkowanych w Chinach, USA i innych państwach. Mimo ich wspaniałych możliwości należy się liczyć z tym, że w krytycznym momencie okażą się “nielojalne”. Tutaj prędzej bym widział zatrudnienie dla Pana Pareto i jego zasady, bo zapewne 20% urządzeń dostarczy nam 80% kłopotów i oby tylko tyle ;).

Optymalna sytuacja w sensie Pareto jest w dalszym ciągu. Optimum Pareta zakłada, że nie da się polepszyć sytuacji podmiotu X bez pogarszania sytuacji podmiotu Y (tudzież całego alfabetu podmiotów). Jednakże botnet ma to do siebie, że nie wyklucza bycia uczestnika w innym botnecie. Dlatego nie pogarsza się sytuacja podmiotu Y. Sytuacja ta nie zajdzie, w przypadku, gdy jeden z botnetów zużywa 100% wolnych mocy przerobowych, jednakże każde wykorzystanie wolnych mocy daje to Optimum Pareta.

To, że nie mamy szans w wojnie, nie zmienia sensu uczestnictwa. Dawno temu wymyślono coś takiego jak sojusze, jednakże sojusz z kimś, kto nic nie wnosi jest raczej bezsensowny.

Drogi Marku!

Mam nadzieję, że wypowiesz się adekwatnie artykułu, gdyż aktualnie nie zająłeś żadnego stanowiska.

Jeżeli chodzi o krytykę to przykład z Piotrusiem i Jasiem był tak trafny jak porównanie Izby Lordów z Izbą Wytrzeźwień.

[…] I nie ma w tych działaniach nic zaskakującego — tego typu operacje są stosunkowo tanie i przynoszą stosunkowo wiele informacji. Na marginesie dodajmy, że nawet polski MON próbuje budować botenety służące do paraliżowania i przejmowania cudzych sieci komp…. […]

[…] PS. Od redakcji: W Polsce brak oficjalnych danych na temat utrzymywania grupy hackerów — są jednak dedykowane “cyberbezpieczeństwu” jednostki wojskowe oraz tajemniczne projekty w ramach których powstaje złośliwe oprogramowanie do wykorzystywania na “internetowym” polu walki. […]

Grupy hakerow zapewne nie ma, ale sie powoli tworza. Np. Centrum Operacji Cybernetycznych przy Narodowym Centrum Kryptologii np. (w powijakach).

Sa grupy nastawione glownie na analize malware, zabezpieczenie stron www i robienie corocznych prezentacji o “stanie cyberbezpieczenstwa panstwa” (jaka dumna nazwa), np. CERT czy CERT-GOV.

Najbardziej zespolem zblizonym do opisu (grupy hakerow) jest MIL-CERT, funkcje glownie defensywne (ataki na *.mon.gov.pl, firewalle do sieci wewnetrznej MON itepe) – zapewne ktos od nich przejdzie (jezeli juz nie przeszedl) do COC (Centr.. Oper.. Cyber..) o byc moze bedziemy miec te “grupe hakerow” (kiedys). A za pare lat, jak sie dorobia przepisow, to moze i zaczna na mala skale cos atakowac (instalowac malware na maszynach korpusu dyplomatycznego itp.).

Ale jak mowie, to przyszlosc niepewna, a i srodkow finansowych i woli premiera/ministraMON tez nie mamy zeby miec chociazby 10% zdolnosci NSA.

Ludzie jeszcze długo, (a może i zawsze) będą grozić sobie bronią, mordować siebie na wzajem. Także działania w cyberprzestrzeni to tylko dodatek ;]

Przecież teraz większość pracy operacyjnej, skupia się na rozpoznaniu i operowaniu w internecie. Jedziemy od tego roku w systemie 4-brygadowym. W chwilach bezczynności trollujemy. Świat ze swoimi aktywnościami przeniósł się do sieci. Większość z Was ma już tu u nas folder czy teczkę po waszemu… Ok, niech Polacy coś próbują, jak temat sprzętu ?

[…] Ciekawe, czy RCS który być może rzeczywiście wykorzystywany jest przez którąś z polskich służb, był wzorem dla “Projektu 29″, czyli tajnego wojskowego wirusa, który przez pomyłkę w jawny sposób zamawiało Ministerstwo Obrony Narodowej… […]

[…] że ujawniony przez Niebezpiecznika projekt MON-u dotyczący stworzenia polskiego, wojskowego wirusa w swojej specyfikacji również zawierał opis funkcji “prowadzenia walki […]

Po pierwsze prędzej ktoś stworzy takiego wirusa w domu …

który bedize sie dodawac do wyjątków w antywirusach wszelkiej masci i aktualizowal co tydzien …

do tego bedize posaidac niezliczaona liczbe opcji i nie bedzie zrzerac pamieci bo bedzie napisane w jak najbardziej prostym jezyku np delphi lub tym drugim jezyku uzywanym do pisania tro-jankow (asembler)

no to tyle mam do dodania

[…] że MON przymierza się do stworzenia podobnego “rządowego trojana” o krytonimie Projekt 29 — plany jego budowy ujawniliśmy na Niebezpieczniku rok […]

Jak budowa programu ma być kontrolowana przez polskie “służby-specjalnej-troski” to się o swoją prywatność nie boje ;)

[…] Większość z ww. “właściwości” ma mieć polski wojskowy wirus (tzw. “PROJEKT 29″), który właśnie się […]

[…] Swoją “cyberarmię” budują także Polacy (por. Projekt 29 — polski wirus wojskowy na zamówienie MON). […]

nie wierze, polska cyberbroń. oby nie skończyło się jak z systemem dla ZUS :) niestety obawiam się, że wobec braku kontrwywiadu możemy sobie pisać co tam chcemy, ale gówno to da :(

[…] Czyżby chodziło o projekty takie jak Projekt 29? […]

[…] wskazuje na to, że mamy w rękach wynik niesławnego Projektu 29 (tzw. “id29″), którego początki opisywaliśmy jako pierwsi w 2013 roku. Sprawa wyszła na jaw, gdy okazało […]

“bo z niezrozumiałego dla nas powodu, zamiast wygenerować plik PDF z pliku źródłowego, ktoś umieścił w PDF-ie skany poszczególnych stron…” dla mnie takie działanie jest jak najbardziej zrozumiałe, choć troszkę naiwne – publikator materiału chciał się zabezpieczyć przed bezpośrednim kopiowaniem fragmentów treści dokumentu metodą Ctrl-C/Ctrl-V, stąd PDF złożony ze skanów stron; oczywiście nie jest to wielkie utrudnienie, skoro można znaleźć tanie (wręcz bezpłatne) serwisy/aplikacje OCR…